文章目录

- Misc

- 一生壹世

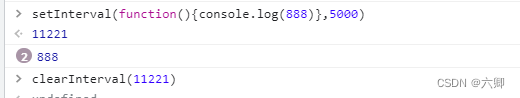

- Misc手的必备技能

- 套娃-1

- 套娃-2

- 套娃-3

- 套娃-4

- 套娃-5

Misc

一生壹世

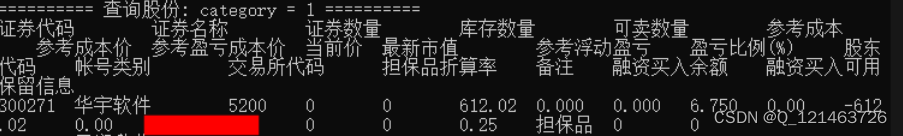

根据提示压缩包密码是谐音,所以猜测密码是1314,直接解压得到四个txt文件

然后用010分按照一生一世打开4个文件,发现每个文件的第一个字节拼起来是89504E47

ok,到这里思路就明确了。从开头取4个文件的相同位置的字节值,然后拼接起来生成Png图片即可

脚本如下:

import binascii

hex_data = []

#循环取4个文件的hex

for i in range(1,5):

num = str(i)

path = r"C:\Users\ASUS\桌面\\flagishere\\"+num+".txt"

f = open(path,"rb")

hex_txt = ""

for j in f.read():

data = hex(j).replace("0x","").zfill(2)

hex_txt += data

hex_data.append(hex_txt)

#按照每一个txt16进制的长度遍历2位的hex然后拼接起来

png_hex = ""

for i in range(0,3338,2):

for k in hex_data:

png_hex +=k[i:i+2]

#生成png图片

with open("therisflag.png","wb") as file:

file.write(binascii.unhexlify(png_hex))

得到flag

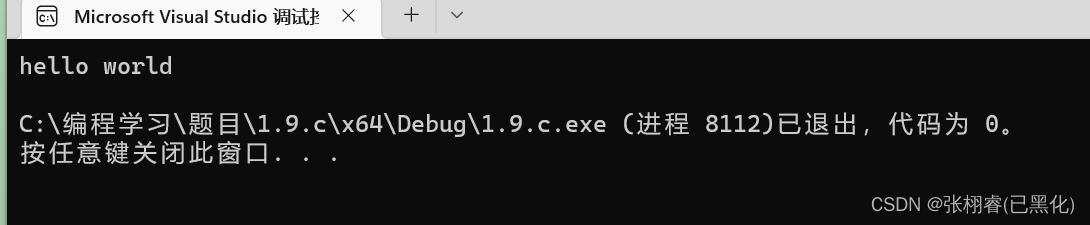

Misc手的必备技能

套娃-1

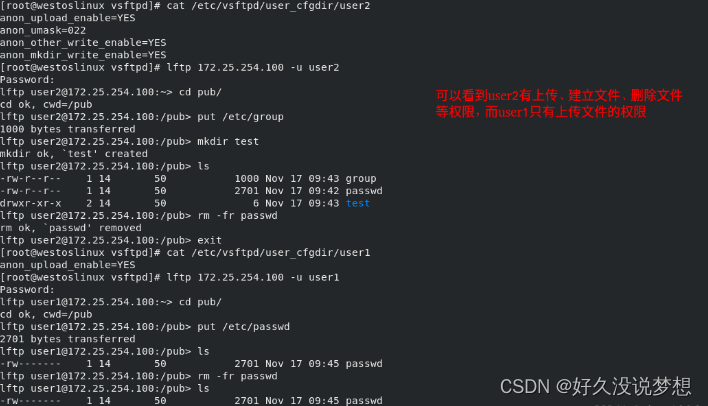

打开txt文档,显示有76列,显然纯在零宽字符隐写

一开始用vim打开 发现存在200 bcdef ffef,但是都勾上了没出

PS:出题人我真的谢谢你

然后在另外一个网站一把梭出来了

https://yuanfux.github.io/zero-width-web/

压缩包密码为:

i_lov3_Misc@@!

套娃-2

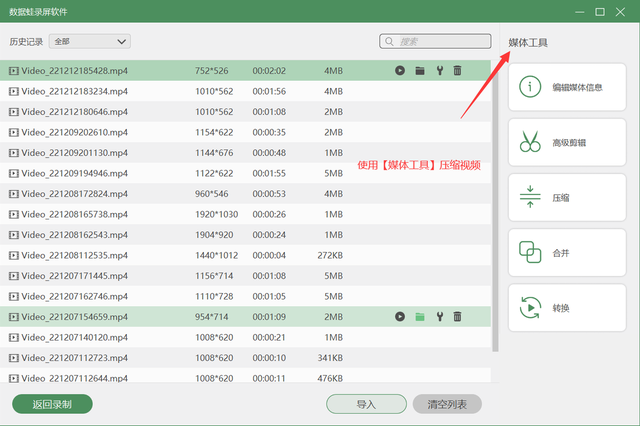

解压得到另外一个压缩包以及图片

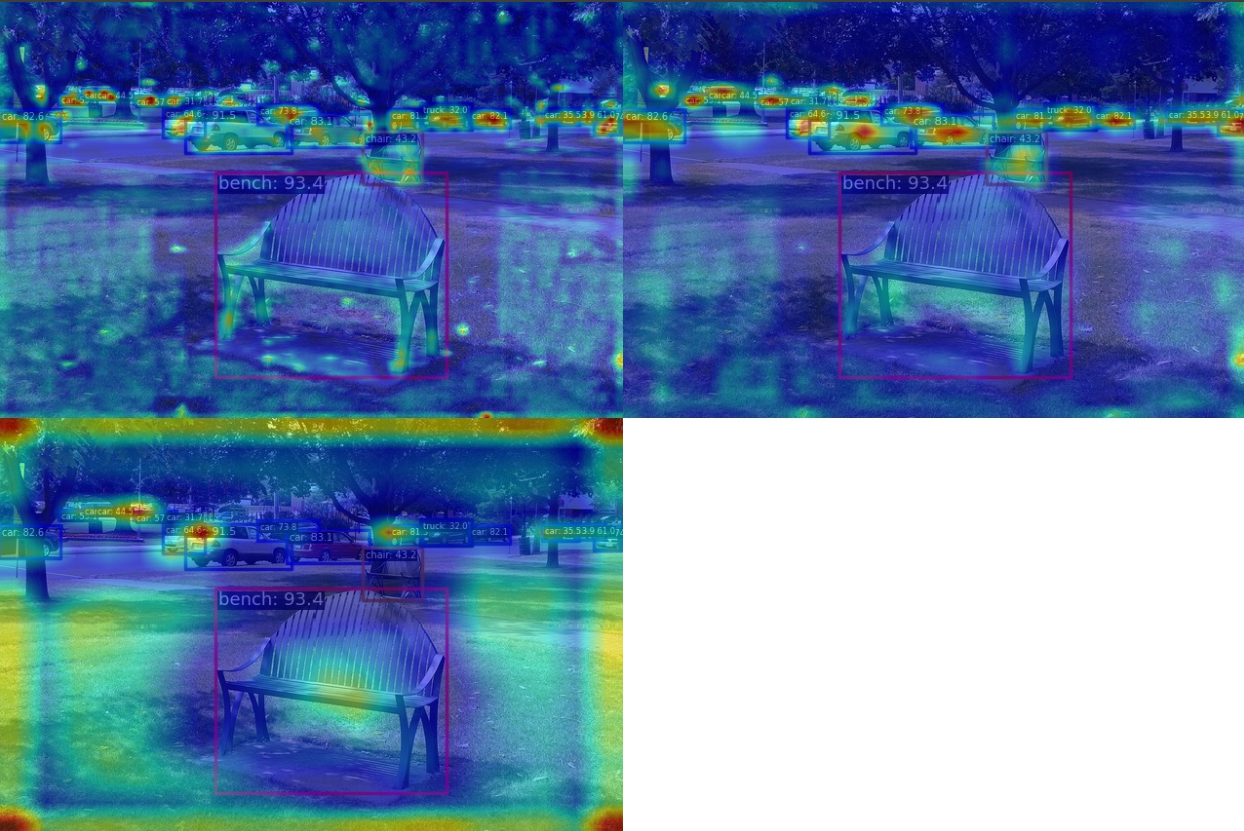

使用foremost 分离得到两张一样的图片,直接跑盲水印脚本

得到一张把眼睛都看瞎了都看不出啥来的图片,出题人你真的很会出题

后来通过PS查看红色通道发现隐藏字符,通过种种猜测得到压缩包密码

flag{TIHS_is_a_fake_but_may_can_be_password_for_something}

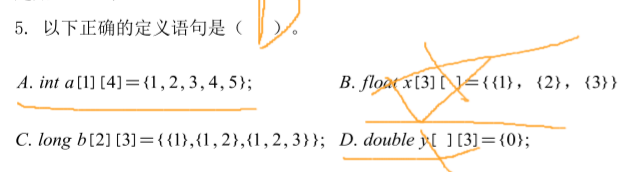

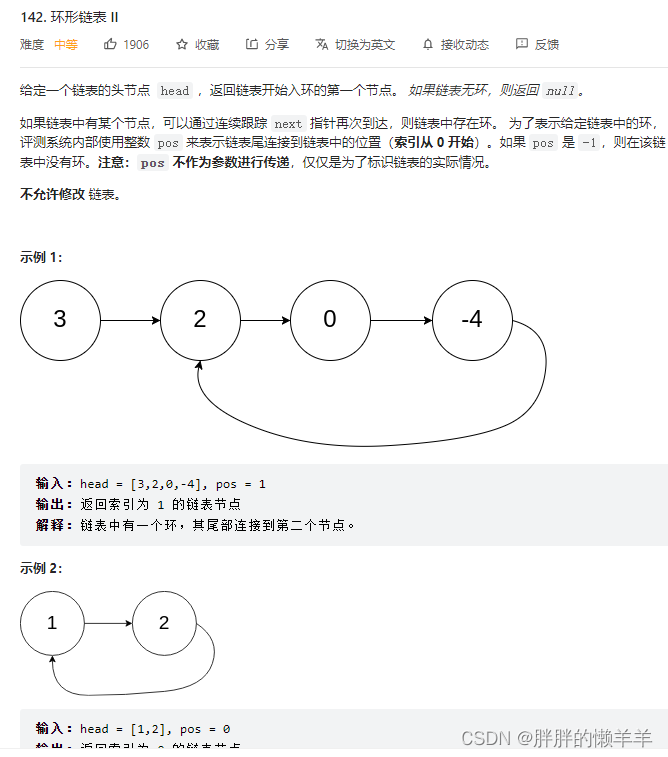

套娃-3

使用上述密码解压得到一个hint.txt以及一个压缩包

其中txt内容如下

得到提示压缩包是伪加密

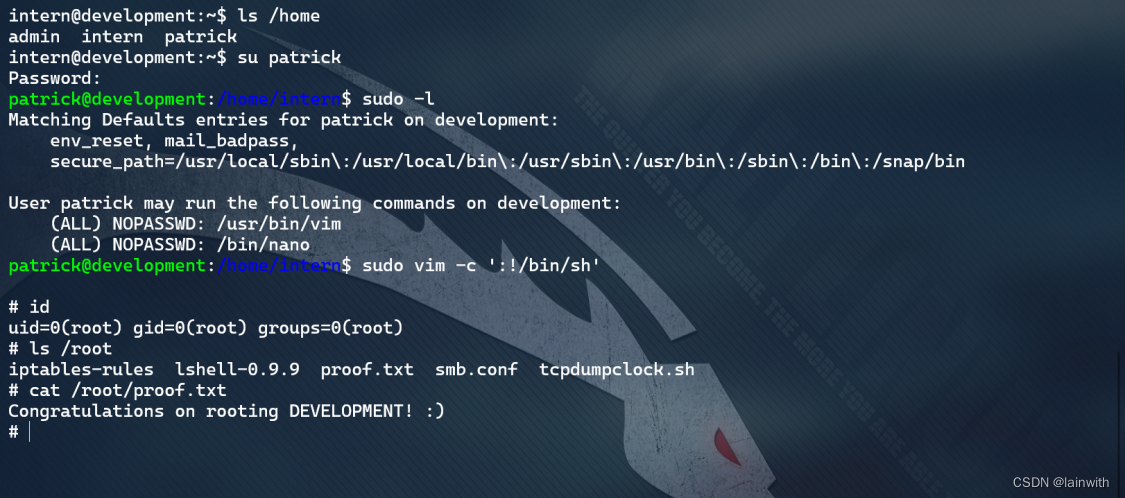

套娃-4

解压压缩包得到flag.zip和一张图片

使用stegsolve查看图片的blue 0通道,发现一张二维码,扫码得到字符串

得到压缩包密码

%$123sfhqwQQWE_

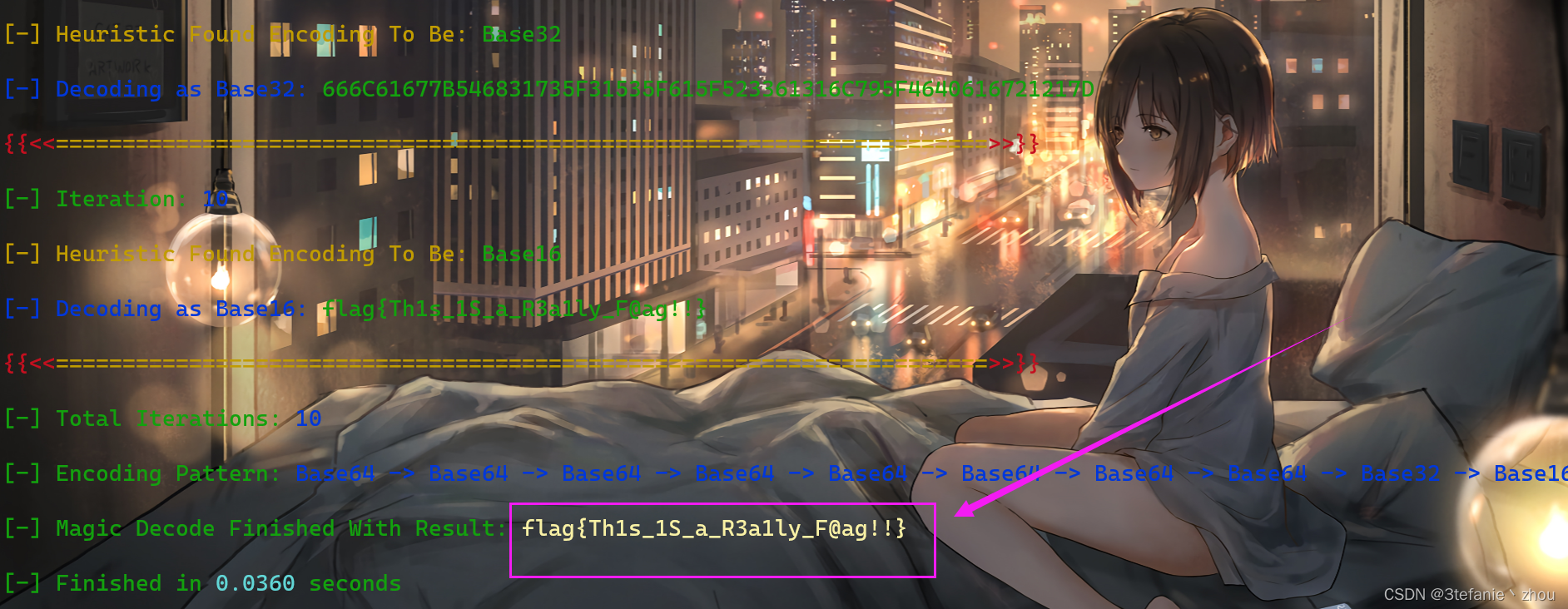

套娃-5

解压发现一大串base64编码后的字符串,感觉是base家族,直接上basecrack

得到flag:

flag{Th1s_1S_a_R3a1ly_F@ag!!}

【不被喜欢的姑娘喜欢,是一件很伤心的事情,可天没有塌下来,该怎么活,还得怎么活。】