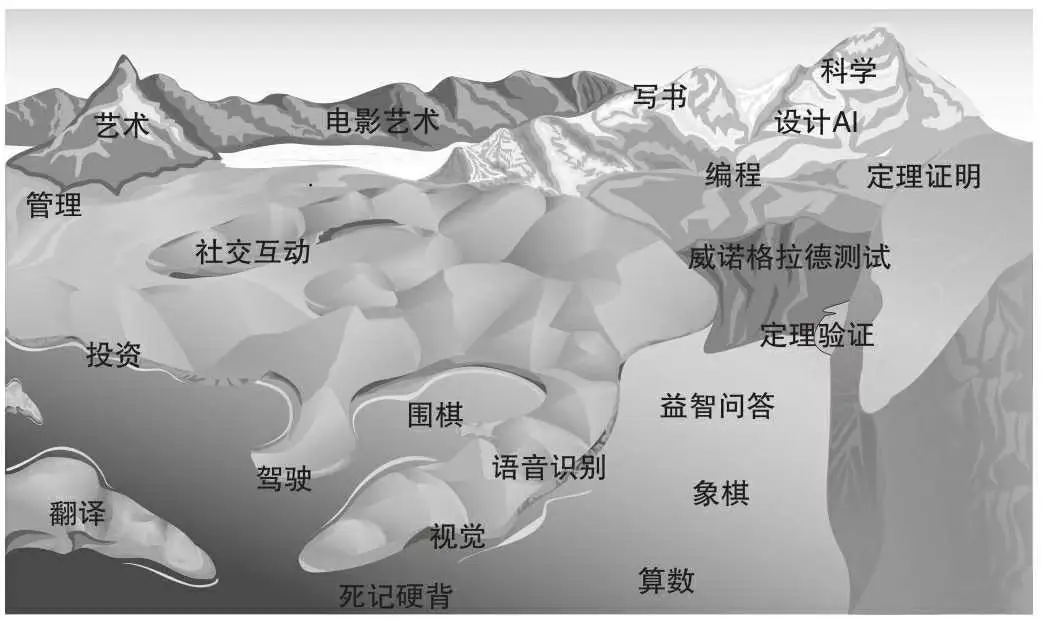

企业网络安全威胁概述

外部威胁:来自网络安全威胁,比如DDOS攻击,病毒,sql注入,木马,蠕虫,等网络入侵,网络扫描,垃圾邮件,钓鱼邮件,针对web的攻击等

内部威胁:网络结构不可靠,网络未隔离,终端存在漏洞,员工行为不受控,信息安全违规操作,信息泄露,恶意员工,权限管理混乱,非法接入等。

为了有针对性地防范企业网络安全威胁,企业工程师会根据威胁来源将网络划分为不同区域,企业网络不同区域的安全威胁及防范措施:

通信网络:根据服务器角色和重要性,对网络进行安全域划分;确保网络带宽和处理能力能满足业务高峰期需要;确保通信传输过程数据的完整性和保密性,可采用可信进行可信验证

区域边界:在内外网的安全域边界设置访问控制策略,并要求配置到具体的端口;在网络边界处应当部署入侵防范手段,防御并记录入侵行为;对网络中的用户行为日志和安全事件信息进行记录和审计;可采用可信进行可信验证

计算环境:针对服务器、数据库、应用系统等计算环境,借助第三方安全软件或通过应用本身的安全手段实现鉴权、账号安全、安全审计、数据安全保护等功能,保证系统层安全,防范入侵行为

管理中心:借助第三方安全管理软件设立安全管理中心,对分散在网络中的各类设备、组件进行集中的管控、检测和审计

安全管理体系:参考业界成熟的方法论和最佳实践,建立一套符合企业实际情况的信息安全管理体系,开展并落实持续的安全建设和安全管理

DDOS威胁与防护

威胁1-DDoS攻击

分布式拒绝服务攻击。这种攻击会使网络服务不可用,导致网络系统瘫痪。攻击者通过利用大量的计算机或设备同时向目标服务器发送大量请求,从而超出其处理能力,从而无法向正常用户提供服务。

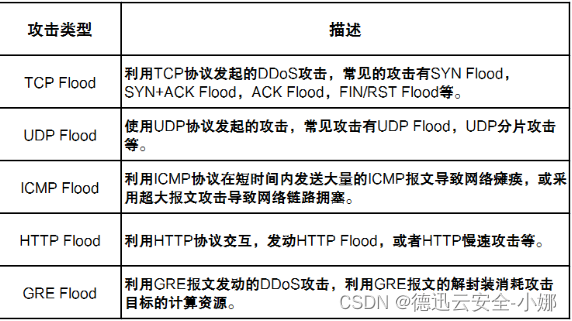

DDoS攻击种类

根据攻击报文类型的不同,可以分为TCP Flood、UDP Flood、ICMP Flood、HTTP Flood和GRE Flood等。

DDoS攻击安全防范

通过德迅云安全专业研发提供安全服务,来定制部署解决方案,阻断来自外部的DDoS攻击。对于需要防范大流量DDoS攻击的场景,可以选择DDoS防护(IPnet),满足等保要求中关于异常流量检测要求和业务高可用性要求,针对异常流量检测要求和业务高可用性要求、检测限制外部发起网络攻击的要求、网络各个部分的带宽满足业务高峰期需要。

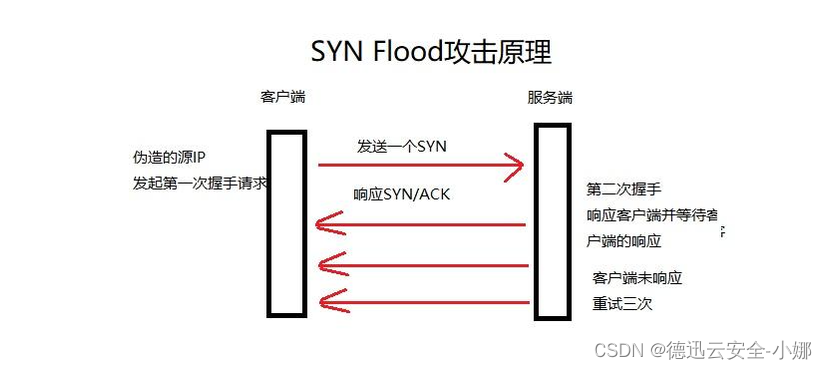

SYN攻击是常见的DDOS攻击中的一种,利用tcp协议缺陷,发送大量伪造的tcp连接请求,从而使的被攻击方资源耗尽(cpu负荷或者内存不足)的攻击。建立tcp连接,需要三次握手---客户端发送syn报文,服务端收到请求并返回报文表示接受,客户端也返回确认,完成连接。如果客户不发出确认,服务器会等待到超时,期间这些半连接转台都保存在一个空间有限的缓存队列中;如果大量syn包发送服务器客户端后没有答应,就会使服务器端的TCP资源迅速耗尽,导致正常的连接不能进入,甚至会导致服务器的系统崩溃。

威胁2-单包攻击

通过发送单个恶意数据包来对网络进行攻击的一种方式。在DDoS攻击中,单包攻击是比较常见的一种攻击方式,主要包括(扫描窥探攻击、畸形报文攻击和特殊报文攻击)等几种类型。

1.扫描窥探攻击

指攻击者发送大量的数据包来扫描网络中的主机和端口,以获取有关网络拓扑和服务的信息。

2.畸形报文攻击

指攻击者发送有缺陷的数据包,导致接收方在处理这些报文时系统崩溃或出现其他问题。

3.特殊报文攻击

指攻击者发送特定类型的数据包,利用系统漏洞或错误来实施攻击。