Pink

Pink 家族曾在中国境内感染了超过百万级的设备,其非实效性指令通过 P2P 传递,实效性强的指令通过集中控制的方式发布。是一个设计巧妙的 P2P 僵尸网络家族

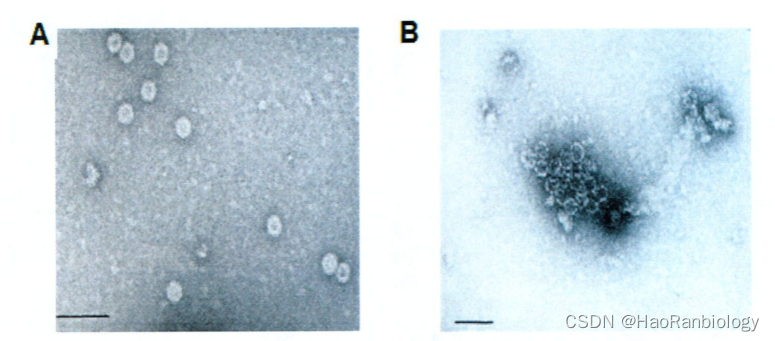

Pink 僵尸网络概述

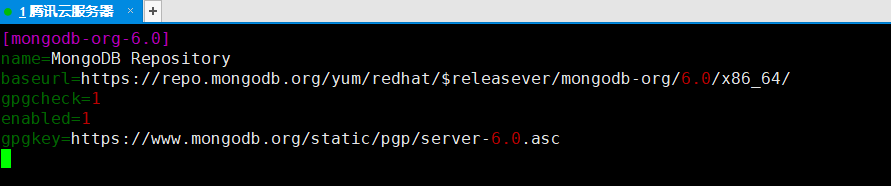

Pink 主要针对基于 mips 的光纤路由器,并且具有非常强大的和强大的架构,它使用第三方服务、P2P 和中央 C2 的组合,用于其机器人到控制器的通信,并具有完整的 C2 通信验证,这样做可以确保机器人节点不会被轻易切断或拿走over Pink 与供应商赛跑以保持对受感染设备的控制,而供应商反复尝试修复问题,bot master 也实时注意到供应商的动作,并相应地对光纤路由器进行了多次固件更新。Pink采用的DNS-Over-HTTPS协议,同样不典型。

Pink 是一种混合架构僵尸网络,它使用“P2P”和中央“C2”与其机器人进行通信。一般来说,它通过 P2P 传递时间敏感度较低的命令(例如管理配置信息),而分发时间敏感度较高的命令集中通过 C2(例如发起 ddos 攻击,将广告插入用户访问的 HTTP 网站)。

Hajime

Hajime 的出现时间与 MIRAI 同年,前后差不到几个月,其提示信息中一直声称是由“白帽子”运营的。Hajime 的各组件功能也以自传播为主要目标。其组件间的通讯及管理,大量使用了非对称加解密算法的特性,是一个极为经典的 P2P 僵尸网络家族。

Hajime概述

与 MIRAI 的张扬不同,Hajime是一个低调神秘的Botnet,在诞生后的这一年中并没有给公众传递太多的恐慌。MIRAI在明,Hajime在暗,两者相得益彰。

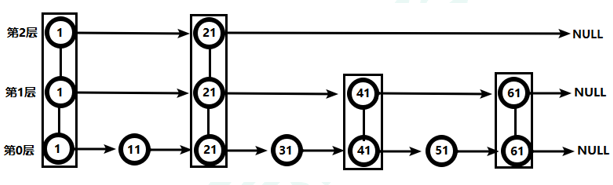

Hajime的核心特点在于:它是一个P2P botnet,安全人员无法通过黑名单的方式直接堵死 Hajime 的指令传输渠道,达到遏制的目的。所以,其一旦广泛传播开便极难彻底清除。

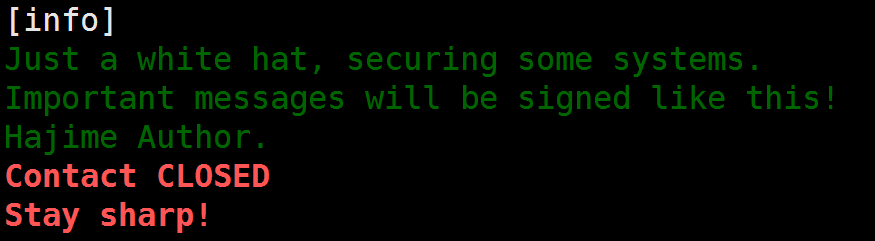

Hajime每过10分钟会从P2P网络中同步一次config文件,并将该文件的info字段(如上图所示)展示到控制台,意图自证清白。其info字段大意为:别慌,Hajime是一个由白帽子运营的僵尸网络,是来保护IoT设备的。

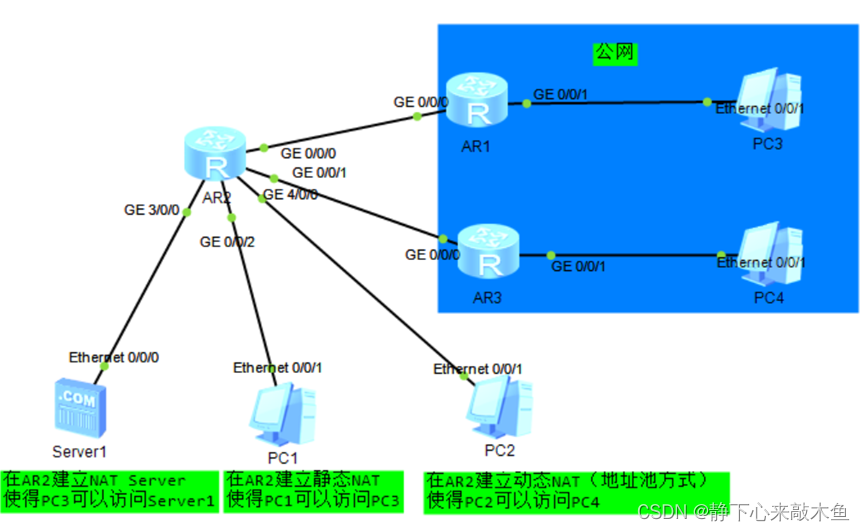

Mozi

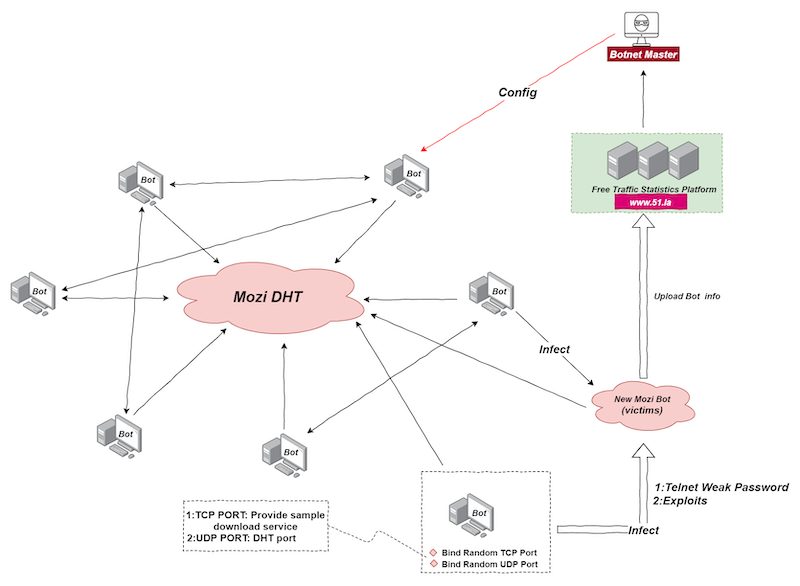

Mozi 起初是一个以 DDoS攻击 为获益目标的P2P家族,后来还增加了挖矿获益的部分。其网络拓扑是以 DHT 协议为基础,构建起来的。

Mozi概述

墨子僵尸网络依托DHT协议构建P2P网络,使用ECDSA384和异或算法保证其组件和P2P网络的完整性和安全性。该样本通过带有弱密码和一些已知漏洞的 Telnet 传播。

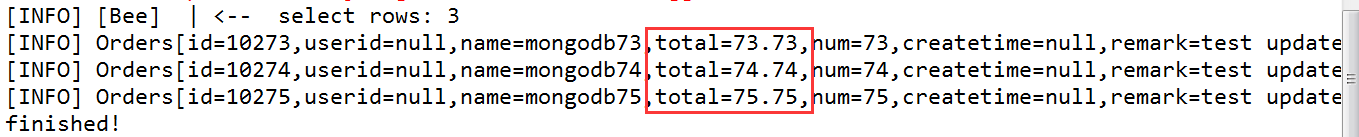

墨子僵尸网络依托DHT协议构建P2P网络,使用ECDSA384和异或算法保证其组件和P2P网络的完整性和安全性。该样本通过使用弱密码和一些已知漏洞的 Telnet 进行传播。在功能上,墨子僵尸网络中各节点指令的执行是由Botnet Master下发的名为Config的Payload来驱动的。主要指令包括:

- DDoS 攻击

- 收集机器人信息

- 执行指定URL的payload

- 从指定的 URL 更新示例

- 执行系统或自定义命令

FritzFrog

FritzFrog 是一个以挖矿为获益目标的 P2P 家族,其依托于 SSH服务构建起 P2P网络。由 akamai 最先披露。更多详细资料可参考下面的报告(有趣的是,它的收益钱包地址和 Mozi 有关)

FritzFrog概述

FritzFrog 是一个点对点僵尸网络,这意味着它的命令和控制服务器不限于单个集中式机器,而是可以从其分布式网络中的每台机器上完成。换句话说,每台运行恶意软件进程的主机都成为网络的一部分,并且能够发送、接收和执行命令来控制网络中的机器。

FritzFrog 通过 SSH 传播。一旦它使用简单(但具有攻击性)的暴力破解技术找到服务器的凭据,它就会与新受害者建立 SSH 会话并将恶意软件可执行文件投放到主机上。然后恶意软件开始监听并等待命令。这些命令包括交换目标、共享受感染机器的详细信息、传输文件以及运行脚本和二进制负载。

FritzFrog被认为 是“下一代”僵尸网络,因为它具有多种特性,使其在威胁领域独树一帜:

-

不断更新——目标和被破坏机器的数据库无缝交换

-

激进——蛮力基于广泛的字典;相比之下,最近发现的另一个 P2P 僵尸网络 DDG 只使用用户名“root”

-

高效——目标在节点之间均匀分布

-

专有——P2P 协议是完全专有的,不依赖于 μTP 等已知的 P2P 协议

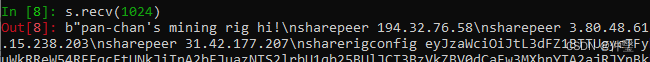

Panchan

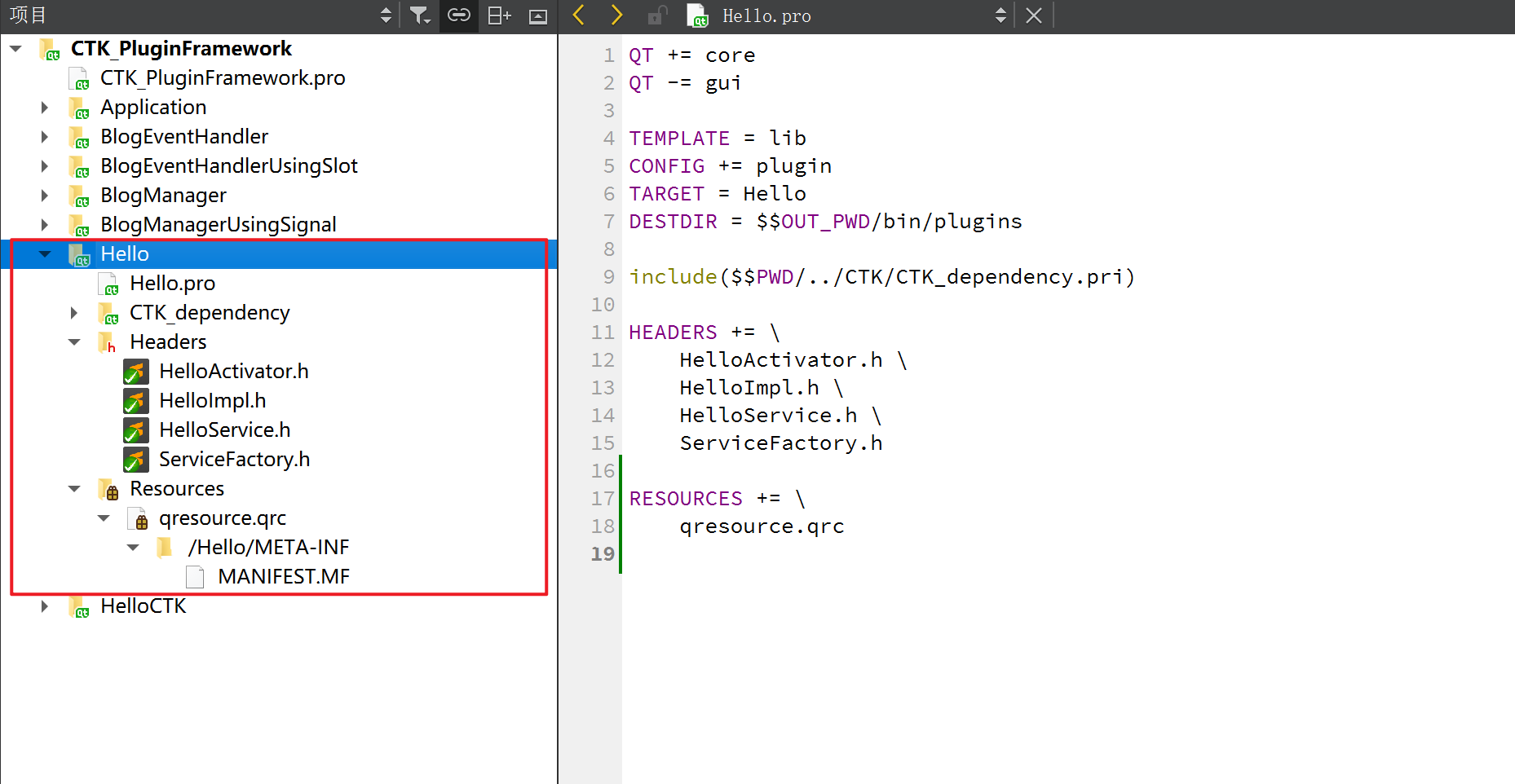

Panchan 是一个 Go 语言开发的 P2P 僵尸网络,以挖矿为获益手段,利用 SSH 弱口令为传播途径。其代码中包含大量 日文片假名,这表明 Panchan 的开发者可以熟练使用日文。另一个有趣的点在于:它在监听端口上,利用协议复用的思路实现了一个交互控制台,允许管理员从网络上对节点进行一些简单的查询和管理工作。更多详细信息可参考如下报告:

Panchan 概述

Panchan 的挖矿设备是一个功能丰富的 Golang 僵尸网络和 cryptojacker。它的点对点协议很简单——TCP 上的明文,但它足以分散僵尸网络。又能坚忍不拔,能监视躲避。

植入恶意软件的是一个“godmode”——一个能够编辑挖矿配置的管理面板,然后将其分散到其他同行。为防止不必要的篡改,需要私钥才能访问 godmode,然后使用该私钥对挖矿配置进行签名。该恶意软件包含一个公钥,用于验证提供的私钥。管理面板是用日语写的,暗示了创建者的地理位置。

僵尸网络通过获取 SSH 密钥引入了一种独特的(并且可能是新颖的)横向移动方法。该恶意软件不像大多数僵尸网络那样仅对随机 IP 地址使用暴力或字典攻击,它还读取id_rsa 和 known_hosts文件以获取现有凭据并使用它们在网络中横向移动。

该恶意软件是用 Golang 编写的,并将 Golang 的并发特性用于大部分主要逻辑——通过将它们作为并发 Go 例程运行。威胁行为者在新的 Go 版本之上——最早检测到的恶意软件版本(从 2022 年 3 月开始)是使用 Go 1.17.7(2022 年 2 月发布)编译的,而最新的样本是使用 Go 1.18(2022 年 3 月发布)编译的。此外,Go 1.18 对其内部数据结构进行了一些更改,因此无论是在线工具还是 IDA 反汇编程序都无法正确解析恶意软件并将函数名称与函数指针进行匹配。