前言

应急响应靶机训练,为保证每位安服仔都有上手的机会,不做理论学家,增加动手经验,可前来挑战应急响应靶机-Linux(2),此系列后期会长期更新,关注本公众号,被动学习。

挑战内容

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

1,提交攻击者IP

2,提交攻击者修改的管理员密码(明文)

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3,提交Webshell连接密码

4,提交数据包的flag1

5,提交攻击者使用的后续上传的木马文件名称

6,提交攻击者隐藏的flag2

7,提交攻击者隐藏的flag3

关于靶机启动

关于靶机启动解压后双击ovf导入虚拟机打开即可。

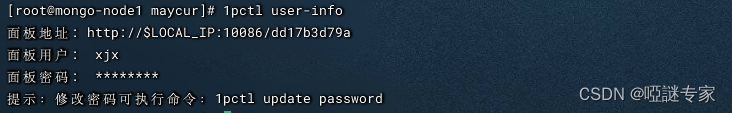

相关账户密码:

root/Inch@957821.

关于解题

root下,运行"./wp"即可

注意:该靶机存在许多非预期解,请合理练习应急响应技能。

注意:该靶机存在许多非预期解,请合理练习应急响应技能。

注意:该靶机存在许多非预期解,请合理练习应急响应技能。

获取地址

关注公众号“知攻善防实验室”后台回复:"靶机Linux2"

![[Linux]知识整理(持续更新)](https://img-blog.csdnimg.cn/direct/fc5a359788374055b92ef8ddfe7dc782.png)