据 Sophos 称,到 2023 年,中小企业检测到的恶意软件中有 50% 是键盘记录程序、间谍软件和窃取程序,攻击者利用这些恶意软件窃取数据和凭证。

攻击者随后利用这些窃取的信息来获得未经授权的远程访问、勒索受害者、部署勒索软件等。

勒索软件仍然是中小企业的主要网络威胁

Sophos 报告还分析了初始访问代理 (IAB) ——专门闯入计算机网络的犯罪分子。正如报告中所见,IAB 正在利用暗网来宣传他们的能力和服务,以专门侵入中小企业网络或向他们已经破解的中小企业出售现成的访问权限。

“‘数据’作为货币的价值在网络犯罪分子中呈指数级增长,对于中小型企业来说尤其如此,它们倾向于在整个运营中针对每种功能使用一种服务或软件应用程序。

假设攻击者在目标网络上部署信息窃取程序来窃取凭据,然后获取公司会计软件的密码。然后,攻击者可以获得目标公司的财务信息,并能够将资金转移到自己的账户中。

2023 年向 Sophos 报告的所有网络攻击中,90% 以上都涉及数据或凭证盗窃,无论是通过勒索软件攻击、数据勒索、未经授权的远程访问还是仅仅是数据盗窃,这是有原因的。

尽管针对中小型企业的勒索软件攻击数量已趋于稳定,但它仍然是中小型企业面临的最大网络威胁。在 Sophos 事件响应 (IR) 处理的中小型企业案例中,LockBit是造成严重破坏的最大勒索软件团伙,该组织帮助遭受主动攻击的组织。

Akira 和 BlackCat 分别排名第二和第三。报告中研究的中小型企业还面临着旧版和鲜为人知的勒索软件(例如 BitLocker 和 Crytox)的攻击。

BEC 攻击变得更加复杂

勒索软件运营商不断改变勒索软件策略。这包括利用远程加密和瞄准托管服务提供商 (MSP)。2022 年至 2023 年间,涉及远程加密(攻击者使用组织网络上的非托管设备来加密网络中其他系统上的文件)的勒索软件攻击数量增加了 62%。

此外,去年,Sophos 的托管检测和响应 (MDR) 团队响应了五起涉及小型企业的案例,这些企业因 MSP 远程监控和管理 (RMM) 软件中的漏洞而受到攻击。

继勒索软件之后,商业电子邮件泄露 (BEC) 攻击是 Sophos IR 在 2023 年处理的第二大攻击类型。

这些 BEC 攻击和其他社会工程活动的复杂程度越来越高。现在,攻击者不再是简单地发送带有恶意附件的电子邮件,而是更有可能通过来回发送一系列会话电子邮件甚至致电目标来与目标进行接触。

为了逃避传统垃圾邮件防护工具的检测,攻击者现在正在尝试使用新的恶意内容格式,嵌入包含恶意代码的图像或以 OneNote 或存档格式发送恶意附件。

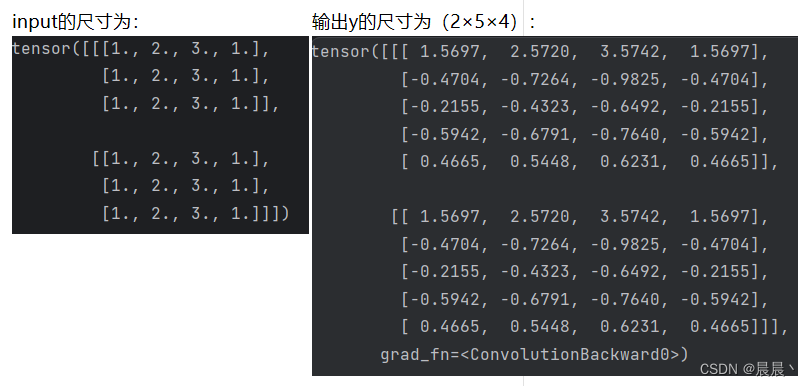

在 Sophos 调查的一个案例中,攻击者发送了一份 PDF 文档,其中包含模糊且无法阅读的“发票”缩略图。下载按钮包含指向恶意网站的链接。

![[音视频学习笔记]七、自制音视频播放器Part2 - VS + Qt +FFmpeg 写一个简单的视频播放器](https://img-blog.csdnimg.cn/direct/2afff4465b2d45218068d2b4685630f9.png)