声明:

本文章中所有内容仅供学习交流使用,不用于其他任何目的,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!wx a15018601872

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!q 2766958292

前言:

花了半天时间逆向了唯品会app,最后发现模拟器hook不了so层,暂时不管了后面也比较简单。同时让人快递给我苹果真机和找安卓机子先了后续接着用能雷电吧毕竟学个思路就行了。简单聊一下x-zse-96。

1.逆向过程

1.1.加密入口寻找

直接f12搜索关键字即可。

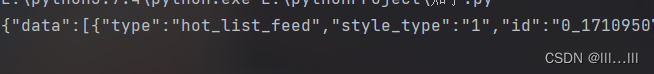

1.2.怎么获取值

把他扣下来,然后补环境。

1.3.怎么补环境

检测的有是否自动化,还有location,screen,history,window,document原型链,createElement本来使用jsdom补的,但是结果一直不对,就改了换成window=global来补了,检测点原型链比较多。然后就没了。部分伪代码如下。具体补环境行数如图1.3.1。

t9 = RegExp("d_c0=([^;]+)")

tt = t9.exec('coookie');

tE = tt[0]

sign(61763)

function get96(){

a="url"

b=undefined

tb="101_3_3.0"

tC=d=undefined

c= {

zse93: tb,

dc0: tE,

xZst81: tC

}

return _ed(a,b,c,d)

}

1.4.结果

1.5.总结

1.出于安全考虑,本章未提供完整流程,调试环节省略较多,只提供大致思路,具体细节要你自己还原,相信你也能调试出来。

2.找我要代码的,商用就别了,学习交流还是可以的。

wx a15018601872

q 2766958292

仅用于学习交流👉侵权+wx