“金三银四”,又到了春招黄金期,但个人简历泄露的数据安全问题诸见报端,甚至在此前的3.15晚会报道中就揭露过招聘平台上的简历信息被泄露,不法分子通过各种渠道获取到简历,并用于欺诈活动,形成了一套庞大的黑色产业链。针对这一问题,企业或组织如何利用图技术来解决个人信息泄露的反欺诈挑战?

关联发现和异常行为识别

传统的反欺诈只是采用基于传统规则的方法,而没有使用图技术去侦测身份和关联风险,存在的问题是规则有限会影响到模型精准度。还有AI智能弱,多个孤点系统无法协同、无法分析海量且复杂的数据以及非实时并提供决策预警等。

假设某公司的招聘网站发生了数据泄露,导致大量的个人简历信息被不法分子非法获取。那么,基于我们之前利用图数据库技术建立的个人信息模型(包括姓名、年龄、教育背景、工作经历、IP……),企业/组织可以及时通过分析各种不寻常的关系识别潜在的问题(包括信息泄露和潜在的欺诈行为),从而得到预警和提示。如:

·与虚假公司的关联:发现某份简历与虚假公司或欺诈团伙有关联,如该简历中的联系方式与虚假招聘网站上的公司信息相匹配,或者该简历中的工作经历与已知的虚假公司有关联。

· 异常学历背景关联:发现某份简历中的学历信息与其他简历存在异常的相似性或关联,尤其是这些学历教育在同一时间段内出现在不同的简历中。

此外还有异常跨行业关联、异常跨地域关联等等,企业/组织通过分析网络模型识别出各种异常行为。

追踪和溯源

一旦发生个人简历泄露事件时,图技术可以赋能企业和组织进行流动路径的追踪和溯源。通过分析个人信息在不同系统、平台之间的传播和交互,找到信息泄露的源头和传播途径,从而针对性地采取措施,阻止信息继续传播并追责。如:

·跨平台信息传播分析:通过分析个人信息在不同招聘网站、社交媒体等各种平台之间的传播路径和关联关系,追踪到个人简历信息被泄露后的流动轨迹,并追踪了解信息是如何从一个平台传播到另一个平台的,以及谁是信息传播中的关键节点。

·深入调查关键节点:通过图分析,可以找到个人信息传播路径上的关键节点和关键用户,深入调查这些节点和用户的活动和行为,这可帮助追溯个人信息泄露事件的根本原因,并有针对性地发出预警、提出解决措施建议。

·法律追责:通过分析个人信息的流动路径和关联关系,可以确定谁是信息泄露事件的责任人,并收集足够的证据来支持法律诉讼。

欺诈行为分析和预警

在建立个人信息网络模型的基础上,图数据库技术可以通过分析个人信息之间的关联关系来发现潜在的欺诈行为。如某份简历上的个人信息在不同招聘网站上被多次使用,且这些简历都来自不同的人,这种情况可能表明有人正在使用虚假身份进行欺诈活动。

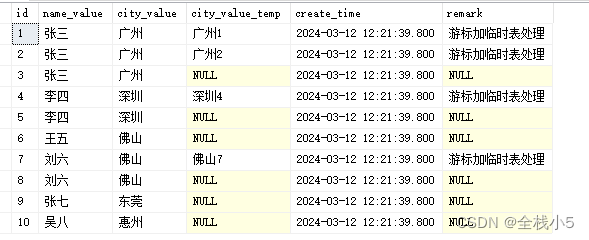

图技术还会通过其他行为分析和设备指纹识别来发现异常的行为或恶意用户。如通过检测IP地址、设备型号、登录时间等信息,判断是否存在恶意注册和多账号操作。比如某用户在短时间内在不同地理位置上使用了相同的账户登录,(某账号在短时间内在不同城市或不同国家的不同地点进行登录),这就表明该账户的登录信息可能被盗用或存在恶意操作。再如某用户频繁使用多种不同的设备登录,或者使用不常见的设备类型或操作系统版本进行登录,这就存在恶意行为的迹象。另如某用户频繁在深夜或凌晨登录,与其正常的行为活动时间和模式不符,这可能就是恶意活动或账号被盗用的迹象。还有,如果多个账号在相同的设备上或相同的IP地址下频繁登录或操作,就可能是同一用户的多个账号在协同进行着欺诈活动。

实时响应与处理

反欺诈讲究时效性,实时响应和快速处理是对图系统算力和性能的一大挑战。当系统监测到某个账户正在大量下载个人简历信息时,立即就会触发暂停该账户访问权限的机制,并通知相关人员进行调查和处理。这种实时响应能力可以大大缩短反应时间,降低个人信息泄露事件造成的损失。

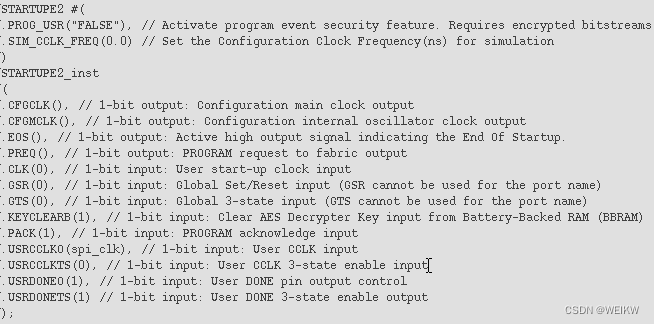

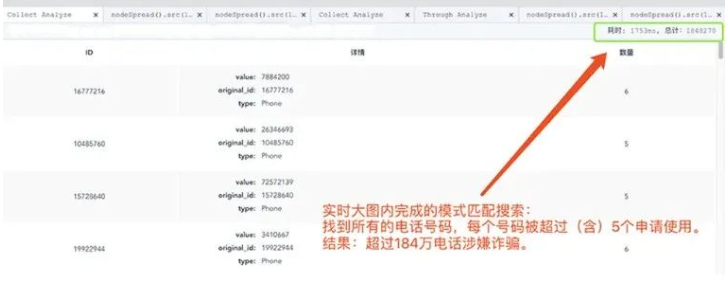

上图显示,在4亿多个关联属性节点的数据集中,嬴图Graph XAI仅需1秒钟就可识别出有超过180个电话号码被使用5次以上,而Spark系统至少需要13分钟才能返回,这是400—500倍的性能优势——就实时响应和快速处理上,这主要得益于嬴图Graph XAI的高密度并发图计算及多极存储计算加速引擎架构。

数据交叉验证

就企业/组织在验证简历信息真实性的问题上,图技术可以通过与社保、教育机构、社交媒体平台、税务局等机构的信息进行数据交叉验证,全面核实信息,降低虚假和欺诈行为的发生,保障招聘信息的可靠性。

目前在国际领先的招聘网站中,很多都在使用图技术,如LinkedIn、Indeed、Glassdoor、Monster等等,其通过图技术强大的技术加持,对人员信息管理、招聘职位发布、候选人搜索、岗位推荐以及验证真实信息等都起到了从新到质的技术飞跃。(文/嬴图团队)