本次逆向目标网站如下,使用base64解码获得

aHR0cHM6Ly9oNWxhcmsueXVla2V5dW4uY29tL2ZpbG0vaW5kZXguaHRtbD93YXBpZD1GWVlDX0g1X1BST0RfU19NUFMmc3RhbXA9MTcxMDExNzc5NDM0NiZzcG09YTJvZjYubG9jYXRpb25faW5kZXhfcGFnZS4wLjA=

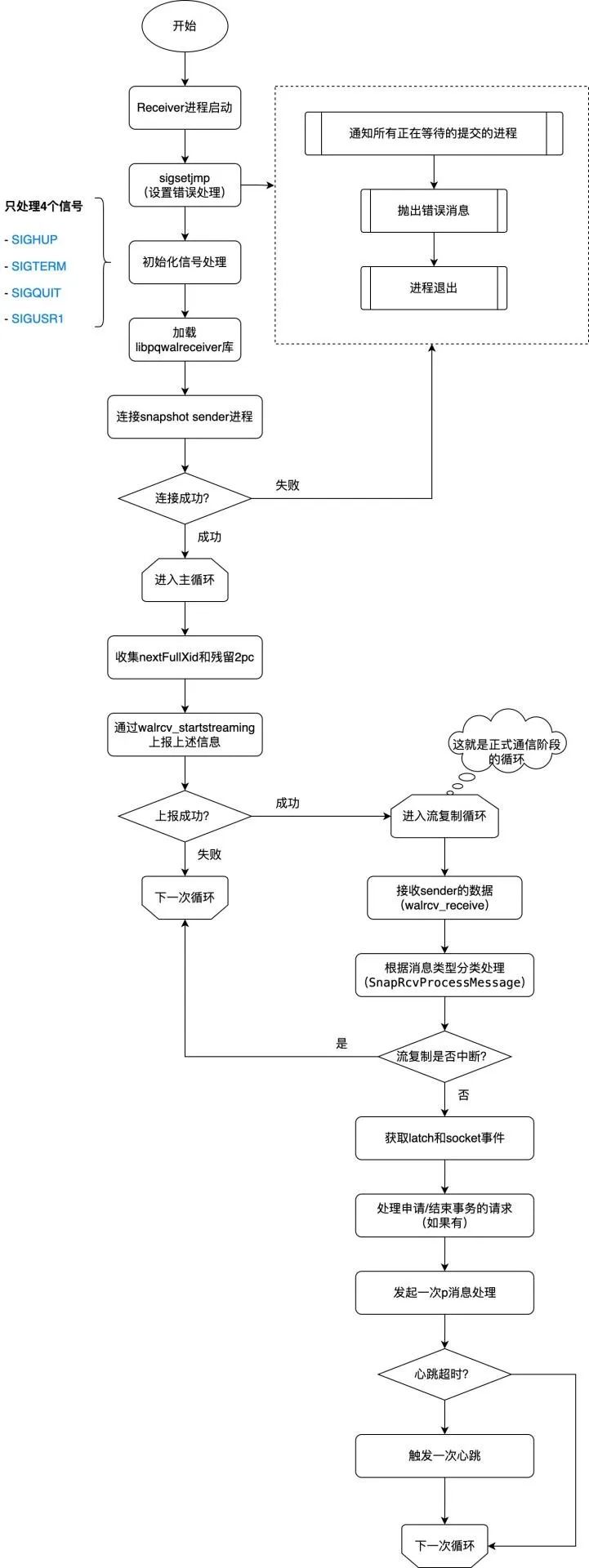

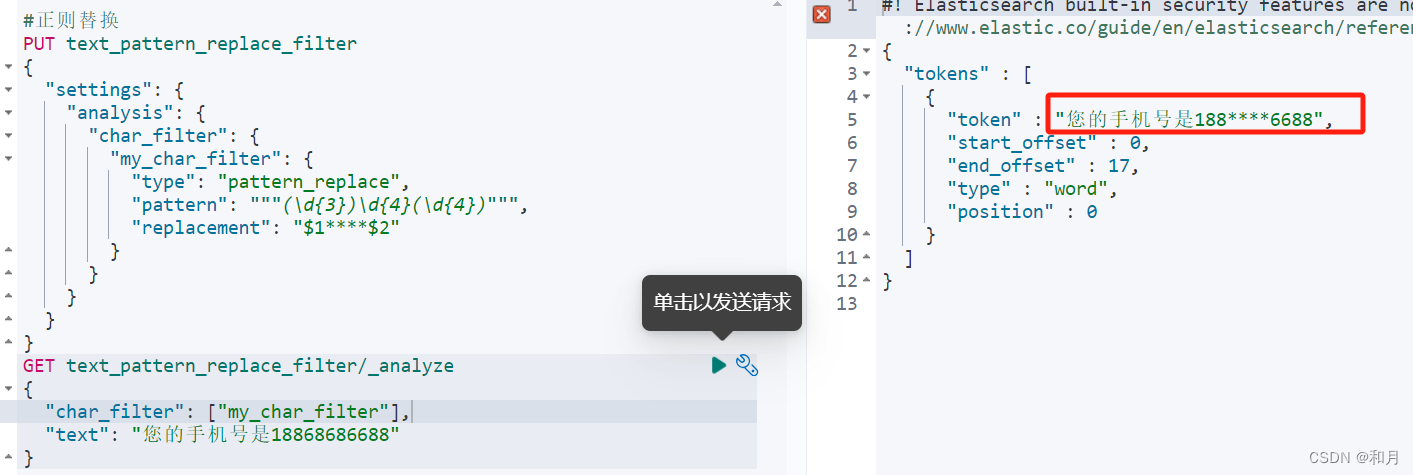

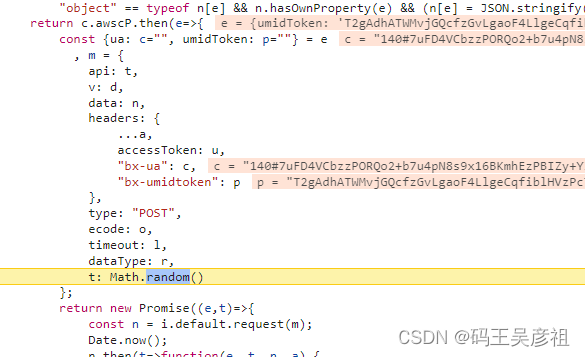

打开网站,发起请求后,发现请求参数没有加密,请求头中疑似存在两个加密参数bx-ua和bx-umidtoken,经过重放请求后,发现bx-umidtoken没有验证,那么本次加密的目标就是bx-ua参数,通过全局搜索后,定位在如下位置

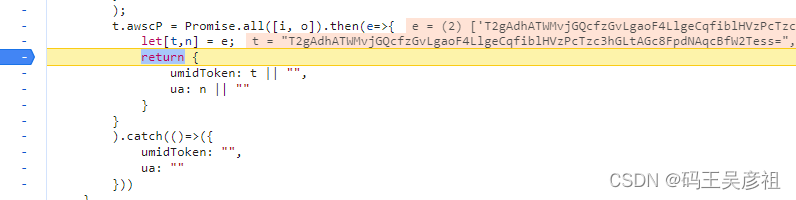

这里传递进来的e就是加密参数了,其中e是有umidtoken和ua组合而来,这里可以搜索ua进行查询,也可以搜索umidtoken进行查询,因为这两个参数在一块,再次搜索定位后,定位到如下位置

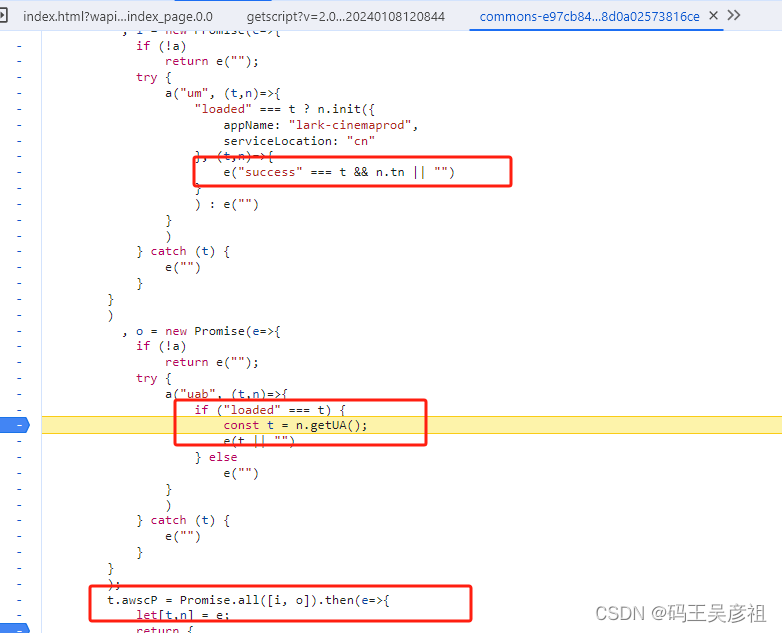

这里发现,e是有i和o两个promise返回的结果产生,我们往上查找代码,然后发现这两个参数在上面均由函数生成,如下图

因为umidtoken