graylog web 页面密码设置

输入密码:获取sha256加密后密码

echo -n "Enter Password: " && head -1 </dev/stdin | tr -d '\n' | sha256sum | cut -d" " -f1

vi /etc/graylog/server/server.conf

#修改以下配置

root_username=root

root_password_sha2=上边获取的密文

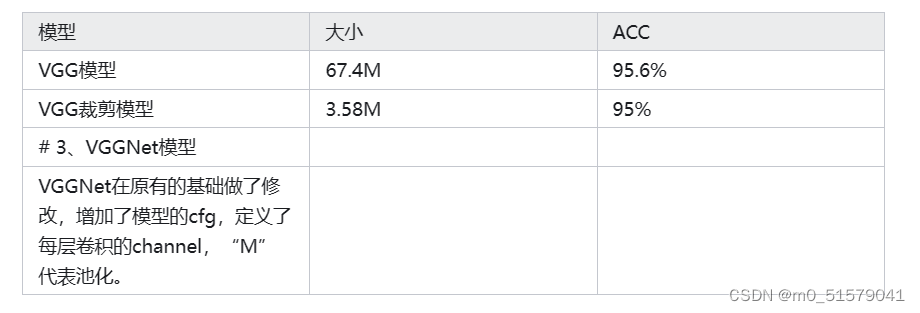

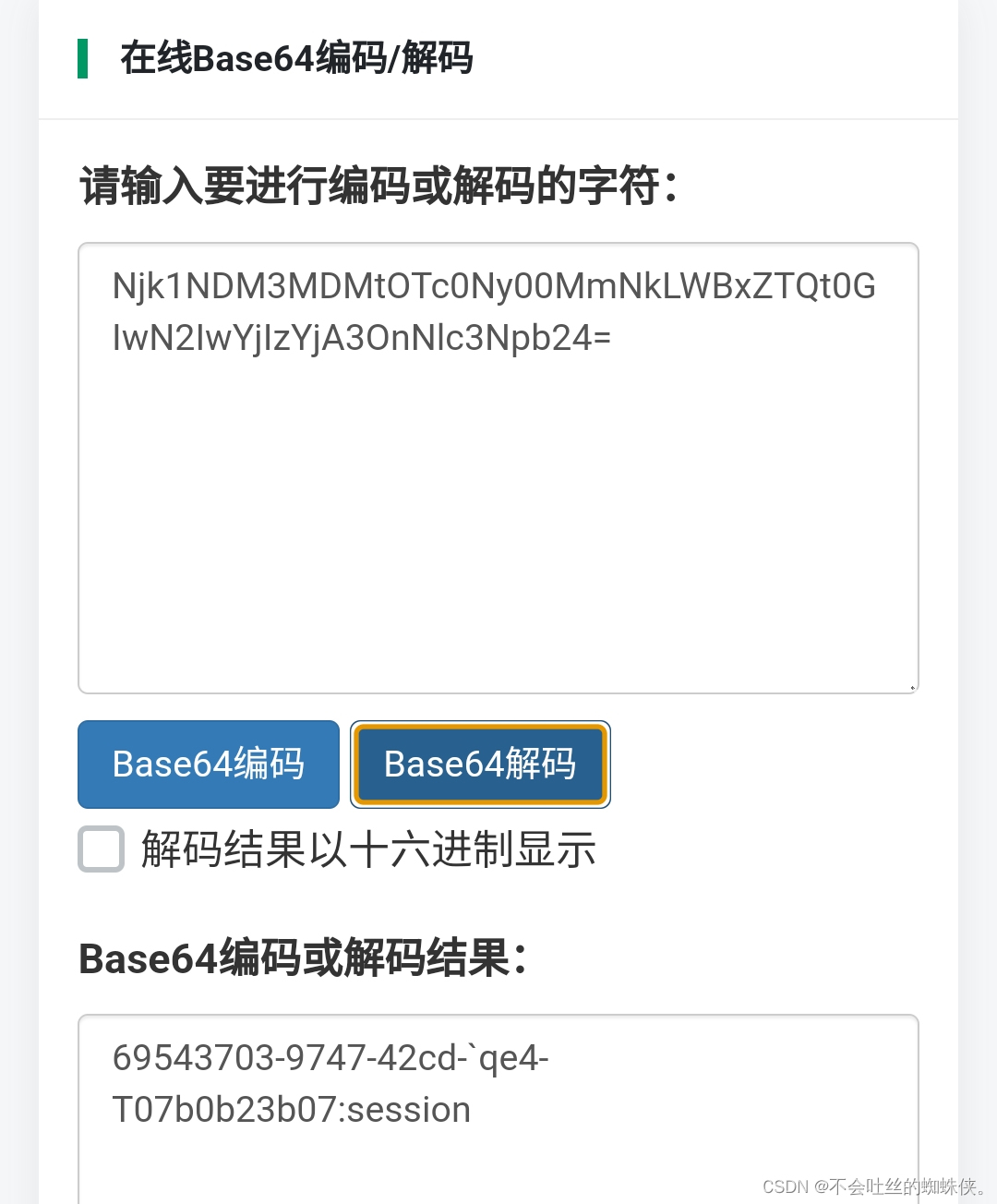

安全部门指出graylog API 接口有弱密码,纳斯不可能

api/system/local 等API接口被告知有弱密码

解码后:

数字当成用户。session当成密码

Graylog API 并不使用传统的用户名/密码组合进行HTTP基本认证,而是采用基于JWT(JSON Web Tokens)的API令牌机制来确保API的安全访问。因此,不存在设置HTTP弱口令的风险,因为API令牌不可预测且通常是一次性生成的。

结论:这一串 是 API 令牌 ,后面的session 只是个标识 , 安全设备把 前面的当作账户名 后面的当作密码了 。加入白名单就ok了。