目录

SSL ---安全传输协议(安全套接层)---TLS ----传输层安全协议

SSL的工作原理

SSL会话建立的过程

编辑

数据传输过程中的封装示意图

无客户端认证的过程

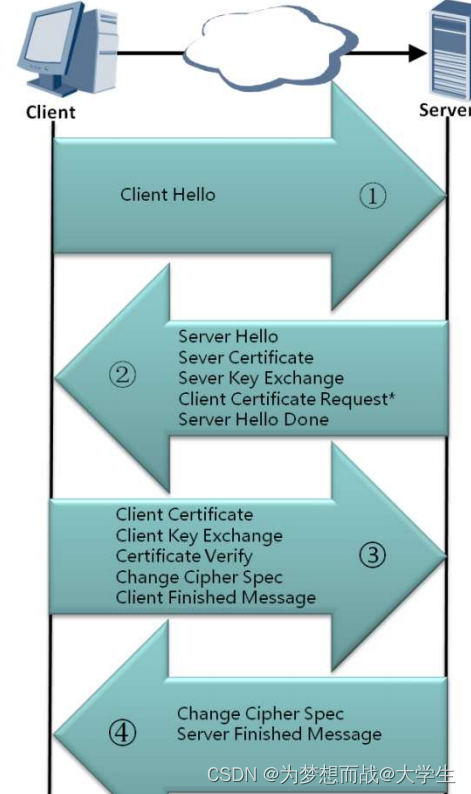

有客户端认证的过程

SSL VPN的核心技术---虚拟网关技术

服务器验证的点:

资源访问

文件共享

Ip

sec VPN针对Client to LAN的场景,存在的弱势点:

1,IKEV1不支持远程用户接入,IKEV2支持,但是采用EAP认证的方法,目前尚未普及;2,因为需要进行参数协商,所以,我们的PC设备需要安装专门的应用程序来进行支持;3,因为IPSEC VPN需要抓取感兴趣流,但是,PC设备所在私网网段不固定,需要不断的调整 策略,导致部署不灵活。4,因为IPSEC VPN主要通过抓取感兴趣流来进行访问控制,最多可以深入到服务层面,但是,无法深入到应用层面。所以,如果需要进行更细颗粒度的控制,则IPSEC VPN略显不 足。

SSL VPN

的优势

1,SSL VPN采用的是一种基于B/S架构的模式,不需要额外安装客户端,可以直接通过浏览器进行访问。2,部署更加灵活,因为他的封装位置在于传输层和应用层之间,不会保护传输层和网络层的数据,所以,不会影响到网络环境。3,因为SSL VPN针对的是应用层进行控制,所以,可以实现更细颗粒的控制,可以深入到 应用层面。

SSL ---安全传输协议(安全套接层)---TLS ----传输层安全协议

SSL的工作原理

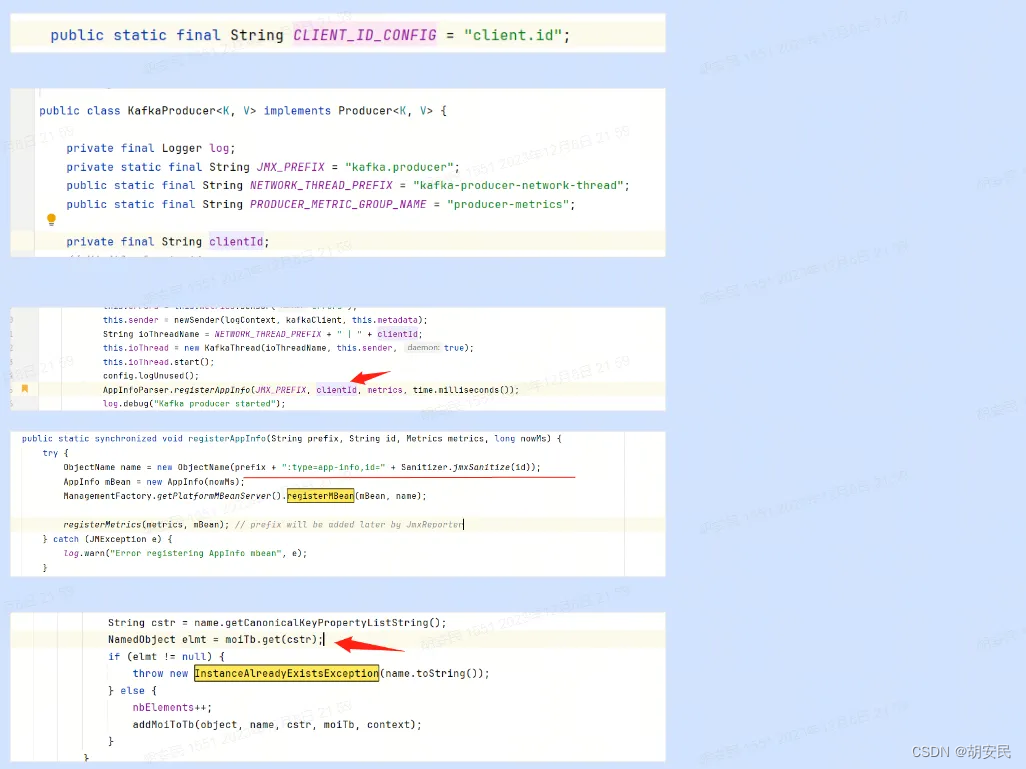

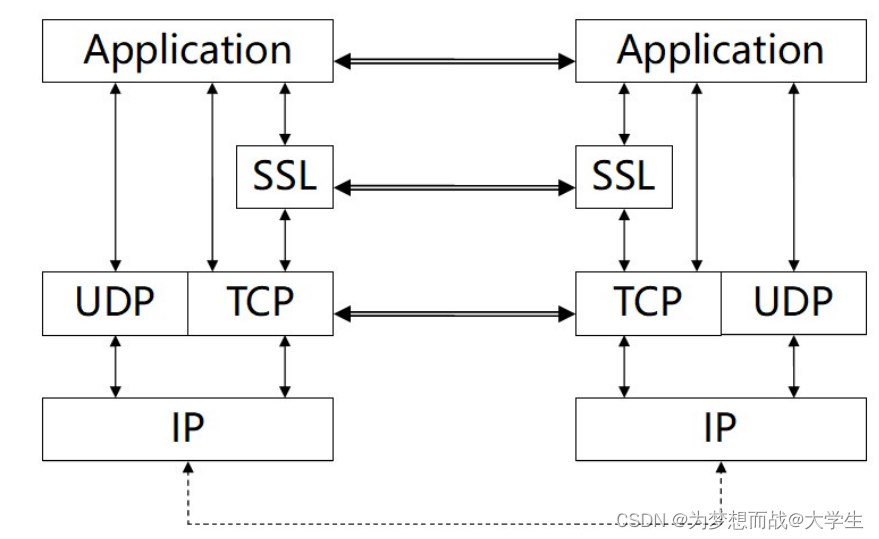

SSL协议因为是基于 TCP 协议工作的,所以,通信双方需要先建立 TCP 会话,之后,因为 SSL 协议需要进行安全保证,需要协商安全参数,所以,也需要建立SSL会话。之后,所有的数据将加密传输。SSL的加密和认证体系,采用的是 证书体系 来实现的。

SSL记录协议 ---相当于将应用层的数据加密封装之后,放置在这个记录协议中。SSL握手协议 ---允许服务器和客户端相互认证,并在应用层协议传输数据之前,协商出一个 加密算法和 会话密钥(对称加密算法的密钥) 。SSL密码变化协议 ---客户端和服务器都可以发送,主要就是通知后面的数据将使用协商出来的加密算法加密传输。SSL警告协议 ---用来在出现错误的时候进行告警。

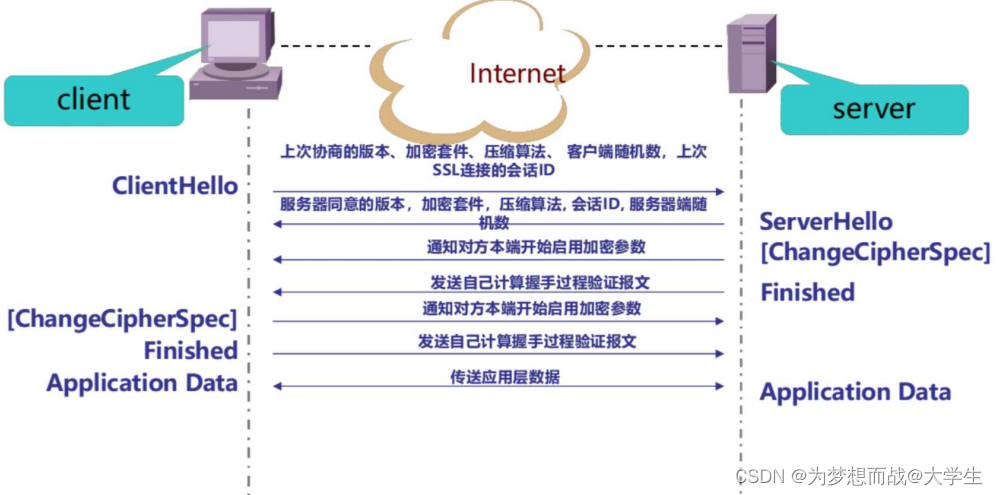

SSL会话建立的过程

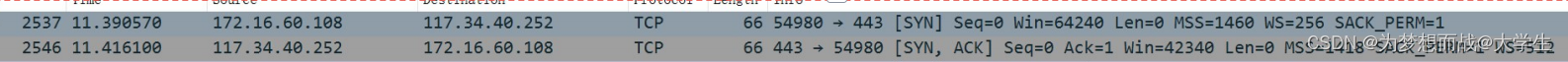

1,TCP三次握手,建立链接会话。

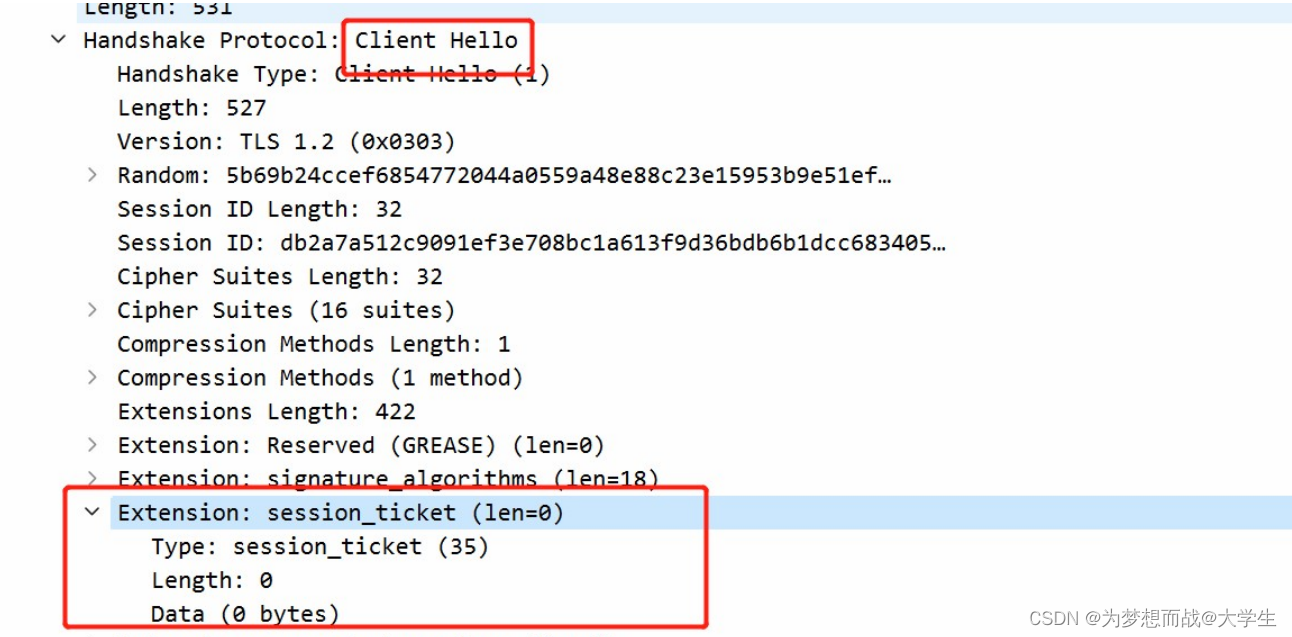

2,客户端发送client hello包

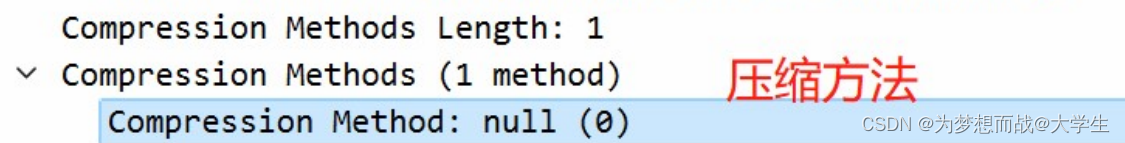

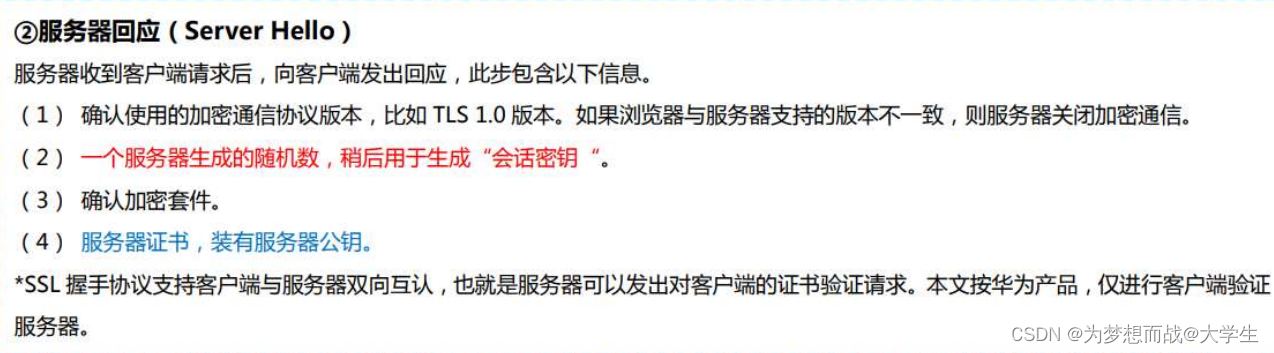

3,server hello

最后这个服务器证书,可能随着server hello包发送过来,也可能单独使用一个数据包发送。

4,

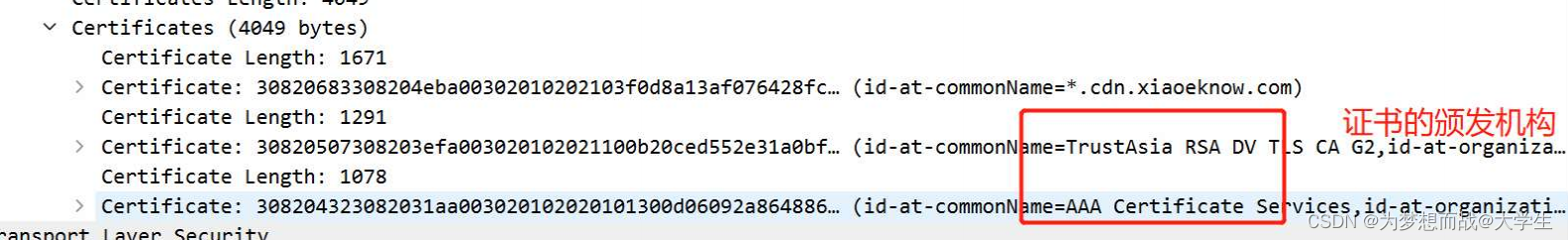

服务器发送证书---验证身份

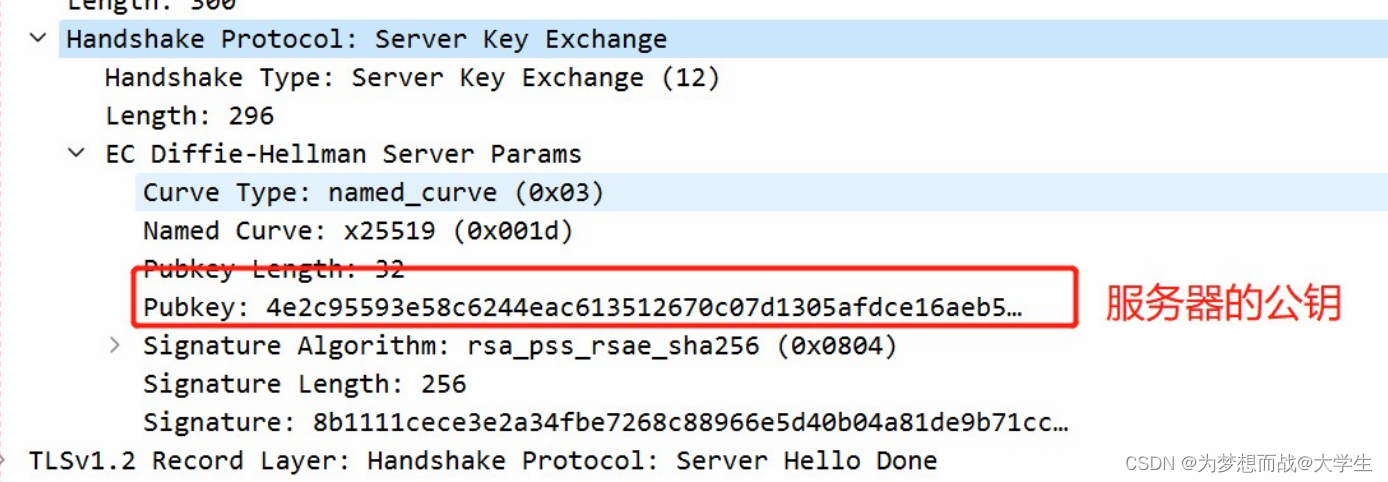

Server key exchange ---传递公钥的

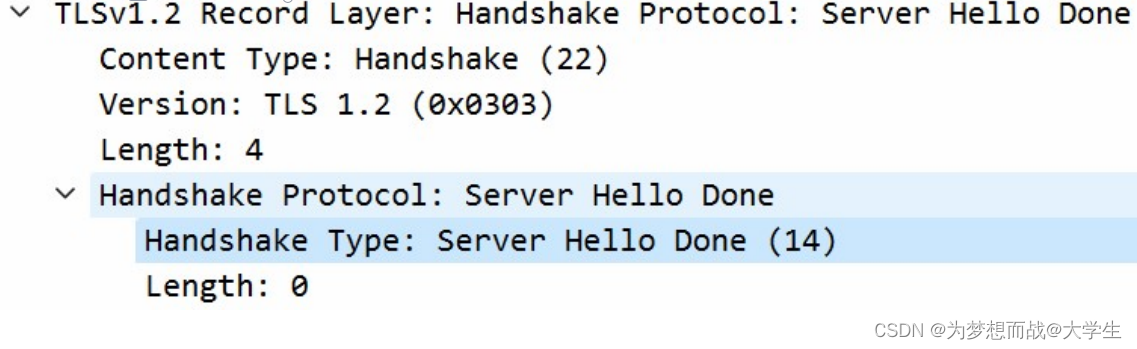

Server hello done

该数据包中没有实质参数,仅起到通知作用,通知客户端,服务器已经做好准备进行主密钥的协商。

在这个过程中,可以增加客户端的证书请求(要求客户端的身份认证),但是,这一项是可选项,默认只进行服务器的身份认证

。

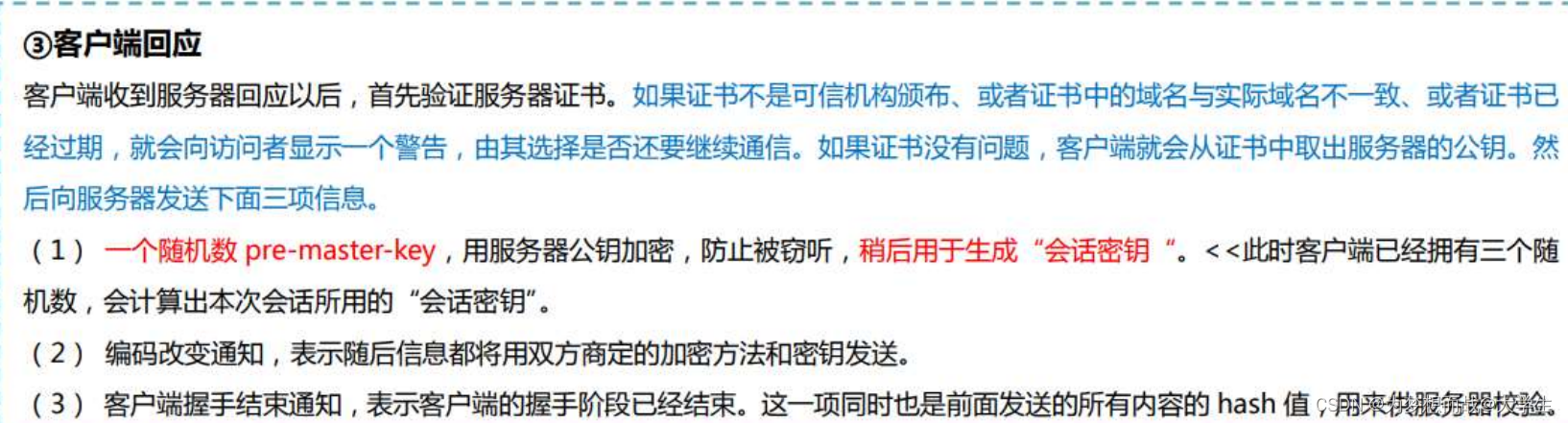

5,客户端的回应

因为此时客户端已经拥有服务器的公钥,所以,发送的参数都是 加密(公钥加密,非对称加密算法) 发送的。

1,预主密钥---pre-master-key ----注意,最终的会话密钥就是靠三个随机数生成---1,客户端发送的随机数;2,服务器发送的随机数;3,预主密钥(加密发送)---因为机器产生的随机数都是伪随机数,所以,可能存在被破解的风险,所以,使用三个随机数进行计算,更安全。三个随机数相当于是真随机。2,编码变更通知---因为此时客户端已经拥有三个随机数,可以计算出最最终的会话密钥,所以,告知服务器,后面是数据可以加密传输了。3,结束通知---告知结束,并进行一次验证

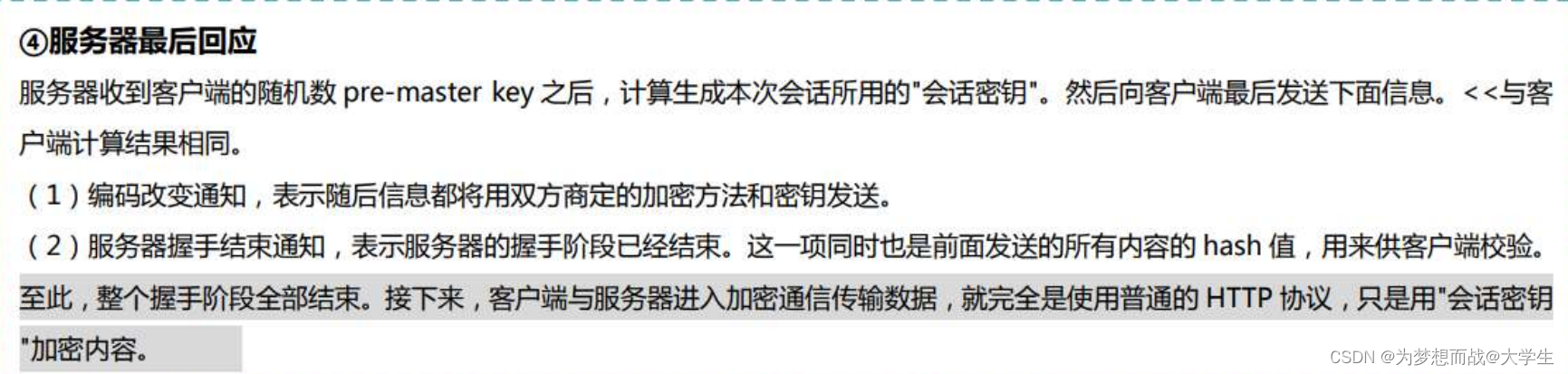

6,服务器的最终回应

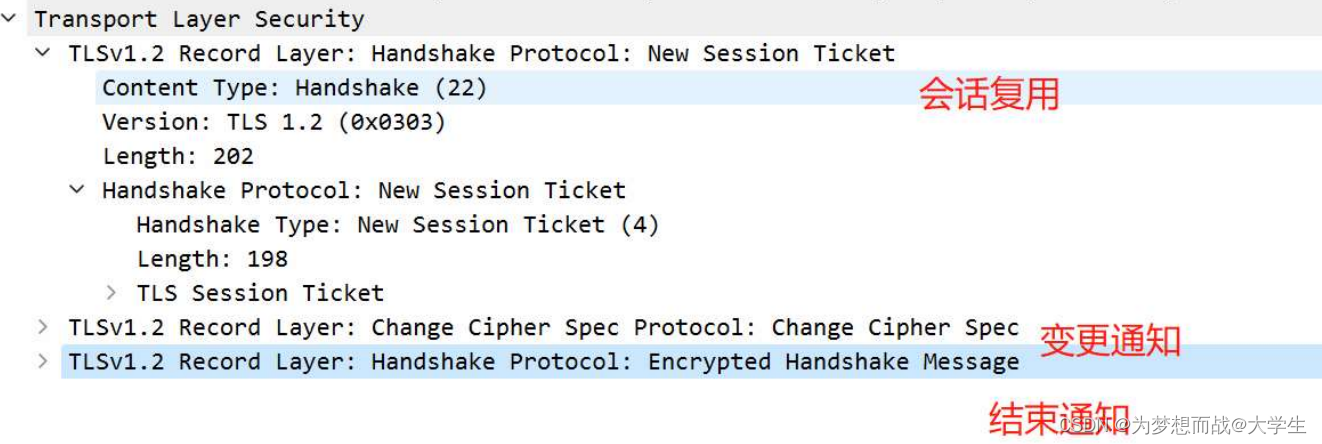

Session ticket ---进行会话复用----主要记录身份认证信息。----会话结束之后,如果需要重启会话,在重新进行握手是,客户端发送hello时,可以携带该参数,用于快速重启会话。(省略了身份认证。)

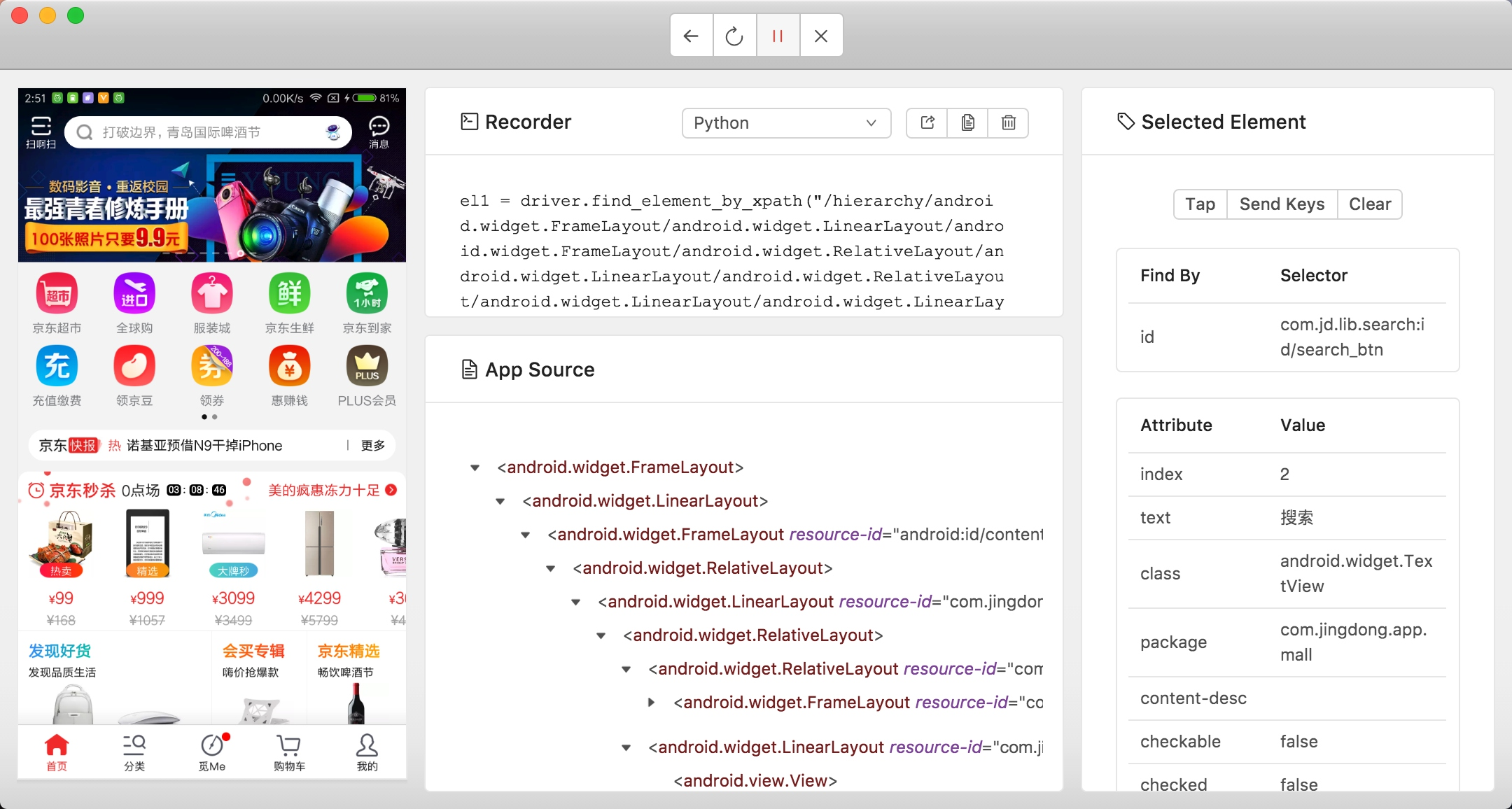

数据传输过程中的封装示意图

无客户端认证的过程

有客户端认证的过程

会话的快速回复---减少了认证环节

SSL协议的脆弱性

1 ,客户端假冒---因为客户端认证时可选项,所以,存在一定的安全风险---可以选择对客户 端进行认证2,SSL协议无法抵抗流量分析---通过暴露出来的IP信息,或者端口信息,可以推断出一些信息,从而暴露出脆弱性。3,无法保护UDP应用----SSL VPN可以

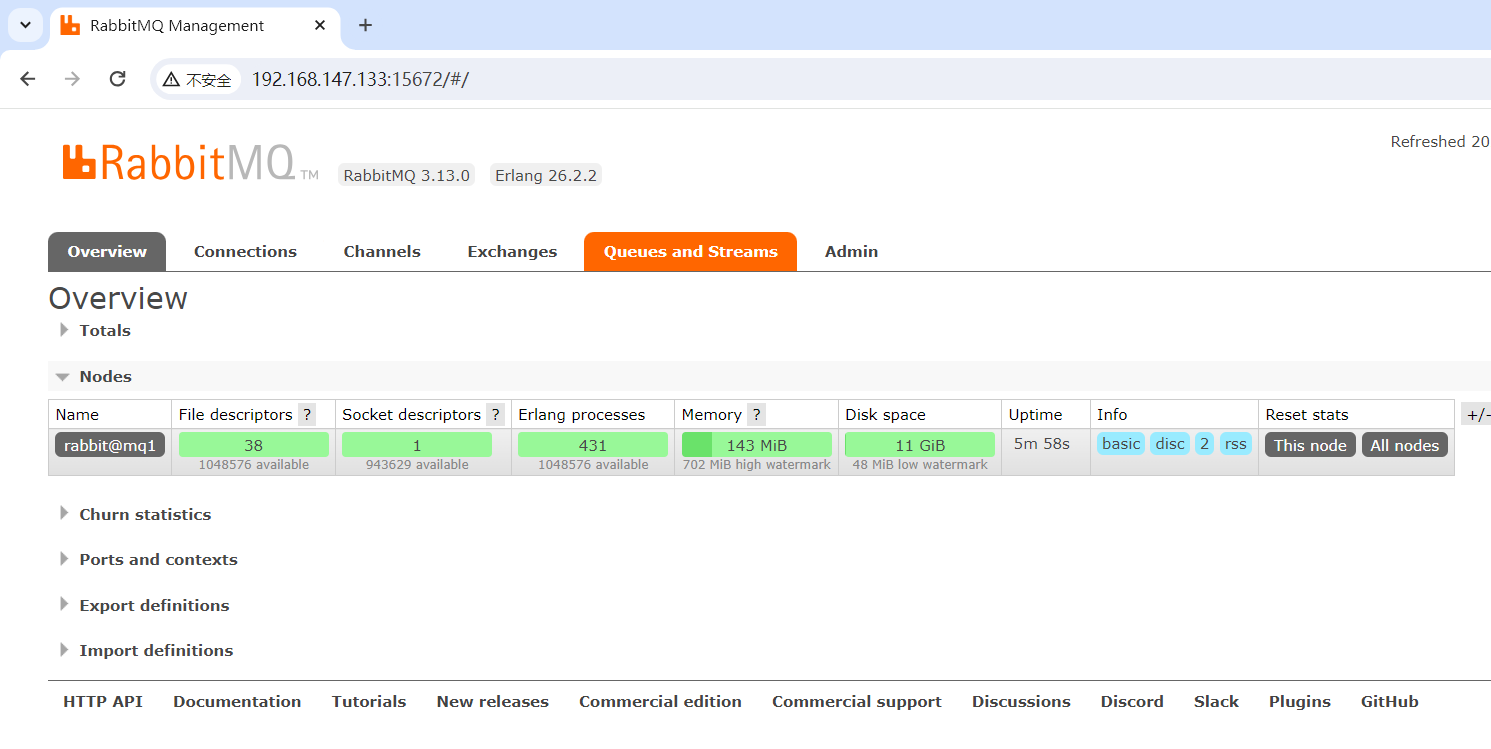

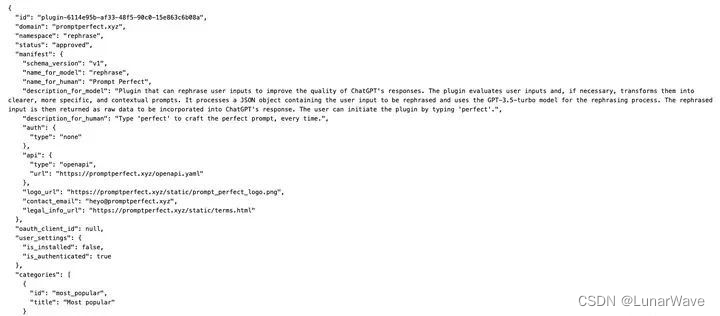

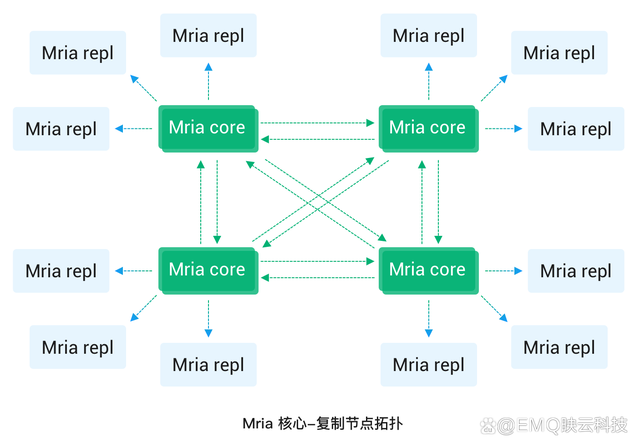

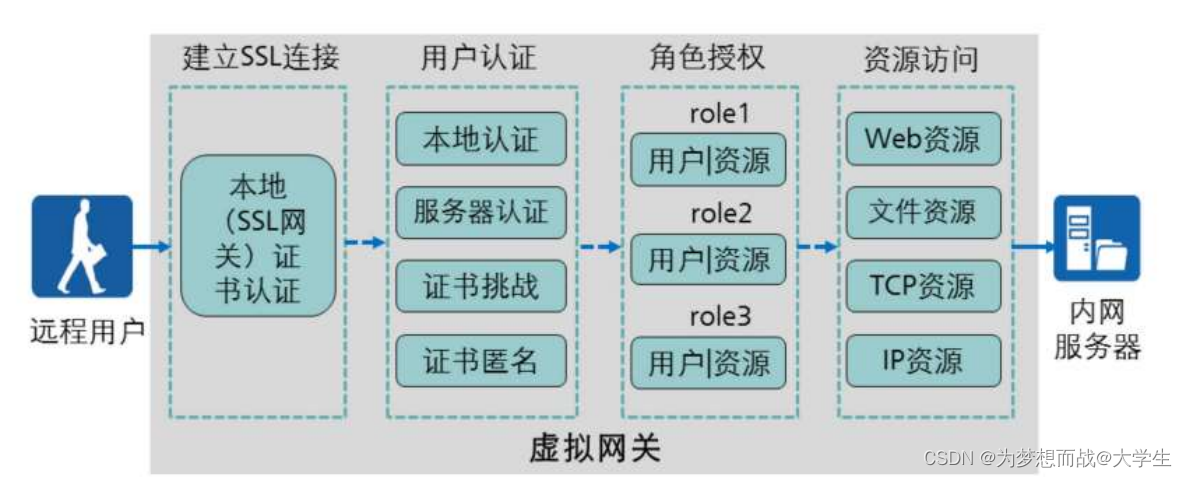

SSL VPN的核心技术---虚拟网关技术

虚拟网关可以理解为是SSL VPN 服务本身,也可以看作是一个对外开放的接口。用户可以通过 IP地址或者域明通过浏览器来访问虚拟网关。当然,这个过程中是需要进行用户认证。这里的用户认证主要目的是为了绑定行为,区分权限。之后,我们可以在虚拟网关中发布各种内网的资源,不同的用户,访问资源的权限不同,则其登录到虚拟网关之后,看到的资源列表中的内容也不相同。之后,用户便可以通过虚拟网关访问到内网中的资源。一台设备上可以创建多个虚拟网关,并且,不同的虚拟网关彼此独立,各自维护自己的资源列表和用户,实现一个细颗粒度的控制。

RBAC ---

基于角色的访问控制模型

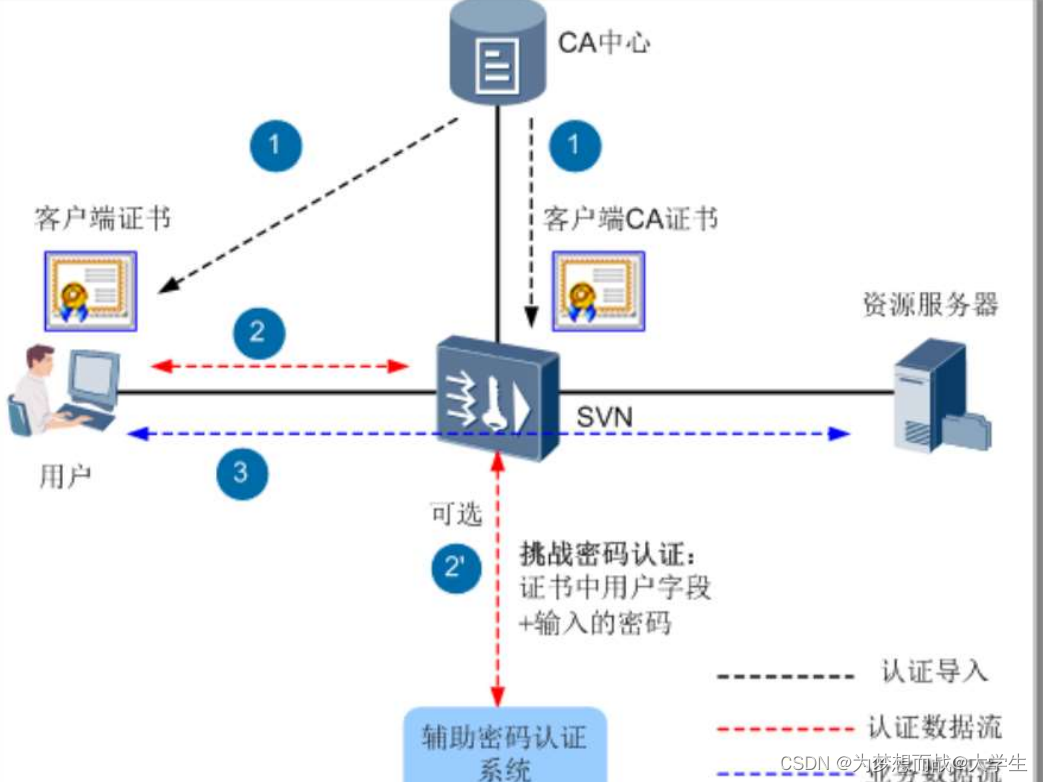

用户认证

本地认证:通过用户名和密码进行认证,认证信息存储在防火墙本地,由防火墙判断认证是否成功。服务器认证:通过对接第三方的认证服务器,也是输入用户名和密码,不过这个信息存储在第三方服务器上,由第三方服务器进行认证判断,之后将结果反馈给防火墙。

证书匿名认证:指用户的客户端配备客户端证书,防火墙通过验证客户端的证书,来认

证用户身份

服务器验证的点:

1,客户端证书和本地的客户端CA证书是同一个CA机构颁布的;

2,客户端证书需要在有效期内

3,客户端证书中的用户过滤字段必须在防火墙上已经配置并存储了用户名。

例如:过滤字段中由这样的内容---CN = USER000019,则要求防火墙中的用户中必须存在user000019的用户。---其实就是和我们的用户找一个对应关系。

证书挑战认证:相当于同时进行证书认证和用户名密码认证。双因素认证。

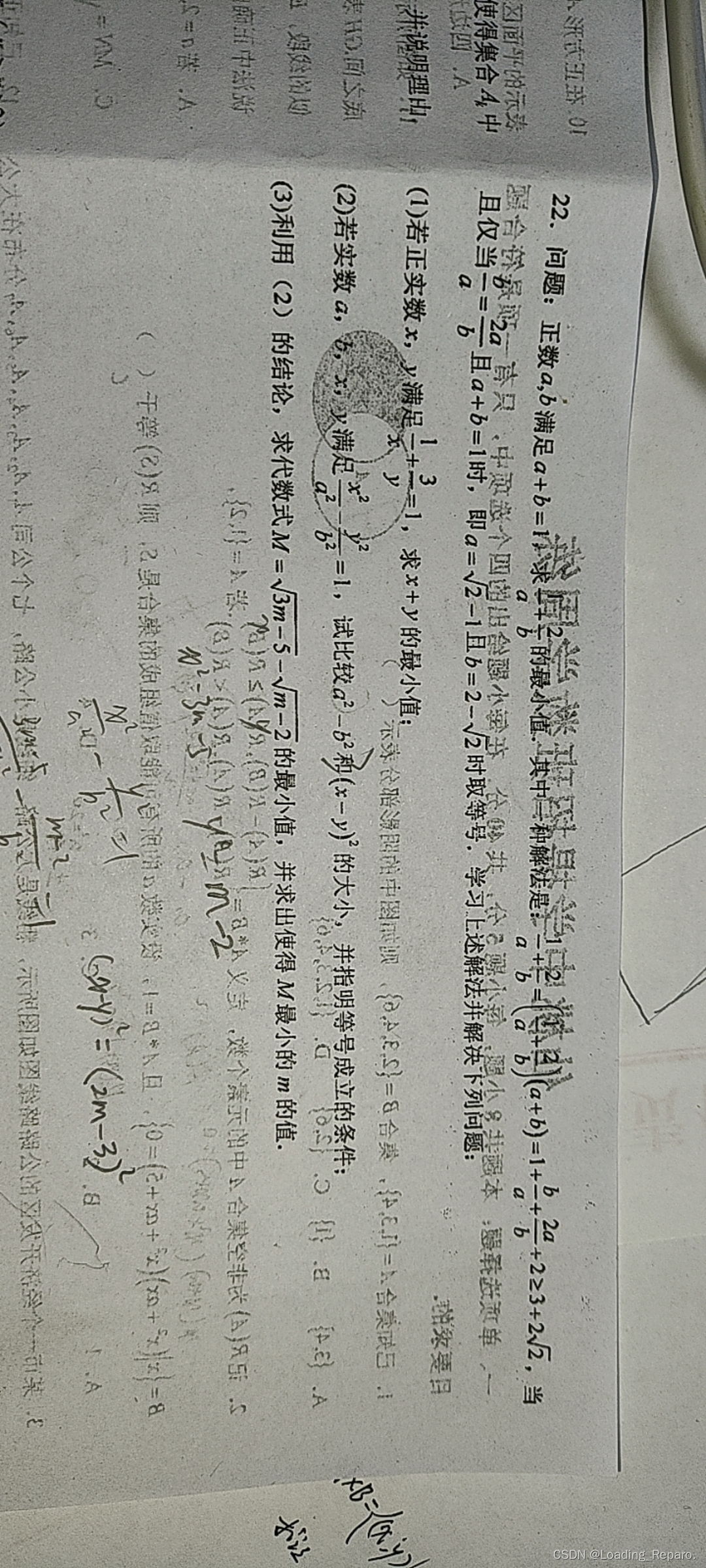

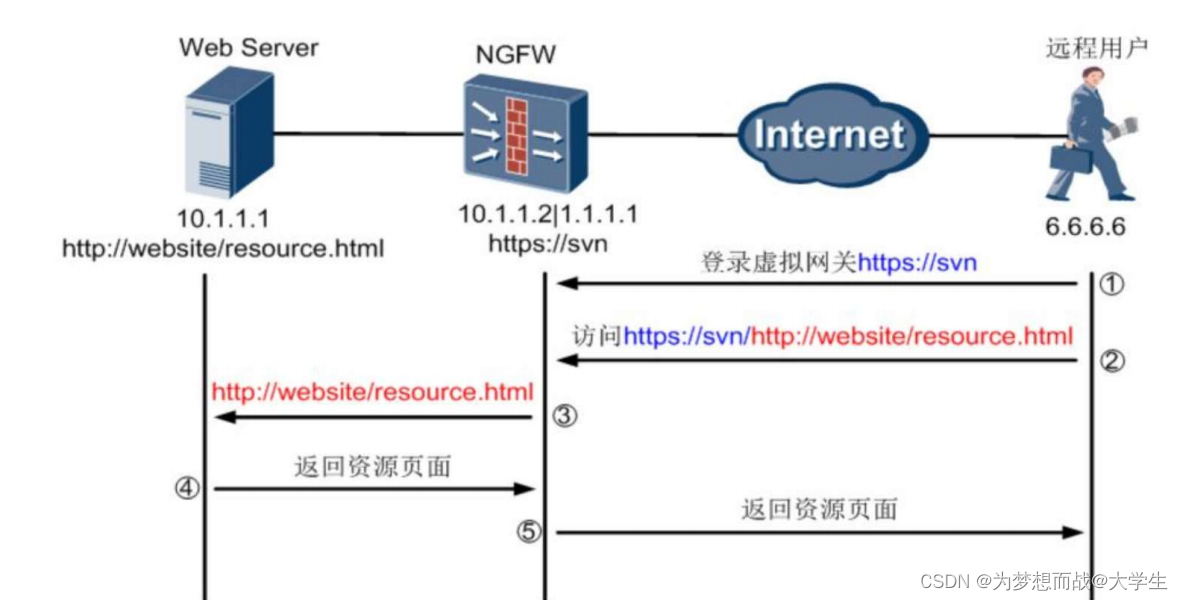

资源访问

web代理---仅针对HTTP协议

1,虚拟网关发布url为http://website/resource.html的web资源2,拥有访问权限的用户首先得访问虚拟网关,进行用户身份的认证,获得资源列表3,注意,资源列表中并不是直接将内网发布的URL放上去,而是需要进行改写,改写成为 代 理的URL。4,之后,用户通过点击资源链接,访问到虚拟网关,虚拟网关解析之后找到内网资源获取 网 页信息。5,虚拟网关获取到内网信息之后,再将网页信息转发给远程用户。

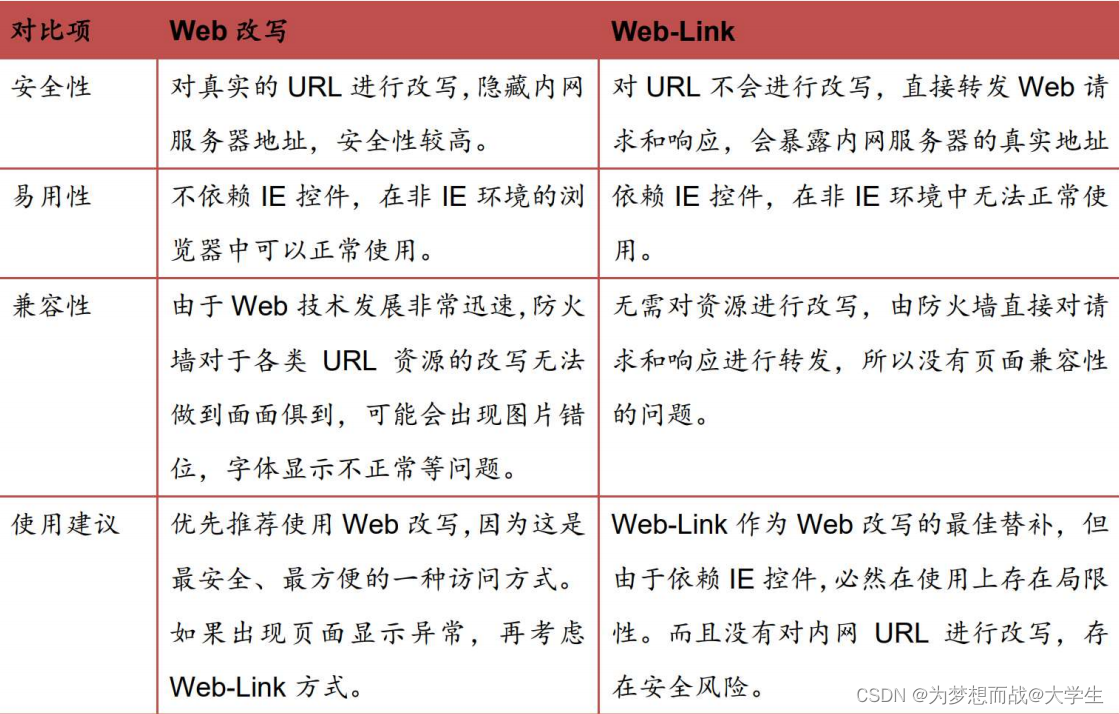

Web-link和web 改写

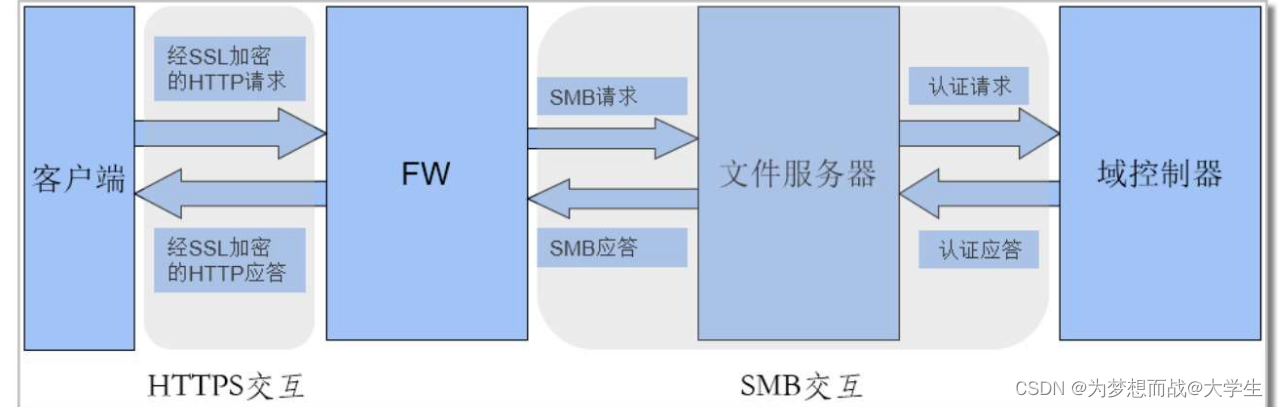

文件共享

SMB ---windowsNFS ---LINUX

端口转发主要针对非 web 服务且基于 TCP 协议需要下载一个 IE 浏览器的控件---ActiveX

有了这个端口转发之后,所有基于

TCP

的资源都可以发布。

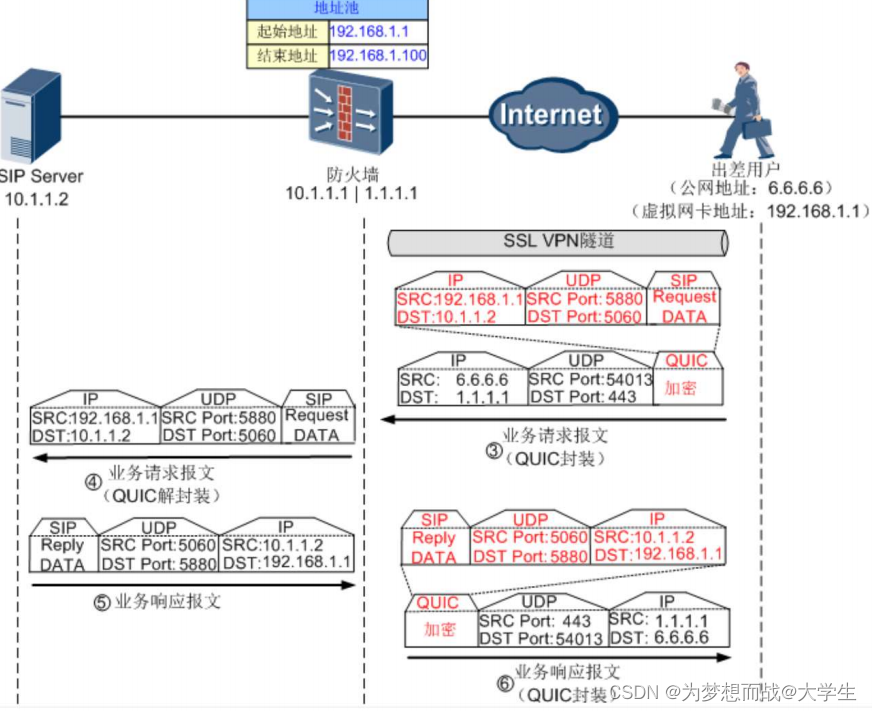

网络扩展

如果需要获取“网络扩展”的资源,则客户端再接入虚拟网关之后,会生成一张虚拟网卡。虚拟网关会给这个虚拟网卡下发一个私网网段的 IP 地址。

可靠传输模式和快速传输模式

可靠传输模式

快速传输模式

QUIC ---基于UDP协议,采用SSL/TLS加密的协议