欧盟网络安全局(ENISA)最近发布了其年度2023年威胁态势报告。该报告确定了预计在未来几年塑造网络安全格局的主要威胁、主要趋势、威胁参与者和攻击技术。在本文中,我们将总结报告的主要发现,并提供可操作的建议来缓解这些威胁。

介绍

ENISA 威胁态势报告是一份年度报告,全面概述了网络安全威胁态势。该报告基于对各种来源的全面分析,包括开源情报、专家意见和来自多个组织的数据。该报告旨在提供对网络安全领域新出现的威胁和趋势的见解,并帮助组织改善其网络安全态势。

主要发现

如前所述,ENISA 2023年威胁态势报告确定了预计在未来几年塑造网络安全态势的几个关键威胁和趋势。该报告的一些主要发现是:

勒索软件仍然位居榜首,占欧盟威胁的 34%。预计勒索软件攻击的频率和复杂程度将继续上升。攻击者越来越多地使用双重勒索和供应链攻击等先进技术来瞄准组织。该报告还强调,勒索软件攻击的针对性越来越强,攻击者专注于高价值目标,特别强调工业和制造业。破坏制造过程或夺取工业系统的控制权可能会导致重大的财务损失和运营停机,使其成为一个有吸引力的目标。

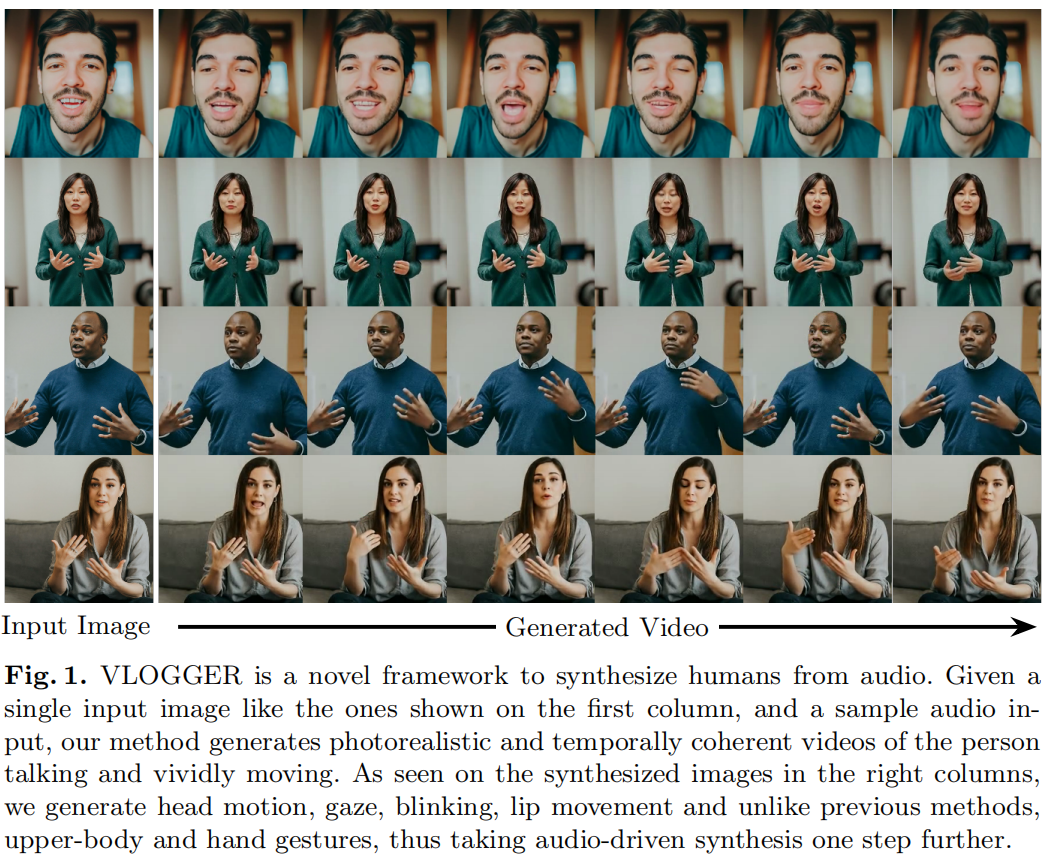

人工智能信息操纵的兴起是组织日益关注的问题。攻击者利用地缘政治环境,并使用人工智能驱动的工具来创建令人信服的深度伪造、虚假信息活动和社会工程攻击。报告指出,这些袭击可能对民主进程、社会凝聚力和国家安全产生重大影响。

供应链攻击正变得越来越普遍和复杂,威胁行为者滥用合法工具主要是为了延长其网络间谍活动。与即将到来的欧盟议会选举相关的供应链攻击的影响程度成为一个重大问题。这是因为此类攻击影响了21%的公共管理,影响了16%的数字服务提供商。

DDoS攻击仍然是一个持续的威胁。它们是欧盟第二大威胁。DDoS攻击越来越大,越来越复杂,正在向移动网络和物联网发展,并用于在冲突背景下提供额外手段的支持。

网络钓鱼再次成为初始访问的最常见媒介。但新的模式,社会工程学,也正在兴起,这种方法包括在现实世界中欺骗受害者。

该报告将公共行政确定为最受攻击的部门(19%),其次是针对个人、卫生、数字基础设施、制造、金融和运输。

建议

ENISA 报告提供了一些与ISO 27001和 NIST网络安全框架相对应的建议。这些建议可以归纳为以下几点:

确保您的资产得到清点、管理和控制。资产发现和风险评估是任何缓解计划的基础。正确的数据安全态势始于识别潜在目标并进行彻底的风险评估。

定期执行漏洞扫描以识别和解决漏洞。根据您的补丁策略定期安装安全更新和补丁。与外部利益相关者建立漏洞披露和事件通知协议。

确保远程访问技术或其他公开的服务配置安全,并使用防网络钓鱼MFA来支持强密码策略。应用最小特权和职责分离原则。

实施安全冗余的备份策略。确保按照备份过程维护定期测试的脱机加密数据备份。

为了应对新的日益增长的风险(例如与人工智能有关),ENISA建议最终用户使用不同的技术来保护他们的数据,包括加密.为此,ENISA 指的是由 ISO27001(通常是加密密钥管理)定义的“加密控制”。

创建、维护和执行定期测试的事件响应计划。记录内部和与合作伙伴的沟通流程,包括事件期间的响应和通知程序。应该存在计划 B,以快速恢复关键业务服务并缩短平均恢复时间。将关键供应商纳入业务连续性和事件响应计划和演习。

定期的安全意识培训至关重要,因为社会工程和网络钓鱼是打开攻击大门的初始行动。调整意识培训,以考虑不断变化的威胁形势和攻击策略。考虑针对人力资源、销售和财务部门的定制培训。此外,考虑对 IT 和安全人员进行特定培训。

部署足够的安全资源,降低攻击者的投资回报率。目标是让攻击者的生活尽可能艰难。

对数据管理风险进行适当的规划和预算是关键,需要管理层和从业人员在理解安全影响方面保持一致。

零信任架构可以通过实施“永不信任,始终验证”范式来改善系统的安全态势。

为了在当今的移动和云优先世界中安全运营,组织必须保护其数据并控制谁有权访问数据。泰雷兹解决方案发现、保护和控制关键资产使组织能够实现数据安全现代化,从而实现零信任环境。

关于Thales泰雷兹

你依靠来保护你的隐私的人依靠Thales来保护他们的数据。在涉及到数据安全方面,组织面临着越来越多的决定性时刻。无论现在是建立一个加密策略,转移到云计算,还是满足合规要求,您都可以依赖Thales来确保您的数字转型。

决定决定性时刻的决定性技术。