Web举例:私网用户通过NAT No-PAT访问Internet(访问明确的目的Server)

介绍私网用户通过NAT No-PAT访问Internet的配置举例。

组网需求

某工作室在网络边界处部署了FW作为安全网关。为了使私网中10.1.1.0/24网段的用户可以正常访问Internet,需要在FW上配置源NAT策略。由于需要上网的用户少且访问明确的目的Server,FW采用NAT No-PAT的地址转换方式,将匹配上NAT策略的私网地址进行一对一转换。工作室向ISP申请了6个IP地址(1.1.1.10~1.1.1.15)作为私网地址转换后的公网地址。网络环境如图1所示,其中Router是ISP提供的接入网关。

数据规划

| 项目 | 数据 | 说明 | |

|---|---|---|---|

| GigabitEthernet 1/0/1 | IP地址:10.1.1.1/24 安全区域:Trust | 私网主机需要将10.1.1.1配置为默认网关。 | |

| GigabitEthernet 1/0/2 | IP地址:1.1.1.1/24 安全区域:Untrust | 实际配置时需要按照ISP的要求进行配置。 | |

| 允许访问Internet的私网网段 | 10.1.1.0/24 | - | |

| 转换后的公网地址 | 1.1.1.10~1.1.1.15 | 由于上网的用户少,FW采用NAT NO-PAT方式。 | |

| 访问的目的地址 | 1.1.2.2 | - | |

| 路由 | FW缺省路由 | 目的地址:0.0.0.0 下一跳:1.1.1.254 | 为了使私网流量可以正常转发至ISP的路由器,可以在FW上配置去往Internet的缺省路由。 |

| Router静态路由 | 目的地址:1.1.1.10~1.1.1.15 下一跳:1.1.1.1 | 由于转换后的公网地址不存在实际接口,通过路由协议无法直接发现,所以需要在Router上手工配置静态路由。通常需要联系ISP的网络管理员配置。 | |

配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

- 配置NAT地址池,不开启端口转换。

- 配置源NAT策略1,配置目的规则(目的IP或者安全区域)实现私网指定网段访问目的Server时自动进行源地址转换。

- 配置源NAT策略2,配置目的规则(目的IP或者安全区域)实现私网指定网段访问非目的Server时不进行源地址转换。如果不精确配置不转换的流量,同一个用户(IP)命中NAT策略1后,进行NAT转换。继续访问非目的Server,也会进行NAT转换。

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FW。

- 在Router上配置静态路由,使从Internet返回的流量可以被正常转发至FW。

操作步骤

- 配置FW的接口IP地址,并将接口加入安全区域。

- 配置接口GigabitEthernet 1/0/1的IP地址,并将接口加入安全区域。

-

选择“网络 > 接口”。

-

在“接口列表”中,单击接口GigabitEthernet 1/0/1所在行的

,按如下参数进行配置。

安全区域

trust

IPv4

IP地址

10.1.1.1/24

-

- 配置接口GigabitEthernet 1/0/2的IP地址,并将接口加入安全区域。

- 配置接口GigabitEthernet 1/0/1的IP地址,并将接口加入安全区域。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

-

选择“策略 > 安全策略 > 安全策略”。

-

在“安全策略列表”中,单击“新建”,选择“新建安全策略”,按如下参数配置安全策略。

名称

policy1

源安全区域

trust

目的安全区域

untrust

源地址/地区

10.1.1.0/24

动作

允许

-

- 配置NAT地址池和NAT策略。

-

选择“策略 > NAT策略 > NAT策略 > 源转换地址池”。

-

单击“确定”。

-

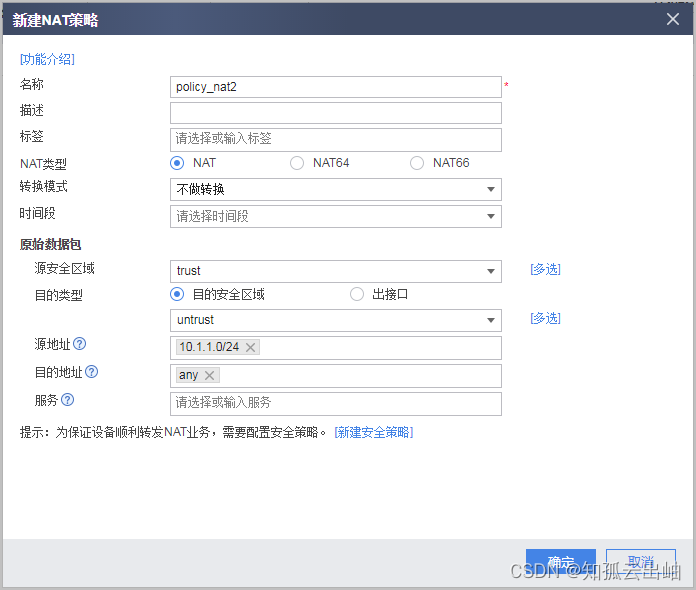

在“NAT策略列表”中,单击“新建”,按如下参数配置NAT策略1。

-

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

-

选择“网络 > 路由 > 静态路由”。

-

在“静态路由列表”中,单击“新建”,按如下参数配置缺省路由。

协议类型

IPv4

目的地址/掩码

0.0.0.0/0.0.0.0

下一跳

1.1.1.254

-

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FW。具体配置过程略。

- 在Router上配置到NAT地址池地址(1.1.1.10~1.1.1.15)的静态路由,下一跳为1.1.1.1,使从Internet返回的流量可以被正常转发至FW。

通常需要联系ISP的网络管理员来配置此静态路由。

配置脚本

FW的配置脚本:

#

sysname FW

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 1.1.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

#

nat address-group addressgroup1 0

mode no-pat global

route enable

section 0 1.1.1.10 1.1.1.15

#

security-policy

rule name policy1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

action permit

#

nat-policy

rule name policy_nat1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

destination-address 1.1.2.2 32

action source-nat address-group addressgroup1

rule name policy_nat2

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

destination-address any

action no-nat

#

return