六、防御保护---防火墙内容安全篇

- 一、IAE(Intelligent Awareness Engine)引擎

- 二、深度检测技术(DFI和DPI)

- 2.1 DPI -- 深度包检测技术

- 2.1.1 基于“特征字”的检测技术

- 2.1.2 基于应用网关的检测技术

- 2.1.3 基于行为模式的检测技术

- 2.2 DFI -- 深度流检测技术

- 三、入侵防御(IPS)

- 3.1 IPS的作用

- 3.2 IPS的优势

- 3.3 与传统IDS的区别

- 3.4 入侵检测

- 3.4.1 入侵防御实现机制

- 3.4.2 签名

- 3.4.2 签名过滤器

- 3.4.3 检测方向

- 3.4.4 异常检测

- 3.4.5 误用检测

- 四、防病毒网关(AV)

- 4.1 作用

- 4.2 病毒的工作原理

- 4.3 防病毒处理流量

- 4.4 防病毒的配置

- 五、URL过滤

- 5.1 作用

- 5.2 URL过滤的方法

- 5.4 URL匹配方式

- 5.3 URL的识别方式

- 六、DNS过滤

- 6.1 作用

- 6.2 机制

- 七、内容安全过滤技术

- 7.1 文件过滤技术

- 7.1.1 作用

- 7.1.2 机制

- 7.2 内容过滤技术

- 7.1.1文件内容的过滤

- 7.1.1应用内容的过滤

- 7.3 邮件过滤技术

- 7.3.1 作用

- 7.3.2 机制

- 7.4 应用行为控制技术

本文从IAE引擎、深度检测技术(DFI和DPI)、入侵防御IPS、反病毒网关AV、URL过滤、DNS过滤、内容过滤、文件过滤和应用行为控制方面对防火墙的内容安全进行介绍。

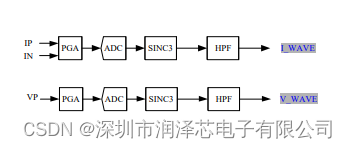

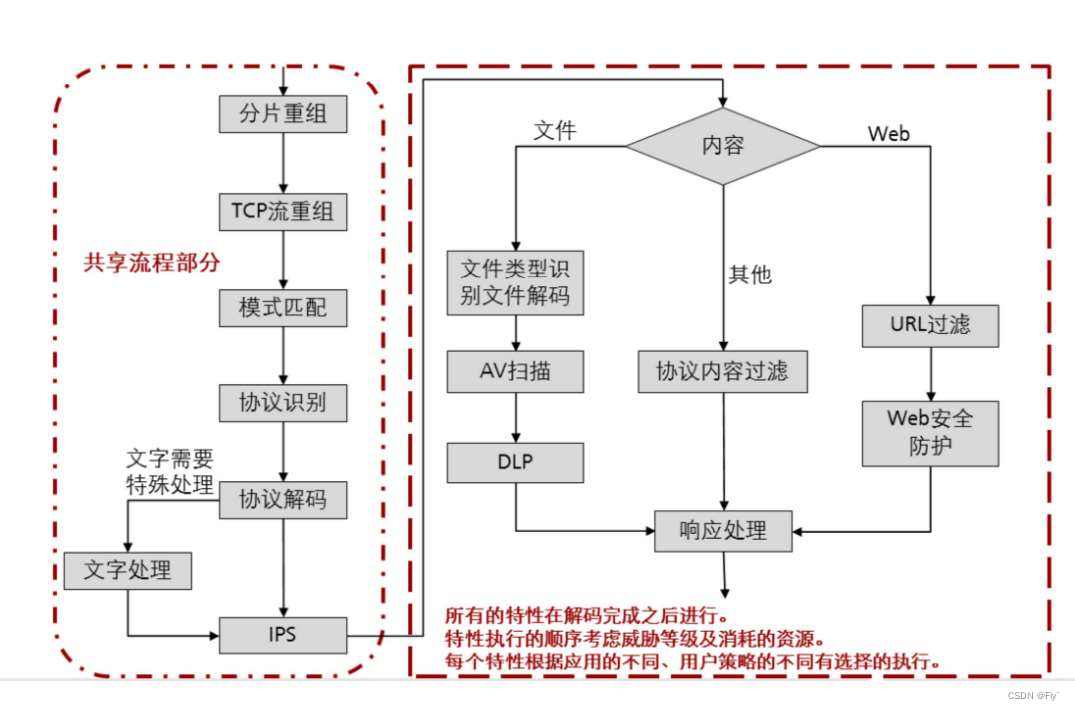

一、IAE(Intelligent Awareness Engine)引擎

二、深度检测技术(DFI和DPI)

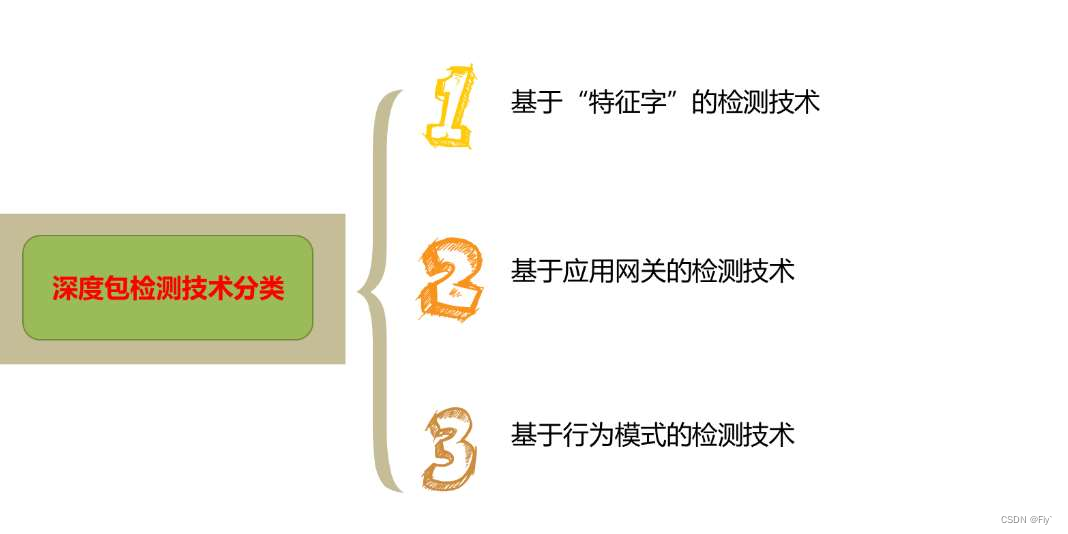

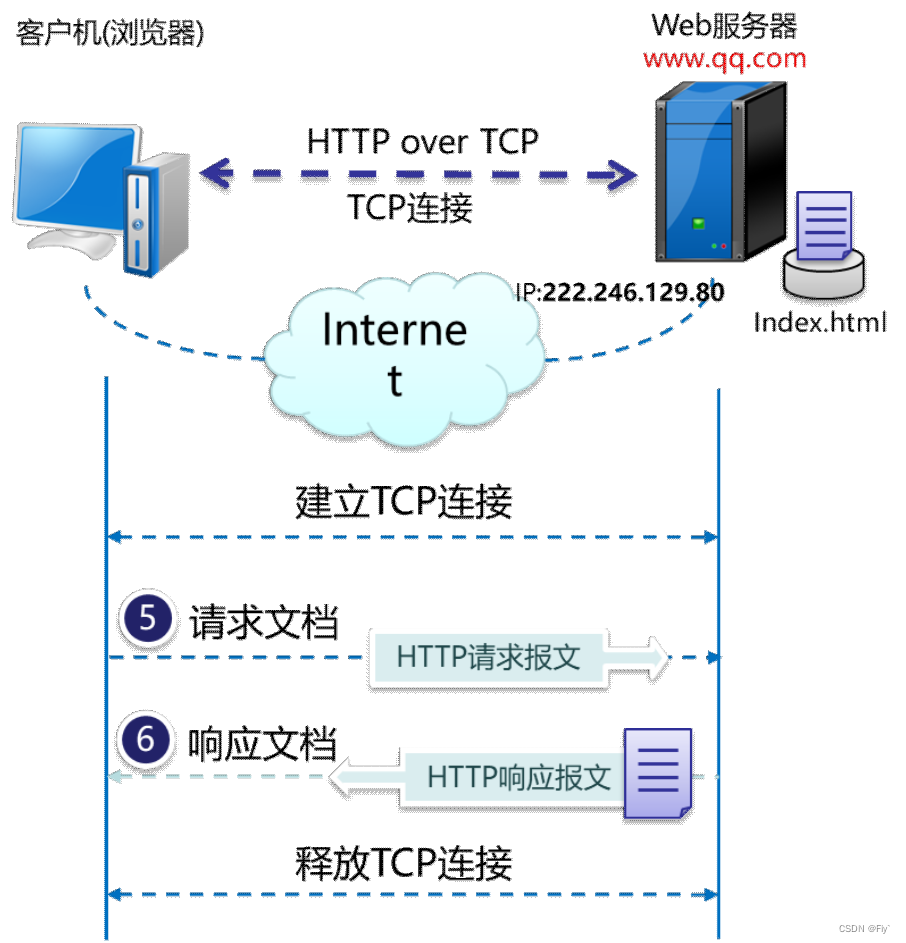

2.1 DPI – 深度包检测技术

DPI主要针对完整的数据包(数据包分片,分段需要重组),之后对数据包的内容进行识别。(应用层)

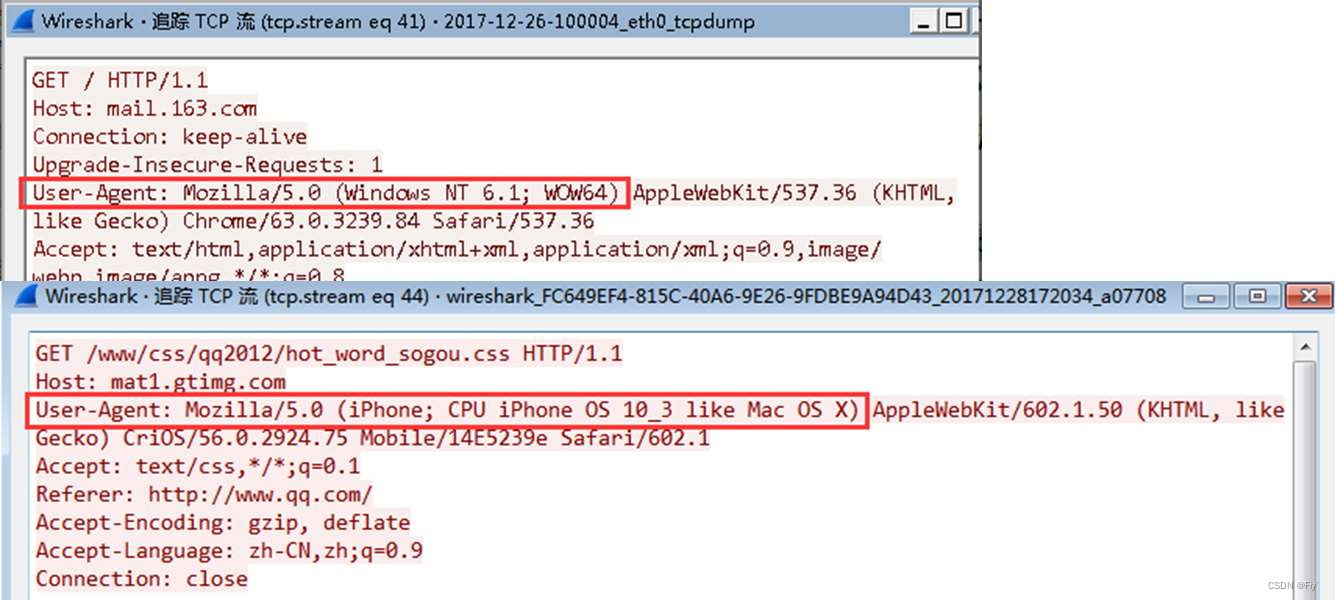

2.1.1 基于“特征字”的检测技术

最常用的识别手段,基于一些协议的字段来识别特征。

2.1.2 基于应用网关的检测技术

有些应用控制和数据传输是分离的,比如一些视频流。一开始需要TCP建立连接,协商参数,这一部分我们称为信令部分。之后,正式传输数据后,可能就通过UDP协议来传输,流量缺失可以识别的特征。所以,该技术就是基于前面信令部分的信息进行识别和控制。

2.1.3 基于行为模式的检测技术

比如我们需要拦截一些垃圾邮件,但是,从特征字中很难区分垃圾邮件和正常邮件,所以,我们可以基于行为来进行判断。比如,垃圾邮件可能存在高频,群发等特性,如果出现,我们可以将其认定为垃圾邮件,进行拦截,对IP进行封锁。

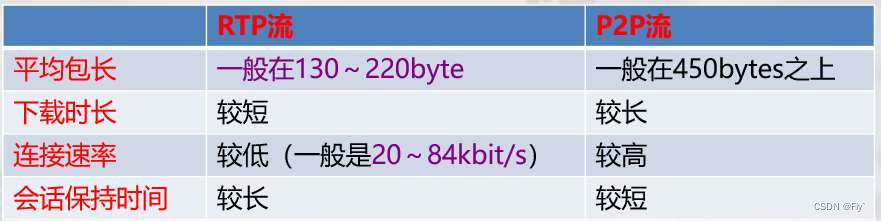

2.2 DFI – 深度流检测技术

一种基于流量行为的应用识别技术。这种方法比较适合判断P2P流量。

结论:

1,DFI仅对流量进行分析,所以,只能对应用类型进行笼统的分类,无法识别出具体的应用;DPI进行检测会更加精细和精准;

2,如果数据包进行加密传输,则采用DPI方式将不能识别具体的应用,除非有解密 手段;但是,加密并不会影响数据流本身的特征,所以,DFI的方式不受影响。

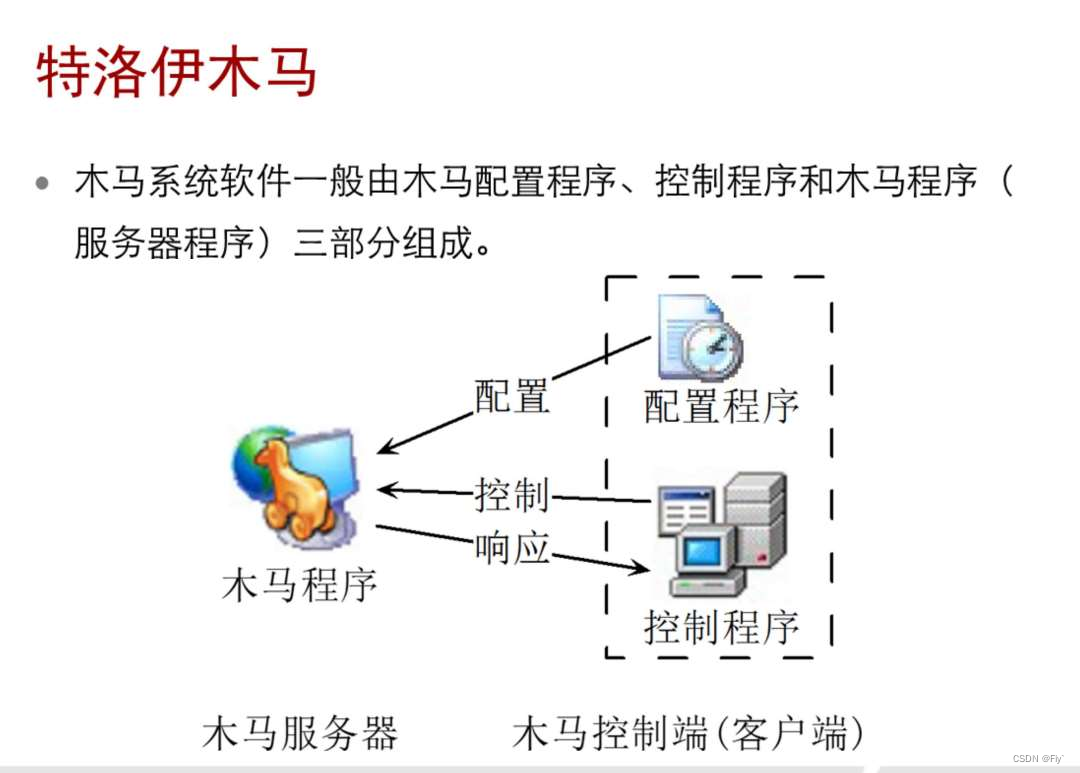

三、入侵防御(IPS)

IDS — 侧重于风险管理的设备

IPS — 侧重于风险控制的设备

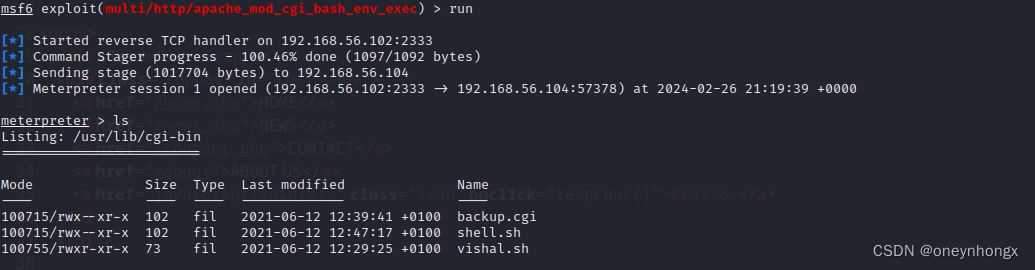

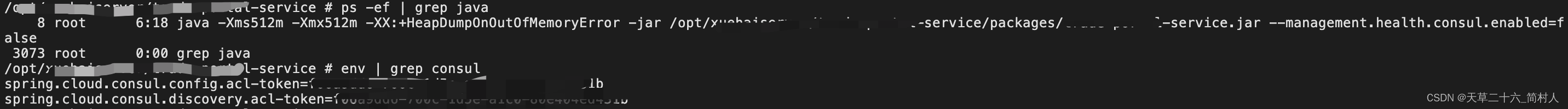

3.1 IPS的作用

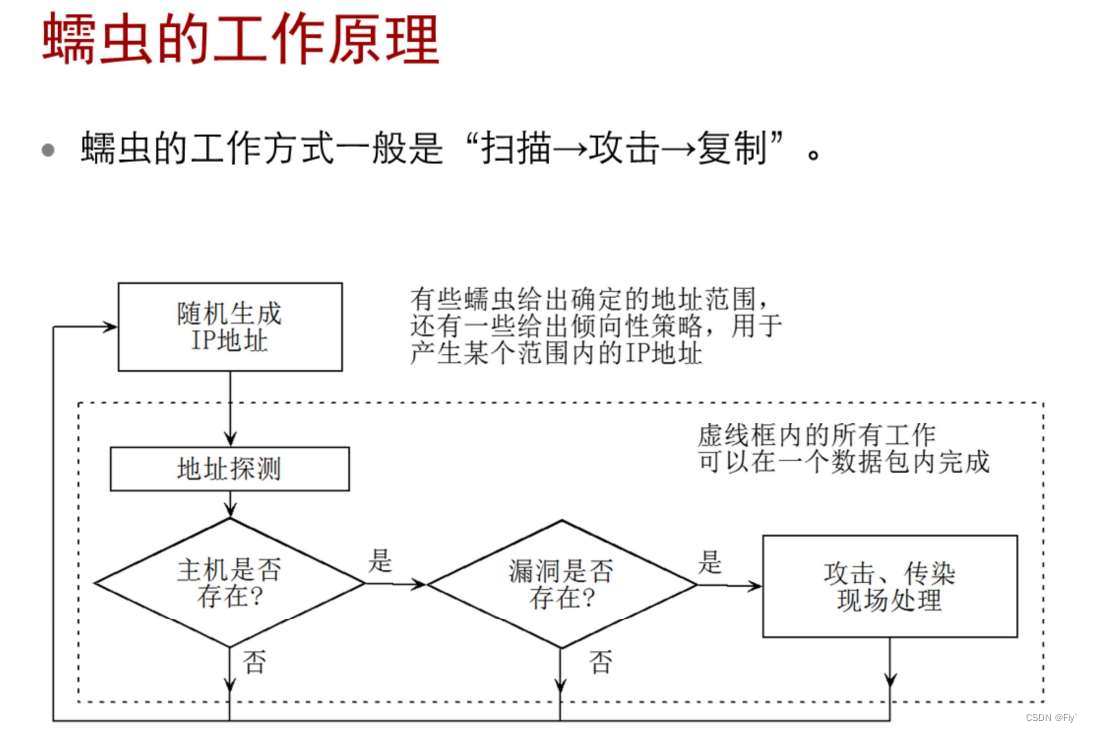

IPS是一种安全机制,通过分析网络流量来检测入侵(包括缓冲区溢出攻击、木马、蠕虫等),并通过一定的响应方式(自动丢弃入侵报文或阻断攻击源)来实时地中止入侵行为(既能发现又能阻止入侵行为),从根本上避免攻击行为。

3.2 IPS的优势

1,实时的阻断攻击;

2,深层防护 — 深入到应用层;

3,全方位的防护 — IPS可以针对各种常见威胁做出及时的防御,提供全方位的防护;

4,内外兼防 — 只要是通过设备的流量均可以进行检测,可以防止发自于内部的攻击。

5,不断升级,精准防护

3.3 与传统IDS的区别

1,IDS侧重于风险管理,IPS侧重于风险控制;

2,IDS无法检测应用层内容,误报和漏报率居高不下,而日志和告警又过多,IPS可对报文层层剥离,进行协议识别和报文解析后再进行分类和特征匹配,保证检测的精确性;

3,DS是被动检测攻击,只能通过响应机制报告给FW,再由FW来阻断攻击,IPS是积极主动的入侵防御阻止系统,可以自动将攻击包丢弃或将攻击源阻断,有效地实现了主动防御功能。

3.4 入侵检测

3.4.1 入侵防御实现机制

1,重组应用数据:针对逃避入侵检测的行为,首先进行IP分片及TCP流的重组,确保应用层数据的连续性;

2,协议识别和协议解析:可根据报文内容识别出多种常见应用层协议,再根据具体协议分析方案进行更为精细的分析,并深入提取报文特征;

3,特征匹配:将解析后的报文特征与签名进行匹配,如果命中则进行响应;

4,响应处理:完成检测后根据管理员配置的动作对匹配到签名的报文进行处理。

3.4.2 签名

签名用于描述网络中攻击行为的特征,通过将数据流与入侵防御签名进行比较来检测防范攻击。

1,预定义签名:入侵防御特征库中包含的签名,缺省动作包括放行、告警和阻断;

2,自定义签名:针对新的攻击类型或特殊目的进行配置,系统会自动对自定义规则的合法性和正则表达式进行检查,动作行为包括阻断和告警。

3.4.2 签名过滤器

满足指定过滤条件的集合,用于特征库升级后从大量签名中剔除本网络中没有该特征的签名或针对本网络中常出现的威胁过滤出该特征的签名。

1,例外签名:对签名过滤器批量过滤出的签名设置不同的动作。

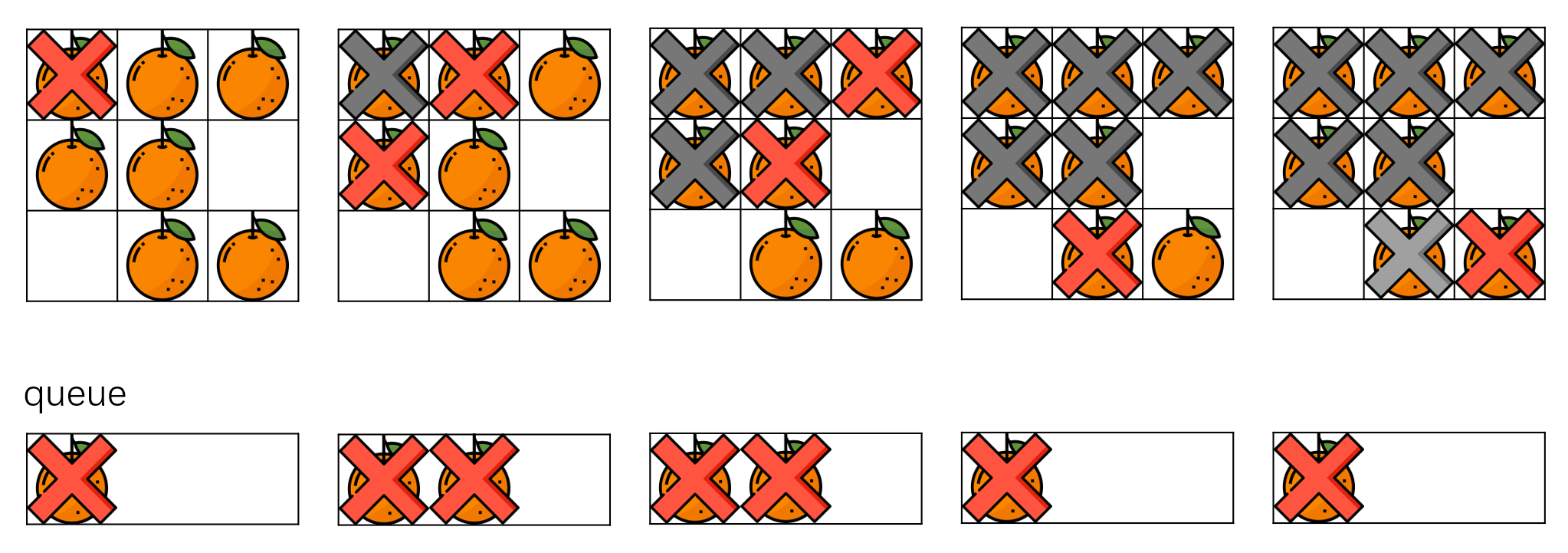

2,入侵防御对数据流的处理:命中签名→查找签名对应的配置文件→是否命中例外签名→是否命中签名过滤器→结束入侵防御处理流程。

3.4.3 检测方向

安全策略的方向是会话发起的方向,而不是攻击流量的方向。

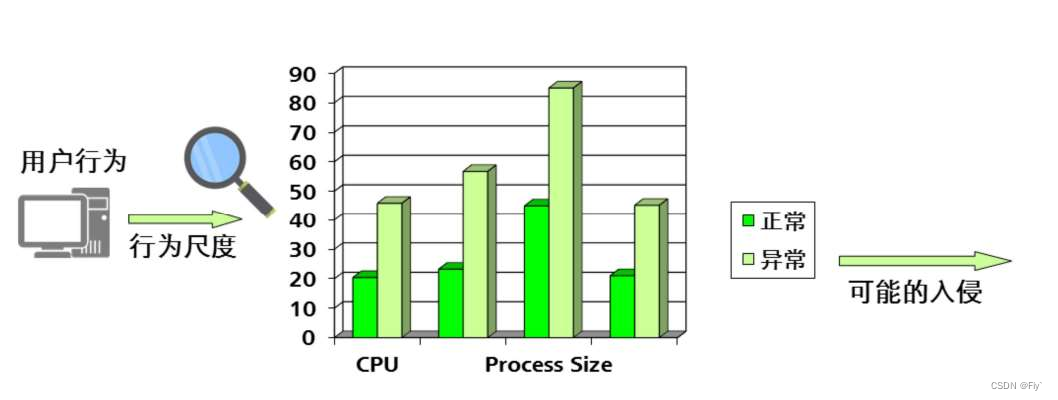

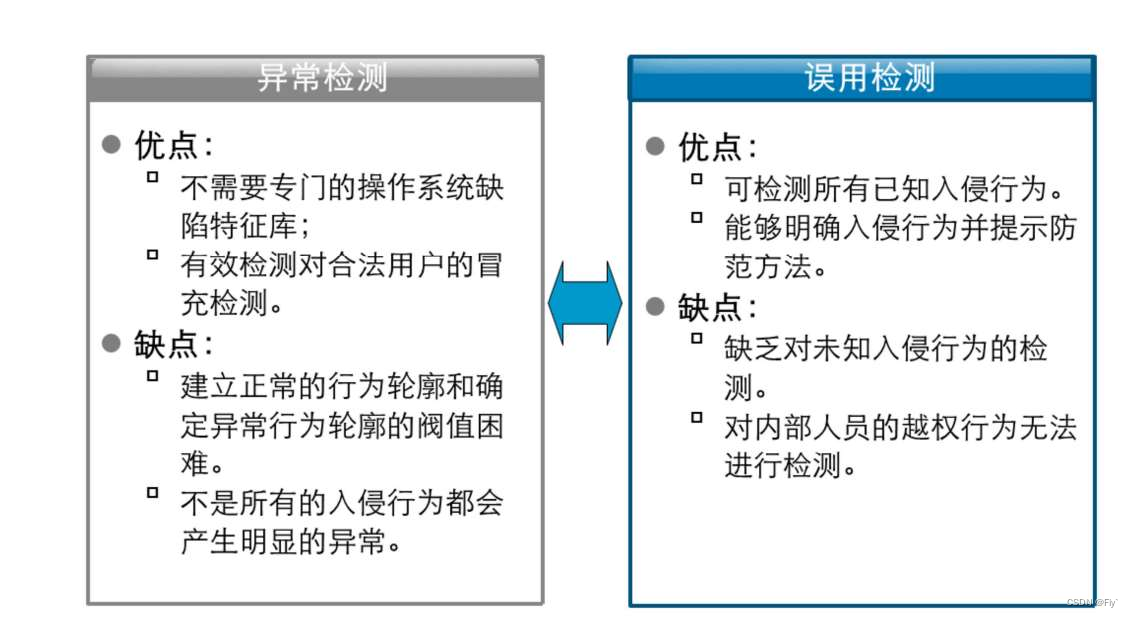

3.4.4 异常检测

异常检测基于一个假定,即用户行为是可以预测的,遵循一致性模式的;

3.4.5 误用检测

误用检测其实就是创建了一个异常行为的特征库。我们将一些入侵行为记录下来,总结成为特征,之后,检测流量和特征库进行对比,来发现威胁。

总结:

1,在进行IPS模块检测之前,首先需要重组IP分片报文和TCP数据流; — 增加检测的精准性

2,在此之后需要进行应用协议的识别。这样做主要为了针对特定的应用进行对应精细的解码,并深入报文提取特征。

3,最后,解析报文特征和签名(特征库里的特征)进行匹配。再根据命中与否做出对应预设的处理方案。

四、防病毒网关(AV)

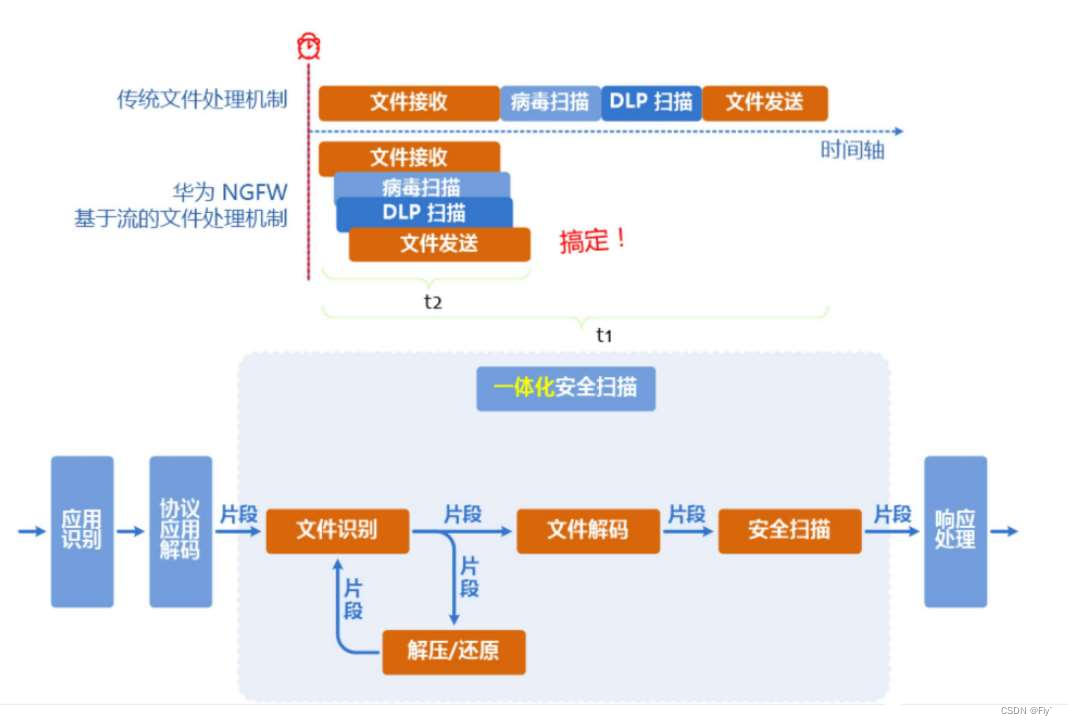

防病毒(AV) — 传统的AV防病毒的方式是对文件进行查杀。

传统的防病毒的方式是通过将文件缓存之后,再进行特征库的比对,完成检测。但是,因为需要缓存文件,则将占用设备资源并且,造成转发延迟,一些大文件可能无法缓存,所以,直接放过可能造成安全风险。

4.1 作用

(1)病毒:一种恶意代码,可感染或附着在应用程序或文件中,一般通过邮件或文件共享等协议进行传播,表现为耗尽主机资源、占用网络带宽、控制主机权限、窃取数据或对硬件造成破坏。

(2)反病毒:一种安全机制,通过凭借庞大且不断更新的病毒特征库识别和处理病毒文件来保证网络安全,一般部署在企业网入口

代理扫描 — 文件需要全部缓存 — 可以完成更多的如解压,脱壳之类的高级操作,并且,检测率高,但是,效率较低,占用资源较大。

流扫描 — 基于文件片段进行扫描 — 效率较高,但是这种方法检测率有限。

病毒杀链

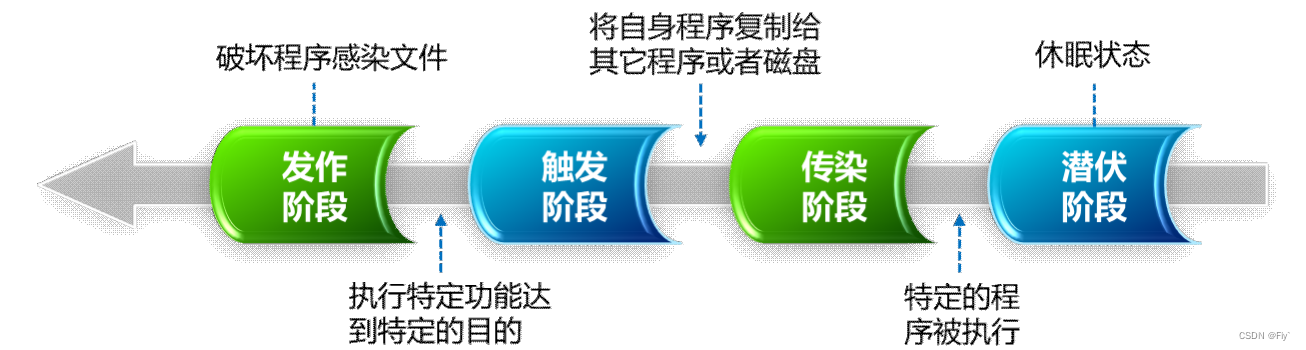

4.2 病毒的工作原理

C&C服务器 — 命令控制服务器

4.3 防病毒处理流量

1,进行应用和协议的识别

2,判断这个协议是否支持防病毒的检测,如果不是支持的防病毒协议,则文件将直接通过。

3,之后,需要进行白名单的比对。如果命中白名单,则将不进行防病毒检测,可以同时进行其他模块的检测。

4,如果没有命中白名单,则将进行特征库的比对。如果比对上了,则需要进行后续处理。如果没有比对上,则可以直接放行。

这个病毒库也是可以实时对接安全中心进行升级,但是,需要提前购买License进行激活。

5,如果需要进行后续处理,首先进行“病毒例外“的检测。 — 这个病毒例外,相当于是病毒的一个白名单,如果是添加在病毒例外当中的病毒,比对上之后,将直接放通。 ---- 过渡防护

6,之后,进行应用例外的比对。 — 类似于IPS模块中的例外签名。针对例外的应用执行和整体配置不同的动作。

7,如果没有匹配上前面两种例外,则将执行整体配置的动作。

宣告:仅针对邮件文件生效。仅支持SMTP和POP3协议。对于携带病毒的附件,设备允许文件通过,但是,会在邮件正文中添加病毒的提示,并生成日志。

删除附件:仅针对邮件文件生效,仅支持SMTP和POP3协议。对于携带病毒的附件,设备会删除掉邮件的附件,同时会在邮件正文中添加病毒的提示,并生成日志。

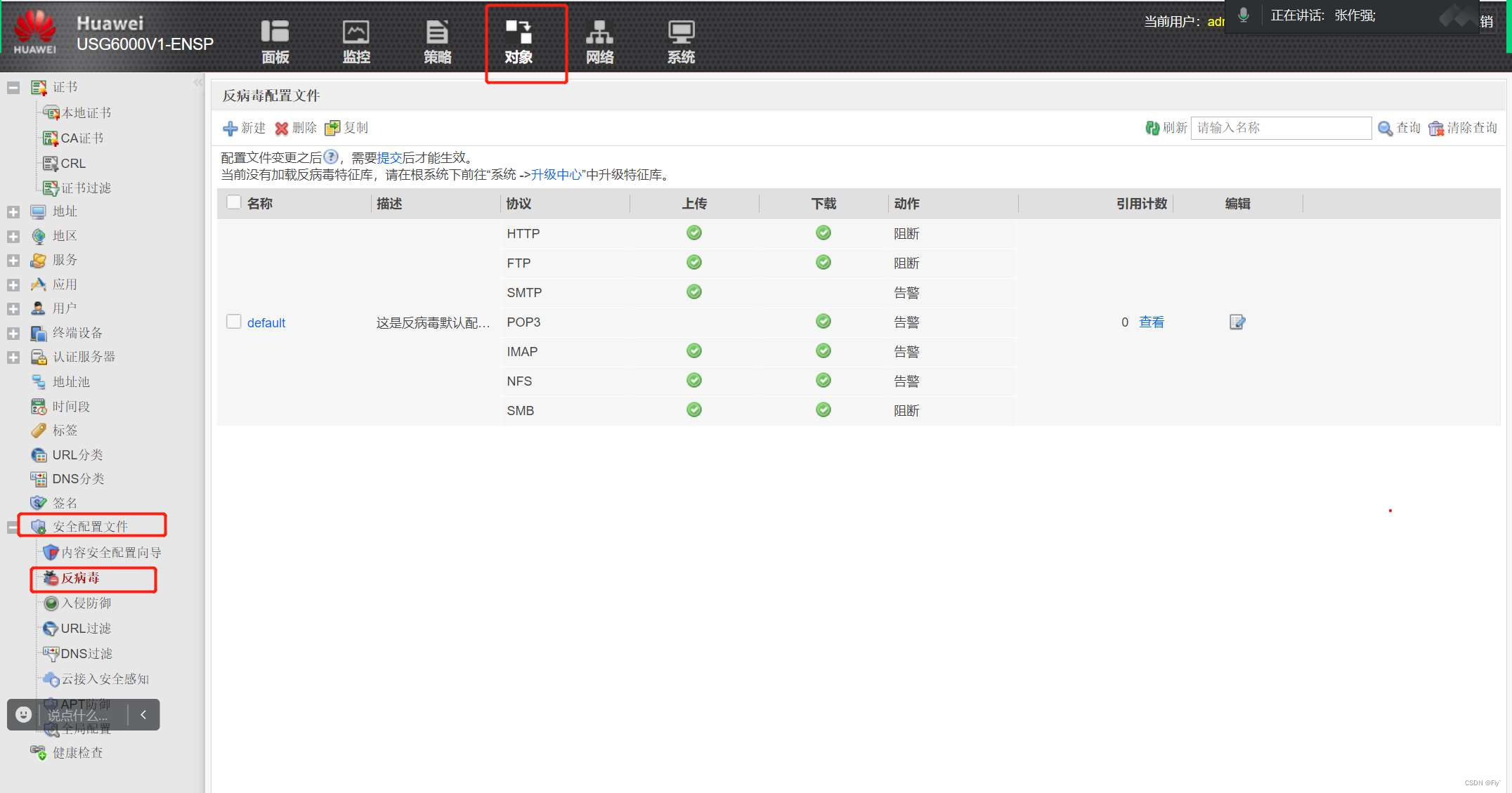

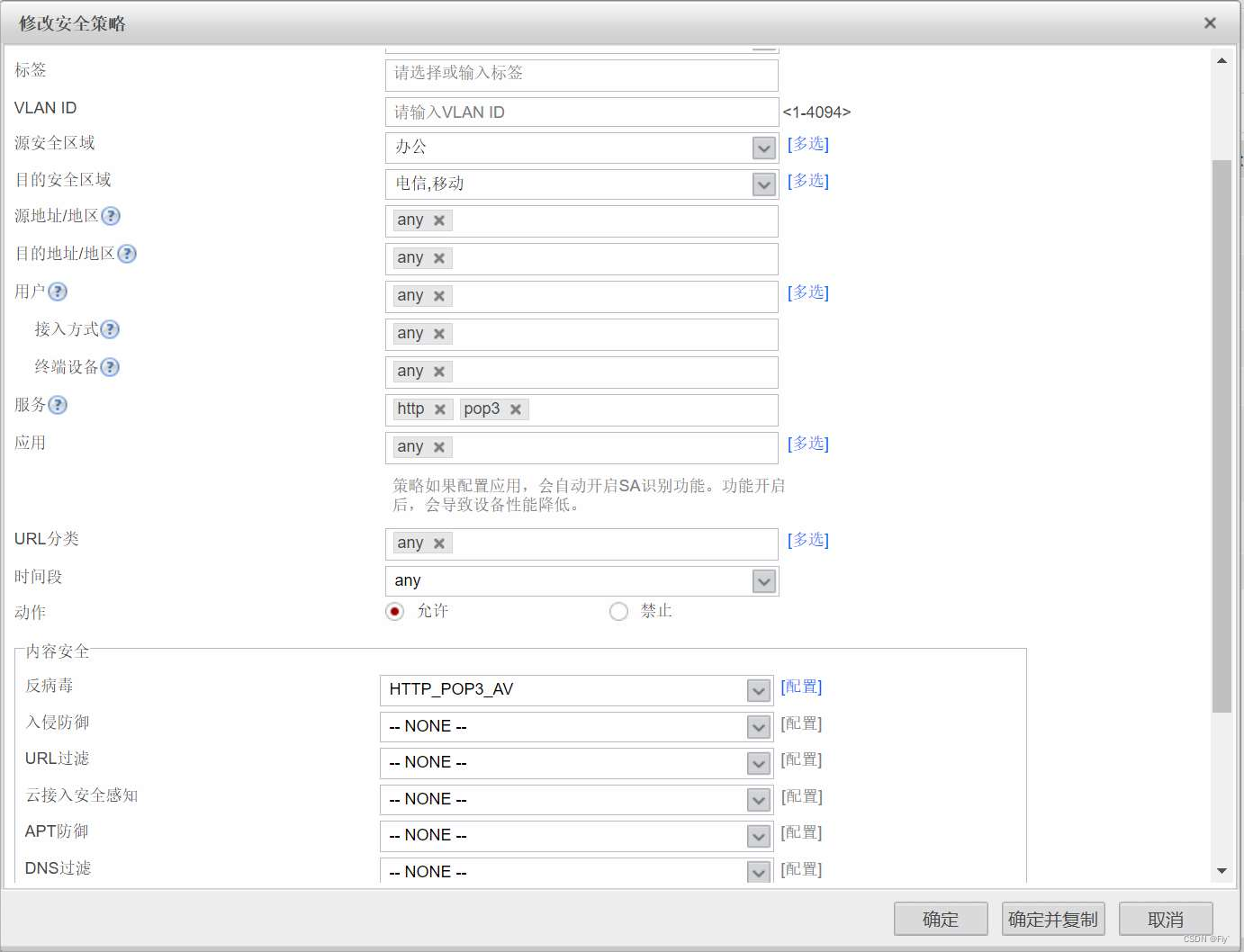

4.4 防病毒的配置

需求:假设内网用户需要通过外网的web服务器和pop3邮件服务器下载文件和邮件,内网的FTP服务器也需要接受外网用户上传的文件。针对该场景进行防病毒的防护。

五、URL过滤

5.1 作用

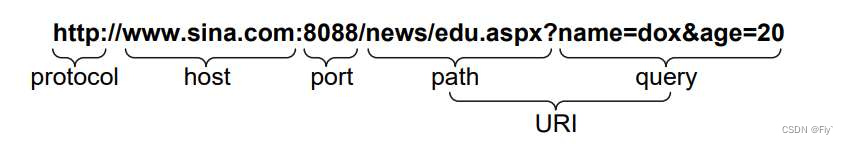

URL ---- 资源定位符, 通过允许或禁止用户访问某些网络资源,达到规范上网行为的目的,可以设置生效时间段,也可以设置动作为放行、告警或阻断。

静态网页

动态网页 — 需要于数据库进行结合

URI — 统一资源标识符

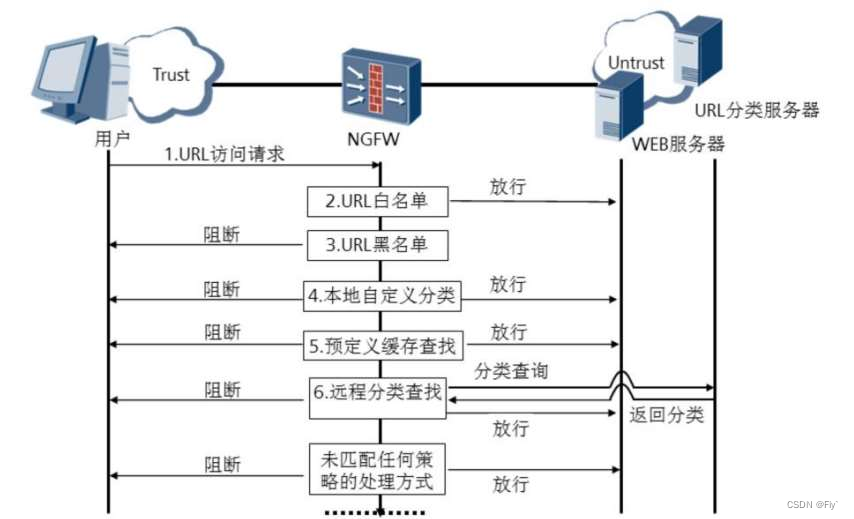

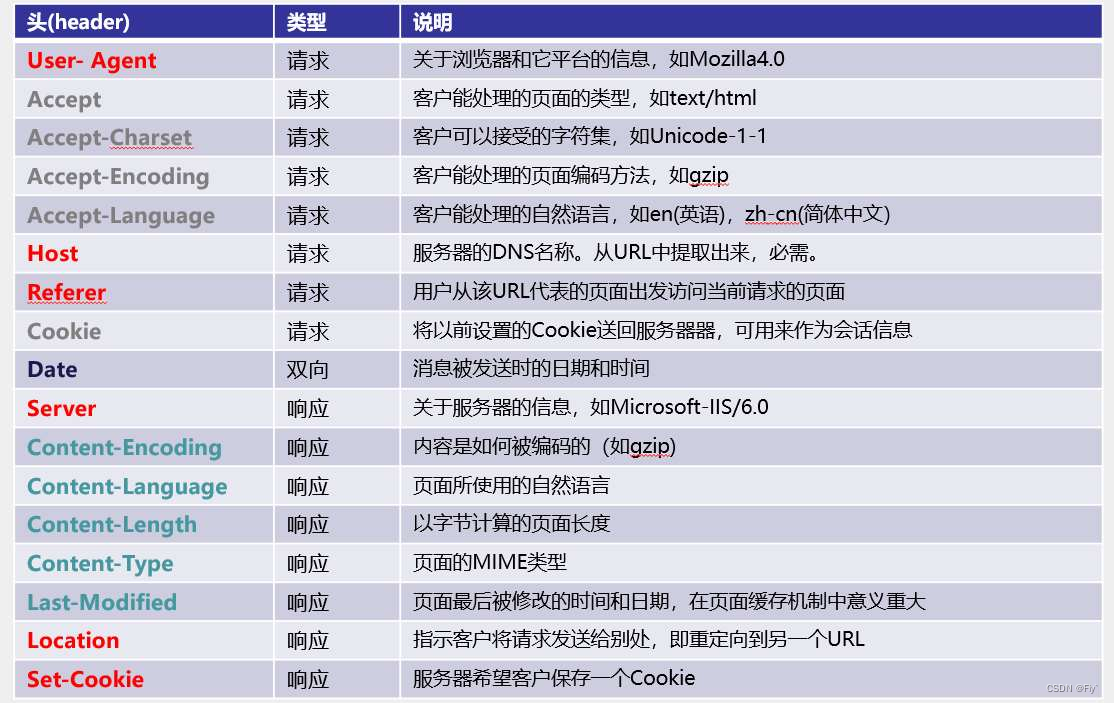

5.2 URL过滤的方法

1,作用:黑名单是不允许用户访问的URL列表,白名单是允许用户访问的URL列表;

2,黑白名单与URL分类:白名单>黑名单>自定义URL分类>预定义URL分类,黑白名单可以看做是特殊的(动作不可更改)自定义URL分类,另外自定义URL分类会被URL过滤配置文件自动引用,而黑白名单不具备共用性;

3,内嵌白名单功能:当大型网页中内嵌了其它网页链接时,如果只将主网页加入白名单,则该主网页下内嵌的其它网页都将无法正常访问,内嵌白名单功能通过用户HTTP请求中的referer字段(标识用户从哪个网页跳转过来)去匹配内嵌白名单从而实现对内嵌网页的访问,其包括以下两种方式;

方式一:使用用户手工配置的referer-host与HTTP请求中的referer字段进行匹配,此时如果未能匹配,则用户还可以选择是否将referer字段继续匹配白名单;

方式二:使用白名单与referer字段进行匹配,该项默认开启。

4,仅支持白名单模式功能:仅匹配白名单,匹配即放行,不匹配则阻断。

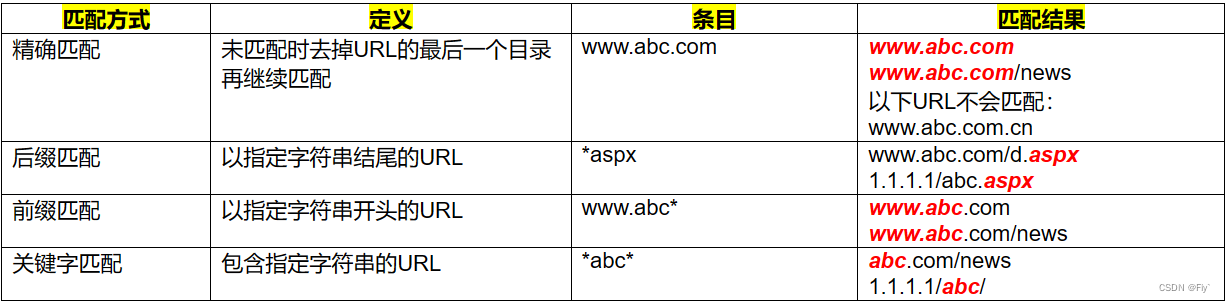

5.4 URL匹配方式

精确>后缀>前缀>关键字

5.3 URL的识别方式

六、DNS过滤

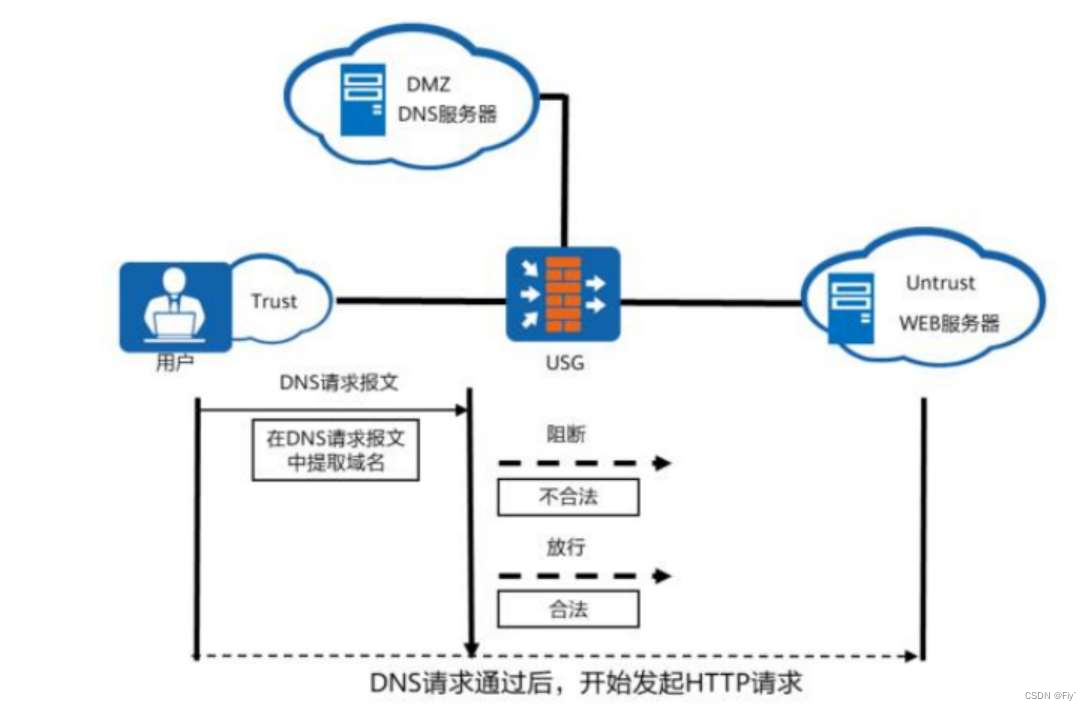

6.1 作用

通过允许或禁止用户访问某些网络资源,达到规范上网行为的目的,可以设置生效时间段,也可以设置动作为放行、告警或阻断。

6.2 机制

DNS请求报文中提取域名→白名单→黑名单→自定义DNS分类→本地缓存中的预定义DNS分类→远程服务器是否可用→远程服务器查询是否超时→按返回的预定义分类控制动作处理→是否被阻断→是否配置重定向→重定向到有效地址→结束。

七、内容安全过滤技术

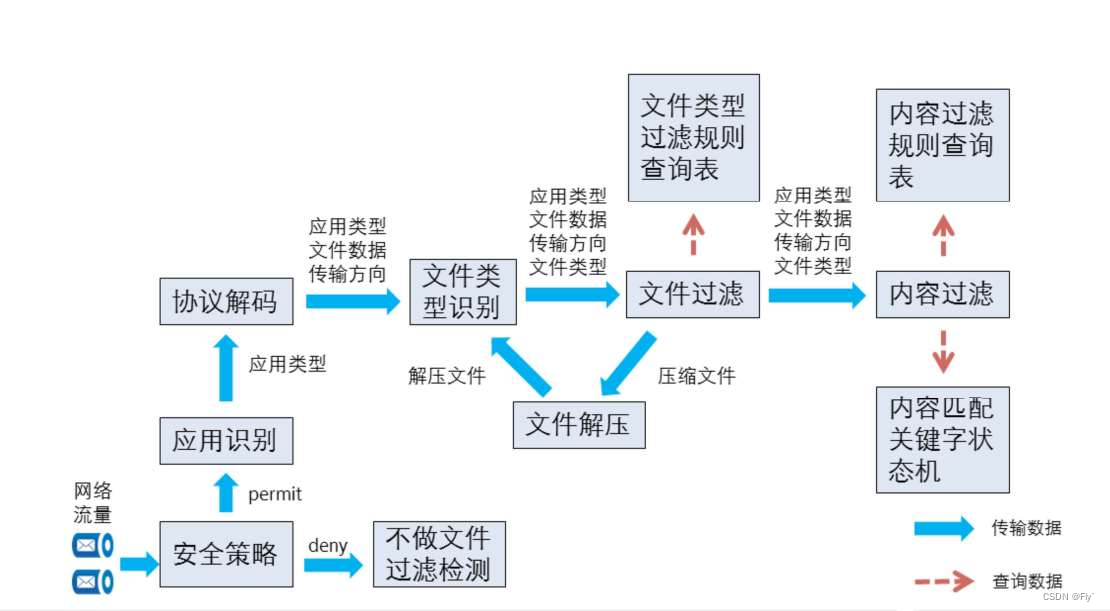

7.1 文件过滤技术

指针对文件的类型进行的过滤,而不是文件的内容。

7.1.1 作用

根据文件类型对特定文件进行过滤,防止公司机密信息和用户个人信息泄露。

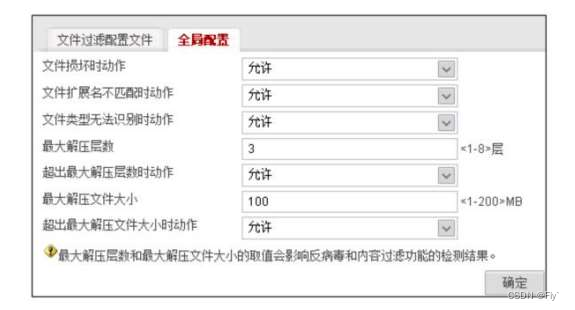

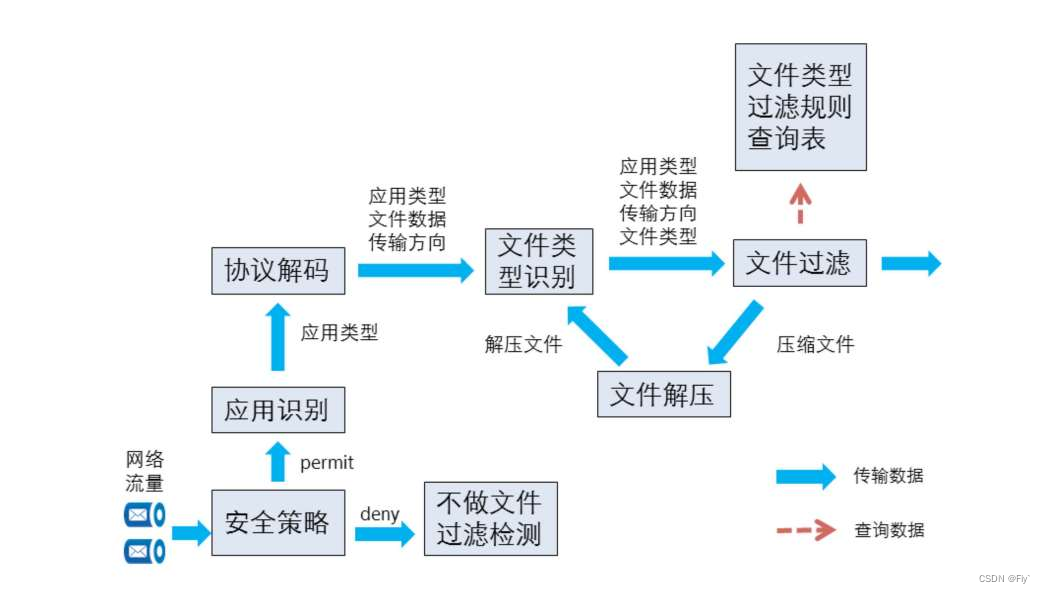

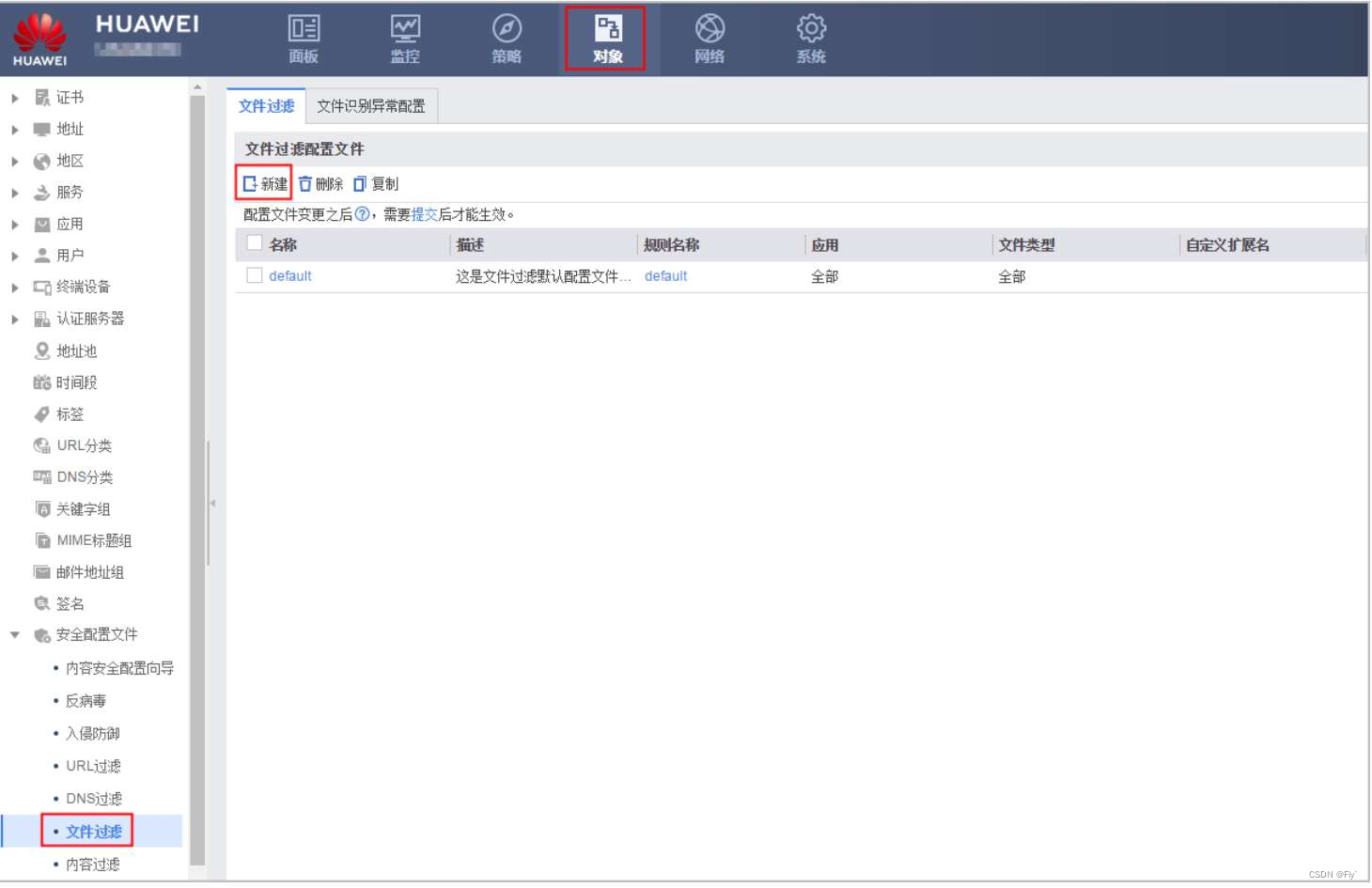

7.1.2 机制

当通过FW的文件(流量)匹配了一条安全策略规则(动作为permit)且引用了文件过滤配置文件时将进行文件过滤检测,以对特定类型的文件进行阻断或告警。

(1)文件过滤配置:包括承载文件的应用、文件传输方向、文件类型和文件扩展名。

(2)文件识别异常配置:定义了文件类型识别结果异常时的处理动作。

(3)动作:根据文件识别的结果和文件识别异常的响应动作来决定。

压缩

文件过滤技术的处理流程

文件过滤的位置是在AV扫描之前,主要是可以提前过滤掉部分文件,减少AV扫描的工作量,提高工作效率。

7.2 内容过滤技术

7.1.1文件内容的过滤

比如我们上传下载的文件中,包含某些关键字(可以进行精准的匹配,也可以通过正则表达式去实现范围的匹配。)

7.1.1应用内容的过滤

比如微博或者抖音提交帖子的时候,包括我们搜索某些内容的时候,其事只都是通过HTTP之类的协议中规定的动作来实现的,包括邮件附件名称,FTP传递的文件名称,这些都属于应用内容的过滤。

注意:对于一些加密的应用,比如我们HTTPS协议,则在进行内容识别的时候,需要配置SSL代理(中间人解密)才可以识别内容。但是,如果对于一些本身就加密了的文件,则无法进行内容识别。

内容识别的动作包括:告警,阻断,按权重操作:我们可以给每一个关键字设计一个权重值,如果检测到多个关键字的权重值超过预设值,则执行告警或者阻断的动作。

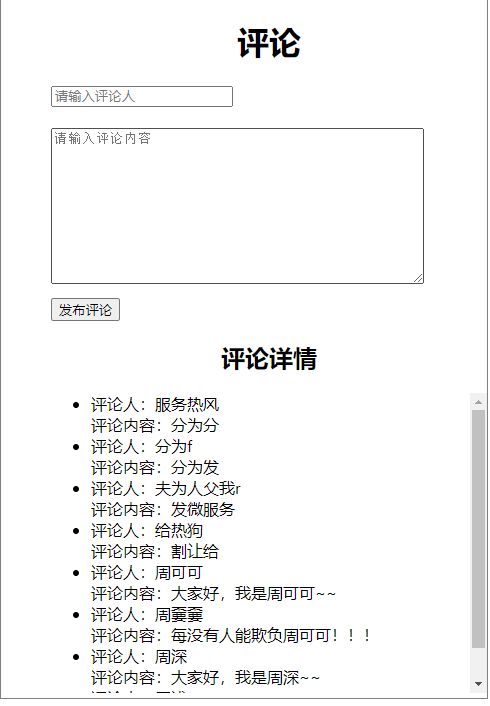

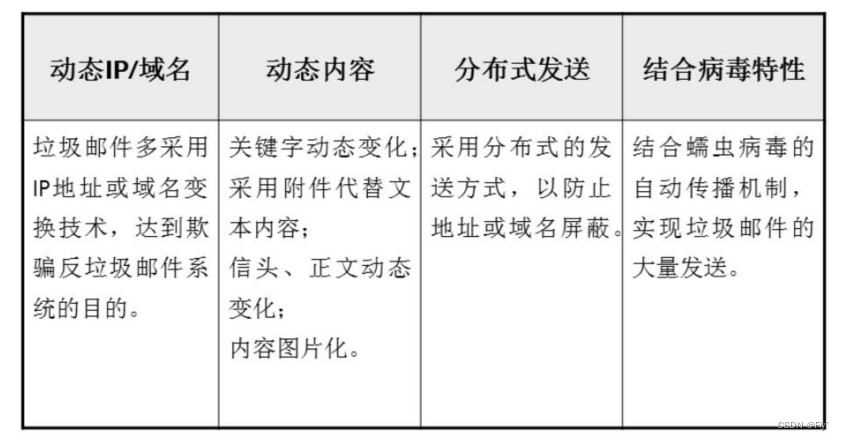

7.3 邮件过滤技术

主要是用来过滤垃圾邮件的。—所谓垃圾邮件,就是收件人事先没有提出要求或者同意接受的广告,电子刊物,各种形式的宣传的邮件。包括,一些携带病毒,木马的钓鱼邮件,也属于垃圾邮件。

7.3.1 作用

使用IP地址检查和邮件内容过滤技术防止垃圾邮件泛滥、匿名邮件非法传播和信息泄密。

统计法 — 基于行为的深度检测技术

-

贝叶斯算法 — 一种基于预测的过滤手段

-

基于带宽的统计 — 统计单位时间内,某一个固定IP地址试图建立的连接数,限制单位时间内单个IP地址发送邮件的数量。

-

基于信誉评分 — 一个邮件服务器如果发送垃圾邮件,则将降低信誉分,如果信誉比较差,则将其发出的邮件判定为垃圾邮件。

列表法 — 黑,白名单

- RBL(Real-time Blackhole List) — 实时黑名单 — RBL服务器所提供,这里面的内容会实时根据检测的结果进行更新。我们设备在接收到邮件时,可以找RBL服务器进行查询,如果发现垃圾邮件,则将进行告知。 — 这种方法可能存在误报的情况,所以,谨慎选择丢弃动作。

源头法

- SPF技术 — 这是一种检测伪造邮件的技术。可以反向查询邮件的域名和IP地址是否对应。如果对应不上,则将判定为伪造邮件。

意图分析

- 通过分析邮件的目的特点,来进行过滤,称为意图分析。(结合内容过滤来进行。)

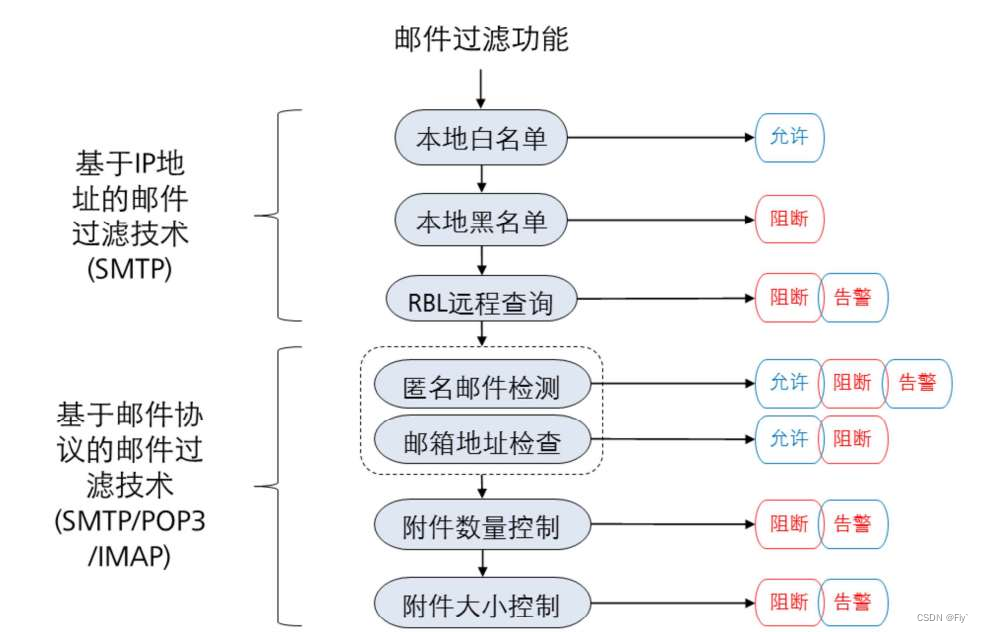

7.3.2 机制

分为基于IP的过滤和基于邮件内容的过滤。

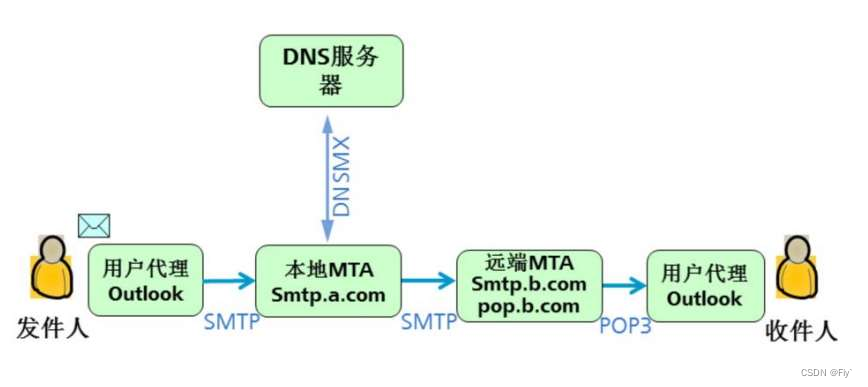

SMTP — 简单邮件传输协议,TCP 25,他主要定义了邮件该如何发送到邮件服务器中。

POP3 — 邮局协议,TCP 110,他定义了邮件该如何从邮件服务器(邮局)中下载下来。

IMAP — TCP 143,也是定义了邮件 该如何从邮件服务器中获取邮件。

(使用POP3则客户端会将邮件服务器中未读的邮件都下载到本地,之后进行操作。邮件服务器上会将这些邮件删除掉。如果是IMAP,用户可以直接对服务器上的邮件进行操作。而不需要将邮件下载到本地进行操作。)

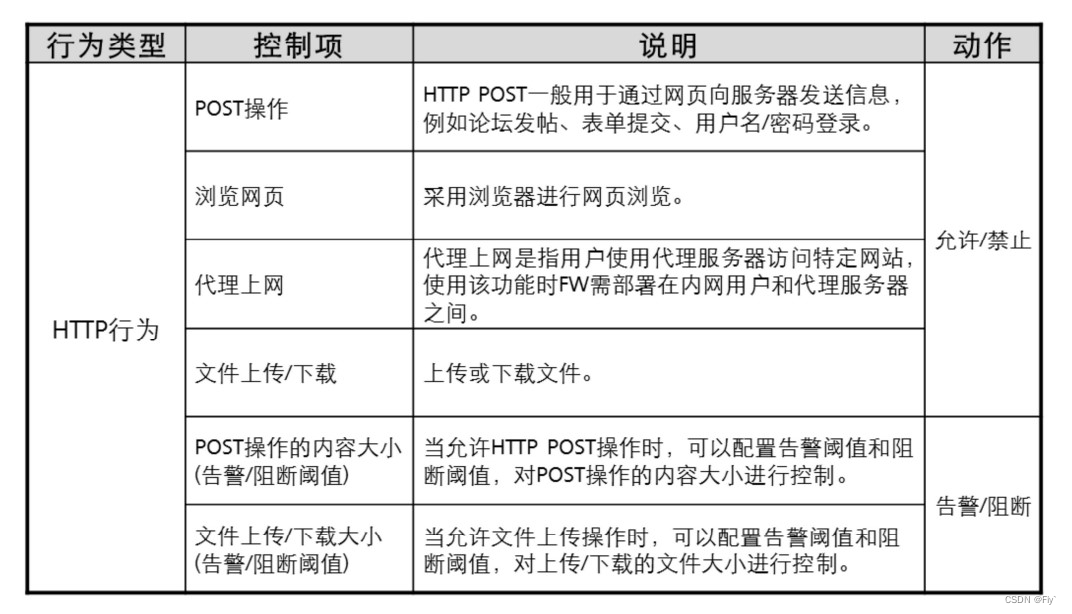

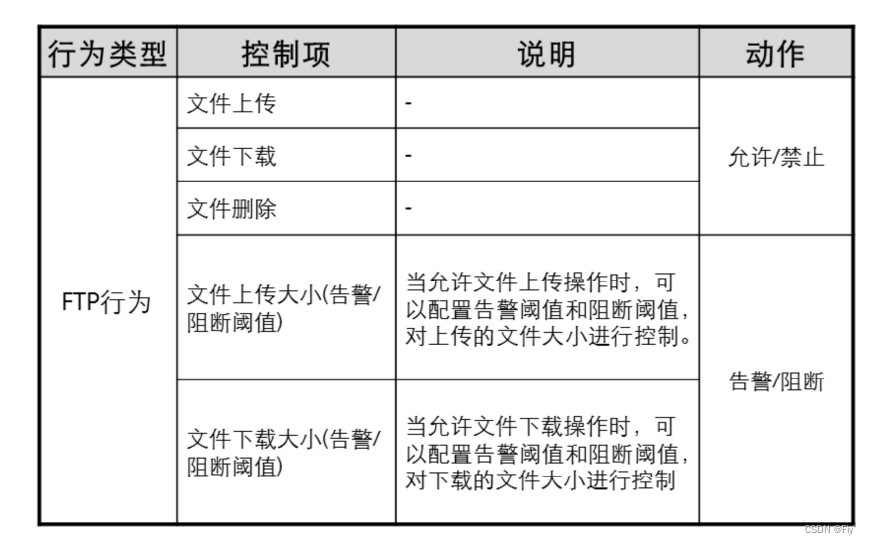

7.4 应用行为控制技术

常用于企业内部对内网用户的HTTP/FTP/IM行为进行更为精确的控制。

主要针对HTTP和FTP协议。