声明

本文是学习移动智能终端安全技术要求及测试评价方法. 下载地址 http://github5.com/view/627而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

移动智能终端测试评价方法

硬件安全

硬件安全的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查厂商提交的文档,查看被测移动智能终端硬件芯片接口设计;

2)验证被测移动智能终端是否可以通过调试接口发送、接收调试命令;

3)验证被测移动智能终端是否可以通过接口读取或改写内存。

b)预期结果:

1)移动智能终端不存在隐蔽调用接口,且访问接口需要经过用户授权;

2)无法通过接口读取或改写内存。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

操作系统安全

签名校验机制

签名校验机制的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查厂商提交的文档,检查签名校验机制;

2)审阅签名机制所用相关加密算法、密钥管理等策略;

3)将未经签名的应用软件安装到移动智能终端上;

3)将使用合法签名应用软件安装到移动智能终端上;

4)将使用非签名认证应用软件安装到移动智能终端上。

b)预期结果:

移动智能终端系统具备完善的签名校验机制,未经签名的应用软件安装到移动智能终端上时,移动智能终端拒绝应用安装;经过签名校验的应用软件可以安装到被测移动智能终端上,未经签名认证的应用软件安装时,移动智能终端可识别软件状态,向用户提示安全风险。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

标识与鉴别

标识与鉴别的测试方法、预期结果和结果判定如下:

a)测试方法:

1)查看移动智能终端系统是否有用户标识机制;

2)进行用户注册和登录操作,检查标识是否唯一;

3)在移动智能终端上安装多个应用软件,查看系统是否为每个应用软件设置唯一的标识符;

4)审查系统方案,查看是否在用户或应用软件访问系统安全功能和敏感数据时检测其标识,并拒绝没有标识的用户或应用软件的访问请求;

5)使用系统中某个用户的身份执行与系统安全功能或访问敏感数据的相关的操作,查看系统是否采用下述方式中至少一种方式对用户进行鉴别:

──弹出界面请求用户输入口令,审查是否显示口令原始数据;

──弹出界面请求用户输入图案密码,审查是否显示输入的图案;

──请求验证用户的指纹、虹膜、人脸等生物特征信息,审查是否显示获取的生物特征信息;

──若使用其他可以鉴别用户身份的方式,审查鉴别过程是否对用户数据进行受保护的鉴别反馈。

6)修改用户鉴别信息,查看系统是否在修改操作前对用户修改鉴别信息的权限重新确认。

b)预期结果:

- 系统为其上安装的每个应用软件和每个用户设置了唯一的标识符;

- 系统在用户或应用软件访问系统安全功能等敏感数据时会检测其标识,并拒绝没有标识的用户或应用软件的访问请求;

- 系统在用户执行任何与系统安全功能相关操作之前,至少采用口令/图案/生物识别等机制中的一种对用户进行身份鉴别,且提供受到保护的鉴别反馈,即在进行鉴别信息反馈时不泄露信息内容;

- 当用户对鉴别信息进行修改前,系统会对用户修改鉴别信息的权限重新确认。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

访问控制

访问控制的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查厂商提交的文档,检查访问控制策略、访问控制属性设置;

2)尝试使用非授权用户修改访问控制规则;

3)根据访问控制策略内容,使用授权用户和应用软件以策略规定方式访问策略所允许访问的资源,查看是否可被访问;

4)根据访问控制策略内容,使用用户和应用软件访问策略所不允许访问的资源,查看系统是否拒绝非授权访问;

b)预期结果:

- 移动智能终端系统预置有访问控制策略;

- 访问控制策略中,主体的访问属性应至少包括:读、写、执行、删除等,客体的访问控制属性包含可分配给主体的读、写、执行、删除等权限;

- 系统允许授权用户及应用软件以访问控制策略规定方式访问移动智能终端应用软件、系统数据等资源,阻止非授权的访问。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

权限管控

权限管控的测试方法、预期结果和结果判定如下:

a)测试方法:

- 审查厂商提交的文档是否可安装第三方应用软件,敏感API系统接口是否可以被正常调用;

- 开发一款软件安装至被测移动智能终端,尝试调用与电话、短信、通讯录、通话记录、日历、定位、麦克风、拍照和摄像、传感器、设备信息、应用软件列表、媒体影音数据、蜂窝网络、WLAN、蓝牙等相关的敏感API接口(包括但不限于拨打电话、发送短信、读取或删除通讯录、访问通话记录、读写日历、定位、拍照、录音等)。

- 授权用户尝试依次更改管控策略。

b)预期结果:

- 移动智能终端无法安装第三方应用软件;

- 若移动智能终端可安装第三方应用软件,提供权限管控策略,管控策略包括允许和拒绝。用户可正常更改管控策略。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

安全隔离

安全隔离的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查厂商提交的文档,查看移动智能终端是否对进程、线程、应用软件等系统资源及数据按照敏感程度以及对移动智能终端的影响程度进行安全域划分,不同安全域之间是否设置隔离策略,安全域之间的访问应设置安全策略进行访问控制;

2)审查厂商提交的文档,根据系统为应用软件设置的权限机制,尝试使用未获得相应授权的应用访问超出其访问权限的其他应用软件资源及系统资源,查看访问请求是否被拒绝;

3)审查厂商提交的文档,查看移动智能终端是否支持多用户机制,若支持,尝试通过一个用户访问另一个用户的资源,测试移动智能终端是否在不同用户之间设置安全隔离机制;

4)审查厂商提交的文档,查看移动智能终端是否预置多个系统,是否提供多系统之间的安全隔离机制,开发应用软件在移动智能终端任意系统下运行,并尝试调用另一系统接口或获取数据。

b)预期结果:

- 移动智能终端对系统资源及数据按照敏感程度、对移动智能终端影响程度进行安全域划分

- 不同安全域之间有相应的隔离策略,安全域之间的安全策略应通过对应的访问控制实现;

- 移动智能终端对应用软件采用隔离机制,拒绝未获得相应权限的应用软件访问其他应用软件资源及系统资源;

- 支持多用户机制的移动智能终端,提供多用户之间的安全隔离机制,拒绝一个用户访问另一个用户的资源;

- 预置多个系统的移动智能终端,提供多系统之间的安全隔离机制。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

日志审计

日志审计的测试方法、预期结果和结果判定如下:

a)测试方法:

1)模拟用户对移动智能终端进行连续鉴别、存储耗尽、参数设置、网络访问等操作;

2)审查移动智能终端生成的日志,查看其中是否记录以下安全事件:系统运行记录、报警记录、操作日志、应用软件运行日志、配置信息等;查看日志内容是否包含事件发生时间、主体、对象、事件描述和结果等。

b)预期结果:

移动智能终端对以下安全事件生成审计日志:系统运行记录、报警记录、操作日志、应用软件运行日志、配置信息等;审计日志内容包括事件发生的时间、主体、对象、事件描述和结果等。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

升级更新

升级更新的测试方法、预期结果和结果判定如下:

a)测试方法:

1)检查系统是否提供升级更新能力;

2)如果提供升级更新能力,使用非授权的系统进行更新,并检查移动智能终端状态;

3)使用授权系统进行更新;

4)审查更新后安全属性状态。

b)预期结果:

移动智能终端可鉴别系统更新来源,使用非授权系统无法正常更新,系统不会出现异常现象;使用授权系统可正常进行更新,且系统更新后数据不会丢失,安全属性与升级前一致。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

恶意代码防范

恶意代码防范的测试方法、预期结果和结果判定如下:

a)测试方法:

1)对移动智能终端实施不限于下述所示的恶意行为:

──对移动智能终端进行非授权访问;

──在移动智能终端上安装具有恶意行为的应用软件;

──尝试修改测试软件的权限。

2)查看移动智能终端是否给予用户警告,并采取拒绝访问、数据隔离等安全措施。

b)预期结果:

移动智能终端可识别检测非授权访问、权限异常变化、恶意软件安装等恶意行为,给予用户警告,并采取拒绝访问、数据隔离等安全措施,防止恶意事件发生。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

应用软件安全

软件签名认证

软件签名认证的测试方法、预期结果和结果判定如下:

a)测试方法:

1)检查应用软件是否包含开发者或提供者的签名信息和软件属性信息;

2)评估应用软件签名信息的真实性、唯一性和规范性。

b)预期结果:

应用软件的签名真实可信。

c)结果判定:

若应用软件满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

通信功能调用

通信功能调用的测试方法、预期结果和结果判定如下:

a)测试方法:

1)检查被测应用软件是否具备调用移动智能终端通信功能的功能;

2)如果应用软件具有拨打电话、发送短信、发送彩信、开启移动通信网络连接并收发数据、开启WLAN网络连接并收发数据、使用无线外围接口传送数据的功能,运行应用软件,评估该软件是否明示并经用户同意调用以上移动智能终端通信功能。

b)预期结果:

应用软件若调用移动智能终端通信功能,则应在明示用户且在用户同意后使用或传送数据。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

应用软件代码安全

应用软件代码安全的测试方法、预期结果和结果判定如下:

a)测试方法:

1)尝试逆向分析应用软件,审查代码逻辑,尝试进行反编译等行为。

2)反编译应用软件后,查看其代码是否混淆。

b)预期结果:

移动智能终端无法逆向应用软件,或应用软件支持代码混淆等安全机制。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

最小化权限

最小化权限的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查应用软件申请的权限,或可以访问的系统资源,包括但不限于用户数据、多媒体数据、系统数据等;

2)运行应用软件遍历软件功能,检查应用软件在实际使用过程中申请权限和访问系统资源的时机和场景;

3)审查应用软件业务设计方案,遍历应用软件业务功能,查看是否存在申请权限和访问系统资源的时机和场景与当前服务场景及业务设计无关。

4)审查应用软件业务设计方案,遍历应用软件业务功能,查看是否存在拒绝权限申请和访问系统资源而导致应用无法使用其他无关功能。

b)预期结果:

应用软件所申请权限及访问系统资源的时机和场景与当前服务场景密切相关,均在软件合理业务范围内,不存在滥用行为;不存在因拒绝权限申请及访问系统资源而导致无法使用其他无关功能。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

通信连接安全

网络接入安全

网络接入安全的测试方法、预期结果和结果判定如下:

a)测试方法:

审查厂商提供的文档,查看被测移动智能终端中是否支持安全协议在移动智能终端侧的实现,协议中是否支持接入网络中的鉴权和认证、完整性校验、加密传输等安全扩展能力,查看协议安全性是否符合相应国家及行业标准要求。

b)预期结果:

移动智能终端中支持安全协议在移动智能终端侧的实现,协议中支持接入网络中的鉴权和认证、完整性校验、加密传输等安全扩展能力,协议安全性符合相应国家及行业标准要求。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

外围接口安全

外围接口安全的测试方法、预期结果和结果判定如下:

a)测试方法:

1)检查移动智能终端是否支持WLAN、蓝牙、NFC、USB、SD等外围接口;

2)遍历各个外围接口和物理端口,尝试建立数据连接,并使用未授权用户身份尝试获取业务敏感信息;

3)尝试接入自启动移动智能终端外接存储设备。

b)预期结果:

移动智能终端未包含未声明的外围接口,能够提示用户连接状态,建立数据连接和数据传输前需要用户确认才进行,且未经授权无法获得业务敏感信息,移动智能终端闲置物理端口禁用或授权使用,外接存储设备无法自启动。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

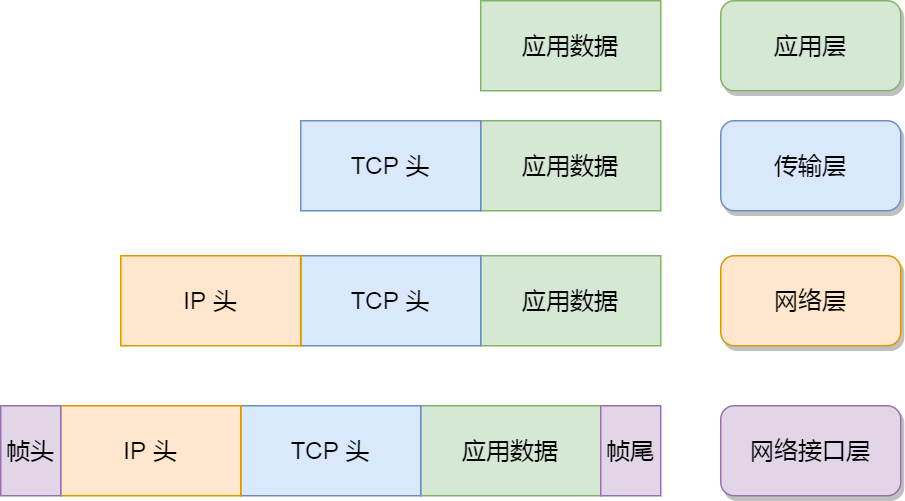

数据传输安全

数据传输安全的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查厂商提交的文档,检查数据通信过程是否采用完整性保护,移动智能终端采用的异常处理方法;

2)被测移动智能终端连测试平台,模拟传输信息数据,通信中断等过程;

3)被测移动智能终端连接测试平台,模拟传输信息数据;

4)移动智能终端构造非法信息模拟与平台通信。

b)预期结果:

- 移动智能终端采用完整性校验机制,信息无法篡改或经过篡改的信息无法传输,并进行告警等处理,移动智能终端包含中断、时延处理机制。

- 移动智能终端可识别非法信息,具备告警、提示、拒绝通信等措施,防止出现异常情况。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

用户数据安全

用户数据收集

用户数据收集的测试方法、预期结果和结果判定如下:

a)测试方法:

- 审查移动智能终端业务是否存在收集用户数据的行为;

- 若存在收集用户数据的行为,则判断其是否向用户明示收集的目的、范围、频次、发生时机及对应业务使用场景,且征得了用户同意;

- 检查移动智能终端是否提供用户数据收集的关闭功能。

b)预期结果:

- 移动智能终端不存在收集用户数据的行为;

- 若移动智能终端存在收集用户数据的行为,则收集前向用户明示了收集的目的、范围、频次、发生时机及对应业务使用场景,并在收集前经过了用户同意;

- 移动智能终端提供用户数据收集关闭功能;

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

用户数据存储

用户数据存储的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查移动智能终端是否存在本地存储用户数据的行为;

2)若移动智能终端存储用户数据,则尝试读取移动智能终端用户数据,查看是否有访问控制机制;

3)采用授权的方式提取本地存储的用户数据,若包含用户敏感数据如生物识别信息、金融账户信息等,查看其否为加密或脱敏后存储。

b)预期结果:

- 移动智能终端未在本地存储用户数据;

- 若移动智能终端在本地存储用户数据,则移动智能终端提供了权限校验,用户鉴别等访问控制机制,未授权用户无法读取用户数据;

- 授权用户可访问的用户敏感数据如生物识别信息、金融账户信息等,加密存储或脱敏后存储无法提取,无法还原原始数据。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

用户数据加工

用户数据加工的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查移动智能终端是否可以修改存储的用户数据;

2)若移动智能终端可以修改用户数据,尝试修改移动智能终端用户数据,查看是否明示了用户数据的加工目的和范围;

3)采用授权的方式修改用户数据;

4)采用非授权的方式修改用户数据;

5)查看移动智能终端加工的生物识别、金融账户、传感采集等用户敏感数据,审查是否采用了脱敏处理。

b)预期结果:

- 移动智能终端不可修改存储的用户数据;

- 若移动智能终端可以修改用户数据,则在加工前明示了用户数据加工目的和范围,且与实际情况相符,且未授权用户不可修改用户数据;

- 移动智能终端若加工用户敏感数据,则应对用户敏感数据采用抑制、隐藏、泛化、随机化等技术手段进行脱敏处理;

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

用户数据转移

用户数据转移的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查移动智能终端是否存在转移用户数据的行为;

2)若移动智能终端可以转移用户数据,则尝试转移移动智能终端用户数据,查看是否与移动智能终端约定目的和用途相同,传输前是否经过双向验证过程;

3)若移动智能终端存在通过公共网络传输用户数据的功能时,则试用传输用户数据的功能,模拟用户数据传输行为;

4)使用网络分析工具检查网络传输数据。

b)预期结果:

- 移动智能终端不可转移用户数据;

- 若移动智能终端可以转移用户数据,则在转移前明示了用户数据转移目的和范围,且与实际情况相符,且转移数据前经过了身份认证和授权;

- 移动智能终端转移的用户敏感数据为密文形式。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

用户数据删除

用户数据删除的测试方法、预期结果和结果判定如下:

a)测试方法:

1)审查移动智能终端是否提供删除选项,可删除用户数据及其缓存数据;

2)尝试使用授权用户删除用户数据及其缓存数据,并检查删除后移动智能终端状态;

b)预期结果:

- 移动智能终端提供给授权用户数据删除选项;

- 若移动智能终端授权用户可删除用户数据及其缓存数据,且删除后移动智能终端状态正常。

c)结果判定:

若移动智能终端满足以上预期结果,则该项目评测结果为“符合要求”,否则为“不符合要求”,评测结束。

延伸阅读

更多内容 可以点击下载 移动智能终端安全技术要求及测试评价方法. http://github5.com/view/627进一步学习

联系我们

DB13-T 1587-2012 管道施工用气动内对口器 河北省.pdf