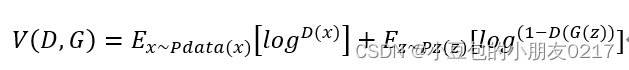

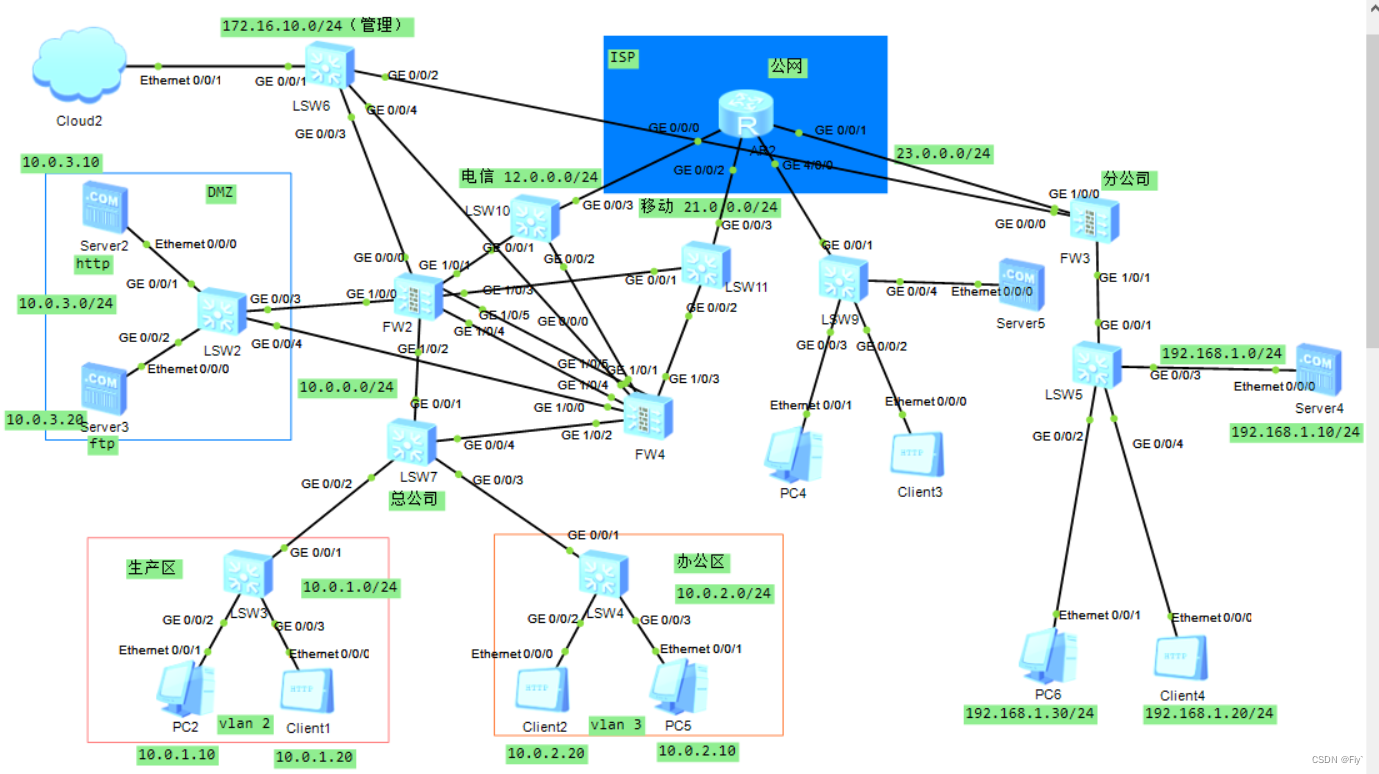

防御保护--防火墙综合实验

- 一、实验需求

- 二、实验配置

- 1.配置IP地址及划分安全区域

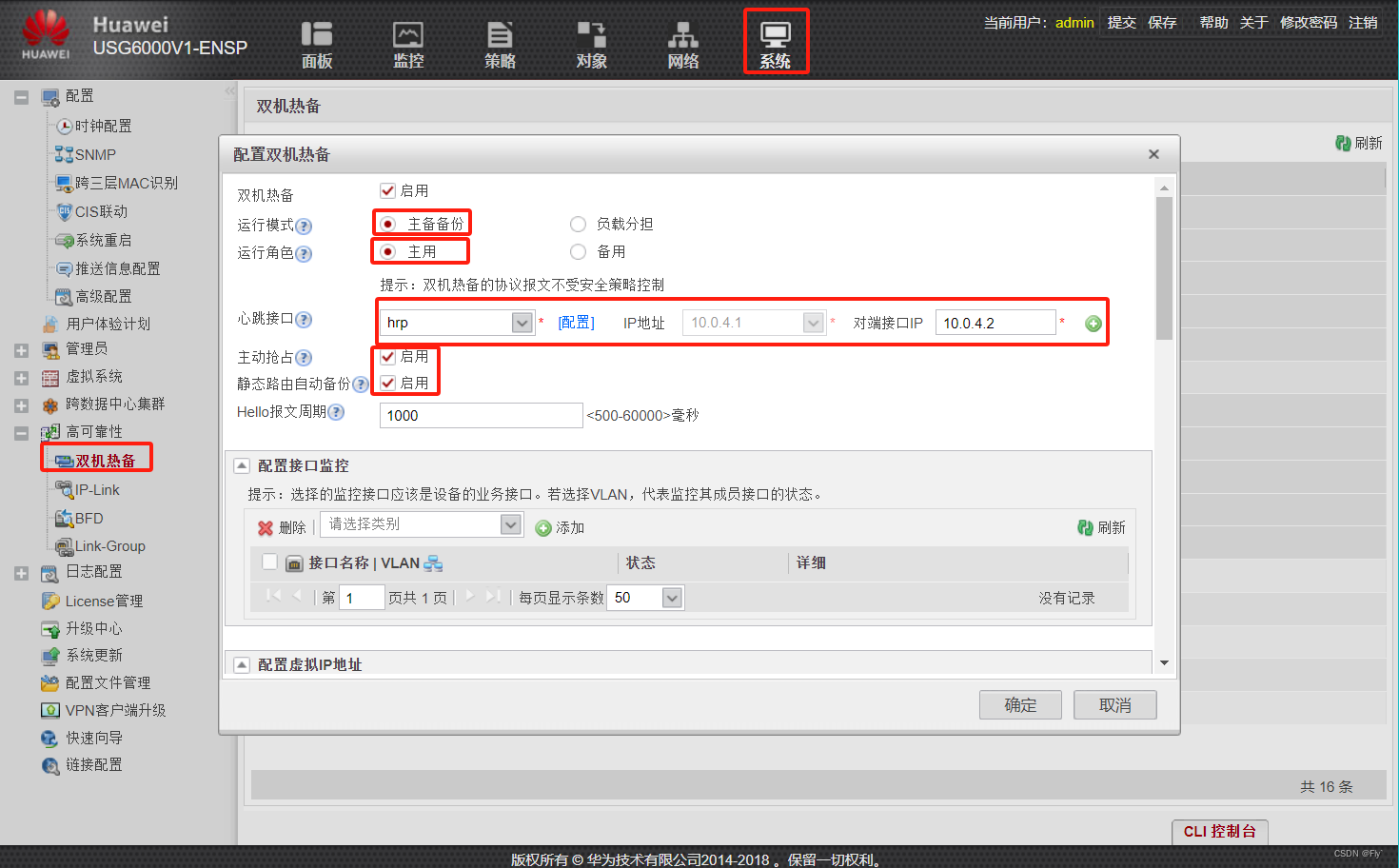

- 2.FW2和FW4组成主备模式的双机热备

- 2.1 检查双机热备状态

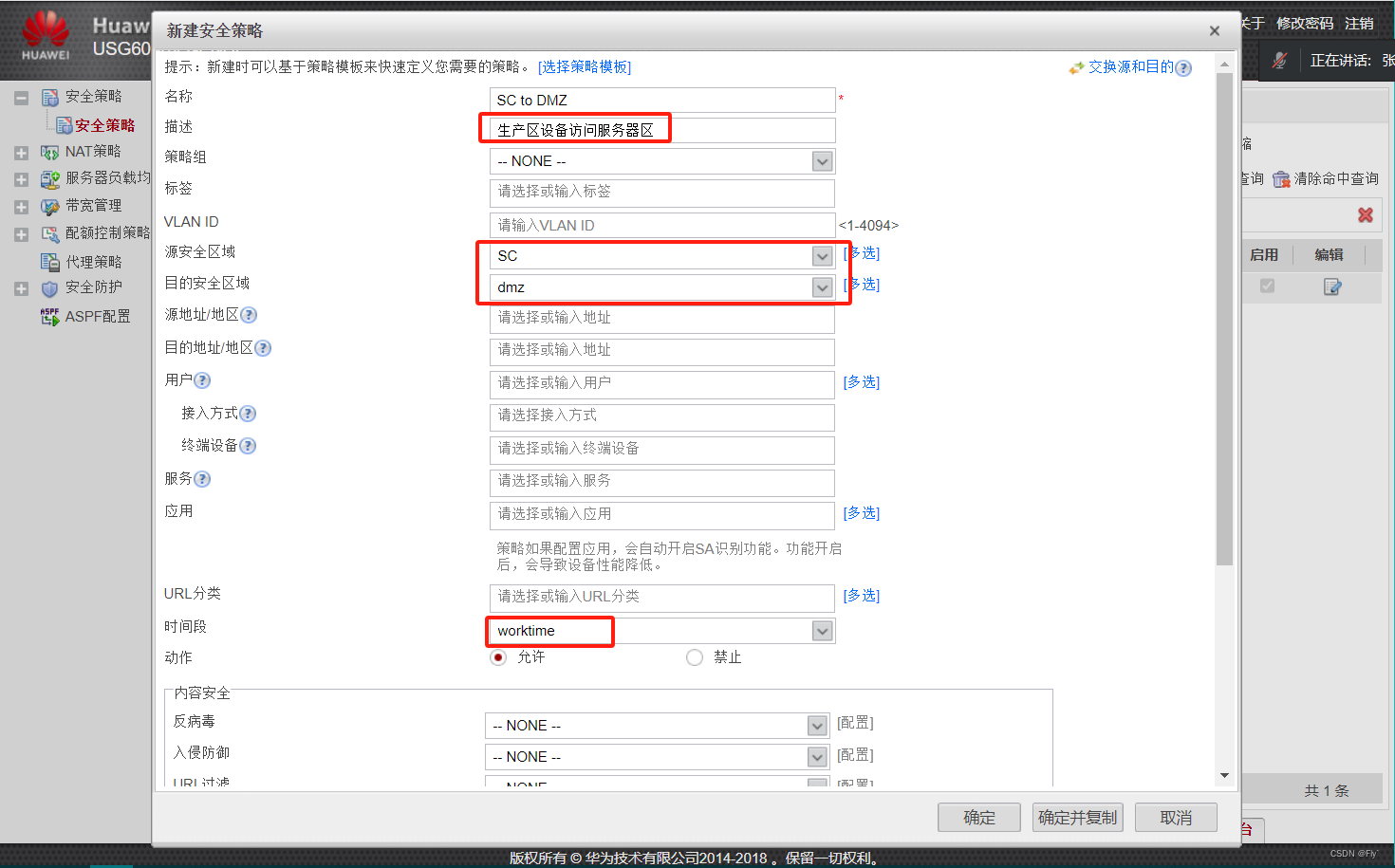

- 3.DMZ区存在两台服务器,现在要求生产区的设备仅能在办公时间访问,办公区的设备全天都可以访问

- 3.1 测试:

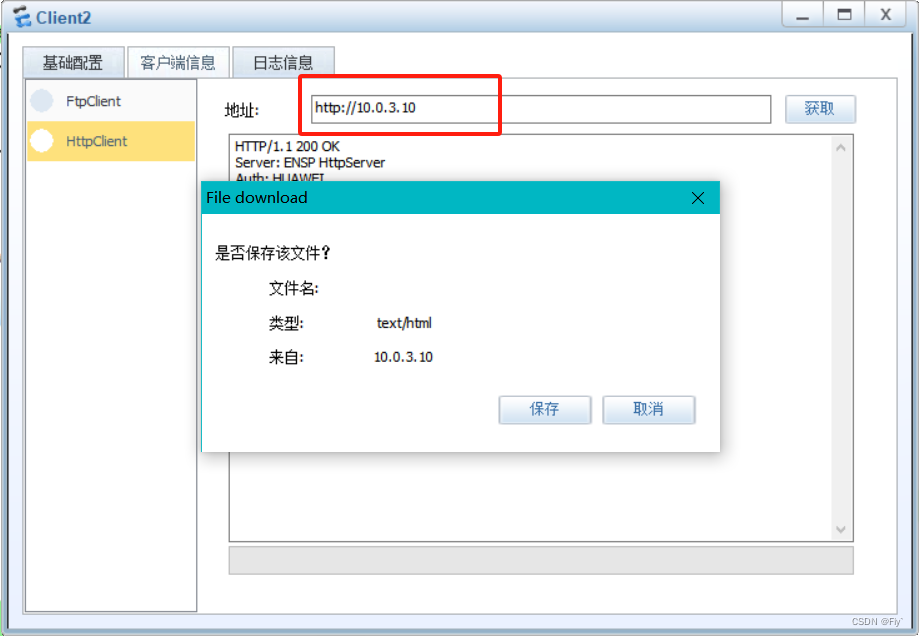

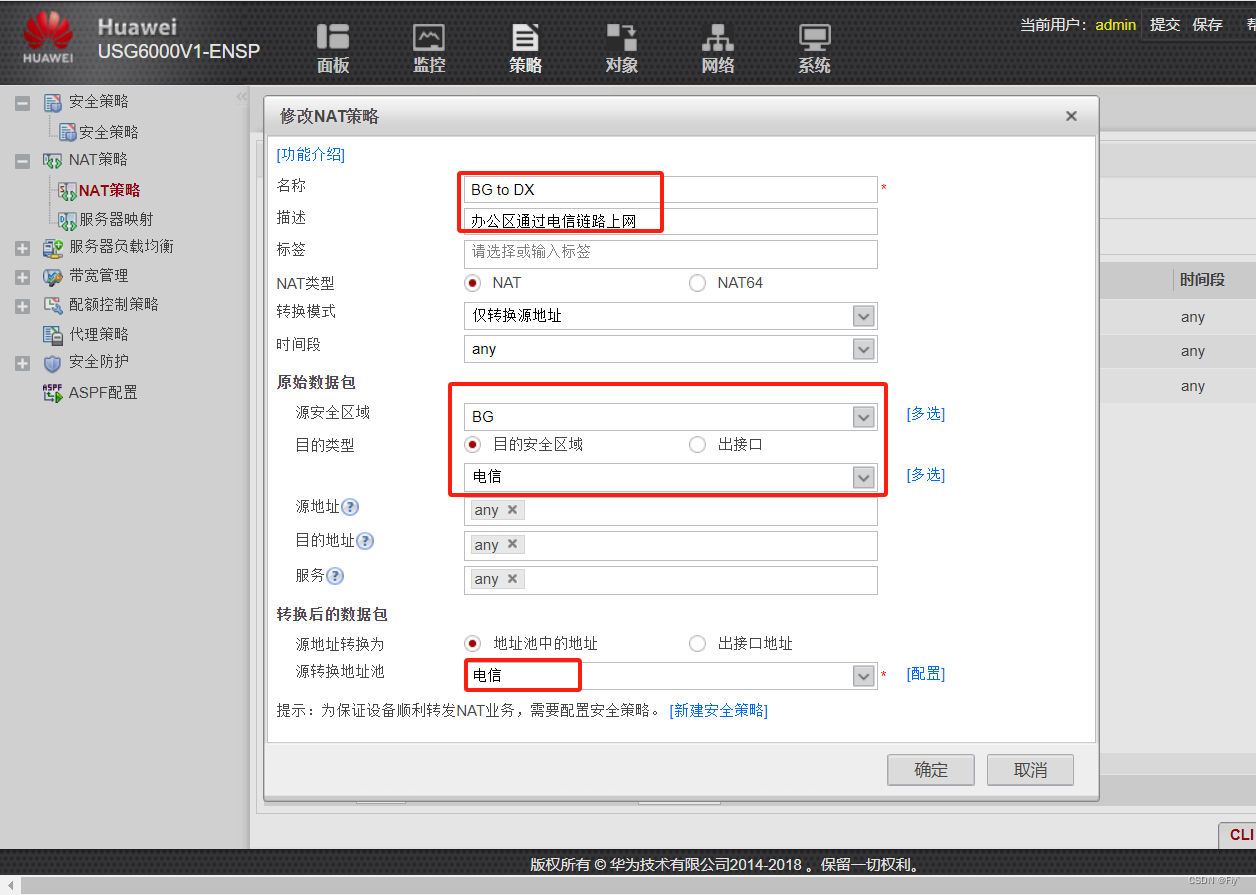

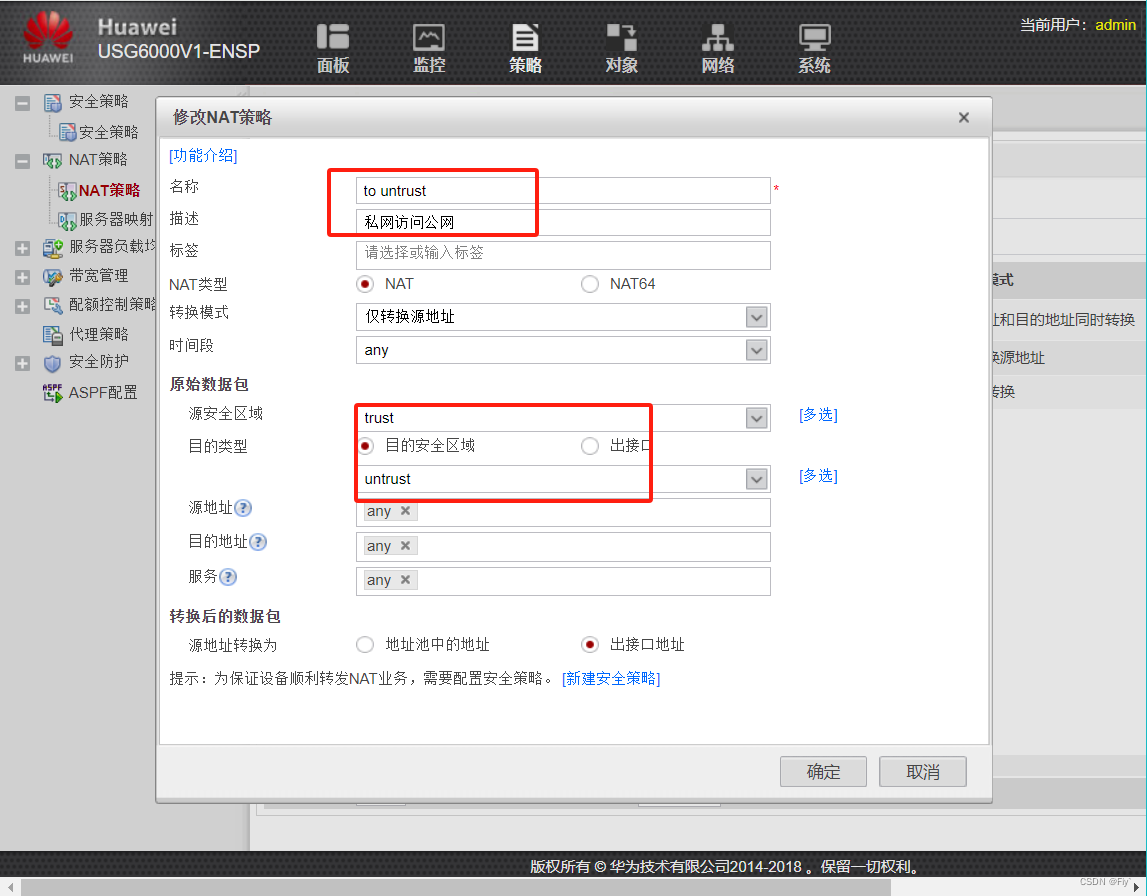

- 4.办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

- 4.1 测试:

- 5.办公区上网用户限制流量不超过60M,其中销售部人员在其基础上限制流量不超过30M,且销售部一共10人,每人限制流量不超过3M

- 6.销售部保证email应用在办公时间至少使用10M的带宽,每个人至少1M

- 7.多出口环境基于带宽比例进行选路,但是办公区中10.0.2.10该设备只能通过电信的链路访问互联网。

- 7.1 测试:

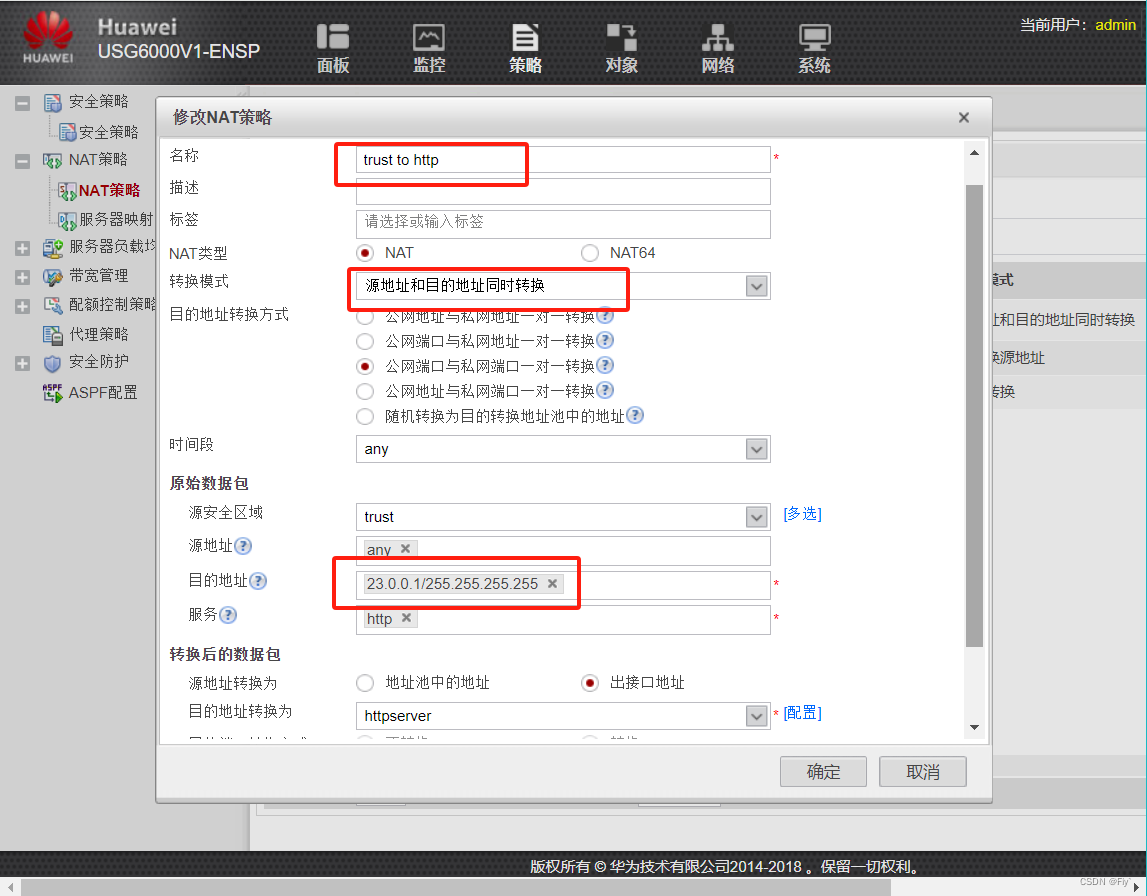

- 8.分公司设备可以通过总公分公司的移动链路和电信链路访问到DMZ区的http服务器

- 8.1 测试:

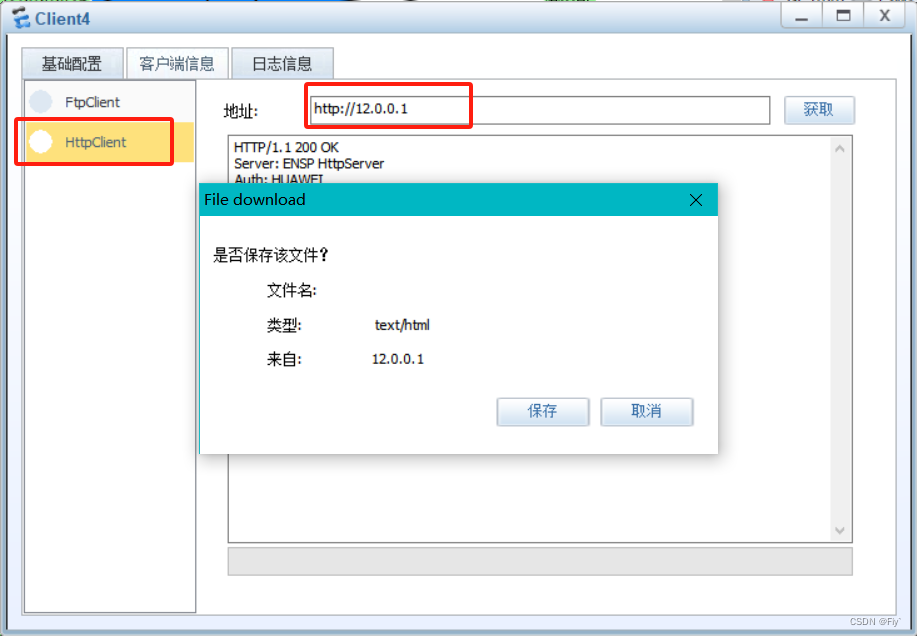

- 9.分公司内部的客户端可以通过公网地址访问到内部的服务器

- 9.1 测试:

一、实验需求

1,FW2和FW4组成主备模式的双机热备

2,DMZ区存在两台服务器,现在要求生产区的设备仅能在办公时间访问,办公区的设备全天都可以访问

3,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

4,办公区上网用户限制流量不超过60M,其中销售部人员在其基础上限制流量不超过30M,且销售部一共10人,每人限制流量不超过3M

5,销售部保证email应用在办公时间至少使用10M的带宽,每个人至少1M

6,多出口环境基于带宽比例进行选路,但是办公区中10.0.2.10该设备只能通过电信的链路访问互联网。

7,分公司设备可以通过总公分公司的移动链路和电信链路访问到DMZ区的http服务器

8,分公司内部的客户端可以通过公网地址访问到内部的服务器

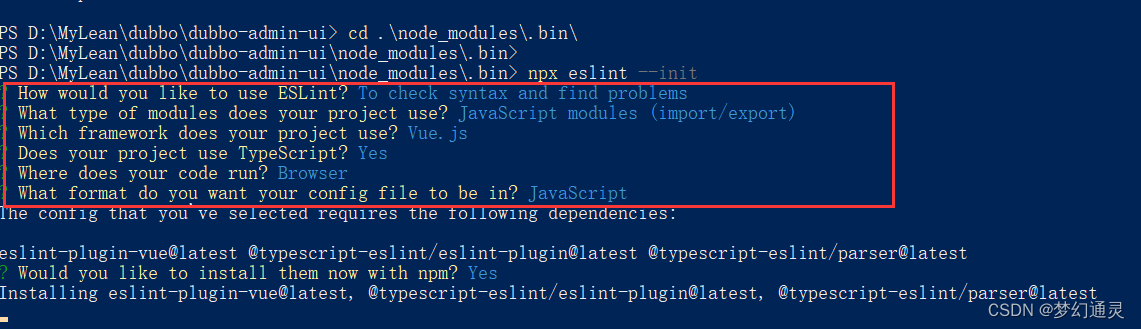

二、实验配置

基础交换机和路由器的配置可参考此博客: 防御保护—防火墙(安全策略、NAT策略实验),此实验只是加了一台防火墙,为了模拟双机热备环境。接下来只展示 防御保护—防火墙(安全策略、NAT策略实验) 博客中没有的配置。当然还需要对一些已有的配置进行更改。

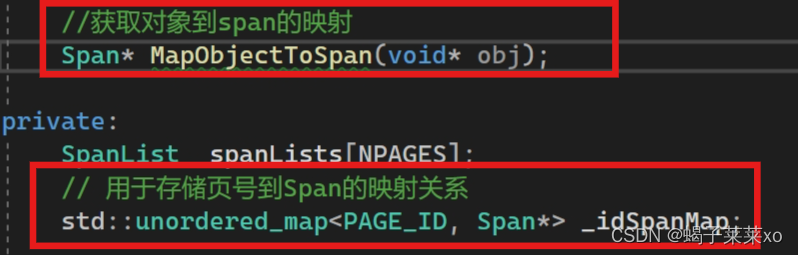

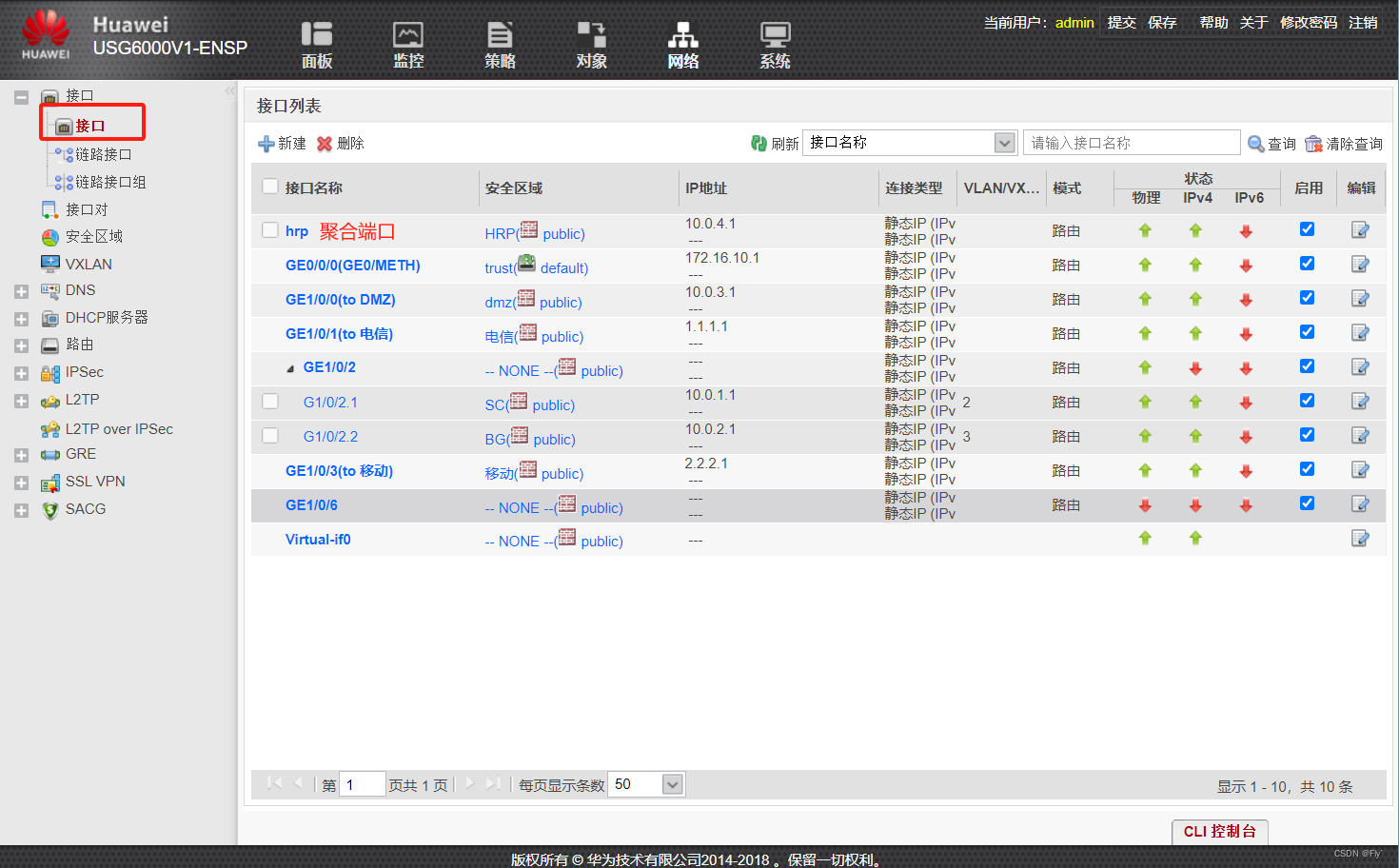

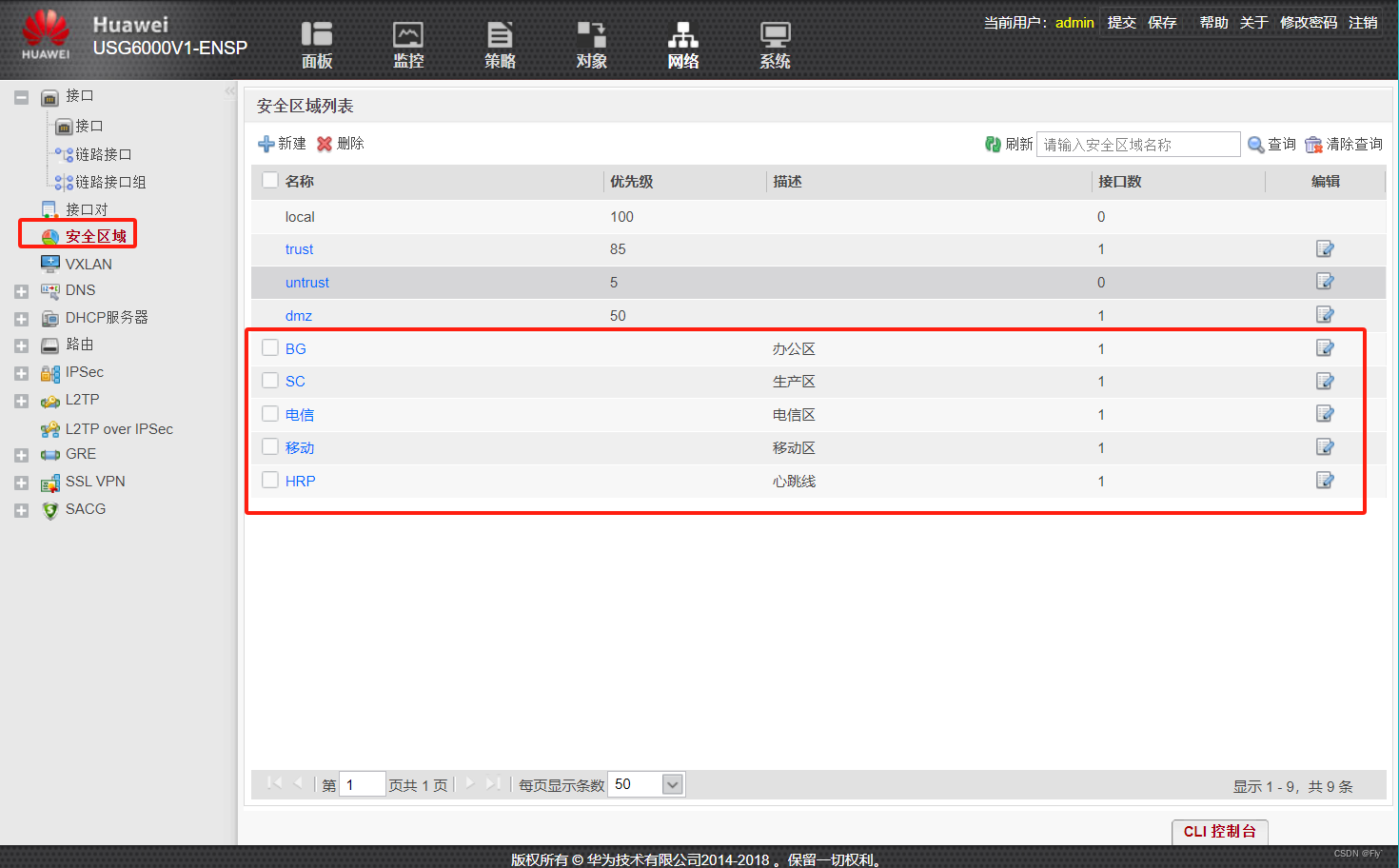

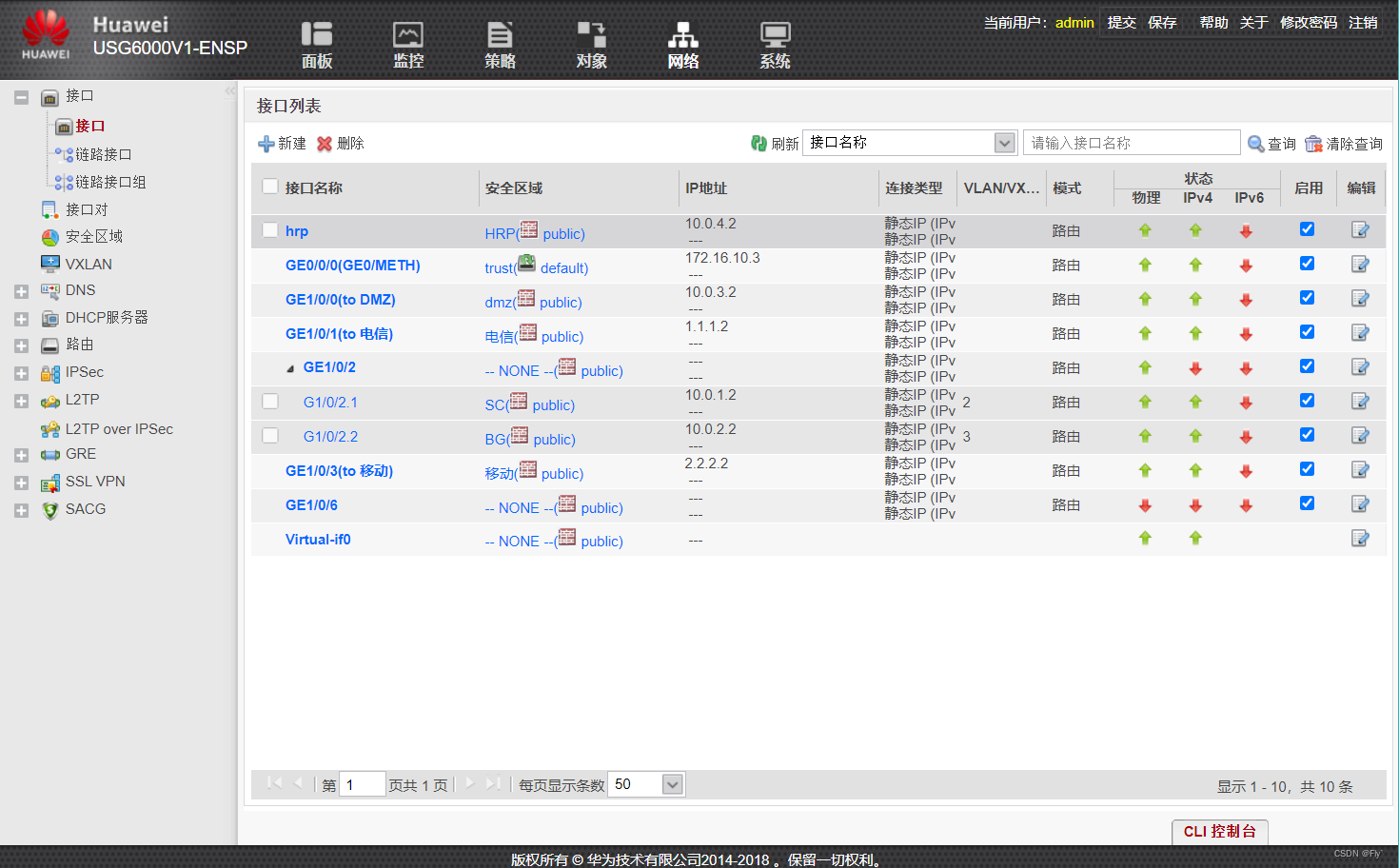

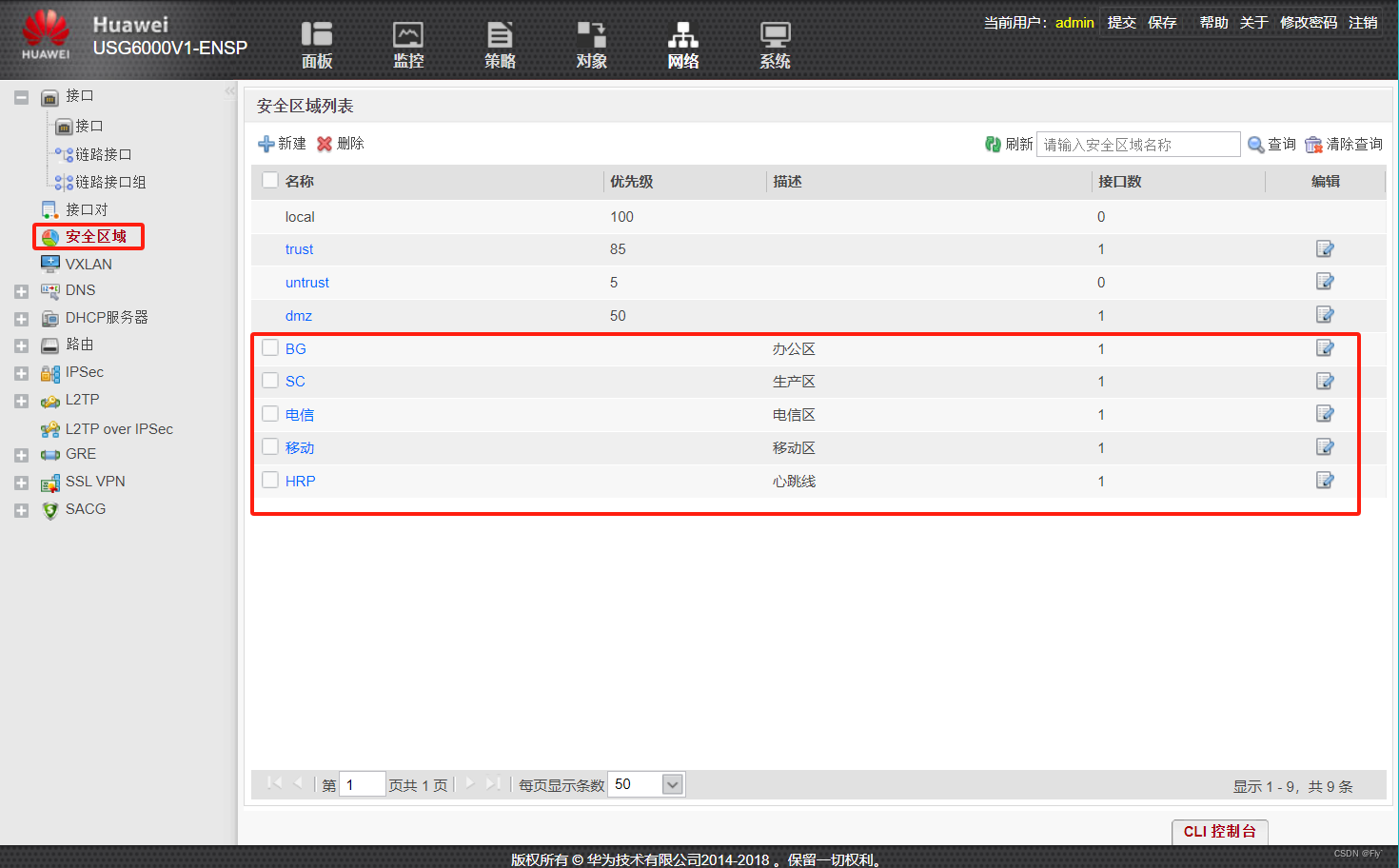

1.配置IP地址及划分安全区域

注意:做双机热备的这俩台防火墙的接口及划分安全区域中的内容安全需要保持一致

FW2:

FW4:

2.FW2和FW4组成主备模式的双机热备

FW2:

FW4:

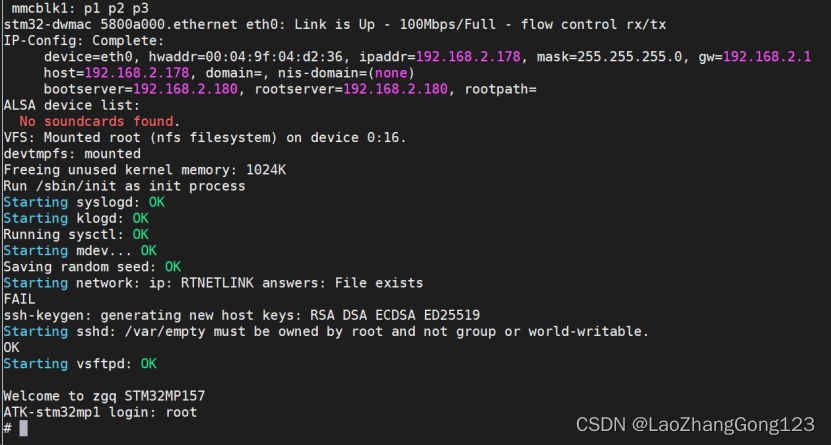

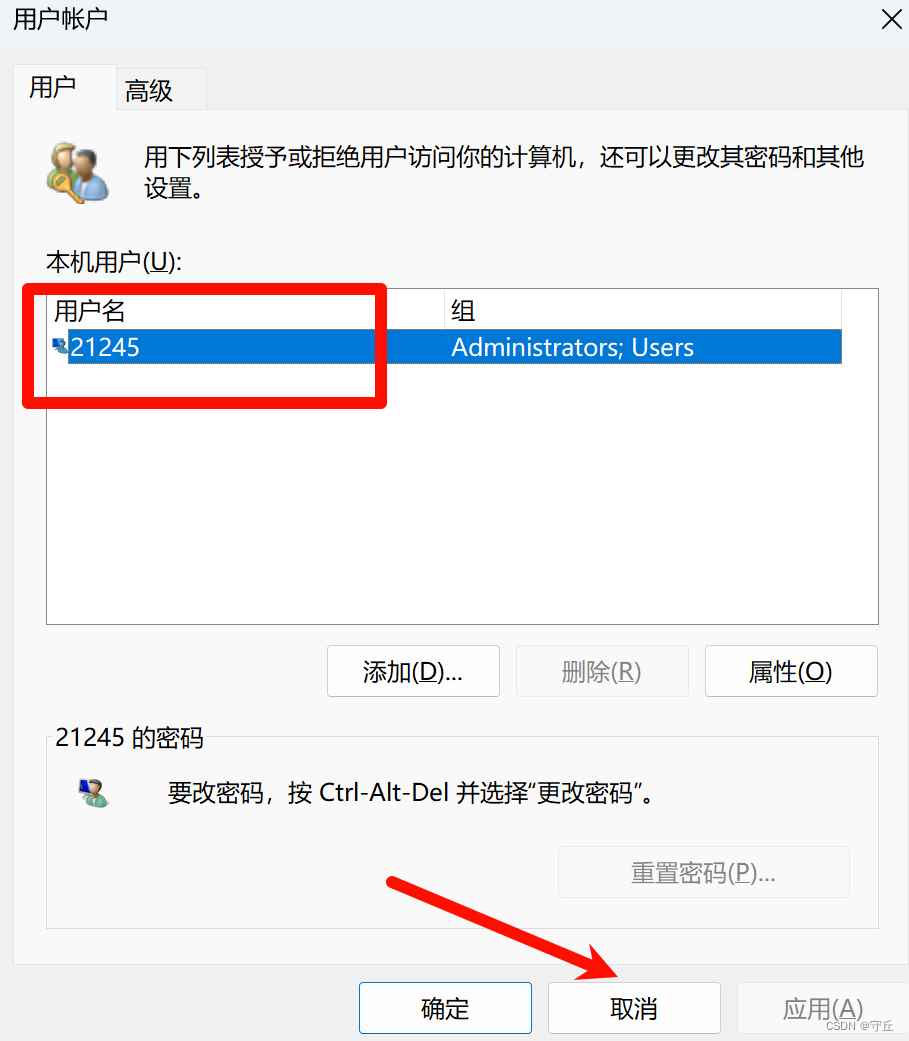

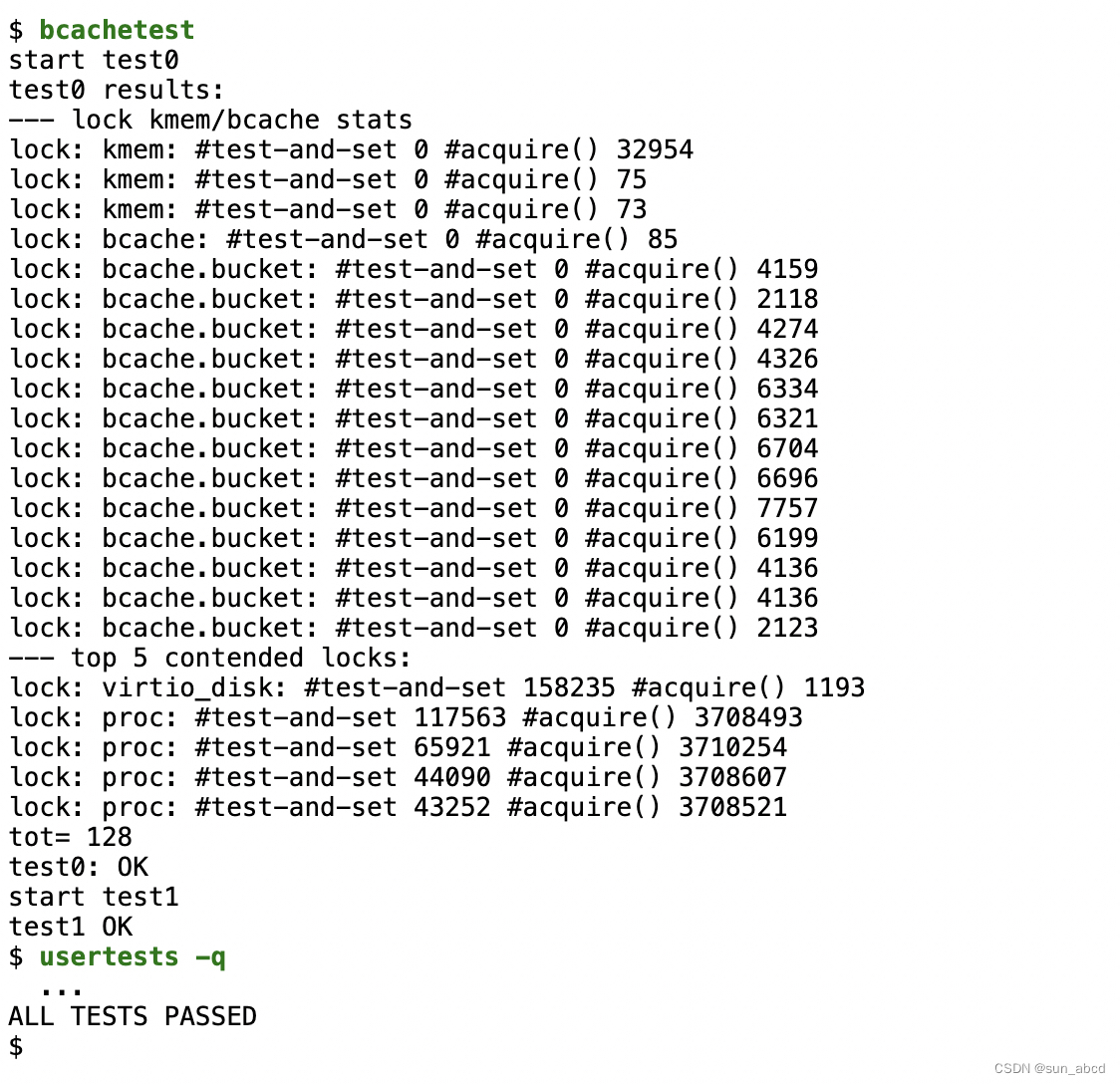

2.1 检查双机热备状态

可以进行一致性检查,检查内容相同则表示双机热备成功!

3.DMZ区存在两台服务器,现在要求生产区的设备仅能在办公时间访问,办公区的设备全天都可以访问

3.1 测试:

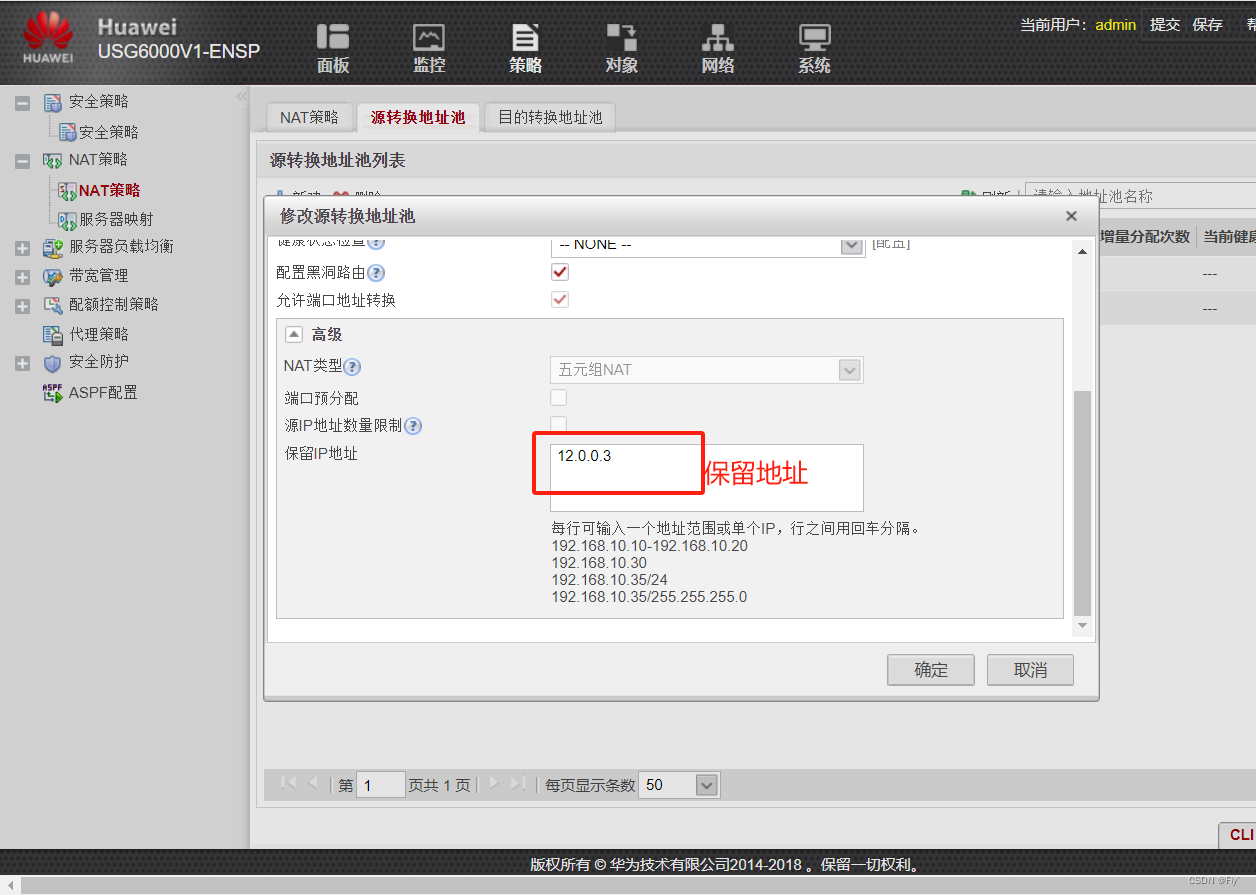

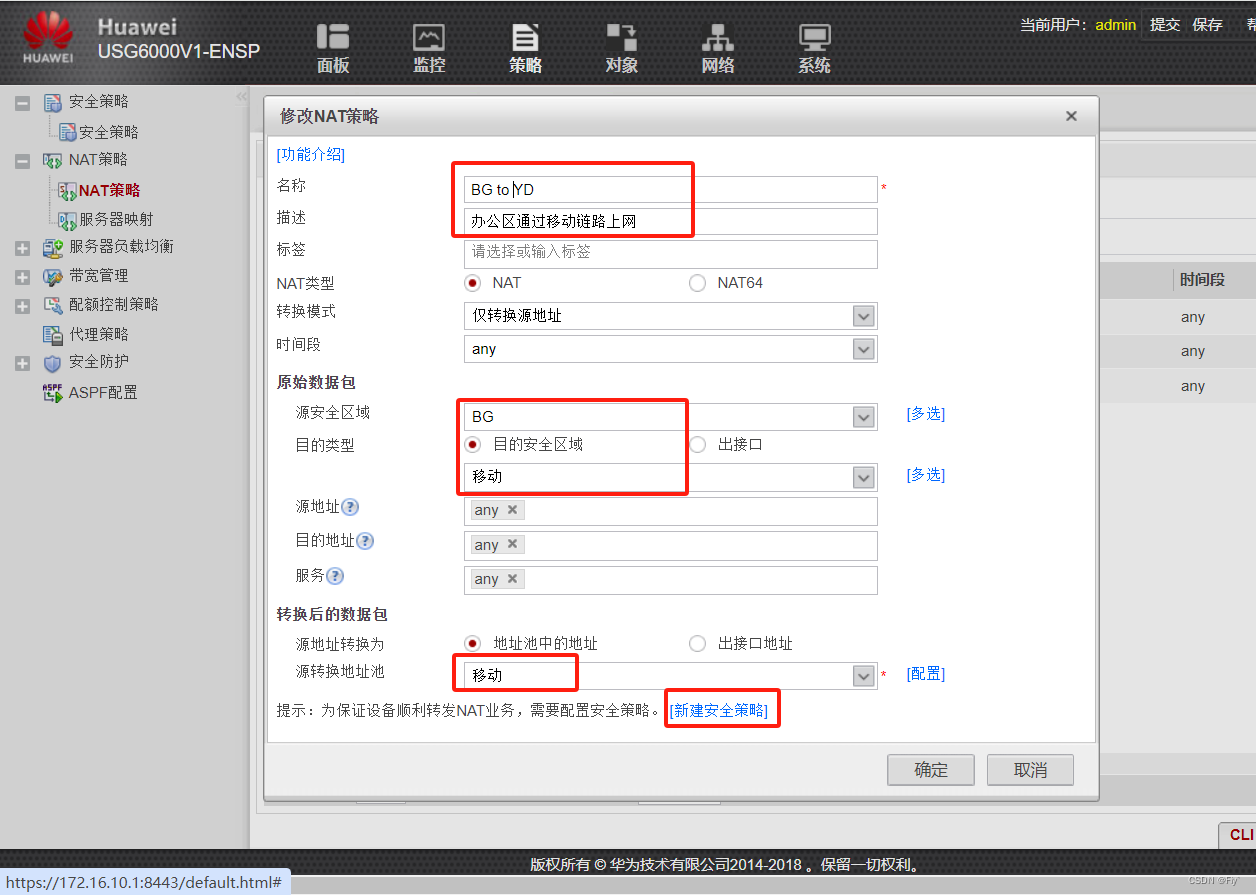

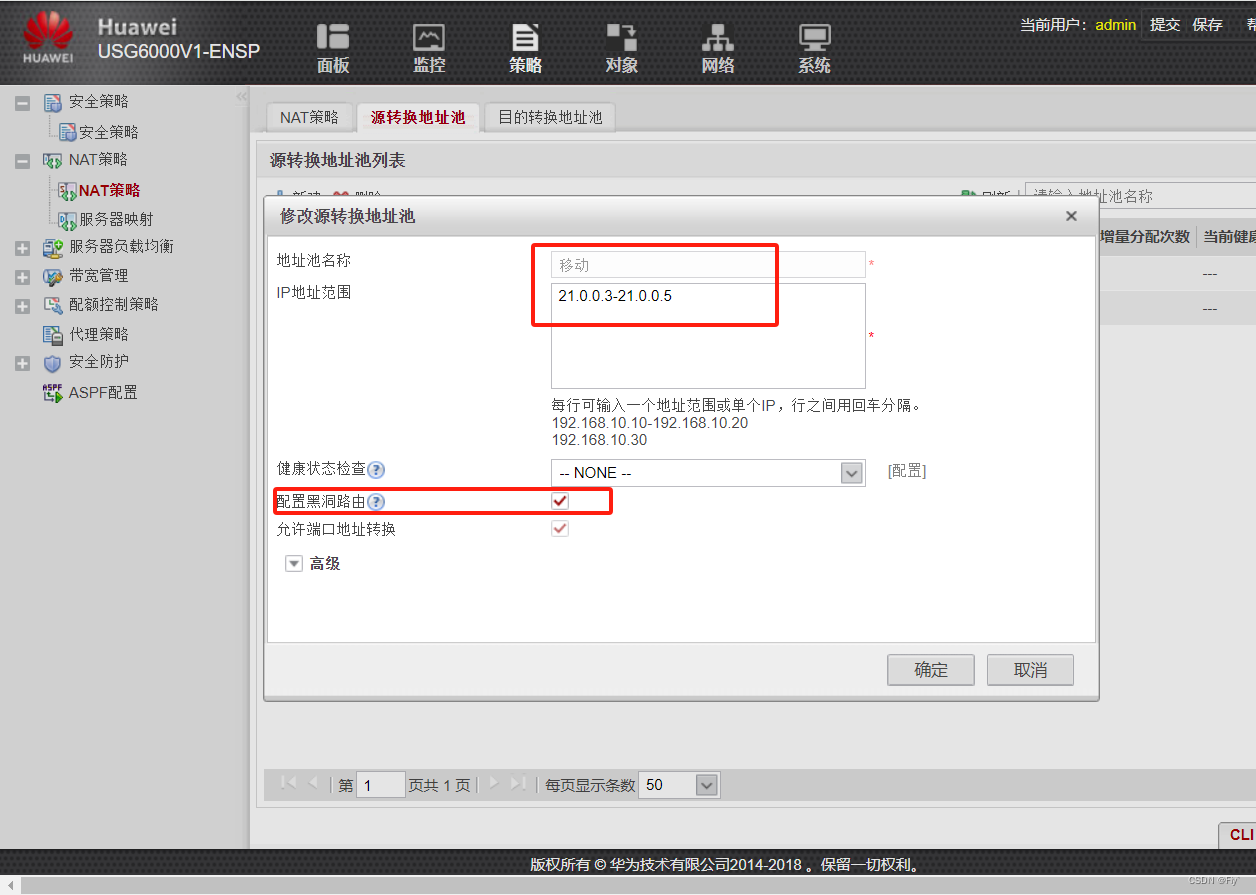

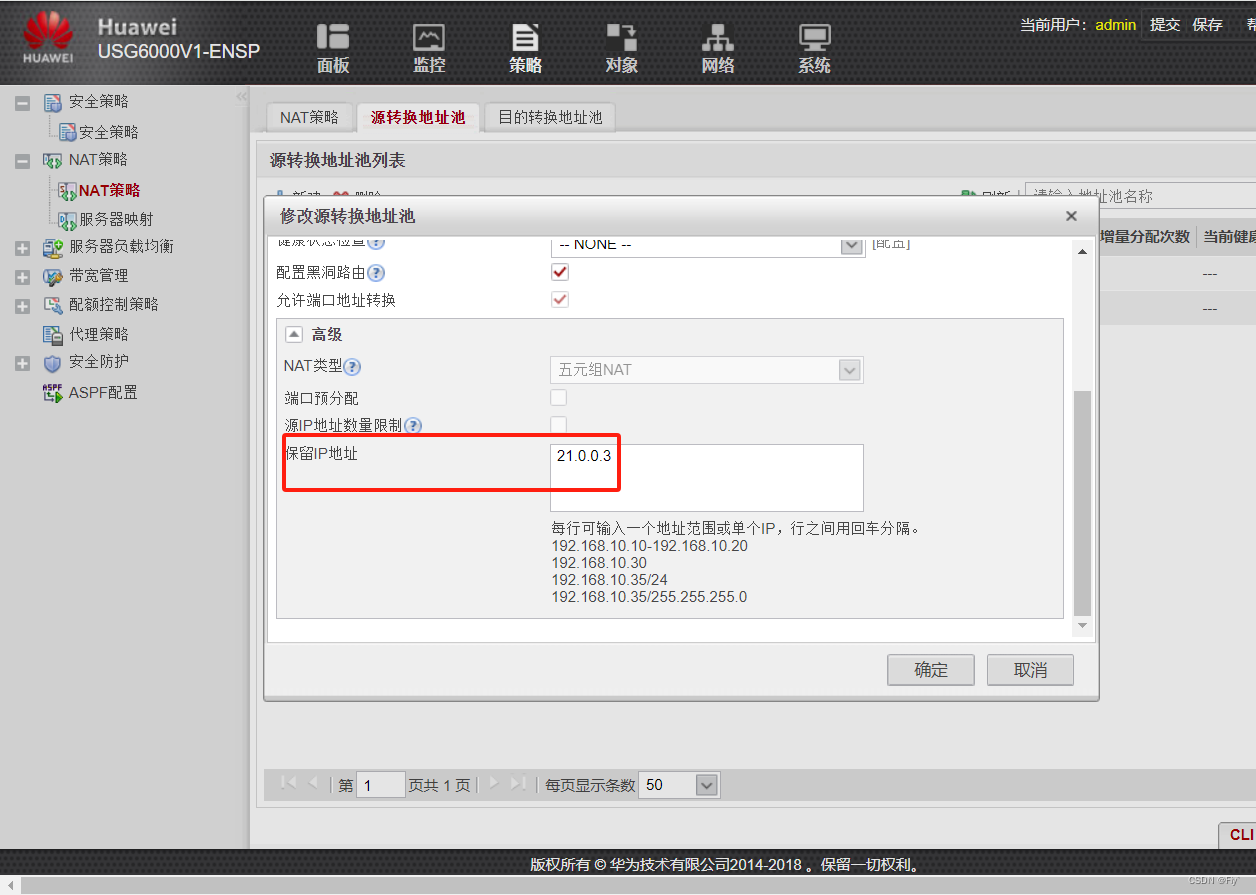

4.办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

办公区设备可以通过电信链路上网

办公区设备可以通过移动链路上网

4.1 测试:

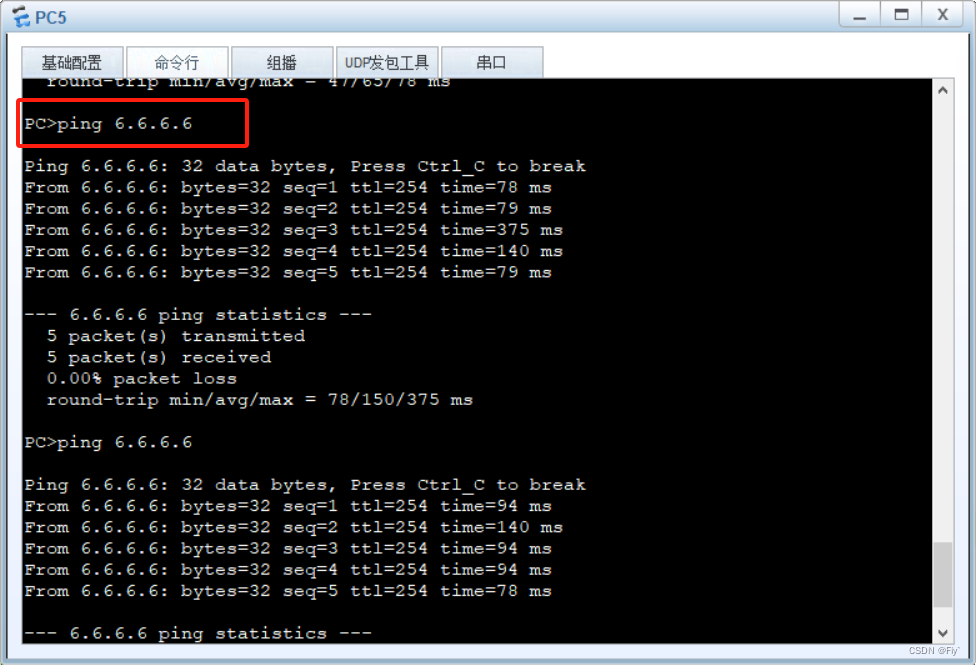

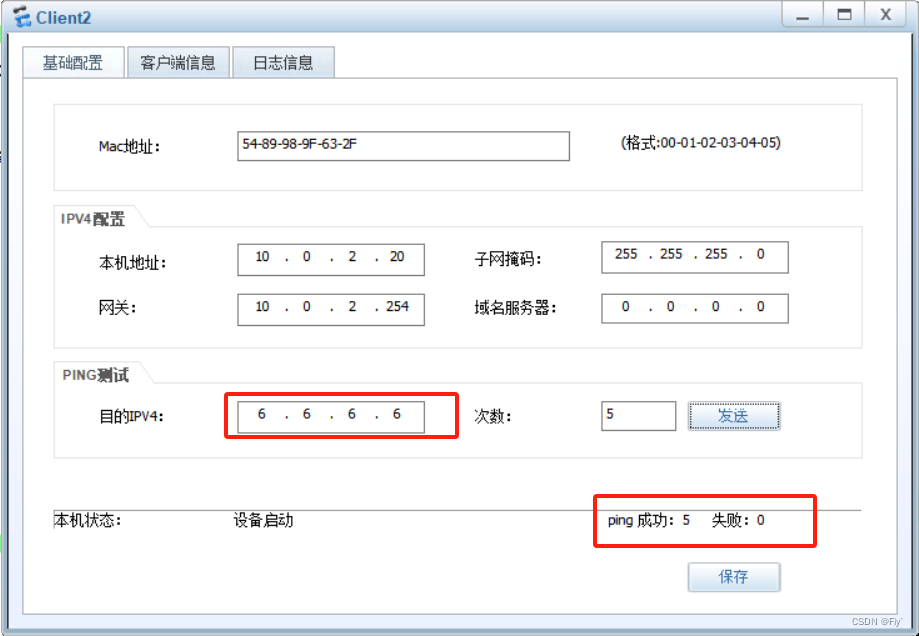

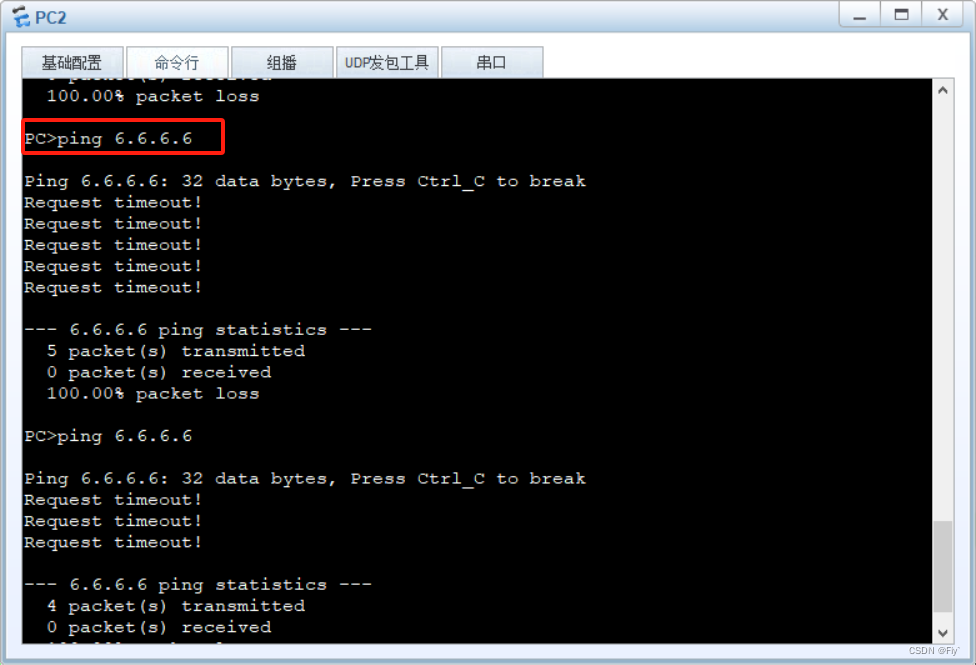

ping ISP设备环回口地址6.6.6.6/24

相反生产区ping不通

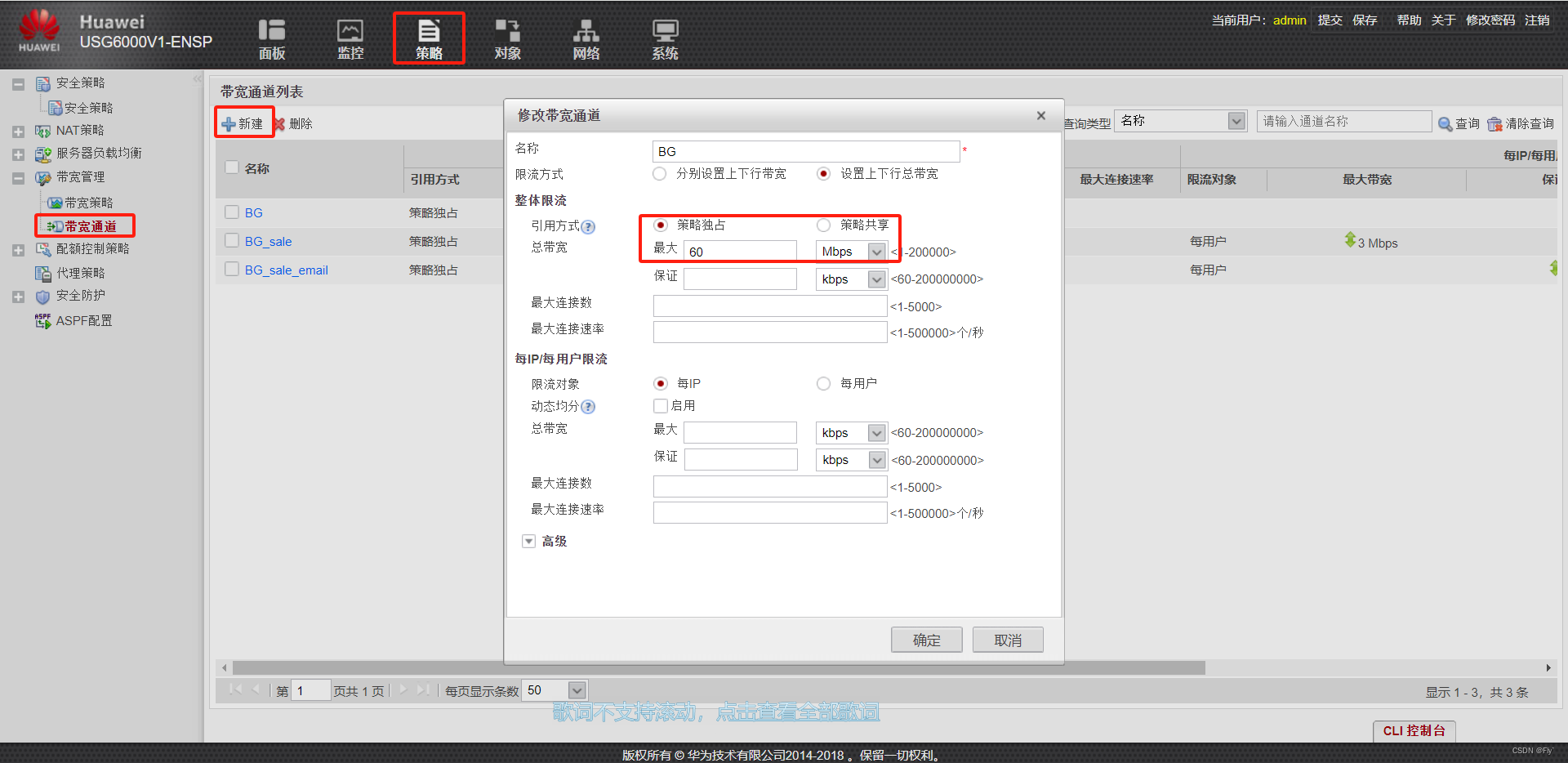

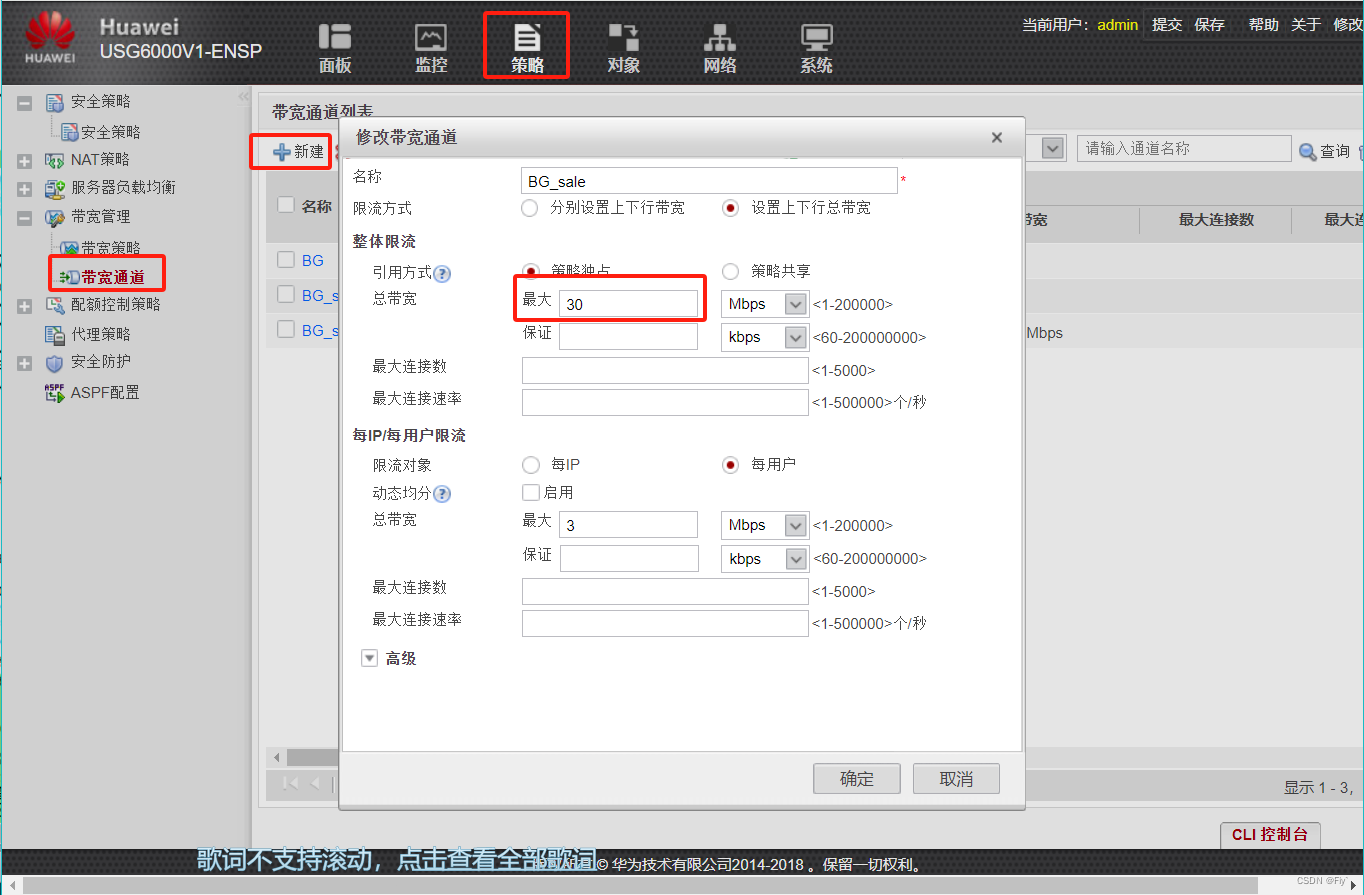

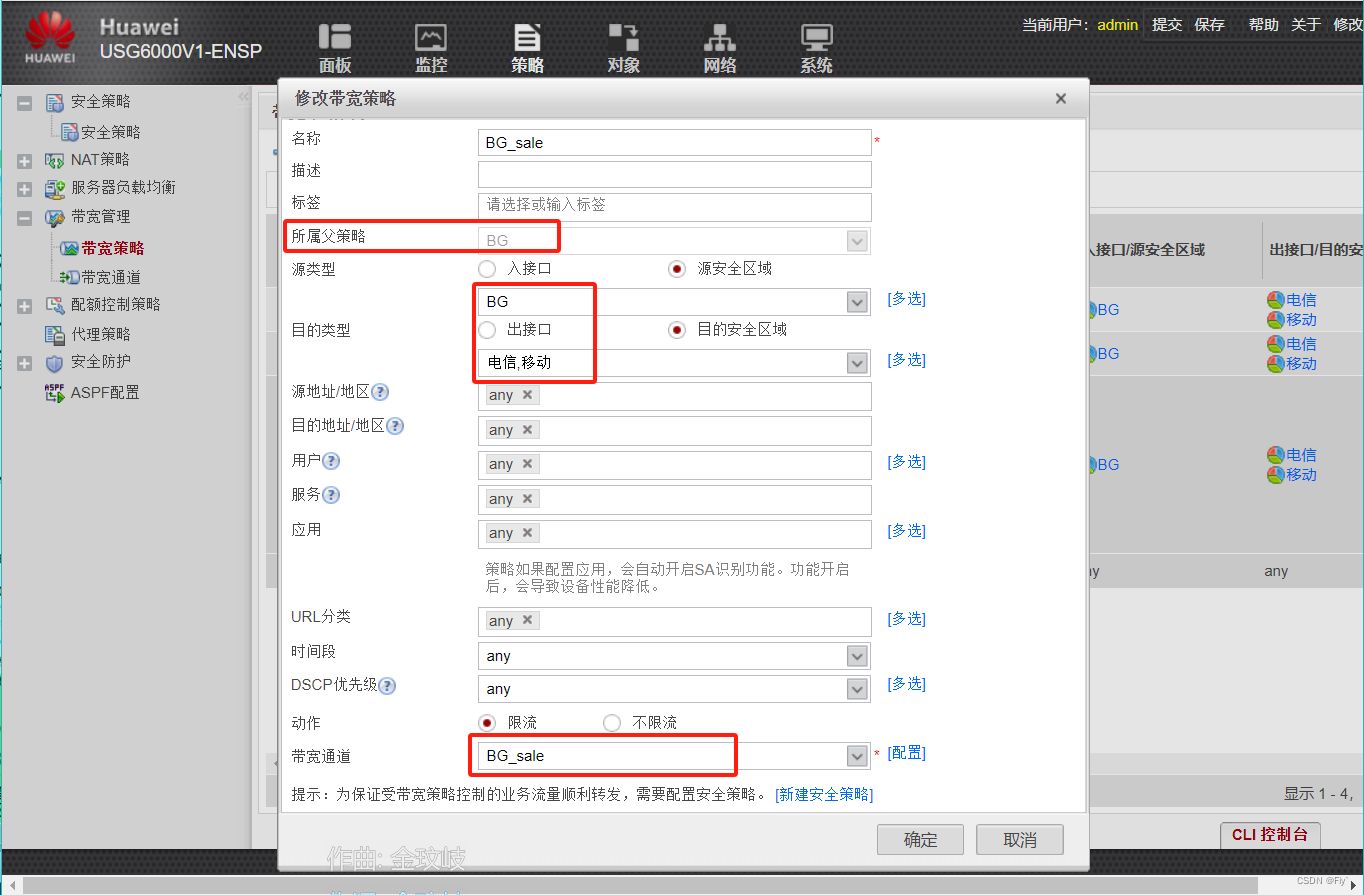

5.办公区上网用户限制流量不超过60M,其中销售部人员在其基础上限制流量不超过30M,且销售部一共10人,每人限制流量不超过3M

带宽管理先创建带宽通道,然后再新建带宽策略

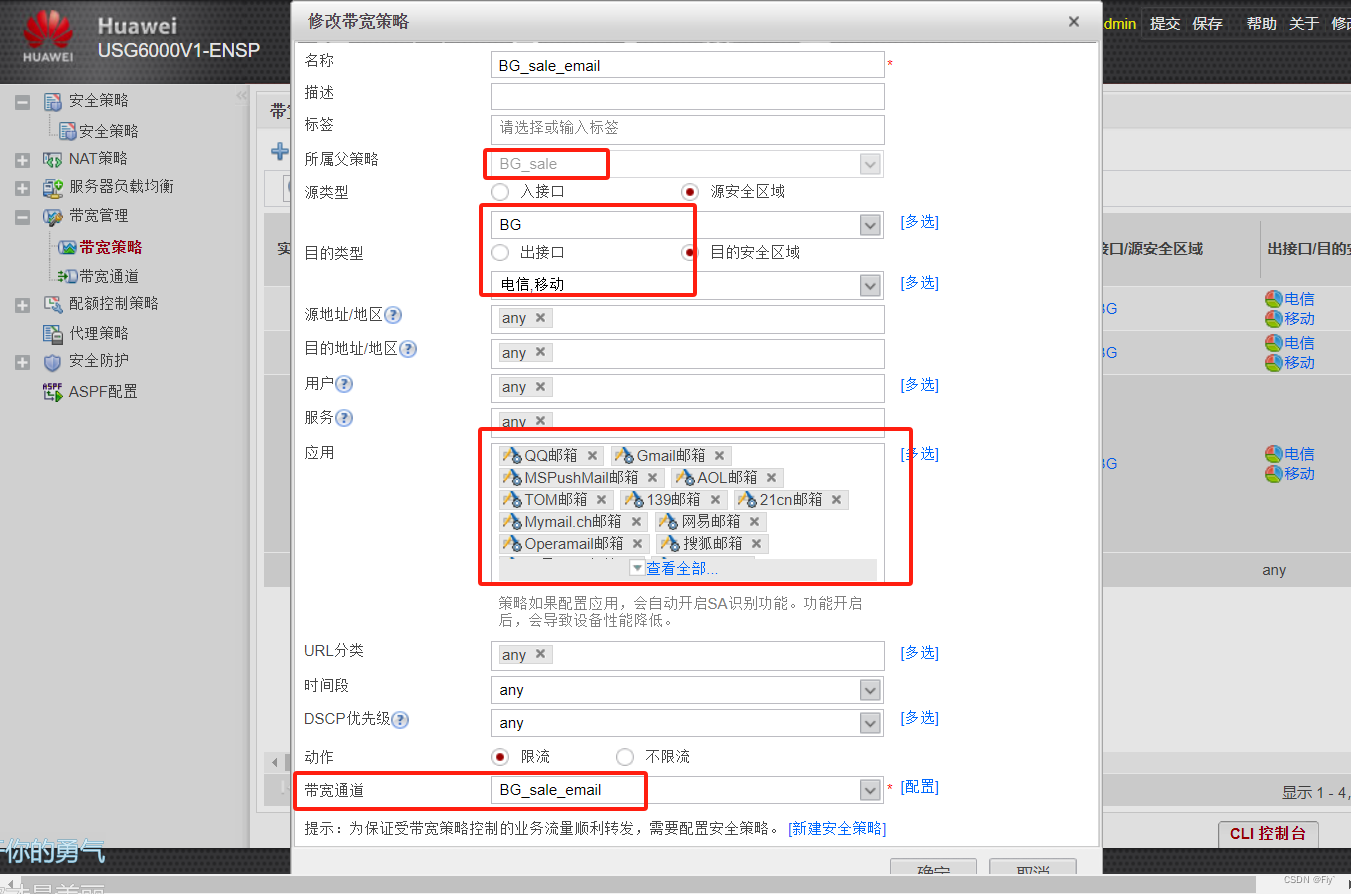

6.销售部保证email应用在办公时间至少使用10M的带宽,每个人至少1M

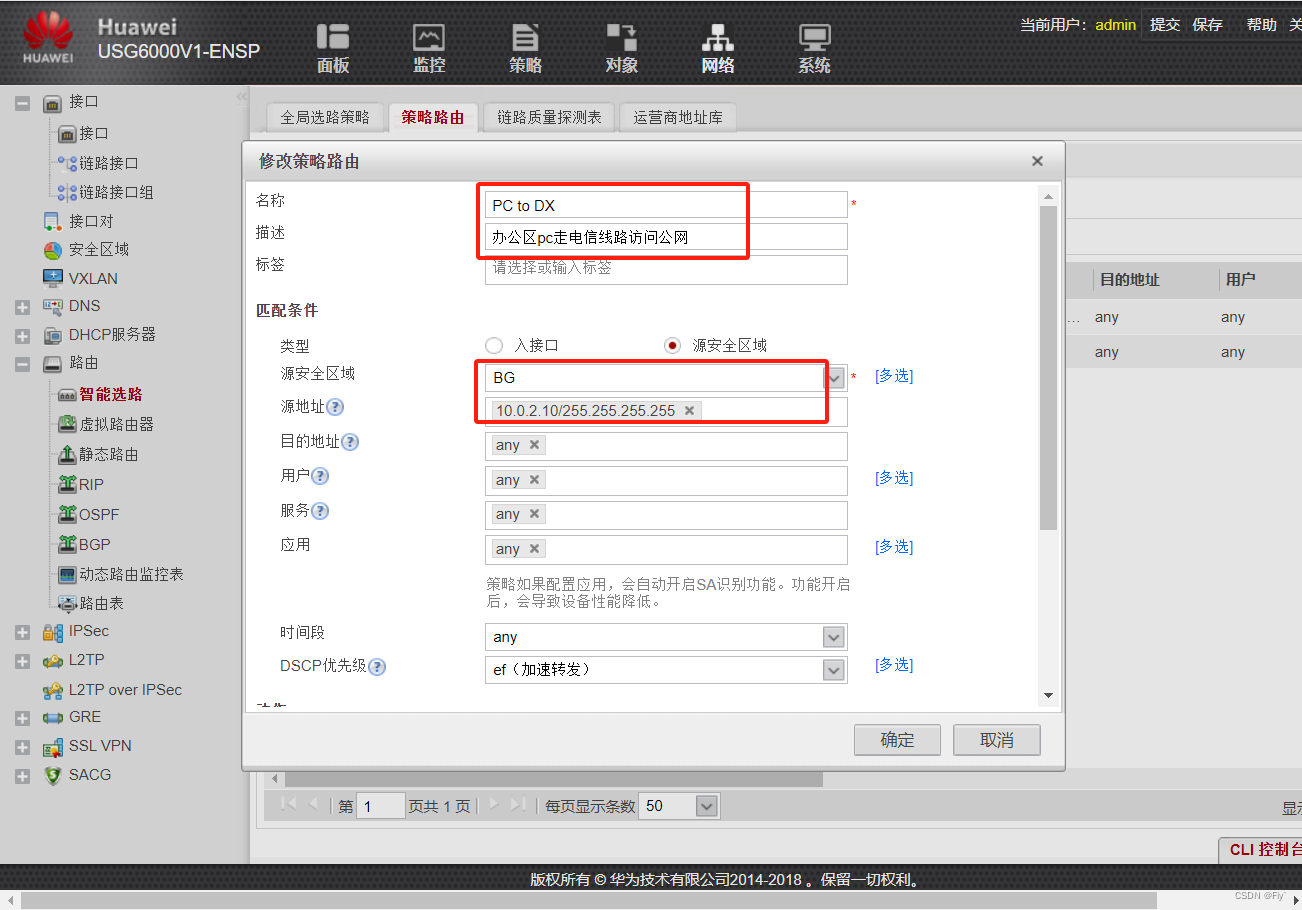

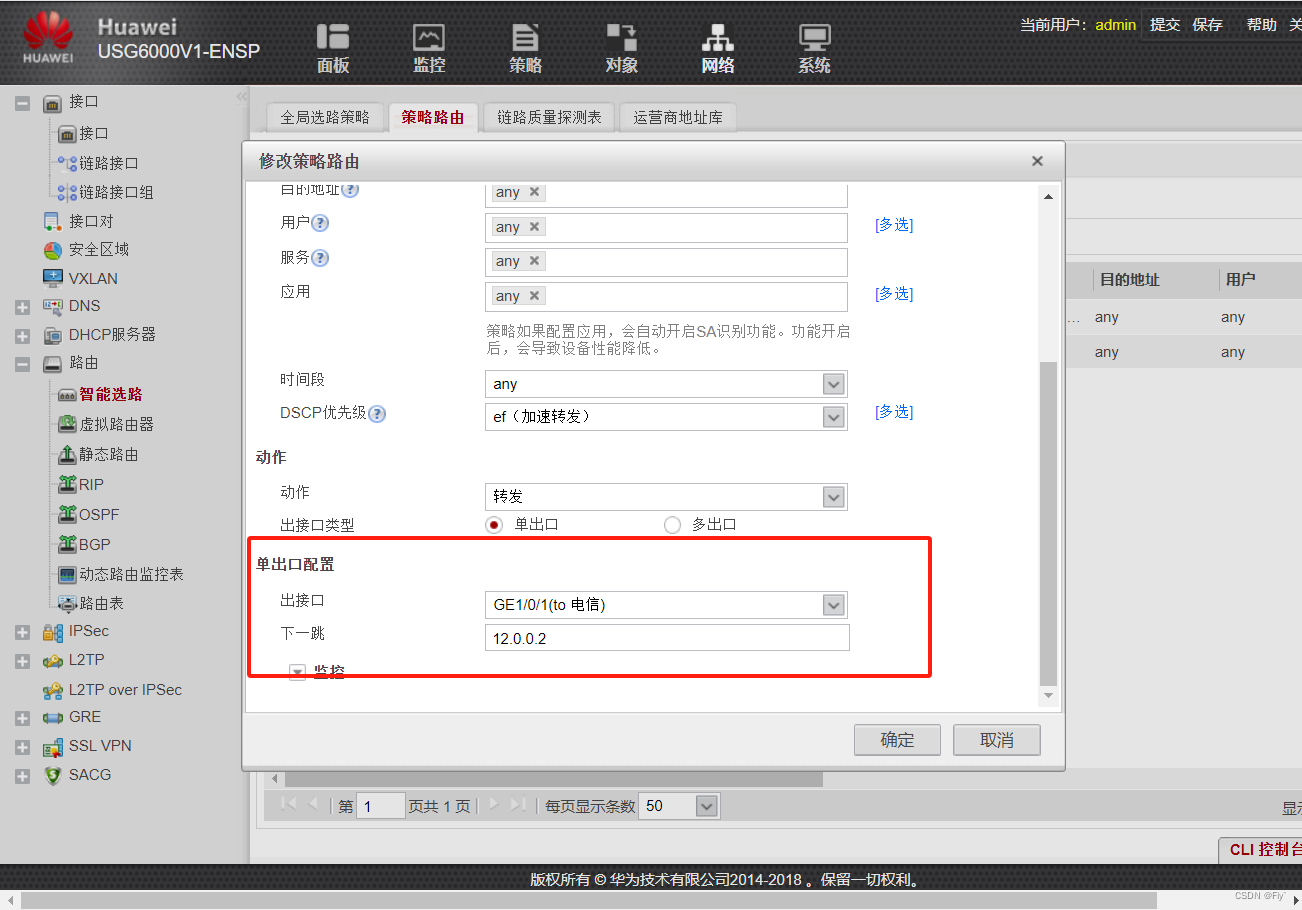

7.多出口环境基于带宽比例进行选路,但是办公区中10.0.2.10该设备只能通过电信的链路访问互联网。

办公区中10.0.2.10该设备只能通过电信的链路访问互联网

7.1 测试:

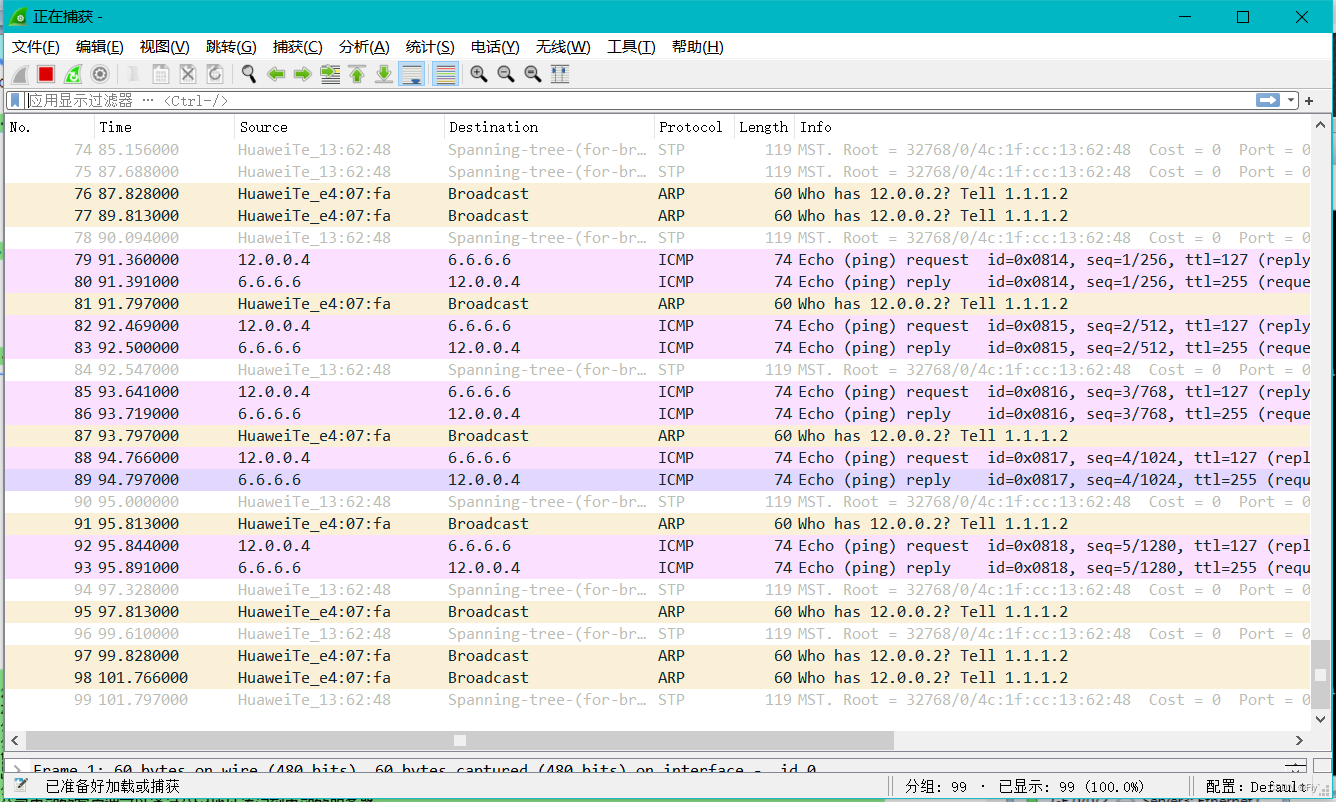

PC ping ISP 的环回口地址:(抓包测试)

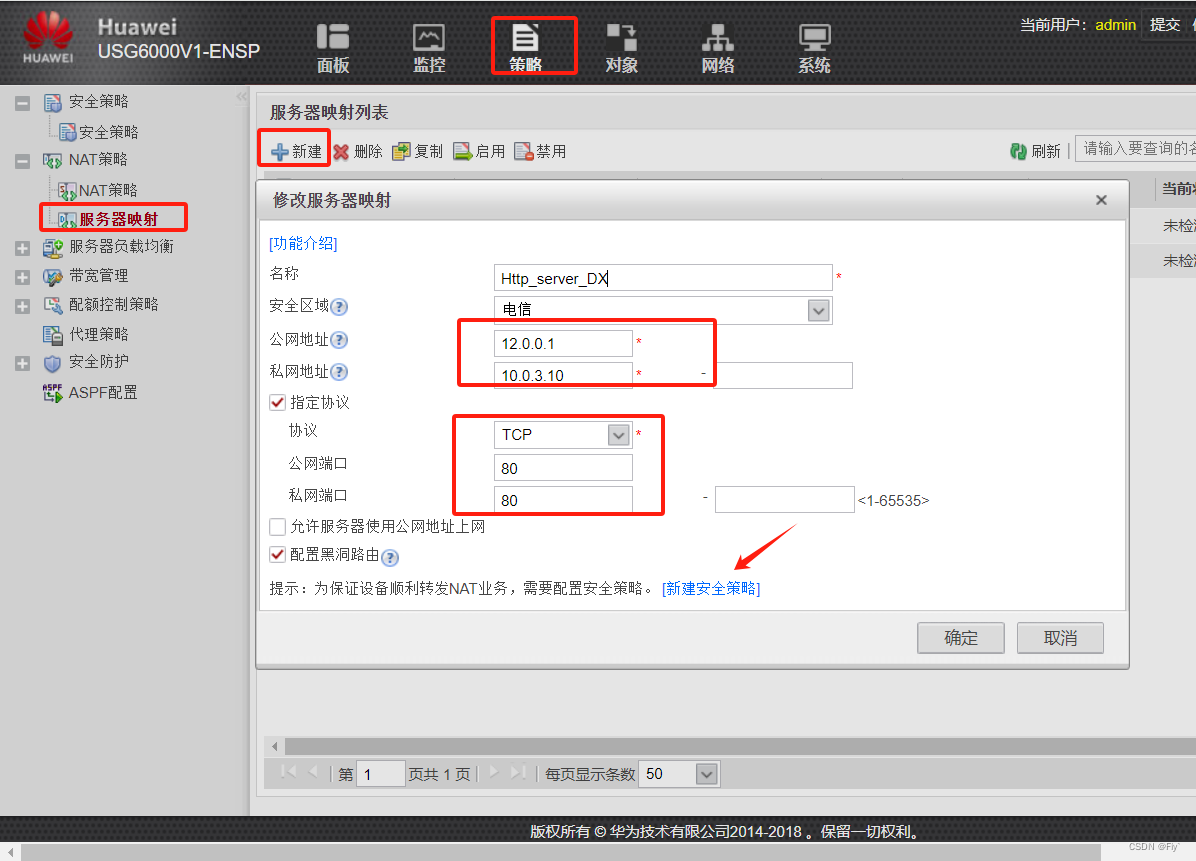

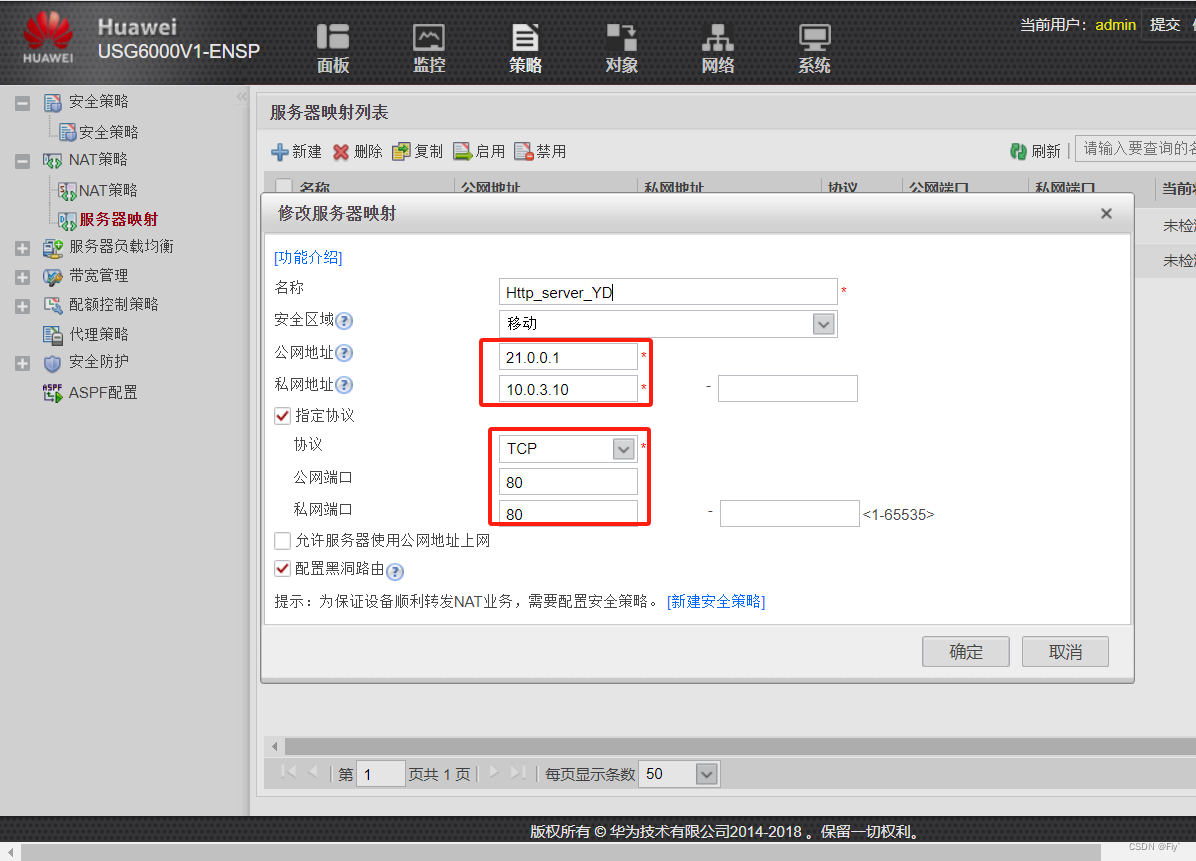

8.分公司设备可以通过总公分公司的移动链路和电信链路访问到DMZ区的http服务器

FW2:

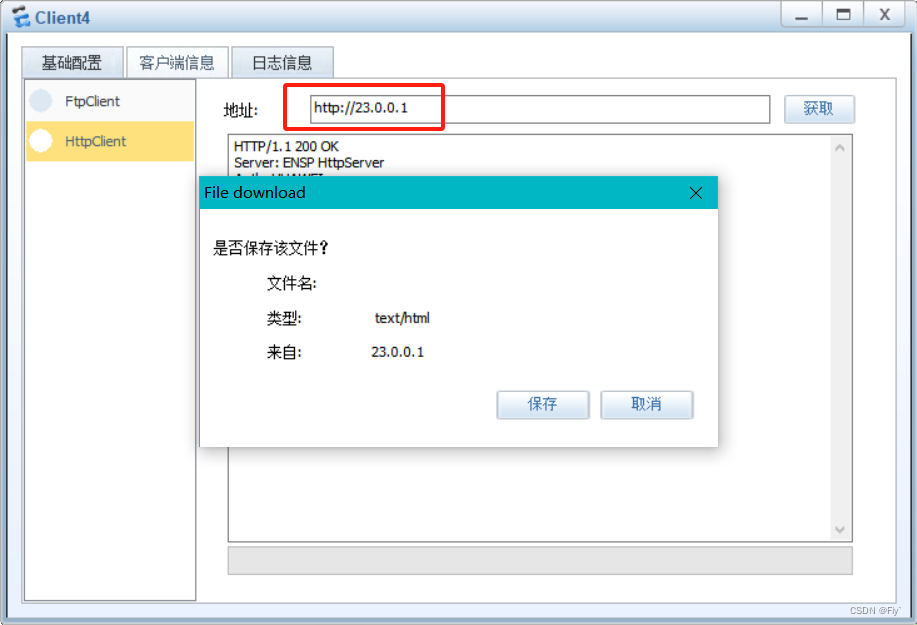

8.1 测试:

9.分公司内部的客户端可以通过公网地址访问到内部的服务器

9.1 测试: