什么是网络渗透

网络渗透是攻击者常用的一种攻击手段,也是一种综合的高级攻击技术,同时网络渗透也是安全工作者所研究的一个课题,在他们口中通常被称为"渗透测试(Penetration Test)"。无论是网络渗透(Network Penetration)还是渗透测试(Penetration Test),其实际上所指的都是同一内容,也就是研究如何一步步攻击入侵某个大型网络主机服务器群组。只不过从实施的角度上看,前者是攻击者的恶意行为,而后者则是安全工作者模拟入侵攻击测试,进而寻找最佳安全防护方案的正当手段。

随着网络技术的发展,在政府、电力、金融、教育、能源、通信、制造等行业的企业网络应用日趋普遍,规模也日渐扩大。在各个公司企业网络中,网络结构越来越复杂,各种网络维护工作也极为重要,一旦网络出现问题,将会影响公司或企业的正常运作,并给公司或企业带来极大的损失。

在各种网络维护工作中,网络安全维护更是重中之重。各种网络安全事件频频发生,不时见诸于报纸头条和网络新闻,大型企业公司的网络也逃不过被攻击的命运。网络安全工作保障着网络的正常运行,避免因攻击者入侵带来的可怕损失。

为了保障网络的安全,网络管理员往往严格地规划网络的结构,区分内部与外部网络进行网络隔离,设置网络防火墙,安装杀毒软件,并做好各种安全保护措施。然而绝对的安全是不存在的,潜在的危险和漏洞总是相对存在的。

面对越来越多的网络攻击事件,网络管理员们采取了积极主动的应对措施,大大提高了网络的安全性。恶意的入侵者想要直接攻击一个安全防御到位的网络,看起来似乎是很困难的事情。于是,网络渗透攻击出现了。

对于大型的网络主机服务器群组,攻击者往往不会采取直接的攻击手段,而是采用一些迂回渐进式的攻击方法,长期而有计划地逐步渗透攻击进入网络,并完全控制整个网络,这就是"网络渗透攻击"。

网络渗透的特性

攻击者要直接通过设置森严的网络关卡进入网络是不可能的,然而无论怎么样设置网络,总会有一些或大或小的安全缺陷或漏洞。而攻击者所做的,就是在一个看似安全的网络上,找到一个小缺口,然后一步一步地将这些缺口扩大,扩大,再扩大,最终导致整个网络安全防线的失守,掌控整个网络的权限。

对网络管理员来说,网络上的某个小小的安全缺陷,就好似一个微不足道的"蚁穴",然而忽略了对它的重视,最终的结果将十分可怕,它将会引发整个网络安全防御堤坝的全面崩塌。因此,作为网络管理员,完全有必要了解甚至掌握网络渗透入侵的技术,这样才能有针对性地进行防御,真正保障网络的安全。

网络渗透攻击与普通攻击的不同

网络渗透攻击与普通网络攻击的不同在于,普通的网络攻击只是单一类型的攻击。

例如,在普通的网络攻击事件中,攻击者可能仅仅是利用目标网络的Web服务器漏洞,入侵网站更改网页,或者在网页上挂马。也就是说,这种攻击是随机的,而其目的也是单一而简单的。

网络渗透攻击则与此不同,它是一种系统渐进型的综合攻击方式,其攻击目标是明确的,攻击目的往往不那么单一,危害性也非常严重。

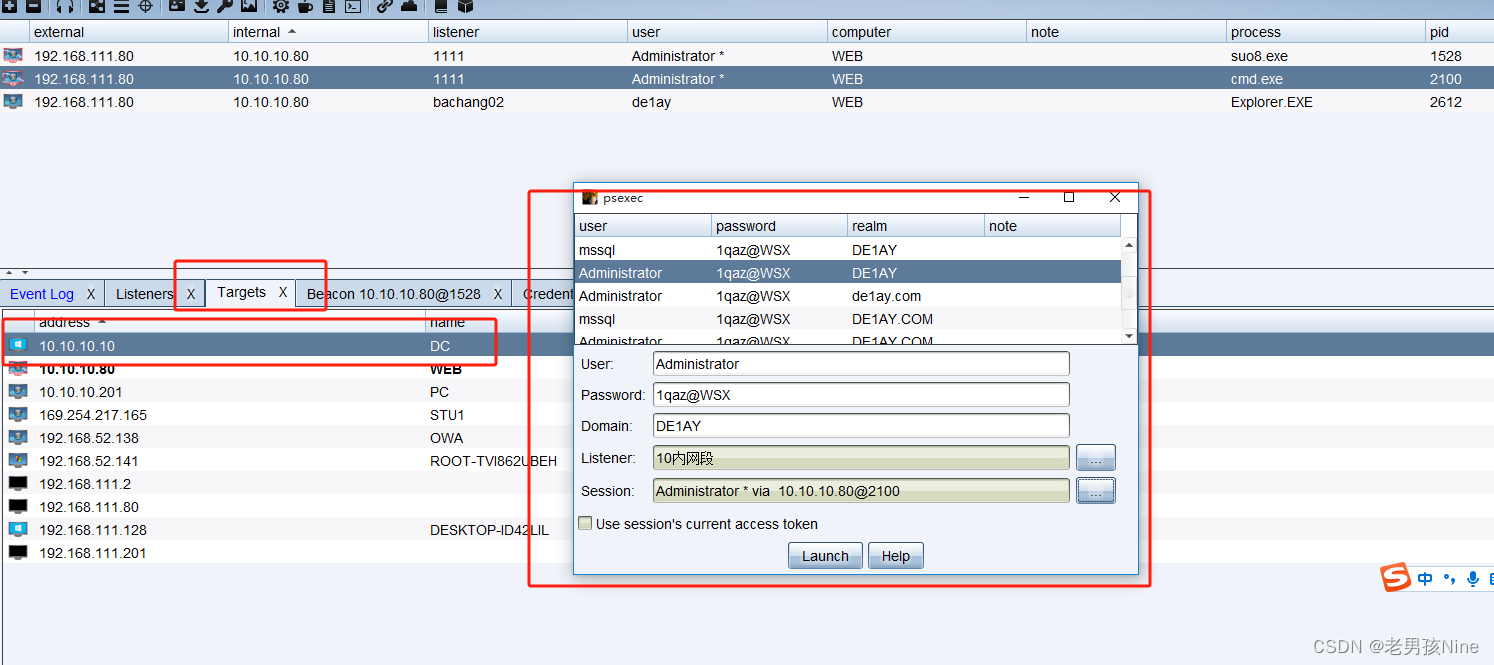

例如,攻击者会有针对性地对某个目标网络进行攻击,以获取其内部的商业资料,进行网络破坏等。因此,攻击者实施攻击的步骤是非常系统的,假设其获取了目标网络中网站服务器的权限,则不会仅满足于控制此台服务器,而是会利用此台服务器,继续入侵目标网络,获取整个网络中所有主机的权限。

为了实现渗透攻击,攻击者采用的攻击方式绝不仅此于一种简单的Web脚本漏洞攻击。攻击者会综合运用远程溢出、木马攻击、密码破解、嗅探、ARP欺骗等多种攻击方式,逐步控制网络。

总体来说,与普通网络攻击相比,网络渗透攻击具有几个特性:攻击目的的明确性,攻击步骤的逐步与渐进性,攻击手段的多样性和综合性。

如何防护网络渗透

德迅云安全渗透测试

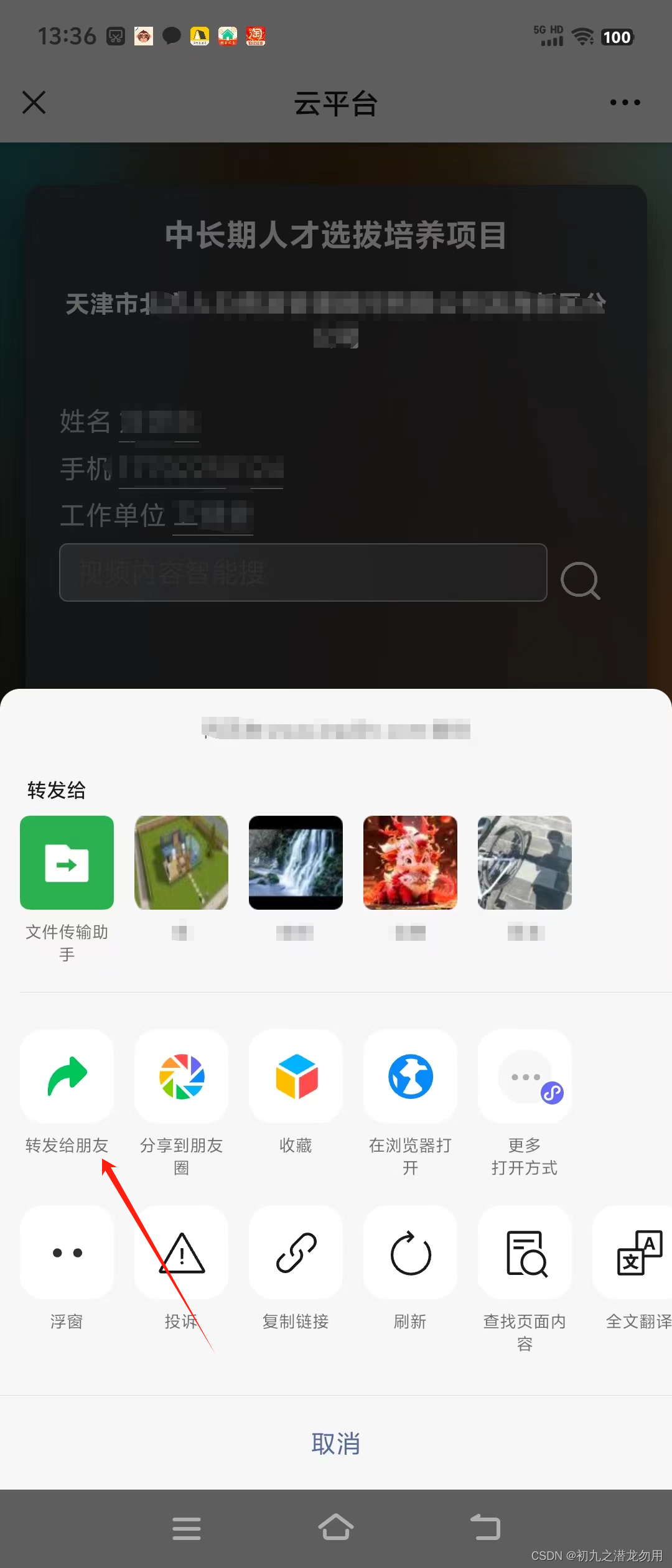

模拟黑客攻击对业务系统进行安全性测试,比黑客更早发现可导致企业数据泄露、资产受损、数据被篡改等漏洞,并协助企业进行修复。服务对象也是非常广的,(安卓应用,iOS应用,网页应用,微信服务号,微信小程序,工控安全测试)

三大功能

1、漏洞挖掘

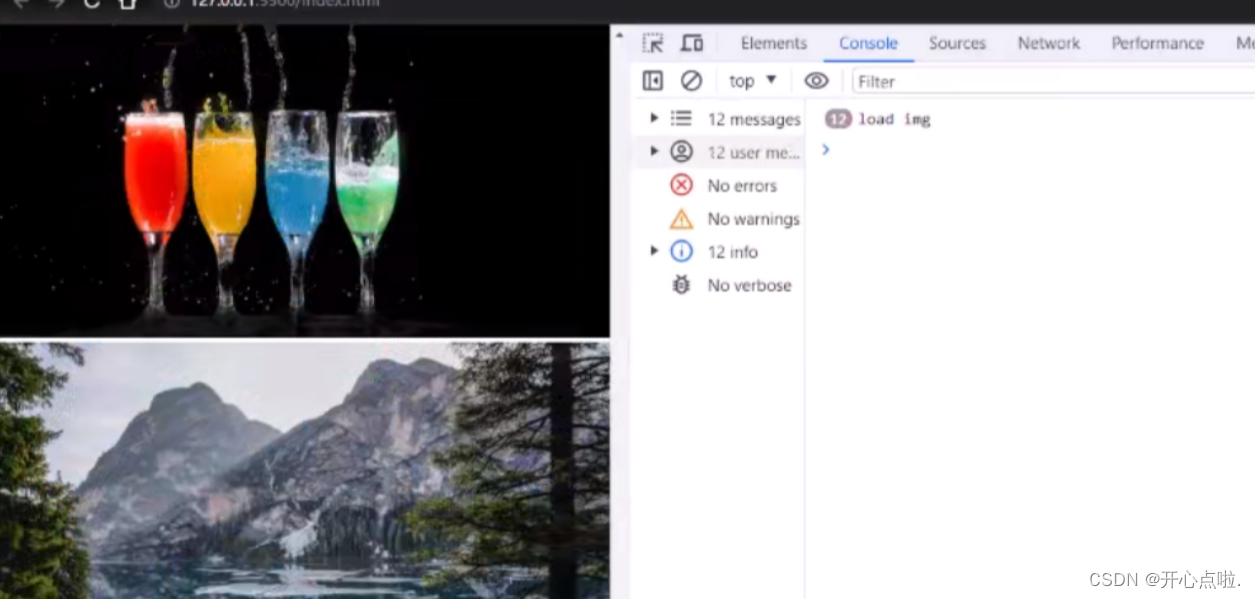

安全性漏洞挖掘。找出应用中存在的安全漏洞。安全应用检测是对传统安全弱点的串联并形成路径,最终通过路径式的利用而达到模拟入侵的效果。发掘应用中影响业务正常运行、导致敏感信息泄露、造成现金和信誉损失的等的漏洞。

2、修复建议

漏洞修复方案。渗透测试目的是防御,故发现漏洞后,修复是关键。安全专家针对漏洞产生的原因进行分析,提出修复建议,以防御恶意攻击者的攻击。

3、回归测试

回归测试。漏洞修复后,对修复方案和结果进行有效性评估,分析修复方案的有损打击和误打击风险,验证漏洞修复结果。汇总漏洞修复方案评估结果,标注漏洞修复结果,更新并发送测试报告。

![寒假提升(5)[利用位操作符的算法题]](https://img-blog.csdnimg.cn/direct/bdd25b1781b54466be792e463093571b.png)