本文相关的TryHackMe实验房间链接:TryHackMe | Why Subscribe

nmap

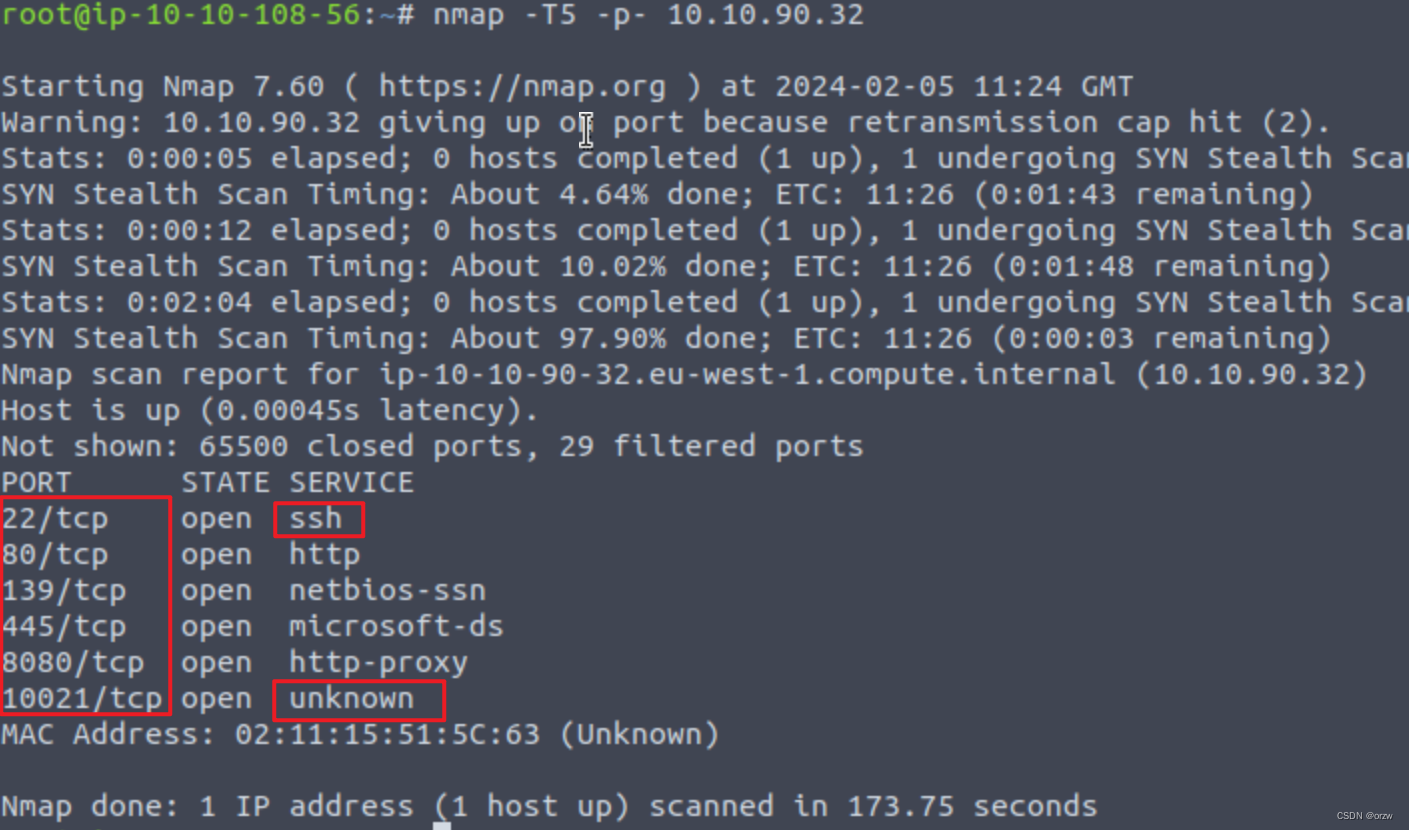

nmap -T5 -p- 10.10.90.32-T5 扫描速度

-p- 全端口扫描

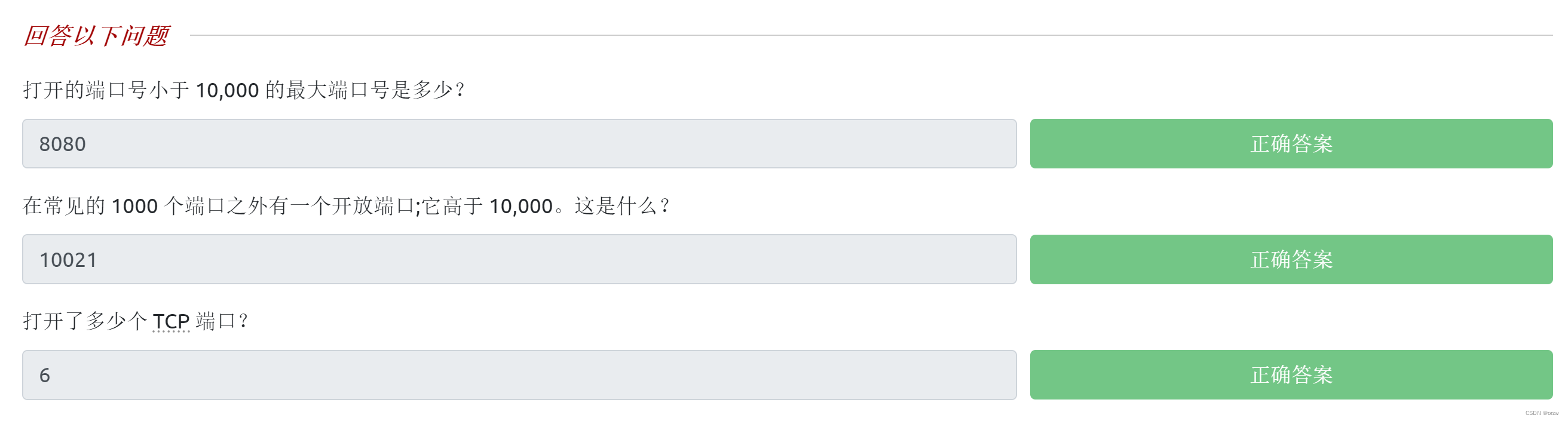

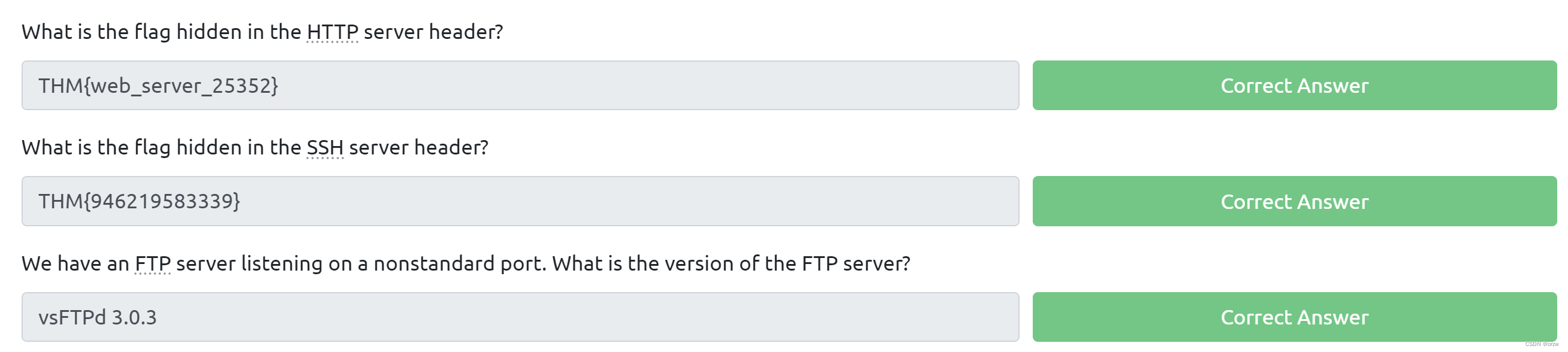

答题:

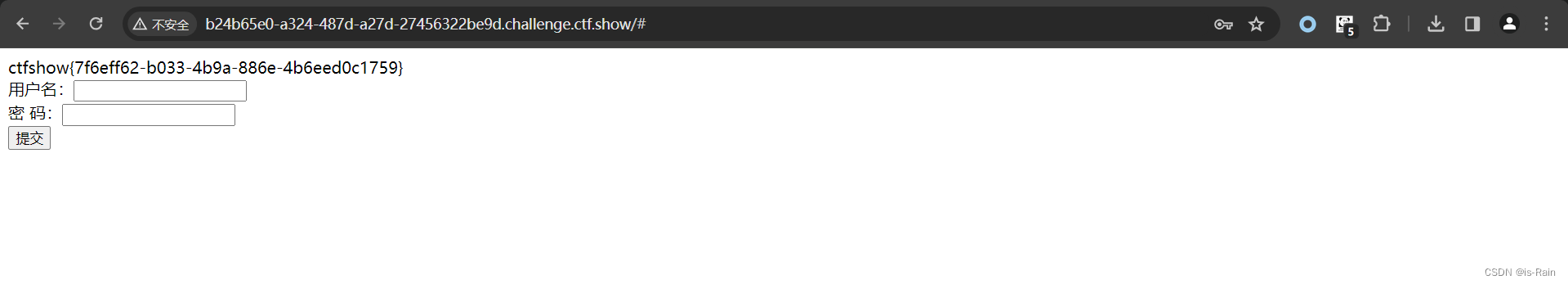

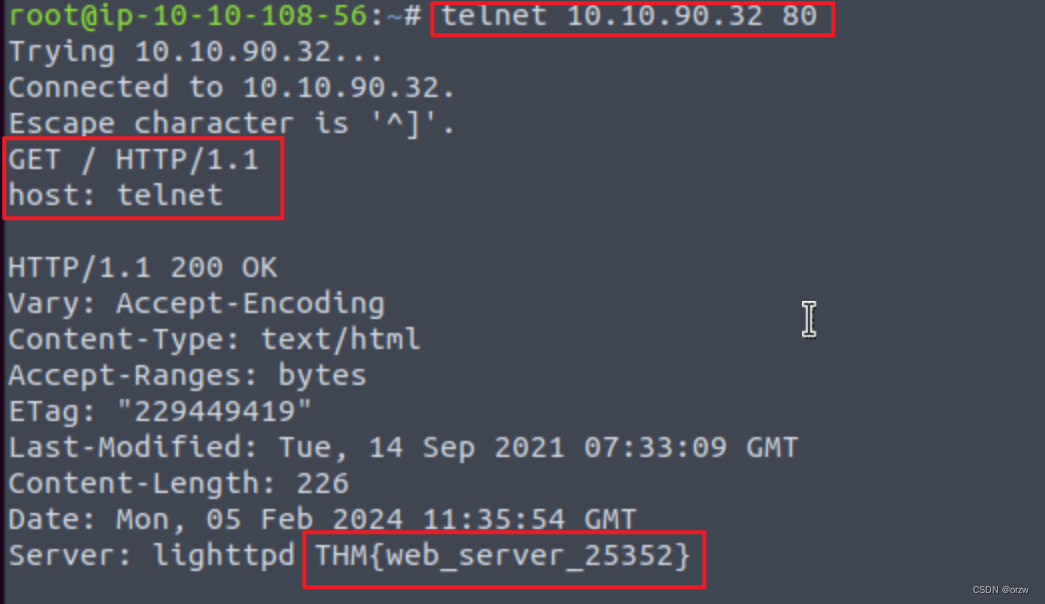

这题叫我们找藏在http服务下的flag,根据上面扫出来的端口,所以我们开始搞80

这里简单介绍一下telnet的用法

telnet

-

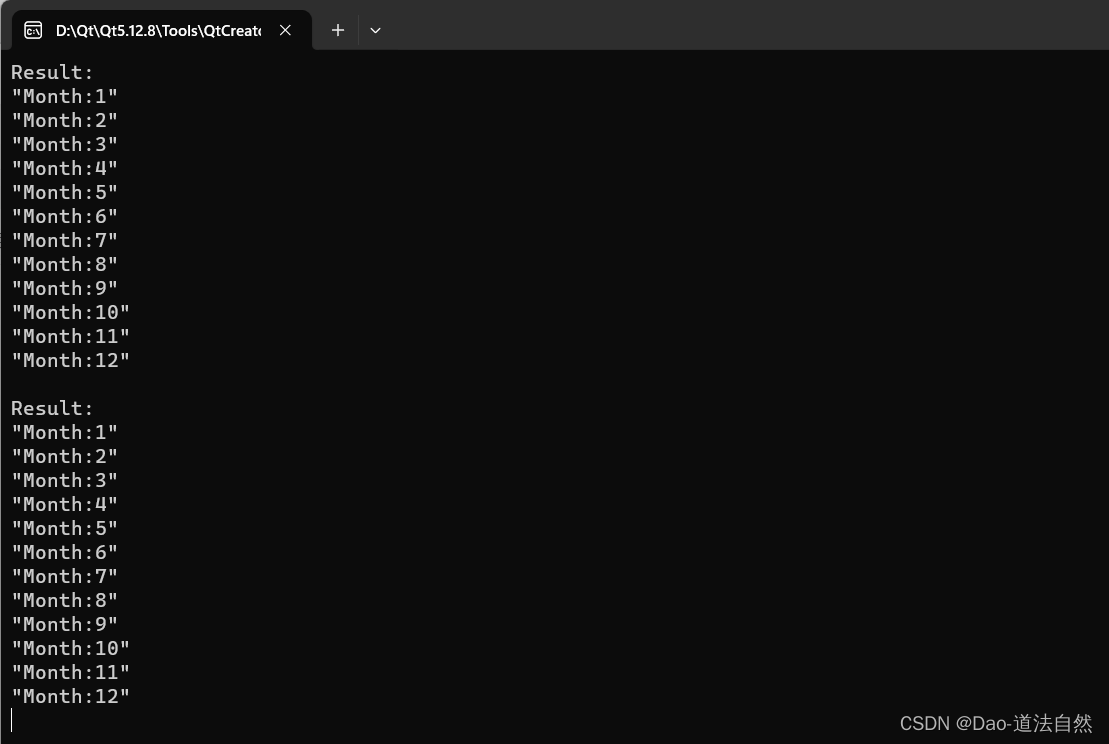

首先,我们使用

telnet MACHINE_IP 80连接到端口 80。 -

接下来,我们输入

GET /index.html HTTP/1.1来检索index.html页面, 或者输入GET / HTTP/1.1来检索默认页面。 -

最后,你需要为主机提供一些值,例如

host: telnet并按两次Enter/Return键。

telnet 10.10.90.32 80

flag:THM{web_server_25352}

输入完host: telnet记得按二次Enter键

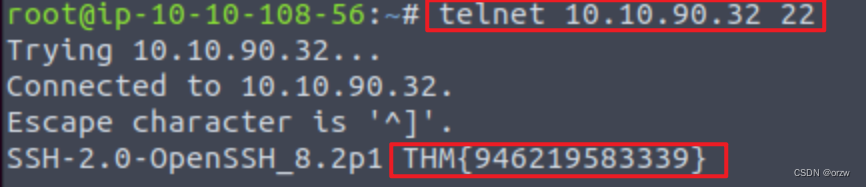

接下来是ssh服务的端口22

telnet 10.10.90.32 22

flag:THM{946219583339}

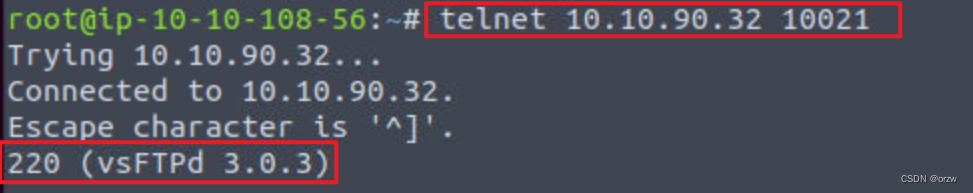

telnet 10.10.90.32 10021

答题:

接下来要使用hydra

所以这也简单介绍一下hydra用法

Hydra

hydra的一般语法是hydra -l username -P wordlist.txt server service,每个参数的含义是:

-

-l username:-l应该在username之前,表示目标的登录(login)名。 -

-P wordlist.txt:-P在wordlist.txt文件之前,该文件是一个文本文件,其中包含你要尝试进行匹配的密码列表。 -

server是目标服务器的主机名或 IP 地址。 -

service表示你试图发起密码字典攻击的对应服务。

以下为一些具体示例:

-

hydra -l mark -P /usr/share/wordlists/rockyou.txt MACHINE_IP ftp将mark用作用户名,在 FTP 服务器上迭代匹配密码字典所提供的密码; -

hydra -l mark -P /usr/share/wordlists/rockyou.txt ftp://MACHINE_IP与上一个示例相同,MACHINE_IP ftp=ftp://MACHINE_IP; -

hydra -l frank -P /usr/share/wordlists/rockyou.txt MACHINE_IP ssh将用frank作用户名,因为它尝试使用不同的密码通过 SSH 登录。

你还可以添加一些额外的可选参数:

-

-s PORT为相关的服务指定非默认端口; -

-V或者-vV显示详细信息,让 Hydra 显示正在进行尝试的用户名和密码组合。这种详细程度非常便于查看进度,尤其是在你对语法没有信心的情况下; -

-t n其中 n 代表与目标的并行连接数,如-t 16表示将创建 16 个线程用于连接到目标; -

-d用于调试,以获取有关正在发生的事情的更多详细信息。调试输出可以为你省去很多麻烦,例如,如果 Hydra 尝试连接到关闭的端口并超时,如果使用了-d则会立即显示这一信息。

成功破解密码后,你可以使用CTRL-C结束密码攻击过程。在实际情况下,密码攻击通常需要较长的时间,如果你希望 Hydra 能够实时更新密码攻击的进度,选择使用详细信息选项或者调试选项会非常有用。

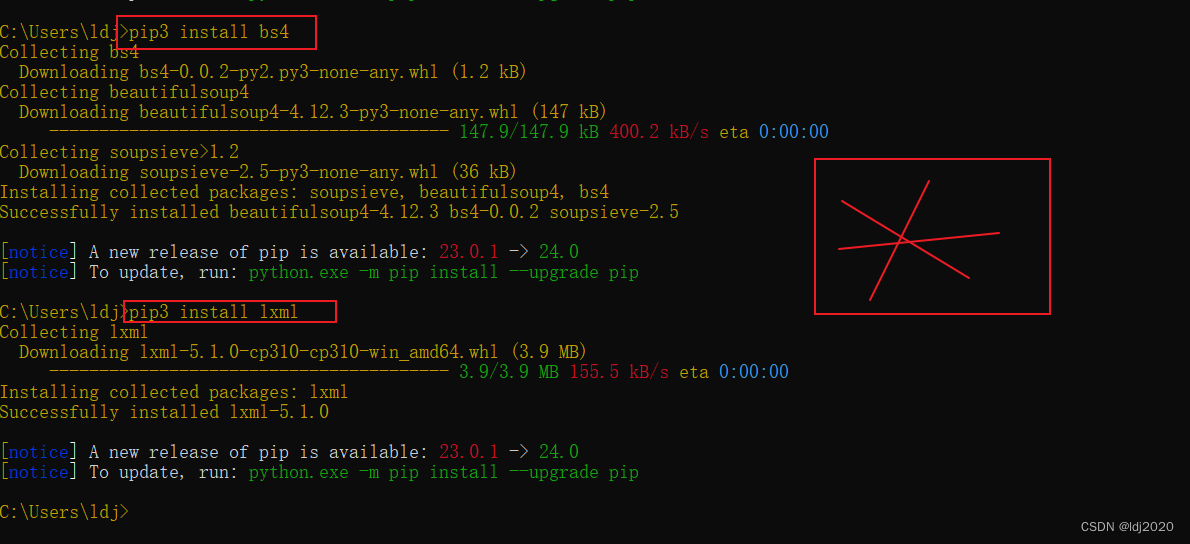

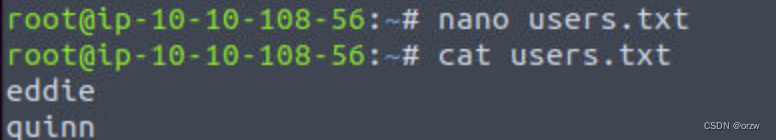

我们先准备一个users文件

这里重开了一次服务器,所以目标ip改了

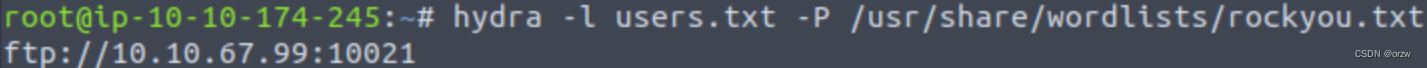

hydra -l users.txt -P /usr/share/wordlists/rockyou.txt ftp://10.10.67.99:10021

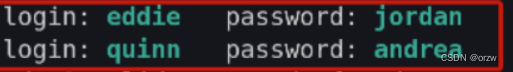

tryhackme服务器太慢了,这里就直接给答案了

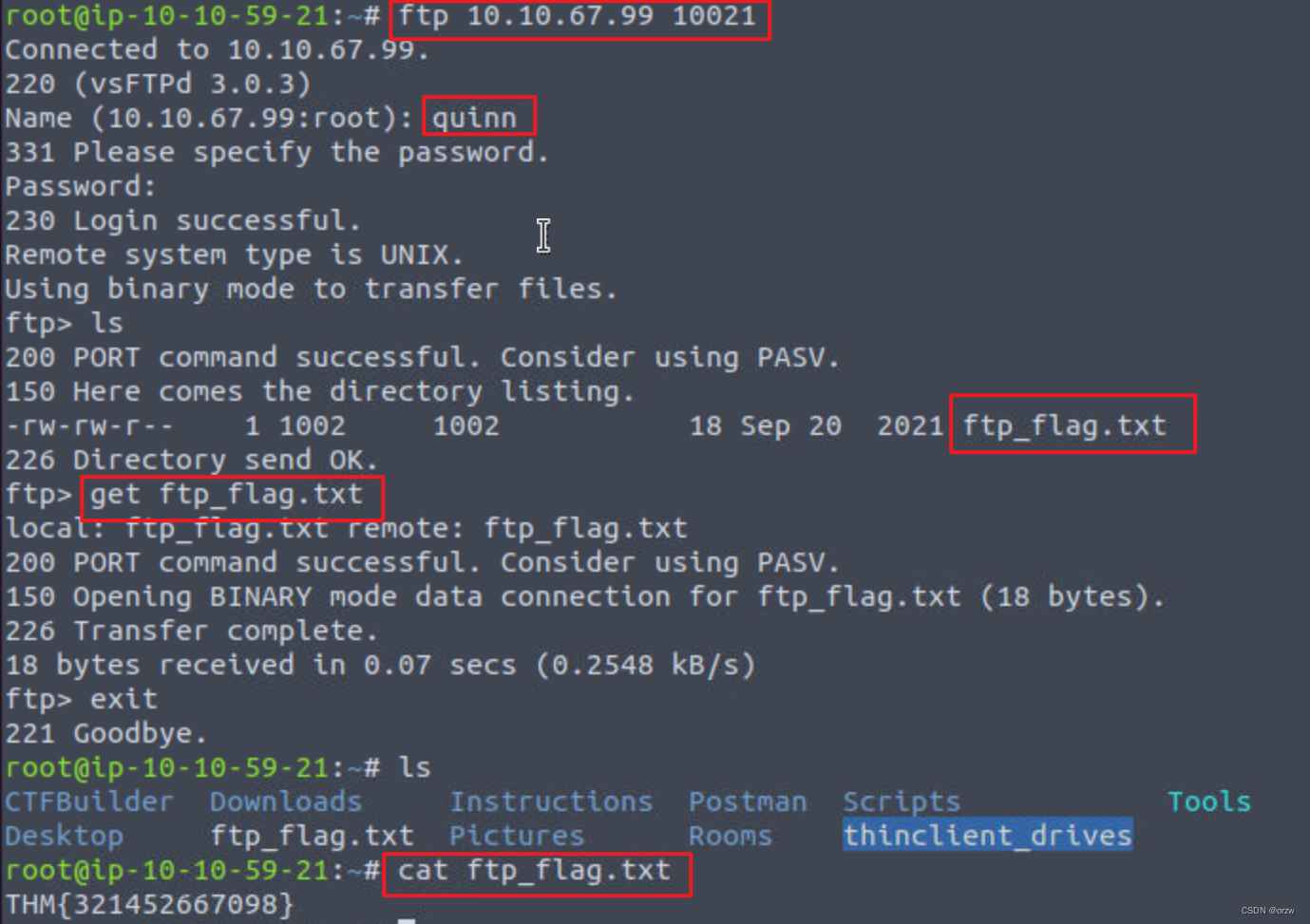

接下来就是登录ftp服务器

这里就不演示eddie,flag不在里面

ftp 10.10.67.99

quinn

andrea

ls

get ftp_flag.txt

exit

ls

cat ftp_flag.txt

flag:THM{321452667098}

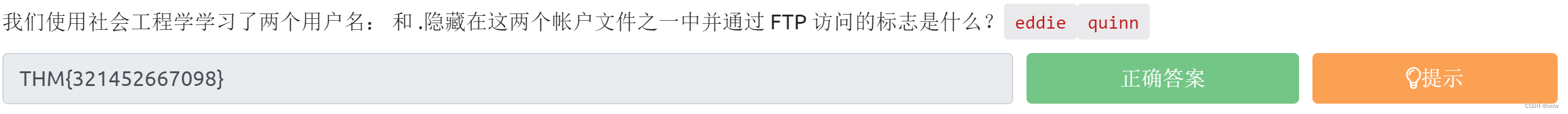

答题:

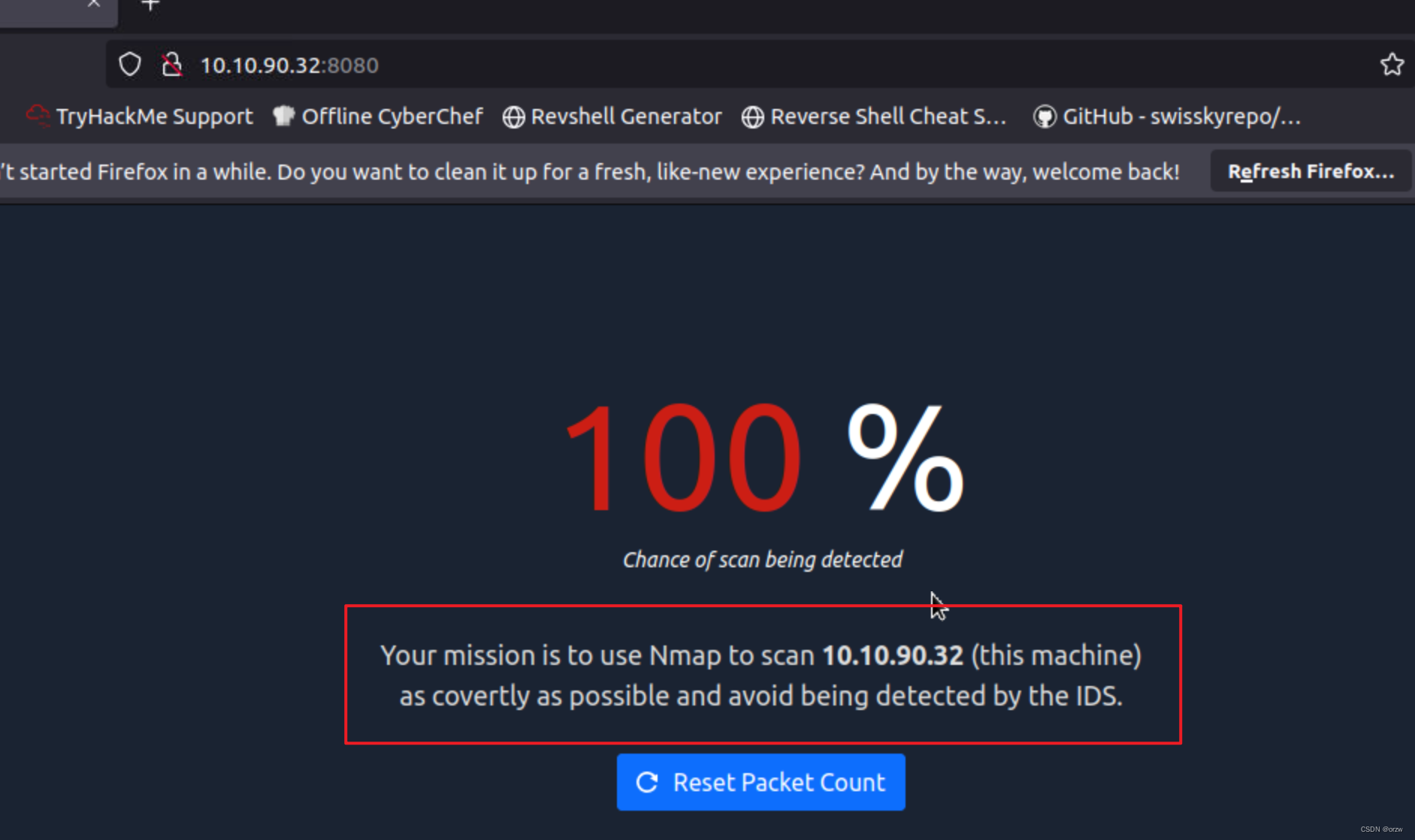

接下来我们先访问一下http://10.10.90.32:8080

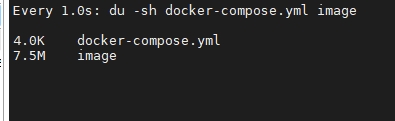

这里要求我们使用nmap扫描并且不被目标机器的IDS发现。

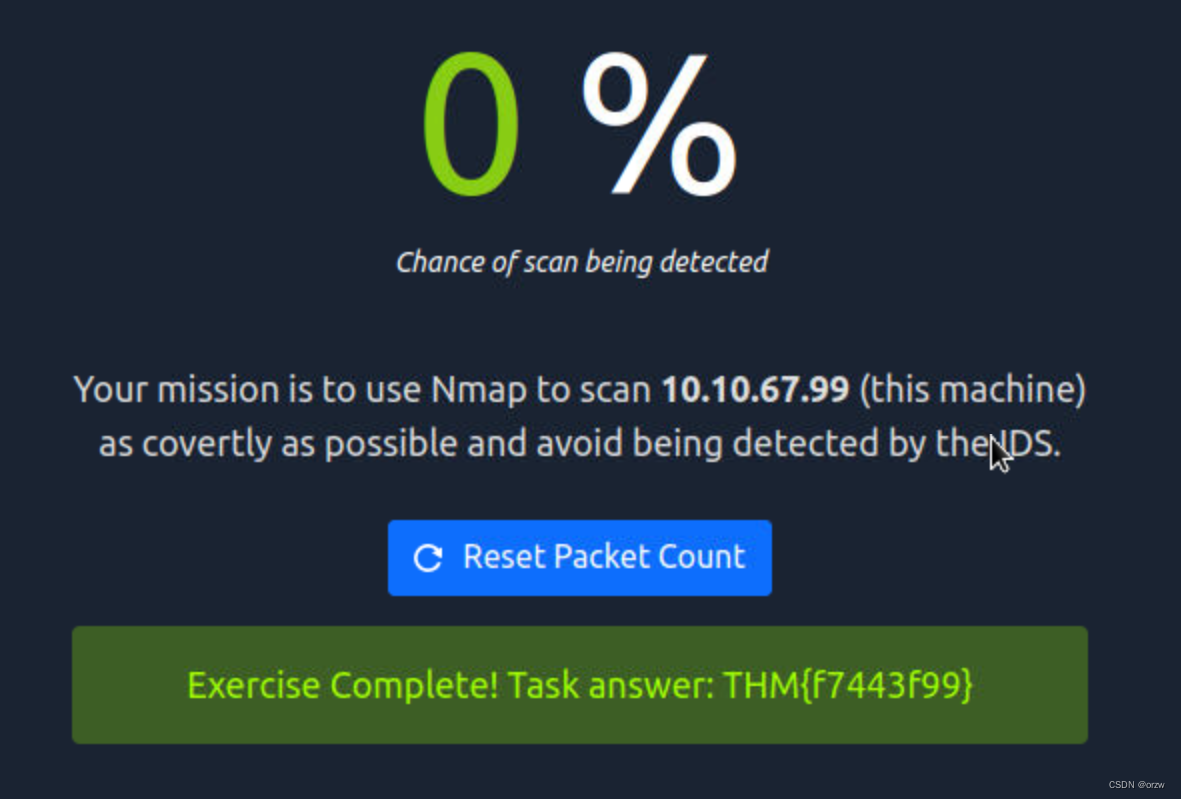

为避免 IDS 警报,也可以考虑使用 -T0 或 -T1

不过会很慢.........

这里使用Null扫描

nmap -sN 10.10.67.99

flag:THM{f7443f99}

答题: