目录

一. PAM认证

1.2 初识PAM

1.2.1 PAM及其作用

1.2.2 PAM认证原理

1.2.3 PAM认证的构成

1.2.4 PAM 认证类型

1.2.5 PAM 控制类型

二. limit

三. GRUB加密

/etc/grub.d目录

四. 暴力破解密码

五. 网络扫描--NMAP

六. 总结

一. PAM认证

1.2 初识PAM

PAM是Linux系统可插拔认证模块。

1.2.1 PAM及其作用

1)PAM是一种高效且灵活便利的用户级别认证方式,也是当前Linux服务器普遍使用的认证方式。

2)PAM提供了对所有服务进行认证的中央机制,适用于本地登录,远程登录,如:telnet,rlogin,fsh,ftp,点对点协议PPP,su等应用程序中,系统管理员通过PAM配置文件来制定不同应用程序的不同认证策略。

3)系统管理员通过PAM配置文件来制定不同应用程序的不同认证策略。

1.2.2 PAM认证原理

(1)PAM认证一般遵循这样的顺序:Service(服务)→PAM(配置文件)→pam_*.so。

(2)PAM认证首先需要确定哪一项服务,然后加载相应的PAM的配置文件(在/etc/pam.d中), 最后调用认证文件(在/lib/security下)进行安全认证。

(3)用户访问服务器的时候,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证。不同的应用程序所对应的PAM模块也是不同的。

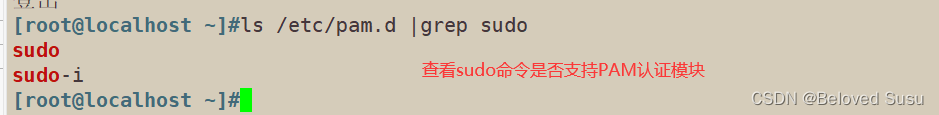

如果我想查看某个程序是否支持PAM认证,可以使用ls命令进行查看。如图所示:

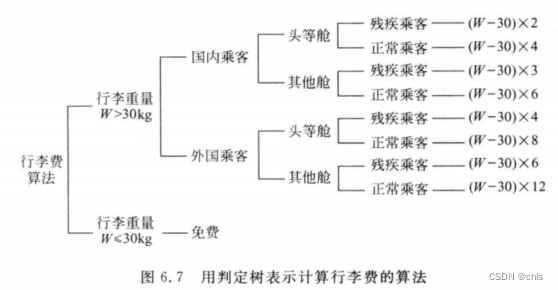

1.2.3 PAM认证的构成

每一行都是一个独立的认证过程;

每一行可以区分为三个字段:

认证类型

控制类型

PAM 模块及其参数

1.2.4 PAM 认证类型

认证管理(authentication management):接受用户名和密码,进而对该用户的密码进行认证;

帐户管理(account management):检查帐户是否被允许登录系统,帐号是否已经过 期,帐号的登录是否有时间段的限制等;

密码管理(password management):主要是用来修改用户的密码;

会话管理(session management):主要是提供对会话的管理和记账。

1.2.5 PAM 控制类型

控制类型也可以称做 Control Flags,用于PAM验证类型的返回结果

1)required 验证失败时仍然继续,但返回 Fail

2)requisite 验证失败则立即结束整个验证过程,返回 Fail

3)sufficient 验证成功则立即返回,不再继续,否则忽略结果并继续

4)optional 不用于验证,只是显示信息(通常用于 session 类型)

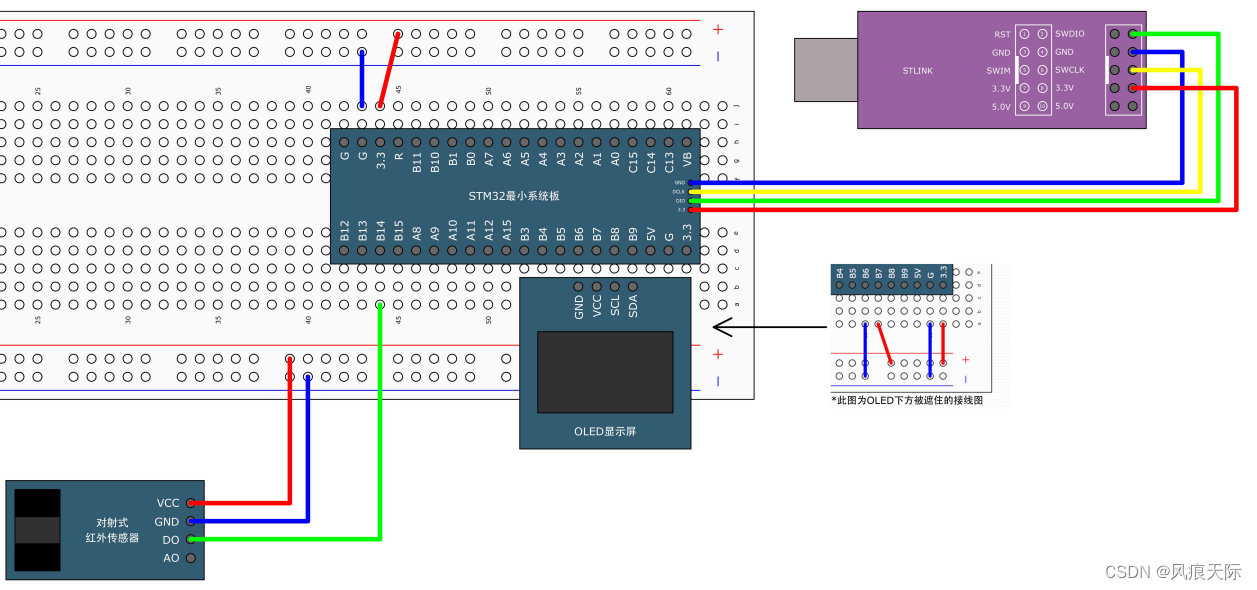

二. limit

功能:在用户级别实现对其可使用的资源的限制,例如:可打开的文件数量,可运行的进程数量,可用内存空间

修改限制的办法:

使用 ulimit 命令

ulimit是linux shell的内置命令,它具有一套参数集,用于对shell进程及其子进程进行资源限制。

ulimit的设定值是 per-process 的,也就是说,每个进程有自己的limits值。使用ulimit进行修改,立即生效。ulimit只影响shell进程及其子进程,用户登出后失效。当然可以在profile中加入ulimit的设置,变相的做到永久生效。(选项参考上图)。

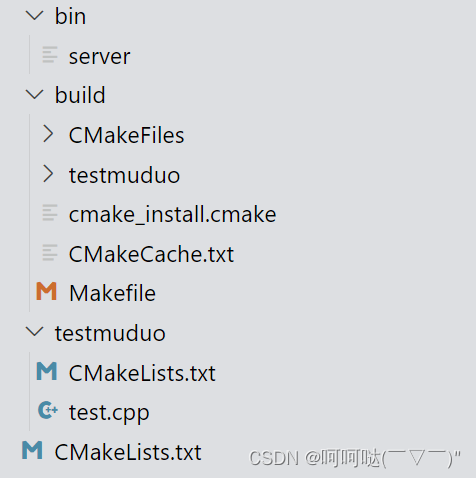

三. GRUB加密

/etc/grub.d目录

定义每个菜单项的所有脚本都存放在/etc/grub.d目录中,这些脚本的名称必须有两位的数字前缀,其目的是构建GRUB 2菜单时定义脚本的执行顺序以及相应菜单项的顺序,比如00_header文件首先被读取。

| 文件 | 描述 |

| 00_header | 设置grub默认参数 |

| 10_linux | 系统中存在多个linux版本 |

| 20_ppc_terminfo | 设置tty控制台 |

| 30_os_prober | 设置其他分区中的系统(硬盘中有多个操作系统时设置) |

| 40_custom和41_custom | 用户自定义的配置 |

由于GRUB 2负责引导linux系统,其作为系统中的第一道屏障的安全性非常重要,对GRUB 2进行加密可以实现安全性。

在默认情况下,GRUB 2对所有可以在物理上进入控制台的人都是可访问的。任何人都可以选择并编辑任意菜单项,并且可以直接访问GRUB命令行。要启用认真支持,必须将环境变量超级用户设置为一组用户名(可以使用空格、逗号、分号作为分隔符)这样就只允许超级用户使用GRUB命令行、编辑菜单项以及执行任意菜单项。

GRUB 2密码支持以下两种格式

-

明文密码:密码数据没有经过加密,安全性差

-

PBKDF2加密密码:密码经过PBKDF2哈希算法进行加密,在文件中存储的是加密后的密码数据,安全性较高。

先要使用grub2-mkpasswd-pbkdf2命令生成PBKDF2加密口令,然后在/etc/grub.d/00_header文件中添加超级用户和PBKDF2加密口令,最后使用grub2-mkconfig命令生成grub配置文件。

四. 暴力破解密码

弱口令检测一 -John the Ripper.

John the Ripper是一-款开源的密码破解工具,可使用密码字典(包含各种密码组合的列表文件)来进行暴力破解。

对于密码的暴力破解,字典文件很关键。只要字典文件足够完整,密码破解只是时间上的问题。

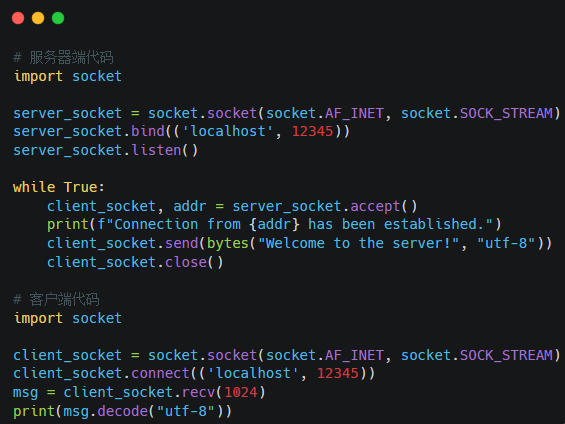

五. 网络扫描--NMAP

NMAP是一个强大的端口扫描类安全评测工具,支持ping扫描,多端口检测,OS识别等多种技术。使用NMAP定期扫描内部网络,可以找出网络中不可控的应用服务,及时关闭不安全的服务,减小安全风险。不过使用前记得需要安装。

NMAP的扫描程序位于/usr/bin/nmap下,使用时的基本命令格式如下:

nmap [扫描类型] [选项] <扫描目标...>

扫描目标可以是主机名,IP地址或网段等,多个目标以空格隔开;扫描类型决定着检测的方式,也直接影响到扫描的结果。

nmap命令常用的选项和描类型

| -p | 指定扫描的端口。 |

| -n | 禁用反向DNS解析(以加快扫描速度) ip转换成 域名 12222 2www.baidu.com |

| -sS | 断开连接;否则认为目标端口并未开放。 |

| -sT | TCP连接扫描,这是完整的TCP扫描方式(默认扫描类型),用来建立一个TCP连接,如果成功则认为目标端口正在监听服务,否则认为目标端口并未开放。 |

| -sF | TCP的FIN扫描,开放的端口会忽略这种数据包,关闭的端口会回应RST数据包。许多防火墙只对sYN数据包进行简单过滤,而忽略了其他形式的TCP攻击包。这种类型的扫描可间接检测防火墙的健壮性。 |

| -sU | UDP扫描,探测目标主机提供哪些UDP服务,UDP扫描的速度会比较慢。 |

| -sP | ICMP 扫描,类似于ping检测,快速判断目标主机是否存活,不做其他扫描。 |

| -P0 | 跳过ping检测, 这种方式认为所有的目标主机是存活的,当对方不响应ICMP请求时,使用这种方式可以避免因无法ping通而放弃扫描。 |

六. 总结

系统安全加固方案

- 1)设置复杂密码

- 2)设置密码策略

- 3)对密码强度进行设置

- 4) 对用户的登录次数进行限制

- 5)禁止root用户远程登录

- 6)更改ssh端口

- 7)安全组关闭没必要的端口

- 8)设置账户保存历史命令条数,超时时间

-

9)定期查看查看系统日志

-

10)定期备份数据