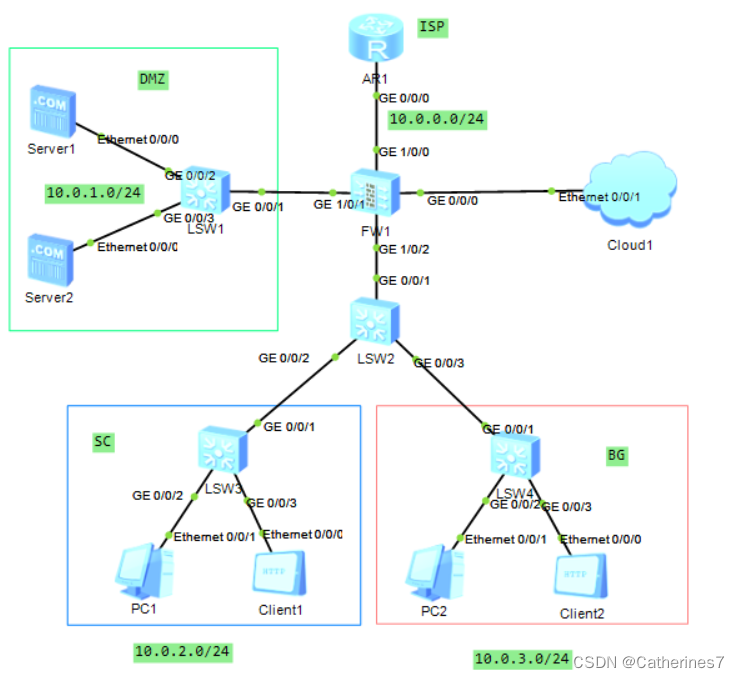

实验需求

拓扑如下

前期的配置如二层交换机和防火墙的配置就不再赘述

感兴趣的童鞋可以看上一篇博客

防火墙路由模式简易拓扑-CSDN博客

这里主要讲一讲安全策略,用户认证以及NAT策略的配置

配置实现

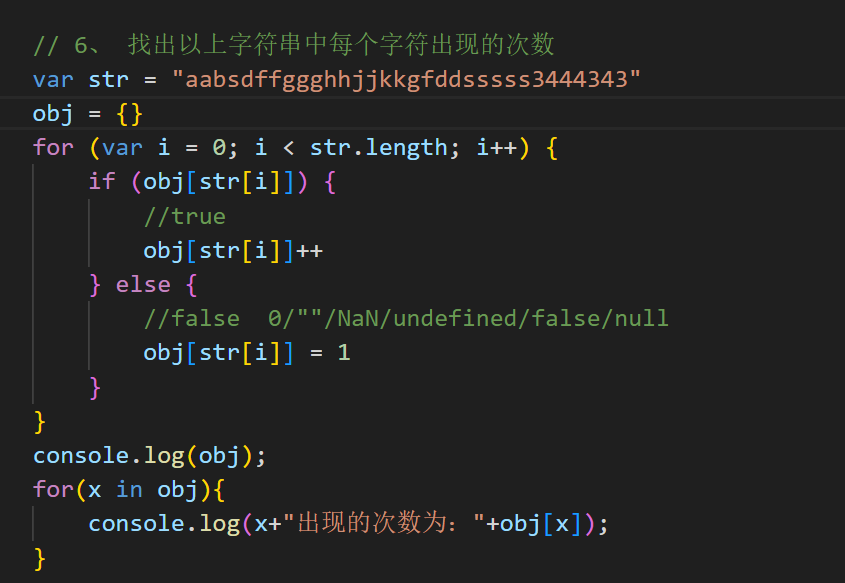

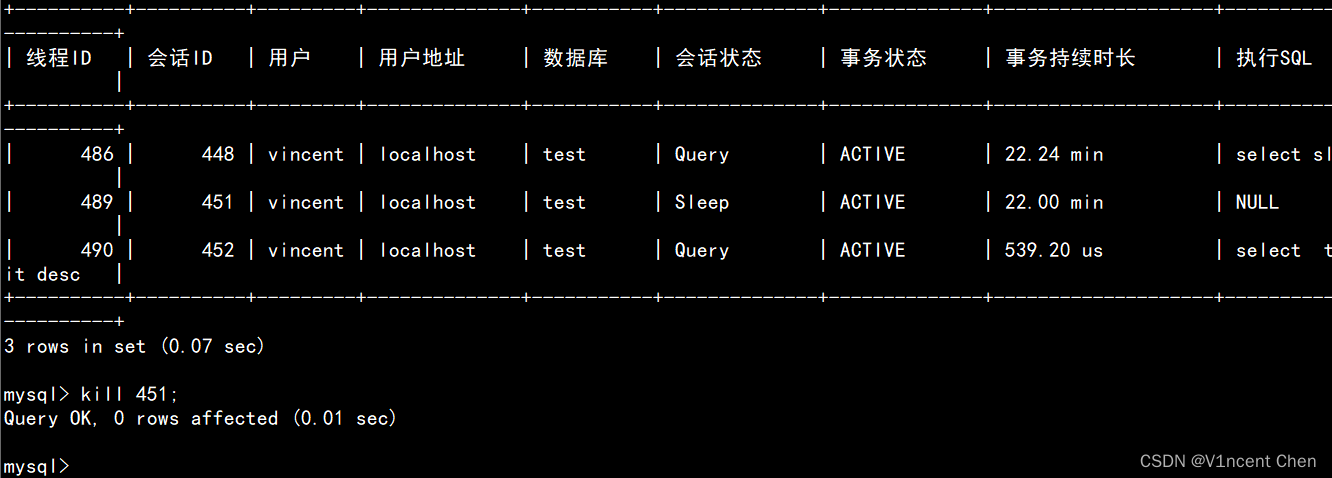

安全策略

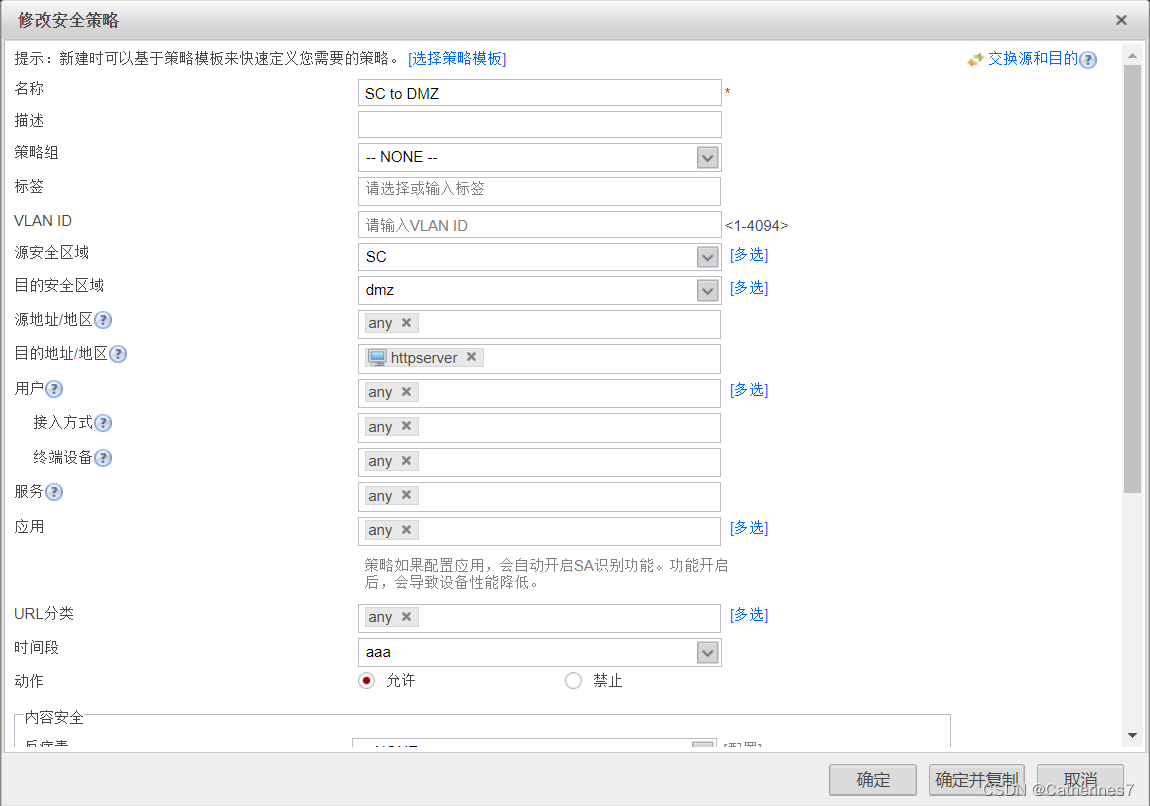

1.生产区在工作时间内可以访问DMZ区,仅可以访问http服务器

这里的源地址是整个生产区,目标地址是HTTP服务器地址,这里是10.0.1.10

所以安全策略可以这样配置

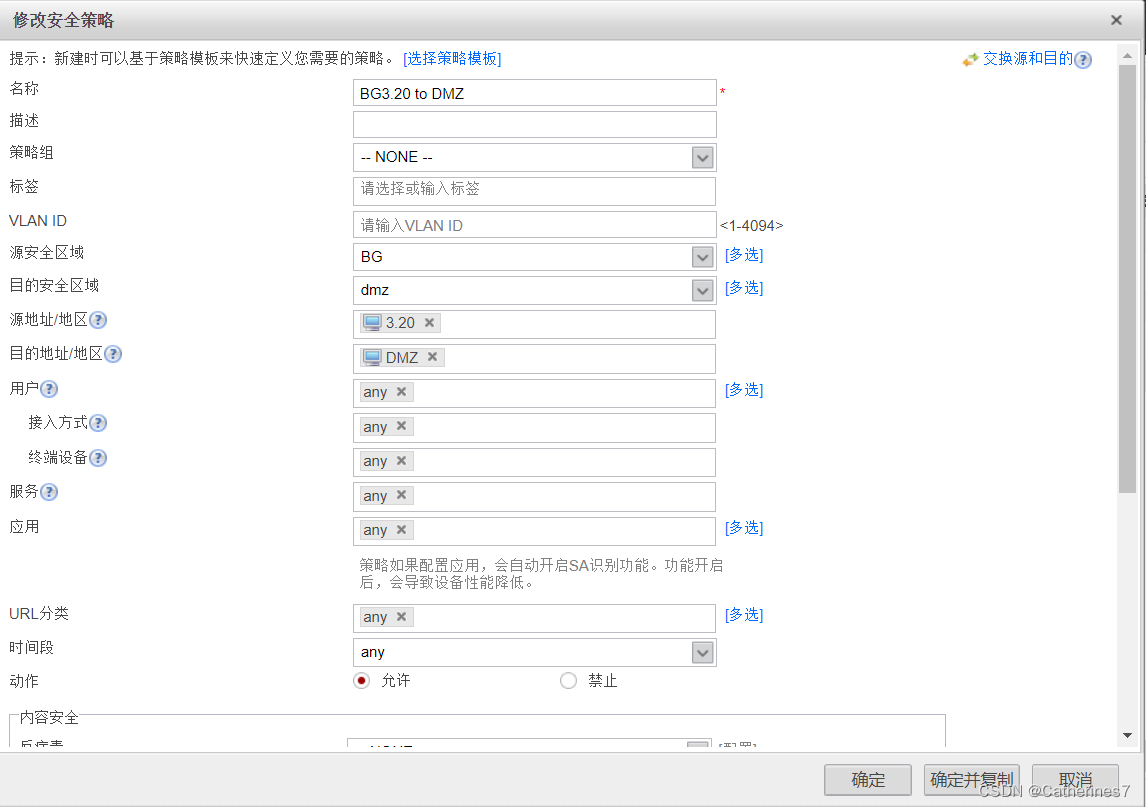

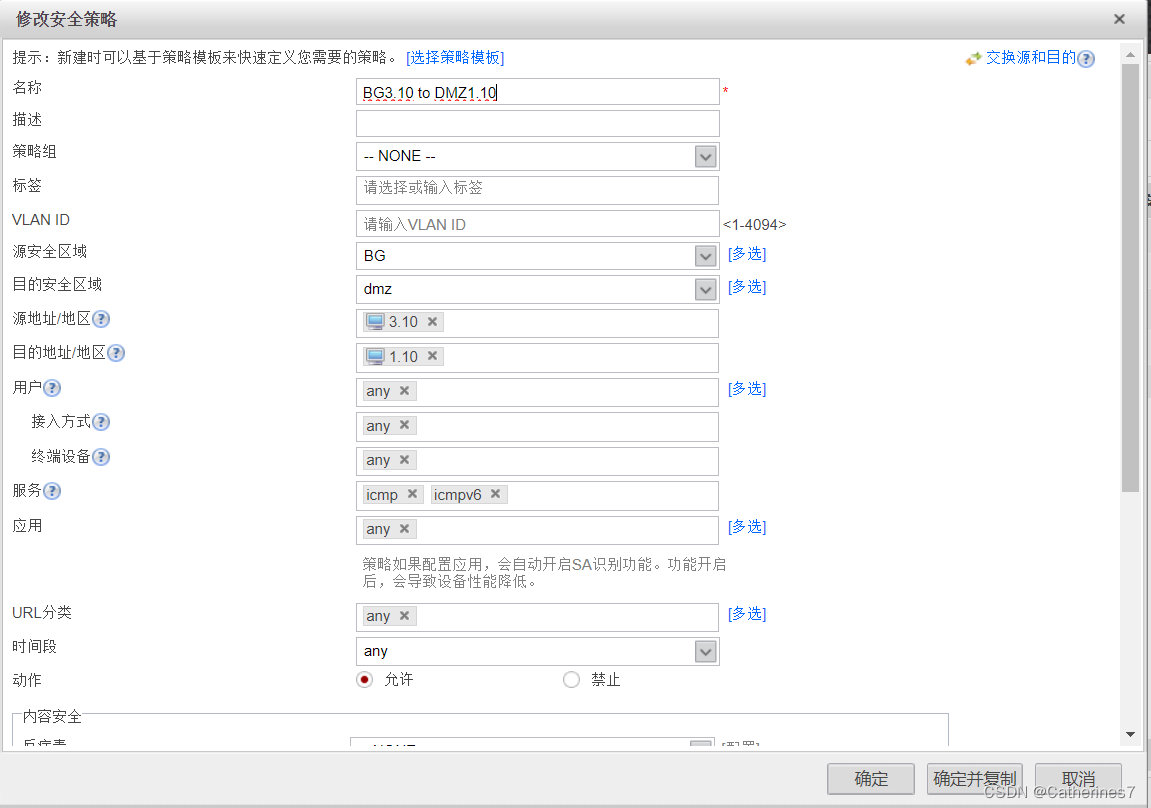

2.办公区全天可以访问服务器区,其中10.0.3.20可以访问FTP服务器和HTTP服务器,10.0.3.10仅可以ping通10.0.1.10

这里需要两条策略来实现

源地址办公区的10.0.3.20,目标地址是DMZ区的所有服务器

然后10.0.3.10仅可以ping通10.0.1.10,可以这样配置

源地址10.0.3.10,目标地址10.0.1.10,服务只允许icmp和icmpv6通过

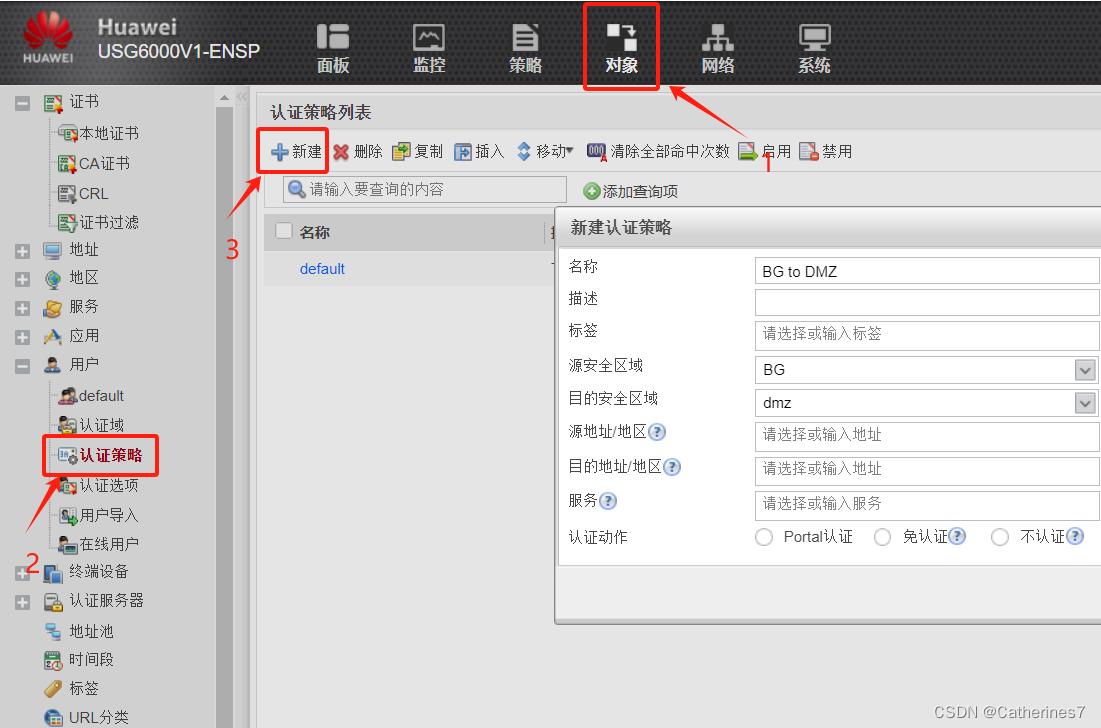

用户认证

办公区在访问服务器区时采用匿名认证的方式进行上网行为管理

说一下用户认证在哪配置

选择区域以及匿名认证

NAT策略

仅办公区可以访问公网

首先在ISP路由器上的g0/0/0接口配上ip,10.0.0.1,再配个环回当作公网,1.1.1.1

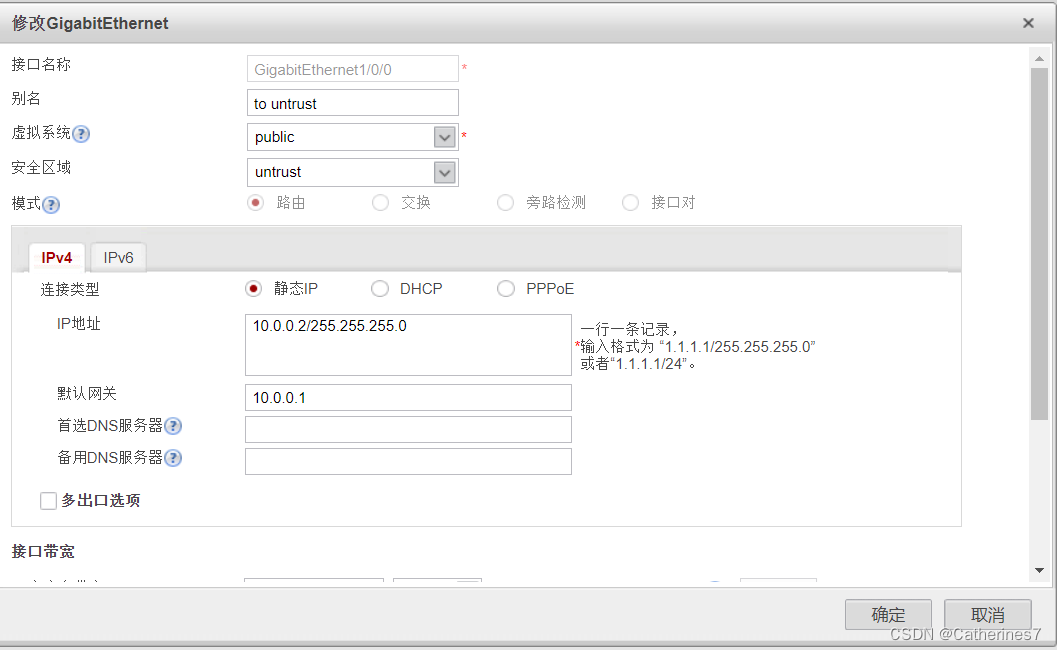

然后在防火墙出接口配置10.0.0.2,网关10.0.0.1,防火墙会自动生成一条下一跳为10.0.0.1的缺省

ip配置好以后就可以配置NAT策略了

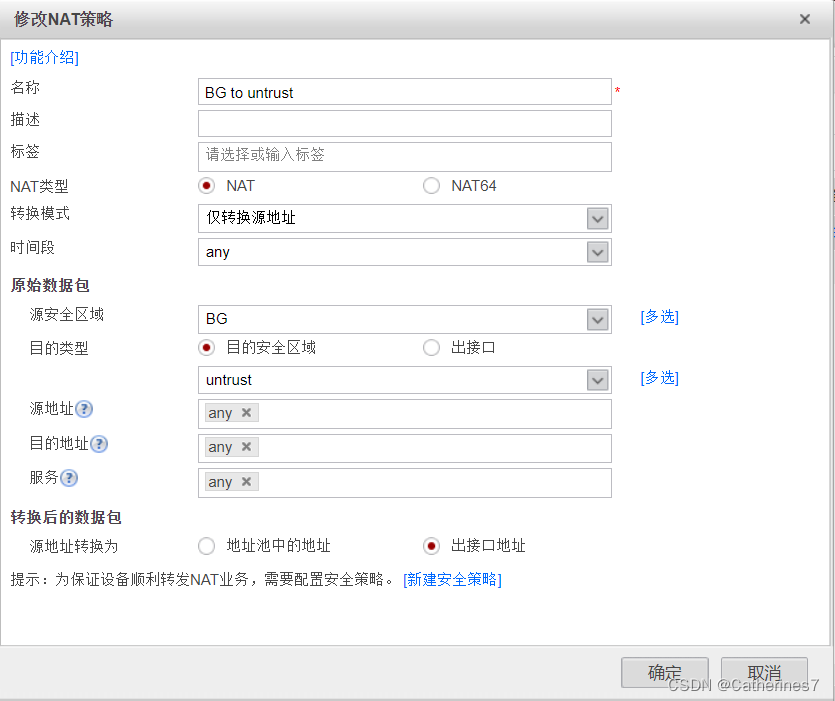

转换模式选择仅转换源地址,区域选择BG to untrust

然后源地址转换为出接口地址

然后配置就完成了

验证需求

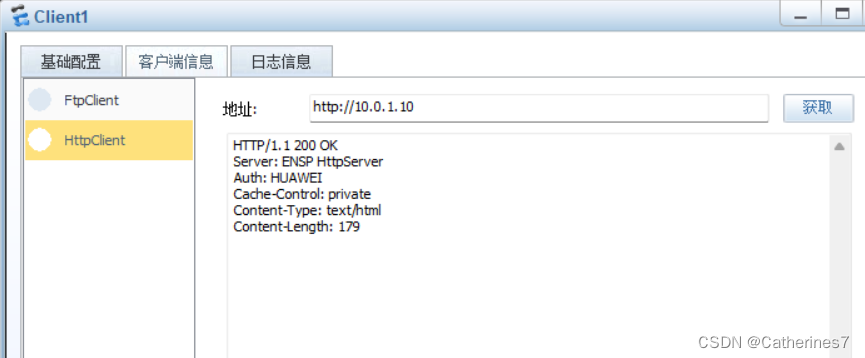

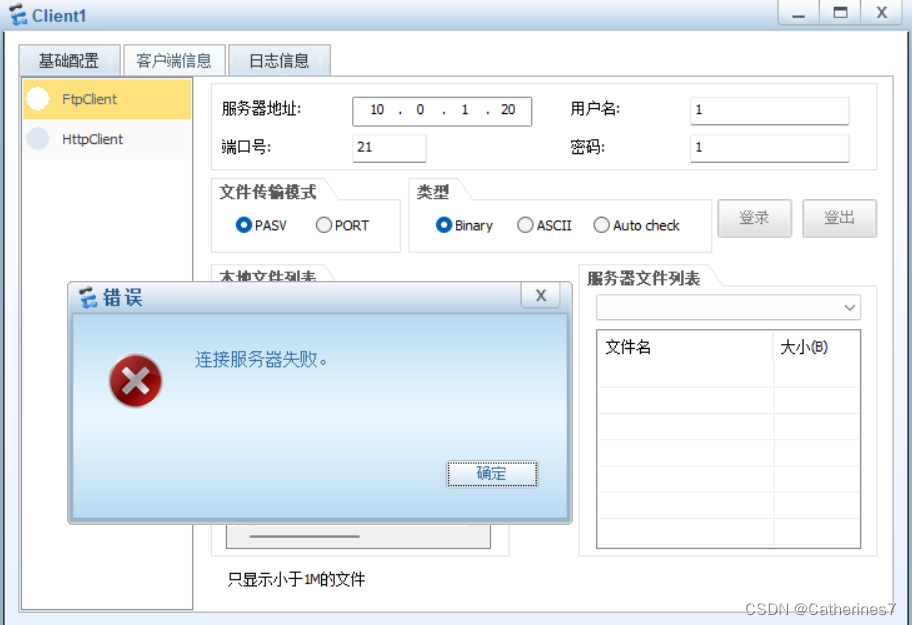

生产区只能访问HTTP服务器,不能访问FTP服务器

办公区全天可以访问服务器区,其中10.0.3.20可以访问FTP服务器和HTTP服务器,10.0.3.10仅可以ping通10.0.1.10

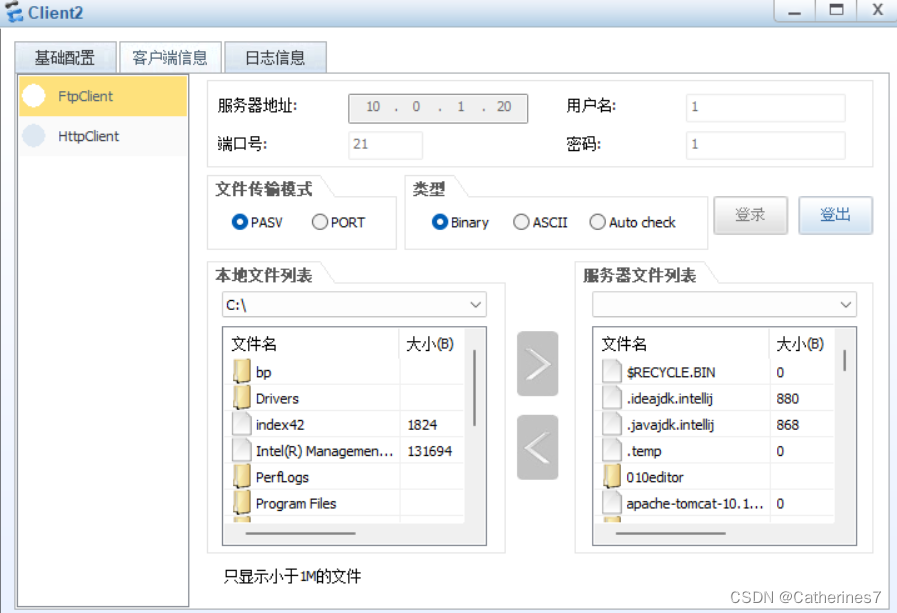

10.0.3.20可以访问FTP服务器和HTTP服务器

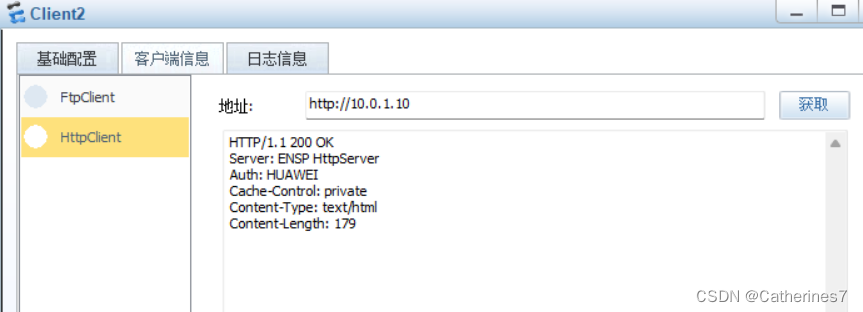

10.0.3.10仅可以ping通10.0.1.10

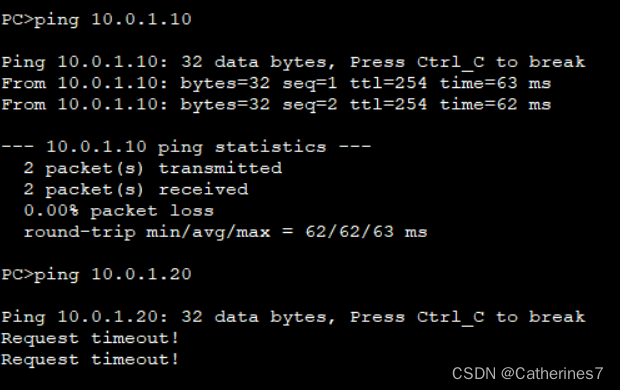

仅办公区可以访问公网

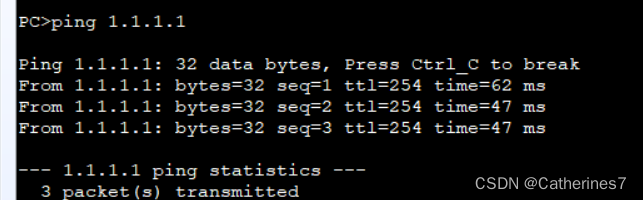

生产区访问公网失败

生产区访问公网失败