第七章网络管理

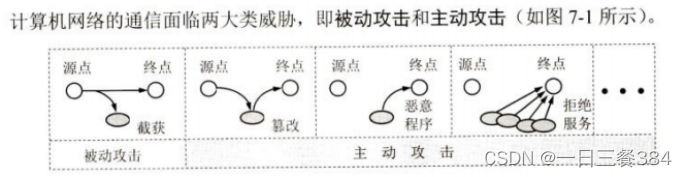

1.计算机网络面临的两大威胁?

恶意程序有:计算机病毒,计算机蠕虫,特洛伊木马,逻辑炸弹,后门入侵和流氓软件。

2.安全的计算机网络四个目标:

机密性,端点鉴别,信息的完整性,运行的安全性。

3.两大类密码体制?

对称密码体制与公钥密码体制。

4.鉴别和授权的区别?

5.描述数字签名的原理?

首先,发送者采用哈希函数对要传输的信息进行处理,生成一个唯一的固定长度的摘要。这个摘要在发送的文件中一并发送给接收者。

然后,发送者使用自己的私钥对摘要进行加密,形成数字签名,同时将被发送的信息和数字签名一同发送给接收者。

接收者使用发送者的公钥来解密数字签名,得到摘要。接着,接收者再次使用哈希函数对接收到的原始信息进行处理,生成一个摘要。接收者再对比这两个摘要,如果匹配则表明信息在传输过程中未被篡改,同时也能确认发送者身份。(chat)

6.几个安全协议?

网络层安全协议:IPsec IP安全协议

运输层安全协议:TLS 运输层安全协议 (SSL安全套接字层)

应用层安全协议:为电子邮件提供安全服务的协议PGP,PGP (Pretty Good Privacy)是Zimmermann于1995年开发的。它是一个完整的电子邮件安全软件包,包括加密、鉴别、电子签名和压缩等技术。

7.名词解释 防火墙什么意思?

防火墙(firewall)是一种特殊编程的路由器,安装在一个网点和网络的其余部分之间,目的是实施访问控制策略。作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的发生,尽可能降低这类安全威胁所带来的安全风险。

8.访问控制什么意思?

对接入网络的权限加以控制,并规定每个用户的接入权限。

9.防火墙的工作原理?

防.火墙(firewall)是一种特殊编程的路由器,安装在一个网点和网络的其余部分之间,目的是实施访问控制策略。这个访问控制策略是由使用防火墙的单位自行制定的。这种安全策略应当最适合本单位的需要。防火墙位于互联网和内部网络之间。互联网这边是防火墙的外面,而内部网络这边是防火墙的里面。一般都把防火墙里面的网络称为“可信的网络”(trusted network)R,而把防火墙外面的网络称为“不可信的网络”(untrusted network)。

第八章互联网的音频视频服务

1.RTSP协议?

实时流式协议。

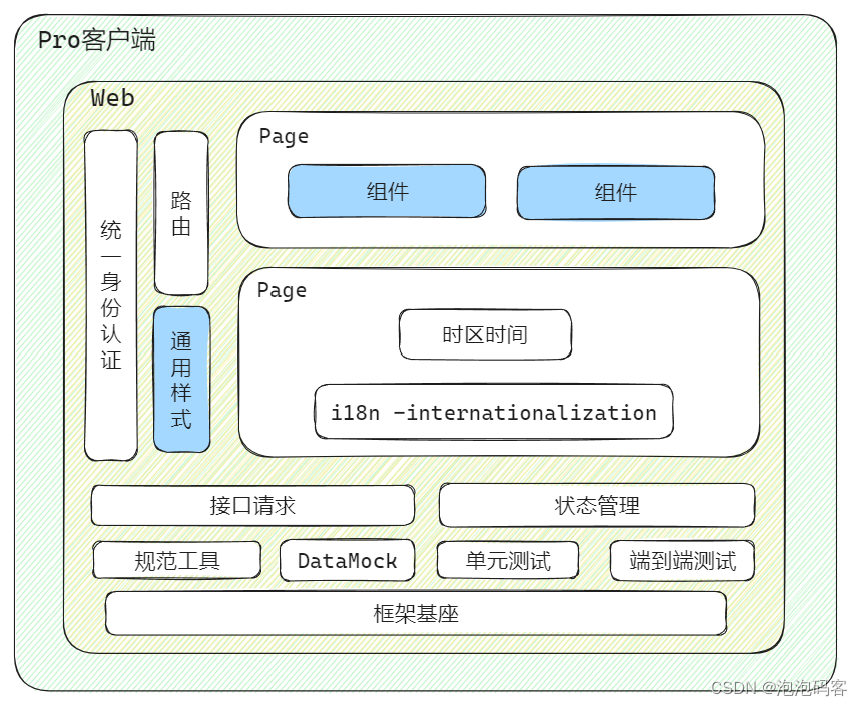

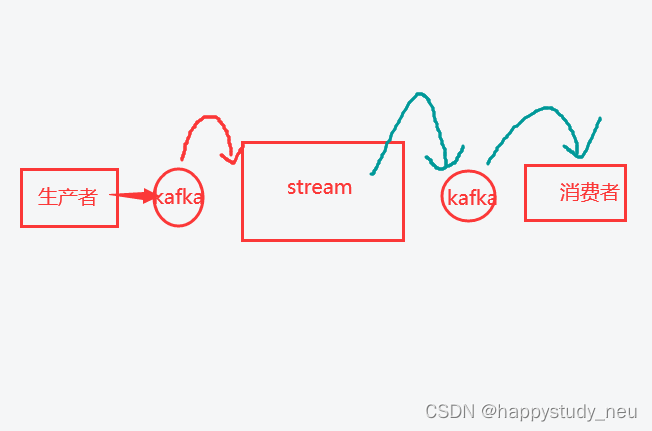

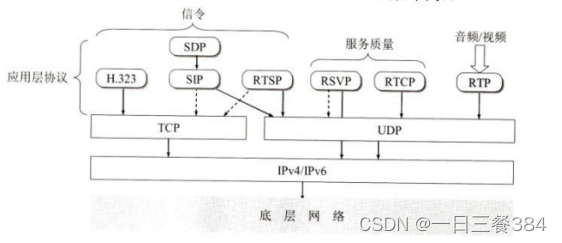

2.下面这个图要记忆一下。

3.RTCP?

实时运输控制协议。

4.SIP?

会话发起协议。

5.综合服务和区分服务的区别?

(1. 区分服务(Differentiated Services - DiffServ):

- DiffServ通过对数据流进行分类和处理来提供不同的服务质量。

- DiffServ利用网络中的边界路由器为数据包分类,可以在网络边界处实施简单而高效的处理,并且适用于大规模网络部署。

- DiffServ提供了一种相对简单、灵活和可扩展的方式,以便网络管理员可以根据特定的应用和流量需求来优化服务质量。

DiffServ更适合大规模网络,它强调简单和可扩展性;

(2. 综合服务(Integrated Services - IntServ):

- IntServ是一种为网络中的每个数据流提供端到端服务质量保障的方法。

- 对于每个需要特定服务质量的数据流,IntServ要求网络中的所有路由器和交换机维护有关其服务质量需求的状态信息,这会导致网络中的路由器和交换机需要消耗更多的资源来管理这些状态信息。

- IntServ通常适用于小型网络或对服务质量要求非常高的场景,但在大规模网络中可扩展性较差。

而IntServ更适合对服务质量要求极高的小规模网络,它着重于为每个数据流提供端到端的服务质量保障。

因此,DiffServ和IntServ的主要区别在于其实现服务质量的方式。

第九章无线网络和移动网络

1.无线局域网可以分为哪两大类?

无线局域网可分为两大类。第一类是有基础设施的,第二类是无基础设施的。

2.为什么无线局域网不能用CSMA/CD协议要用CSMA/CA协议?

我们知道,CSMA/CD有两个要点。一是发送前先检测信道,信道忙就不发送。二是边发送边检测信道,一发现碰撞就立即停止发送,并执行退避算法进行重传。因此偶尔发生的碰撞并不会使局域网的运行效率降低很多。无线局域网显然可以使用CSMA,但无法使用碰撞检测(由上述无线局域网特点(1)和(3)决定的),一旦开始发送数据,就一定把整个帧发送完毕;一旦发生碰撞,整个信道资源的浪费就比较严重。

为此,802.11局域网使用CSMA/CA协议”。CA表示 Collision Avoidance,是碰撞避免的意思,或者说,协议的设计是要尽量减少碰撞发生的概率。这点和使用有线连接的以太网有很大的区别。以太网当然不希望发生碰撞,但并不怕发生碰撞,因为碰撞的影响并不大。

3.无限个人区域网常见的?

蓝牙系统,Zig-bee(低速WPAN)

4.蜂窝网络1—5G的特征?

1G:使用模拟技术和传统的电路交换及频分多址 FDMA提供电话服务。这里的G表示Generation(代),。1G移动通信系统的手机相当笨重(俗称大哥大),且话音质量差。

2G:第二代(2G)蜂窝移动通信是基于数字技术的,其代表性体制就是欧洲提出的GSM系统。GSM包括基站子系统和网络子系统(常称为核心网)。

3G:引入了无限接入网的概念,3G中的核心网由GSM系统中GPRS核心网进行平滑演进(软件升级和部分硬件升级),3G蜂窝移动通信是以传输多媒体数据业务为主的通信系统,而且必须兼容2G的功能

4G:的特点就是取消了电路交换,无论传送数据还是传送话音,全部使用分组交换技术,或称为全网IP化。

5G:是第五代无线蜂窝技术,与以前的网络相比,它提供了更高的上传和下载速度、更一致的连接以及更高的容量。5G 比目前流行的 4G 网络更快、更可靠,并有可能改变我们使用互联网访问应用程序、社交网络和信息的方式。例如,需要非常可靠的高速数据连接的自动驾驶汽车、高级游戏应用程序和实时流媒体等技术将从 5G 连接中受益匪浅。