单点登录(SSO)是目前企业降本增效以及提升用户体验的主流选择方案。常规的单点登录指“登录一次,即可访问所有互相信任的应用,用户不再需要记住每一个应用的账号密码”,这有效解决了密码疲劳、登录效率等问题,但这仅仅是单点登录的第一步。一个卓越单点登录解决方案不应局限于仅解决上述问题,而是既可以覆盖当下需求,同时也能满足企业未来的发展需求,本文将带领你了解卓越的单点登录解决方案需要具备的 8 个要素:

01 支持灵活配置的用户体验

用户体验是产品的试金石,好的用户体验会让用户持续挖掘产品的价值。卓越的单点登录(SSO)解决方案应该易于使用和管理,在不牺牲安全性和用户体验的前提下,为用户提供安全、便捷的登录访问体验。同时对于企业来说,单点登录(SSO)解决方案应该具备灵活的功能配置和定制化的用户界面等。包括但不仅限于:

(1)灵活配置的登录流程

单点登录(SSO)解决方案在用户侧应简化用户登录流程,同时允许用户使用多种登录或身份验证方式来访问账户和应用软件,这可以节省用户的登录时间、提升用户体验以及降低相关的登录安全风险。在 ToC 场景下帮助企业提升用户的留存率,在 ToE 场景下提升员工工作效率。

同时,在管理侧支持企业快速灵活的配置用户登录流程,允许企业一键配置多种认证或登录方式(包括:多因素认证、广泛的社会化登录等),这可以极大节省企业 IT 人员的工作量,使得企业可以更专注于为客户提供价值的核心业务上。

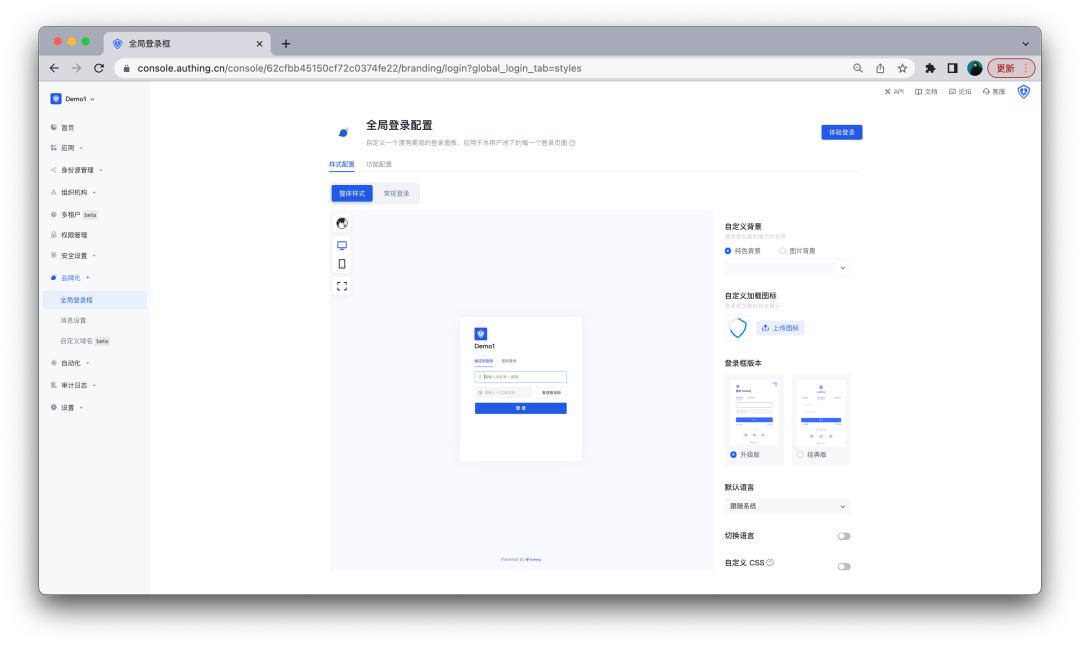

(2)可定制化的用户界面

单点登录(SSO)解决方案应该提供可定制化的用户界面,来满足企业品牌化的需要以及为用户提供更符合企业品牌价值的登录体验。

单点登录方案提供商还会提供快速配置的登录组件,帮助开发者避免重复开发(包括底层的认证实现细节以及繁琐的 UI 开发)的无效劳动,同时也能帮助企业快速上线安全、跨平台的统一登录表单。以及支持所有的主流框架,以便开发者可以快速将其嵌入到你的应用程序中。

(3)支持多语言适配

单点登录(SSO)解决方案应提供多种语言适配,来支持企业满足不同场景的业务需求,保障用户的访问体验。

02 你能想到的所有常见应用集合

企业选择自建单点登录系统后,还需逐一集成需要单点登录的应用,而随着企业数字化程度越高,越来越多应用需要被集成到单点登录系统中,这不仅考验自建的单点登录系统的拓展性和可靠性,还对 IT 部门工作量是个巨大的挑战。

单点登录解决方案会预先集成满足企业未来发展需要的应用程序,并能根据市场发展同步更新应用目录,例如AuthingAPN(应用网络)预先集成了2000+市面常见的应用软件,来帮助企业快速集成所需应用,最大限度节省了企业的集成成本,管理员仅需花费几分钟即可快速配置所需应用。同时 Authing 还支持快速接入企业自建应用,极大程度节省企业的 IT 资源。

03 易拓展和高可靠性

易拓展性指随着企业的发展和需求的变化,单点登录(SSO)解决方案可以随时满足新的应用程序和服务的快速集成,而无需进行额外的配置和开发工作,这不仅能节省企业的资源和时间,同时能确保用户可以即时访问最新的应用服务。单点登录(SSO)解决方案应该支持所有的标准协议(包括OAuth2、OIDC、SAML、LDAP等)来满足不同应用的集成需要,以及具备表单代填能力来应对不支持标准协议的应用集成。

高可靠性指单点登录(SSO)解决方案需要具备高速弹性扩容和毫秒级别的读写性能来保障高并发情况下系统的稳定性,企业或者开发者无需担心突如其来系统宕机或性能下降。高可靠性的单点登录(SSO)解决方案可以不间断的满足企业的不断变化的需求。

04 完善的安全策略

单点登录(SSO)解决方案应具备一套完善的安全策略,在不损失用户体验的前提下,确保企业可以安全高效地管理用户身份。完善的安全策略包括但不仅限于:

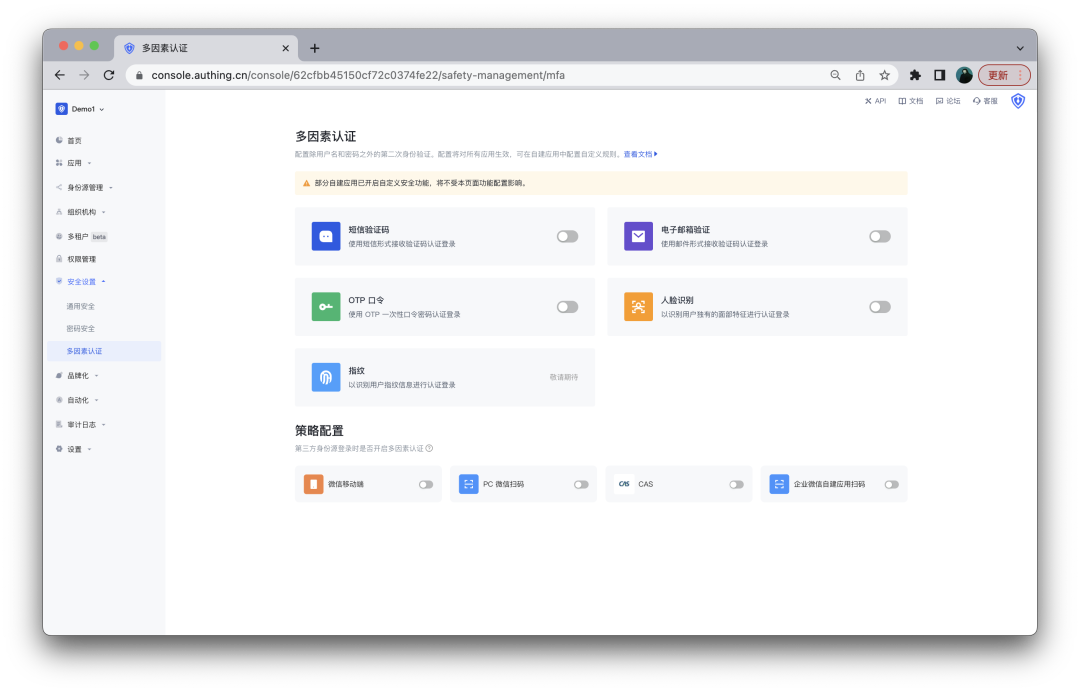

(1)自适应多因素认证

企业可以在单点登录的基础上同步部署自适应多因素认证方式,自适应多因素认证较于传统多因素认证 MFA,能够根据当前安全状况,选择应用不同的 MFA 方式(包括:短信、邮箱、OTP 口令、人脸识别、指纹识别认证等),在保障安全的同时兼顾用户体验。自适应多因素认证 MFA 提供了更加灵活和智能的验证策略。

(2)密码策略

-

自定义密码强度:管理员可以通过设置用户登录密码强度检验,当用户注册、重置、修改密码时检测密码强度,不符合强度时,引导用户进行密码更换。

-

密码轮换策略:管理员可以设置强制修改密码的周期、密码到期提醒、密码不可重复周期等策略,来保障用户的密码安全。

-

自定义密码加密:企业的运维人员可以根据组织安全需要,将自有的密码加密算法上传至控制台,通过「自定义密码加密方法」来兼容历史系统的用户密码摘要加密逻辑,做到和原有系统密码策略完美兼容。

(3)加密传输与存储

单点登录(SSO)解决方案支持使用加密通信来保护登录信息和其他敏感数据在用户设备和身份验证服务器之间的传输。数据存储使用 AES-256 算法加密,数据通过 SSL/TLS 协议加密传输,2048 位 RSA 密钥,使用 KMS 管理密钥,密钥定期轮换,一次一密高安全保证。同时还支持多副本冗余存储与定时全量备份。

05 可视化的安全审计功能

完善的审计功能是指单点登录(SSO)解决方案能够实时跟踪和记录用户行为,并为管理员提供可视化的“谁在何时何地访问了哪个应用,做了哪些动作”等相关信息。

这可以帮助企业监控用户访问、检测和防止未经授权的访问,并提供详细的审计日志。从而保障企业的安全与合规。完善的审计功能包括但不仅限于:

(1)详细的用户行为日志

单点登录(SSO)解决方案应提供详细的用户行为日志,为管理员提供“谁在何时何地访问了哪个应用,做了哪些动作”等相关信息。管理员可以通过监控用户访问行为从而识别潜在的安全隐患。

(2)支持不同类型的审计

单点登录(SSO)解决方案应该支持不同类型的审计,包括访问审计、认证审计和授权审计,允许管理员全方位监听用户行为,并可以根据企业的特定需求定制审计功能。

(3)便捷友好的管理界面

单点登录(SSO)解决方案应提供便捷友好的用户界面,帮助管理员能够轻松查询和分析审计信息,从而减少运维人员的工作量。

06 开箱即用,快速部署的能力

企业在购买 SaaS 服务后,通常无法避免冗长的交付周期,这无疑会增加投入时间和成本,对于临近上线的产品来说,远水更是解不了近火。

这时拥有开箱即用、快速部署的能力在当下环境中极为重要。除了上文所述的预集成的应用网络(APN)外, 开发者可以通过 Authing 提供的单点登录 SDK,仅需两行代码即可快速集成至内部系统。

07 适应未来的产品力和创新力

复杂的安全环境挑战和激烈的市场竞争,促使你需要一个能满足现阶段需求和防患未然的解决方案,这不仅要求身份管理服务商具备应对你当下问题的最佳解决方案,也需要有足够的创新力来保证未来你的业务有足够的竞争力。因此你需要将复杂的身份管理交给专业的人来做,来保障你的需求持续被满足,这样你的企业就可以把节省的时间投入到向客户交付价值的核心能力上。

08 被市场认可的产品

企业选择一个身份管理服务商不仅应当考量产品力和创新力,同时应该考量该产品是否被市场认可,它能直观反映该解决方案是否能真正解决大家的问题。作为国内唯一以开发者为中心的 IDaaS 产品,Authing 以极致的产品服务和创新理念,目前已经服务了包括可口可乐、招商银行、三星集团、中国石油、大众汽车、海底捞在内的 30000+ 企业和开发者。