打靶思路

资产发现

主机发现

服务发现(端口、服务、组件、版本)

漏洞发现(获取权限)

21端口/FTP服务

组件漏洞

口令漏洞

80端口/HTTP服务

组件漏洞

URL漏洞(目录、文件)

7080端口/HTTPS服务

组件漏洞

URL漏洞(目录、文件)

7601端口/HTTP服务

组件漏洞

URL漏洞(目录、文件)

提升权限

seppuku用户

sudo

suid

cron

内核提权

信息收集

samurai用户

sudo

suid

cron

内核提权

信息收集

tanto用户

sudo

suid

cron

内核提权

信息收集

配合samurai用户

1、资产发现

1.1、主机发现

本次靶场SEPPUKU[1]指定IP,不涉及主机发现过程。

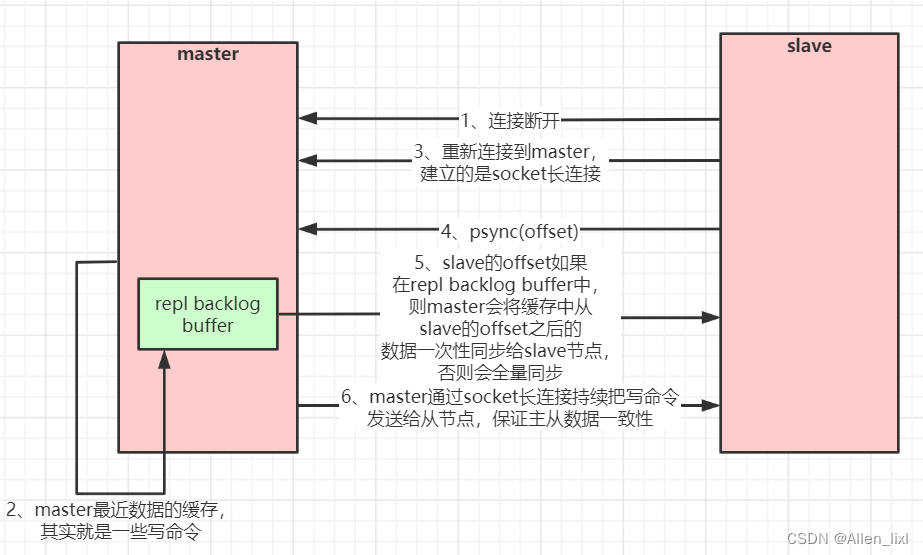

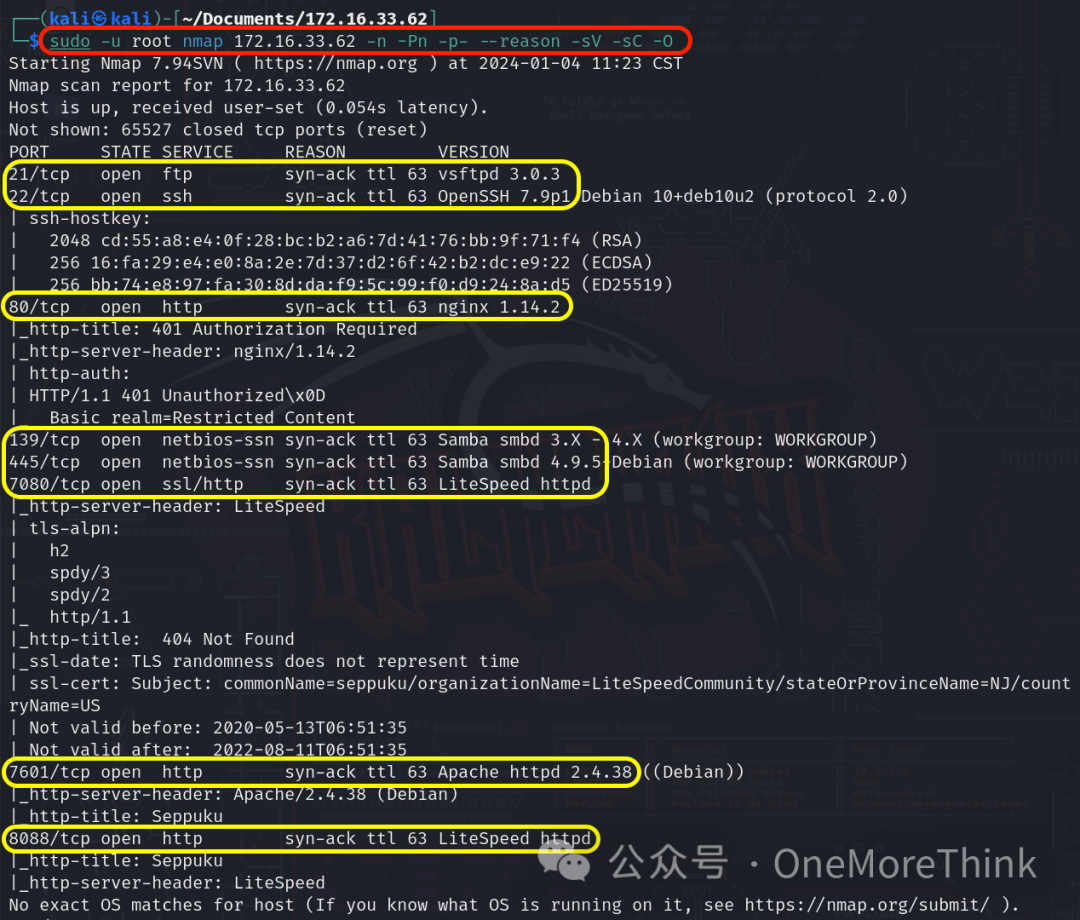

1.2、服务发现(端口、服务、组件、版本)

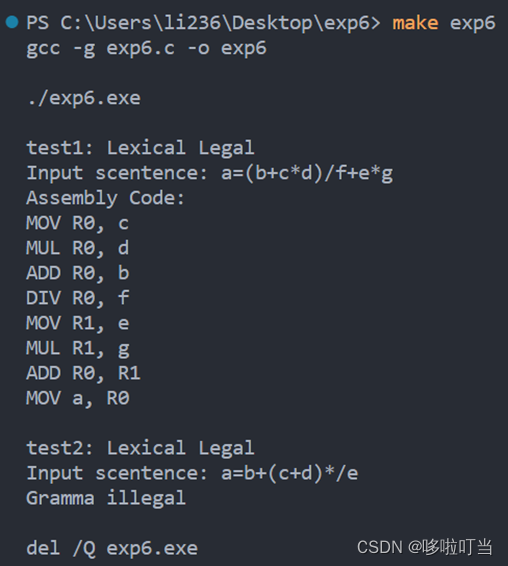

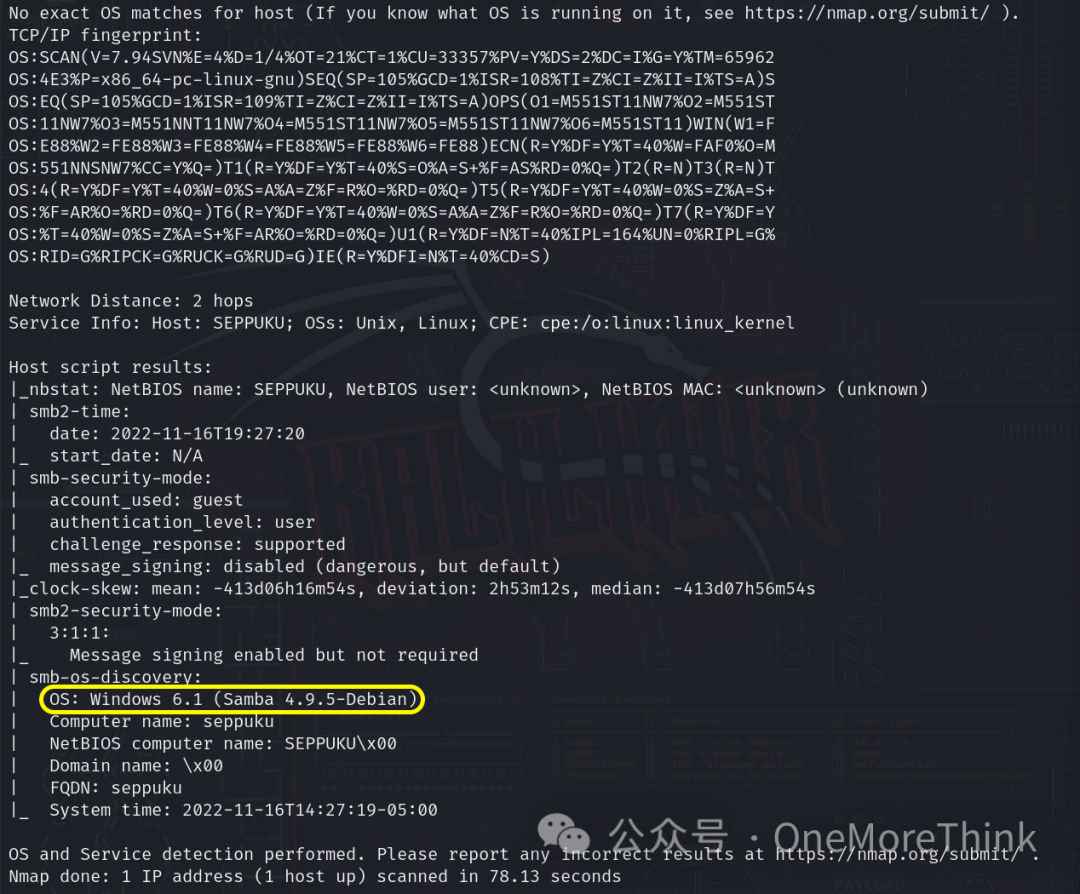

使用命令sudo -u root nmap 172.16.33.62 -n -Pn -p- --reason -sV -sC -O,发现主机开放的端口、提供的服务、使用的组件、组件的版本。

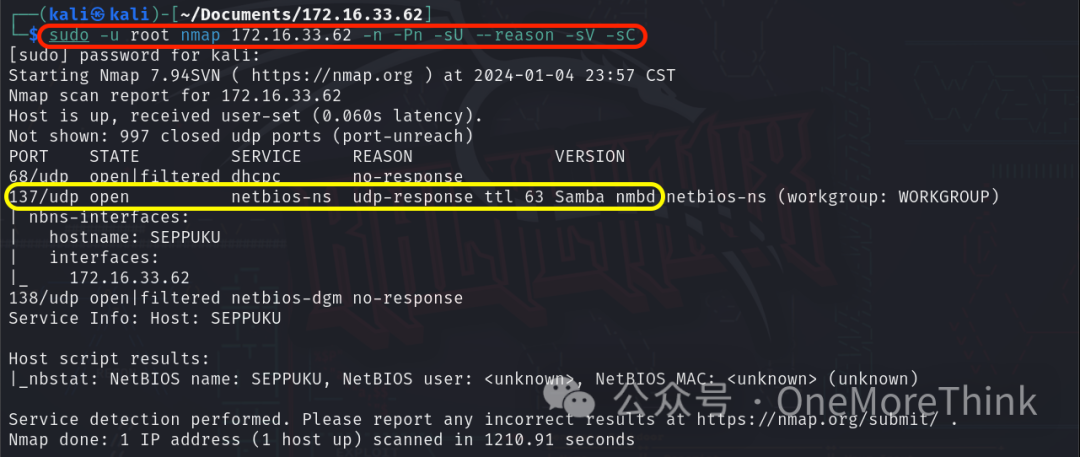

使用命令sudo -u root nmap 172.16.33.62 -n -Pn -sU –reason -sV -sC,发现主机开放的端口、提供的服务、使用的组件、组件的版本。

最终整理如下:

开放的端口 | 提供的服务 | 使用的组件 | 组件的版本 |

21/tcp | ftp | vsftpd | 3.0.3 |

22/tcp | ssh | OpenSSH | 7.9p1 |

80/tcp | http | nginx | 1.14.2 |

137/udp | netbios-ns | Samba nmbd | ? |

139/tcp | netbios-ssn | Samba smbd | 3.X - 4.X |

445/tcp | netbios-ssn | Samba smbd | 4.9.5 |

7080/tcp | ssl/http | LiteSpeed httpd | ? |

7601/tcp | http | Apache httpd | 2.4.38 |

8088/tcp | http | LiteSpeed httpd | ? |

- | os | Windows | 6.1 |

2、漏洞发现(获取权限)

主机开放9个端口,可分为4类,按靶场常见漏洞的高频高危排序是:

文件存储类:21端口;

Web应用类:80端口、7080端口、7601端口、8088端口;

文件共享类:137端口、139端口、445端口;

运维管理类:22端口。

这个排序不同于实战,实战排序是1-4-3-2,即优先检查非Web应用类,因为他们一般不会暴露到互联网中,存问的漏洞的利用难度更低、影响危害更大。

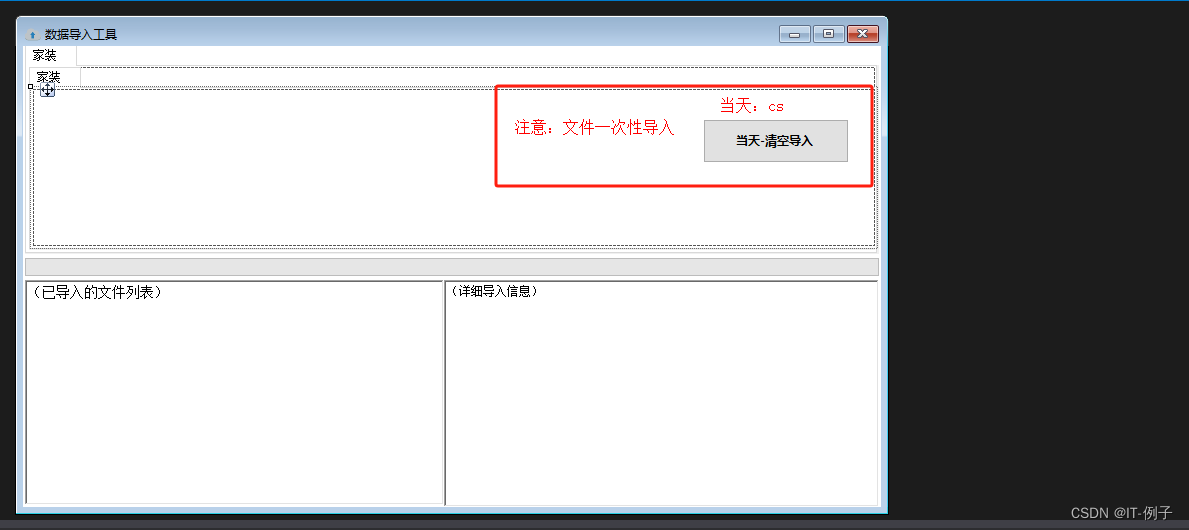

2.1、21端口/FTP服务

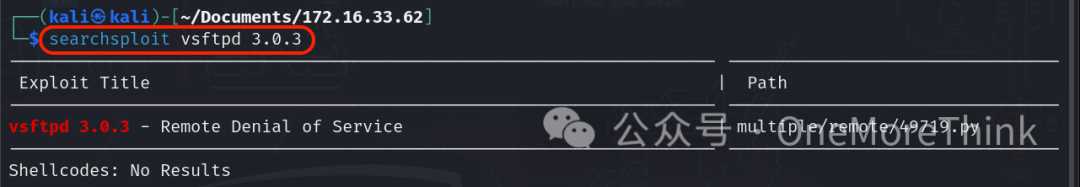

2.1.1、组件漏洞

使用命令searchsploit vsftpd 3.0.3,未发现组件vsftpd 3.0.3的Nday漏洞。

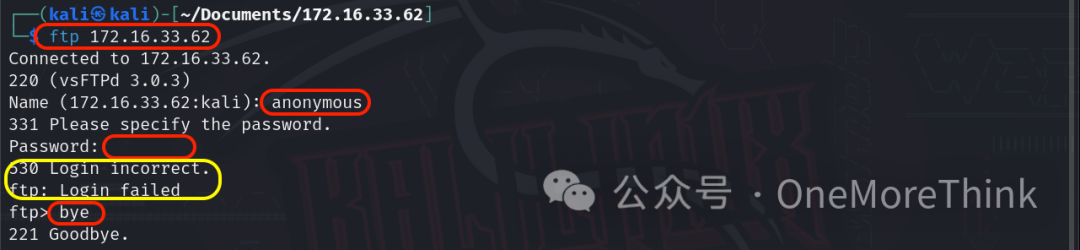

2.1.2、口令漏洞

使用命令ftp 172.16.33.62连接FTP服务,使用匿名账号anonymous和空口令登录,结果登录失败,然后使用命令bye退出FTP服务。

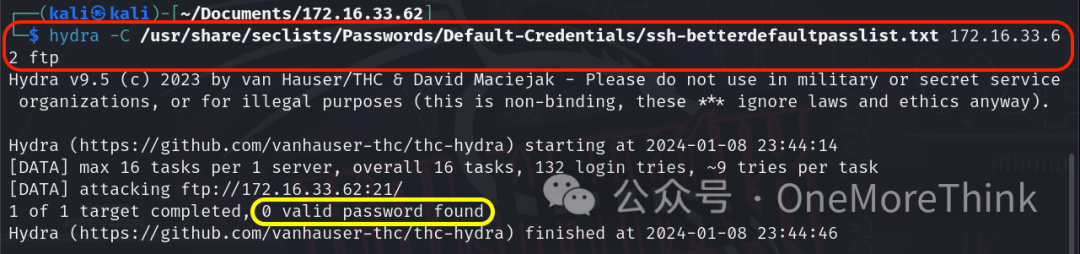

使用命令hydra -C /usr/share/seclists/Passwords/Default-Credentials/ssh-betterdefaultpasslist.txt 172.16.33.62 ftp爆破FTP服务,但是失败了。

2.2、80端口/HTTP服务

2.2.1、组件漏洞

0x01、Web中间件

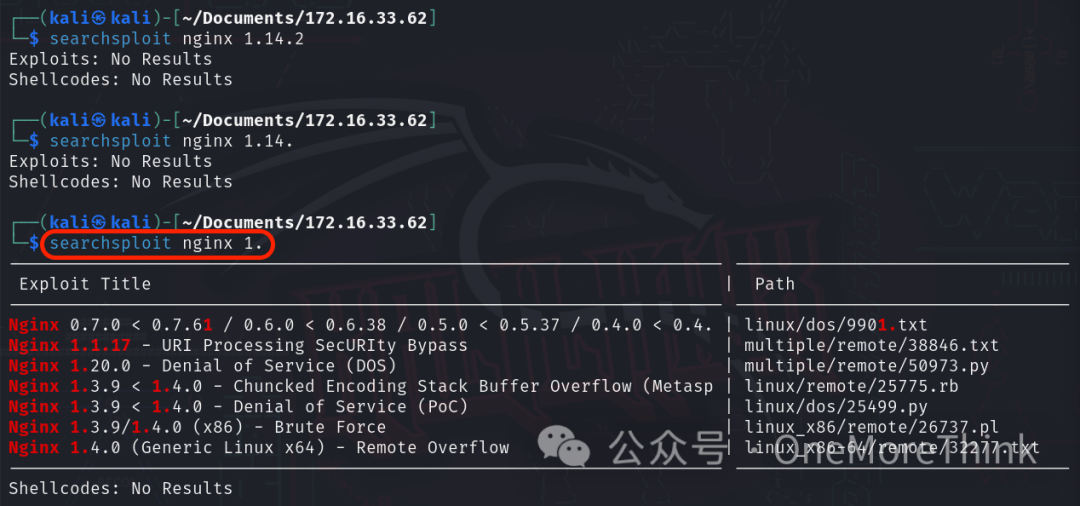

使用命令searchsploit nginx 1.,未发现Web中间件nginx 1.14.2的Nday漏洞。

0x02、Web框架

使用浏览器插件Wappalyzer,未发现存在Nday漏洞的Web框架。

2.2.2、URL漏洞(目录、文件)

0x01、直接访问

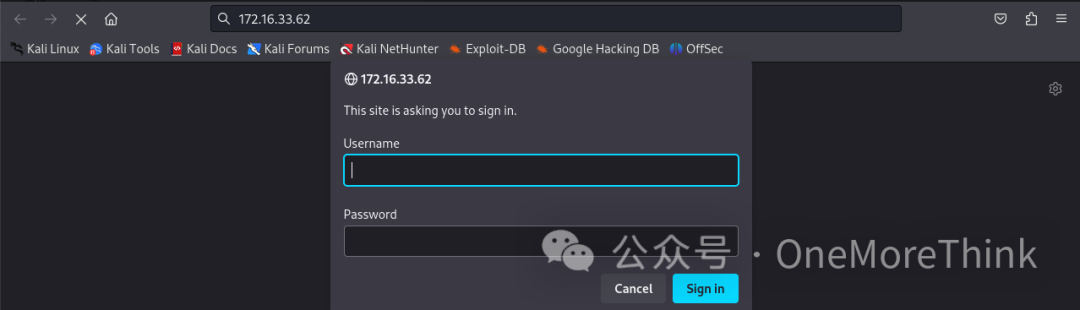

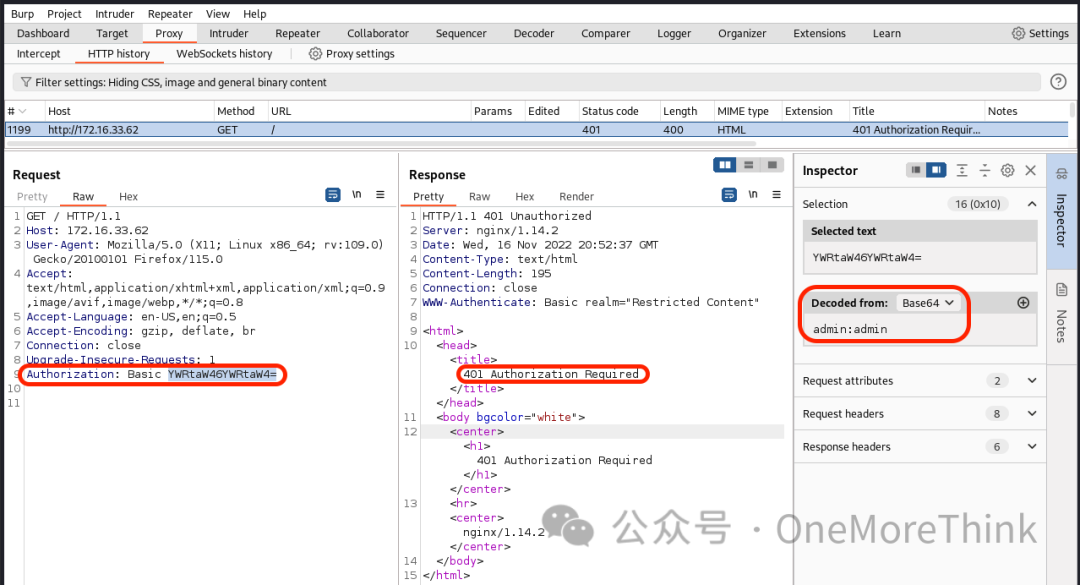

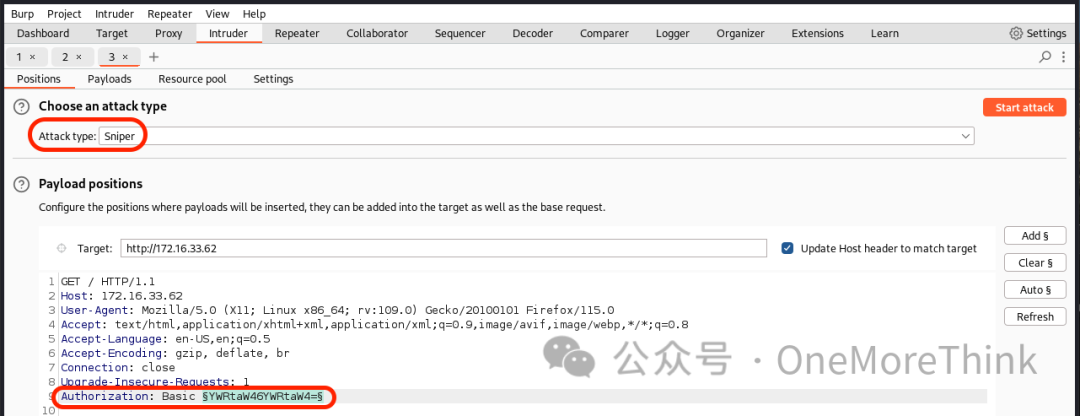

使用浏览器直接访问http://172.16.33.62/,发现需要HTTP Basic Authentication。

随手尝试一个弱口令admin:admin,但是失败了。

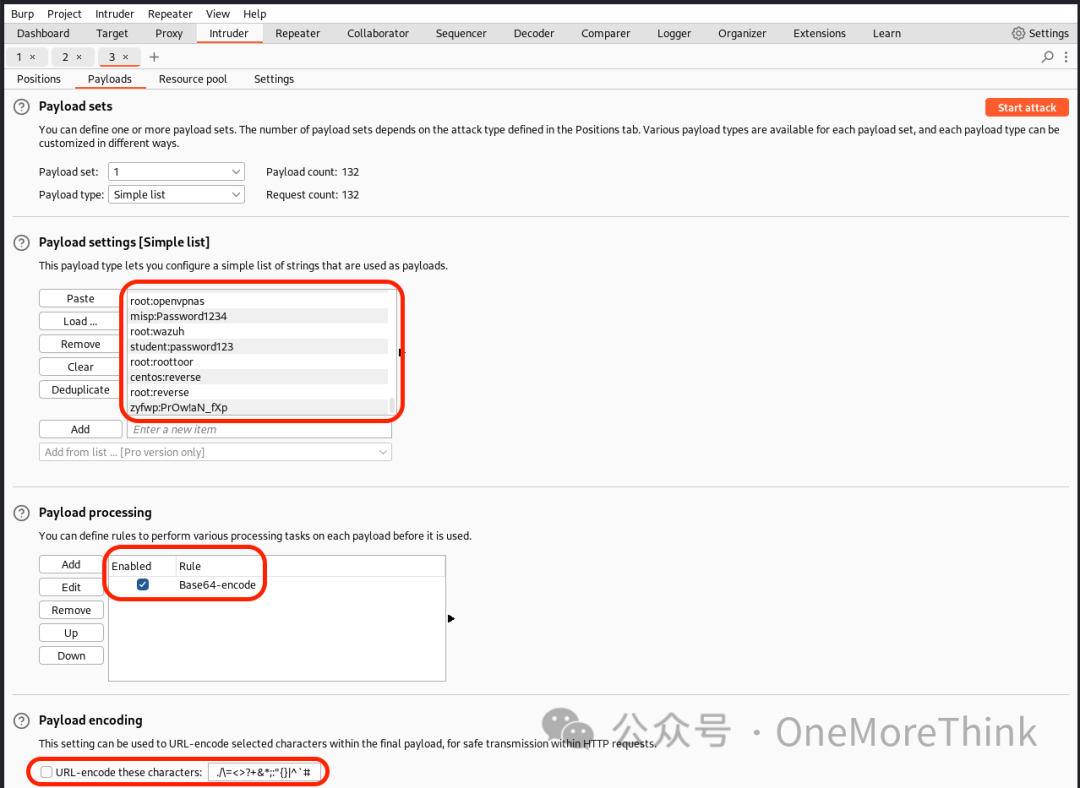

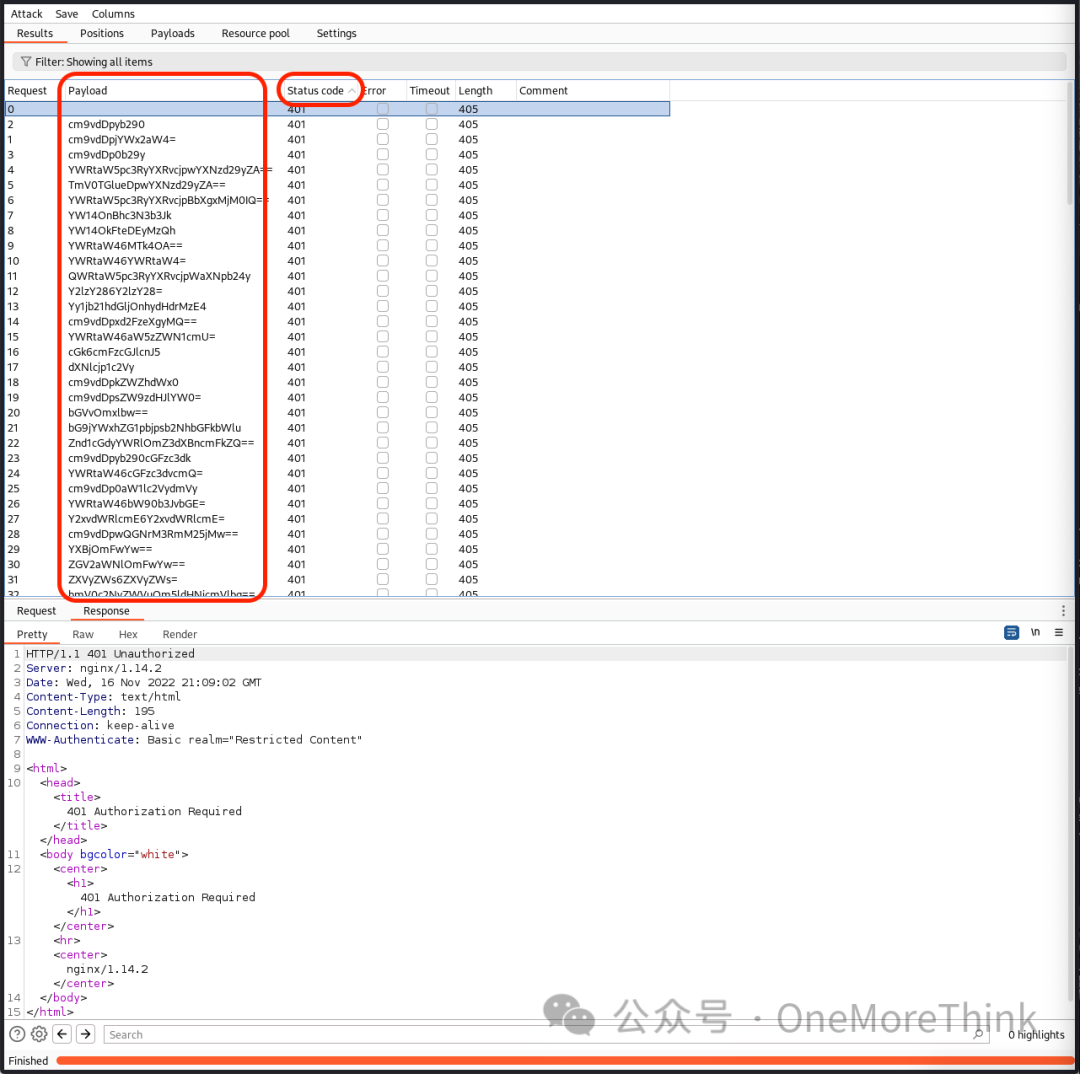

使用字典/usr/share/seclists/Passwords/Default-Credentials/ssh-betterdefaultpasslist.txt爆破HTTP Basic Authentication,还是失败了。

0x02、目录扫描

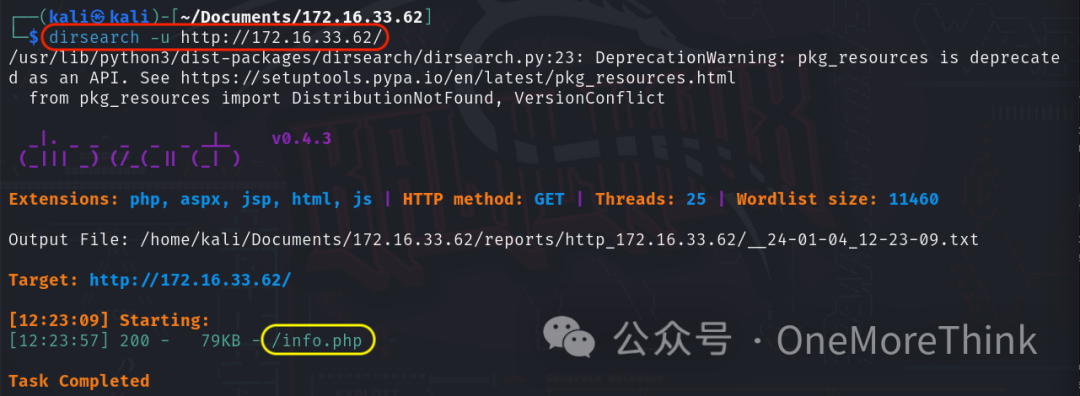

使用命令dirsearch -u http://172.16.33.62/扫描网站的目录和文件,发现/info.php文件。

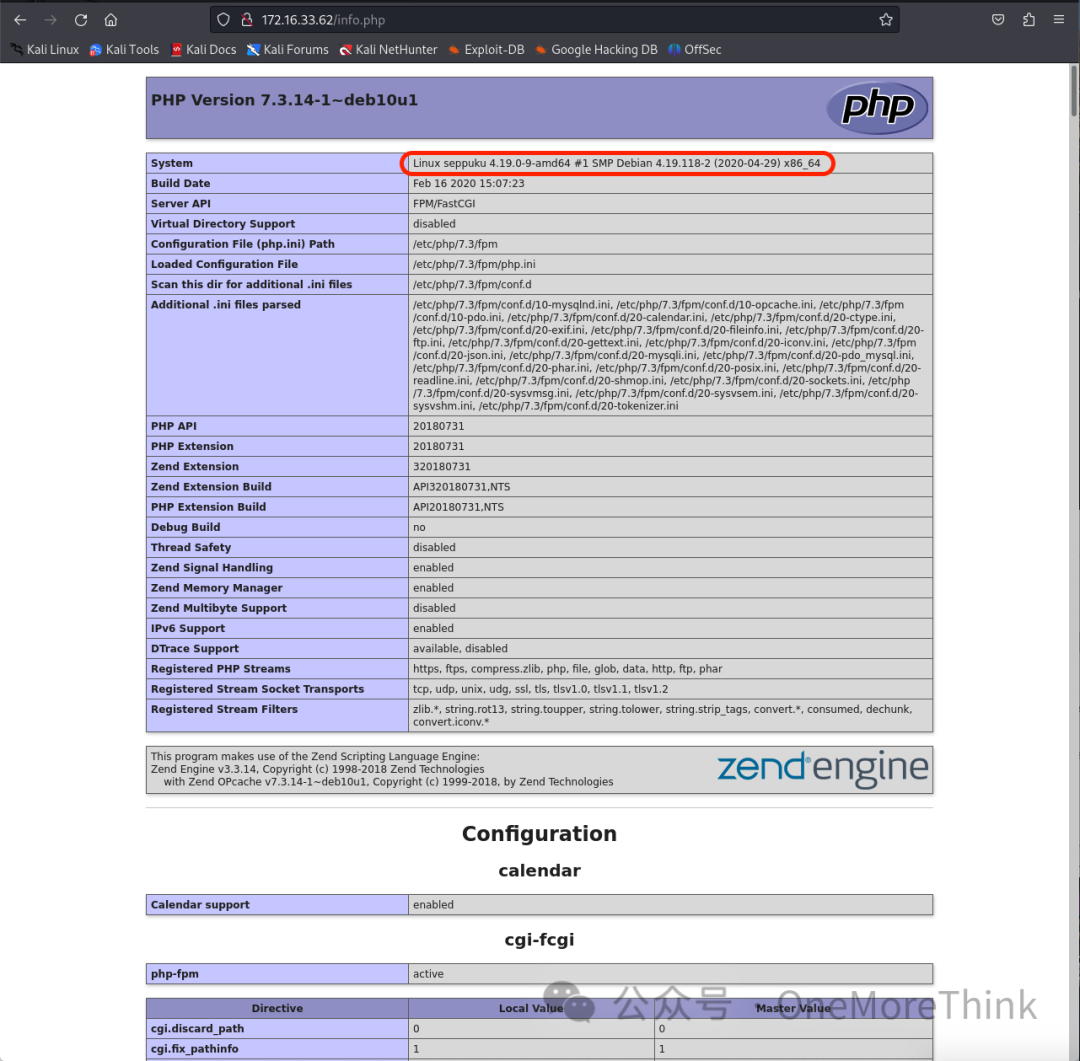

访问/info.php文件,收集的信息还不足以帮助我们拿到系统权限,但是告诉了我们操作系统是Debian Linux 4.19.118-2,而不是之前nmap通过Samba获取的Windows 6.1。

0x03、模糊测试

基于目前已知信息,没有对网站的目录和文件进行FUZZ的必要。

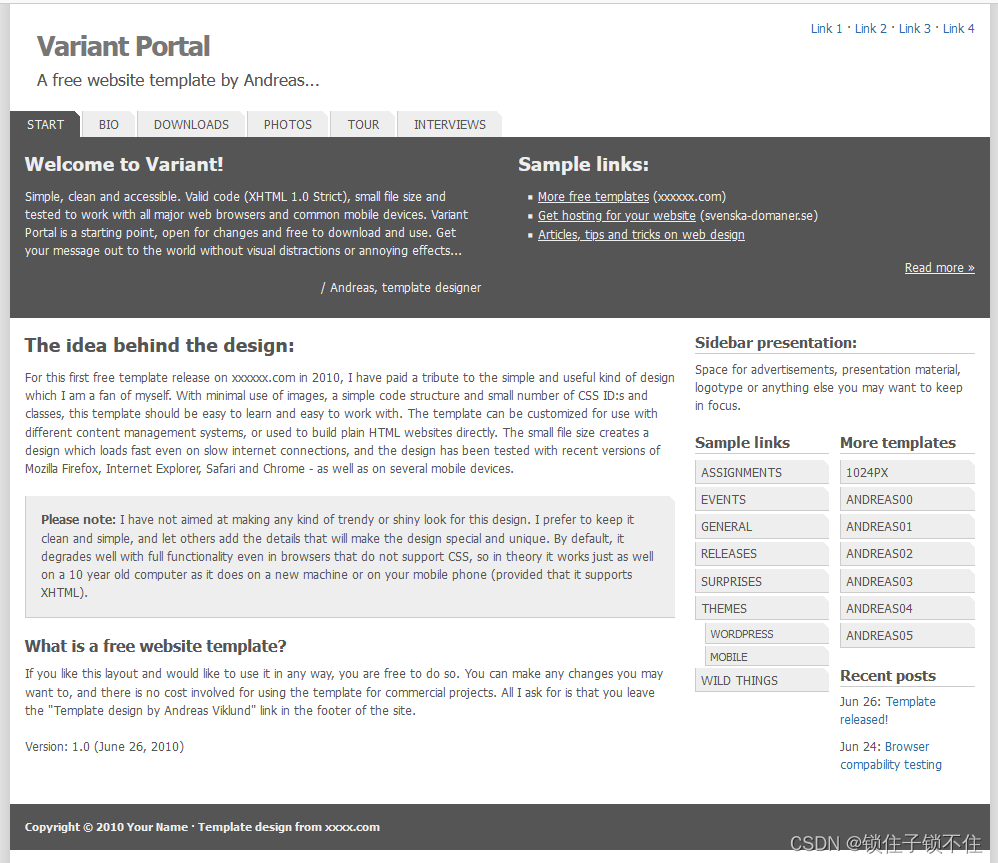

2.3、7080端口/HTTPS服务

2.3.1、组件漏洞

0x01、Web中间件

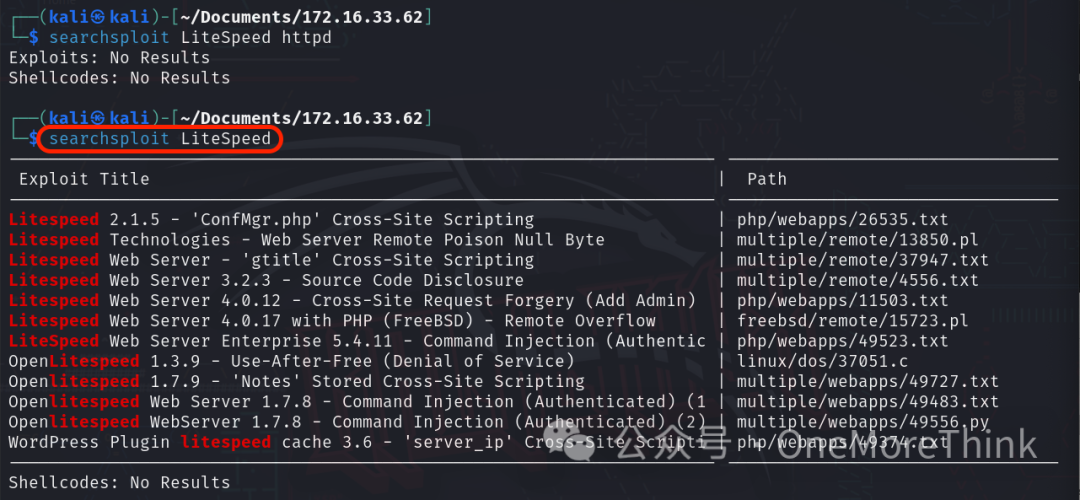

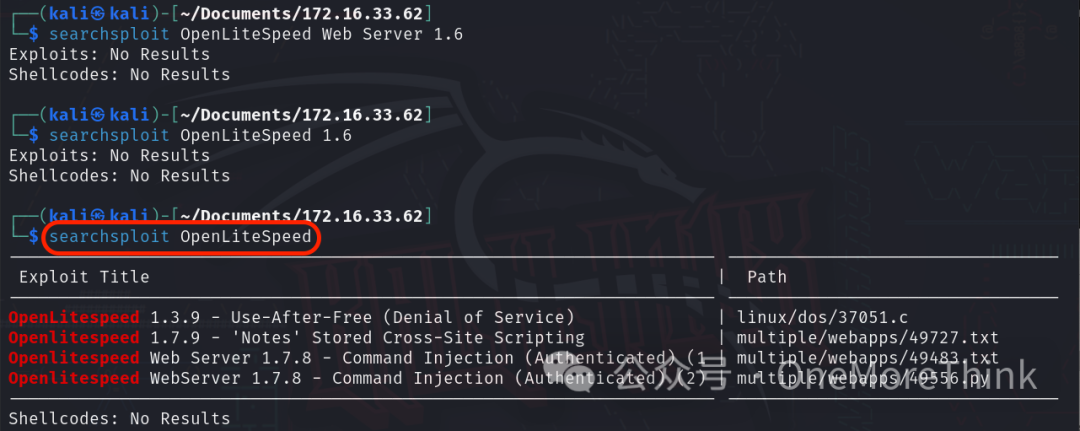

使用命令searchsploit LiteSpeed,未发现Web中间件LiteSpeed httpd的Nday漏洞。

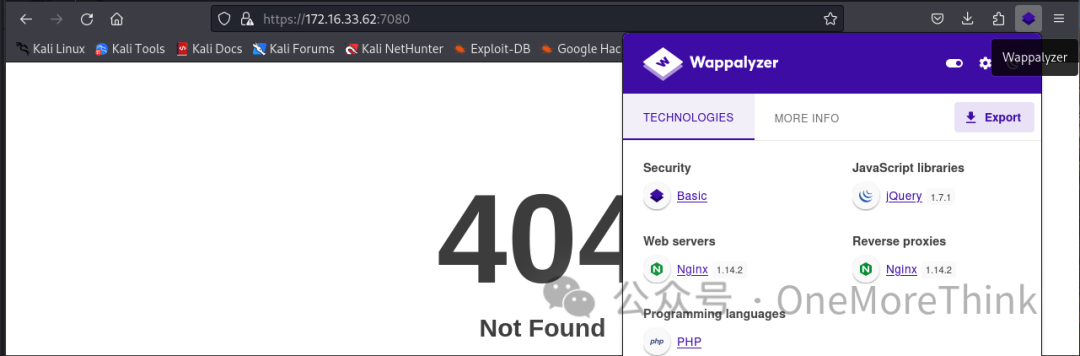

0x02、Web框架

使用浏览器插件Wappalyzer,未发现存在Nday漏洞的Web框架。

2.3.2、URL漏洞(目录、文件)

0x01、直接访问

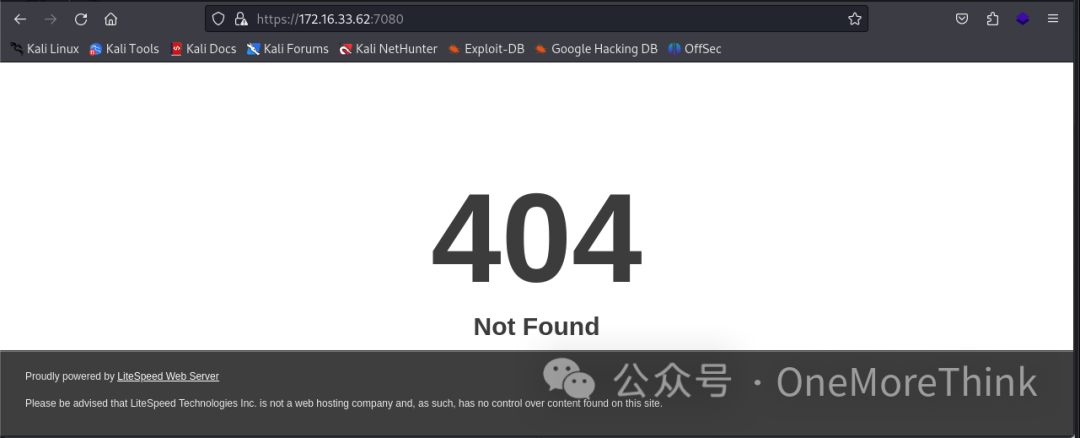

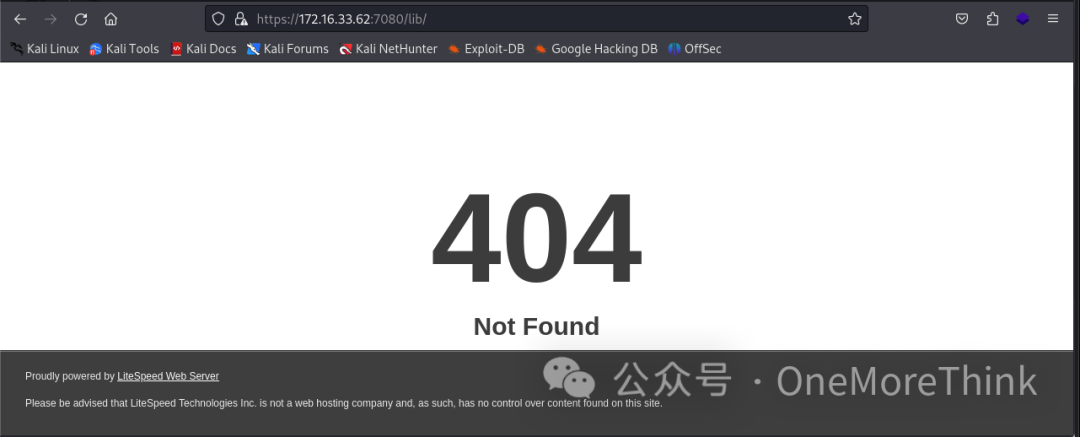

使用浏览器直接访问http://172.16.33.62/,发现只有一个404。

0x02、目录扫描

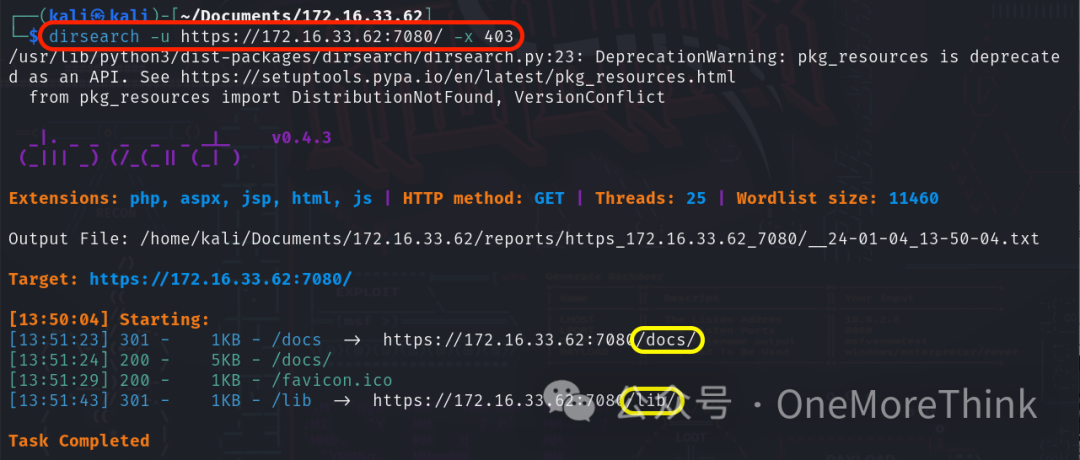

使用命令dirsearch -u https://172.16.33.62:7080/ -x 403扫描网站的目录和文件,发现/docs/目录和/lib/目录。

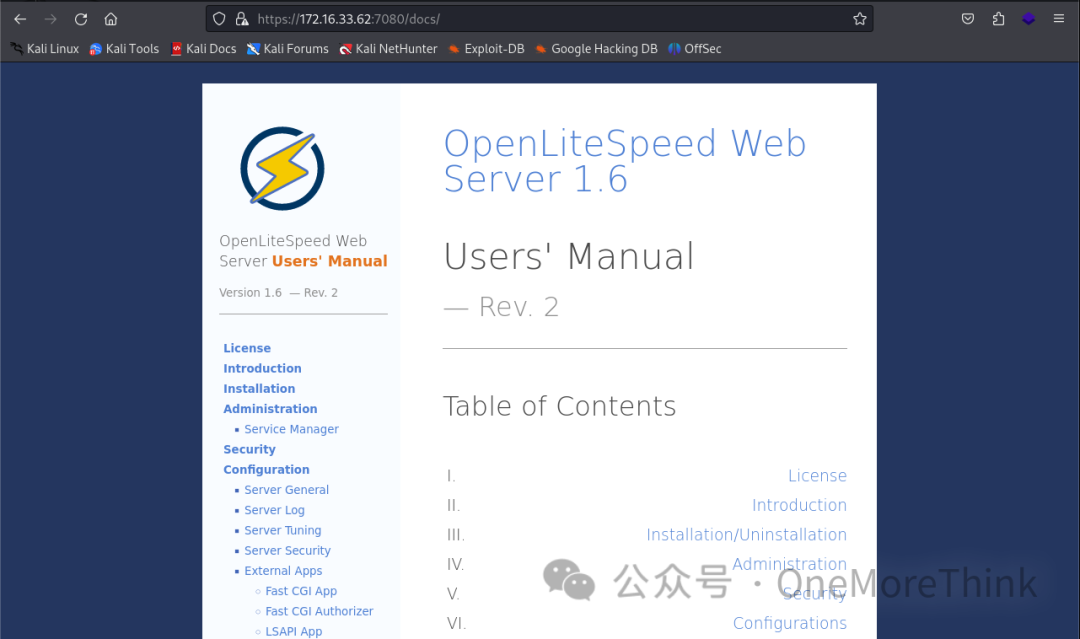

访问/docs/目录,发现是Web框架OpenLiteSpeed Web Server 1.6的用户手册页面,使用命令searchsploit OpenLiteSpeed,未发现Nday漏洞。

访问/lib/目录,发现也是一个404。

0x03、模糊测试

基于目前已知信息,没有对网站的目录和文件进行FUZZ的必要。

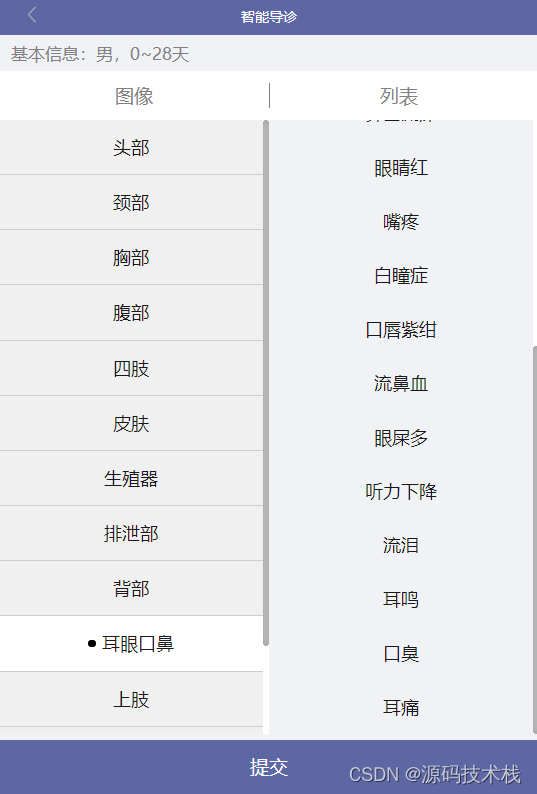

2.4、7601端口/HTTP服务

2.4.1、组件漏洞

0x01、Web中间件

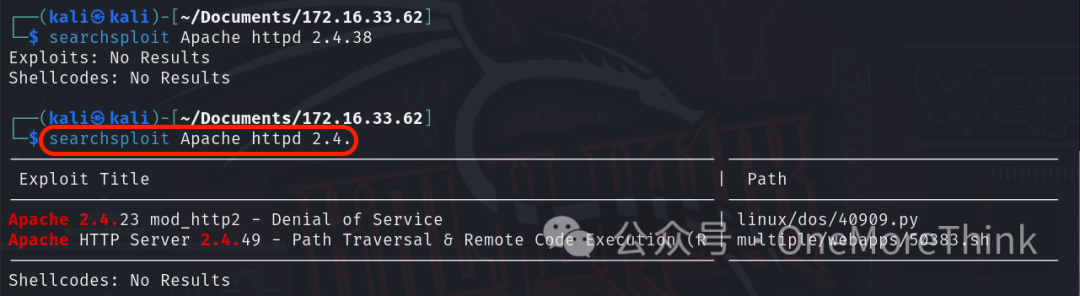

使用命令searchsploit Apache httpd 2.4.,未发现Web中间件Apache httpd 2.4.38的Nday漏洞。

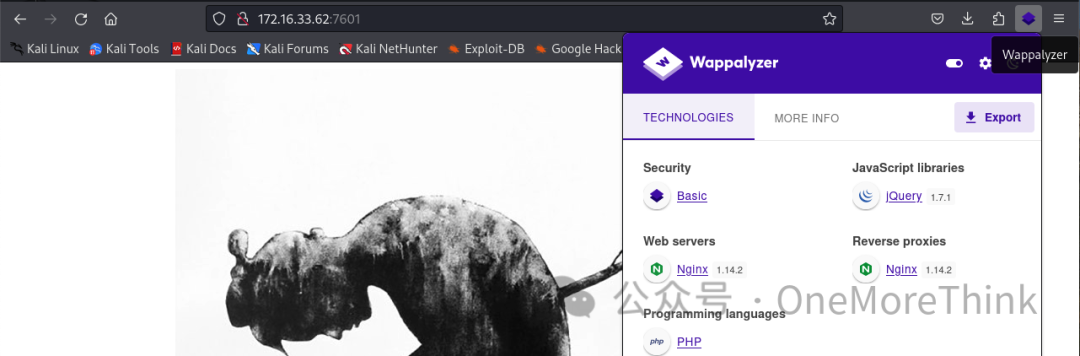

0x02、Web框架

使用浏览器插件Wappalyzer,未发现存在Nday漏洞的Web框架。

2.4.2、URL漏洞(目录、文件)

0x01、直接访问

使用浏览器直接访问http://172.16.33.62:7601/,发现只有一张奇怪的图片。

0x02、目录扫描

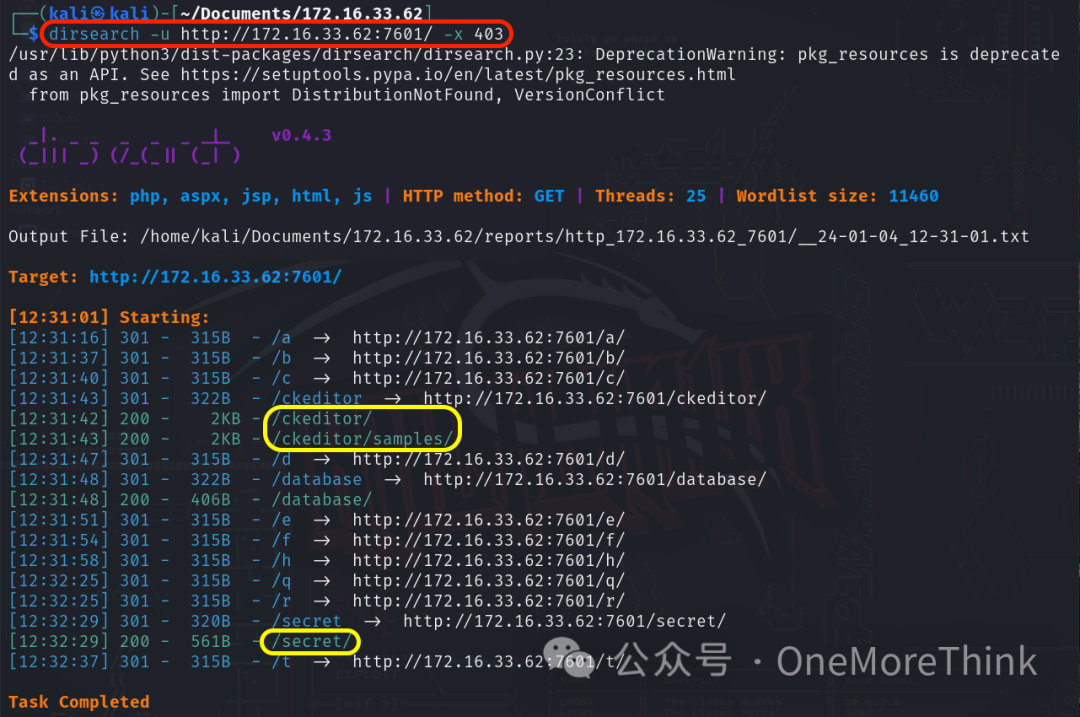

使用命令dirsearch -u http://172.16.33.62:7601/ -x 403扫描网站的目录和文件,发现/ckeditor/目录、/ckeditor/samples/目录、/secret/目录。

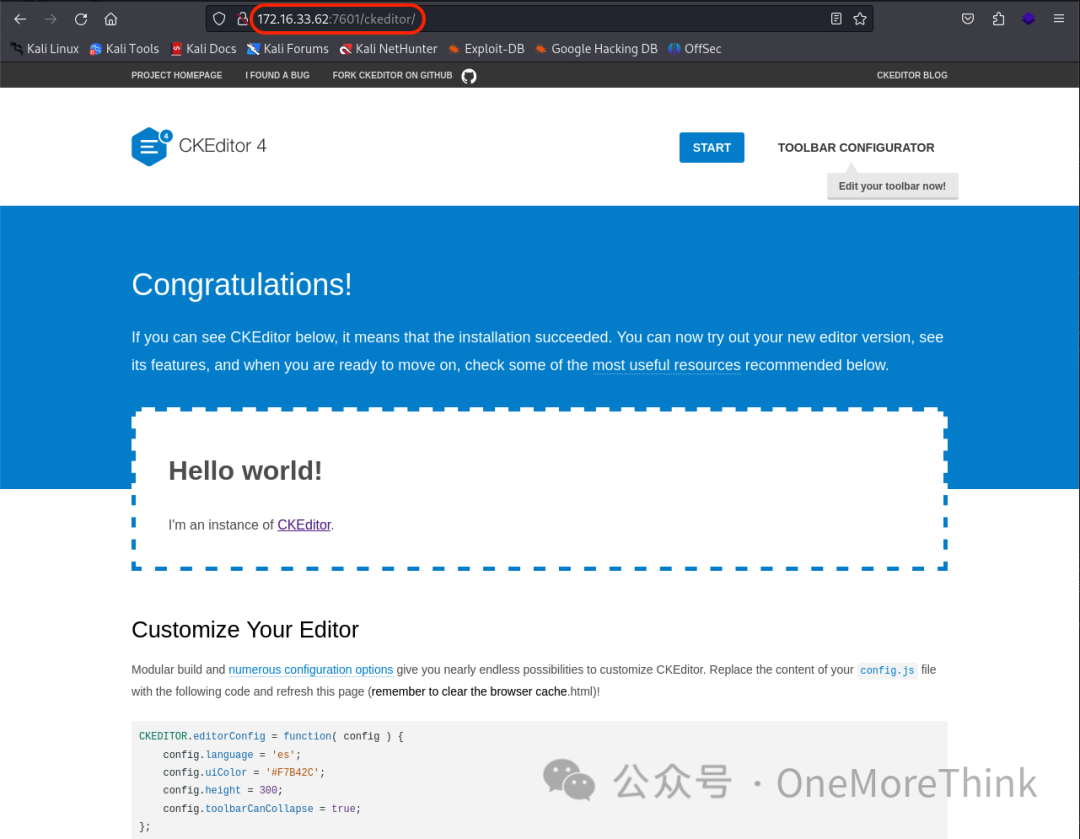

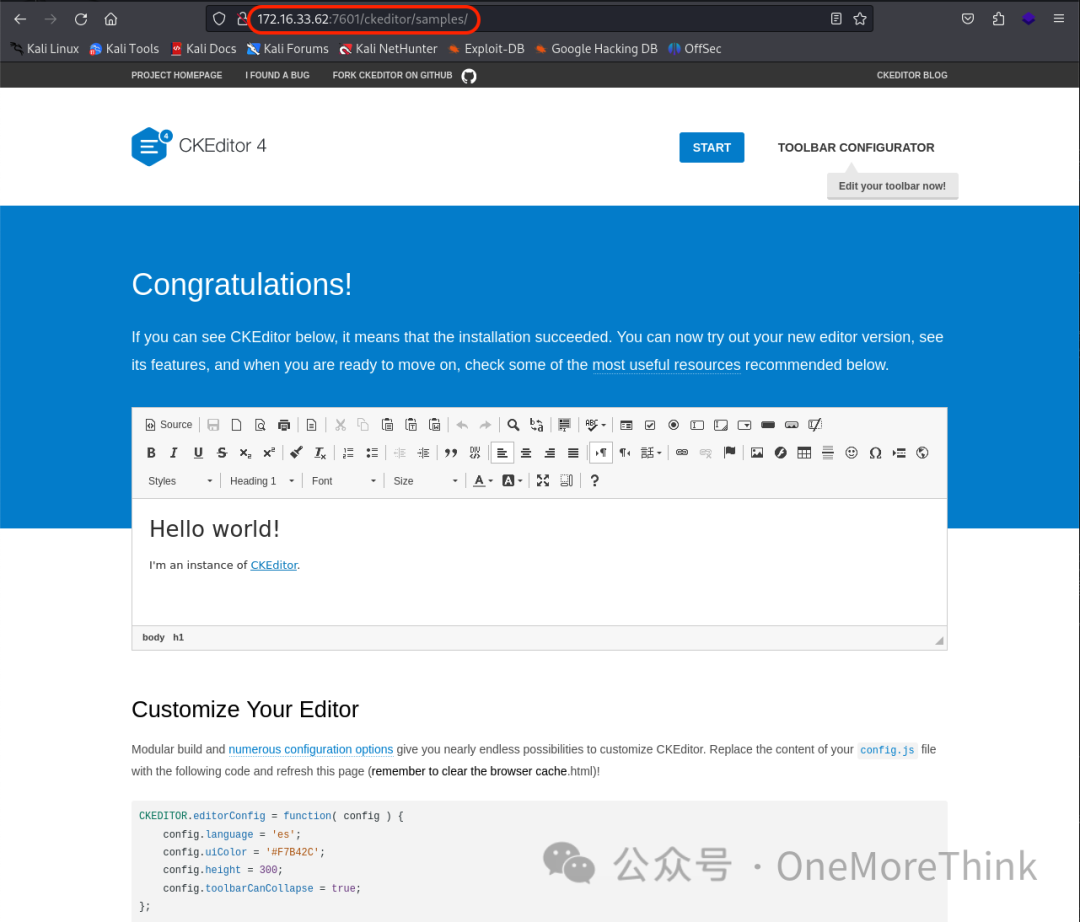

其中/ckeditor/目录是Web框架CKEditor 4的欢迎页,/ckeditor/samples/目录是测试页,都是通用页面,那就查下Nday吧。

使用命令searchsploit CKEditor 4,未发现Web框架CKEditor 4的可拿到系统权限的漏洞,只有一些XSS之类的漏洞。

另外/secret/目录就比较有意思了,把目录下的文件都列出来了。

下载到本地后,通过passwd.bak文件发现root和rabbit-hole用户可以登录SSH服务,通过shadow.bak文件发现r@bbit-hole用户都SSH密码。

虽然提示兔子洞,但还是要试一下。使用命令john shadow.bak --format=crypt获得SSH密码 a1b2c3,但是使用账户rabbit-hole和r@bbit-hole都登录失败。