靶机官网:Tre: 1[1]

实战思路:

一、主机发现

二、端口发现(服务、组件、版本)

三、漏洞发现(获取权限)

8082端口/HTTP服务

组件漏洞

URL漏洞(目录、文件)

80端口/HTTP服务

组件漏洞

URL漏洞(目录、文件)

22端口/SSH服务

组件漏洞

口令漏洞

80端口/HTTP服务

URL漏洞(目录、文件)

四、提升权限

tre用户

sudo

suid

cron

后记

一、主机发现

本次攻击指定IP,不涉及主机发现过程。

二、端口发现(服务、组件、版本)

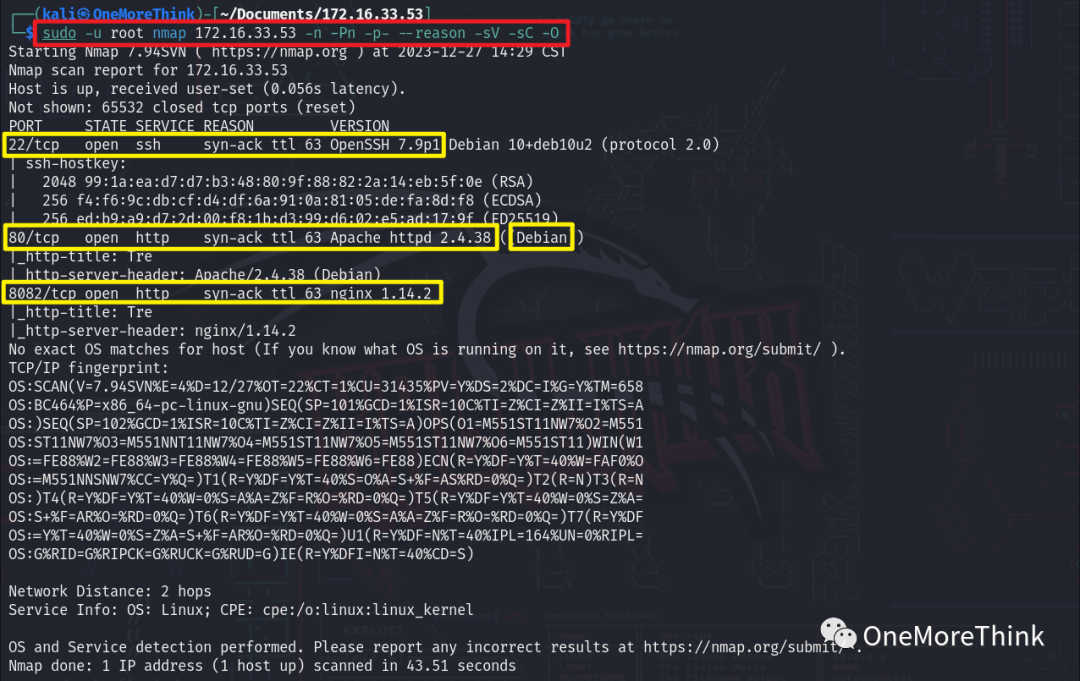

使用命令sudo -u root nmap 172.16.33.53 -n -Pn -p- --reason -sV -sC -O发现主机开放的端口、提供的服务、使用的组件、组件的版本。

开放的端口 | 提供的服务 | 使用的组件 | 组件的版本 |

22/tcp | ssh | OpenSSH | 7.9p1 |

80/tcp | http | Apache httpd | 2.4.38 |

8082/tcp | http | nginx | 1.14.2 |

- | os | Debian Linux | ? |

三、漏洞发现(获取权限)

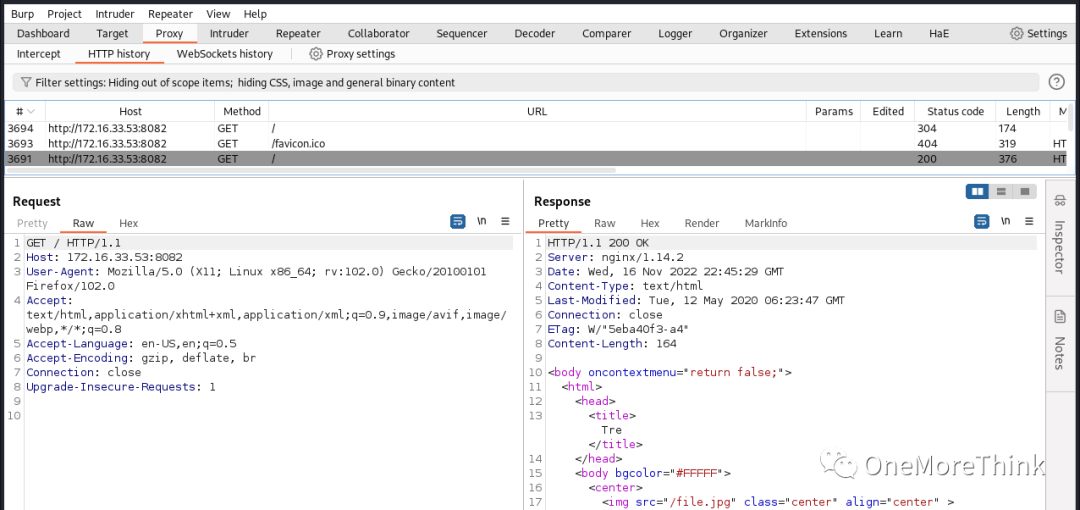

8082端口/HTTP服务

组件漏洞

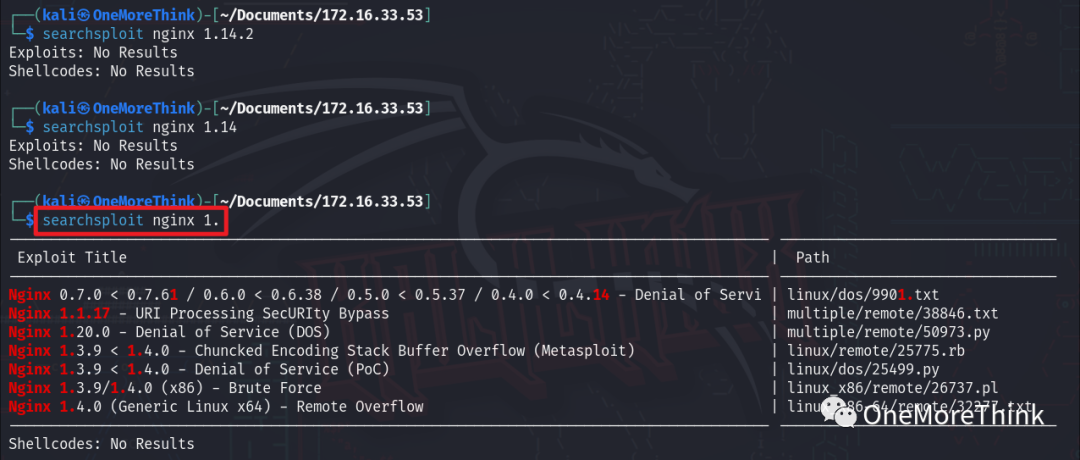

01、中间件组件:使用命令searchsploit nginx 1.,未发现组件nginx 1.14.2的Nday漏洞。

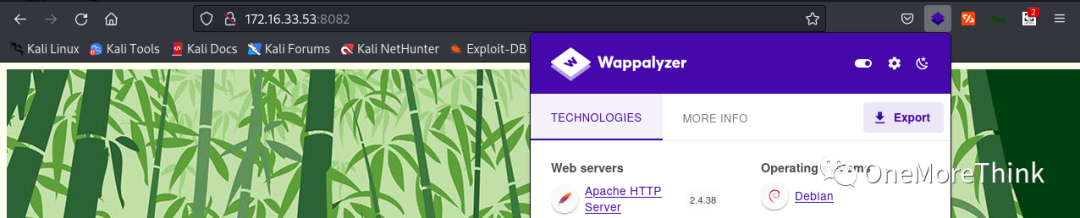

02、应用组件:使用Wappalyzer、FindSomething等浏览器插件自动识别,使用BurpSuite等工具手动识别,均未发现应用组件信息。

URL漏洞(目录、文件)

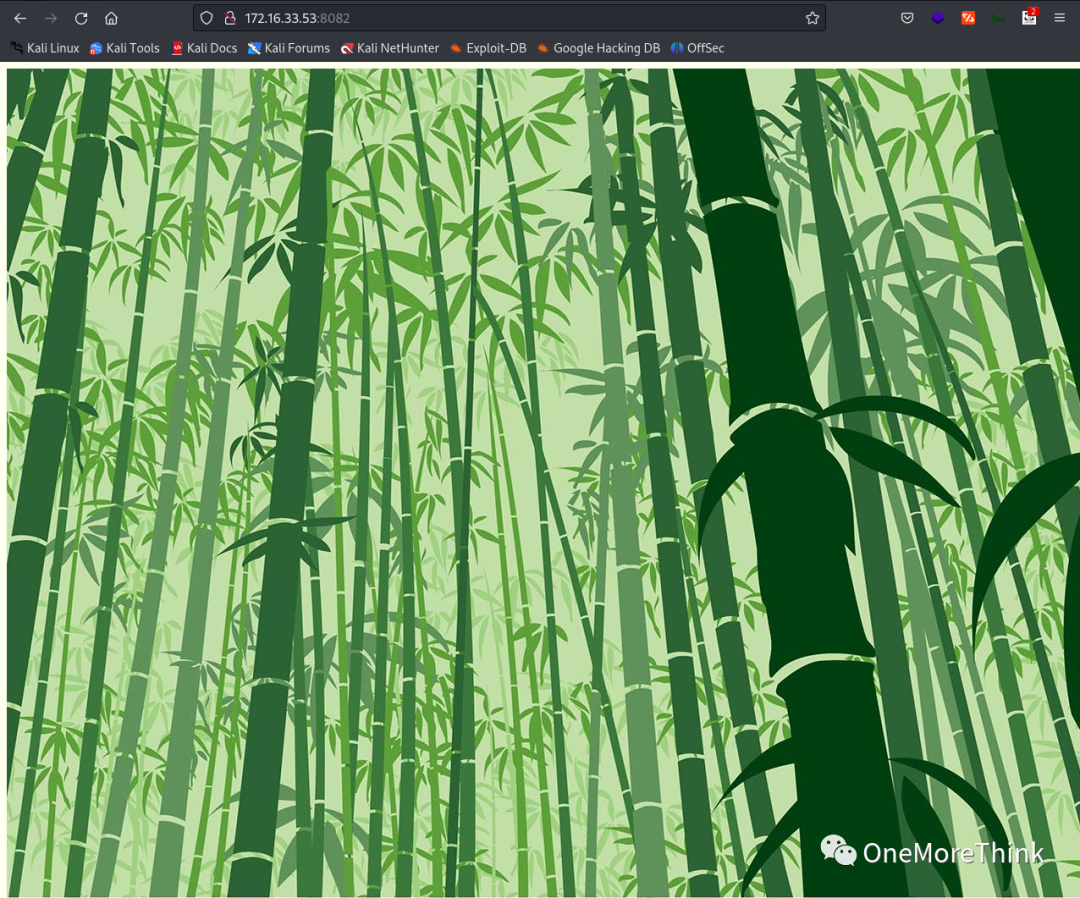

01、直接访问:使用浏览器打开http://172.16.33.53:8082/,只有一张竹子的图片。

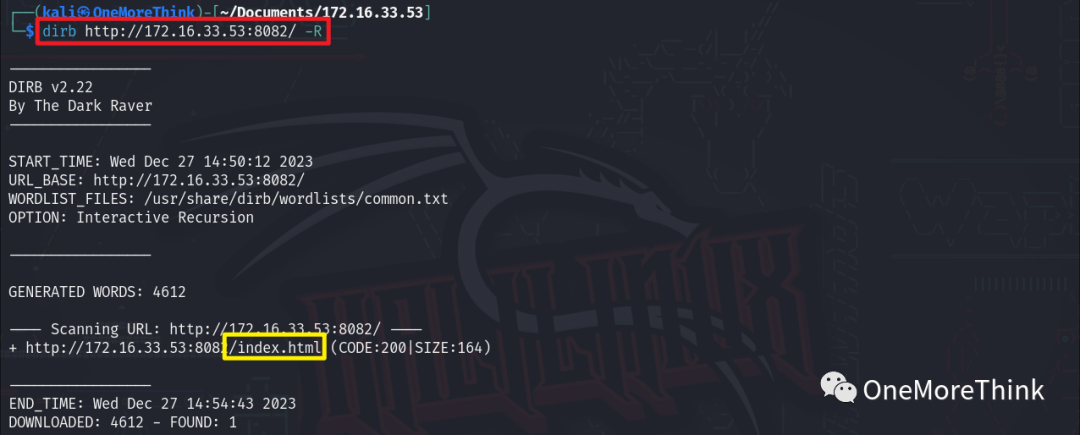

02、目录扫描:使用命令dirb http://172.16.33.53:8082/ -R扫描网站的目录和文件,无收获。

03、模糊测试:基于当前已知信息,没有对网站的目录和文件进行FUZZ的必要。

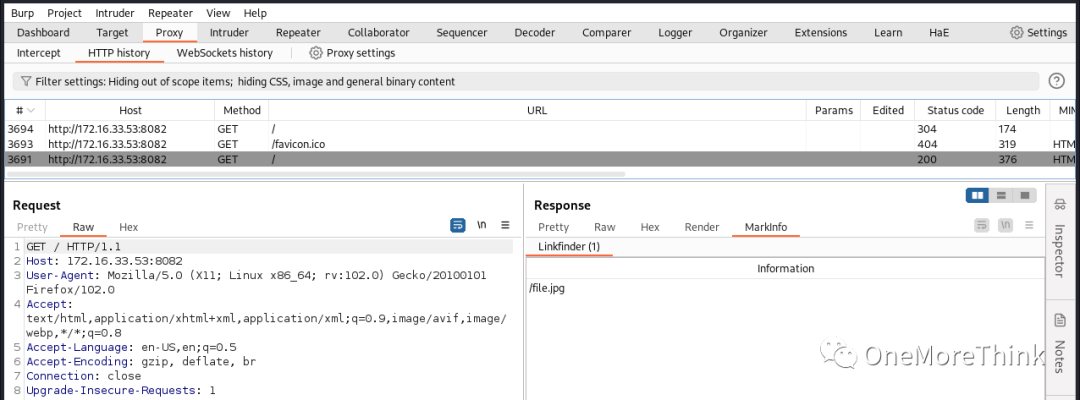

04、信息收集:前面在Firefox访问网站的流量全都走BurpSuite代理,并使用HaE插件分析敏感信息,无收获。

这个报以最大期望的非标端口,竟就这样草草收场了。

80端口/HTTP服务

组件漏洞

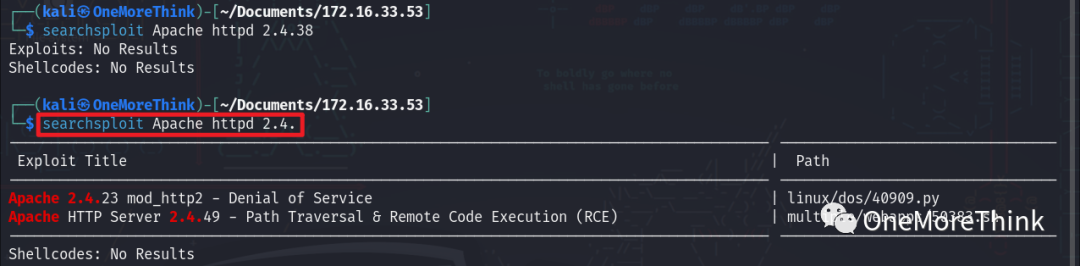

01、中间件组件:使用命令searchsploit Apache httpd 2.4.,未发现Apache httpd 2.4.38组件的Nday漏洞。

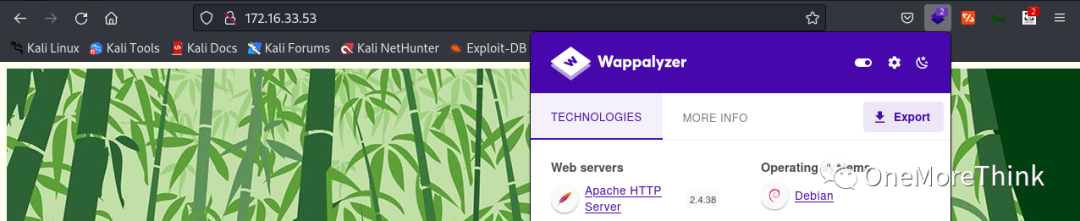

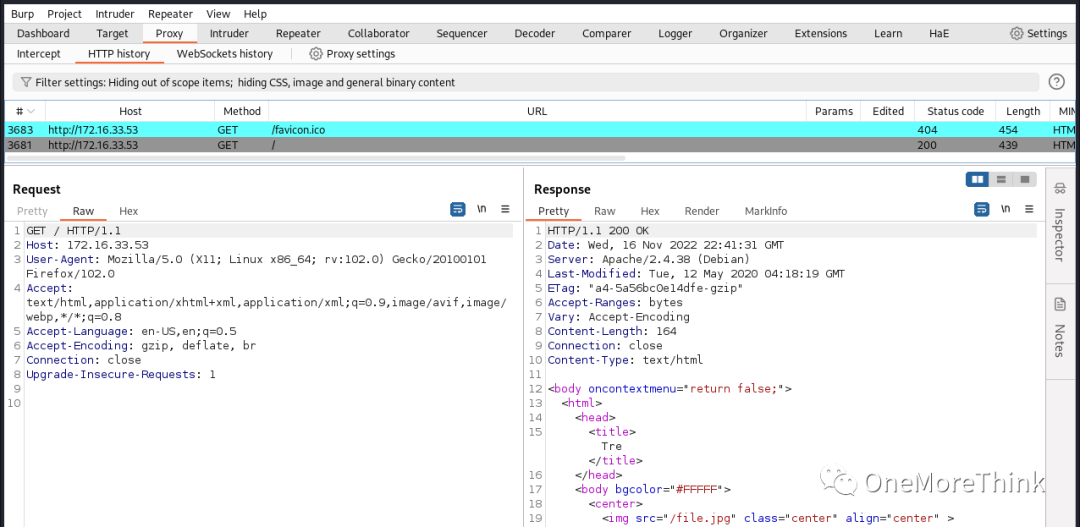

02、应用组件:使用Wappalyzer、FindSomething等浏览器插件自动识别,使用BurpSuite等工具手动识别,均未发现应用组件信息。

URL漏洞(目录、文件)

01、直接访问:使用浏览器打开http://172.16.33.53/,只有一张竹子的图片。

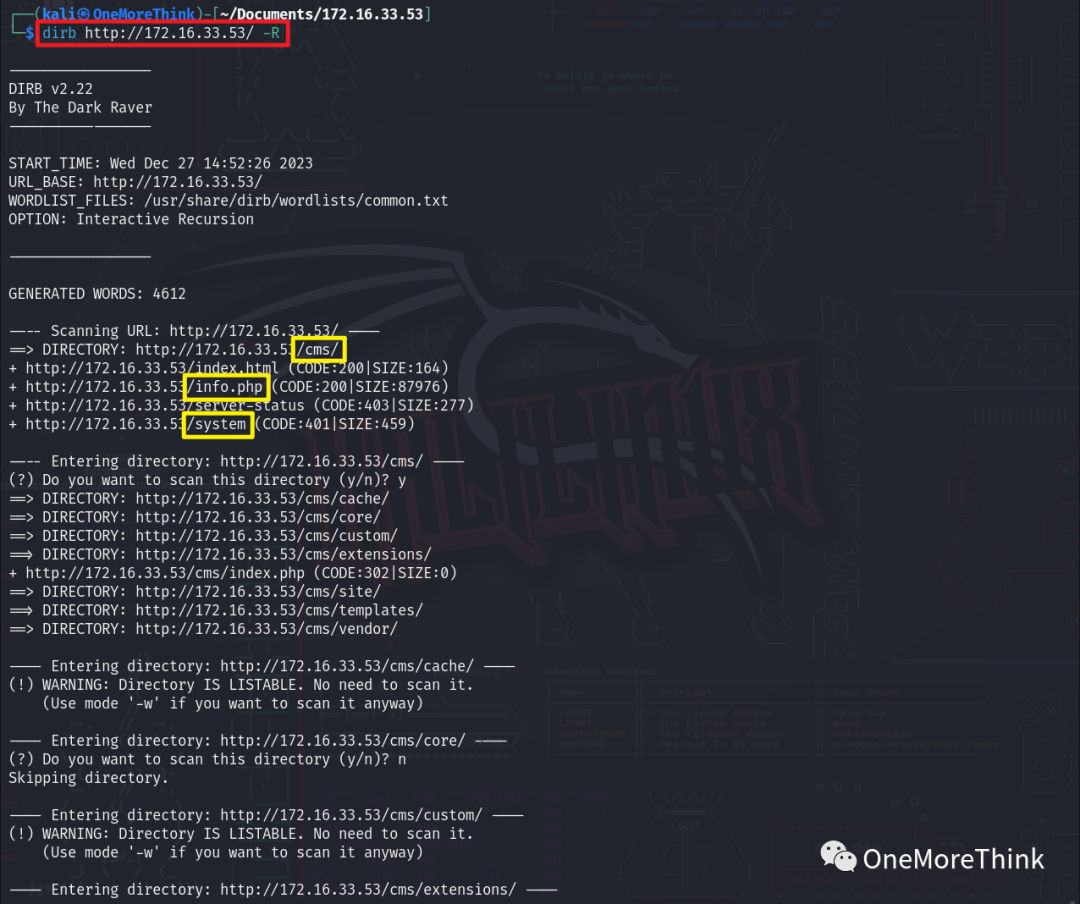

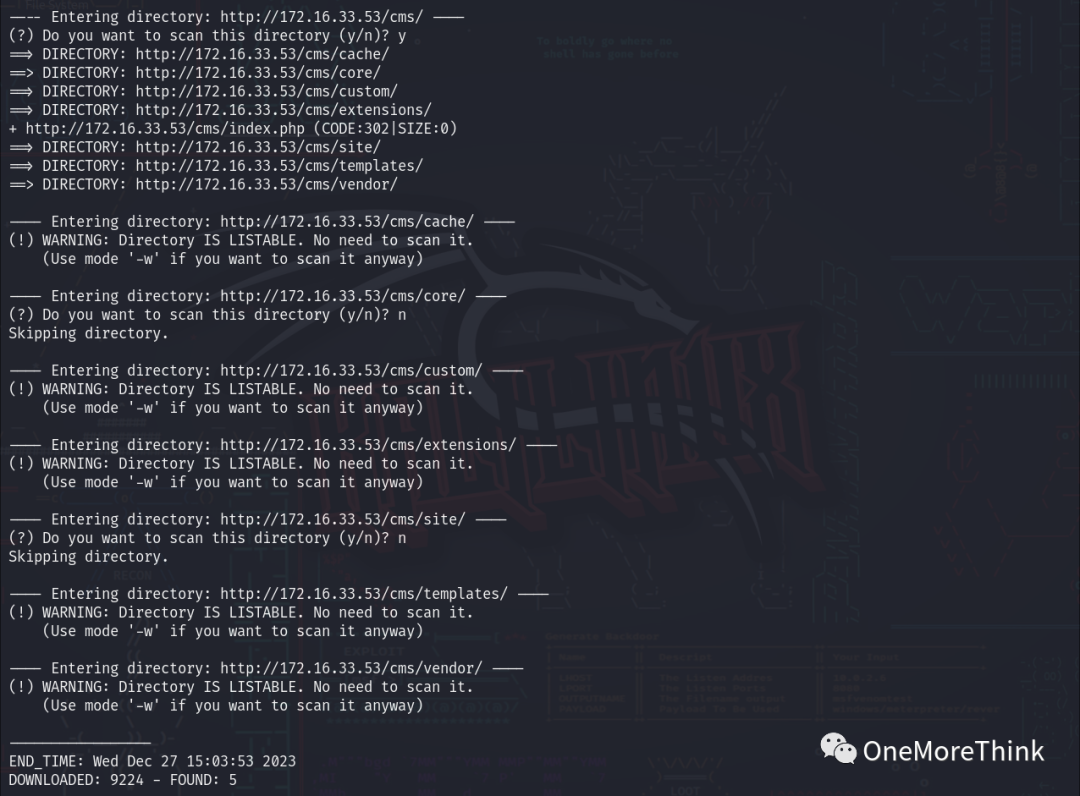

02、目录扫描:使用命令dirb http://172.16.33.53/ -R扫描网站的目录和文件,发现/cms/目录及其子目录和文件、/info.php文件、/system文件。

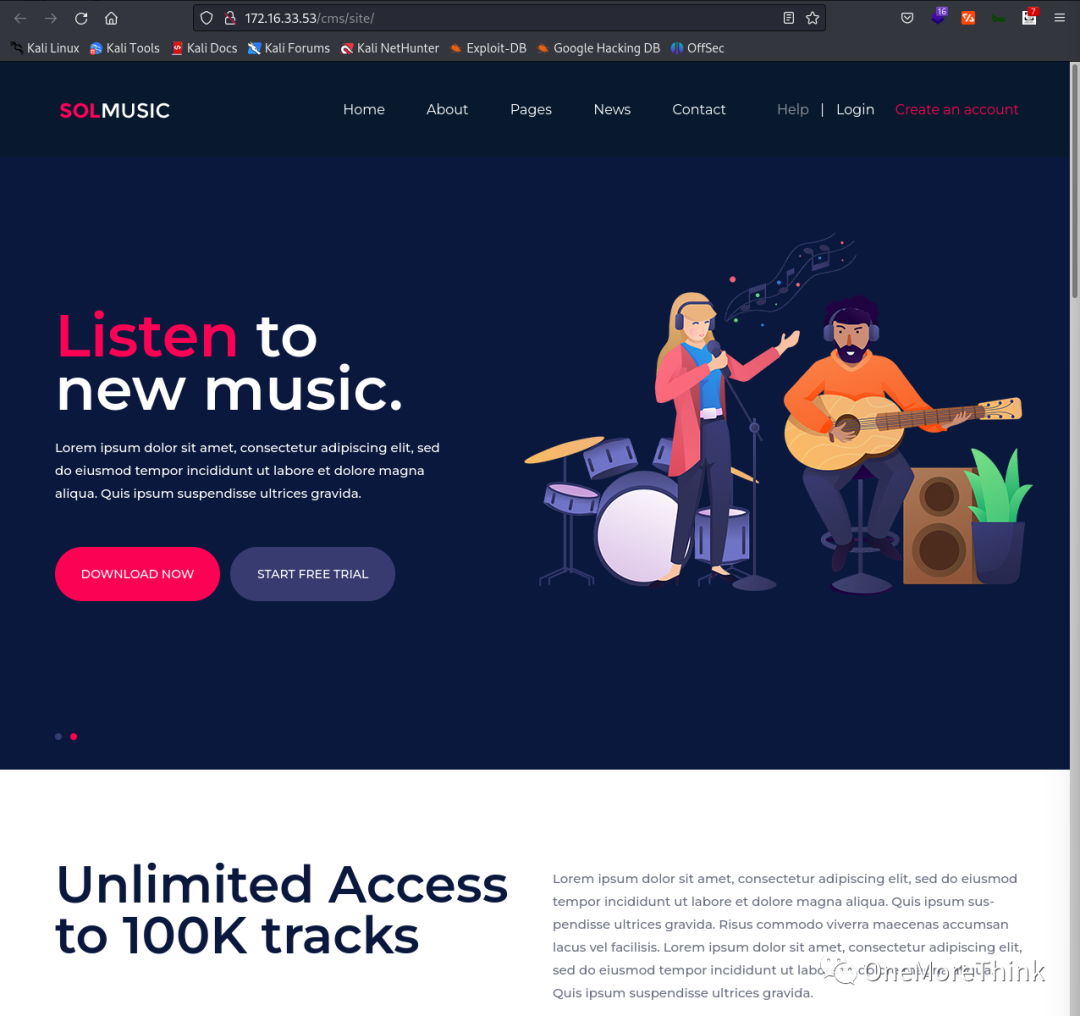

02-01、/cms/目录,打开会跳转到http://172.16.33.53/cms/site/页面。

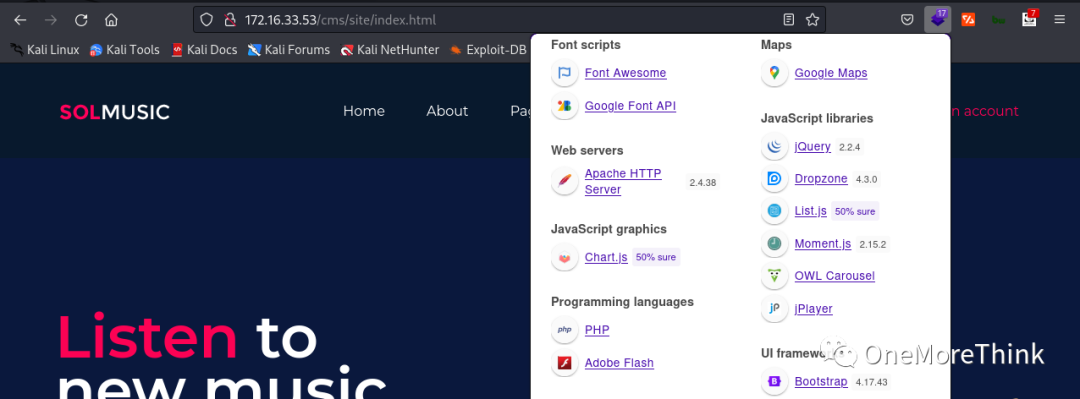

02-01-01、使用Wappalyzer、FindSomething等浏览器插件自动识别应用组件,对于识别到版本的组件,使用searchsploit命令和搜索引擎查找Nday漏洞,未发现可以用于获取权限的漏洞。

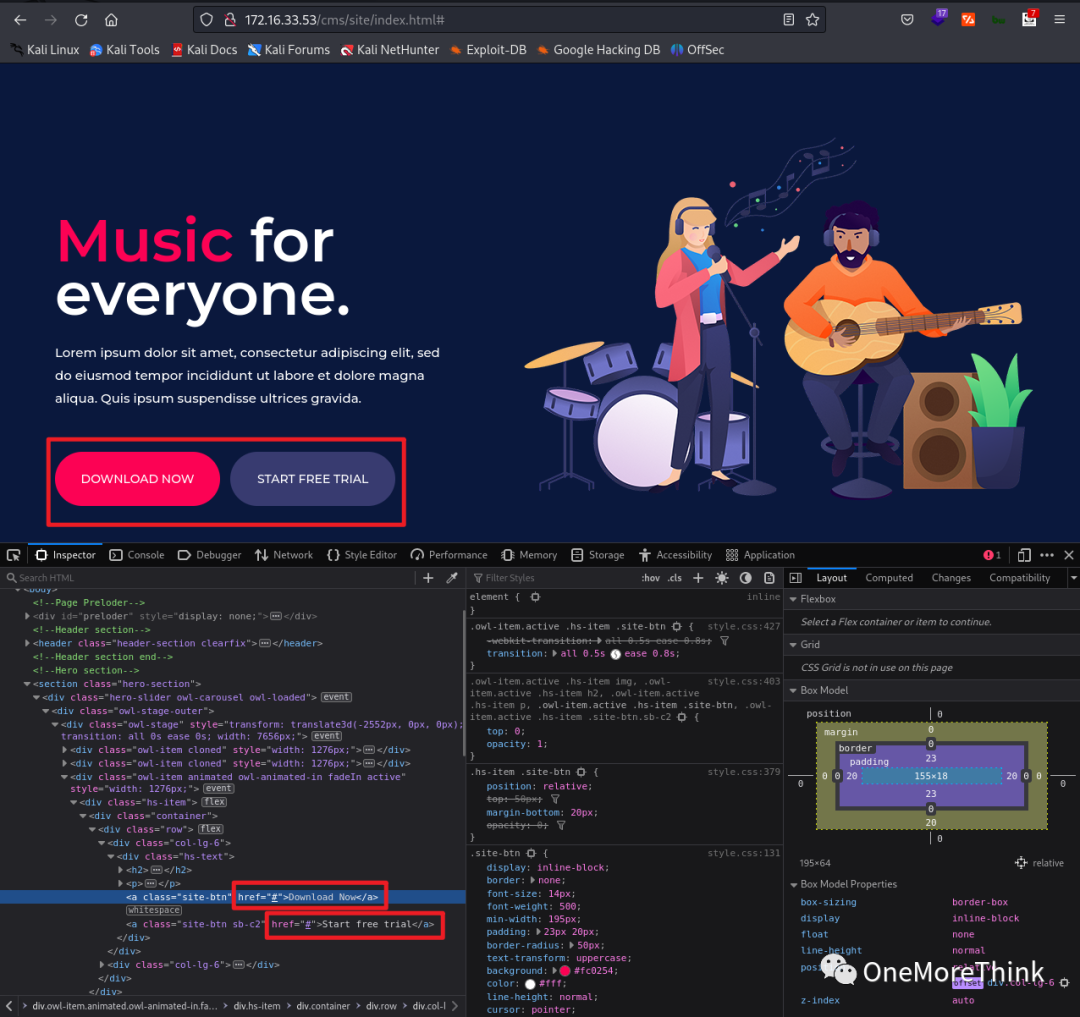

02-01-02、直接访问http://172.16.33.53/cms/site/,发现是个静态页面,按钮都是href="#"的伪链接。

02-01-03、逐个访问前面目录扫描发现的/cms/下的子目录和文件,无收获。

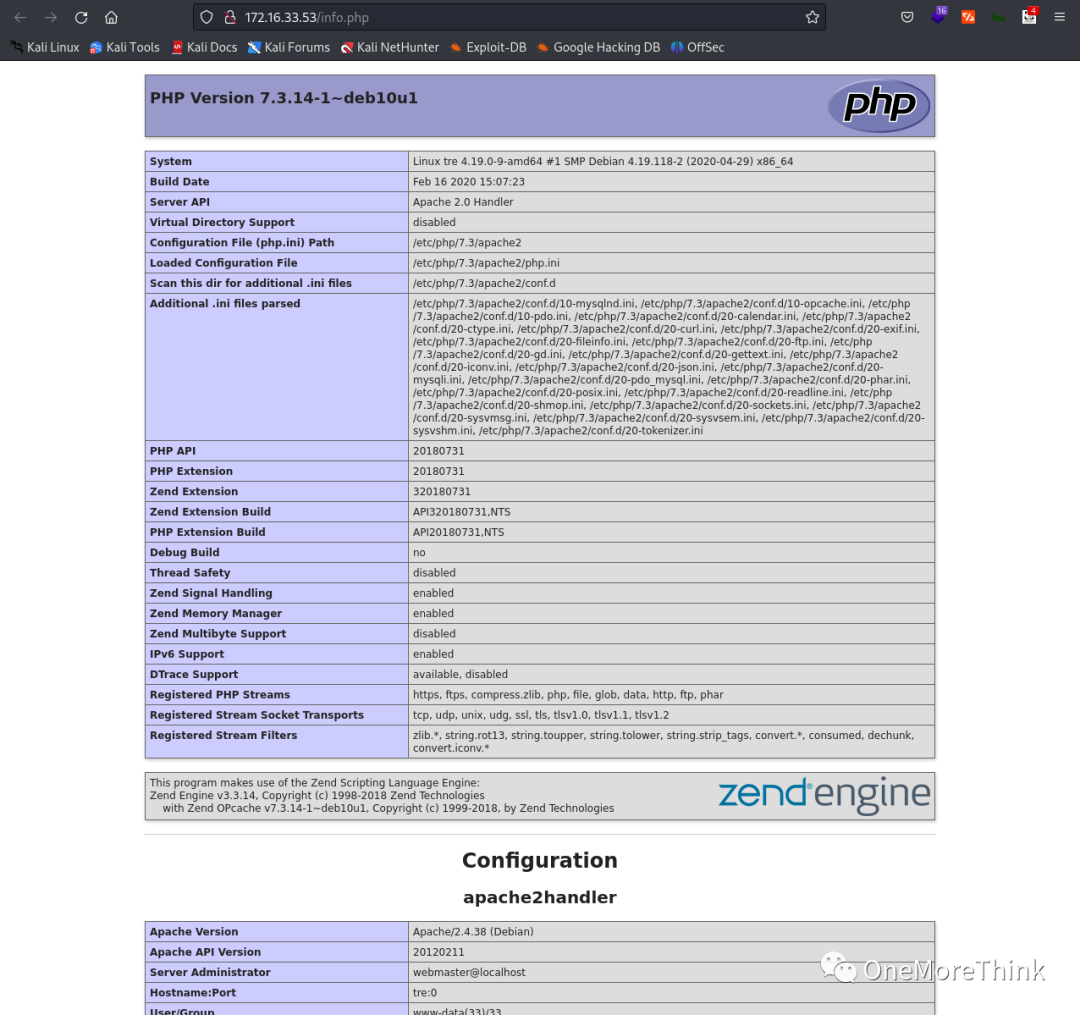

02-02、/info.php文件,打开后是phpinfo()`页面,泄露的信息目前没有利用方式。

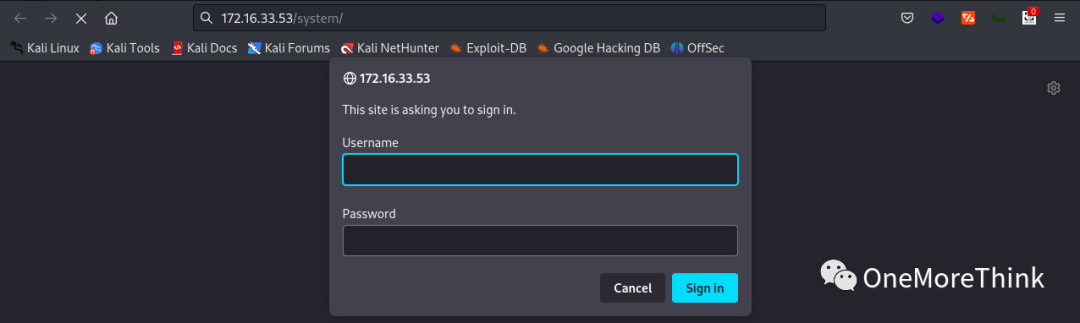

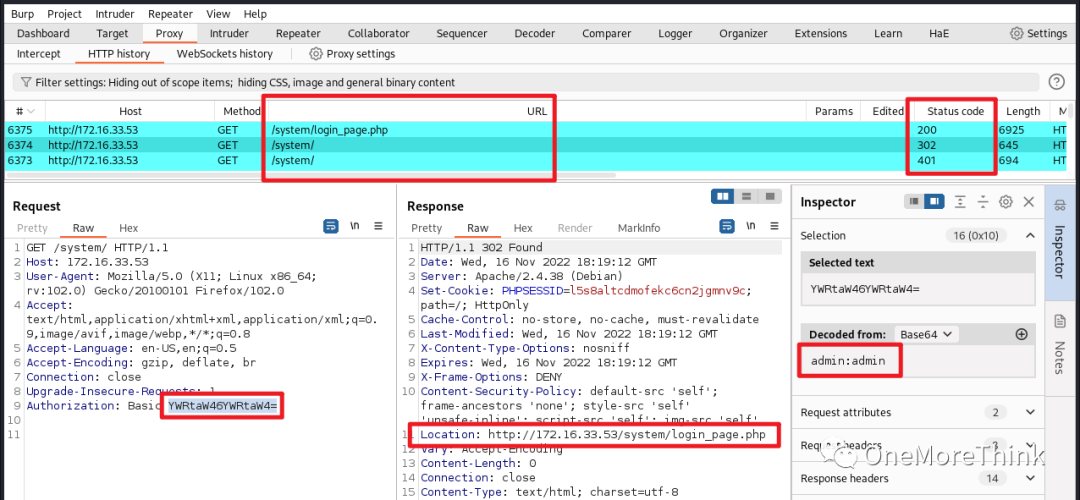

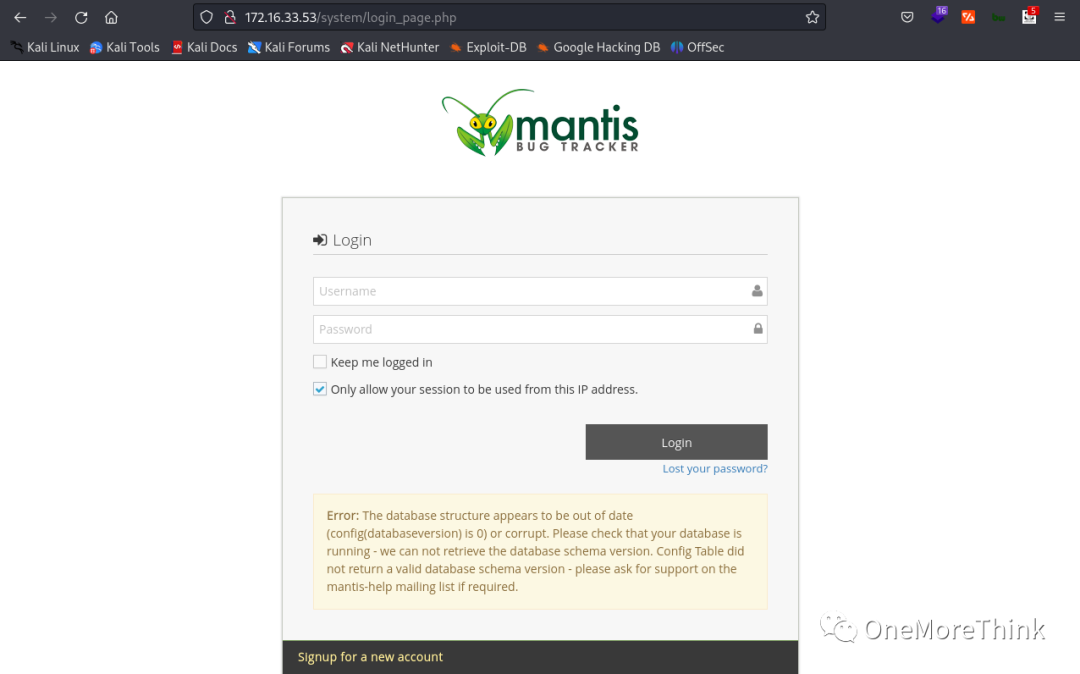

02-03、/system文件其实是/system/目录,需要HTTP Basic Authorization才能访问,随手测一个admin/admin竟然对了,随后跳转到http://172.16.33.53/system/login_page.php页面,是Mantis Bug Tracker的登录页。

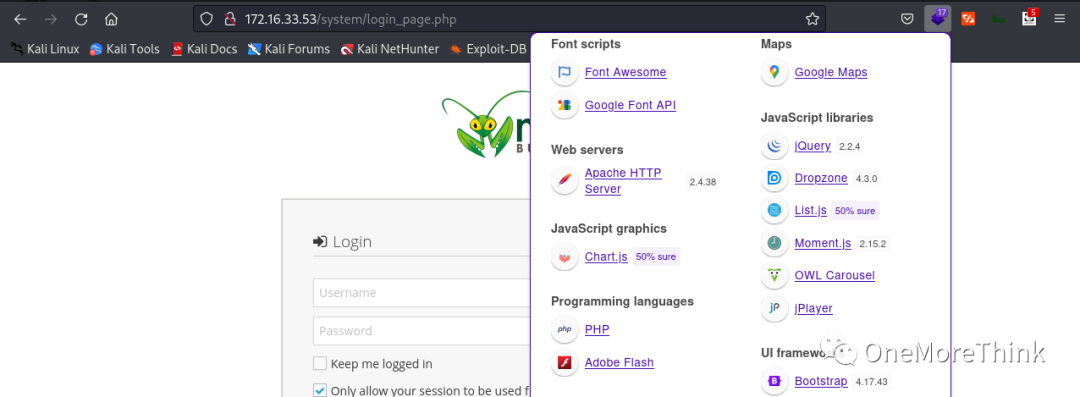

02-03-01、Wappalyzer、FindSomething等浏览器插件自动识别到的应用组件和前面的一样,不再深入排查。

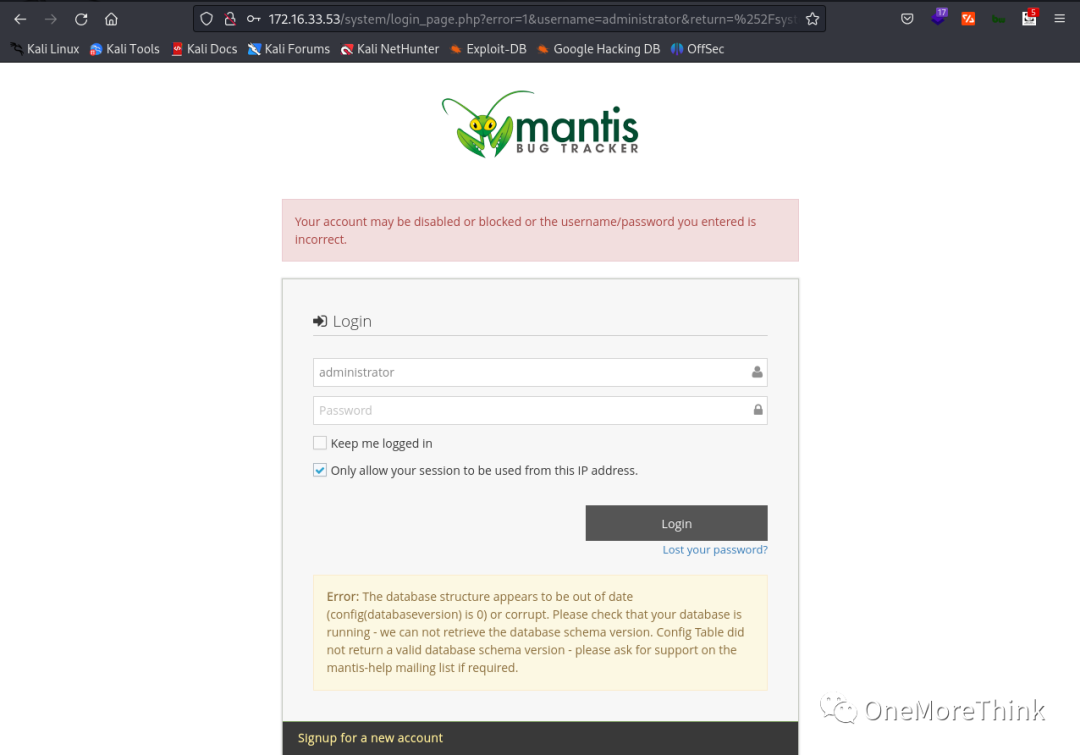

02-03-02、在MantisBT 2.0 Admin Guide[2]找到默认账号administrator和密码root,但无法登录。

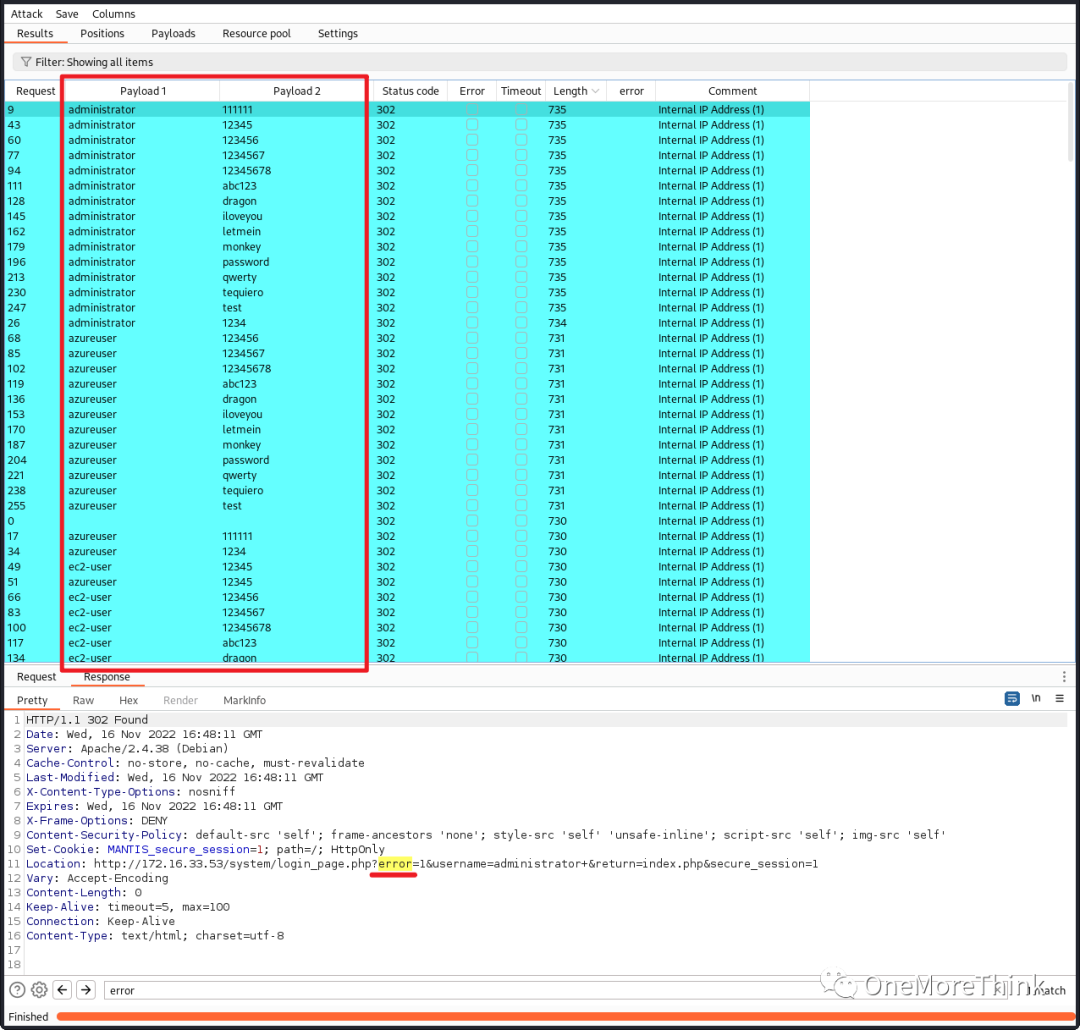

使用BurpSuite的Intruder爆破账号密码,也没有收获。

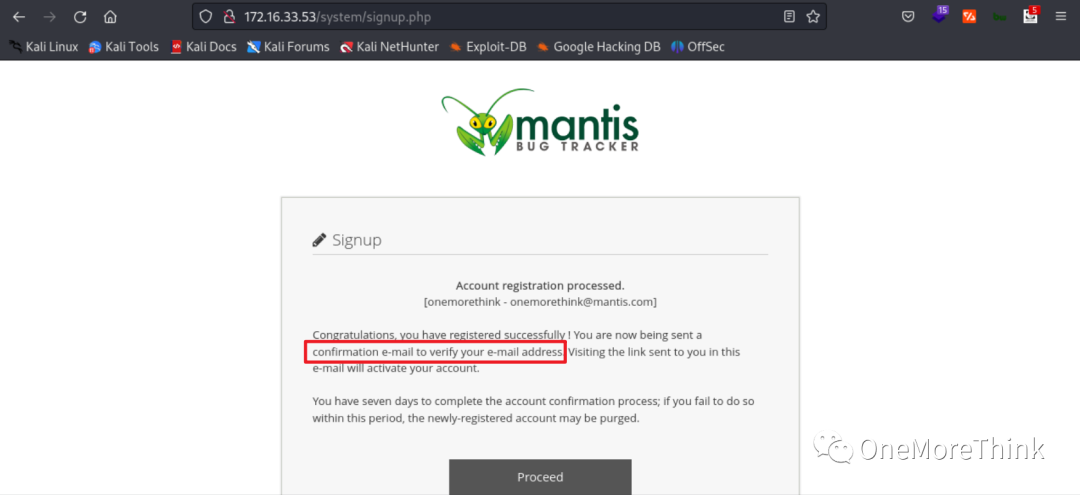

尝试注册账号进行登录,提示会发送邮件验证邮箱,但这种内网系统,邮件怎么发得出来嘛。

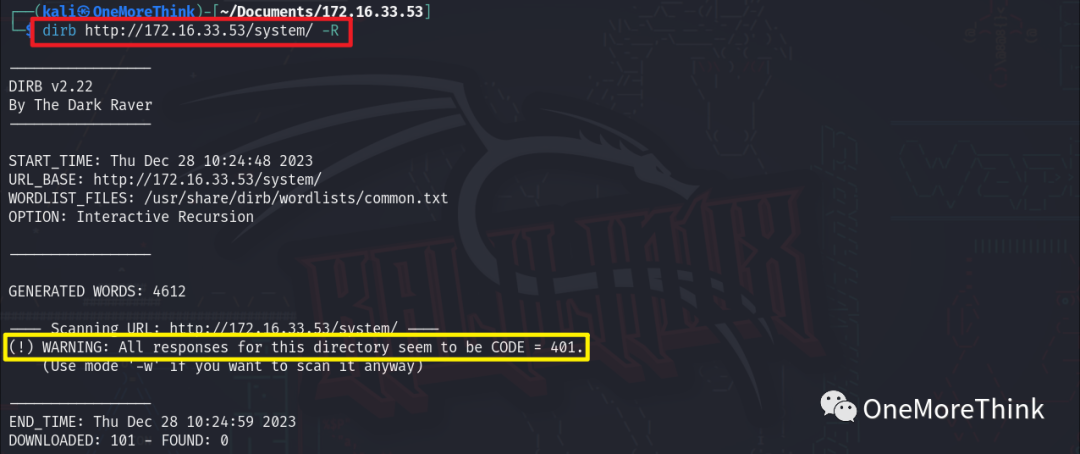

02-03-03、使用命令dirb http://172.16.33.53/system/ -R扫描目录和文件,响应码是401 Unauthorized,咦那刚才爆破Mantis Bug Trackerhttp://172.16.33.53/system/login_page.php的账号密码也没说要认证呀。

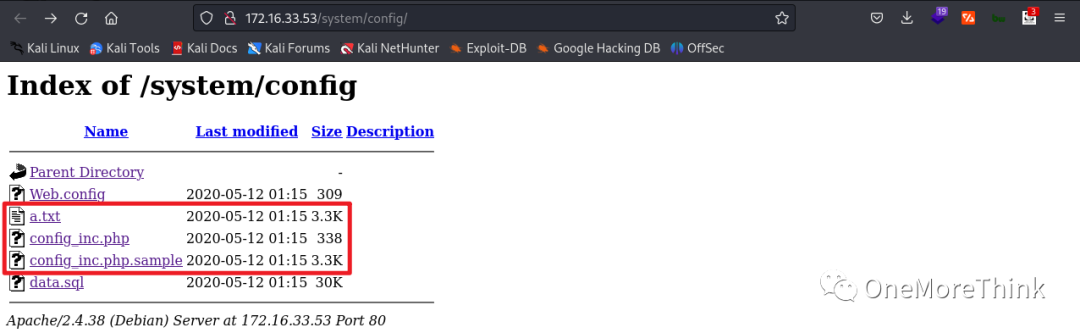

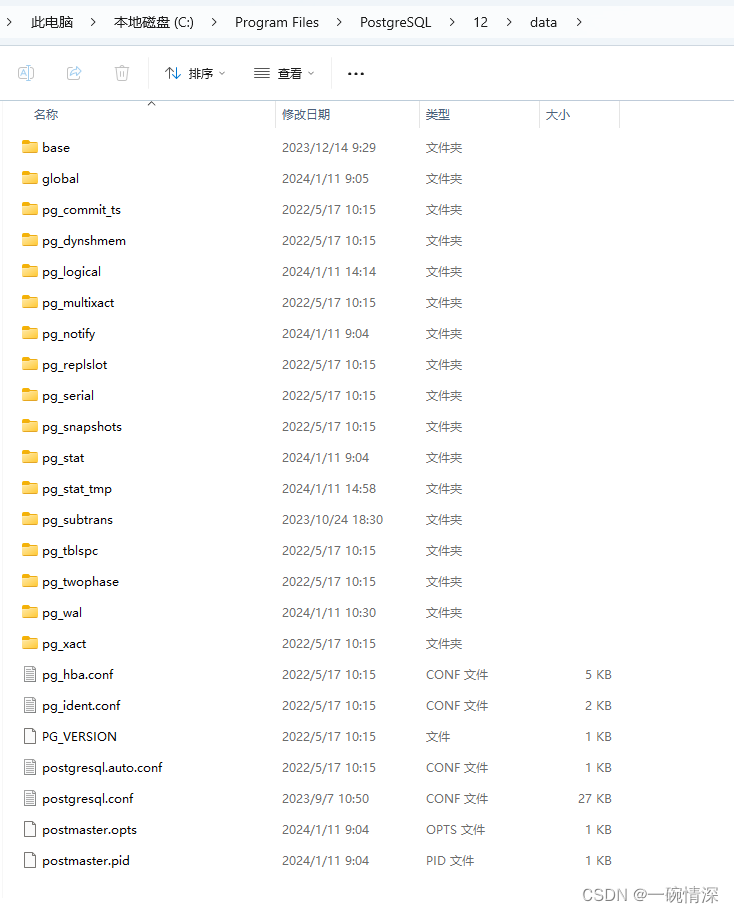

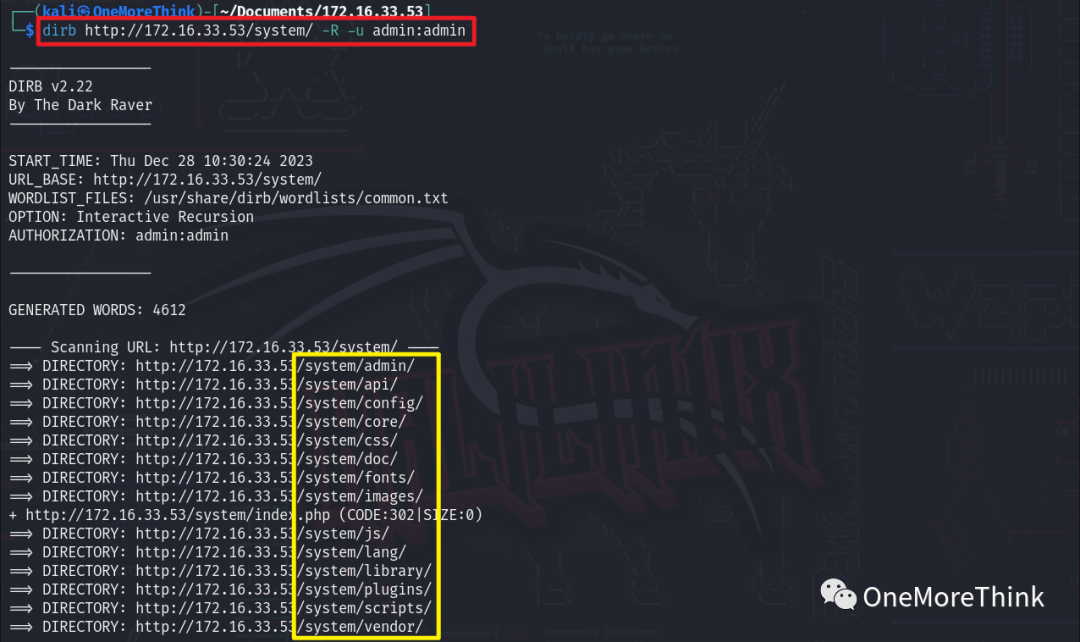

重新使用命令dirb http://172.16.33.53/system/ -R -u admin:admin扫描,发现一些目录。

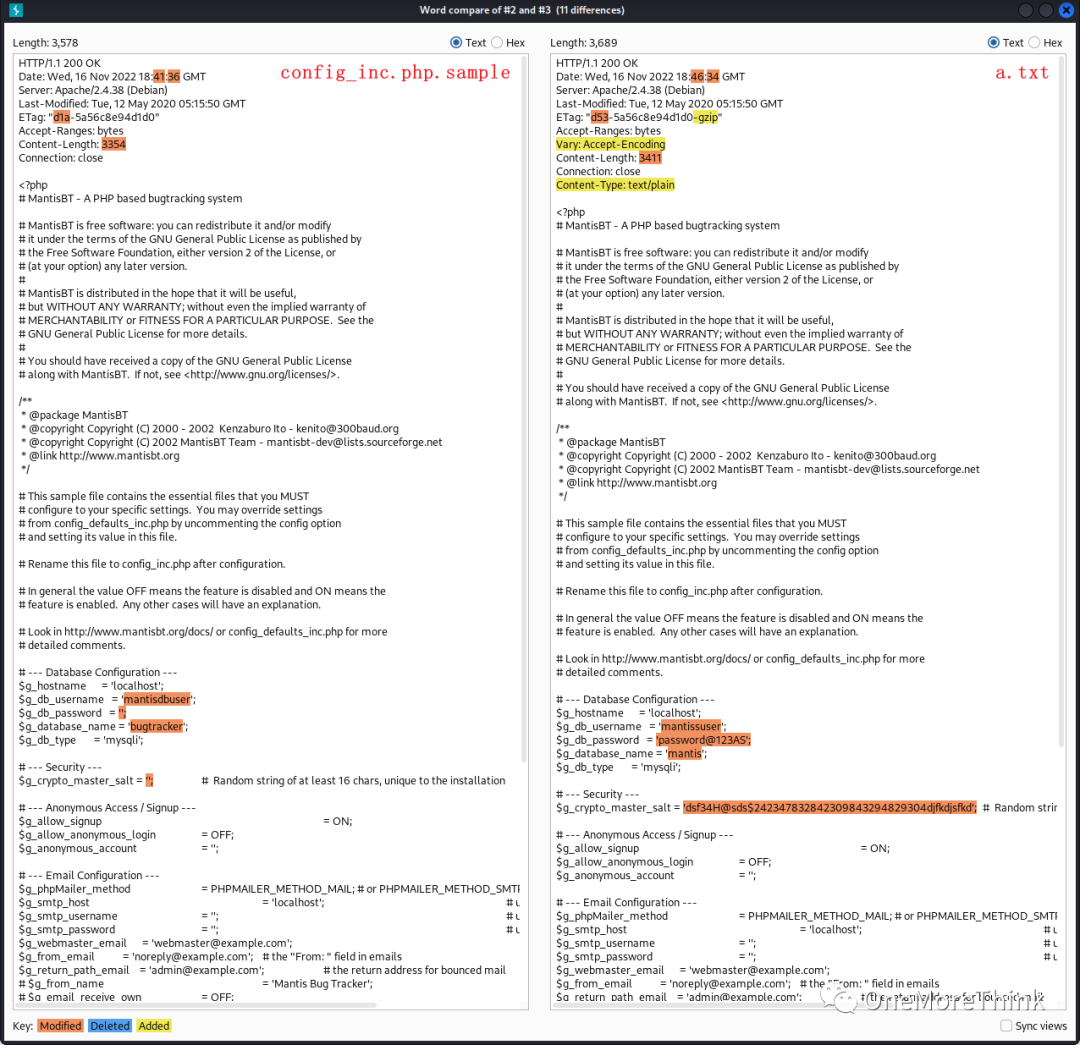

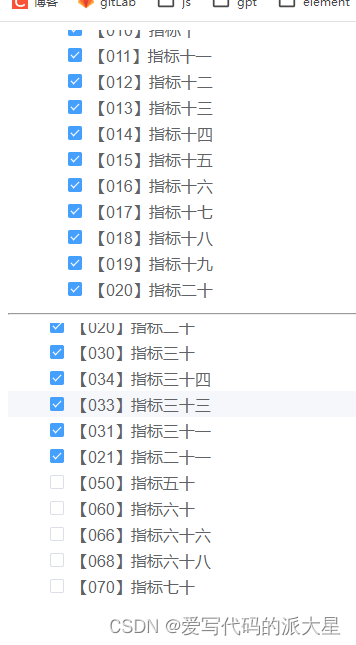

逐个翻看目录,只有/system/config/有点意思。/system/config/目录下的a.txt文件,内容和config_inc.php.sample文件一样,是MantisBT的配置文件,而且有些参数已经配置上了,猜测是曾经用过的配置文件。查看文件大小,a.txt和config_inc.php.sample一样,但是比config_inc.php大很多,所以当前正在使用的config_inc.php有可能未修改账号密码,只是删减了无用的注释和配置。此处先记下MySQL数据库的账号密码mantissuser/password@123AS。