🌈个人主页: Aileen_0v0

🔥热门专栏: 华为鸿蒙系统学习|计算机网络|数据结构与算法

💫个人格言:"没有罗马,那就自己创造罗马~"

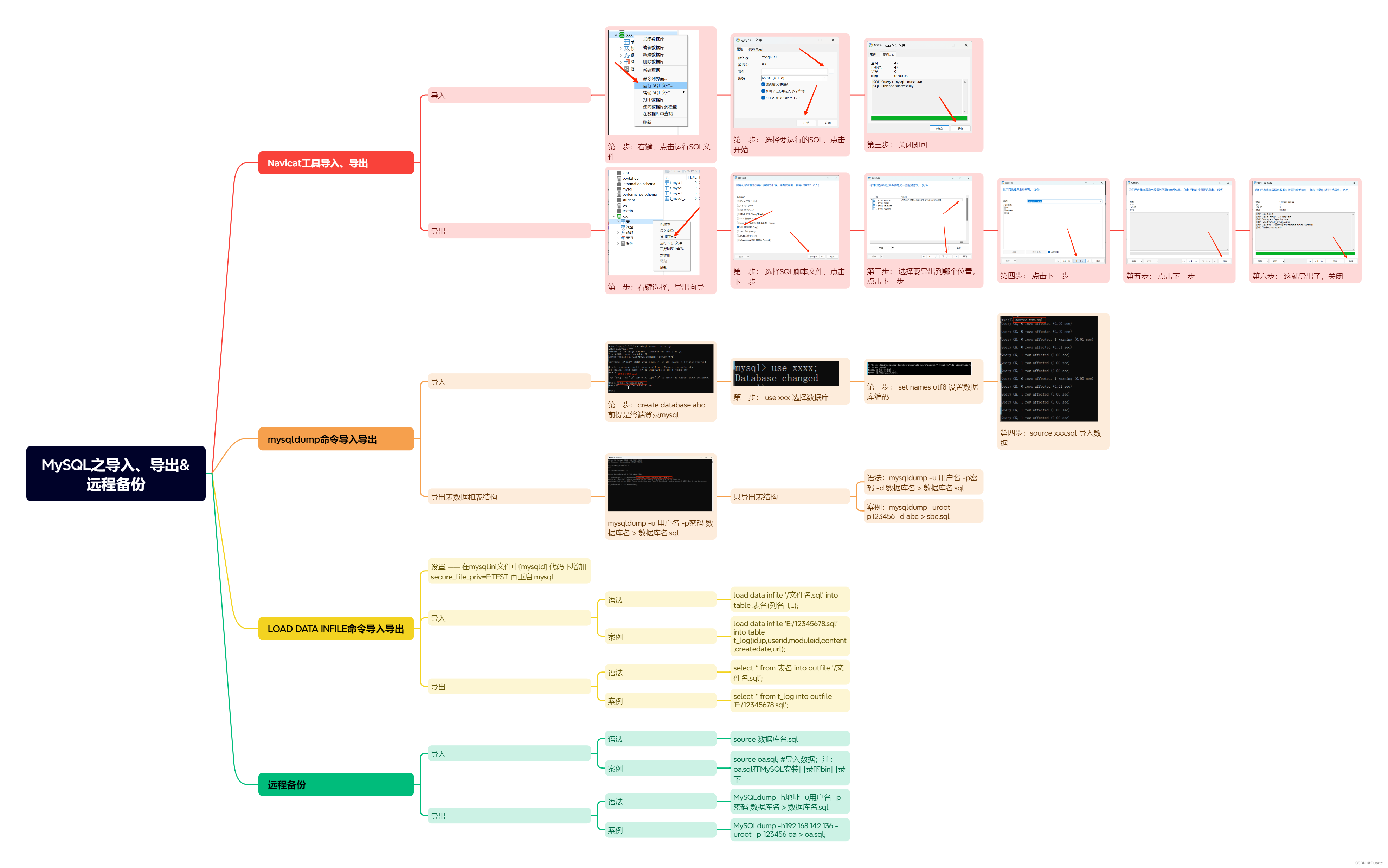

目录

介绍

什么是内网?

什么是内网渗透?

内网渗透的目的:

内网渗透常规流程:

内网渗透技术

内网渗透技术学习

读者对象

如何阅读一本书

由浅入深

实战和场景复现

本书内容概要

内网渗透基础(第1、2章)。

环境准备与常用工具(第3章)。

内网渗透实战(第4~12章)。

详细内容介绍

粉丝福利

介绍

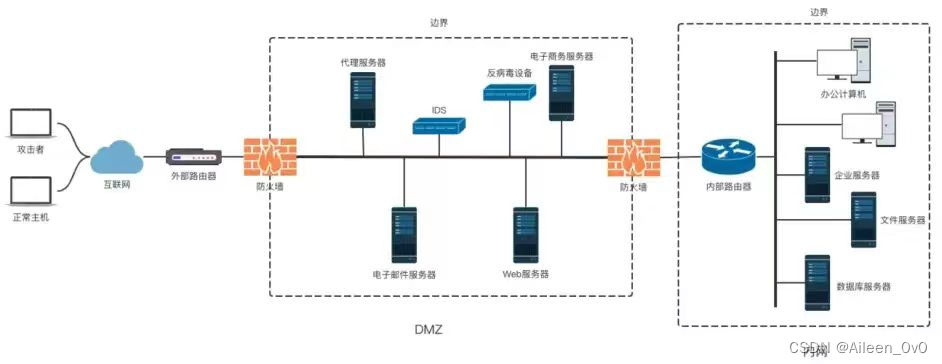

什么是内网?

内网也指局域网(Local Area Network,LAN),是指在某一区域内由多台计算机互连而成的计算机组,组网范围通常在数千米以内。

什么是内网渗透?

内网渗透,从字面上理解便是对目标服务器所在内网进行渗透并最终获取域控权限的一种渗透。

内网渗透的目的:

内网渗透的目的是拿到DC域控制器的权限,达到控制整个域环境.

内网渗透常规流程:

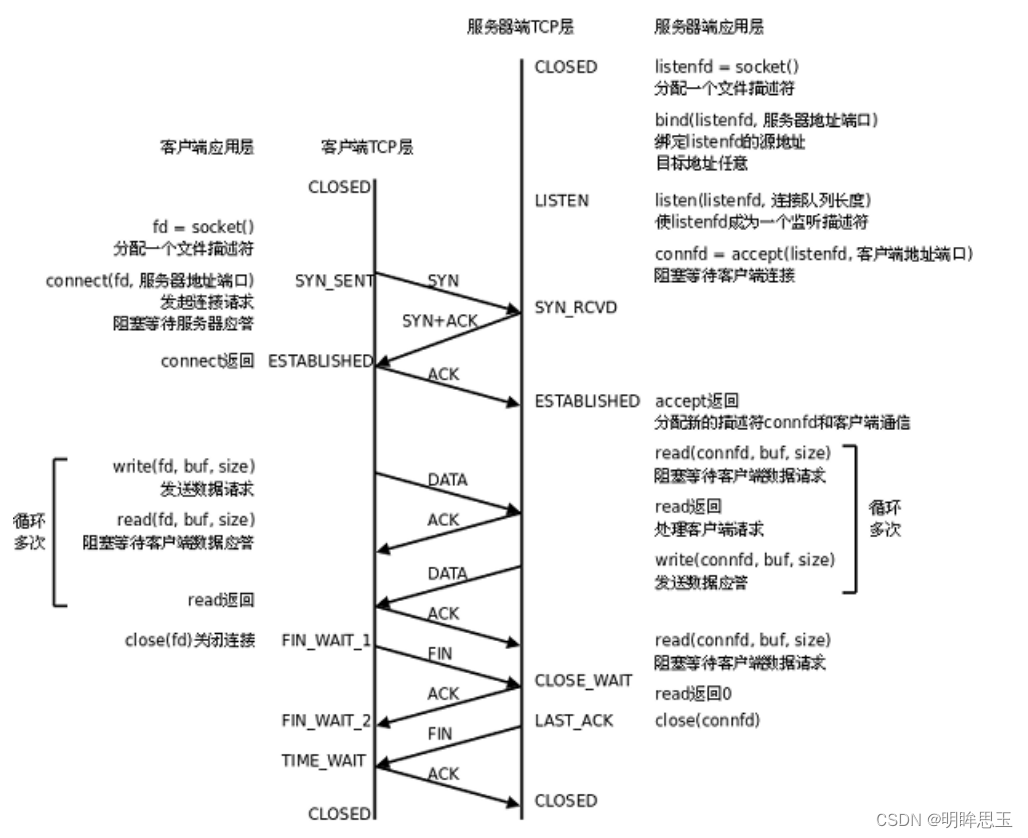

信息收集-权限提升-横向渗透-权限维持

注:网络渗透中,攻下一个点后,只是一个开始,攻入以后如何转移,控制更多的节点,是内网渗透研究学习的范畴

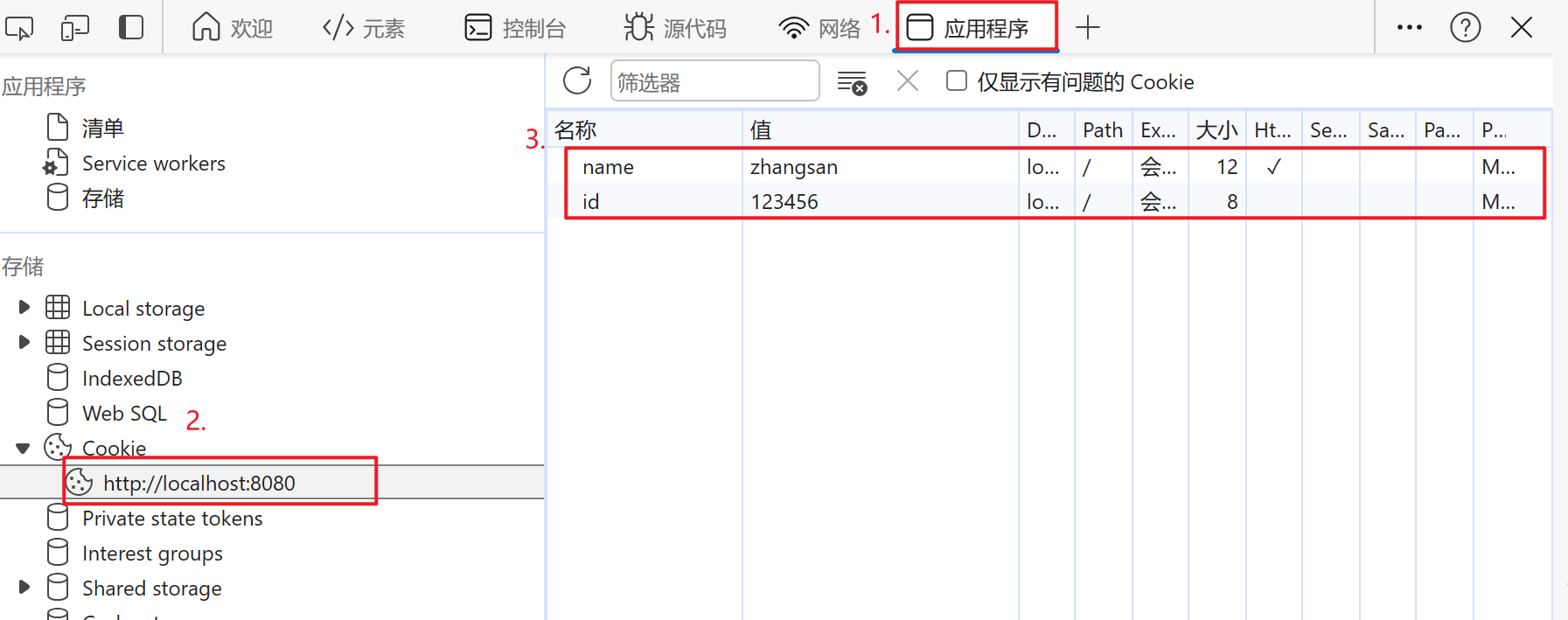

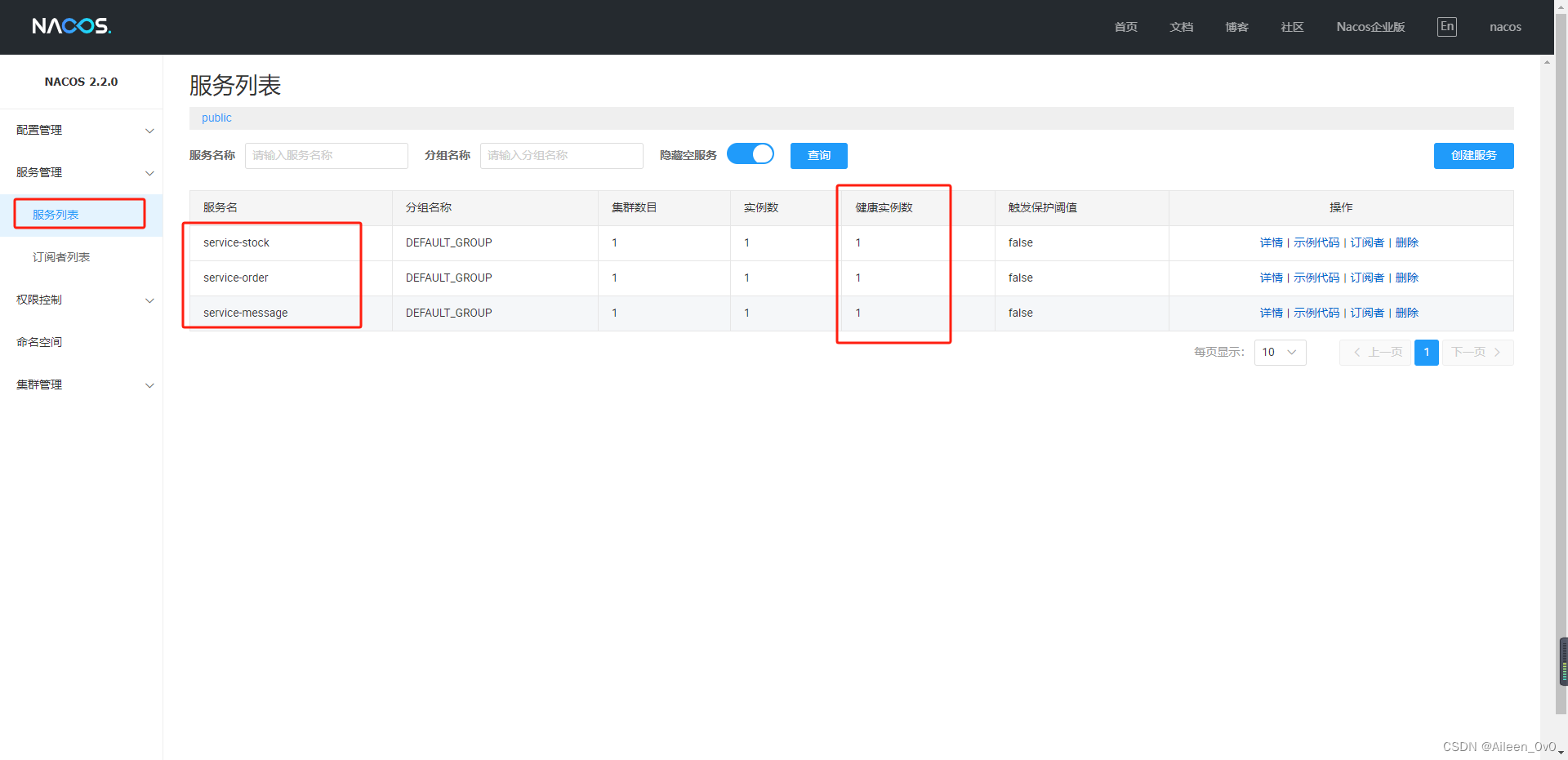

内网环境示例如图:

内网渗透技术

当今,网络系统面临着越来越严峻的安全挑战。在众多的安全挑战中,一种有组织、有特定目标、长时间持续的新型网络攻击日益猖獗,国际上常称之为APT(Advanced Persistent Threat,高级持续性威胁)攻击。

传统的渗透测试从外网发起攻击,并以攻破单台主机为目标。与之相比,APT攻击在技术上更加系统地实现了对目标内网主机的大批量控制,从而使业内对内网渗透技术的关注度提高到了一个空前的高度。

为了更好地防范APT攻击,网络安全从业人员需要在原有的渗透测试技术的基础上,更加深入地了解内网渗透领域的技术知识及实战技能,才能针对APT攻击有的放矢地进行防御,有效提升组织的网络安全能力。

内网渗透技术学习

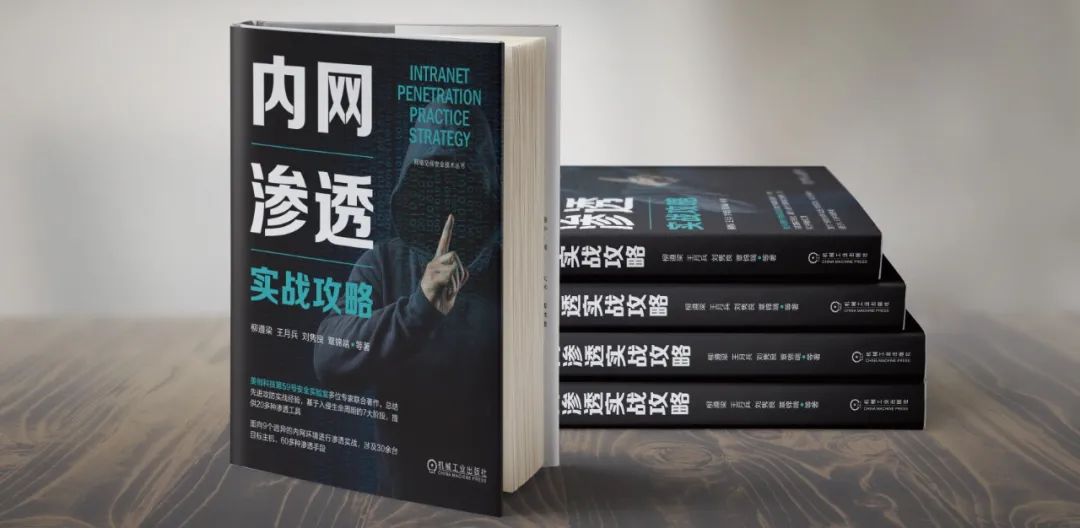

《内网渗透实战攻略》这本书精心挑选了9个场景各异的内网环境,累计涉及30多台目标主机,遵循从零开始、由浅入深的设计理念,带领读者全面而系统地进行内网渗透攻防实战训练,帮助读者快速了解内网渗透技术知识,并掌握对应的实战技能。

本书所有实践主机环境均为靶机环境,即专为网络安全实践所设计的脆弱性主机,因此在实践过程中不会有任何真实业务受到损害,能满足网络安全实践中最为重要的法律合规要求。

读者对象

适用于具有网络安全攻防实践需求的多类受众,包括以下读者群体:

-

网络安全技术的初学者;

-

企业中的网络安全工程师;

-

网络安全相关专业的在校学生及教师;

-

其他对网络安全攻防感兴趣且具备计算机基础知识的读者。

如何阅读一本书

由浅入深

本书由浅入深、循序渐进,系统性地讲解并实践内网渗透过程中的各个环节及其对应的操作手段,一网打尽内网渗透的核心实战技能。

实战和场景复现

通过大量的实战演练和场景复现,读者将快速建立内网渗透的实战技能树以及对应的知识框架。

本书内容概要

内网渗透基础(第1、2章)。

介绍内网渗透中的域、工作组、域控以及活动目录等重要概念及相关知识,同时介绍攻击者视角下的入侵生命周期,细致分解攻击者从外网探测到内网渗透再到攻破的全流程的各个阶段以及对应的常用手段。

环境准备与常用工具(第3章)。

介绍实战所需的软件环境以及接下来高频使用的各类工具,为实战环节做好准备。

内网渗透实战(第4~12章)。

这几章为本书的核心内容,将带领读者系统化搭建和攻破9个风格各异的内网环境,涉及30余台目标主机的探测和攻破过程。这几章将对内网渗透技术的高频攻击和防御手法进行全面演示,包括利用phpMyAdmin日志文件获取服务器权限、执行进程注入攻击、收集内网域信息、利用Mimikatz获取内网Windows服务器密码、通过PsExec建立IPC通道等60多种具体的操作手段。

书籍目录

前 言

第1章 内网渗透测试基础 1

1.1 工作组 1

1.2 域 2

1.3 活动目录 3

1.4 域树和域森林 4

1.5 常规安全域划分 6

第2章 基于入侵生命周期的攻击

流程设计 8

2.1 网络杀伤链、ATT&CK及NTCTF 8

2.2 入侵生命周期 11

第3章 环境准备与常用工具 13

3.1 基础环境:VMware与

Kali Linux 13

3.2 端口扫描及服务发现类工具 14

3.2.1 Nmap 14

3.2.2 Zenmap 15

3.3 流量捕获工具:Burp Suite 16

3.4 爆破类工具 23

3.4.1 DirBuster 23

3.4.2 超级弱口令检查工具 24

3.4.3 dirsearch 25

3.4.4 JWTPyCrack 26

3.4.5 tgsrepcrack 27

3.5 Web漏洞检测及利用类工具 27

3.5.1 WeblogicScanner 27

3.5.2 Struts 2 28

3.5.3 TPscan 29

3.5.4 TongdaOA-exp 30

3.5.5 laravel-CVE-2021-3129-EXP 30

3.6 webshell管理类工具 31

3.6.1 冰蝎3 31

3.6.2 中国蚁剑 35

3.6.3 哥斯拉 37

3.6.4 Gomoon 40

3.7 数据库管理工具 41

3.7.1 Navicat 41

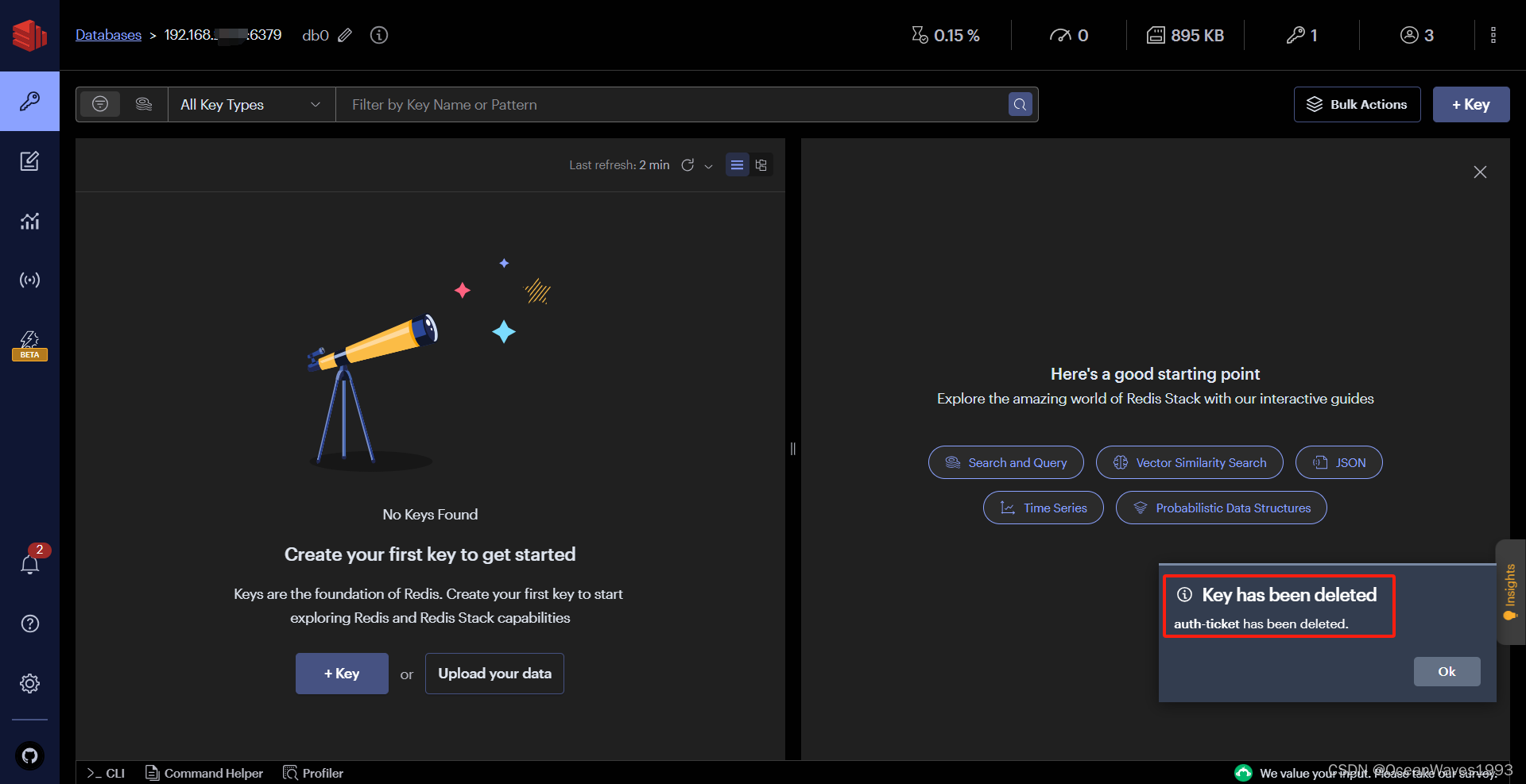

3.7.2 Redis Desktop Manager 44

3.7.3 Multiple Database Utilization

Tools 45

3.7.4 SQLTools 49

3.8 字典类工具fuzzDicts 49

3.9 网络代理类工具Proxif?ier 50

3.10 内网渗透综合类工具 54

3.10.1 Cobalt Strike 54

3.10.2 Metasploit 65

3.10.3 Railgun 72

3.10.4 Mimikatz 76

第4章 Vulnstack1:利用域账号

实现权限扩散 81

4.1 环境简介与环境搭建 82

4.2 探索发现阶段 84

4.2.1 使用Nmap对靶场入口IP

进行端口扫描及服务探测 84

4.2.2 识别80端口的Web应用

框架及版本 84

4.3 入侵和感染阶段 86

4.3.1 对Web服务进行目录扫描 87

4.3.2 利用phpMyAdmin日志文件

获取Web服务器权限 89

4.4 攻击和利用阶段:Web服务器

进程注入与提权 97

4.5 探索感知阶段 100

4.5.1 收集内网域服务器信息 100

4.5.2 抓取哈希及转储明文密码 101

4.6 传播阶段 101

4.6.1 使用PsExec建立IPC通道,

上线域控服务器 102

4.6.2 使用PsExec建立IPC通道,

上线域成员服务器 104

4.7 持久化和恢复阶段 104

4.7.1 通过Cobalt Strike持久化控制

服务器 105

4.7.2 恢复阶段的攻击 106

4.8 实践知识点总结 106

第5章 Vulnstack2:攻防中的

杀软对抗 108

5.1 环境简介与环境搭建 108

5.2 探索发现阶段 112

5.3 入侵和感染阶段 115

5.3.1 对WebLogic服务进行批量

漏洞扫描 115

5.3.2 利用反序列化漏洞攻击

WebLogic 116

5.4 攻击和利用阶段 119

5.4.1 利用cmd webshell写入

冰蝎马 119

5.4.2 通过冰蝎3将WebLogic

服务器上线到Metasploit 123

5.4.3 绕过360安全卫士,将

WebLogic服务器上线到

Cobalt Strike 125

5.4.4 绕过360安全卫士,对

WebLogic服务器进行提权 128

5.4.5 将WebLogic服务器的

Metasploit会话传递到

Cobalt Strike 132

5.4.6 抓取WebLogic服务器上的

操作系统凭证 133

5.4.7 通过3389端口RDP登录

WebLogic服务器 135

5.5 探索感知阶段 135

5.6 传播阶段 136

5.6.1 利用Zerologon漏洞攻击

域控服务器 136

5.6.2 使用PsExec将域控服务器

上线到Cobalt Strike 138

5.6.3 使用PsExec将域内主机上线

到Cobalt Strike 140

5.7 持久化和恢复阶段 142

5.7.1 通过Cobalt Strike持久化

控制服务器 142

5.7.2 恢复阶段的攻击 143

5.8 实践知识点总结 143

第6章 Vulnstack3:利用PTH

攻击获取域控权限 144

6.1 环境简介与环境搭建 145

6.2 探索发现阶段 147

6.2.1 使用Nmap对靶场入口IP

进行端口扫描及服务探测 147

6.2.2 识别80端口的Web应用

框架及版本 148

6.3 入侵和感染阶段 149

6.3.1 SSH应用服务攻击 149

6.3.2 MySQL应用服务攻击 149

6.3.3 Joomla应用攻击 154

6.4 攻击和利用阶段 163

6.4.1 查找Linux服务器敏感

文件 163

6.4.2 Linux服务器提权 164

6.4.3 Linux服务器上线MSF 167

6.5 探索感知阶段 169

6.5.1 利用MSF配置内网路由 169

6.5.2 探测内网网段存活主机 170

6.6 传播阶段 172

6.6.1 利用SMB爆破攻击内网

Windows服务器 172

6.6.2 利用Zerologon攻击域控

服务器 174

6.6.3 利用PTH攻击域控服务器 177

6.6.4 利用PTH攻击域内主机 177

6.7 持久化和恢复阶段 179

6.7.1 通过定时任务持久化控制

Linux服务器 179

6.7.2 恢复阶段的攻击 179

6.8 实践知识点总结 180

第7章 Vulnstack4:Docker

逃逸突破边界 181

7.1 环境简介与环境搭建 182

7.2 探索发现阶段 185

7.2.1 使用Nmap对靶场入口IP

进行端口扫描及服务探测 186

7.2.2 识别2001端口的Web

应用框架及版本 187

7.2.3 识别2002端口的Web

应用框架及版本 187

7.2.4 识别2003端口的Web

应用框架及版本 189

7.3 入侵和感染阶段 190

7.3.1 使用Struts 2漏洞检测工具

对Web应用进行漏洞测试 190

7.3.2 使用Tomcat框架漏洞对Web

应用进行漏洞测试 194

7.3.3 使用phpMyAdmin应用漏洞

对Web应用进行漏洞测试 197

7.4 攻击和利用阶段 202

7.4.1 Struts 2 应用服务器环境

识别 202

7.4.2 Struts 2应用Docker服务器

逃逸 203

7.4.3 Tomcat应用服务器环境

识别 205

7.4.4 Tomcat应用Docker服务器

逃逸 205

7.4.5 phpMyAdmin应用服务器

环境识别 212

7.4.6 phpMyAdmin应用服务器

权限提升 213

7.4.7 利用MSF配置内网代理 215

7.5 探索感知阶段 219

7.6 传播阶段 221

7.6.1 利用MSF对Windows

服务器445端口的SMB

服务进行漏洞检测 221

7.6.2 利用smart_hashdump获取

内网Windows服务器密码

哈希 222

7.6.3 利用PTH攻击域内服务器 224

7.7 持久化和恢复阶段 225

7.7.1 通过定时任务持久化控制

服务器 225

7.7.2 恢复阶段的攻击 227

7.8 实践知识点总结 228

第8章 Vulnstack5:使用PsExec对

不出网的域控服务器进行横

向渗透及上线 229

8.1 环境简介与环境搭建 229

8.2 探索发现阶段:利用GUI扫描

工具进行端口扫描 232

8.3 入侵和感染阶段 233

8.3.1 对ThinkPHP V5.0框架服务

进行批量漏洞扫描 233

8.3.2 利用ThinkPHP V5.0 RCE

漏洞攻击Web服务器 233

8.3.3 对MySQL数据库服务进行

弱口令爆破攻击 235

8.4 攻击和利用阶段 236

8.4.1 利用cmd webshell传输

Cobalt Strike上线木马 236

8.4.2 抓取Web服务器上的操作

系统凭证 241

8.5 探索感知和传播阶段 24

详细内容介绍

书籍购买链接 👇

扫码了解 京东旗舰店↑ 京东自营店↑

粉丝福利

参与方式

关注博主、点赞、收藏、任意评论

并在微信公众号“玲一爱编程”回复关键词“内网渗透”即可参与抽奖。

阅读量过2k加一本 (最终送出的书 根据阅读量送出 如果阅读量不达标就按实际的送)