声明

本文是学习GB-T 31167-2014 信息安全技术 云计算服务安全指南. 下载地址而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

云计算服务安全退出服务

9.1退出要求

合同到期或其他原因都可能导致客户退出云计算服务,或将数据和业务系统迁移到其他云计算平台上。退出云计算服务是一个复杂的过程,客户需要注意以下环节:

- 在签订合同时提前约定退出条件,以及退出时客户、云服务商的责任和义务,应与云服务商协商数据和业务系统迁移出云计算平台的接口和方案;

- 在退出服务过程中,应要求云服务商完整返还客户数据;

- 在将数据和业务系统迁移回客户数据中心或其他云计算平台的过程中,应满足业务的可用性和持续性要求,如采取原业务系统与新部署业务系统并行运行一段时间等措施;

- 及时取消云服务商对客户资源的物理和电子访问权限;

- 提醒云服务商在客户退出云计算服务后仍应承担的责任和义务,如保密要求等;

- 退出云计算服务后需要确保云服务商按要求保留数据或彻底清除数据;

- 如需变更云服务商,应首先按照选择云服务商的要求,执行云服务商选择阶段的各项活动,确定新的云服务商并签署合同。完成云计算服务的迁移后再退出原云计算服务。

9.2确定数据移交范围

从云计算平台迁移出的数据,不仅包括客户移交给云服务商的数据和资料,还应包括客户业务系统在云计算平台上运行期间产生、收集的数据以及相关文档资料,如数据文件、程序代码、说明书、技术资料、运行日志等。应制订详细的移交清单,清单内容包括:

- 数据文件。每个数据文件都应标明:文件名称、数据文件内容的描述、存储格式、文件大小、校验值、类型(敏感或公开)等。应要求云服务商提供解密方法与密钥,实现加密文件的移交;提供技术资料或转换工具,实现非通用格式文件的移交;

- 程序代码。针对客户定制的功能或业务系统,在合同或其他协议中明确是否移交可执行程序、源代码及技术资料,可能涉及的内容包括:可执行程序、源代码、功能描述、设计文档、开发及运行环境描述、维护手册、用户使用手册等;

- 其他数据。根据事先的约定和双方协商,确定应移交的其他数据,包括客户业务运行期间收集、统计的相关数据,如云计算服务的客户行为习惯统计、网络流量特征等资料;

- 文档资料。客户使用云计算服务过程中提供给云服务商的各种文档资料,及双方共同完成的涉及客户的相关资料。

9.3验证数据的完整性

客户应对云服务商返还的数据完整性进行验证,为完整获得数据,客户应采取以下措施:

- 要求云服务商根据移交数据清单完整返还客户数据,特别注意历史数据和归档数据;

- 监督云服务商返还客户数据的过程,并验证返还数据的有效性。对加密数据进行解密并验证;利用工具恢复专有格式数据并验证;

- 可通过业务系统验证数据的有效性和完整性,如将数据和业务系统部署在新的平台上运行验证。

9.4安全删除数据

客户退出云计算服务后,仍应要求云服务商安全处理客户数据,承担相关的责任和义务。客户应采取以下措施:

- 退出服务后,要求云服务商按合同要求安全存储客户数据一段时间;

- 通过书面授权,要求云服务商删除客户数据及所有备份;

- 要求云服务商安全处置存放客户数据的存储介质,涉及以下方面:

- 重用前应进行介质清理1,不可清理的介质应物理销毁;

- 要求云服务商记录介质清理过程,并对过程进行监督;

- 存放敏感信息的介质清理后不能用于存放公开信息。

延伸阅读

更多内容 可以点击下载 GB-T 31167-2014 信息安全技术 云计算服务安全指南. 进一步学习

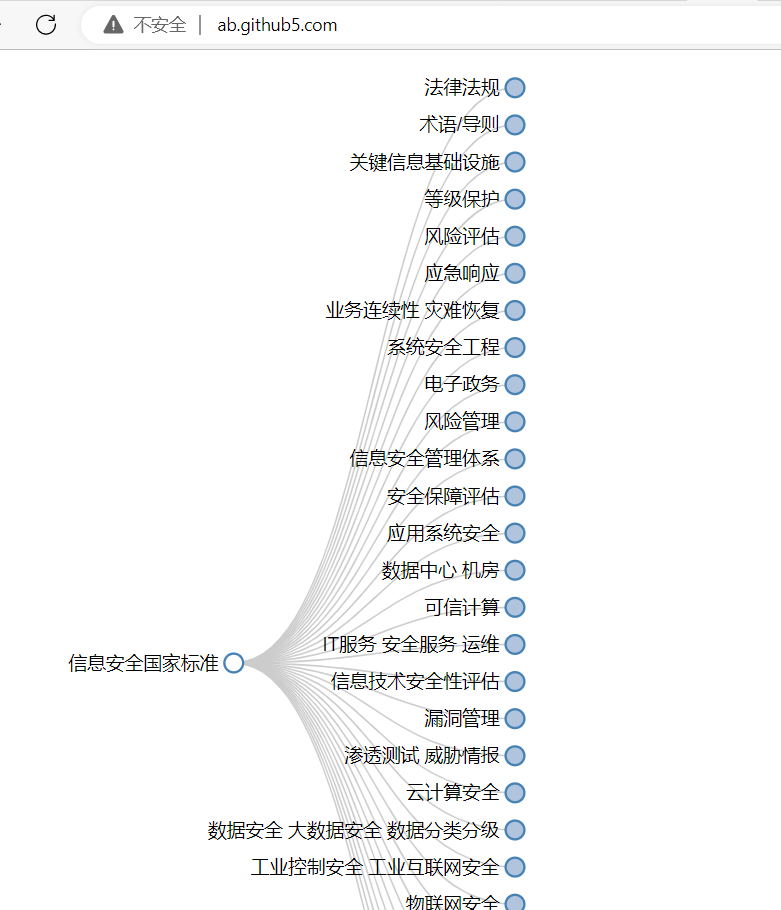

友情链接

奇安信 中国政企机构数据安全风险研究报告.pdf

介质清理:指删除介质上数据的过程,该过程不会破坏介质。 ↩︎