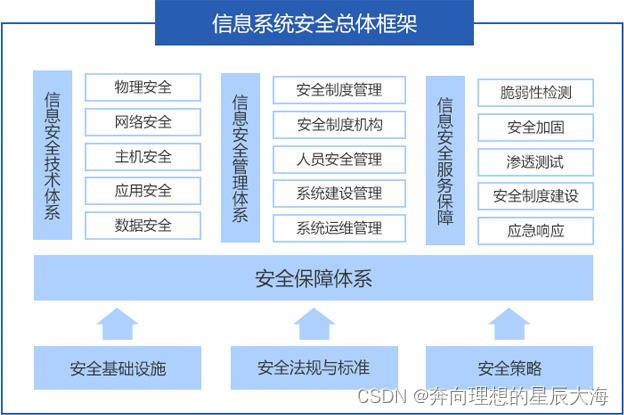

了解庞大而复杂的网络环境并非易事,它需要持续观察、深入分析,并对任何违规行为做出快速反应。这就是为什么实时网络安全监控工具是任何组织 IT 安全战略的一个重要方面。

网络攻击和合规性法规是 IT 安全的两个主要驱动因素。同时,数据泄露和不遵守监管标准可能会使您的公司损失惨重,企业面临的威胁越来越复杂,可能长达数月未被发现,这就是为什么保持时刻警惕并制定适当的安全解决方案很重要的原因。

网络安全监控可让您全面了解网络中发生的情况,它充当抵御安全威胁的第一道防线,使组织能够主动管理风险并有效应对潜在威胁。

什么是实时安全监控

实时安全监控持续监督和分析组织网络中的数据流量和活动,以检测、警报和响应潜在的安全威胁。

实时监控无需定期查看日志或报告,而是可以立即洞察安全事件,从而加快缓解响应。

实时安全监控包括:

- 获取和存储日志数据从网络设备。

- 实时监控和有关关键事件的警报当它们发生时。

- 定期运行脆弱性扫描以识别潜在的安全漏洞。

- 执行相关在收集的数据上识别异常和攻击模式。

- 进行取证分析关于实时和历史事件。

- 跟踪合规要求。

这些活动被视为安全信息和事件管理(SIEM),有效的 SIEM 通常需要解决方案。

SIEM 对实时网络安全监控的帮助

SIEM 解决方案提供安全事件的实时分析和警报。这是通过可自定义的仪表板实现的,这些仪表板以用户友好的方式显示图表、图形和报告。这可以帮助您了解网络事件并提醒您注意可疑活动,从而帮助您阻止网络攻击。

SIEM 解决方案通过执行数据聚合、关联、分析、警报和取证分析来促进这一点,它还使用高级威胁情报来更好地了解这些威胁。事件响应框架通过发出警报和执行自动化工作流来帮助用户响应安全事件,从而帮助组织降低攻击强度。这些功能使 SIEM 解决方案对于实时安全监控不可或缺。

- 日志管理:通过实时集中收集、存储和归档网络日志来促进日志管理。

- 关联引擎:可以通过将网络活动与已知的攻击模式或异常模式进行比较和关联来实时识别潜在威胁。

- 威胁情报源:实时监控解决方案与威胁情报服务集成,并使用最新的威胁指标更新其数据库,以增强检测能力。

- 实时安全分析:实时直观的仪表板可直观地显示网络活动,并通过警报和随时可用的报告提供对当前安全状况的即时洞察。

- 自动事件响应:当检测到潜在威胁时,实时监控解决方案可以采取预定义的保护措施。这包括自动启动一系列预定义的工作流程,旨在应对威胁,例如阻止恶意 IP 地址等。

- 即时警报:除了采取预设的保护措施外,系统在检测到可疑或未经授权的活动时,会立即向保安人员或其他指定人员发出警报。

- 合规与监管:各行各业不可避免地受到法规的约束,这些法规需要持续监控以确保安全和数据隐私。实时监控有助于合规管理,旨在简化审计流程,降低安全风险,简化企业合规论证。

为什么监控解决方案重要

- 在数据泄露经常成为头条新闻的世界中,确保组织的安全是重中之重,这确保了稳定的工作流程,并最大限度地减少了被恶意行为者攻击的可能性。

- 保护用户数据是保护网络的一部分,也已成为维护客户信任的必要组成部分,通过实施实时监控,组织可以向用户发送一条信息,即他们的数据受到认真对待并全天候受到保护。

- 组织需要积极主动地保护其安全性。实时监控有助于采取主动姿态,不断检查漏洞和潜在威胁,并允许企业在漏洞被利用之前解决它们。

- 虽然设置网络安全监控工具可能需要初始投资,但从长远来看,投资回报率可以为组织节省大量成本,公司可以通过防止重大数据泄露或将其影响降至最低来避免经济处罚、法律问题和声誉损害。

- SIEM 解决方案通过分析数据、发送警报和帮助您及时响应来检查组织的安全性,这就像全天候监视您的网络,在威胁发生时捕捉威胁。

实时网络安全监控工具

使用 Log360 的安全分析功能,实时检测和防止网络攻击,不仅可以实时发现此类威胁,还可以解决它们。

- 监控网络活动

- 轻松检测异常

- 通过自动化事件实时管理事件

监控网络活动

- 交互式仪表板:交互式仪表板可让管理员全面了解日志数据、网络流量和安全事件,通过分析以直观图形和广泛报告形式显示的日志来轻松发现可疑活动。

- 警报配置文件:实时警报系统立即引起管理员的注意,整个网络中发生的安全事件,可以创建自定义警报配置文件,并将严重性级别与其关联,还允许设置特定于合规性的警报,从而遵守法规要求。

- 随时可用的报告:管理员可以根据自己设置的条件生成自定义报告,也可以使用根据设备和警报类型分类的预定义报告,Log360 的直观报告简化了审核,并帮助管理员及时采取措施来缓解攻击。在 AD 环境中更改或设置的密码,能够有效地发现过时的密码,从而节省大量时间,还可以获取密码永不过期的用户列表。

轻松检测异常

- 高级威胁分析:高级威胁分析功能通过基于信誉的评分提供有关威胁严重性的宝贵见解,内置的威胁情报功能可帮助管理员检测侵入网络的潜在恶意 URL、域和 IP 地址,还有助于识别威胁和攻击类型,从而轻松对警报进行会审。

- 实时事件关联:强大的关联引擎,可将整个网络中的安全事件关联起来,以进行即时攻击检测,管理员可以利用 30 种现成的攻击模式,也可以尝试自定义关联生成器来创建自定义关联规则、指定时间范围并使用高级筛选器来检测攻击。

- UEBA:用户实体和行为分析功能利用机器学习来分析网络中用户和系统的行为,并形成安全基线。当用户执行此基线之外的任何活动时,会将其视为异常,并根据严重性分配风险评分。管理员可以轻松检测内部威胁、数据泄露尝试和帐户泄露等安全事件,还可以找到非管理员用户对组策略设置所做的更改。

通过自动化事件实时管理事件

从首次检测到威胁到修正过程开始之间的时间是组织遭受攻击所需的时间,Log360 附带自动事件响应功能,使 IT 团队能够将预定义或自定义工作流链接到安全警报,以自动执行标准事件响应措施。内置的工单控制台允许管理员分配和跟踪事件或将其转发给第三方帮助台软件。

Log360 安全信息和事件管理(SIEM)解决方案,可帮助企业克服网络安全挑战并加强其网络安全态势。该解决方案可帮助管理员在遵守法规的前提下,减少安全威胁,及时发现攻击企图的行为,并检测可疑用户活动。