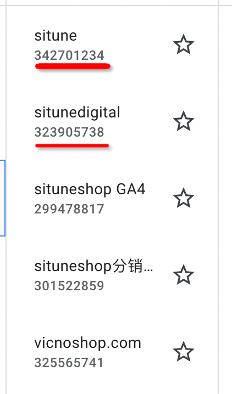

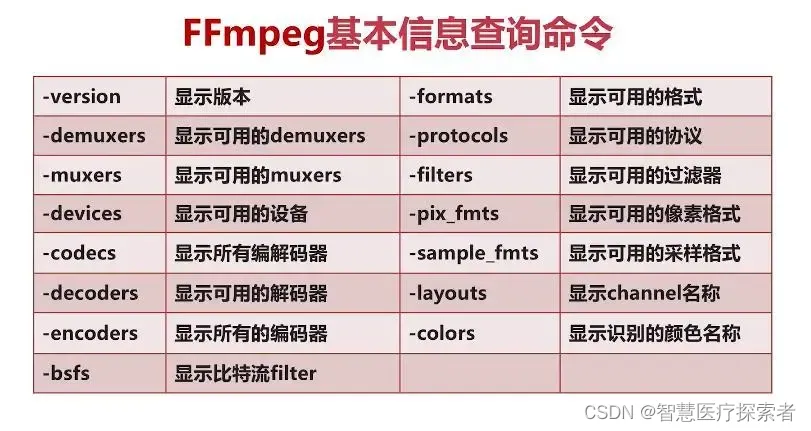

目录

1. 实验要求

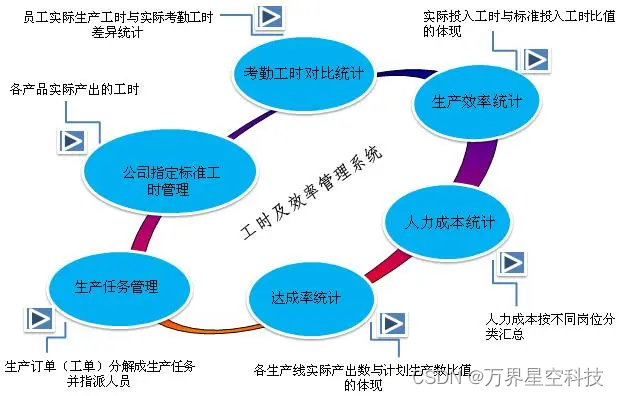

2. 配置思路

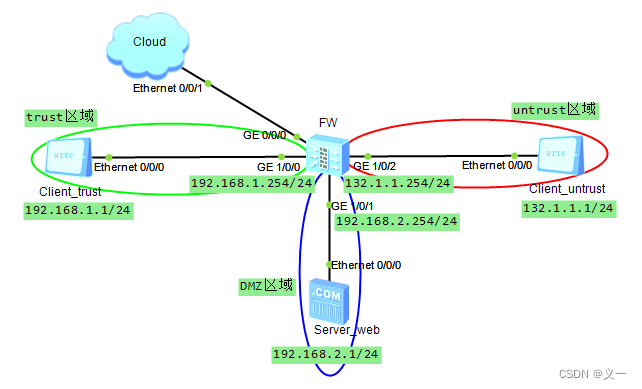

3. 网络拓扑图

4. USG6000V防火墙端口和各终端相关配置

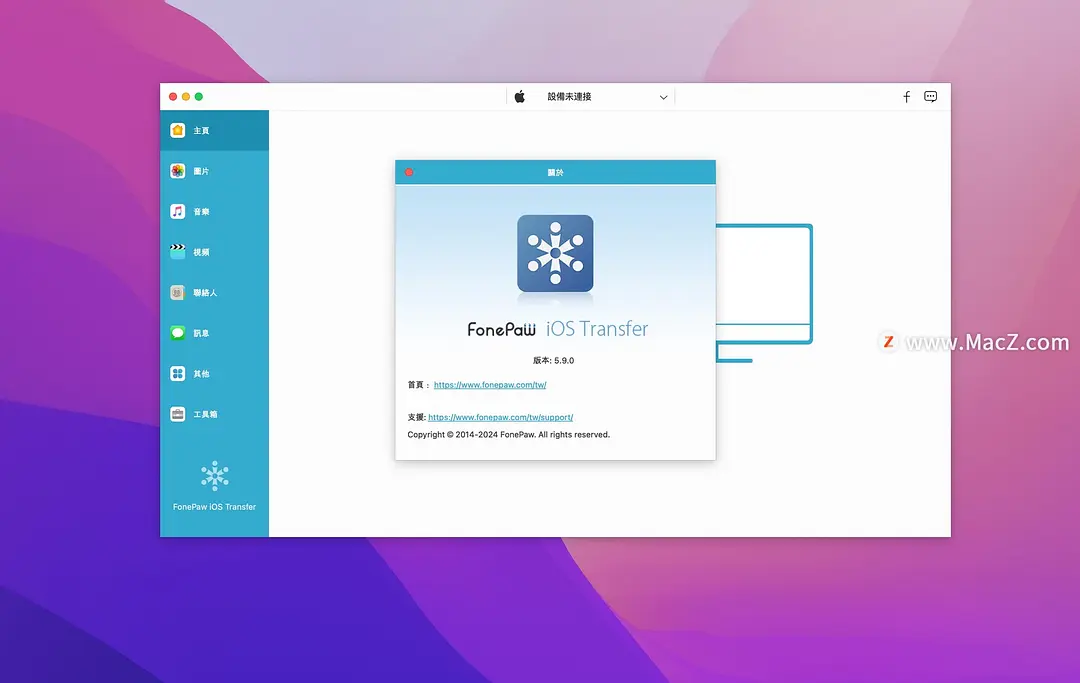

5. 在USG6000V防火墙web管理界面创建区域和添加相应端口

6. 给USG6000V防火墙端口配置IP地址

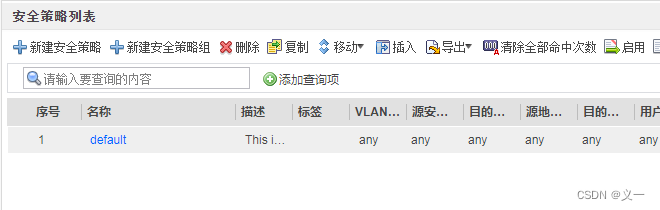

7. 配置通行策略

8. 测试验证

8.1 逐个删除策略,再看各区域终端通信情况

9. 模拟企业网连接互联网---源地址转换和目标地址转换

9.1 源地址转换配置

9.2 目标地址转换

防火墙配置宗旨是人性本恶,进出防火墙的数据都要放行才能出入。是不是“好人”?要经过检查才知道。

1. 实验要求

USG6000V防火墙创建trust、dmz、untrust区域,添加相应端口到各区域,配置策略,测验各区域下终端通信、源地址转换、目标地址转换情况。

2. 配置思路

- 终端配置IP及网关;

- 防火墙创建区域,区域添加相应端口;

- 防火墙端口配置IP地址、路由;

- 防火墙配置策略: trust-->untrust、trust-->dmz、dmz-->untrust 放行;

- 防火墙配置源转换,实现trust和dmz区域可以访问外网;

- 防火墙配置目标地址转换、配置策略,实现外网可以访问dmz区域服务器;

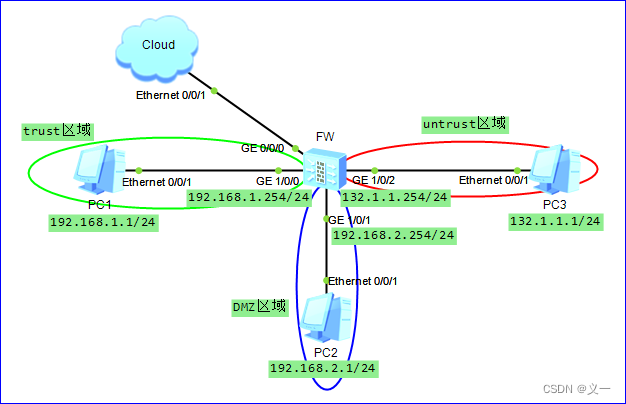

3. 网络拓扑图

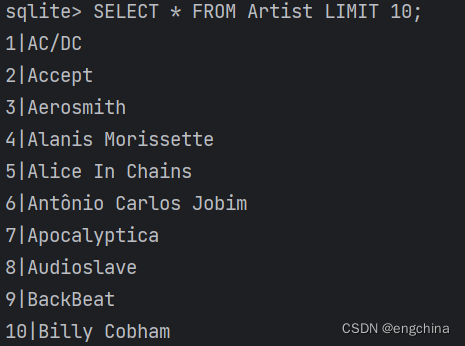

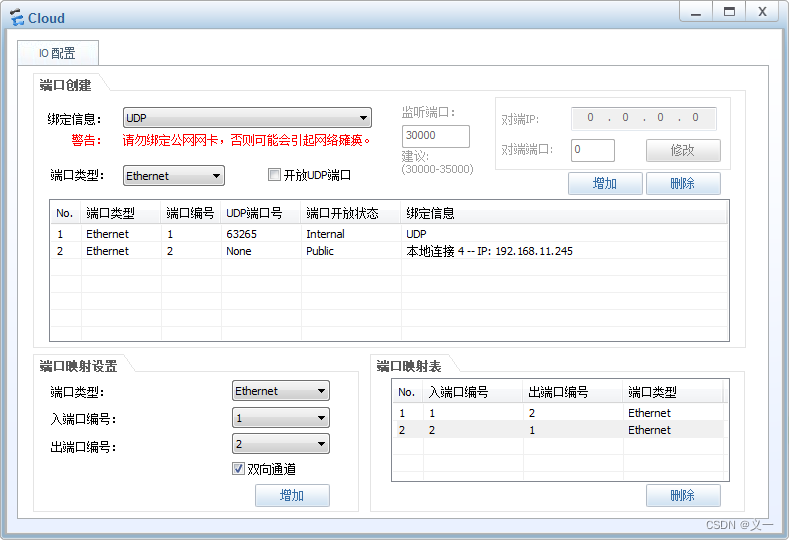

4. USG6000V防火墙端口和各终端相关配置

eNSP模拟器中设备(防火墙)与物理机实现连接通信,请看我的另一篇文章:

VRP远程管理(华为设备telnet登录密码配置与测试环境搭建)——在物理机上创建回环网卡及eNSP模拟器与物理机实现连接通信。

文章链接为:http://t.csdnimg.cn/YQzIi

其他PC配置相似,不再赘述。

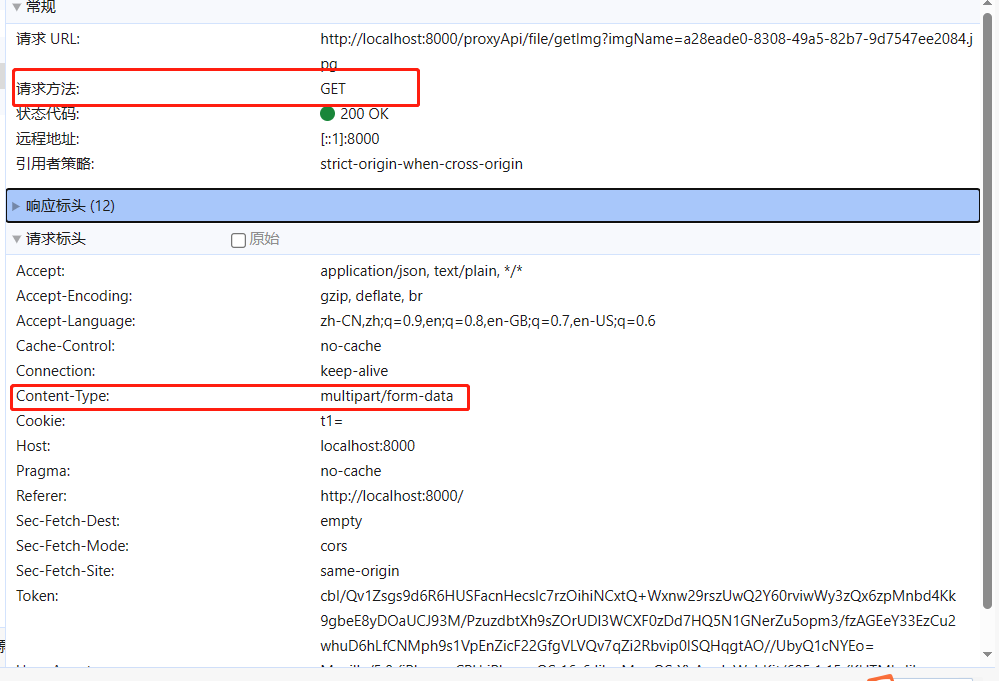

为了避免实验测试网卡和连接互联网的网卡IP地址都是同一网段,造成无法登录USG6000V防火墙web管理界面,修改了管理口默认IP地址。

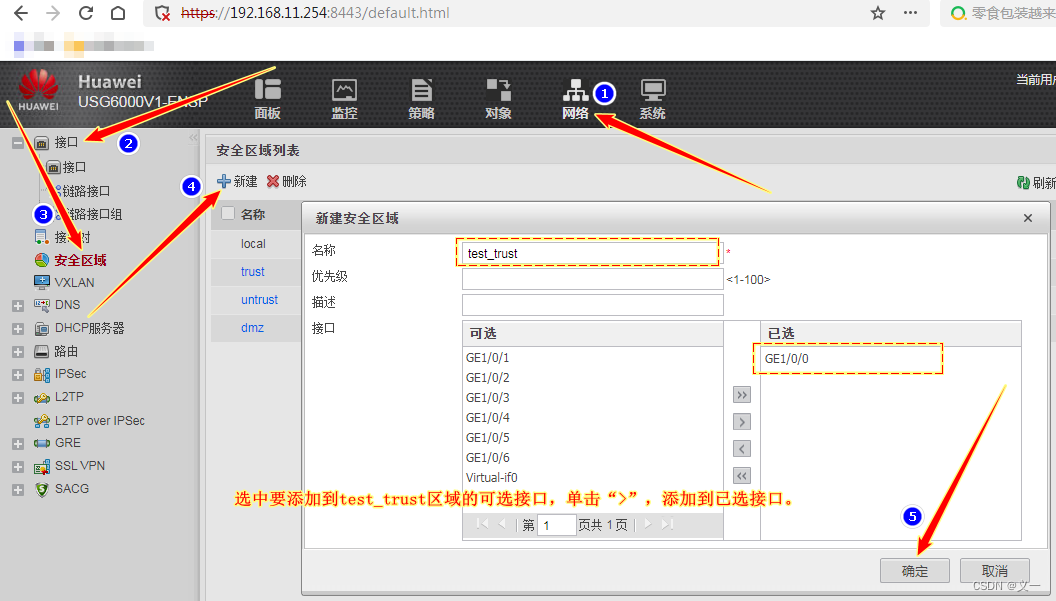

5. 在USG6000V防火墙web管理界面创建区域和添加相应端口

创建DMZ和untrust区域和添加相应端口与创建trust区域过程相同,不再赘述。

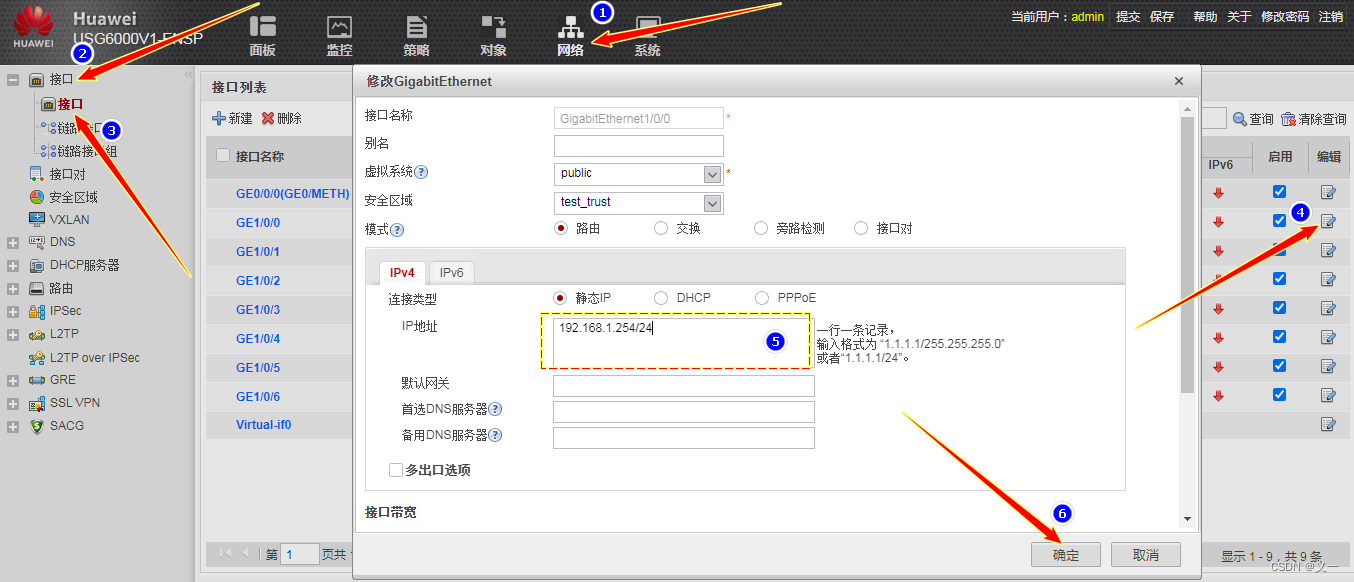

6. 给USG6000V防火墙端口配置IP地址

其他端口IP地址配置与GE1/0/0端口IP地址配置过程相同,不再赘述。

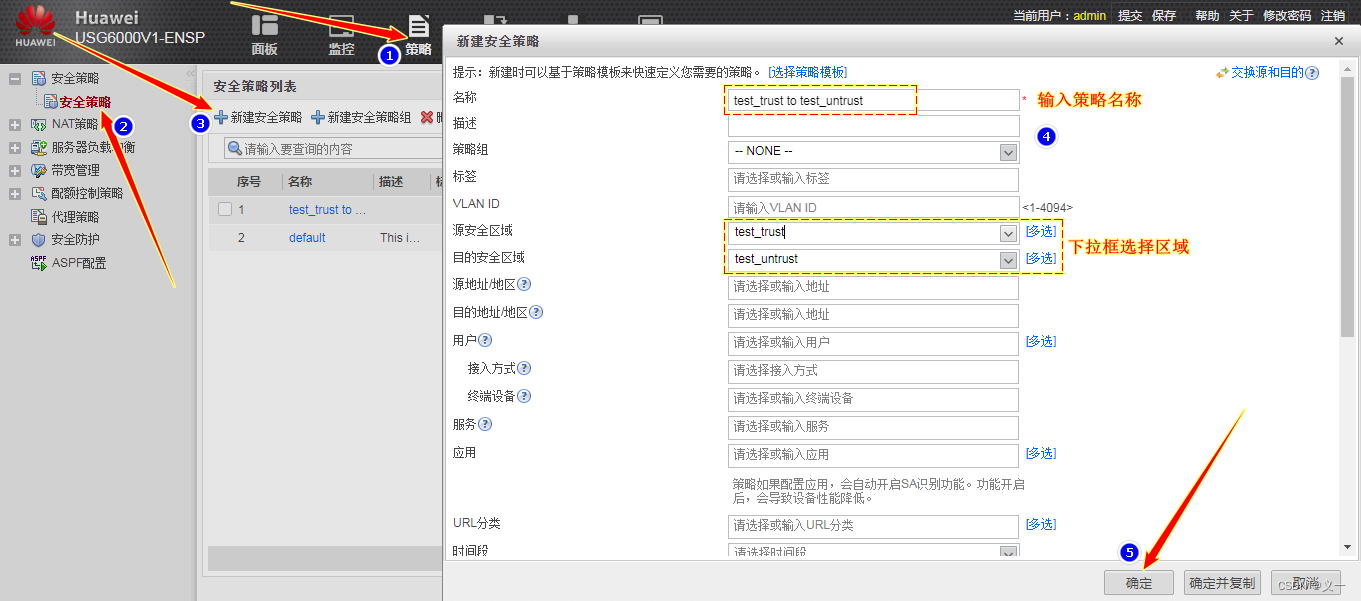

7. 配置通行策略

test_trust区域到test_dmz区域和test_dmz区域到test_untrust区域策略配置,跟test_trust区域到test_untrust区域策略配置过程相同,不再赘述。test_trust区域到test_dmz区域和test_untrust区域策略配置可以一起配置,目的安全区域单击多选进行选择。

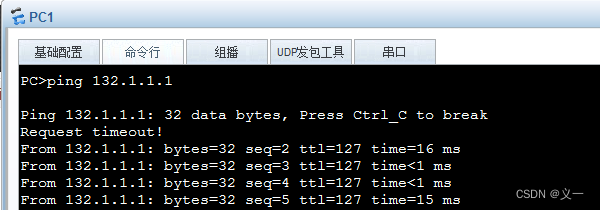

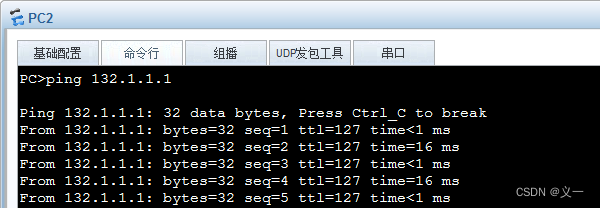

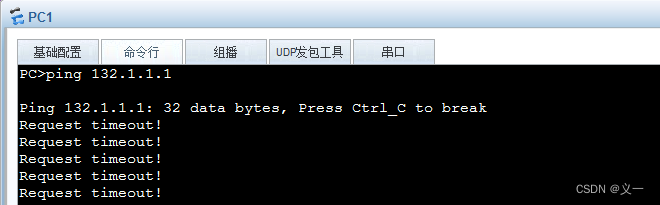

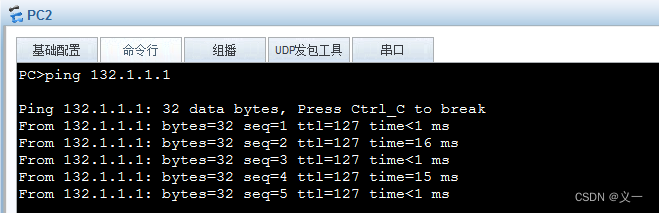

8. 测试验证

通过ping测试,只有放行的区域可以正常通信,没有放行的区域无法通信。放行区域逆向也无法通信。

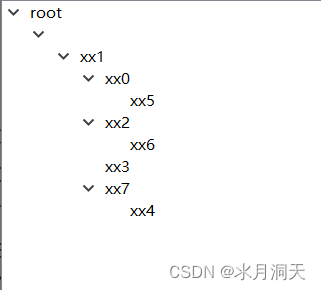

8.1 逐个删除策略,再看各区域终端通信情况

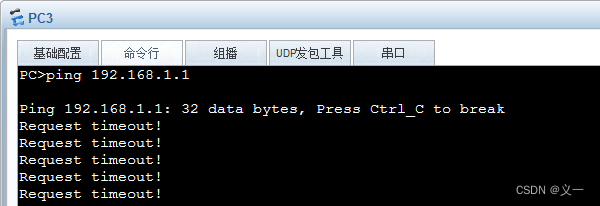

1. 删除test_trust区域到test_dmz区域放行策略

test_trust区域到test_dmz区域终端无法通信,test_trust区域到test_untrust区域终端通信正常。

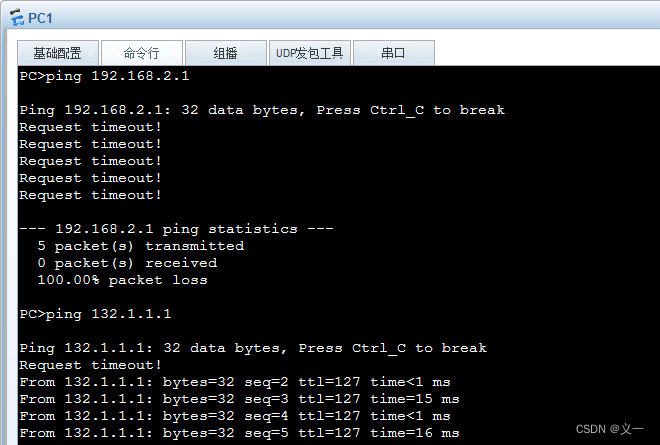

2. 删除test_dmz区域到test_untrust区域放行策略

test_dmz区域到test_untrust区域终端无法通信,test_trust区域到test_untrust区域终端通信正常。

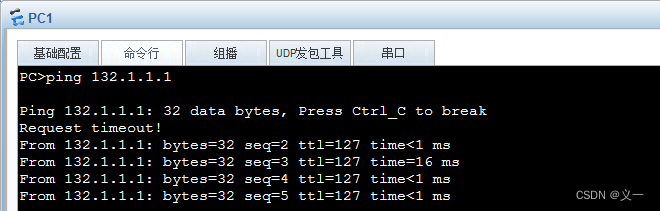

3. 删除test_trust区域到test_untrust区域放行策略

test_trust区域到test_untrust区域终端无法通信。

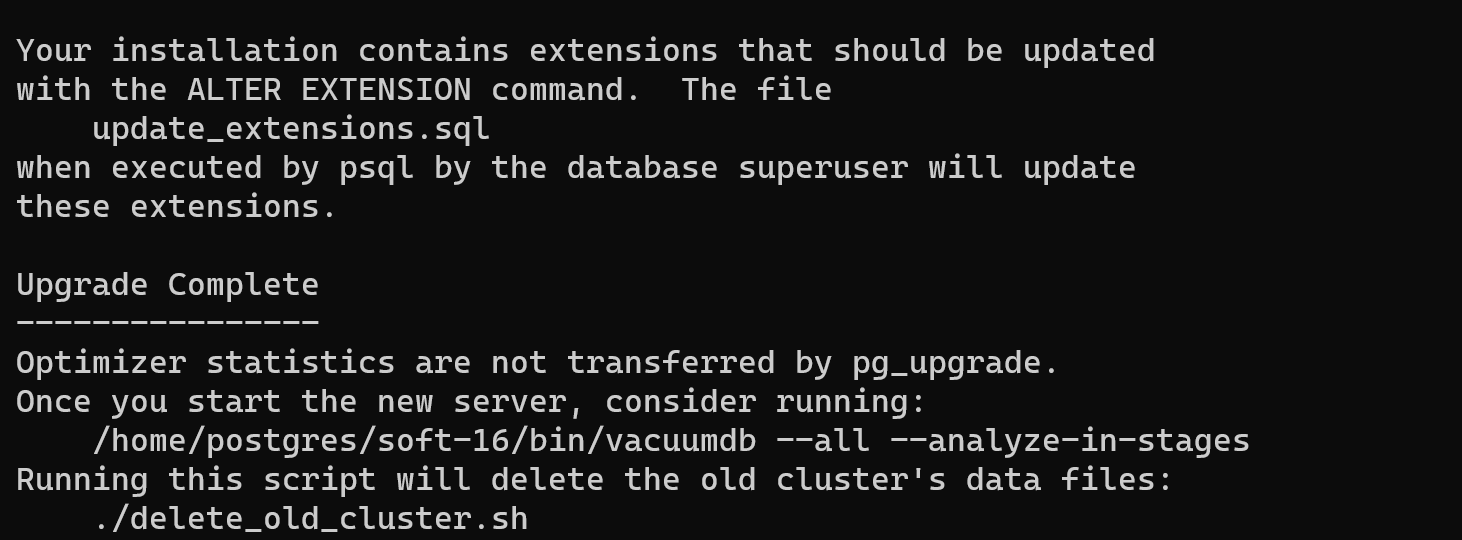

9. 模拟企业网连接互联网---源地址转换和目标地址转换

在本文1-6配置基础上,进行如下配置。

9.1 源地址转换配置

内网私网地址转换成内网出口地址。

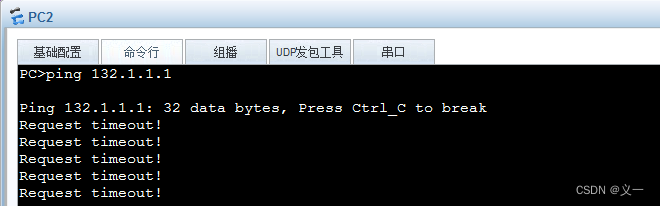

去掉PC3的网关地址,这样PC3没有默认路由,只能在自己所在网段通信,无法和其他网段IP终端通信。

将源IP地址转换成内网出端口GE1/0/2的IP地址,这样PC3的IP地址和GE1/0/2的IP地址在同一网段,不用路由也可以正常通信。

通过ping测试,放行的区域可以正常通信。

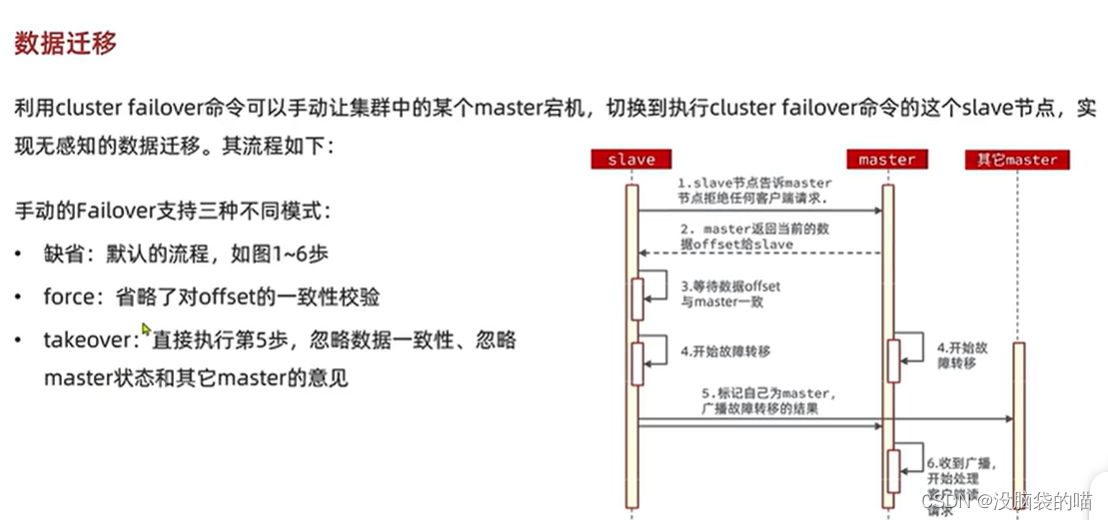

9.2 目标地址转换

内网服务器地址转换成内网出口地址,外网访问内网服务器可以通过访问内网出口地址即可。

网络拓扑图调整为如下所示:

各终端配置:

USG6000V防火墙NAT Server配置:

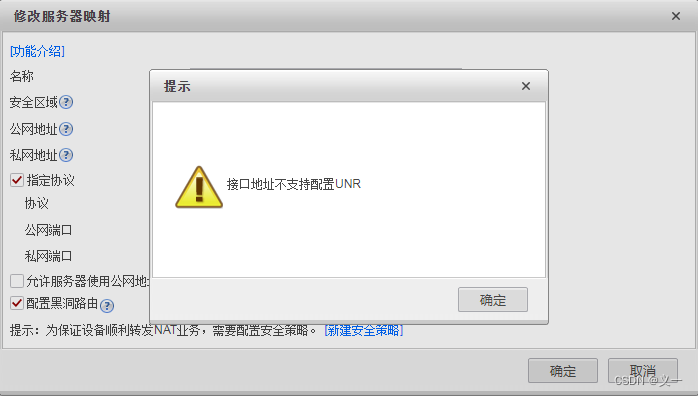

服务器映射,即目标地址转换。如果勾选配置黑洞路由选项,会提示“接口地址不支持配置UNR”提示框,无法完成配置。

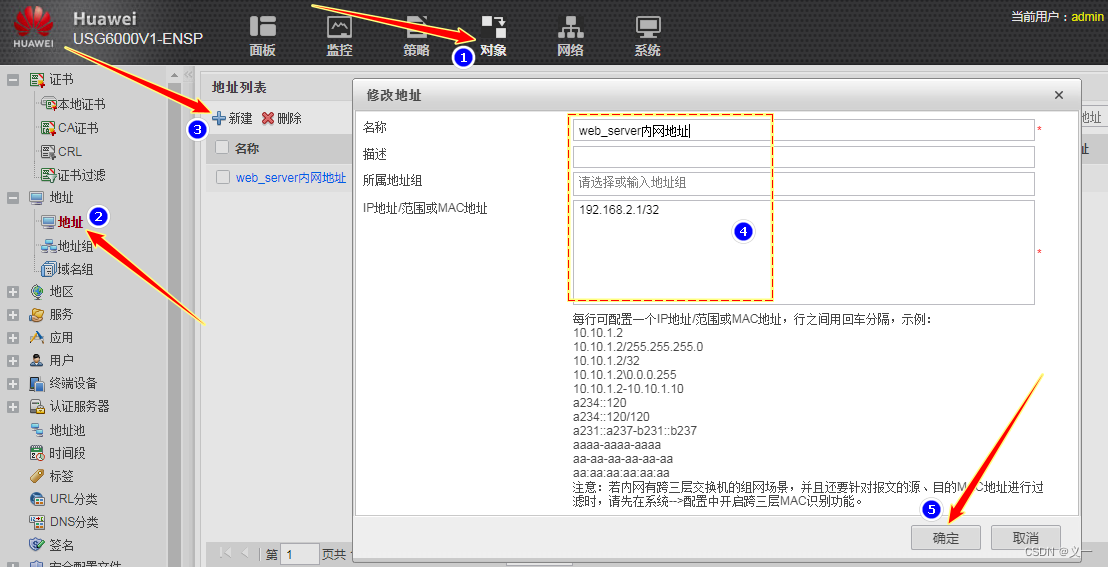

此处添加的地址,用于外网访问内网服务器策略配置。

外网访问内网服务器策略配置

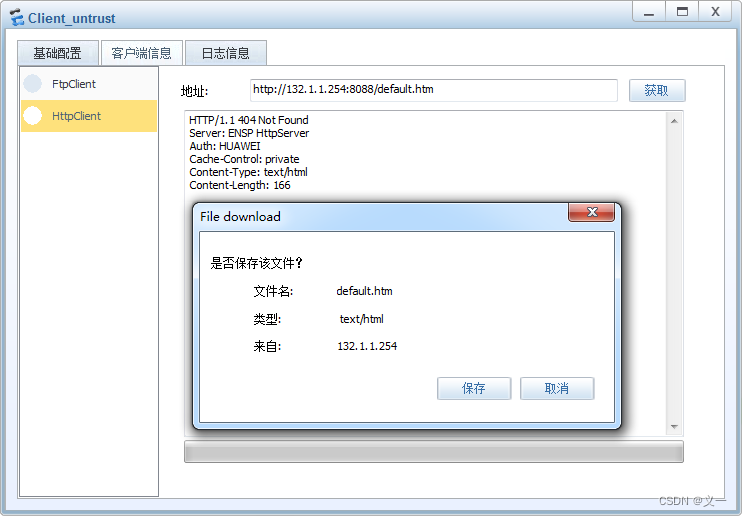

测试验证:

内外网访问web服务器正常。