声明

本文是学习移动安全总结 2019. 下载地址而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

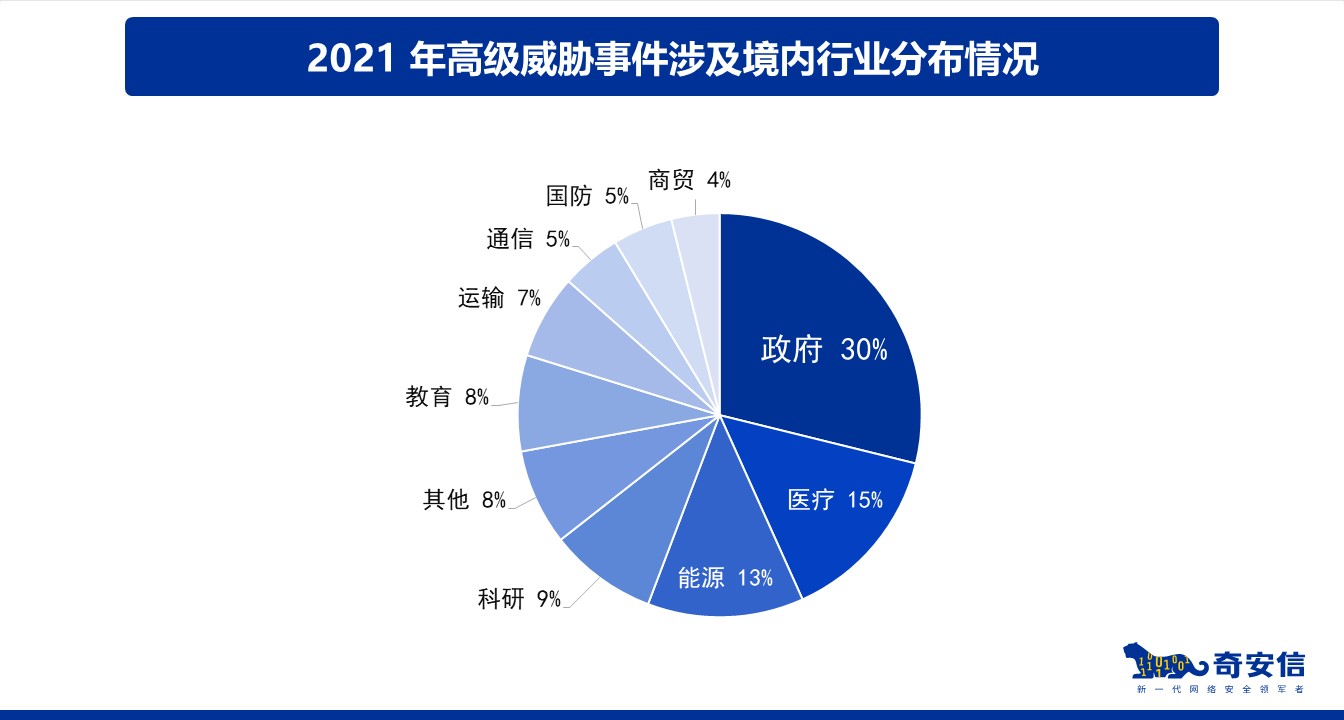

2019年各地移动APT事件总结

2019年世界依旧不太平,在表面平静的背后是暗流涌动。大规模军事冲突不会发生的当下,因利益,政治,宗教等问题依然会有局部战争。其中尤其以中东问题最为突出,更多关于APT组织的相关信息,请关注奇安信威胁情报中心,红雨滴团队GitHub的APT_Digital_Weapon资料库:

https://github.com/RedDrip7/APT_Digital_Weapon

下面我们盘点2019年移动端APT攻击事件。

KONNI

| APT组织 | KONNI |

|---|---|

| 团队可能来源 | 东亚地区 |

| 最早活动时间 | 2014 |

| 最早披露时间 | 2017 |

| 最早披露厂商 | Talos |

| APT组织介绍 | KONNI是由Talos命名的恶意软件,其相关活动最早可以追溯到2014年。相关的受害者是联合国,联合国儿童基金会和与朝鲜有联系的大使馆等官方组织的成员。 |

事件概括:

2019年8月,韩国安全厂商ESTsecurity披露了KONNI APT组织使用Android端木马的新攻击活动,并称其与APT组织Kimsuky存在关联。

11月奇安信威胁情报中心红雨滴团队在日常的高级威胁监测过程中,发现多起疑似针对韩国地区Android用户的恶意代码攻击活动。攻击者通过将恶意安卓应用伪装成韩国常用移动应用,从而诱导受害者安装使用。经关联分析,我们发现此次攻击活动无论从攻击手法还是木马框架都与ESTsecurity披露的KONNI Android木马一致。

该软件主要通过短信投递的方式,主要功能为:窃取上传用户手机的一些机密信息,包括通信录、短信记录、APP安装记录、sd卡目录以及在用户手机上采集到的录音信息等。

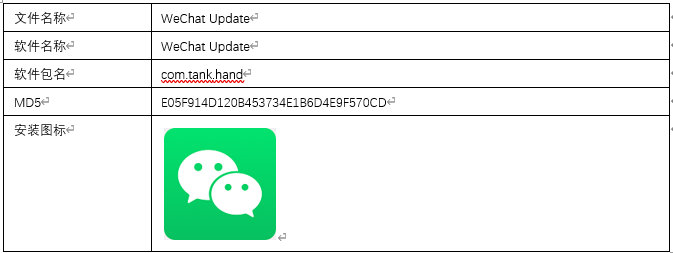

相关样本信息:

指令列表:

攻击流程:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-N7XGRv8b-1672575923934)(null)]

Group 123(APT37)

| APT组织 | Group 123(APT37) |

|---|---|

| 团队可能来源 | 东亚地区 |

| 最早活动时间 | 2012 |

| 最早披露时间 | 2016 |

| 最早披露厂商 | Kaspersky |

| APT组织介绍 | APT37是东亚地区网络间谍组织,至少从2012年开始运营。其目标主要位于韩国,2017年APT37的目标范围扩大到了朝鲜半岛以外的地区,包括日本,越南,俄罗斯,中国,印度和中东的一些国家。 受影响的行业范围更广,包括化学,电子,制造业,航空航天,汽车和医疗保健实体。 |

事件概括:

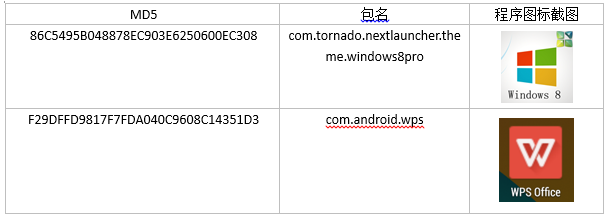

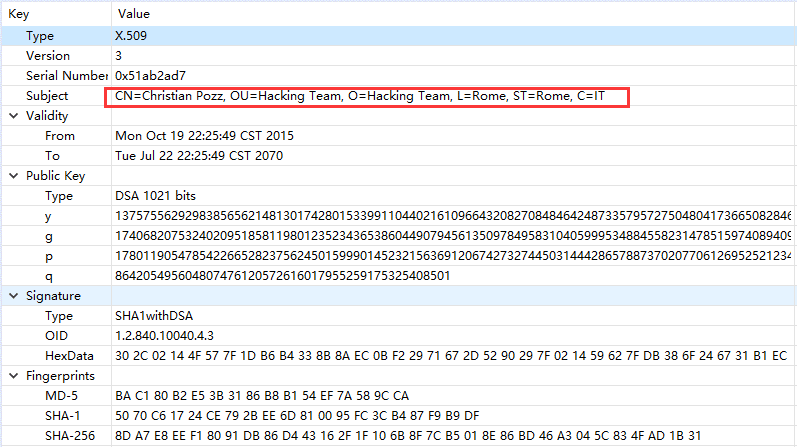

2019年奇安信威胁情报中心捕获到一批Kevdroid样本,该批新变种通过仿冒主流APP应用,对目标进行攻击。其中有通过仿冒“微信国际版”的攻击样本。

Kevdroid被EST团队在2019年3月首次在韩国捕获并披露,随后Talos和PAN也进行了跟进分析,2018年11月360-CERT与盘古实验室披露过一款伪装成网易邮箱大师的恶意APK。此次我们捕获的Kevdroid样本,通过其仿冒的APP及配置文件所适配的语言,我们发现Kevdroid针对的地区众多,除了英语使用国家外,明显的为中国(包括中国台湾与港澳地区)、韩国、日本、俄罗斯、印度、阿拉伯语使用国家等。

样本信息:

远控指令及功能:

同源样本信息:

Lazarus Group

| APT组织 | Lazarus Group |

|---|---|

| 团队可能来源 | 东亚地区 |

| 最早活动时间 | 2009 |

| 最早披露时间 | 2013 |

| 最早披露厂商 | Symantec |

| APT组织介绍 | Lazarus Group被认为是东亚地区(Bureau 121)背景下的APT组织,其最早的攻击活动可以追溯到2009年,包括针对韩国的DarkSeoul,2014年攻击SONY事件,2017年的WannaCry事件。美国DoJ于2018年发布了对朝鲜黑客Park Jin Hyok的公开指控书并认为其所属组织和上述事件有关。近几年来,该组织的活动主要针对全球金融、银行及加密货币交易相关的目标。 |

事件概括:

2019年12月11日据国外安全研究员披露,Lazarus APT与犯罪软件巨头Trickbot存在合作关系,其针对全球的银行与网络犯罪目标。其通过 Trickbot开发的Anchor攻击框架进行合作。

这一举动无疑是第一个APT组织与犯罪团伙进行合作,通过Lazarus Group的以往活动,我们不难发现其与Trickbot的共同目标。这无疑在将来会给我们带来巨大的威胁。

双尾蝎(APT-C-23)

| APT组织 | 双尾蝎(APT-C-23) |

|---|---|

| 团队可能来源 | 西亚地区 |

| 最早活动时间 | 2016 |

| 最早披露时间 | 2017 |

| 最早披露厂商 | 奇安信 |

| APT组织介绍 | 双尾蝎(APT-C-23)组织对巴勒斯坦教育机构、军事机构实施APT攻击。其攻击工具包括Windows和Android平台,攻击范围主要为中东地区。并通过鱼叉或水坑等攻击方式配合社会工程学手段进行渗透,向特定目标人群进行攻击。后续国外安全厂商也将Big Bang攻击行动与双尾蝎联系到一起。 |

事件概括:

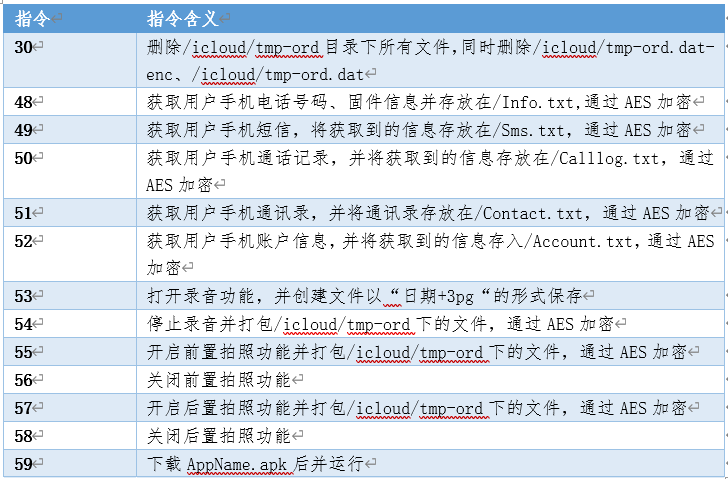

2019年奇安信威胁情报中心捕获了APT-C-23带有政治主题的诱饵PDF文件,其使用了全新的C2,此次发现变种在原有的基础上功能进行了增加,代码结构、控制指令等都进行了巨大的改变。

含有政治主题的诱饵文件:

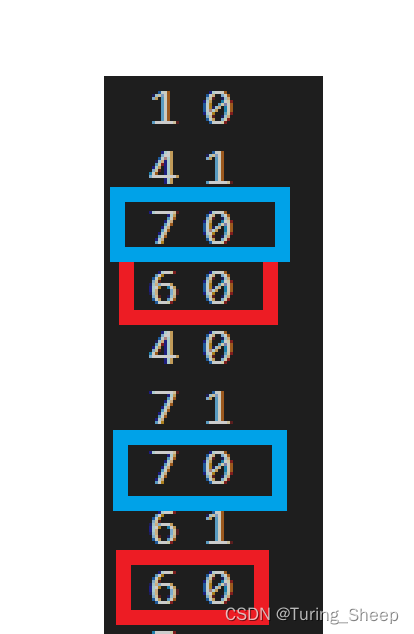

其通过SMS、FCM两种方式下发指令。

通过SMS下发指令:

通过FCM下发指令:

拍拍熊(APT-C-37)

| APT组织 | 拍拍熊(APT-C-37) |

|---|---|

| 团队可能来源 | 西亚地区 |

| 最早活动时间 | 2015 |

| 最早披露时间 | 2019 |

| 最早披露厂商 | 360 |

| APT组织介绍 | 拍拍熊(APT-C-37)被认为同样是西亚地区电子军背景的APT组织,其同时拥有针对Windows和Android的攻击平台,并且在过去主要针对极端组织“伊斯兰国”实施攻击活动。该组织对巴勒斯坦教育机构、军事机构实施APT攻击。并通过鱼叉或水坑等攻击方式配合社会工程学手段进行渗透,向特定目标人群进行攻击。后续国外安全厂商也将Big Bang攻击行动与双尾蝎联系到一起。 |

事件概括:

2019年3月25,360烽火实验室发现从2015年10月起至今,拍拍熊组织(APT-C-37)针对某武装组织展开了有组织、有计划、针对性的长期不间断攻击。其攻击平台为Windows和Android。

某武装组织由于其自身的政治、宗教等问题,使其成为了众多黑客及国家的攻击目标。2017年3月,某武装组织Amaq媒体频道发布了一条警告消息,该消息提醒访问者该网站已被渗透,任何访问该网站的人都会被要求下载伪装成Flash安装程序的病毒文件。从消息中我们确定了某武装组织是该行动的攻击目标,其载荷投递方式至少包括水坑式攻击。

拍拍熊攻击相关的关键时间事件点:

Donot(APT-C-35)

| APT组织 | Donot(APT-C-35) |

|---|---|

| 团队可能来源 | 南亚地区 |

| 最早活动时间 | 2016 |

| 最早披露时间 | 2017 |

| 最早披露厂商 | 奇安信 |

| APT组织介绍 | Donot“肚脑虫”(APT-C-35)是疑似具有南亚背景的APT组织,主要以巴基斯坦为目标的威胁组织,其主要使用yty和EHDevel两套恶意软件框架。分析研究也发现其与Hangover和Patchwork存在联系。由奇安信威胁情报中心红雨滴团队(@RedDrip7)持续跟踪发现并命名,其主要针对巴基斯坦等南亚地区国家进行网络间谍活动。 |

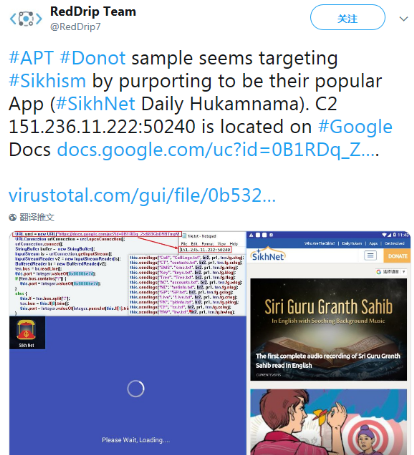

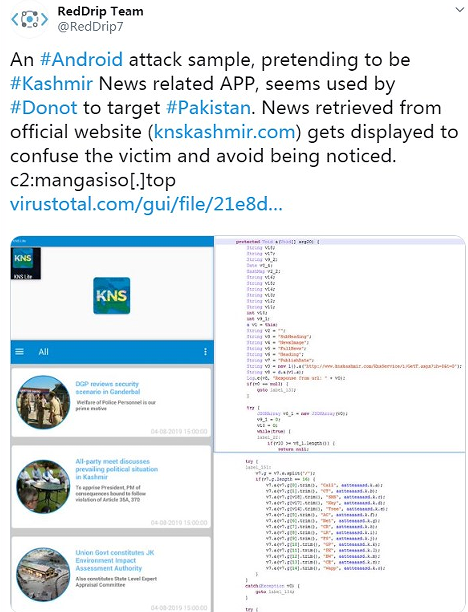

事件概括:

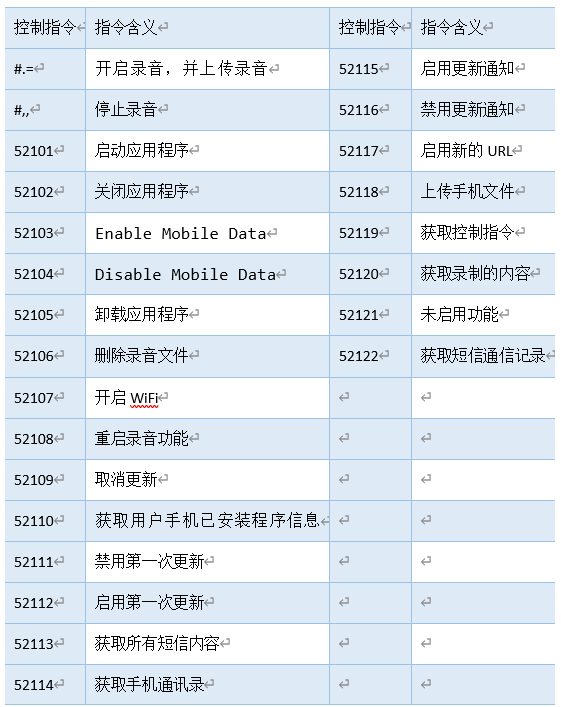

2019年Donot异常活跃,奇安信威胁情报中心在2019年持续跟踪Donot,移动端进行过多次披露。随着印巴局势的紧张,Donot也随之活动频繁。

该APT组织主要针对政府机构等领域进行攻击,以窃取敏感信息为主要目的。该APT组织除了以携带Office漏洞或者恶意宏的鱼叉邮件进行恶意代码的传播之外,还格外擅长利用安卓APK进行恶意代码传播。

2019年Donot移动端的攻击活动比较活跃,2019年前上半年根据我们的跟踪发现,在印巴双方因克什米尔地区(Kashmir)局势紧张的时候,Donot诱饵无论是从图标、样本信息伪装主要针对巴基斯坦用户,尤其以“KashmirVoice”(克什米尔之声)表现最为突出。然而2019年下半年的时候,我们持续发现其对伪装为腾讯系APP较为执着,从开始的仅仅是包名伪装,到现在的伪装日渐趋于成熟来看,Donot的攻击目标也在向国内偏移,国内一些流量较大的APP将会是首选仿冒目标。

Donot 2019年诱饵信息列表:

| 仿冒应用名 | 仿冒包名 | 仿冒图标 |

|---|---|---|

| Device System Services | com.sysdeviceservice.iapps |  |

| KNS Lite | com.newlite.sapp |  |

| Update Service | com.update.android.v2.test3 | [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KevUzoQK-1672575923901)(null)] |

| Google Update Service | com.update.gooqle |  |

| Google Play Service Instant Apps | com.sense.android.gservicelite |  |

| System Service | com.tencent.mobileqq |  |

| Android Database Library | com.tencent.mm |  |

| System Service | com.tencent.mm |  |

2019 年红雨滴团队Donot跟踪历史:

军刀狮(APT-C-38)

| APT组织 | 军刀狮(APT-C-38) |

|---|---|

| 团队可能来源 | 西亚地区 |

| 最早活动时间 | 2015 |

| 最早披露时间 | 2018 |

| 最早披露厂商 | Kaspersky |

| APT组织介绍 | 军刀狮(APT-C-38)为卡巴披露的一个针对中东目标的APT组织,其主要通过Telegram和水坑攻击分发恶意软件,该组织也重点针对库尔德人目标。其攻击平台为Windows和Android。 |

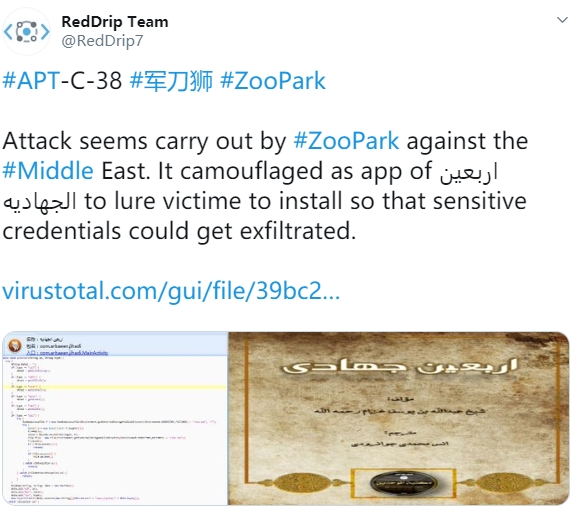

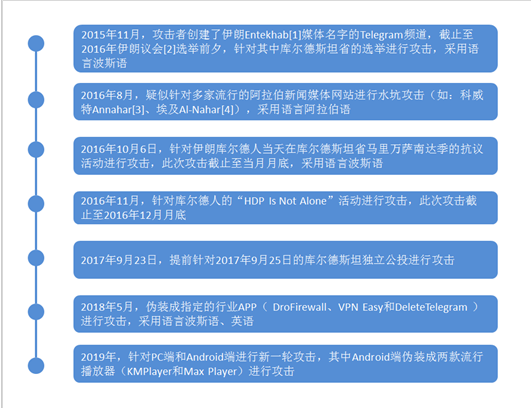

事件概括:

军刀狮组织在2018年5月首次被Kaspersky披露曝光,该组织为一个未归属的专注于中东目标的间谍活动组织,并命名ZooPark,涉及的攻击武器共包含四个迭代版本的Android端RAT,载荷投递方式包括水坑和Telegram频道。

2019年奇安信威胁情报中心,对该组织有持续的追踪分析:

360烽火实验室也对该组织攻击活动进行了分析。

烽火实验室总结的时间线:

受攻击地区:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-E0put5OQ-1672575923966)(null)]

OceanLotus(海莲花)

| APT组织 | OceanLotus(海莲花) |

|---|---|

| 团队可能来源 | 东亚地区 |

| 最早活动时间 | 2012 |

| 最早披露时间 | 2015 |

| 最早披露厂商 | 奇安信 |

| APT组织介绍 | OceanLotus(海莲花)由奇安信威胁情报中心首先披露的APT组织,其最早活动可追溯至2012年。该组织主要使用鱼叉攻击和水坑攻击针对中国政府、海事等机构,后续也针对东南亚国家,其主要使用Denis木马和Cobalt Strike。 |

事件概括:

2019年5月24日,安天移动安全对发生在我国的一起海莲花攻击事件进行了分析。此次进行分析的恶意软件,伪装为正常的应用,在运行后隐藏图标,并于后台释放恶意子包并接收远程控制指令,窃取用户短信、联系人、通话记录、地理位置、浏览器记录等隐私信息,私自下载apk、拍照、录音,并将用户隐私上传至服务器,造成用户隐私泄露。

海莲花(OceanLotus)是一个据称越南背景的APT组织。该组织最早于2015年5月被天眼实验室(现“奇安信红雨滴团队(RedDrip)”)所揭露并命名,其攻击活动最早可追溯到2012 年4月,攻击目标包括中国海事机构、海域建设部门、科研院所和航运企业,后扩展到几乎所有重要的组织机构,并持续活跃至今。

样本信息:

蔓灵花(BITTER)

| APT组织 | 蔓灵花(BITTER) |

|---|---|

| 团队可能来源 | 南亚地区 |

| 最早活动时间 | 2013 |

| 最早披露时间 | 2016 |

| 最早披露厂商 | 360 |

| APT组织介绍 | 蔓灵花(BITTER)组织历史主要针对中国、巴基斯坦政府等相关目标实施APT攻击。奇安信威胁情报中心后续发现该组织使用InPage漏洞,并与Confucius和摩诃草存在关联。 |

事件概括:

2019年8月,360烽火实验室在日常样本分析中发现一新型Android木马,根据其CC特点将其命名为SlideRAT,深入分析后发现该家族木马属于蔓灵花组织。此后,烽火实验室对该家族样本进行持续监控,2019年11初,发现SlideRAT攻击中国军工行业从事人员,11月中旬,该家族样本开始攻击中国驻巴基斯坦人员。短短半个月内,蔓灵花组织在移动平台至少进行了两次的攻击活动,且受害者均为中国人。

攻击流程图:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ejxxS1Xt-1672575923862)(null)]

伪装图标:

延伸阅读

更多内容 可以点击下载 移动安全总结 2019. 进一步学习

友情链接

T-SDIOT 004—2018 农业物联网-通信过程.pdf