引言:

近期,网络安全领域再度掀起一场不安的浪潮,.Mallox勒索病毒作为最新一位悍匪登场,以其毒辣的加密技术,将用户的数据转瞬间变成了无解之谜。这股数字黑暗力量的出现引起了广泛关注,让用户和企业重新审视自身的网络安全策略。数据的重要性不容小觑,您可添加我们的技术服务号(shujuxf),我们将立即响应您的求助,提供针对性的技术支持。

.Mallox勒索病毒威胁揭秘

.Mallox病毒并非寻常的网络威胁,它通过电子邮件附件、恶意链接或感染的网站等多种途径悄然进入用户系统。一旦渗透,它并非直接盗取信息,而是采用高级加密算法将用户的关键数据文件变成数字谜团。这一步骤的目的十分明确:勒索。病毒感染后,用户往往会发现自己无法访问重要的文档、照片、数据库等文件。

与此同时,.Mallox病毒留下的勒索信息如同数码敲诈的信差,要求用户通过指定的渠道联系攻击者,通常是通过某个特定的电子邮件地址。这个过程中,攻击者会向用户提出支付一定数量的虚拟货币,通常是比特币,作为解锁文件所需的“赎金”。这一流程看似简单,背后却隐藏着复杂的技术机制。

.Mallox病毒采用的加密算法是目前公认的强大工具,使得即便是专业人员,也面临难以逾越的技术障碍。这使得被感染的用户在没有正确的解密手段的情况下,难以恢复自己的数据。在.Mallox勒索病毒的威胁下,用户和企业需要认清形势,采取积极的防范和恢复策略。下文将深入探讨.Mallox病毒感染后的数据恢复方法以及预防措施。

数据复苏的绝招

. 勇敢拒绝赎金:面对.Mallox病毒的勒索信息,切勿轻言支付赎金。这并不能保证获得解锁密钥,而且可能助长黑客的嚣张气焰。

. 专业解锁神器:专业的数据恢复公司可能提供.Mallox病毒解密工具,帮助你摆脱数字枷锁。这需要及时搜索网络,找到最新的解锁神器。

. 备份之恩:恢复数据的最佳途径之一是定期备份。通过备份文件,可以在.Mallox病毒肆虐时迅速还原数据,无需屈服于勒索。

. 技术救援:寻求数据恢复专业人员的帮助,他们深谙.Mallox病毒的行为特征,可能定制解决方案,挽救被锁数据。

如不幸感染这个勒索病毒,您可添加我们的技术服务号(shujuxf)了解更多信息或寻求帮助

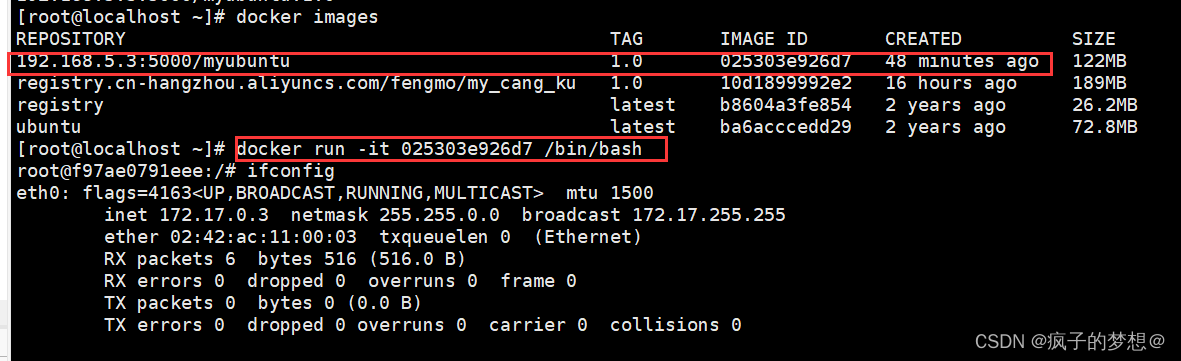

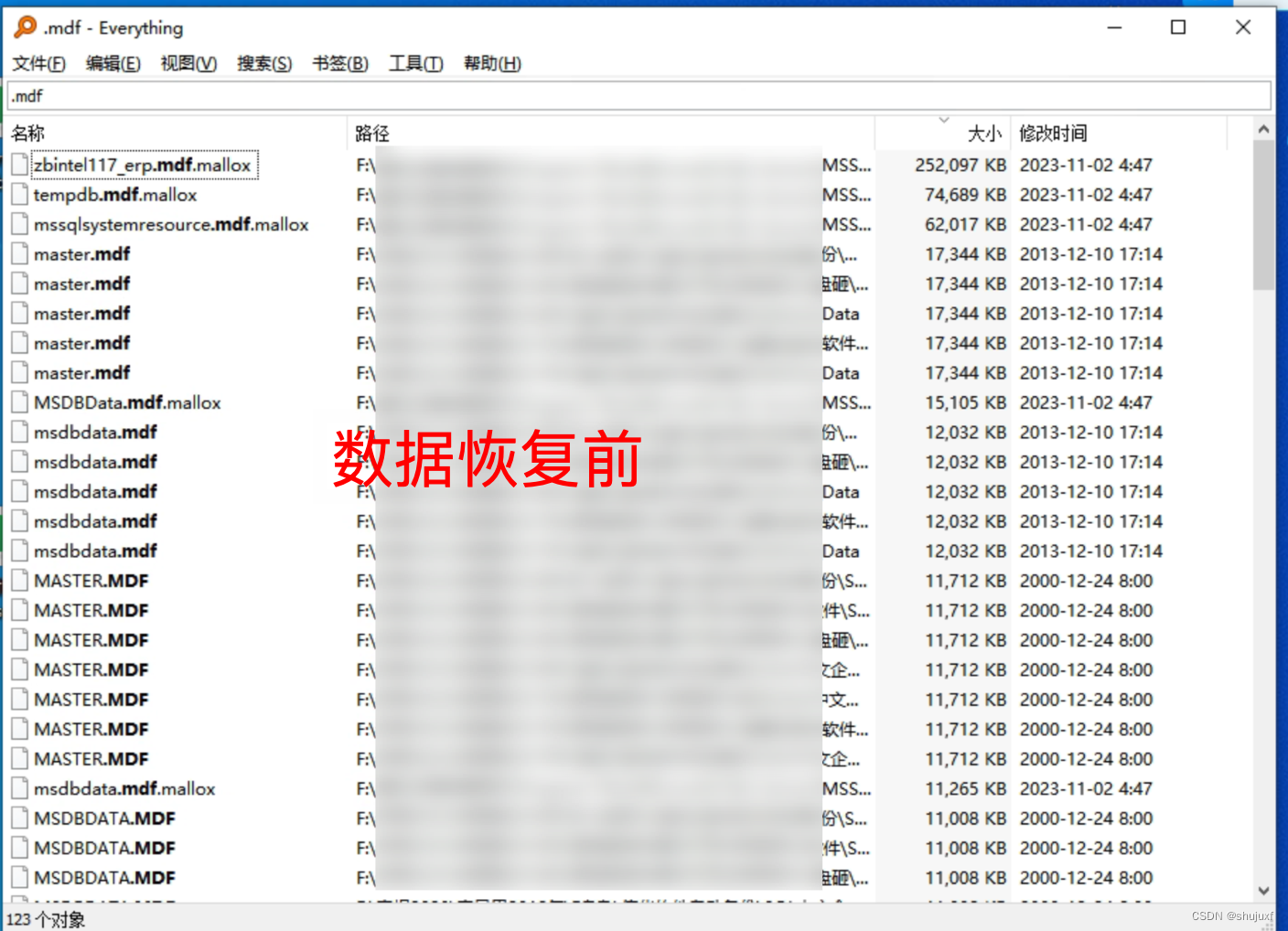

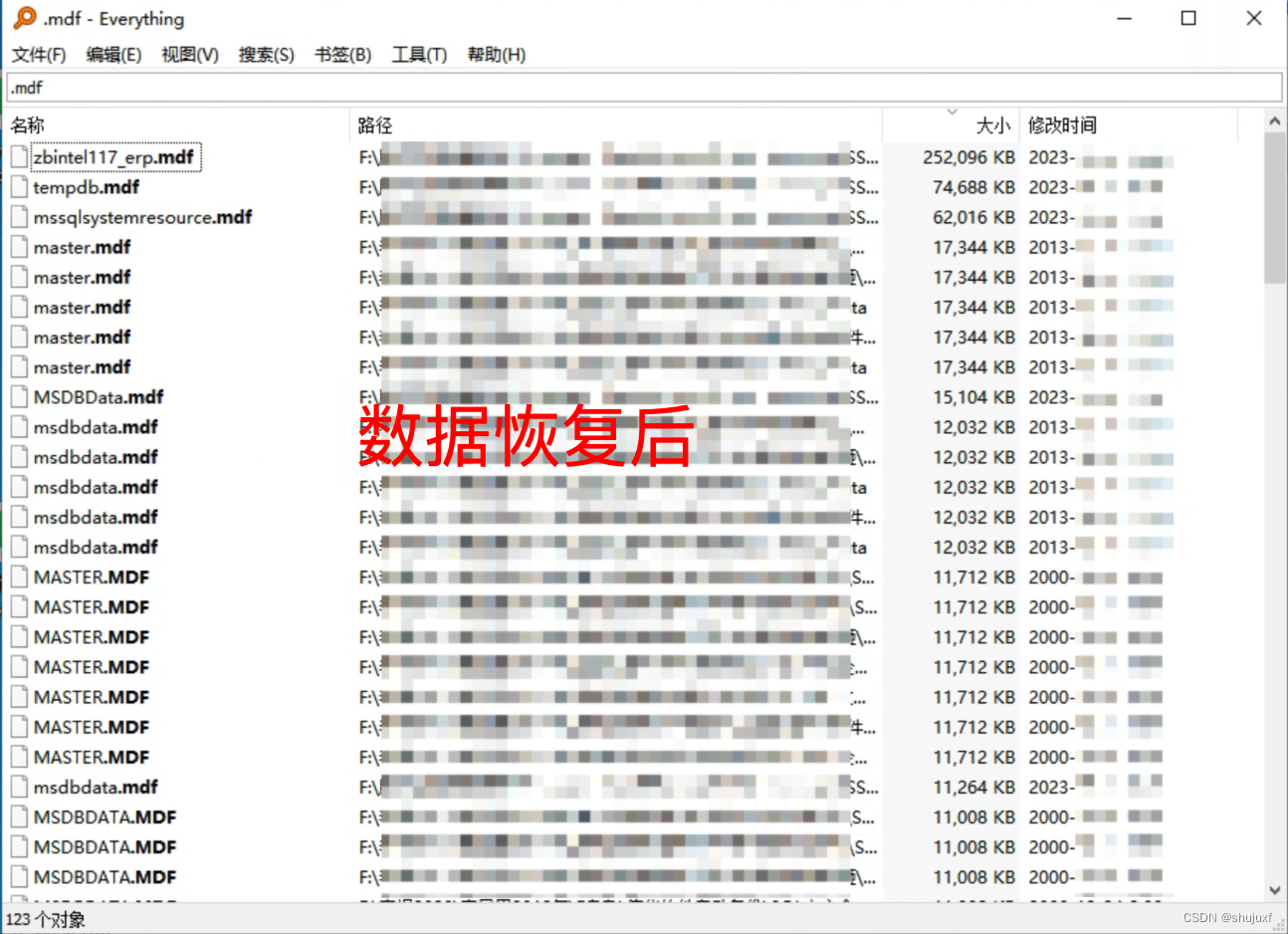

被.mallox勒索病毒加密后的数据恢复案例:

预防之策略

. 备份定期进行:建立自动化的定期备份策略,确保数据时刻有安全的后盾。

. 系统与软件更新:保持系统和应用程序的最新状态,修补已知漏洞,为.Mallox病毒设下防线。

. 员工安全意识:进行网络安全培训,提高员工警惕性,减少点击恶意链接或打开可疑附件的风险。

. 反病毒软件守卫:安装强大的反病毒软件,并确保定期更新,提高系统的威胁识别能力。

. 网络防火墙卫士:配备高级网络防火墙,监控潜在威胁传播,让.Mallox病毒无处藏身。

.Mallox勒索病毒如同一场数字风暴,唯有提前做好预防,我们才能在风雨来袭时屹立不倒。通过行之有效的预防措施和了解数据恢复的技术手段,我们可以在网络丛林中航行自如,守护个人和企业的数字安全。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.mallab勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[steloj@mailfence.com].steloj,.steloj勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[backups@airmail.cc].faust,[Decipher@mailfence.com].faust,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。