数据来源

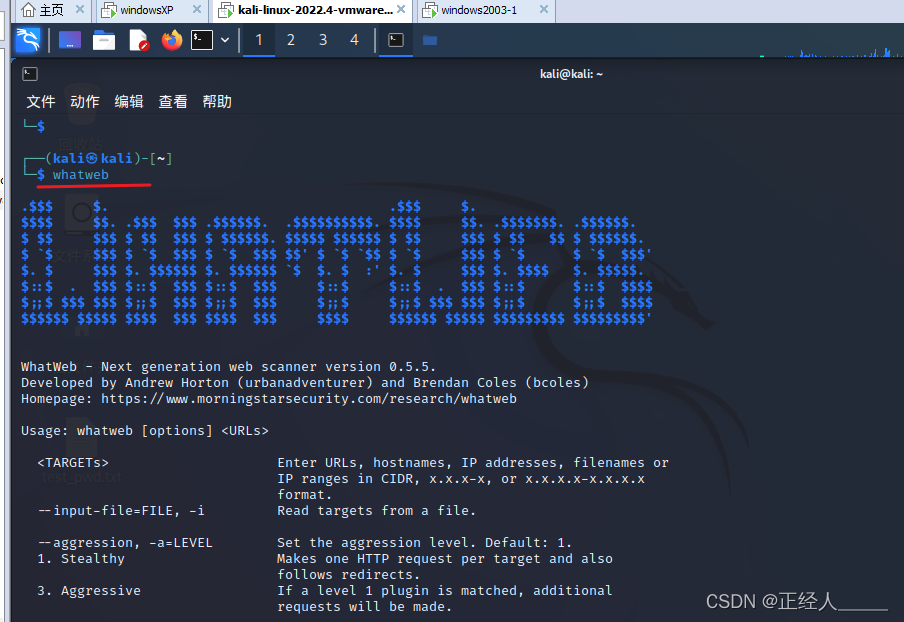

Whatweb

WhateWhatweb是一个基于Ruby语言的开源网站指纹识别软件,正如它的名字一样,,whate能够识别各种关于网站的详细信息,包括:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、 Javascript库、lP、 cookie等等

ka系统内自带这个软件,命令行输入:whatweb

whate的基础使用:

命令语法:whatweb 【options】<URLs>

解释说明:

Whate为定语法,表示使用 whate 这个工具

【options】与大多数命命行的命命使用格式一样(中括号)表示可选参数,表示这个参数可用可不用,一般看具体场景选合适的参数。

<URLs>为我们要探的目标,可以是IP地址、域名、url地址、nmap格式的地址范围甚至是文件名

查看 whate版本:whatweb --version

实验:

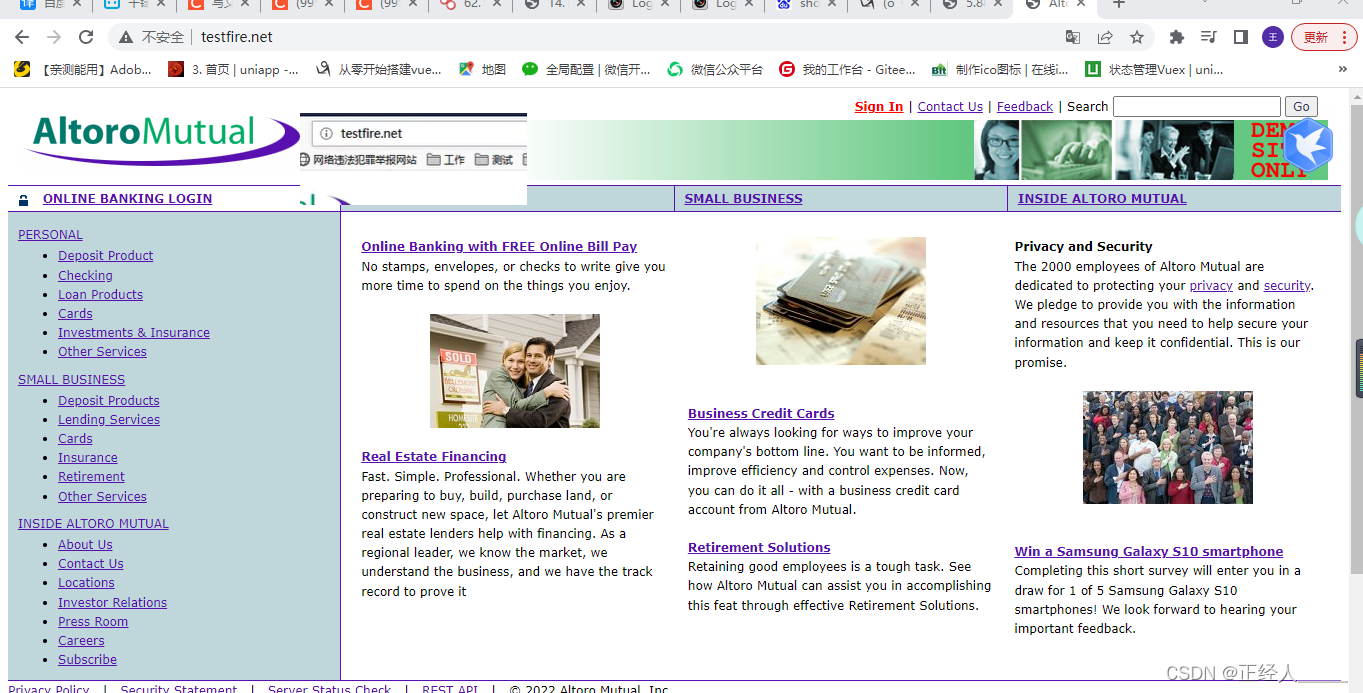

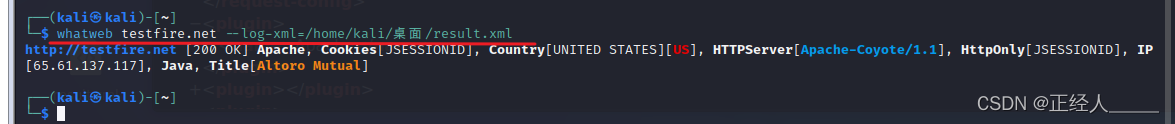

测试网站:testfire.net (这个网站是一个公司开发专门给别人攻击学习用的“模拟网上银行”,攻击这个网站不违法)

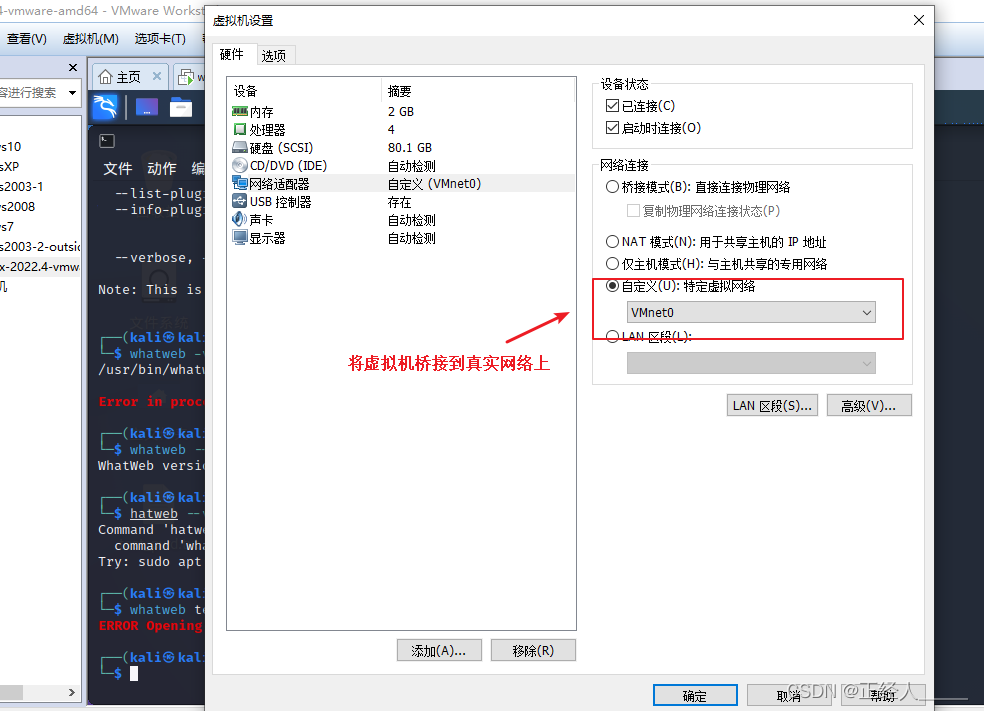

首先将kali虚拟机桥接到真实网络上

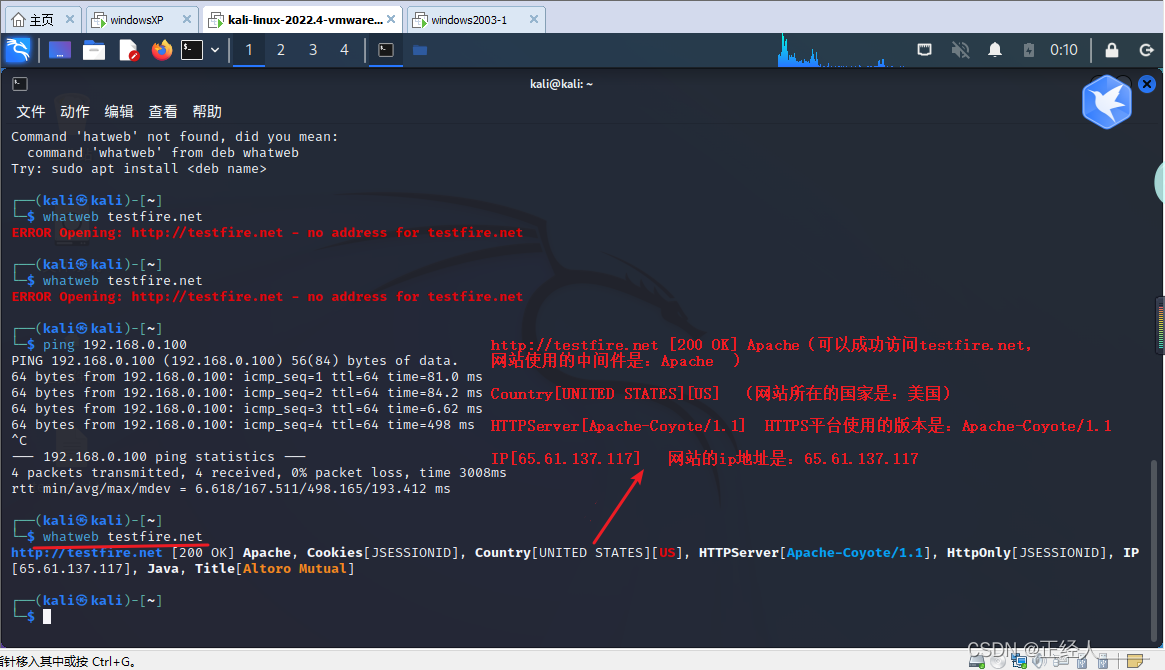

收集该网站信息:

whatweb testfire.net

从外部文件导入目标数据进行批量探测:

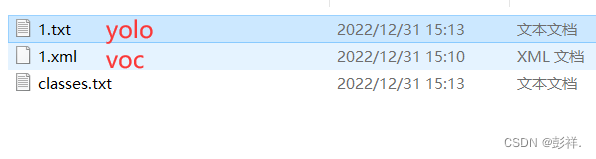

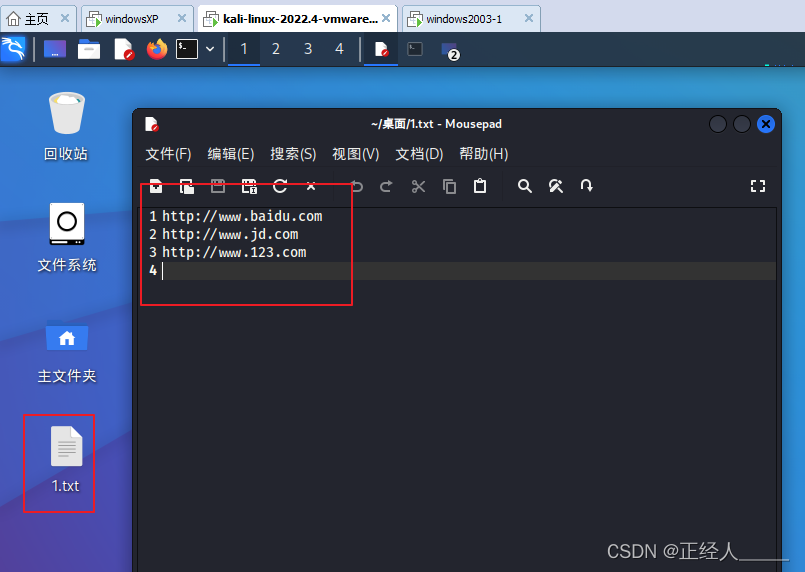

首先:在桌面放个文档里面存放着一些要探测的网站域名

命令:whatweb --input-file=/home/kali/桌面/1.txt

根据特定的格式将探测的结果导出

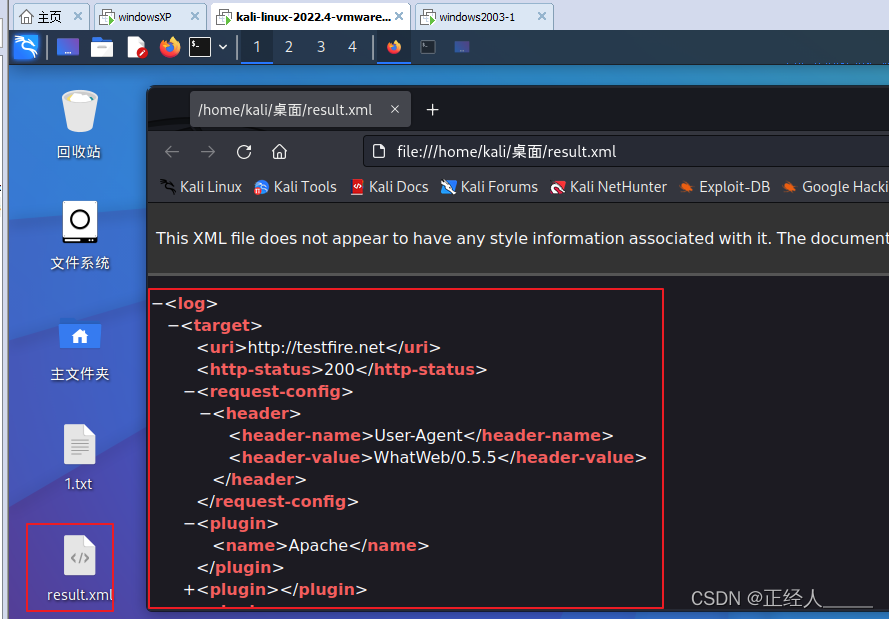

能批量的导入探测当然也可批量的将结果导出,whate支持多种日志的保存格式,可以将探测的结果导入文件中保存,方便查看和搜索。

whatweb testfire.net --log-xml=/home/kali/桌面/result.xml

其他格式导出文件同理:

-log-brief=FILE 简要的记录,每个网站只记录一条返回信息

-log-verbose=FLE 详输出

-log-xml=FILE 返回xm格式的日志

-log-json=FILE 以json格式记录日志

-log-json-verbose=FLE 记录详细的json日志

-log-magictree=FILE xml的树形构

注:1. Jon格式需要安装jon依赖 sudo gem install json

2. Mongo格式需要安装 mongo依赖 sudo gem install mongo

Nmap - 扫描器之王

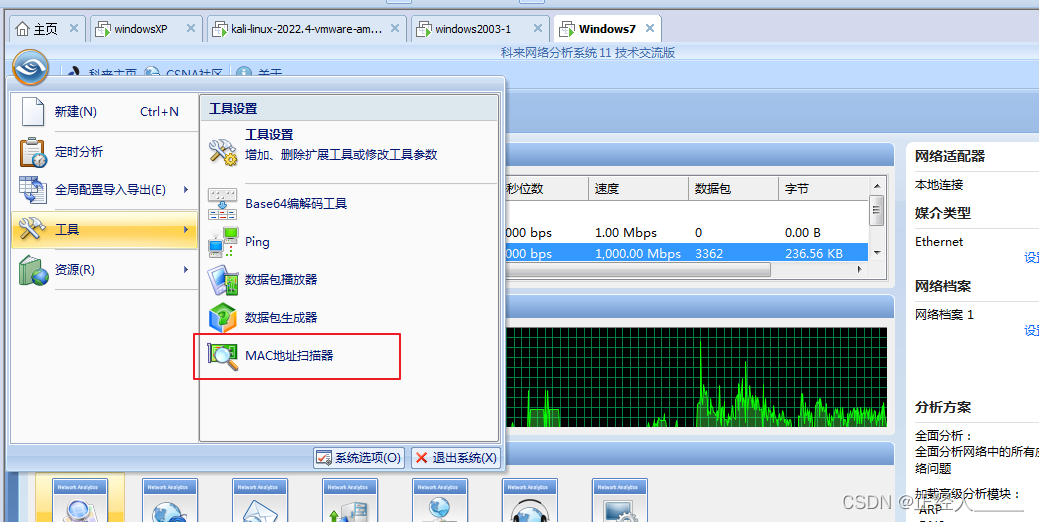

如果是win系统可以使用:科来网络分析系统

用来对网络进行抓包或扫描IP、MAC地址

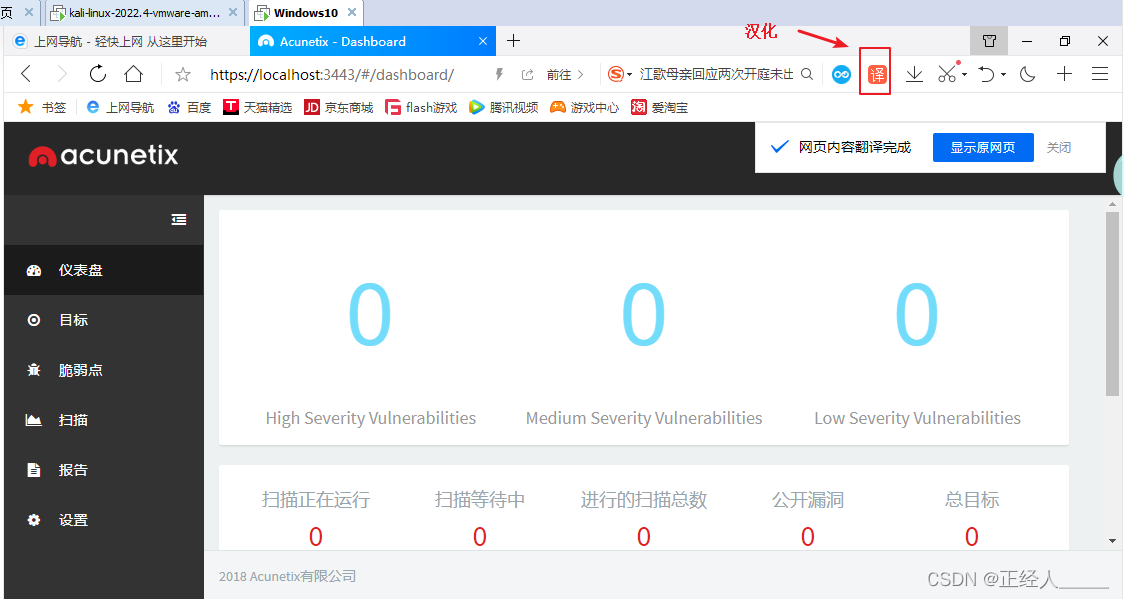

漏洞扫描工具 - acunetix

如果无法正常启动

我是在windows10虚拟机上安装成功了

汉化 - 使用浏览器自带的翻译工具(QQ或谷歌浏览器都有翻译功能)

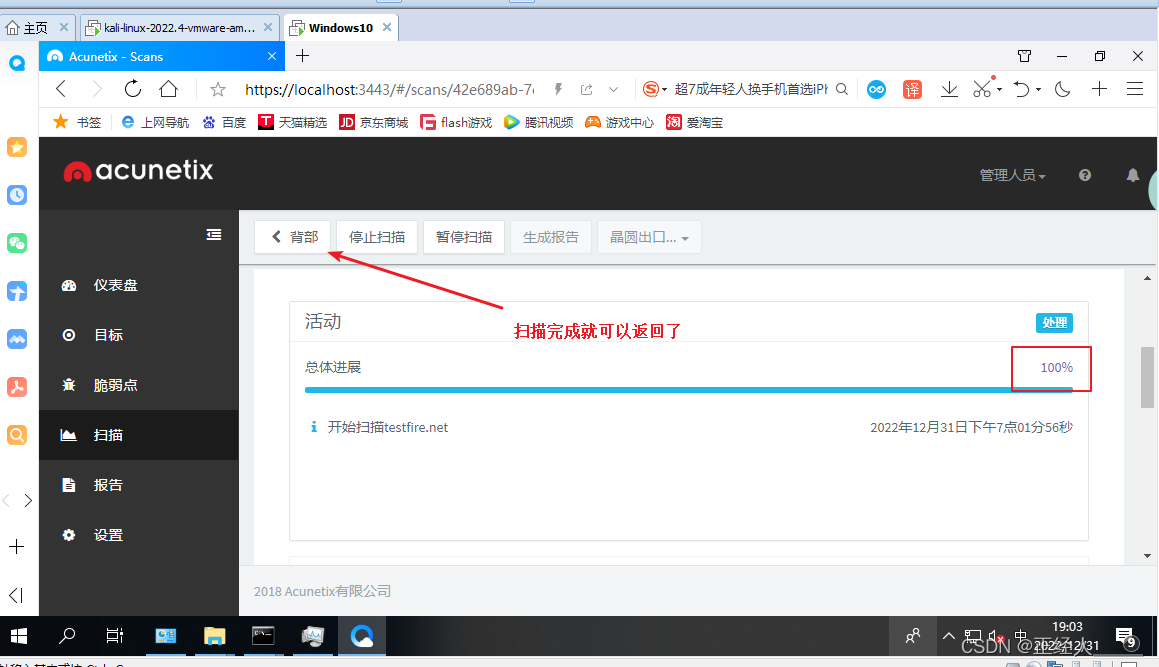

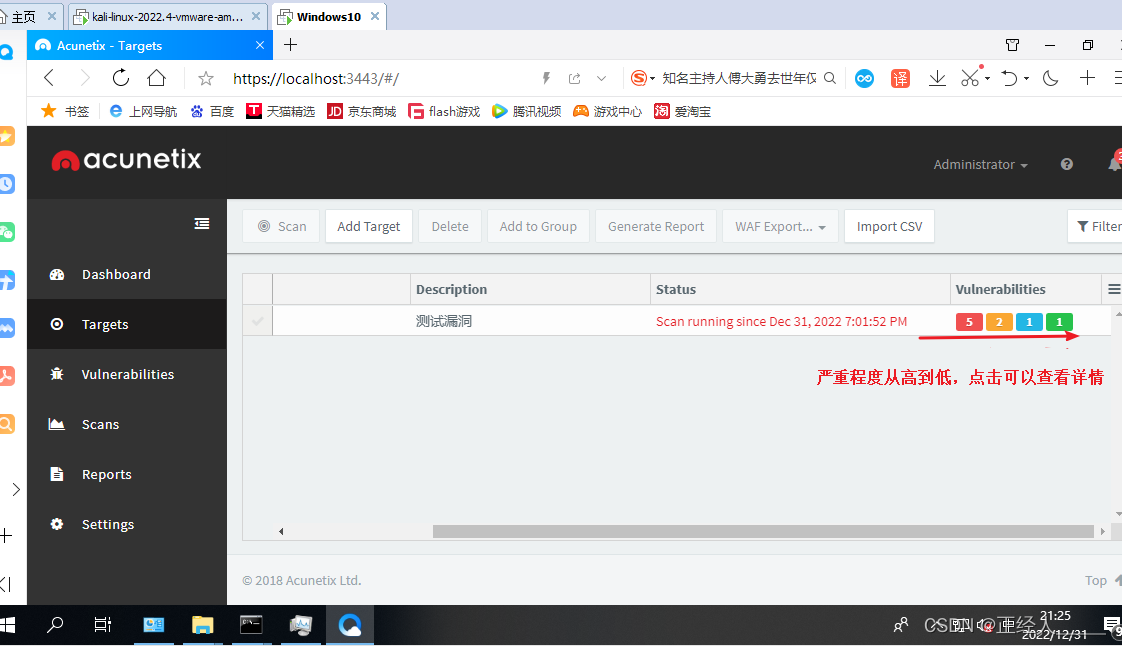

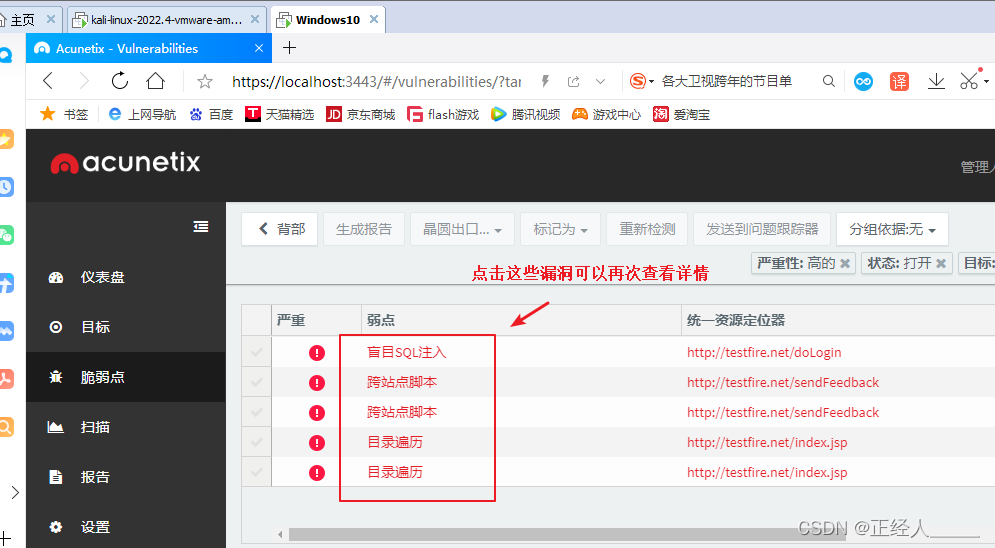

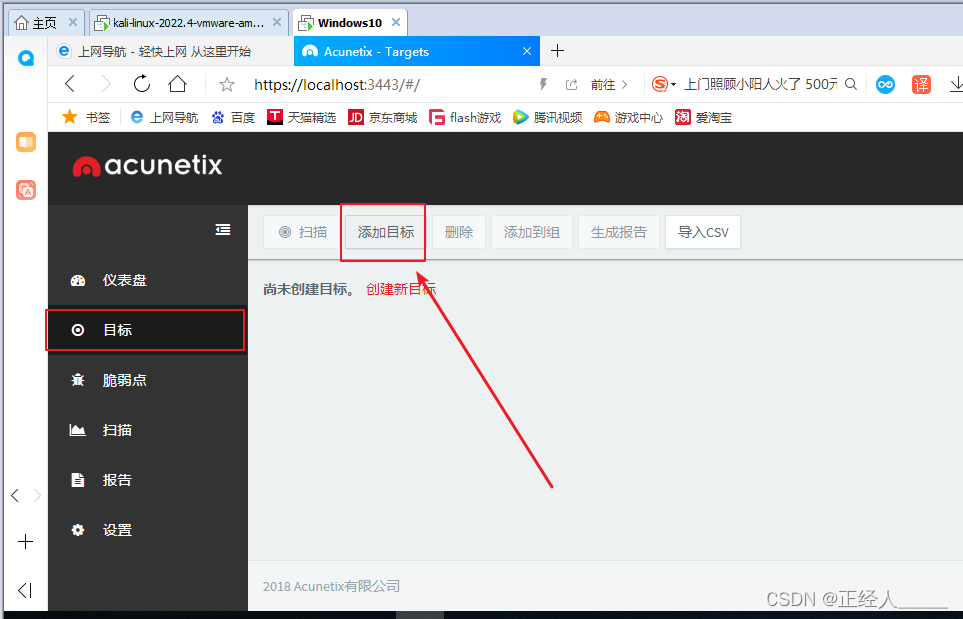

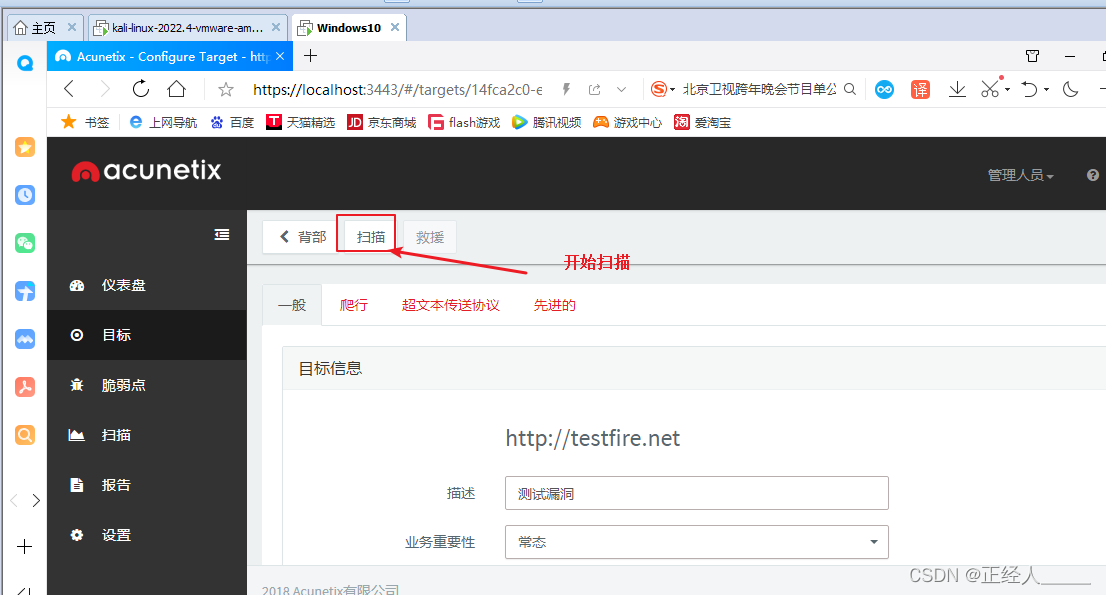

使用示例:

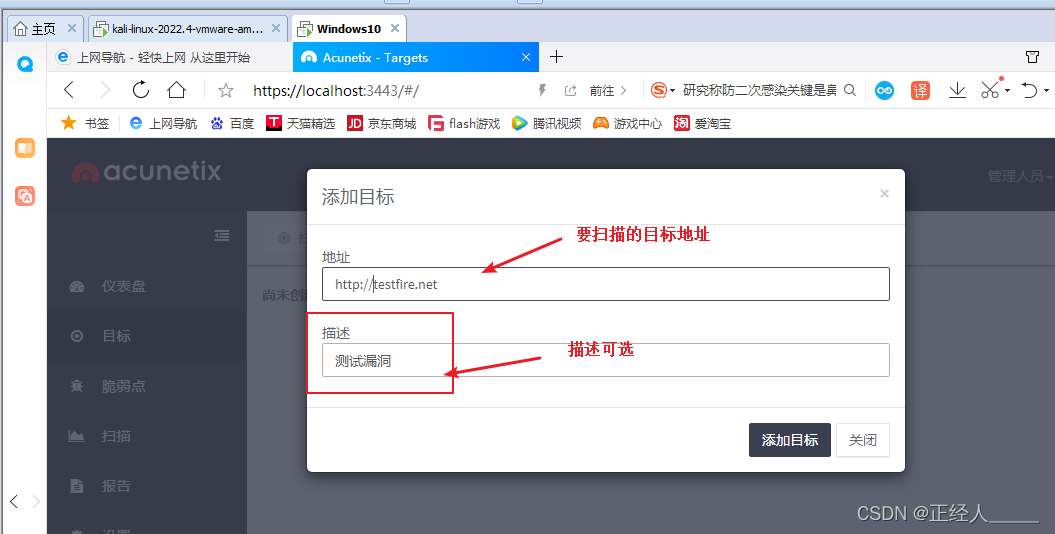

1)添加目标

http://testfire.net 这是一个开源的测试网站

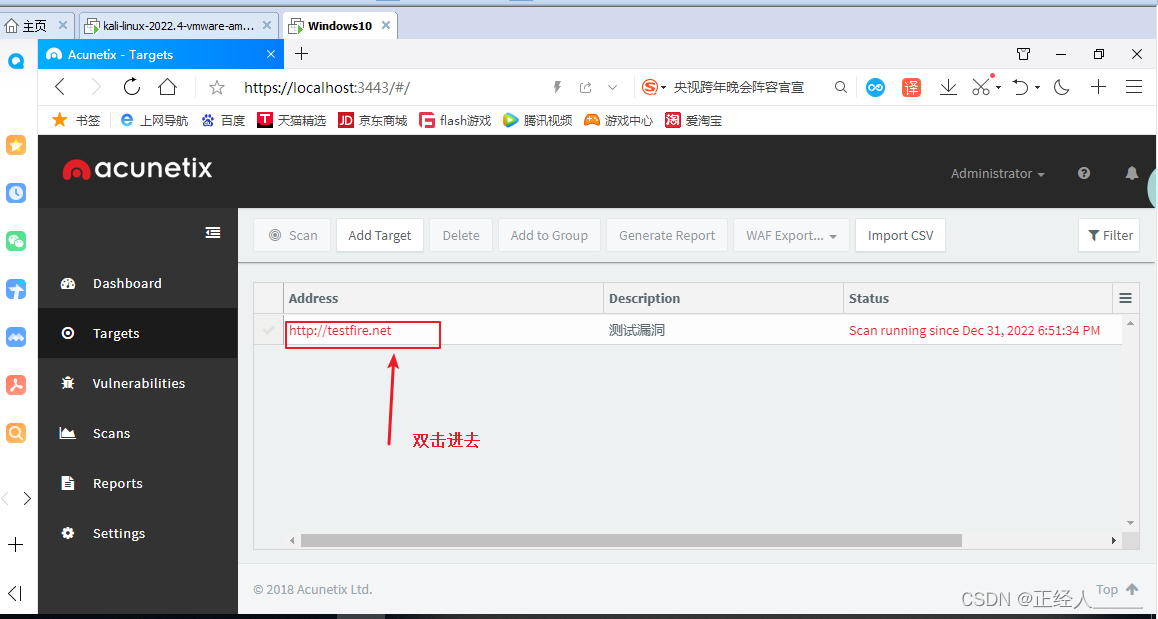

2)开始扫描网站漏洞

根据个人需求选择扫描类型