🔐 加密程序是攻击者在成功攻击组织时使用最多的恶意软件类型。它们通常会发送到一个庞大的电子邮件地址数据库,看起来像 Word 或 Excel 文档或 PDF 文件。

想象一下,你是会计部门的一名员工。这种格式的文件在电子文档管理系统中被广泛使用。

现在,你又收到了供应商寄来的货款发票,而你已经等了很久了。下载文件后,IT 部门在公司所有设备上安装的杀毒软件都没有反应。似乎一切都很安全。

打开文件后... 出现了错误。"文件坏了,"你想,然后去邮局申请一个新文件。与此同时,设备上的数据开始加密。在此之后,您将不得不致电 IT 部门、从备份中恢复数据或寻找解密器--更确切地说,您将浪费许多小时或数天的时间。

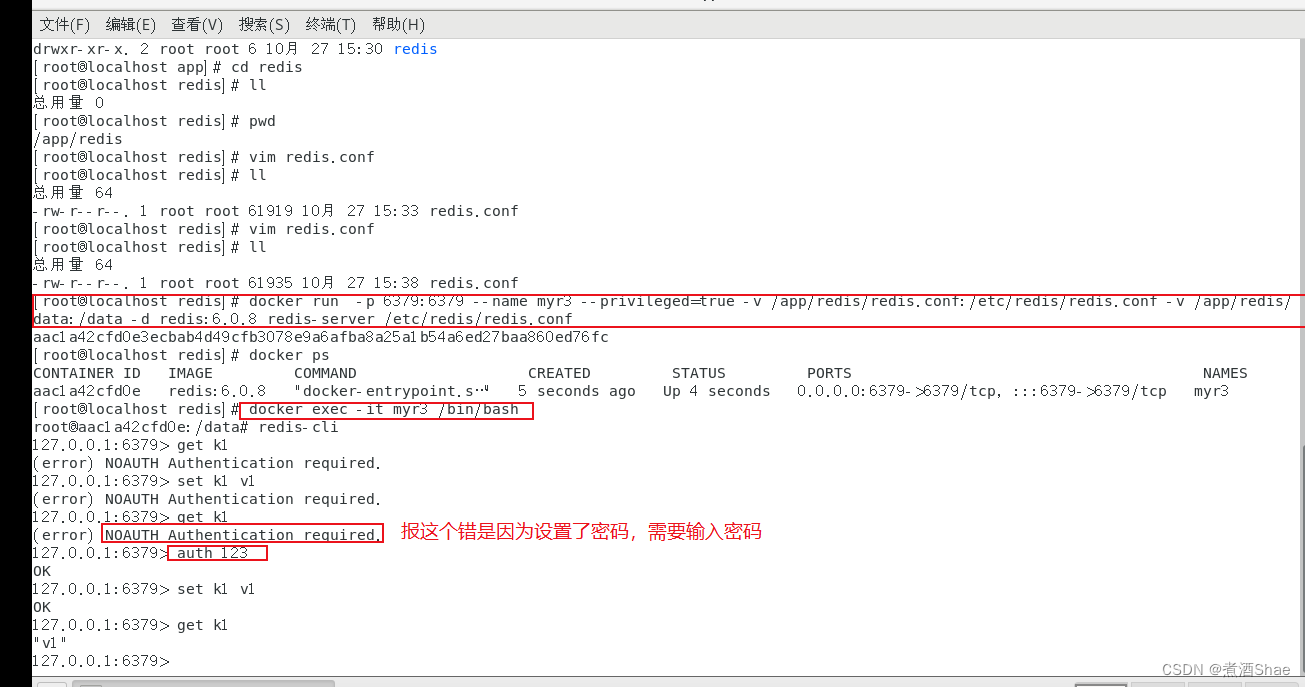

⏳ 如果贵公司有一个网络沙箱,时间就可以节省下来。下面是这种情况下的场景:

1. 一封带有文件的电子邮件到达邮件服务器,但您还没有看到这封邮件。

2.该文件被发送到沙箱,沙箱会在几分钟内对其进行检查,不只是通过签名分析(像杀毒软件那样),而是在文件设计的隔离虚拟环境中进行检查。

3. 结果表明,该文件并不像我们想象的那样安全。它被阻止了。

@Positive_Technologies