文章目录

- 范围

- 规范性引用文件

- 3 术语和定义

- 4 组织环境(P)

- 4.1 理解组织及其环境

- 4.2 理解相关方的需求和期望

- 组织应确定:

- a) 信息安全管理体系相关方;

- b) 这些相关方的相关要求;

- c) 哪些要求可以通过信息安全管理体系得到解决。

- 注:相关方的要求可包括法律、法规要求和合同义务

- 4.3 确定信息安全管理体系范围

- 在确定范围时,组织应考虑:

- a) 4.1 中提到的外部和内部事项;

- b) 4.2 中提到的要求;

- c) 组织实施的活动之间的及其与其他组织实施的活动之间的接口和依赖关系。

- 该范围应形成文件化信息并可用。

- 4.4 信息安全管理体系

- 5 领导作用(P)

- 5.1 领导和承诺

- 5.2 方针

- 5.3 组织的角色、职责和权限

- 6 策划(P)

- 6.1 应对风险和 机会的措施

- 6.1.1 总则

- 6.1.2 信息安全风险评估

- 6.1.3 信息安全风险处 置

- 6.2 信息安全目标及其实现策划

- 6.3 变更的策划

- 7 支持(P)

- 7.1 资源

- 7.2 能力

- 7.3 意识

- 7.4 沟通

- 7.5 文件信息

- 7.5.1 总则

- 7.5.2 创建和更新

- 7.5.3 文件化信息的控 制

- 8 运行(D)

- 8.2 信息安全风险评估

- 8.3 信息安全风险处置

- 9 绩效评价(C)

- 9.1 监 视、测量、分析和评价

- 9.2 内部审核

- 9.2.1 总则

- 9.2.2 内部审核方案

- 9.3 管理评审

- 9.3.1 总则

- 9.3.2 管理评审输入

- 9.3.3 管理评审输出

- 10 改进(A)

- 10.1 持续改进

- 10.2 不符合及纠正措施

- 附录 A

范围

本文件规定了在组织的环境下建立、运行、维护、持续 改进信息安全管理体系的要求。本文件还包括根据组织需求 裁切的信息安全风险评估和处理的要求。本文件中所列的要 求是通用的,适用于各种类型、规模和性质的组织。组织声 称符合本文件时,不能排除第 4 章到第 10 章中所规定的任 何要求。

规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期 的引用文件,仅注日期的版本适用于本文件。凡是不注日期 的引用文件,其最新版本(包括所有的修改单)适用于本文件。

ISO/IEC27000,信息技术 — 安全技术 — 信息安全管 理体系 — 概述和词汇

3 术语和定义

ISO/IEC27000 界定的术语和定义适用于本文件。

ISO 和 IEC 维护的用于标准化的术语数据库地址如下:

— ISO在线浏览平台:https://www.iso.org/obp

— IEC Electropedia: available at https://www.electropedia.org/

— IEC电子开放平台:https://www.electropedia.org/

4 组织环境(P)

4.1 理解组织及其环境

组织应确定与其意图相关的,且影响其实现信息安全管理体系预期结果能力的外部和内部事项。

注:对这些事项的确定,参见 ISO31000:2018[5],5.4.1 中建立外部和内部环境的内容。

4.2 理解相关方的需求和期望

组织应确定:

a) 信息安全管理体系相关方;

b) 这些相关方的相关要求;

c) 哪些要求可以通过信息安全管理体系得到解决。

注:相关方的要求可包括法律、法规要求和合同义务

4.3 确定信息安全管理体系范围

组织应确定信息安全管理体系的边界及其适用性,以建立其范围。

在确定范围时,组织应考虑:

a) 4.1 中提到的外部和内部事项;

b) 4.2 中提到的要求;

c) 组织实施的活动之间的及其与其他组织实施的活动之间的接口和依赖关系。

该范围应形成文件化信息并可用。

4.4 信息安全管理体系

组织应按照本文件的要求,建立、实现、维护和持续改进信息安全管理体系,包括信息安全管理体系所需的过程及其相互作用。

5 领导作用(P)

5.1 领导和承诺

最高管理层应通过以下活动,证实对信息安全管理体系的领导和承诺:

a) 确保建立了信息安全方针和信息安全目标,并与组织战略方向一致;

b) 确保将信息安全管理体系要求整合到组织过程中;

c) 确保信息安全管理体系所需资源可用;

d) 沟通有效的信息安全管理及符合信息安全管理体系要求的重要性;

e) 确保信息安全管理体系达到预期结果;

f) 指导并支持相关人员为信息安全管理体系的有效性做出贡献;

g) 促进持续改进;以及

h) 支持其他相关管理角色,以证实他们的领导按角色应用于其责任范围。

注:本文件使用的“业务”一词可广义地理解为涉及组织存在目的的核心活动。

5.2 方针

最高管理层应建立信息安全方针,该方针应:

a) 与组织意图相适宜;

b) 包括信息安全目标(见 6.2)或为设定信息安全目标提供框架;

c) 包括对满足适用的信息安全相关要求的承诺;

d) 包括对持续改进信息安全管理体系的承诺。

信息安全方针应:

e) 形成文件化信息并可用;

f) 在组织内得到沟通;

g) 适当时,对相关方可用。

5.3 组织的角色、职责和权限

最高管理层应确保与信息安全相关角色的责任和权限 在组织内得到分配和沟通。

最高管理层应分配责任和权限,以:

a) 确保信息安全管理体系符合本文件的要求;

b) 向最高管理者报告信息安全管理体系绩效。

注:最高管理层也可为组织内报告信息安全管理体系绩 效,分配职责和权限。

6 策划(P)

6.1 应对风险和 机会的措施

6.1.1 总则

当策划信息安全管理体系时,组织应考虑 4.1 中提到的事项和 4.2 中提到的要求,并确定需要应对的风险和机会, 以:

a) 确保信息安全管理体系可达到预期结果;

b) 预防或减少不良影响;

c) 达到持续改进。

组织应策划:

d) 应对这些风险和机会的措施;以及

e) 如何:

- 将这些措施整合到信息安全管理体系过程中,并予以实现;以及

- 评价这些措施的有效性。

6.1.2 信息安全风险评估

组织应定义并应用信息安全风险评估过程,以:

a) 建立并维护信息安全风险准则,包括:

- 风险接受准则;以及

- 信息安全风险评估实施准则。

b) 确保反复的信息安全风险评估产生一致的、有效的和 可比较的结果。

c) 识别信息安全风险:

- 应用信息安全风险评估过程,以识别信息安全管理 体系范围内与信息保密性、完整性和可用性损失有关的风险; 以及

- 识别风险责任人。

d) 分析信息安全风险:

- 评估 6.1.2 c) 1)中所识别的风险发生后,可能导致 的潜在后果;

- 评估6.1.2c)1)中所识别的风险实际发生的可能性;

- 确定风险级别。

e) 评价信息安全风险:

- 将风险分析结果与 6.1.2 a)中建立的风险准则进行比较;以及

- 为风险处置排序已分析风险的优先级。

组织应保留有关信息安全风险评估过程的文件化信息。

6.1.3 信息安全风险处 置

组织应定义并应用信息安全风险处置过程,以:

a) 在考虑风险评估结果的基础上,选择适合的信息安全 风险处置选项;

b) 确定实现已选的信息安全风险处置选项所必需的所有控制;

注 1:当需要时,组织可设计控制,或识别来自任何来源的控制。

c) 将 6.1.3 b)确定的控制与附录 A 中的控制进行比较, 并验证没有忽略必要的控制;

注2:附录 A 包含了可能需要的信息安全控制列表。本 文件用户可在附录 A 的指导下,确保没有遗漏必要的信息 安全控制。

注3:附录 A 所列的信息安全控制并不是完备的,如果 有需要,可以包含额外的信息安全控制。

d) 制定一个适用性声明(SOA),其包含:

— 必要的控制(见 6.1.3 b) 和 c));

— 其选择的合理说明;

— 无论该必要的控制是否已实现;以及

— 及对附录 A 控制删减的合理性说明。

e) 制定正式的信息安全风险处置计划;

f) 获得风险责任人对信息安全风险处置计划以及对信 息安全残余风险的接受的批准。

组织应保留有关信息安全风险处置过程的文件化信息。

注 4:本文件中的信息安全风险评估和处置过程与 ISO31000[5]中给出的原则和通用指南相匹配。

6.2 信息安全目标及其实现策划

组织应在相关职能和层级上建立信息安全目标。

信息安全目标应:

a) 与信息安全方针一致;

b) 可测量(如可行);

c) 考虑适用的信息安全要求,以及风险评估和风险处置的结果;

d) 予以监视;

e) 予以沟通;

f) 适时更新;

g) 形成文件化信息并可用。

组织应保留有关信息安全目标的文件化信息。

在策划如何达到信息安全目标时,组织应确定:

h) 要做什么;

i) 需要什么资源;

j) 由谁负责;

k) 什么时候完成;

l) 如何评价结果。

6.3 变更的策划

当组织确定需要对信息安全管理体系进行变更时,变更 应按所策划的方式实施。

7 支持(P)

7.1 资源

组织应确定并提供建立、实现、维护和持续改进信息安 全管理体系所需的资源。

7.2 能力

组织应:

a) 确定在组织控制下从事会影响组织信息安全绩效的 工作人员的必要能力;

b) 确保上述人员在适当的教育、培训或经验的基础上能 够胜任其工作;

c) 适用时,采取措施以获得必要的能力,并评估所采取 措施的有效性;

d) 保留适当的文件化信息作为能力的证据。

注:适用的措施可包括,例如针对现有雇员提供培训、 指导或重新分配;或者雇佣或签约有能力的人员。

7.3 意识

在组织控制下工作的人员应知晓:

a) 信息安全方针;

b) 其对信息安全管理体系有效性的贡献,包括改进信息 安全绩效带来的益处;以及

c) 不符合信息安全管理体系要求带来的影响。

7.4 沟通

组织应确定与信息安全管理体系相关的内部和外部的 沟通需求,包括:

a) 沟通什么;

b) 何时沟通;

c) 与谁沟通;

d) 如何沟通。

7.5 文件信息

7.5.1 总则

组织的信息安全管理体系应包括:

a) 本文件要求的文件化信息;以及

b) 为信息安全管理体系的有效性,组织所确定的必要的 文件化信息。

注:不同组织有关信息安全管理体系文件化信息的详略 程度可以是不同的,这是由于:

- 组织的规模及其活动、过程、产品和服务的类型;

- 过程及其相互作用的复杂性;以及

- 人员的能力。

7.5.2 创建和更新

创建和更新文件化信息时,组织应确保适当的:

a) 标识和描述(例如标题、日期、作者或引用编号);

b) 格式(例如语言、软件版本、图表)和介质(例如纸质的、 电子的);

c) 对适宜性和充分性的评审和批准。

7.5.3 文件化信息的控 制

信息安全管理体系及本文件所要求的文件化信息应得 到控制,以确保:

a) 在需要的场合和时机,均可获得并适用;

b) 得到充分的保护(如避免保密性损失、不恰当使用、完 整性损失等)。

为控制文件化信息,适用时,组织应进行以下活动:

c) 分发,访问,检索和使用;

d) 存储和保护,包括保持可读性;

e) 控制变更(例如,版本控制);以及

f) 保留和处置。

对于组织确定的策划和运行信息安全管理体系所必需 的来自外部的文件化信息,组织应进行适当识别,并予以控 制。

注:对文件化信息的“访问”可能意味着仅允许查阅,或者意味着允许查阅并授权修改等其他权限。

8 运行(D)

8.1 运行策划和控制

为了满足要求以及实施条款 6 中确定的措施,组织应通 过以下措施对所需的过程进行策划、实施和控制:

— 建立过程准则;

— 按照准则实施过程控制;

文件化信息应在必要的程度上予以保持,以确信这些过 程按策划得到执行。

组织应控制策划的变更,评审非预期变更的后果,必要 时,采取措施减轻不利影响。

组织应确保外部提供的,且与信息安全管理体系有关的 过程、产品或服务受到控制。

8.2 信息安全风险评估

组织应考虑 6.1.2 a)所建立的准则,按策划的时间间隔, 或当重大变更提出或发生时,执行信息安全风险评估。

组织应保留信息安全风险评估结果的文件化信息。

8.3 信息安全风险处置

组织应实施信息安全风险处置计划。

组织应保留信息安全风险处置结果的文件化信息。

9 绩效评价(C)

9.1 监 视、测量、分析和评价

组织应确定:

a) 需要被监视和测量的内容,包括信息安全过程和控制;

b) 适用的监视、测量、分析和评价的方法,以确保得到有效的结果。所选的方法宜产生可比较和可再现的有效结果。

c) 何时应执行监视和测量;

d) 应由谁来监视和测量;

e) 何时应分析和评价监视和测量的结果;

f) 应由谁来分析和评价这些结果。

适当的文件化信息应予以保留,以作为结果的证据。

组织应评价信息安全绩效以及信息安全管理体系的有 效性。

9.2 内部审核

9.2.1 总则

组织应按照策划的时间间隔进行内部审核,以提供有关 信息安全管理体系的下列信息:

a) 是否符合:

- 组织自身对信息安全管理体系的要求;

- 本文件的要求;

b) 是否得到有效的实施和保持。

9.2.2 内部审核方案

组织应策划、建立、实施和保持一项或多项审核方案,其中包括频率、方法、责任、策划要求和报告。

建立内部审核方案时,组织应考虑到有关过程的重要性和以前审核的结果。

组织应:

a) 定义每次审核的审核准则和审核范围;

b) 选择审核员并实施审核,以确保审核过程的客观性和公正性;

c) 确保将审核结果报告至相关管理层。

文件化信息应予以保留,以作为审核方案实施和审核结 果的证据。

9.3 管理评审

9.3.1 总则

最高管理层应按照策划的时间间隔对组织的信息安全 管理体系进行评审,以确保其持续的适宜性、充分性和有效 性。

9.3.2 管理评审输入

管理评审应考虑:

a) 以往管理评审所采取措施的情况;

b) 与信息安全管理体系相关的内外部事项的变化;

c) 与信息安全管理体系相关的相关方需求和期望的变 化;

d) 有关信息安全绩效的反馈,包括以下方面的趋势:

- 不符合和纠正措施;

- 监视和测量结果;

- 审核结果;

- 信息安全目标完成情况;

e) 相关方反馈;

f) 风险评估结果及风险处置计划的状态;

g) 持续改进的机会。

9.3.3 管理评审输出

管理评审的结果应包括与持续改进机会相关的决定以 及变更信息安全管理体系的任何需求。

文件化信息应予以保留,以作为管理评审结果的证据。

10 改进(A)

10.1 持续改进

组织应持续改进信息安全管理体系的适宜性、充分性和 有效性。

10.2 不符合及纠正措施

当发生不符合时,组织应:

a) 对不符合做出反应,适用时:

- 采取措施,以控制并予以纠正;

- 处置后果;

b) 通过以下活动,评价采取消除不符合原因的措施的需 求,以防止不符合再发生,或在其他地方发生:

- 评审不符合;

- 确定不符合的原因;以及

- 确定类似的不符合是否存在,或可能发生;

c) 实施任何需要的措施;

d) 评审任何所采取的纠正措施的有效性;以及

e) 必要时,对信息安全管理体系进行变更。

纠正措施应与所遇到的不符合的影响相适合。

文件化信息应予以保留,以作为以下方面的证据:

f) 不符合的性质及所采取的任何后续措施;

g) 任何纠正措施的结果。

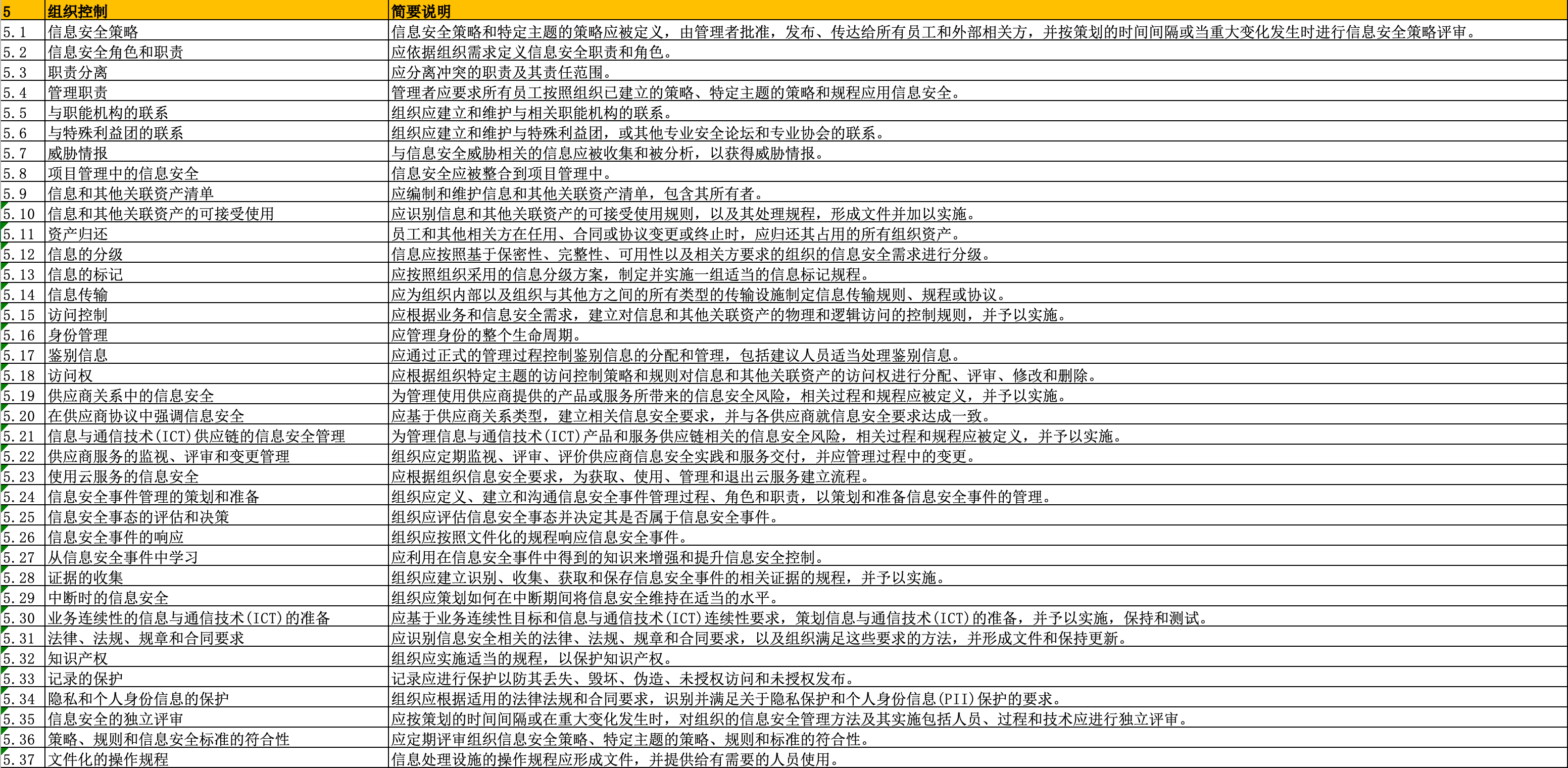

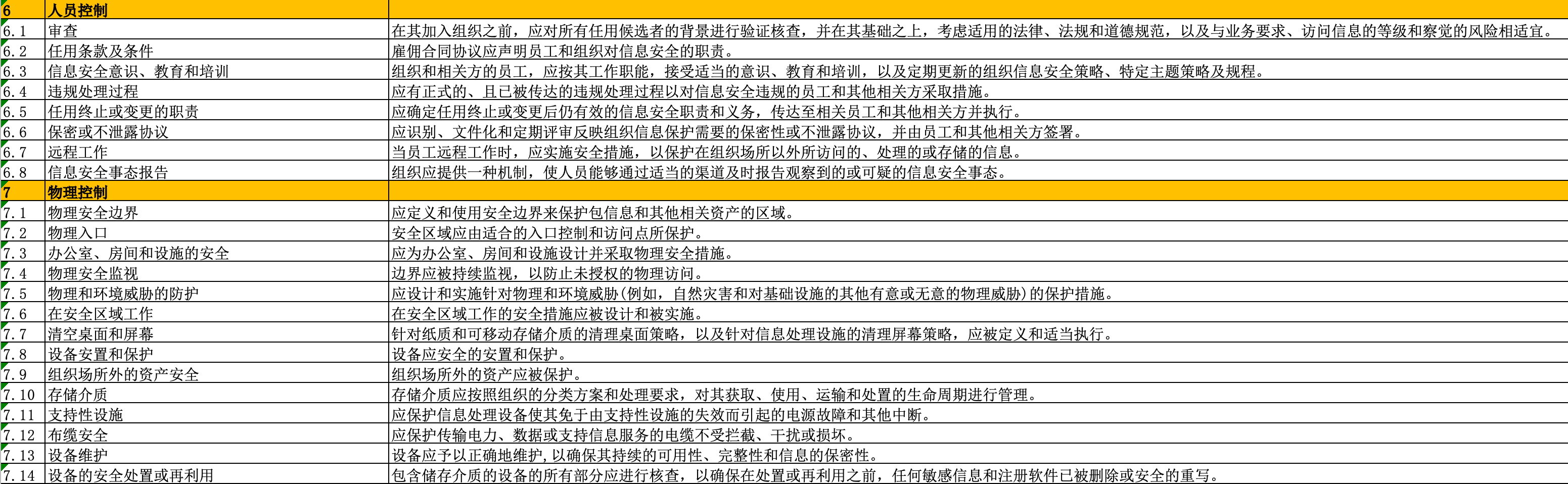

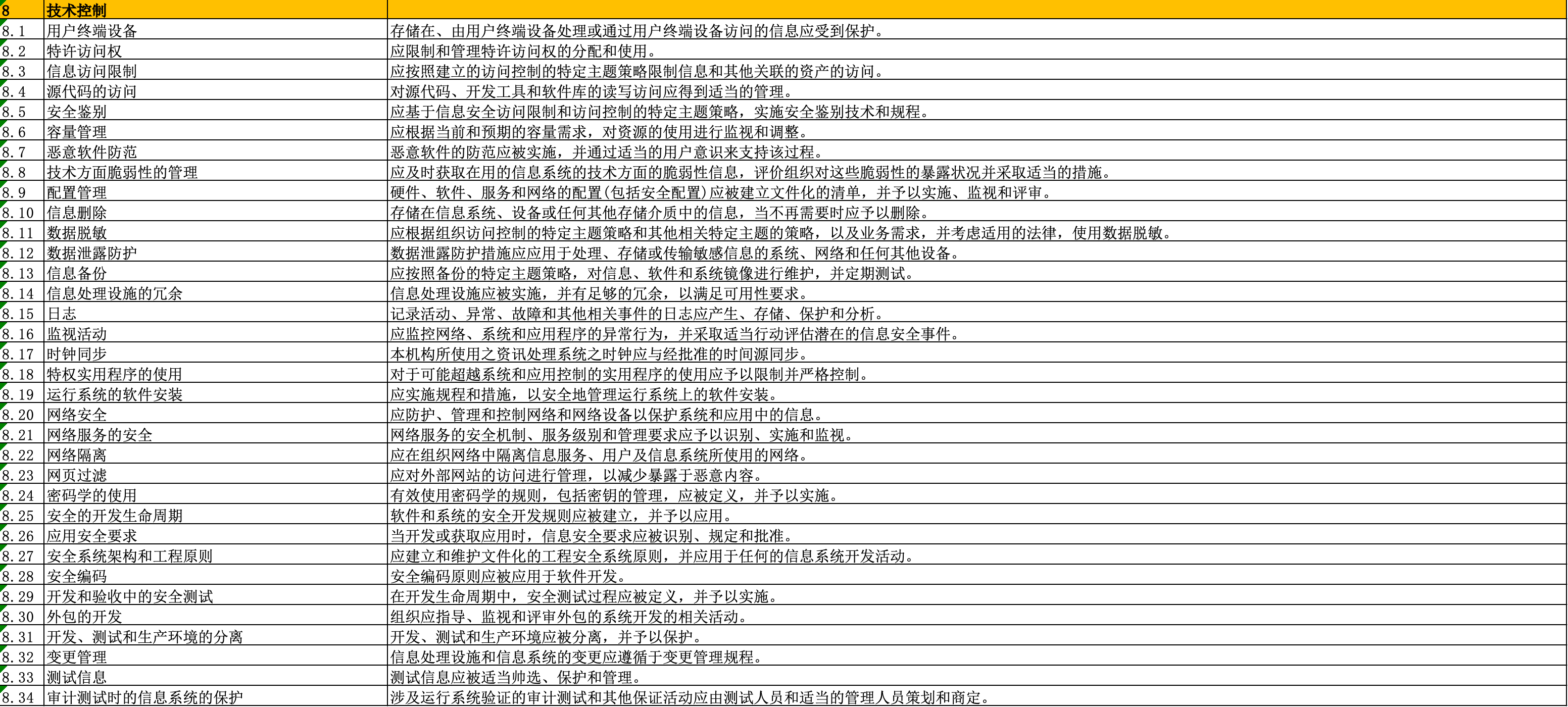

附录 A

参考信息安全控制

表 A.1 所列的信息安全控制是直接源自并与 ISO/IEC 27002:2022[1]第 5 章~第 8 章相对应,并在 6.1.3 环境中被使用。

表 A.1 — 信息安全控制