1. 引言

大数据的快速发展,为各行各业带来了巨大的变革,也带来了新的安全和隐私挑战。大数据系统通常处理大量敏感数据,包括个人身份信息、财务信息、健康信息等。如果这些数据被泄露或滥用,可能会对个人、企业和社会造成严重的损害。

因此,大数据安全与隐私保护至关重要。企业和组织需要采取有效的措施,保护大数据的安全性和隐私性。

2. 大数据安全的基本原则和策略

数据安全是全流程、全生命周期的责任

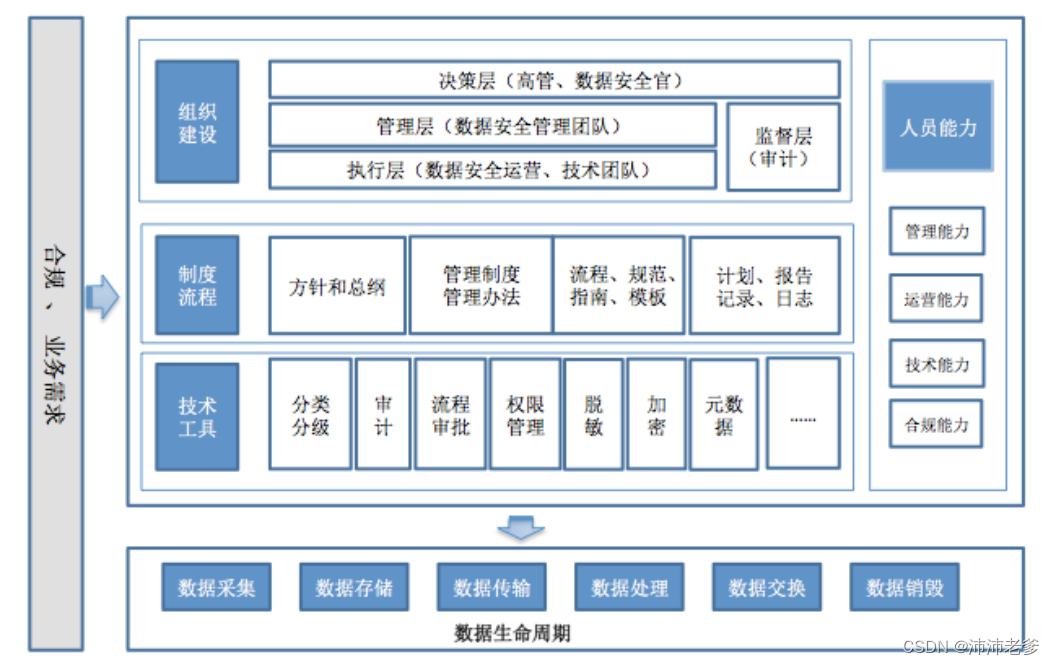

大数据安全是从数据产生、收集、存储、使用、传输到销毁的全生命周期的责任。企业和组织需要在各个环节采取有效的措施,保护数据的安全性。

安全措施要与大数据系统的规模和复杂度相适应

大数据系统规模庞大、复杂度高,因此安全措施也需要相应地进行调整。企业和组织需要根据大数据系统的具体情况,制定科学合理的安全措施。

安全措施要与大数据系统的业务需求相融合

大数据系统通常用于支持业务运营,因此安全措施也需要与业务需求相融合。企业和组织需要在满足安全要求的同时,确保业务的正常运行。

大数据安全的基本策略

· 访问控制和身份认证:确保只有授权的人员才能访问数据。

· 数据加密和数据脱敏:保护敏感数据不被泄露。

· 安全监控和日志管理:及时发现和响应安全事件。

2.1. 访问控制和身份认证的实施

访问控制是确保数据安全的重要手段。企业和组织需要根据数据的敏感性,制定严格的访问控制策略。访问控制策略通常包括:

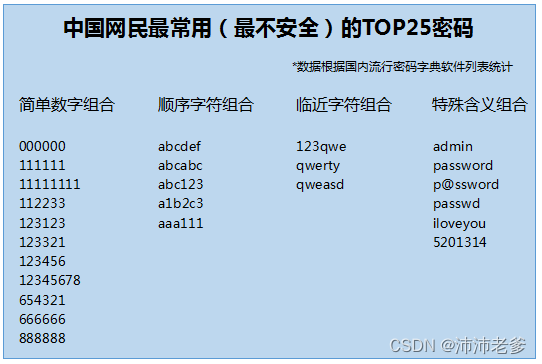

· 用户身份认证使用密码、生物识别等方式验证用户身份。

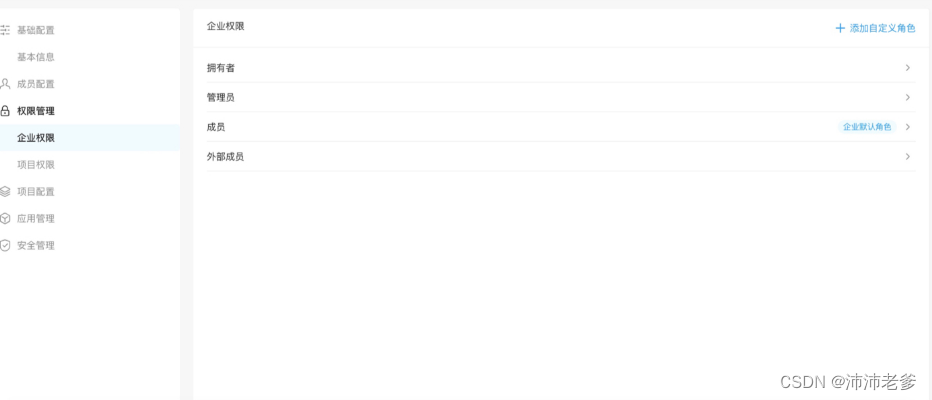

· 角色权限管理:根据用户的职责和职务,分配不同的权限。

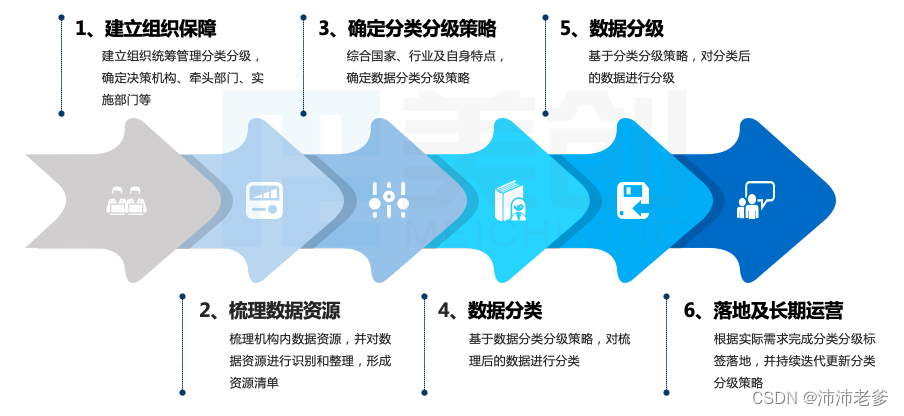

· 数据分级分类:根据数据的敏感性,将数据分为不同的级别,并制定不同的访问控制策略。

2.2. 数据加密和数据脱敏的方法

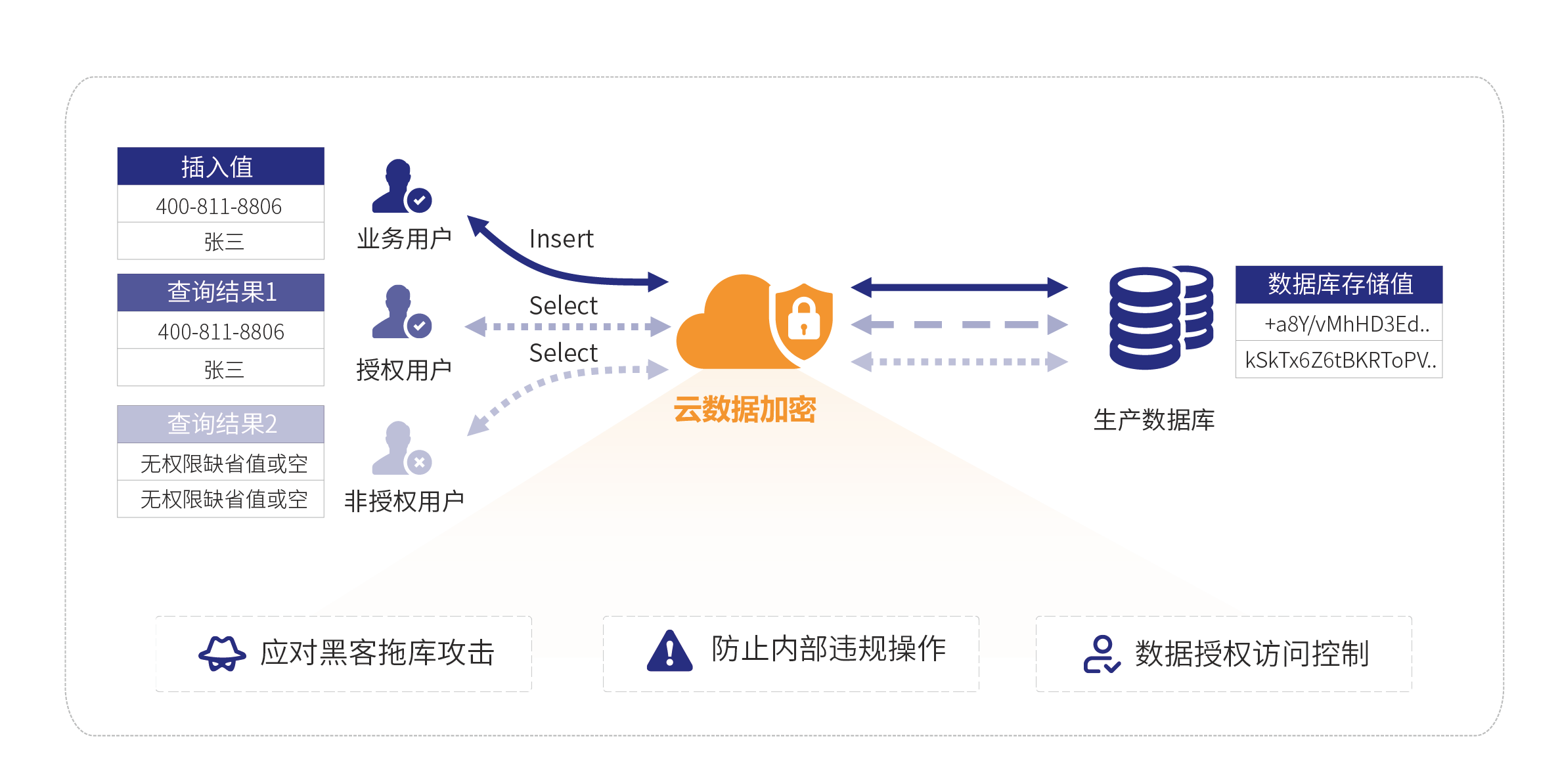

数据加密是保护敏感数据不被泄露的有效手段。数据加密可以将数据转换为不可读的形式,即使数据被泄露,也无法被非法访问。

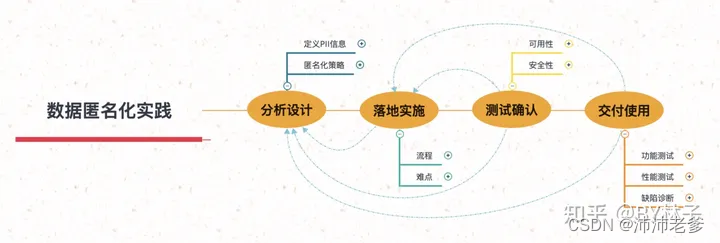

数据脱敏是将敏感数据中的个人身份信息等特征信息删除或替换,使数据无法被用于特定目的。数据脱敏可以降低数据泄露造成的风险。

2.3. 安全监控和日志管理的实践

安全监控和日志管理可以帮助企业和组织及时发现和应对安全事件。企业和组织需要部署安全监控系统,收集和分析系统日志,以发现异常行为。

3. 大数据隐私保护的基本原则和策略

3.1. 基本原则

数据最小化: 只收集必要的数据。 企业和组织在收集数据时,应遵循数据最小化原则,只收集满足业务需求所需的数据。

数据目的明确:明确数据的收集、使用和披露目的。 企业和组织在收集数据时,应明确数据的收集、使用和披露目的,并获得用户的同意。

数据安全性:确保数据安全地收集、使用和披露。 企业和组织在收集、使用和披露数据时,应采取措施确保数据的安全性。

用户知情同意:在收集和使用用户数据时,获得用户的知情同意。 企业和组织在收集、使用用户数据时,应向用户提供充分的信息,并获得用户的同意。

3.2. 大数据隐私保护的基本策略

数据匿名化和隐私保护技术的应用:使用数据匿名化、假名化、聚合等技术,保护敏感数据。

· 隐私政策和用户权益保护的规定:

隐私政策和用户权益保护的规定可以帮助企业和组织明确数据收集、使用和披露的规则,并保护用户的隐私。企业和组织应制定明确的隐私政策,并向用户告知隐私政策的内容。隐私政策应包括以下内容:

· 数据的收集目的

· 数据的使用目的

· 数据的披露目的

· 用户的权利

通过隐私政策和用户权益保护的规定,企业和组织可以保护用户的隐私。

· 安全意识培训和教育的重要性:加强员工的安全意识培训和教育,提高员工的安全意识和防护能力。

企业和组织可以通过举办培训、讲座、宣传等方式,提高员工对数据安全与隐私保护的重要性的认识,提高员工的安全防护意识和能力。

· 安全和隐私风险评估的方法:定期进行安全和隐私风险评估,识别和降低安全和隐私风险。

企业和组织可以聘请专业机构或人员进行安全和隐私风险评估,识别可能存在的安全和隐私风险,并制定相应的风险应对措施。

· 安全合规和法律法规遵循的实施:遵循相关法律法规,确保大数据安全与隐私保护符合法律要求。

企业和组织需要了解相关法律法规,并将其要求融入到大数据安全与隐私保护的各个环节。

4. 大数据安全与隐私保护的最佳实践

大数据的快速发展,为各行各业带来了巨大的变革,也带来了新的安全和隐私挑战。大数据系统通常处理大量敏感数据,包括个人身份信息、财务信息、健康信息等。如果这些数据被泄露或滥用,可能会对个人、企业和社会造成严重的损害。

因此,大数据安全与隐私保护至关重要。企业和组织需要采取有效的措施,保护大数据的安全性和隐私性。

4.1. 安全意识培训和教育的重要性

安全意识培训和教育是提高员工安全意识和防护能力的重要手段。企业和组织应定期开展安全意识培训和教育,重点讲解数据安全与隐私保护的重要性、常见的安全威胁和风险以及防范措施等。

建议:

· 将安全意识培训和教育纳入企业和组织的日常运营,定期开展培训。

· 培训内容应涵盖数据安全与隐私保护的相关知识、常见的安全威胁和风险以及防范措施等。

· 培训方式应多样化,包括线上培训、线下培训、游戏化培训等。

4.2. 安全和隐私风险评估的方法

安全和隐私风险评估是识别和降低安全和隐私风险的重要手段。企业和组织应定期开展安全和隐私风险评估,识别可能存在的安全和隐私风险,并制定相应的风险应对措施。

建议:

· 安全和隐私风险评估应涵盖数据的收集、存储、使用和披露等各个环节。

· 风险评估应采用多种方法,包括专家评估、风险矩阵分析、情景模拟等。

· 风险评估应定期进行,并根据业务变化进行更新。

4.3. 安全合规和法律法规遵循的实施

安全合规和法律法规遵循是确保大数据安全与隐私保护的重要保障。企业和组织应了解相关法律法规,并将其要求融入到大数据安全与隐私保护的各个环节。

建议:

· 企业和组织应了解相关法律法规,包括数据保护法、个人信息保护法等。

· 企业和组织应将法律法规要求融入到大数据安全与隐私保护的政策、流程和技术中。

· 企业和组织应定期进行合规审计,确保数据安全与隐私保护符合法律法规要求。

此外,还建议企业和组织采取以下措施加强大数据安全与隐私保护:

· 采用安全的技术和措施保护数据,包括数据加密、访问控制、身份认证等。

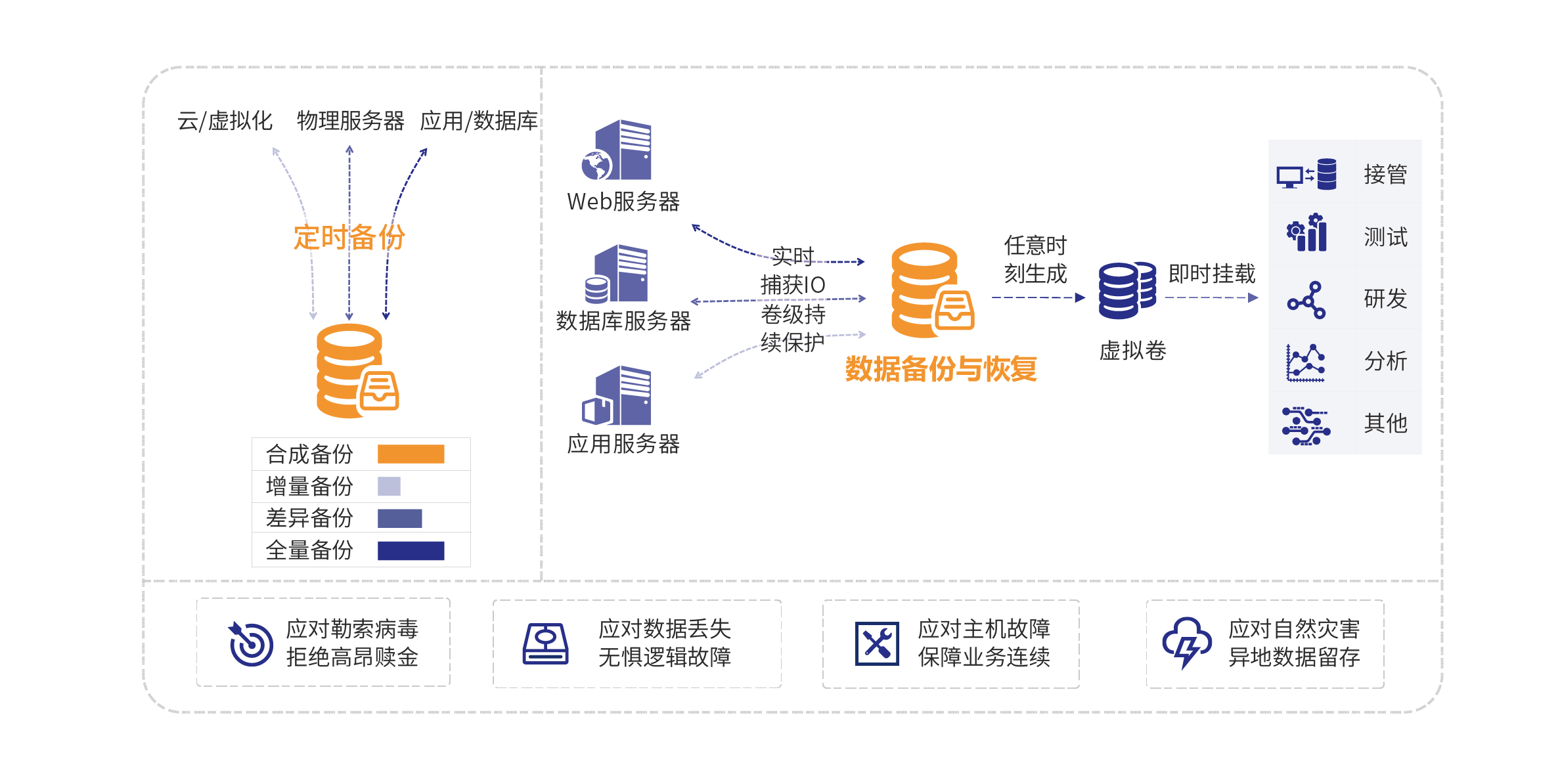

· 加强数据备份和恢复,防止数据丢失或损坏。

· 建立健全的数据安全管理体系,包括数据安全管理制度、流程和组织架构。

大数据安全与隐私保护是一项复杂的系统工程,需要企业和组织从战略、规划、技术、运营等多个方面进行综合考虑。通过采取有效的措施,企业和组织可以有效保护大数据的安全性和隐私性,保障个人、企业和社会的利益。

5. 总结

大数据安全与隐私保护是一项复杂的系统工程,需要企业和组织从战略、规划、技术、运营等多个方面进行综合考虑。通过采取有效的措施,企业和组织可以有效保护大数据的安全性和隐私性,保障个人、企业和社会的利益。

以下是一些具体的建议:

· 建立健全的数据安全与隐私保护体系,制定明确的政策和流程。

· 加强数据安全与隐私保护的技术保障,采用有效的安全技术和措施。

· 加强数据安全与隐私保护的人员培训,提高员工的安全意识和能力。

· 定期开展数据安全与隐私保护的风险评估,及时发现和应对风险。

· 遵循相关法律法规,确保数据安全与隐私保护符合法律要求。2

6. 参考

- 研究:数据安全体系建设(https://www.secrss.com/articles/25920)

- 企业权限配置(https://help.aliyun.com/document_detail/153447.html)