EAD解决方案、portal认证、以太网访问控制列表

EAD:

网络安全从本质上讲是管理问题,(End user Admission Domination)解决方案从控制用户终端安全接入网络的角度入手,整合网络接入控制与终端安全产品,通过安全客户端,安全策略服务器,网络设备及第三方软件的联动,对接入网络的用户终端强制实施企业安全策略,严格控制终端用户的网络使用行为,有效加强了用户终端的主动防御能力,为企业网络管理人员提供有效易用的管理工具和手段。

方案概述:

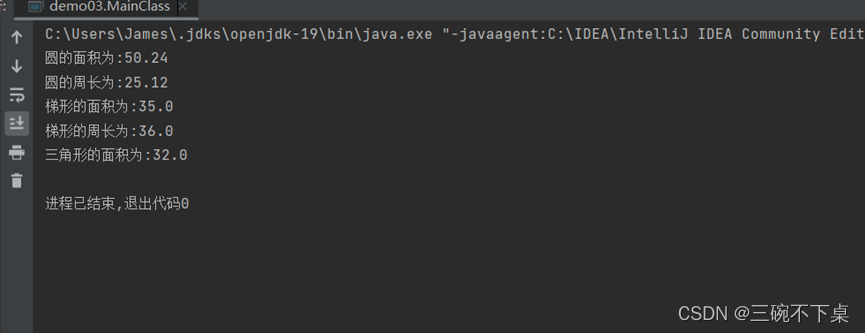

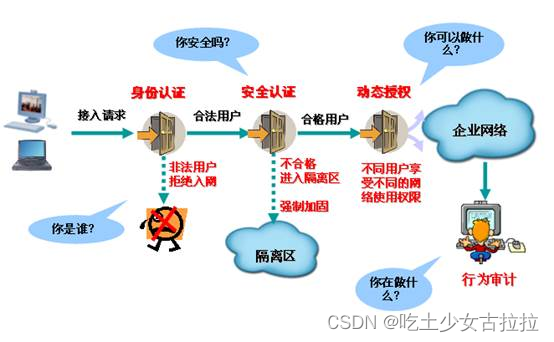

对于要接入安全网络的用户,EAD解决方案首先要对其进行身份认证,通过身份认证的用户进行终端的安全认证,根据网络管理员定制的安全策略进行包括病毒库更新情况、系统补丁安装情况、软件的黑白名单、U盘外设使用情况、软硬件资产信息等内容的安全检查,根据检查的结果,EAD对用户网络准入进行授权和控制。通过安全认证后,用户可以正常使用网络,与此同时,EAD可以对用户终端运行情况和网络使用情况进行审计和监控。EAD解决方案对用户网络准入的整体认证过程如下图所示:

功能特点:

全方位准入控制:EAD解决方案提供完善的接入控制,可以支持局域网、广域网、VPN、无线各种接入方式,支持包括HUB在内的各种复杂网络,思科等异构网络环境下的部署,保证从任何地点,任何方式下的接入安全。

严格的身份认证:除基于用户名和密码的身份认证外,EAD还支持身份与接入终端的MAC地址、IP地址、所在VLAN、接入设备IP、接入设备端口号等信息进行绑定,支持智能卡、数字证书认证、增强身份认证的安全性。

完备的安全状态评估:根据管理员配置的安全策略,用户可以进行的安全认证检查包括终端病毒库版本检查、终端补丁检查、终端安装的应用软件检查、是否有代理、拨号配置、U盘审计、外设管理、桌面资产管理等。

精细化的权限控制:在用户终端通过病毒、补丁等安全信息检查后,EAD可基于终端用户的角色,向安全联动设备下发事先配置的接入控制策略,按照用户角色权限规范用户的网络使用行为。终端用户的所属VLAN、ACL访问策略、是否禁止使用代理、是否禁止使用双网卡等安全措施均可由管理员统一配置实施。

灵活方便的执行方式:EAD按照网络管理员配置的安全策略区别对待不同身份的用户,定制不同的安全检查和处理模式,包括监控模式、提醒模式、隔离模式和下线模式。用户可以根据自己的实际需要,为VIP客户、内部员工、外来访客等不同人群,定义不同的安全策略执行方式。

桌面资产及外设管理:EAD解决方案提供了对终端资产全方位的监控和管理的功能,可以对终端软硬件使用情况、变更情况进行监控,同时还支持终端资产的配置管理和软件的统一分发、远程桌面控制,实现对桌面资产的有效管理。EAD解决方案还提供了对U盘和其他外设的管理功能,可以对终端用户的各种外设进行控制,有效防止重要信息的泄密,同时提供U盘文件的监控功能,可以查看重要文件通过U盘拷贝时,有无存在不当使用行为。

易于部署的无客户端:EAD解决方案提供了免安装的易用部署方式,用户事先不需要安装客户端,上网时EAD系统会自动载入客户端,对用户身份和终端安全状态进行检查,用户不需要改变上网习惯的同时,可以享受EAD带来的安全保障。

多种层次的高可用性:EAD解决方案提供了双机冷备和双机热备功能,可以避免单台EAD服务器当机引起的认证中断,同时还支持单机故障的逃生方案,临时允许客户端不用认证就可以使用网络,保证了经济敏感用户的利益。

扩展开放的解决方案:EAD解决方案为客户提供了一个扩展、开放的结构框架,最大限度的保护了用户已有的投资。EAD广泛、深入的和国内外防病毒、操作系统、桌面安全等厂商展开合作,融合各家所长;EAD与第三方认证服务器、安全联动设备等之间的交互基于标准、开放的协议架构和规范,易于互联互通。

局域网安全准入防护:在企业网内部,接入终端一般是通过交换机接入企业网络,EAD通过与交换机的联动,强制检查用户终端的病毒库和系统补丁信息,降低病毒和蠕虫蔓延的风险,同时强制实施网络接入用户的安全策略,阻止来自企业内部的安全威胁。

广域网安全准入防护:大型企业往往拥有分支机构或合作伙伴,其分支机构、合作伙伴也可以通过专线或WAN连接企业总部。这种组网方式在开放型的商业企业中比较普遍,受到的安全威胁也更严重。为了确保接入企业内部网的用户具有合法身份且符合企业安全标准,可以在分支机构出口路由器、企业入口路由器或网关中实施EAD准入控制,保证接入网络的用户终端不会对内部网络造成安全威胁。

VPN安全准入防护:一些企业和机构允许移动办公员工或外部合作人员通过VPN方式接入企业内部网络。EAD方案可以通过VPN网关确保远程接入用户在进入企业内部网之前,检查用户终端的安全状态,并在用户认证通过后实施企业安全策略。对于没有安装安全客户端的远程用户,管理员可以选择拒绝其访问内部网络或限制其访问权限。

WLAN无线安全准入防护:对于外来访客和企业内部的移动用户,使用WLAN无线网卡接入企业网络的情况越来越多,这带来了许多安全问题,EAD通过与FAT AP、AC无线控制器等无线设备的联动,强制用户在使用无线网络之前,必须先进行身份认证、安全状态检查,在享受便捷的无线网络同时,大大减少了来自空中的安全威胁。

portal认证

定义:portal认证通常也称为Web认证,一般将Portal认证网站称为门户网站。用户上网时,必须在门户网站进行认证,如果未认证成功,仅可以访问特定的网络资源,认证成功后,才可以访问其他网络资源。

优点:

一般情况下,客户端不需要安装额外的软件,直接在web页面上认证,简单方便。

便于运营,可以在Portal页面上进行业务拓展,如广告推送,企业宣传等。

技术成熟,被广泛应用于运营商、连锁快餐、酒店、学校等网络。

部署位置灵活,可以在接入层或关键数据的入口作访问控制。

用户管理灵活,可基于用户名与VLAN/IP地址/MAC地址的组合对用户进行认证。

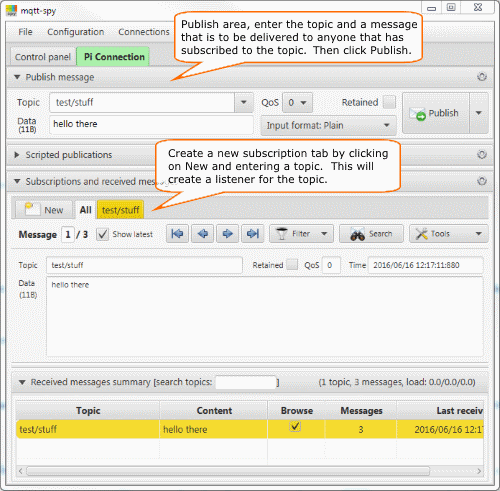

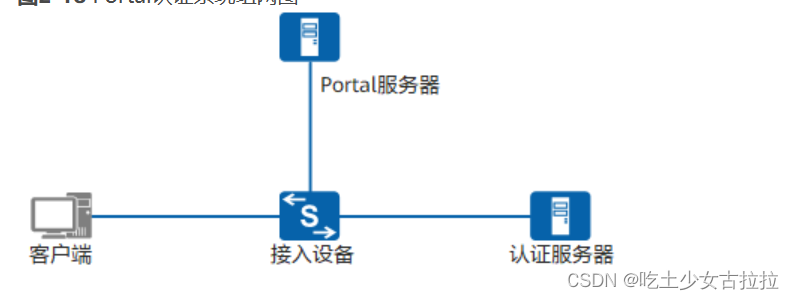

认证系统:Portal认证主要包括四个基本要素:客户端(安装有运行HTTP/HTTPS

协议的浏览器的主机)、接入设备(交换机、路由器灯接入设备的统称,主要有三方面作用:在认证之前将认证网段内用户的所有HTTP/HTTPS请求都重定向到Portal服务器;在认证过程中,与Portal服务器、认证服务器交互。完成对用户身份认证、授权与计费的功能;在认证通过后,允许用户访问被管理员授权的网络资源)、Portal服务器(接受客户端认证请求的服务器系统,提供免费门户服务和认证界面、与接入设备交互客户端的认证信息)与认证服务器(与接入设备交互,完成对用户的认证、授权与计费)。

Portal协议包括Portal接入协议和Portal认证协议:

Portal接入协议:HTTP/HTTPS协议,描述了客户端和Portal服务器之间的协议交互。

Portal认证协议:Portal协议(描述了Portal服务器和接入设备之间的协议交互,可以用来传递用户名和密码等参数。)HTTP/HTTPS协议(描述了客户端可接入设备之间的协议交互,可以用来传递密码和用户名)

HTTP/HTTPS协议可以作为Portal接入协议,也可以作为Portal认证协议。

Portal认证授权:

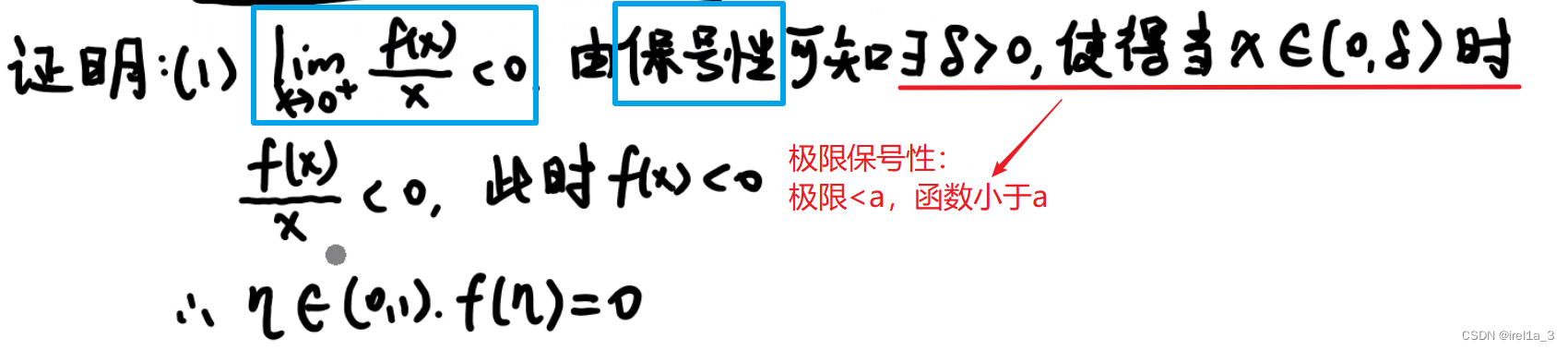

认证用于确认尝试接入网络的用户身份是否合法,而授权则用于指定身份合法的用户所能拥有的网络访问权限,即用户能够访问哪些资源。授权最基础也是最常使用的参数是ACL和UCL组(用户控制列表UCL组是网络成员的集合,其成员可以是PC、手机等网络终端设备)。

以太网访问控制列表

访问控制列表ACL:是一种基于包过滤的访问控制技术,他可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。广泛的应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度的保障网络安全。

工作原理:

当一个数据包进入一个端口,路由器检查这个数据包是否可路由

如果是可以路由的,路由检查这个端口是否有ACL控制进入数据包

如果有,根据条件指令,检查这个数据包

如果数据包是被允许的,就查询路由表,决定数据包的目标端口

路由器检查目标端口是否存在ACL控制流出的数据包

若不存在,这个数据包就直接发送到目标端口

若存在,就再根据ACL进行取舍,然后转发到目的端口

安全策略:通过ACL可以实现对网络中报文流的精确识别和控制,达到控制网络访问行为、防止网络攻击和提高网络带宽利用率的目的,从而切实保障网络环境的安全性和网络服务质量的可靠性。

访问控制列表ACL是有一条或者多条规则组成的集合。规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址,目的地址,端口号等。

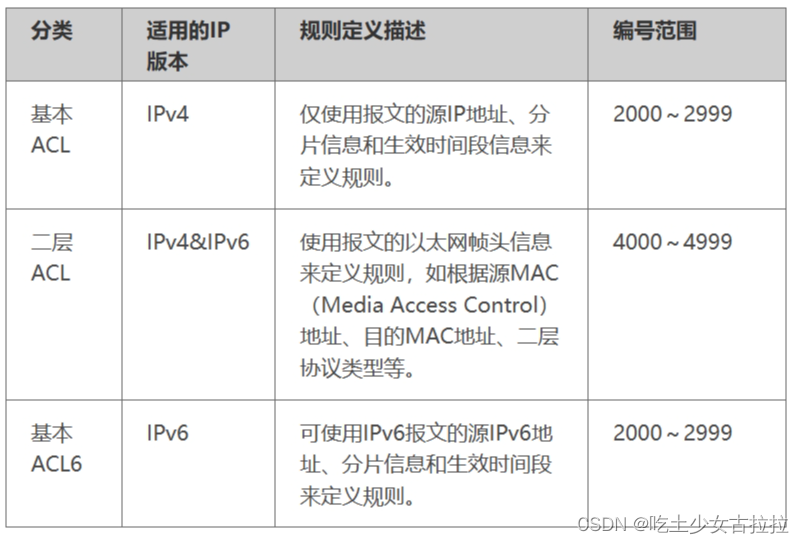

每个ACL中可以定义多个规则,根据规则的功能可以分为:基本ACL、基本ACL6、高级ACL、高级ACL6、二层ACL和用户自定义ACL。

基本ACL、基本ACL6二层ACL属于level-1级别

高级ACL、高级ACL6、用户自定义ACL属于level-2级别

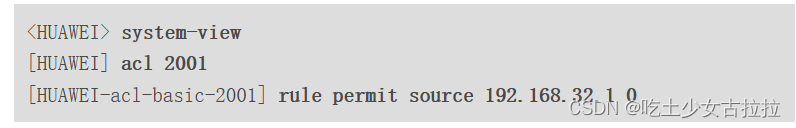

配置方法:

配置ACL 2001,允许源地址是192.168.32.1的报文通过。